Afficher et corriger les résultats des solutions d’évaluation des vulnérabilités sur vos machines virtuelles

Lorsque votre outil d’évaluation des vulnérabilités signale des vulnérabilités à Defender pour Cloud, celui-ci présente les résultats et les informations connexes sous forme de recommandations. En outre, les résultats incluent des informations connexes telles que des étapes de correction, des vulnérabilités et des expositions courantes pertinentes (CVE), des scores CVSS, etc. Vous pouvez afficher les vulnérabilités identifiées pour un ou plusieurs abonnements ou pour une machine virtuelle spécifique.

Afficher les résultats des analyses de vos machines virtuelles

Pour afficher les résultats de l’évaluation des vulnérabilités (de tous vos analyseurs configurés) et corriger les vulnérabilités identifiées :

Dans le menu de Defender pour le cloud, ouvrez la page Recommandations.

Sélectionnez la recommandation Les résultats des vulnérabilités des machines doivent être résolus.

Defender pour le cloud affiche les résultats de toutes les machines virtuelles correspondant aux abonnements sélectionnés. Ces résultats sont classés par gravité.

Pour filtrer les résultats en fonction d’une machine virtuelle spécifique, ouvrez la section « Ressources concernées » et cliquez sur la machine virtuelle souhaitée. Vous pouvez également sélectionner une machine virtuelle à partir de la vue d’intégrité d’une ressource et afficher toutes les recommandations pertinentes pour cette ressource.

Defender pour le cloud affiche les résultats de cette machine virtuelle, classés par niveau de gravité.

Pour en savoir plus sur une vulnérabilité spécifique, sélectionnez-la.

Le volet d’informations qui s’affiche contient des informations détaillées sur la vulnérabilité, notamment :

- Liens vers tous les CVE pertinents (le cas échéant)

- Étapes de correction

- Plus de pages de référence

Pour corriger une vulnérabilité, suivez les étapes de correction depuis ce volet d’informations.

Désactiver certains résultats

Si votre organisation préfère ignorer un résultat, plutôt que de le corriger, vous pouvez éventuellement désactiver cette fonction. Les résultats désactivés n’ont pas d’effet sur votre degré de sécurisation, et ne génèrent aucun bruit indésirable.

Un résultat correspondant aux critères définis dans vos règles de désactivation n’apparaît pas dans la liste des résultats. Voici quelques exemples de scénarios courants :

- Désactiver les résultats avec une gravité inférieure à moyenne

- Désactiver les résultats qui ne peuvent pas être corrigés

- Désactiver les résultats avec le score CVSS inférieur à 6,5

- Désactiver les résultats obtenus avec un texte spécifique dans le contrôle de sécurité ou la catégorie (par exemple, « RedHat »)

Important

Pour créer une règle, vous devez disposer de l’autorisation de modifier une stratégie dans Azure Policy. Pour plus d’informations, consultez Autorisations Azure RBAC dans Azure Policy.

Pour créer une règle :

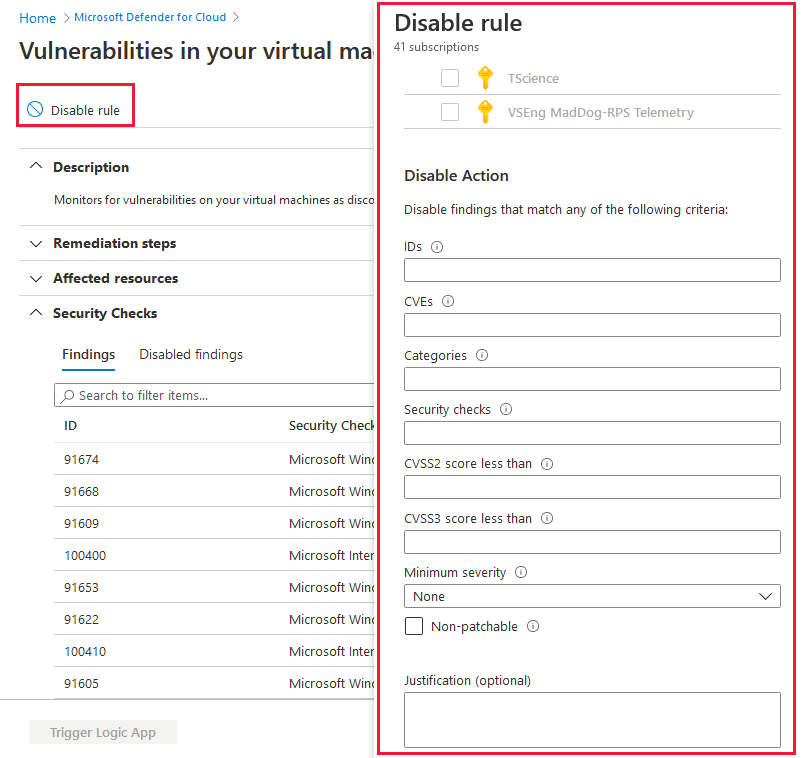

Dans la page de détail des recommandations Les résultats des vulnérabilités sur les machines doivent être résolus, sélectionnez Désactiver la règle.

Sélectionnez l’étendue nécessaire.

Définissez vos critères. Les critères suivants peuvent être utilisés :

- ID de résultat

- Category

- Vérification de sécurité

- CVSS scores (v2, v3)

- Gravité

- Possibilité de correction

Sélectionnez Appliquer la règle.

Important

Jusqu’à 24 heures peuvent être nécessaires pour que les modifications soient effectives.

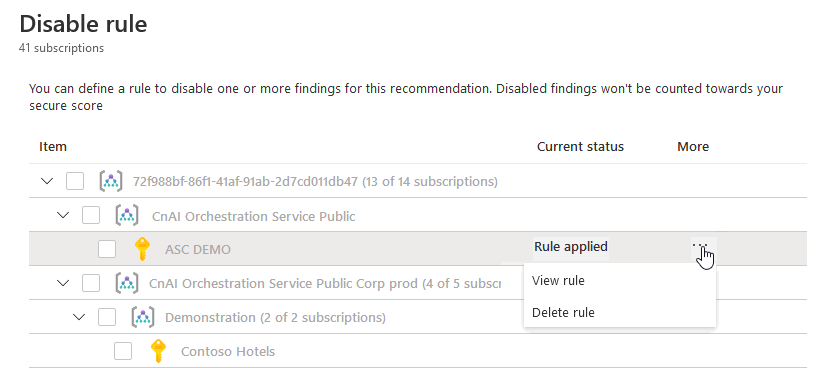

Pour afficher, remplacer ou supprimer une règle :

Exporter les résultats

Pour exporter les résultats de l’évaluation des vulnérabilités, vous devez utiliser Azure Resource Graph (ARG). Cet outil fournit un accès instantané aux informations sur les ressources de vos environnements cloud avec des capacités robustes de filtrage, de regroupement et de tri. Il s’agit d’un moyen rapide et efficace de demander des informations dans les abonnements Azure par programmation ou depuis le Portail Azure.

Pour obtenir des instructions complètes et un exemple de requête ARG, consultez la publication suivante de la communauté technique : Exportation des résultats de l’évaluation des vulnérabilités dans Microsoft Defender pour le cloud.

Étapes suivantes

Cet article a décrit l’extension d’évaluation des vulnérabilités Microsoft Defender pour le cloud (par Qualys) permettant d’analyser vos machines virtuelles. Pour des informations connexes, consultez les articles suivants :