Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le degré de sécurisation de Microsoft Defender pour le cloud vous aide à améliorer votre posture de sécurité cloud. Le degré de sécurisation agrège les résultats de sécurité en un seul score qui vous permet d’estimer en un clin d’œil votre situation actuelle sur le plan de la sécurité. Plus le score est élevé, plus le niveau de risque identifié est faible.

Quand vous activez Defender pour le cloud dans un abonnement, la norme Benchmark de sécurité cloud Microsoft (Microsoft Cloud Security Benchmark, ou MCSB) est appliquée par défaut dans l’abonnement. L’évaluation des ressources dans l’étendue par rapport à la norme MCSB commence.

Le MCSB formule des recommandations en fonction des résultats d’évaluation. Seules les recommandations intégrées de MSCB affectent le degré de sécurisation. À l’heure actuelle, la hiérarchisation des risques n’affecte pas le degré de sécurisation.

Remarque

Les recommandations marquées Preview (Préversion) ne sont pas incluses dans les calculs du degré de sécurisation. Vous devez toujours suivre ces recommandations dans la mesure du possible, ainsi lorsque la période de préversion se termine, elles seront prises en compte dans votre score. Les recommandations en préversion sont marquées avec une icône : ![]() .

.

Afficher le niveau de sécurité

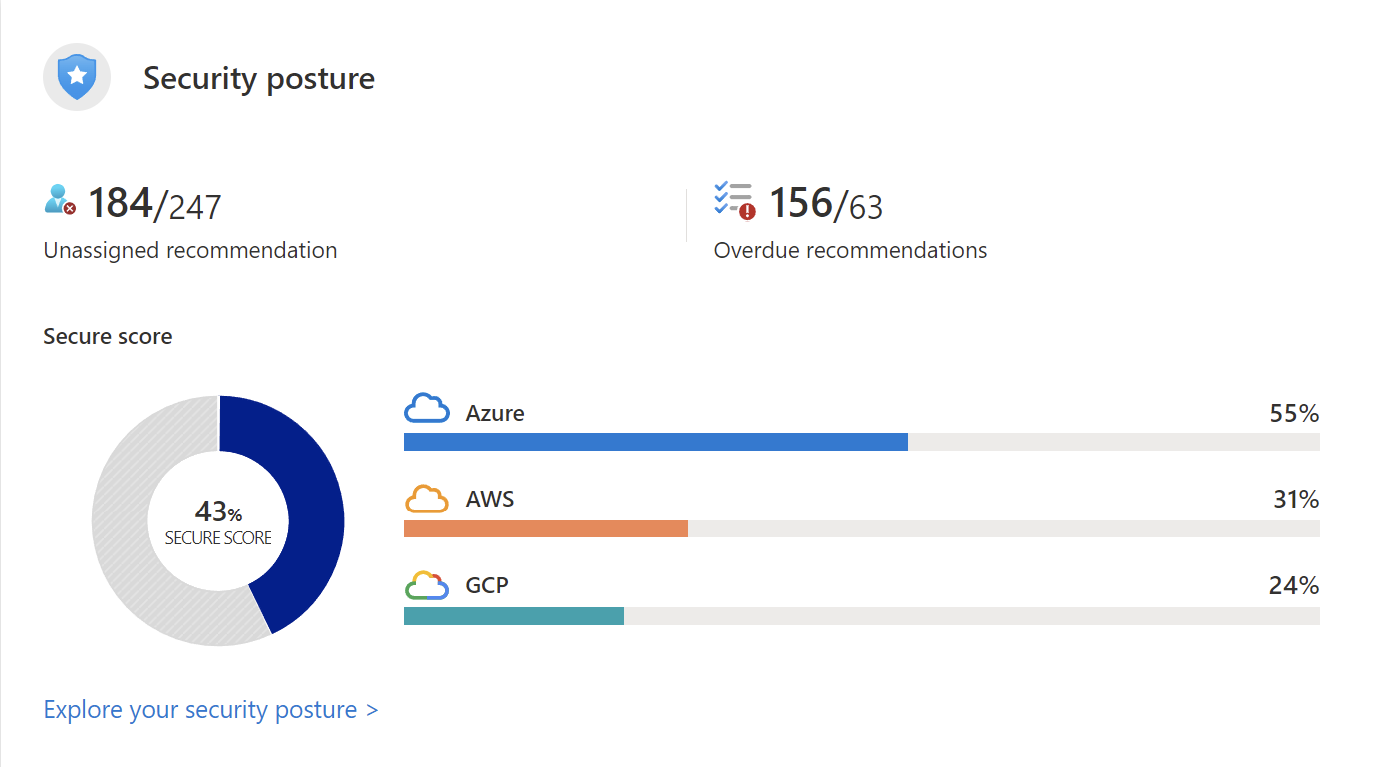

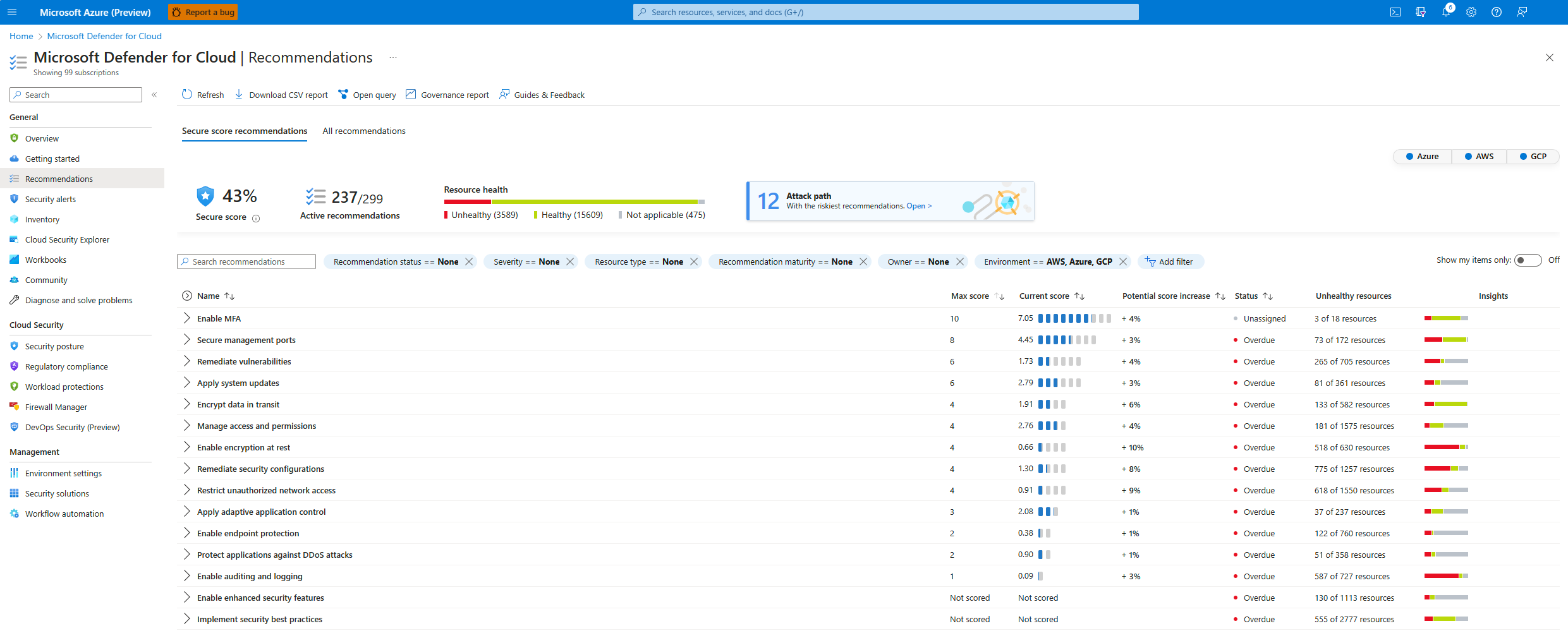

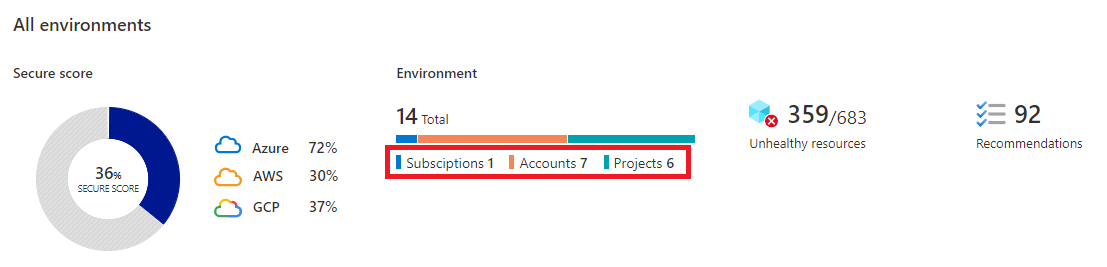

Quand vous affichez le tableau de bord Vue d’ensemble de Defender pour le cloud, vous pouvez voir le degré de sécurisation de vos environnements. Le tableau de bord présente le degré de sécurisation sous la forme d’une valeur en pourcentage et inclut les valeurs sous-jacentes.

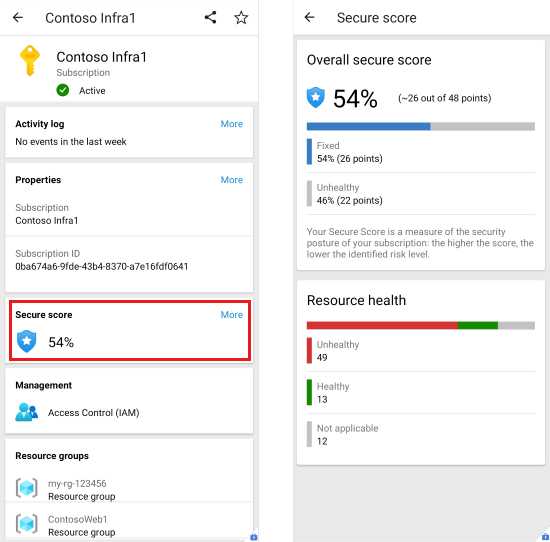

Azure mobile app présente le degré de sécurisation sous la forme d’une valeur en pourcentage. Appuyez dessus pour afficher les détails qui expliquent le degré.

Explorer votre posture de sécurité

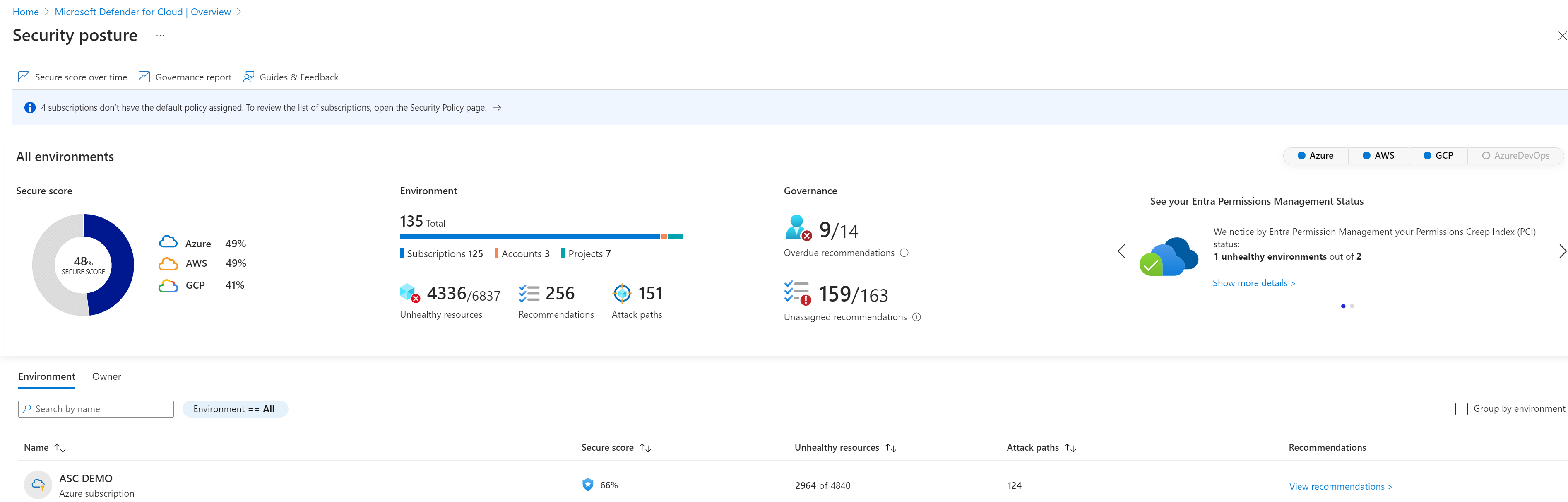

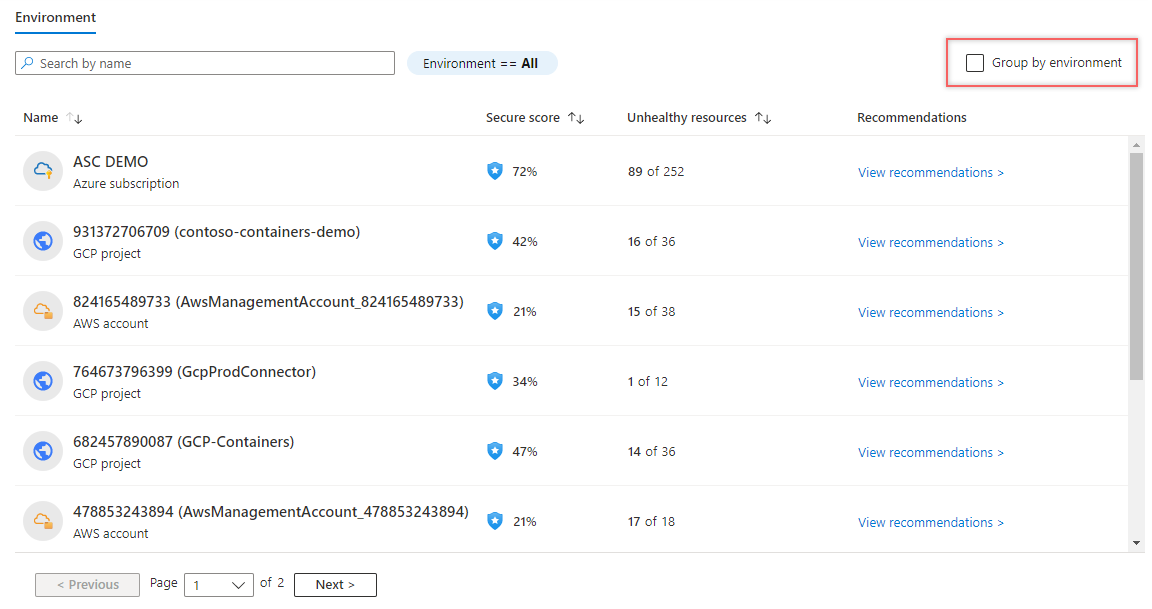

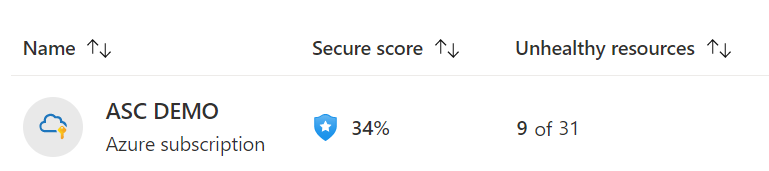

La page Posture de sécurité de Defender pour le cloud présente le degré de sécurisation de l’ensemble de vos environnements et de chaque environnement séparément.

Sur cette page, vous pouvez voir les abonnements, les comptes et les projets qui affectent votre score global, des informations sur les ressources non saines et des recommandations pertinentes. Vous pouvez filtrer par environnement, comme Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) et Azure DevOps. Vous pouvez ensuite descendre dans la hiérarchie de chaque abonnement Azure, compte AWS et projet GCP.

Calcul du degré de sécurisation

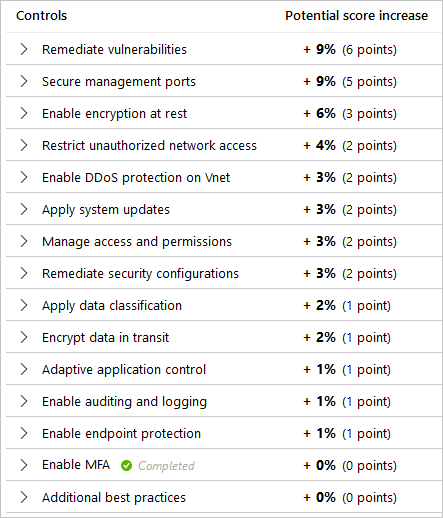

Sur la page Recommandations de Defender pour le cloud, l’onglet Recommandations sur le degré de sécurisation montre comment les contrôles de conformité dans MCSB contribuent au degré de sécurisation global.

Defender pour le cloud calcule chaque contrôle toutes les huit heures pour chaque abonnement Azure ou connecteur cloud AWS/GCP.

Important

Les recommandations au sein d’un contrôle sont mises à jour plus souvent que le contrôle lui-même. Vous pouvez trouver des différences entre le nombre de ressources sur les recommandations et le nombre de ressources sur le contrôle.

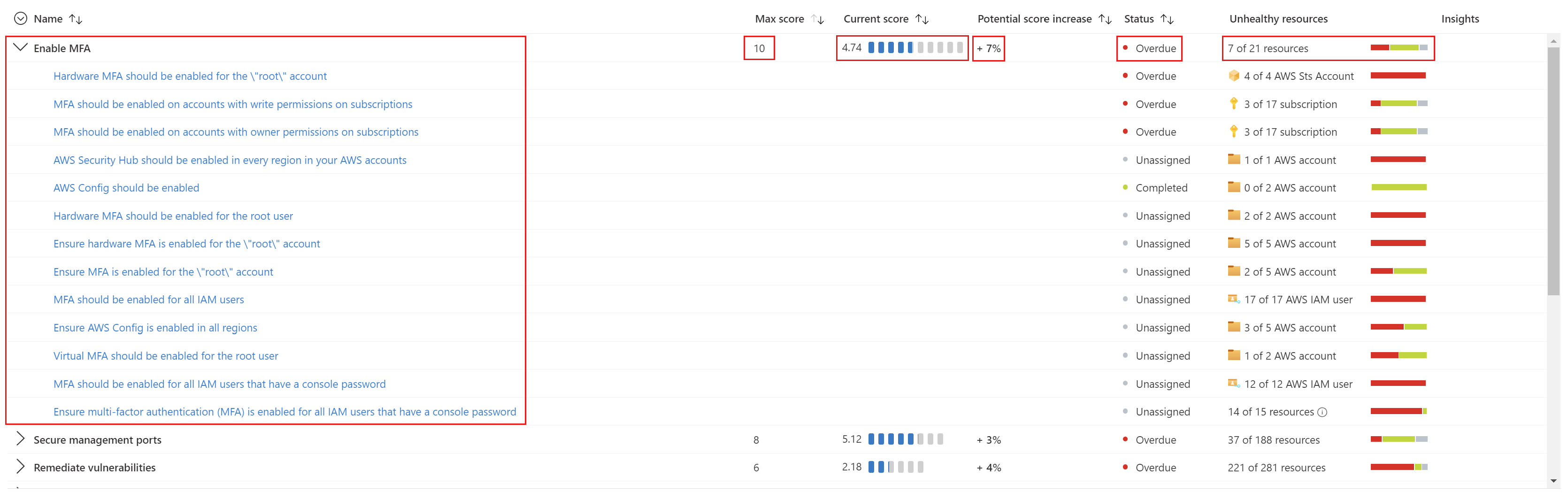

Exemples de scores pour un contrôle

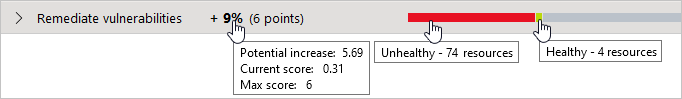

L’exemple suivant se concentre sur des recommandations de degré de sécurisation pour corriger les vulnérabilités.

Cet exemple illustre les champs suivants dans les recommandations.

| Champ | Détails |

|---|---|

| Corriger des vulnérabilités | Regroupement de recommandations pour la découverte et la résolution des vulnérabilités connues. |

| Score maximal | Nombre maximal de points que vous pouvez gagner en appliquant les recommandations d’un contrôle. Le score maximal d’un contrôle, qui est fixe pour chaque environnement, indique l’importance relative de ce contrôle. Utilisez les valeurs de cette colonne pour déterminer les problèmes à résoudre en premier lieu. |

| Score actuel | Niveau de sécurité actuel de ce contrôle. Score actuel = [Score par ressource] * [Nombre de ressources saines] Chaque contrôle contribue au score total. Dans cet exemple, le contrôle contribue à hauteur de 3,33 points au score total actuel. |

| Augmentation potentielle du niveau de sécurité | Points restants dont vous disposez dans le contrôle. Si vous appliquez toutes les recommandations de ce contrôle, votre score augmente de 4 %. Augmentation potentielle du score = [Score par ressource] * [Nombre de ressources non saines] |

| Insights | Détails supplémentaires par recommandation, notamment : - - - - |

Équations de calcul du score

Voici comment les scores sont calculés.

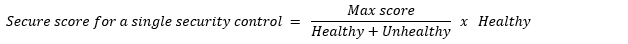

Contrôle de sécurité

L’équation permettant de déterminer le score d’un contrôle de sécurité est la suivante :

Le degré de sécurisation actuel de chaque contrôle correspond à la mesure de l’état des ressources comprises dans ce contrôle. Chaque contrôle de sécurité individuel contribue au degré de sécurisation. Chaque ressource affectée par une recommandation dans le contrôle contribue au score actuel du contrôle. Le degré de sécurisation n’inclut pas les ressources trouvées dans les recommandations en préversion.

Dans l’exemple suivant, le score maximal de 6 est divisé par 78, car il s’agit de la somme des ressources saines et non saines. Ainsi, 6 / 78 = 0.0769. En multipliant ce résultat par le nombre de ressources saines (4), vous obtenez le score actuel : 0.0769 * 4 = 0.31.

Abonnement ou connecteur unique

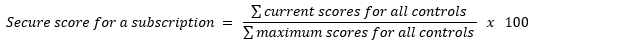

L’équation permettant de déterminer le degré de sécurisation d’un abonnement ou d’un connecteur unique est la suivante :

Dans l’exemple suivant, il existe un abonnement ou connecteur unique pour lequel tous les contrôles de sécurité sont disponibles (un score maximal potentiel de 60 points). Le score présente 29 points sur les 60 points possibles. Les 31 points restants correspondent aux valeurs d'augmentation potentielle du score des contrôles de sécurité.

Cette équation est la même que celle d’un connecteur, seul le mot abonnement est remplacé par le mot connecteur.

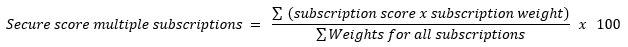

Plusieurs abonnements et connecteurs

L’équation permettant de déterminer le degré de sécurisation de plusieurs abonnements et connecteurs est la suivante :

Le score combiné de plusieurs abonnements et connecteurs inclut une pondération pour chaque abonnement et connecteur. Defender pour le cloud détermine les pondérations relatives de vos abonnements et connecteurs en fonction de facteurs tels que le nombre de ressources. Le score actuel de chaque abonnement et connecteur est calculé de la même façon que pour un abonnement ou connecteur unique, mais une pondération est appliquée comme présenté dans l’équation.

Lorsque vous affichez plusieurs abonnements et connecteurs, le degré de sécurisation évalue les ressources de toutes les stratégies activées et les regroupe. Leur regroupement montre comment, ensemble, elles affectent le score maximal de chaque contrôle de sécurité.

Le score combiné n’est pas une moyenne. Il s’agit plutôt de la posture évaluée de l’état des ressources de tous les abonnements et connecteurs. Si vous accédez à la page Recommandations et si vous ajoutez les points que vous pouvez potentiellement gagner, vous constaterez qu’il s’agit de la différence entre le score actuel (22) et le score maximal possible (58).

Améliorer le niveau de sécurité

Le MCSB se compose d’une série de contrôles de conformité. Chaque contrôle est un groupe logique de recommandations de sécurité associées et reflète vos surfaces d’attaque vulnérables.

Pour connaître le degré de sécurisation de chacune des surfaces d'attaque de votre organisation, examinez le niveau de sécurité de chaque contrôle de sécurité. Votre score n’augmente que si vous suivez toutes les recommandations.

Pour obtenir le nombre maximal de points que peut avoir un contrôle de sécurité, toutes vos ressources doivent se conformer à l’intégralité des recommandations de sécurité fournies dans le contrôle de sécurité. Par exemple, Defender pour le cloud fournit plusieurs recommandations pour sécuriser vos ports de gestion. Vous devez toutes les suivre pour améliorer votre degré de sécurisation.

Vous pouvez améliorer votre degré de sécurisation à l’aide de l’une des méthodes suivantes :

- Appliquez les recommandations de sécurité qui figurent dans la liste des recommandations. Vous pouvez corriger chaque recommandation manuellement pour chaque ressource ou à l’aide de l’option Corriger (si disponible) pour résoudre rapidement un problème sur plusieurs ressources.

- Appliquer ou refuser des recommandations pour améliorer votre score et vous assurer que vos utilisateurs ne créent pas de ressources ayant un impact négatif sur votre score.

Contrôles du degré de sécurisation

Le tableau suivant liste les contrôles de sécurité dans Microsoft Defender pour le cloud. Pour chaque contrôle, vous pouvez voir le nombre maximal de points que vous pouvez ajouter à votre degré de sécurisation si vous suivez toutes les recommandations listées dans le contrôle, pour toutes vos ressources.

| Degré de sécurisation | Contrôle de sécurité |

|---|---|

| 10 |

Activer l’authentification multifacteur : Defender pour le cloud accorde une valeur élevée à l’authentification multifacteur. Utilisez ces recommandations pour aider à sécuriser les utilisateurs de vos abonnements. Il existe trois façons d’activer l’authentification multifacteur et de respecter les recommandations : les paramètres de sécurité par défaut, l’assignation par utilisateur et la stratégie d’accès conditionnel. |

| 8 | Sécuriser les ports de gestion : Les attaques par force brute ciblent souvent les ports de gestion. Utilisez ces recommandations afin de réduire votre exposition grâce aux outils tels que l’accès juste-à-temps VM etles groupes de sécurité réseau. |

| 6 | Appliquer les mises à jour système : Si vous n’appliquez pas les mises à jour, les vulnérabilités ne sont pas corrigées et les environnements sont susceptibles d’être attaqués. Utilisez ces recommandations pour maintenir une efficacité opérationnelle, réduire les vulnérabilités de sécurité et fournir un environnement plus stable à vos utilisateurs. Pour déployer les mises à jour système, vous pouvez utiliser le Gestionnaire de mise à jour Azure pour gérer les correctifs et les mises à jour de vos machines. |

| 6 | Corriger les vulnérabilités : Lorsque votre outil d’évaluation des vulnérabilités signale des vulnérabilités à Defender pour le cloud, celui-ci présente les résultats et les informations connexes sous forme de recommandations. Utilisez ces recommandations pour corriger les vulnérabilités identifiées. |

| 4 | Corriger les configurations de sécurité : Les ressources informatiques mal configurées présentent un risque plus élevé d’attaque. Utilisez ces recommandations pour renforcer les configurations incohérentes identifiées au sein de votre infrastructure. |

| 4 | Gérer les accès et autorisations : La partie essentielle d’un programme de sécurité consiste à s’assurer que vos utilisateurs bénéficient uniquement de l’accès nécessaire pour effectuer leurs tâches : le modèle d’accès de moindre privilège. Utilisez ces recommandations pour gérer vos exigences d’accès et d’identité. |

| 4 | Activer le chiffrement au repos : Utilisez ces recommandations pour vous assurer d’atténuer les problèmes de configuration de la protection de vos données stockées. |

| 4 | Chiffrer les données en transit : Utilisez ces recommandations pour aider à sécuriser les données qui se déplacent entre composants, emplacements ou programmes. Ces données sont sujettes à des attaques de type « Man-in-the-Middle », d’écoute clandestine et de piratage de session. |

| 4 |

Restreindre l’accès réseau non autorisé : Azure offre une suite d’outils qui vous aident à fournir des normes de sécurité élevées pour accéder à votre réseau. Utilisez ces recommandations pour gérer le durcissement adaptatif des réseaux dans Defender pour le cloud, assurez-vous d’avoir configuré Azure Private Link pour tous les services de plateforme en tant que service (PaaS) pertinents, activez Azure Firewall sur les réseaux virtuels, et plus encore. |

| 3 | Appliquer un contrôle d’application adaptatif : Le contrôle d’application adaptatif est une solution intelligente, automatisée et de bout en bout qui vous permet de contrôler les applications qui peuvent s’exécuter sur vos machines. Il permet également de renforcer vos ordinateurs contre les logiciels malveillants. |

| 2 | Protéger les applications contre les attaques DDoS : Les solutions de sécurité réseau avancées dans Azure incluent Azure DDoS Protection, Azure Web Application Firewall et le module complémentaire Azure Policy pour Kubernetes. Utilisez ces recommandations pour vous aider à protéger vos applications avec ces outils et bien d’autres encore. |

| 2 |

Activer la protection des points de terminaison : Defender pour le cloud vérifie les points de terminaison de votre organisation afin de détecter les menaces actives et de proposer des solutions, telles que Microsoft Defender for Endpoint ou l’une des principales solutions figurant dans cette liste. Si aucune solution de détection de point de terminaison et réponse (EDR) n’est activée, utilisez ces recommandations pour déployer Microsoft Defender for Endpoint. Defender for Endpoint est inclus dans le plan Defender pour serveurs. Les autres recommandations de ce contrôle vous aident à déployer les agents et à configurer la supervision de l’intégrité des fichiers. |

| 1 | Activer l’audit et la journalisation : Les journaux détaillés constituent un élément essentiel des investigations d’incident et de nombreuses autres opérations de résolution des problèmes. Les recommandations de ce contrôle visent à vérifier que vous avez activé les journaux de diagnostic quand cela est pertinent. |

| 0 | Activer les fonctionnalités de sécurité avancées : Utilisez ces recommandations pour activer les plans Defender pour le cloud. |

| 0 | Implémenter les meilleures pratiques de sécurité : Ce regroupement de recommandations est important pour la sécurité de votre organisation, mais n’affecte pas votre degré de sécurisation. |