Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les recommandations de sécurité de Microsoft Defender pour Cloud contiennent des conseils actionnables qui vous aident à sécuriser vos ressources et à améliorer votre posture de sécurité. Chaque recommandation fournit des étapes détaillées pour résoudre des problèmes de sécurité spécifiques identifiés dans vos environnements cloud.

Les recommandations de sécurité sont générées en fonction de l’évaluation continue de vos ressources par rapport aux stratégies de sécurité et aux normes de conformité. Ils fournissent des étapes de correction claires, une hiérarchisation basée sur les risques et des conseils pour vous aider à renforcer vos défenses contre les menaces potentielles.

Quels sont les facteurs de risque ?

Defender pour Cloud utilise le contexte d’un environnement, y compris la configuration de la ressource, les connexions réseau et la posture de sécurité, pour évaluer le risque de problèmes de sécurité potentiels. En utilisant ce contexte, il identifie les risques de sécurité les plus importants et les distingue des problèmes moins risqués. Les recommandations sont triées en fonction de leur niveau de risque.

Ce moteur d’évaluation des risques prend en compte des facteurs de risque importants, tels que :

- Exposition à Internet : indique si les ressources sont accessibles à partir d’Internet

- Sensibilité des données : présence de données sensibles ou confidentielles

- Mouvement latéral : potentiel pour que les acteurs malveillants se déplacent entre les ressources

- Chemins d’attaque : indique si le problème de sécurité fait partie des scénarios d’attaque potentiels

Comprendre la hiérarchisation des risques

Microsoft Defender pour Cloud utilise de manière proactive un moteur dynamique qui évalue les risques dans votre environnement. Il prend en compte le potentiel d’exploitation et l’impact potentiel de l’entreprise pour votre organisation. Le moteur hiérarchise les recommandations de sécurité en fonction des facteurs de risque de chaque ressource. Le contexte de l’environnement, y compris la configuration de la ressource, les connexions réseau et la posture de sécurité, détermine ces facteurs de risque.

Lorsque Defender pour Cloud effectue une évaluation des risques de vos problèmes de sécurité, le moteur identifie les risques de sécurité les plus significatifs et les distingue des problèmes moins risqués. Le moteur trie les recommandations en fonction de leur niveau de risque. Vous pouvez résoudre les problèmes de sécurité qui présentent des menaces immédiates avec le plus grand potentiel d’exploitation dans votre environnement.

En savoir plus sur la hiérarchisation des risques.

Niveaux de risque et calcul

Defender pour le cloud utilise un moteur de hiérarchisation des risques prenant en charge le contexte pour calculer le niveau de risque de chaque recommandation de sécurité. Le niveau de risque provient des facteurs de risque de chaque ressource, tels que sa configuration, ses connexions réseau et sa posture de sécurité. Le niveau de risque est calculé en fonction de l’impact potentiel du problème de sécurité, des catégories de risques et du chemin d’attaque dont fait partie le problème de sécurité.

Les recommandations sont classées en cinq catégories en fonction de leur niveau de risque :

- Critique : Recommandations nécessitant une action immédiate en raison de leur impact potentiel significatif sur la posture de sécurité de votre organisation.

- Élevé : recommandations qui indiquent un risque de sécurité potentiel qui doit être résolu en temps voulu, mais qui peuvent ne pas nécessiter une attention immédiate.

- Moyen : recommandations qui indiquent un problème de sécurité relativement mineur que vous pouvez résoudre à votre convenance.

- Faible : recommandations qui indiquent un problème de sécurité relativement mineur que vous pouvez résoudre à votre convenance.

- Non évalué : recommandations qui ne sont pas encore évaluées. Cet état peut être dû à la ressource qui n’est pas couverte par le plan CSPM Defender, qui est un prérequis pour le niveau de risque.

Détails du tableau de bord des recommandations

Dans la page recommandations, vous pouvez consulter les détails classés par ordre de priorité des risques suivants :

- Titre : titre de la recommandation.

- Ressource affectée : ressource à laquelle la recommandation s’applique.

- Niveau de risque : l’exploitabilité et l’impact métier du problème de sécurité sous-jacent, en tenant compte du contexte des ressources environnementales telles que l’exposition à Internet, les données sensibles, le déplacement latéral, etc.

- Facteurs de risque : facteurs environnementaux de la ressource affectée par la recommandation, qui influencent l’exploitabilité et l’impact commercial du problème de sécurité sous-jacent.

- Chemins d’attaque : nombre de chemins d’attaque dont la recommandation fait partie en fonction de la recherche du moteur de sécurité pour tous les chemins d’attaque potentiels.

- Propriétaire : la personne à laquelle la recommandation est affectée.

- État : État actuel de la recommandation (non attribué, à temps, en retard).

- Insights : informations relatives à la recommandation, comme si elle est en préversion, si elle peut être refusée, s’il existe une option de correctif disponible.

Classification des recommandations

Chaque recommandation de sécurité de Defender pour Cloud a une évaluation de gravité.

Gravité critique

Résolvez ces recommandations immédiatement. Les recommandations de gravité critique indiquent une vulnérabilité de sécurité urgente et hautement exploitable qui constitue une menace immédiate pour votre environnement.

Les recommandations de gravité critique nécessitent une correction immédiate. Ils mettent en évidence des vulnérabilités graves et facilement exploitables qui pourraient permettre aux acteurs malveillants d’obtenir un accès privilégié, de compromettre les données sensibles ou de se déplacer ultérieurement dans votre environnement.

Voici quelques exemples de recommandations de gravité critique :

- Exposition de secrets hautement sensibles ou privilégiés qui, s’ils sont compromis, pourraient accorder un accès administratif complet entre les systèmes.

- Ressources exposées sur Internet qui autorisent l’accès non authentifié aux charges de travail critiques, aux interfaces de gestion ou aux magasins de données sensibles.

- Vulnérabilités CVSS 9.0+ critiques découvertes sur des machines ou des conteneurs qui autorisent l’exécution de code à distance, l’escalade de privilèges ou la prise de contrôle complète du système.

- Des configurations incorrectes permettant un déplacement latéral direct vers des ressources à valeur élevée, telles que des contrôleurs de domaine ou des bases de données de production.

Niveau de gravité Élevé

Nous vous recommandons de traiter ces recommandations immédiatement. Ils indiquent qu’il existe une vulnérabilité de sécurité critique qu’un attaquant peut exploiter pour obtenir un accès non autorisé à vos systèmes ou données.

Voici quelques exemples de recommandations de gravité élevée :

- Secrets non protégés sur un ordinateur.

- Règles de groupe de sécurité réseau entrantes trop permissives.

- Clusters qui permettent le déploiement d’images à partir de registres non approuvés.

- Accès public illimité aux comptes de stockage ou aux bases de données.

Niveau de gravité moyen

Ces recommandations indiquent un risque de sécurité potentiel. Résolvez ces recommandations en temps opportun, mais elles ne nécessitent peut-être pas une attention immédiate.

Voici quelques exemples de recommandations de gravité moyenne :

- Conteneurs qui partagent des espaces de noms d’hôte sensibles.

- Applications web qui n’utilisent pas d’identités managées.

- Machines Linux qui ne nécessitent pas de clés SSH pendant l’authentification.

- Informations d’identification inutilisées laissées dans le système après 90 jours d’inactivité.

Niveau de gravité bas

Ces recommandations indiquent un problème de sécurité relativement mineur que vous pouvez résoudre à votre convenance.

Voici quelques exemples de recommandations de gravité faible :

- Utilisation de l’authentification locale au lieu de Microsoft Entra ID.

- Problèmes de santé avec votre solution de protection des terminaux.

- Les utilisateurs ne suivent pas les meilleures pratiques avec les groupes de sécurité réseau.

- Paramètres de journalisation mal configurés, ce qui peut compliquer la détection et la réponse aux incidents de sécurité.

Les stratégies internes d’une organisation peuvent différer de la classification de Microsoft d’une recommandation spécifique. Examinez toujours attentivement chaque recommandation et tenez compte de son effet potentiel sur votre posture de sécurité avant de décider comment y remédier.

Note

Les clients CSPM Defender ont accès à un système de classification plus riche où les recommandations présentent une détermination du niveau de risque qui utilise le contexte de la ressource et toutes les ressources associées. Pour plus d’informations, consultez la hiérarchisation des risques et des instructions détaillées dans les sections de hiérarchisation des risques ci-dessus.

Example

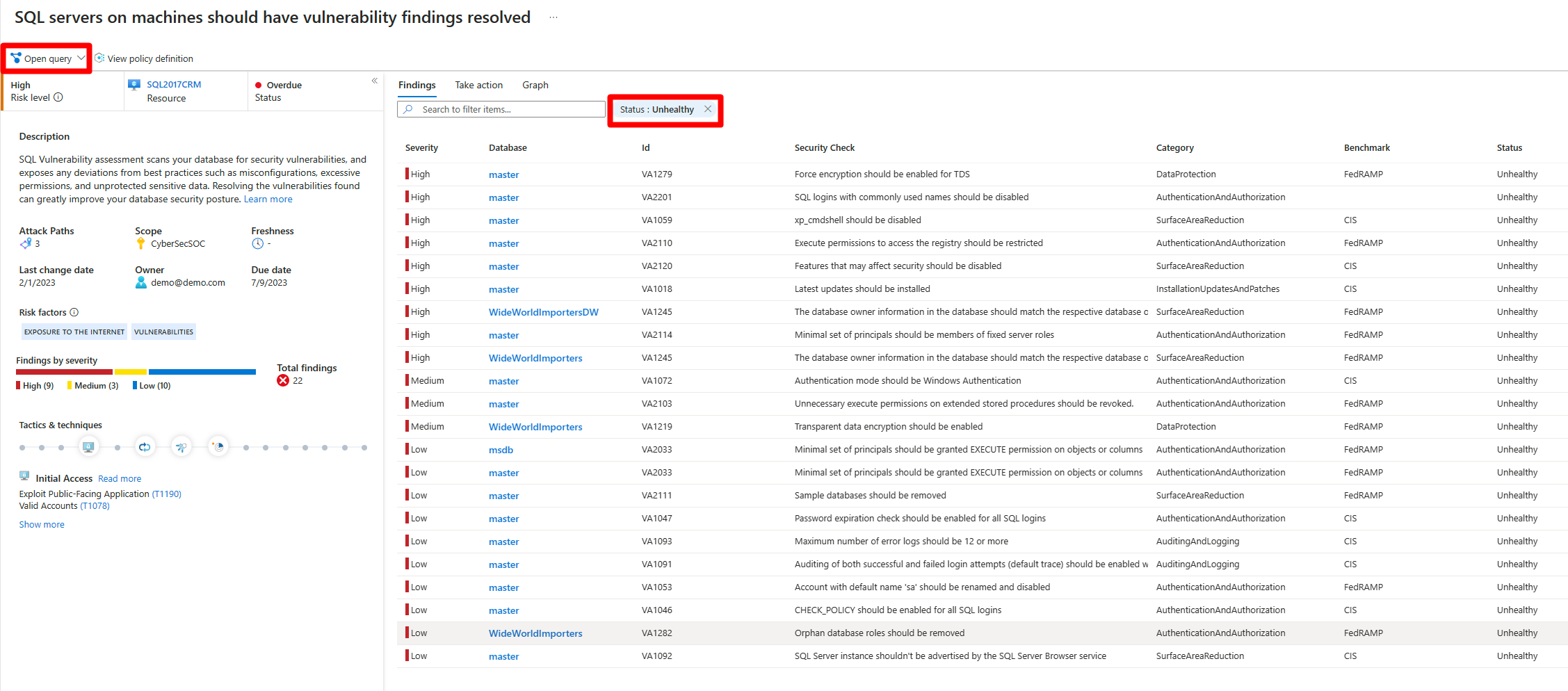

Dans cet exemple, la page détails de la recommandation affiche 15 ressources affectées :

Lorsque vous ouvrez et exécutez la requête sous-jacente, Azure Resource Graph Explorer retourne les mêmes ressources affectées pour cette recommandation.