Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Defender pour les conteneurs dans Microsoft Defender for Cloud est la solution native du cloud pour sécuriser vos conteneurs afin que vous puissiez améliorer, analyser et maintenir la sécurité de vos clusters, conteneurs et de leurs applications.

Apprenez-en davantage dans Vue d’ensemble de Microsoft Defender pour les conteneurs.

Pour en savoir plus sur la tarification de Defender pour les conteneurs, consultez la page de tarification. Vous pouvez également estimer les coûts avec la calculatrice de coûts Defender for Cloud.

Prérequis

Cette opération nécessite un abonnement Microsoft Azure. Si vous n’avez pas d’abonnement Azure, inscrivez-vous pour un abonnement gratuit.

Vous devez activer Microsoft Defender for Cloud sur votre abonnement Azure.

Vérifiez que vos nœuds Kubernetes peuvent accéder aux référentiels sources de votre gestionnaire de package. Pour plus d’informations sur les exigences, consultez Exigences de configuration réseau.

Vérifiez que les exigences réseau Kubernetes avec Azure Arc suivantes sont validées.

Activer le plan Defender pour les conteneurs sur votre compte AWS

Pour protéger vos clusters EKS, vous devez activer le plan Conteneurs sur le connecteur du compte AWS approprié.

Pour activer le plan Defender pour les conteneurs sur votre compte AWS :

Connectez-vous au Portail Azure.

Recherchez et sélectionnez Microsoft Defender for Cloud.

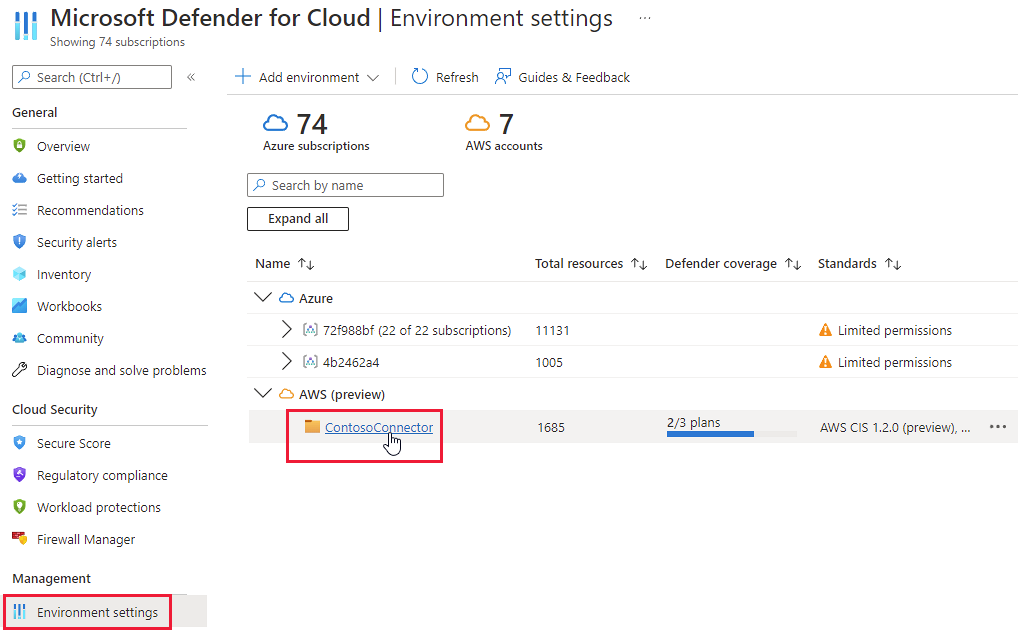

Dans le menu de Defender for Cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez le compte AWS en question.

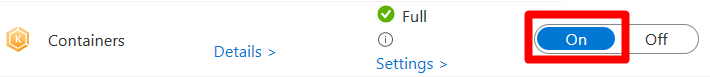

Définissez le bouton bascule du plan Conteneurs sur Activé.

Pour modifier les configurations facultatives du plan, sélectionnez Paramètres.

La fonctionnalité de protection contre les menaces sans agent fournit une protection d’exécution à vos conteneurs de cluster. La fonctionnalité envoie les journaux d’audit Kubernetes à Microsoft Defender. Définissez le bouton bascule Protection contre les menaces sans agent sur Activé et déterminez la période de rétention de vos journaux d’audit.

Remarque

Si vous désactivez cette configuration, la fonctionnalité

Threat detection (control plane)est désactivée. En savoir plus sur la disponibilité des fonctionnalités.L’accès aux API K8S définit des autorisations pour autoriser la découverte basée sur l’API de vos clusters Kubernetes. Pour activer, mettez le commutateur d'accès à l’API K8S sur Activé.

L'accès au Registre définit des autorisations pour permettre l'évaluation des vulnérabilités des images stockées dans ECR. Pour activer, réglez le commutateur Accès au Registre sur Activé.

Sélectionnez Suivant : Vérifier et générer.

Sélectionnez Mettre à jour.

Remarque

Pour activer ou désactiver des fonctionnalités individuelles de Defender pour les conteneurs, globalement ou pour des ressources spécifiques, consultez Comment activer les composants Microsoft Defender pour les conteneurs.

Déployer le capteur Defender dans des clusters EKS

Important

Déploiement du capteur Defender à l’aide de Helm : contrairement aux autres options qui sont automatiquement approvisionnées et mises à jour automatiquement, Helm vous permet de déployer de manière flexible le capteur Defender. Cette approche est particulièrement utile dans les scénarios DevOps et infrastructure-as-code. Avec Helm, vous pouvez intégrer le déploiement dans des pipelines CI/CD et contrôler toutes les mises à jour des capteurs. Vous pouvez également choisir de recevoir des versions en préversion et en disponibilité générale. Pour obtenir des instructions sur l’installation du capteur Defender à l’aide de Helm, consultez Installer le capteur Defender pour conteneurs à l’aide de Helm.

Kubernetes avec Azure Arc, le capteur Defender et Azure Policy pour Kubernetes doivent être installés et en cours d’exécution sur vos clusters EKS. Il existe une recommandation Defender for Cloud dédiée qui peut être utilisée pour installer ces extensions (et Azure Arc si nécessaire) :

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Pour déployer les extensions nécessaires :

Dans la page Recommandations de Defender for Cloud, recherchez l’une des recommandations par son nom.

Sélectionnez un cluster non sain.

Important

Vous devez sélectionner les clusters un par un.

Ne sélectionnez pas les clusters par leurs noms de liens hypertexte : sélectionnez n’importe où sur la ligne appropriée.

Sélectionnez Corriger.

Defender for Cloud génère un script dans le langage de votre choix :

- Pour Linux, sélectionnez Bash.

- Pour Windows, sélectionnez PowerShell.

Sélectionnez Télécharger la logique de correction.

Exécutez le script généré sur votre cluster.

Étapes suivantes

Pour connaître les fonctionnalités d’activation avancées de Defender pour les conteneurs, consultez la page Activer Microsoft Defender pour les conteneurs.