Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Confiance zéro est une stratégie de sécurité pour la conception et l’implémentation des ensembles de principes de sécurité suivants :

| Vérifier explicitement | Utiliser l’accès du moindre privilège | Supposer une violation |

|---|---|---|

| Authentifiez et autorisez systématiquement en fonction de tous les points de données disponibles. | Limitez l’accès utilisateur avec l’accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données. | Réduisez le rayon d’explosion et segmentez l’accès. Vérifiez le chiffrement de bout en bout et utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses. |

Defender pour IoT utilise des définitions de site et de zone sur votre réseau OT pour que vous puissiez maintenir l’hygiène du réseau, et que chaque sous-système reste séparé et sécurisé.

Ce tutoriel explique comment monitorer votre réseau OT avec Defender pour IoT et les principes de Confiance Zéro.

Dans ce tutoriel, vous allez apprendre à :

Important

La page Recommandations du portail Azure est actuellement en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Prérequis

Pour effectuer les tâches de ce tutoriel, vous avez besoin des éléments suivants :

Un plan OT Defender pour IoT sur votre abonnement Azure

Plusieurs capteurs OT déployés, connectés au cloud, qui envoient en streaming des données de trafic à Defender pour IoT. Chaque capteur doit être attribué à un site et à une zone différents, pour que chacun de vos segments réseau soit séparé et sécurisé. Pour plus d’informations, consultez Intégrer des capteurs OT à Defender pour IoT.

Les autorisations suivantes :

Accès au portail Azure comme Administrateur de sécurité, Contributeur ou Propriétaire. Pour plus d’informations, consultez Rôles d’utilisateur et autorisations Azure pour Defender pour IoT.

Accès à vos capteurs comme Administrateur ou Analyste de la sécurité. Pour plus d’informations, consultez Utilisateurs et rôles locaux pour le monitoring OT avec Defender pour IoT.

Rechercher les alertes sur le trafic entre sous-réseaux

Le trafic entre sous-réseaux est un trafic qui se déplace entre des sites et des zones.

Le trafic entre sous-réseaux peut être légitime, par exemple, quand un système interne envoie des messages de notification à d’autres systèmes. Toutefois, si un système interne envoie des communications à des serveurs externes, vous devez vérifier que toutes les communications sont légitimes. S’il y a des messages qui sortent, comprennent-ils des informations qui peuvent être partagées ? S’il y a du trafic entrant, provient-il de sources sécurisées ?

Vous avez réparti votre réseau dans des sites et des zones pour que chaque sous-système soit séparé et sécurisé, et vous voulez que la plupart du trafic dans un site ou une zone spécifique reste interne à ce site ou à cette zone. Si vous voyez du trafic entre sous-réseaux, cela peut indiquer que votre réseau est à risque.

Pour rechercher le trafic entre sous-réseaux :

Connectez-vous à un capteur réseau OT que vous souhaitez investiguer et sélectionnez Carte des appareils sur la gauche.

Développez le volet Groupes à gauche de la carte, puis sélectionnez Filtrer>Connexion entre sous-réseaux.

Sur la carte, effectuez un zoom avant suffisant pour voir les connexions entre les appareils. Sélectionnez des appareils spécifiques pour afficher le volet d’informations d’un appareil à droite, où vous pouvez investiguer l’appareil plus en détail.

Par exemple, dans le volet d’informations de l’appareil, sélectionnez Rapport d’activité pour créer un rapport d’activité et en savoir plus sur les modèles de trafic spécifiques.

Rechercher les alertes sur les appareils inconnus

Savez-vous quels appareils se trouvent sur votre réseau et avec qui ils communiquent ? Defender pour IoT déclenche des alertes pour tout nouvel appareil inconnu détecté dans les sous-réseaux OT afin que vous puissiez l’identifier et garantir la sécurité de l’appareil et de votre réseau.

Les appareils inconnus peuvent être des appareils temporaires, qui se déplacent entre les réseaux. Par exemple, les appareils temporaires peuvent être l’ordinateur portable d’un technicien, qu’il connecte au réseau pendant la maintenance des serveurs, ou le smartphone d’un visiteur, qui se connecte à un réseau invité au bureau.

Important

Dès que vous avez identifié des appareils inconnus, veillez à investiguer les alertes supplémentaires déclenchées par ces appareils, car tout le trafic suspect sur des appareils inconnus crée un risque supplémentaire.

Pour rechercher les appareils non autorisés/inconnus, et les sites et zones à risque :

Dans Defender pour IoT sur le portail Azure, sélectionnez Alertes pour voir les alertes déclenchées par tous vos capteurs connectés au cloud. Pour rechercher les alertes d’appareils inconnus, filtrez sur les alertes avec les noms suivants :

- Nouvelle ressource détectée

- Périphérique de champ découvert de façon inattendue

Effectuez chaque action de filtre séparément. Pour chaque action de filtre, effectuez les étapes suivantes pour identifier les sites et les zones à risque dans votre réseau, qui peuvent nécessiter des stratégies de sécurité actualisées :

Regroupez vos alertes par Site pour voir si vous avez un site spécifique qui génère de nombreuses alertes pour des appareils inconnus.

Ajoutez le filtre Zone aux alertes affichées pour limiter vos alertes à des zones spécifiques.

Les sites ou les zones spécifiques qui génèrent de nombreuses alertes pour des appareils inconnus présentent un risque. Nous vous recommandons d’actualiser vos stratégies de sécurité pour empêcher qu’un nombre aussi important d’appareils inconnus se connectent à votre réseau.

Pour investiguer une alerte spécifique pour des appareils inconnus :

Dans la page Alertes, sélectionnez une alerte pour voir plus de détails dans le volet de droite et dans la page des détails de l’alerte.

Si vous ne savez pas encore si l’appareil est légitime, investiguez plus en détail le capteur réseau OT associé.

- Connectez-vous au capteur réseau OT qui a déclenché l’alerte, puis localisez votre alerte et ouvrez sa page de détails.

- Utilisez les onglets Vue carte et Chronologie des événements pour localiser l’emplacement dans le réseau où l’appareil a été détecté et tous les autres événements qui peuvent être liés.

Réduisez le risque selon vos besoins en effectuant l’une des actions suivantes :

- Apprenez l’alerte si l’appareil est légitime, pour qu’elle ne soit pas redéclenchée pour le même appareil. Dans la page des détails de l’alerte, sélectionnez Apprendre.

- Bloquez l’appareil s’il n’est pas légitime.

Rechercher les appareils non autorisés

Nous vous recommandons d’adopter une approche proactive et de prêter attention aux nouveaux appareils non autorisés détectés sur votre réseau. Le fait de vérifier régulièrement la présence d’appareils non autorisés peut vous aider à prévenir les menaces d’appareils frauduleux ou potentiellement malveillants susceptibles d’infiltrer votre réseau.

Par exemple, utilisez la recommandation Examiner les appareils non autorisés pour identifier tous les appareils non autorisés.

Pour examiner les appareils non autorisés :

- Dans Defender pour IoT sur le portail Azure, sélectionnez Recommandations (préversion) et recherchez la recommandation Examiner les appareils non autorisés.

- Passez en revue les appareils listés sous l’onglet Appareils défectueux. Chacun de ces appareils n’est pas autorisé et peut présenter un risque pour votre réseau.

Suivez les étapes de correction. Vous pouvez par exemple marquer l’appareil comme autorisé si vous le reconnaissez ou le déconnecter de votre réseau s’il est encore inconnu après votre investigation.

Pour plus d’informations, consultez Améliorer la posture de sécurité avec les recommandations de sécurité.

Conseil

Vous pouvez également passer en revue les appareils non autorisés en filtrant l’inventaire des appareils selon le champ Autorisation pour afficher uniquement les appareils marqués comme Non autorisés.

Rechercher les systèmes vulnérables

Si vous avez des appareils sur votre réseau avec des logiciels ou des microprogrammes obsolètes, ils peuvent être vulnérables aux attaques. Les appareils en fin de vie qui n’ont plus de mises à jour de sécurité sont particulièrement vulnérables.

Pour rechercher les systèmes vulnérables :

Dans Defender pour IoT sur le portail Azure, sélectionnez Workbooks>Vulnérabilités pour ouvrir le workbook Vulnérabilités.

Dans le sélecteur Abonnement en haut de la page, sélectionnez l’abonnement Azure où vos capteurs OT sont intégrés.

Le workbook est rempli avec des données de tout votre réseau.

Faites défiler vers le bas pour voir les listes des Appareils vulnérables et des Composants vulnérables. Ces appareils et composants de votre réseau nécessitent une attention particulière, par exemple, une mise à jour de microprogramme ou de logiciel, ou un remplacement si aucune autre mise à jour n’est disponible.

Dans SiteName en haut de la page, sélectionnez un ou plusieurs sites pour filtrer les données par site. Le filtrage des données par site peut vous aider à identifier les problèmes sur des sites spécifiques, qui peuvent nécessiter des mises à jour ou des remplacements d’appareils à l’échelle du site.

Simuler un trafic malveillant pour tester votre réseau

Pour vérifier la posture de sécurité d’un appareil spécifique, exécutez un rapport de vecteur d’attaque pour simuler le trafic vers cet appareil. Utilisez le trafic simulé pour localiser et atténuer les vulnérabilités avant qu’elles ne soient exploitées.

Pour exécuter un rapport de vecteur d’attaque :

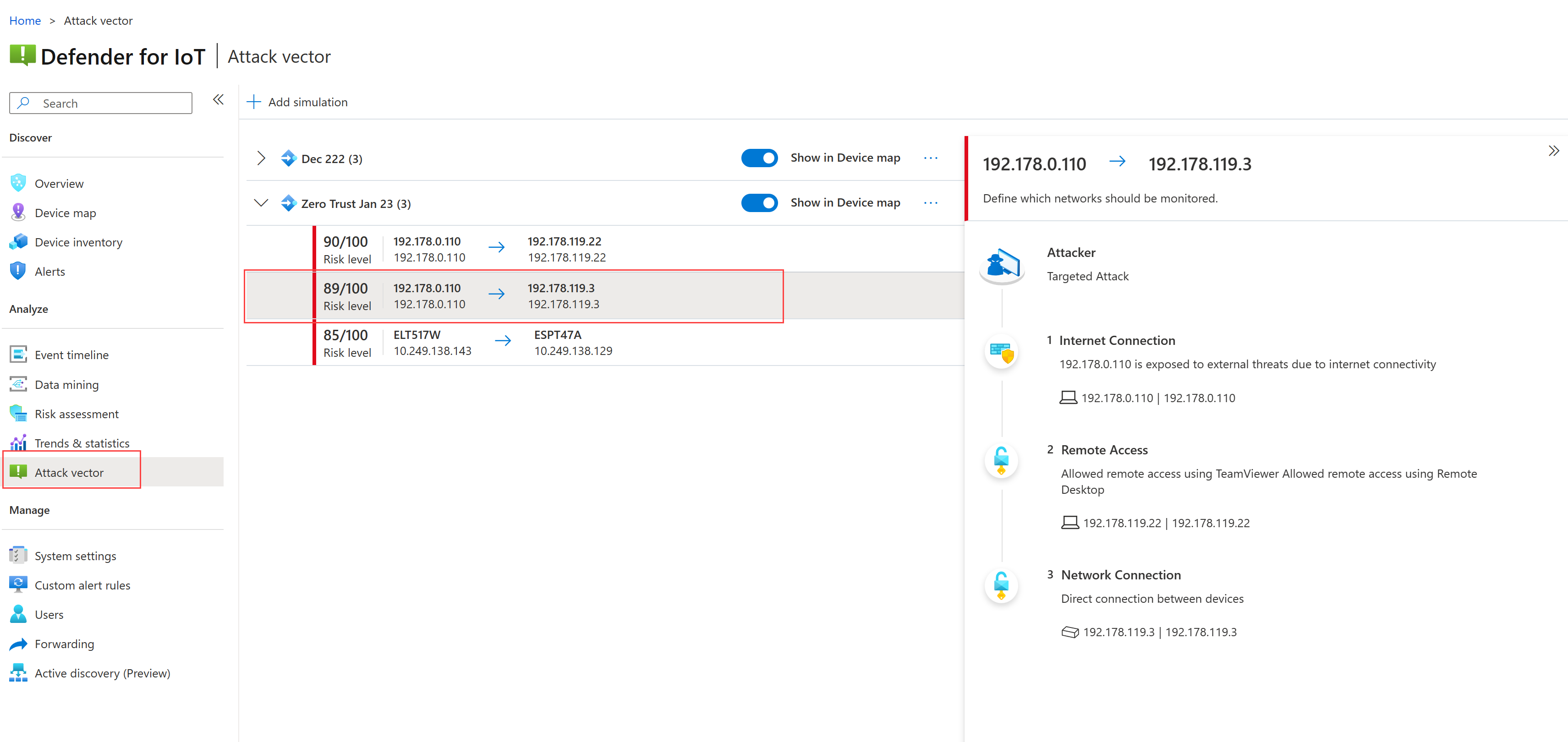

Connectez-vous à un capteur réseau OT qui détecte l’appareil que vous souhaitez investiguer, puis sélectionnez Vecteur d’attaque sur la gauche.

Sélectionnez + Ajouter une simulation, puis entrez les détails suivants dans le volet Ajouter une simulation de vecteur d’attaque :

Champ / Option Description Nom Entrez un nom explicite pour votre simulation, par exemple, Confiance Zéro, et la date. Nombre maximal de vecteurs Sélectionnez 20 pour ajouter le nombre maximal de connexions prises en charge entre les appareils. Afficher dans la carte des appareils Optionnel. Choisissez d’afficher la simulation dans la carte des appareils du capteur, ce qui vous permet d’approfondir l’investigation par la suite. Afficher tous les appareils sources / Afficher tous les appareils cibles Sélectionnez les deux pour afficher tous les appareils détectés par le capteur dans votre simulation comme appareils sources et appareils de destination possibles. Laissez Exclure des appareils et Exclure des sous-réseaux vides pour ajouter tout le trafic détecté dans votre simulation.

Sélectionnez Enregistrer et attendez la fin de l’exécution de la simulation. Le temps nécessaire dépend de la quantité de trafic détectée par votre capteur.

Développez la nouvelle simulation et sélectionnez l’un des éléments détectés pour voir plus de détails à droite. Par exemple :

Recherchez en particulier l’une des vulnérabilités suivantes :

Vulnérabilité Description Appareils exposés sur Internet Par exemple, ces vulnérabilités peuvent être affichées avec le message Exposé à des menaces externes en raison de la connectivité Internet. Appareils avec des ports ouverts Les ports ouverts peuvent légitimement être utilisés pour l’accès à distance, mais ils peuvent également constituer un risque.

Par exemple, ces vulnérabilités peuvent être affichées avec un message de type Accès à distance autorisé avec TeamViewer Accès à distance autorisé avec le Bureau à distanceConnexions entre appareils qui traversent des sous-réseaux Par exemple, vous pouvez voir le message Connexion directe entre les appareils, qui peut être acceptable en soi, mais qui est risqué dans le contexte de sous-réseaux.

Monitorer les données détectées par site ou zone

Dans le portail Azure, consultez les données Defender pour IoT par site et zone à partir des emplacements suivants :

Inventaire des appareils : regroupez ou filtrez l’inventaire des appareils par site ou zone.

Alertes : regroupez ou filtrez les alertes par site uniquement. Ajoutez la colonne Site ou Zone à votre grille pour trier vos données au sein de votre groupe.

Workbooks : ouvrez le workbook Defender pour IoT Vulnérabilités pour voir les vulnérabilités détectées par site. Vous pouvez également créer des workbooks personnalisés pour votre propre organisation, et voir plus de données par site et par zone.

Sites et capteurs : filtrez les capteurs listés par site ou zone.

Exemples d’alertes à surveiller

Dans le cadre d’un monitoring de Confiance Zéro, la liste suivante indique des exemples d’alerte Defender pour IoT qu’il faut surveiller :

- Appareil non autorisé connecté au réseau, en particulier toute demande malveillante d’adresse IP/de nom de domaine

- Programme malveillant connu détecté

- Connexion non autorisée à Internet

- Accès à distance non autorisé

- Opération d’analyse réseau détectée

- Programmation PLC non autorisée

- Changements de versions de microprogramme

- « PLC Stop » et autres commandes potentiellement malveillantes

- L’appareil semble être déconnecté

- Échec de la demande de service CIP Ethernet/IP

- Échec d’opération BACnet

- Opération DNP3 interdite

- Connexion SMB non autorisée

Étapes suivantes

Vous devez peut-être changer la segmentation de votre réseau en fonction des résultats de votre monitoring, ou quand les personnes et les systèmes de votre organisation changent au fil du temps.

Modifiez la structure de vos sites et zones, et réattribuez des stratégies d’accès basées sur les sites pour qu’elles correspondent toujours à vos réalités réseau actuelles.

En plus d’utiliser le workbook Defender pour IoT Vulnérabilités intégré, créez d’autres workbooks personnalisés pour optimiser votre monitoring continu.

Pour plus d'informations, consultez les pages suivantes :