Investiguer une alerte réseau OT et y répondre

Cet article explique comment investiguer une alerte réseau OT et y répondre dans Microsoft Defender pour IoT.

Vous êtes probablement un ingénieur SOC (Centre des opérations de sécurité) utilisant Microsoft Sentinel, qui a vu un nouvel incident dans votre espace de travail Microsoft Sentinel et qui poursuit dans Defender pour IoT pour avoir plus de détails sur les appareils associés et des étapes de correction recommandées.

Vous pouvez également être un ingénieur OT qui surveille les alertes opérationnelles directement dans Defender pour IoT. Les alertes opérationnelles peuvent ne pas être malveillantes, mais peuvent indiquer une activité opérationnelle qui peut faciliter les investigations de sécurité.

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Un abonnement Azure. Si nécessaire, créez un compte gratuit.

Un capteur réseau OT connecté au cloud et intégré à Defender pour IoT, avec des alertes envoyées en streaming au portail Azure.

Pour investiguer une alerte à partir d’un incident Microsoft Sentinel, veillez à suivre les tutoriels suivants :

Une page des détails de l’alerte s’ouvre, accessible à partir de la page Alertes Defender pour IoT dans le portail Azure, d’une page des détails de l’appareil Defender pour IoT ou d’un incident Microsoft Sentinel.

Investiguer une alerte depuis le portail Azure

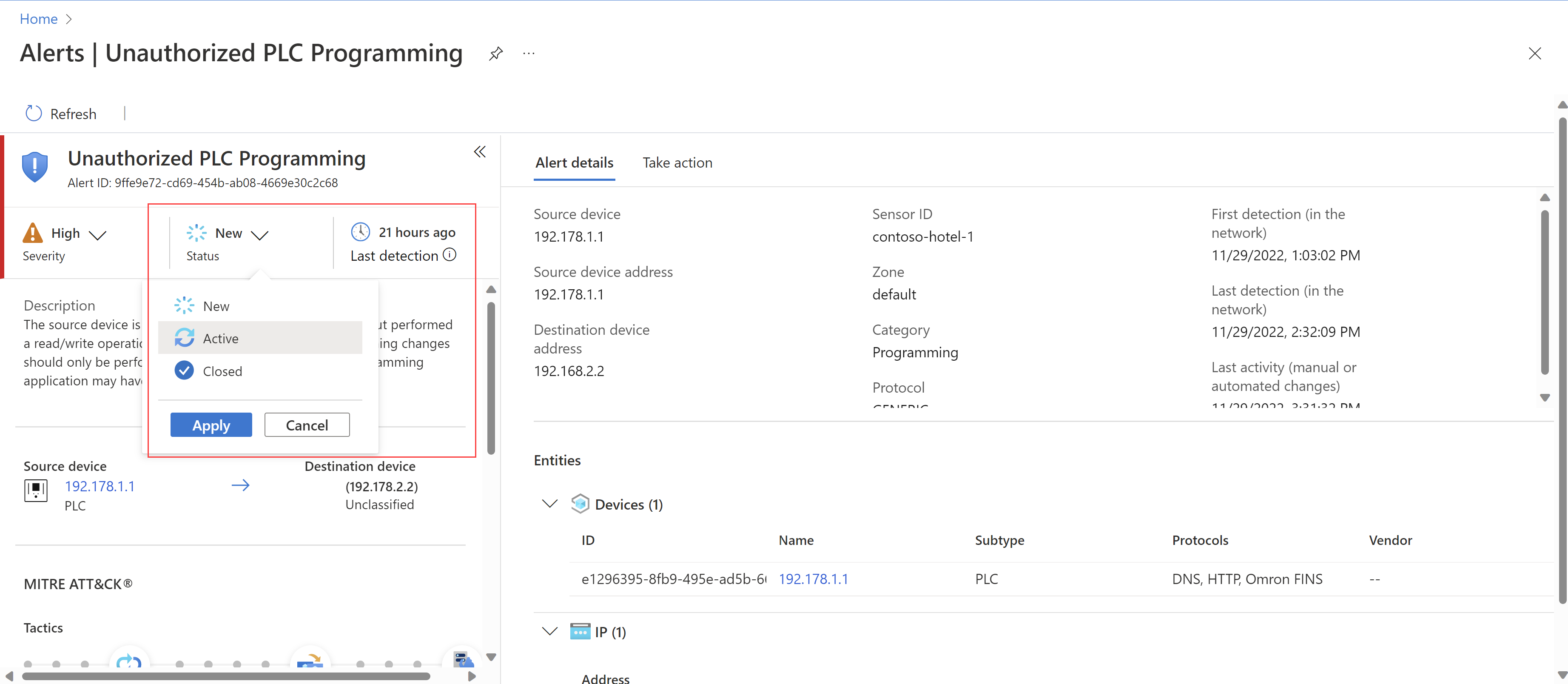

Dans la page des détails de l’alerte dans le portail Azure, commencez par changer l’état de l’alerte sur Actif pour indiquer qu’elle est en cours d’investigation.

Par exemple :

Important

Si vous avez intégré Microsoft Sentinel, veillez à gérer l’état de votre alerte uniquement à partir de l’incident dans Microsoft Sentinel. Les états des alertes ne sont pas synchronisés de Defender pour IoT vers Microsoft Sentinel.

Après avoir mis à jour l’état, consultez la page des détails de l’alerte pour avoir les détails suivants qui vous aideront dans votre investigation :

Détails des appareils sources et de destination. Les appareils sources et de destination sont listés sous l’onglet Détails de l’alerte, ainsi que dans la zone Entités ci-dessous, comme entités Microsoft Sentinel, avec leur propre page Entités. Dans la zone Entités, vous allez utiliser les liens de la colonne Nom pour ouvrir les pages des détails de l’appareil appropriées pour une investigation plus approfondie.

Site et/ou zone. Ces valeurs vous aident à comprendre l’emplacement géographique et réseau de l’alerte et si certaines zones du réseau sont maintenant plus vulnérables aux attaques.

Tactiques et techniques MITRE ATT&CK . Faites défiler vers le bas dans le volet gauche pour afficher tous les détails MITRE ATT&CK. En plus des descriptions des tactiques et techniques, sélectionnez les liens vers le site MITRE ATT&CK pour en savoir plus sur chacun d’eux.

Télécharger PCAP. En haut de la page, sélectionnez Télécharger PCAP pour télécharger les fichiers de trafic bruts de l’alerte sélectionnée.

Investiguer les alertes associées dans le portail Azure

Recherchez d’autres alertes déclenchées par le même appareil source ou de destination. Les corrélations entre plusieurs alertes peuvent indiquer que l’appareil est à risque et peut être exploité.

Par exemple, un appareil qui a tenté de se connecter à une adresse IP malveillante, couplé à une autre alerte concernant des changements de programmation PLC non autorisés sur l’appareil, peuvent indiquer qu’un attaquant a déjà pris le contrôle de l’appareil.

Pour trouver des alertes associées dans Defender pour IoT :

Dans la page Alertes, sélectionnez une alerte pour voir les détails à droite.

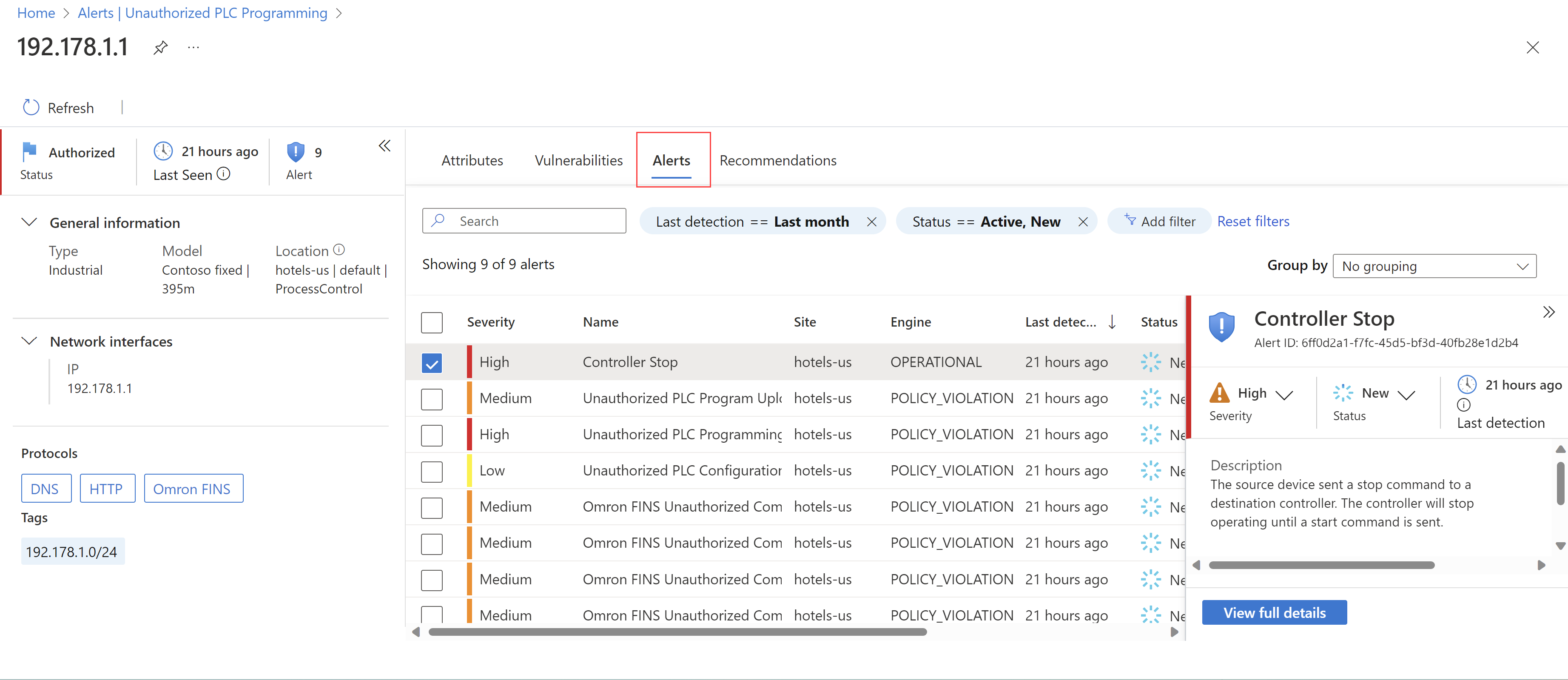

Recherchez les liens d’appareil dans la zone Entités, soit dans le volet des détails à droite, soit dans la page des détails de l’alerte. Sélectionnez un lien d’entité pour ouvrir la page des détails de l’appareil associée, à la fois pour un appareil source et un appareil de destination.

Dans la page des détails de l’appareil, sélectionnez l’onglet Alertes pour voir toutes les alertes de cet appareil. Par exemple :

Investiguer les détails de l’alerte sur le capteur OT

Le capteur OT qui a déclenché l’alerte présente plus de détails qui vous aideront dans votre investigation.

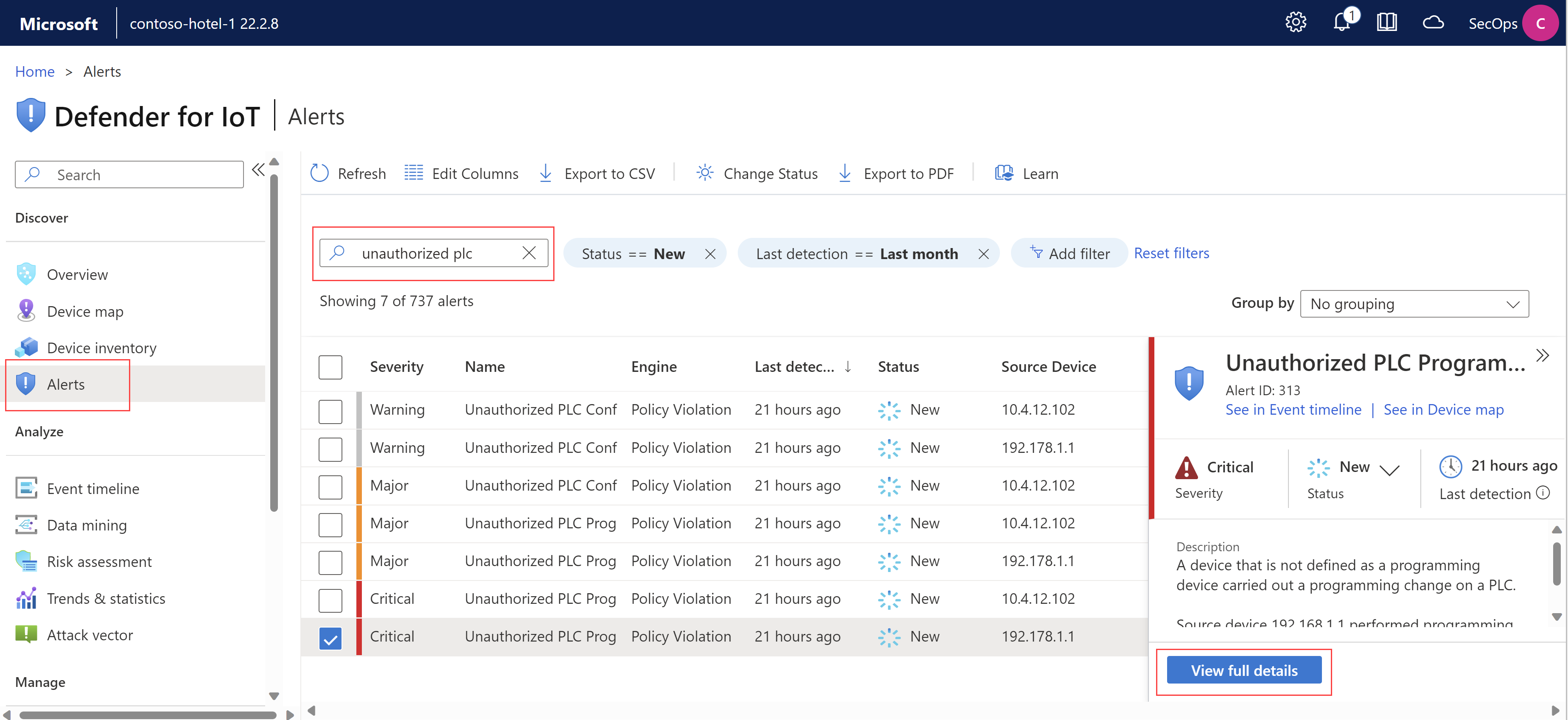

Pour poursuivre votre investigation sur le capteur OT :

Connectez-vous à votre capteur OT en tant qu’utilisateur Observateur ou Analyste Sécurité.

Sélectionnez la page Alertes et recherchez l’alerte qui fait l’objet de votre investigation. Sélectionnez **Afficher les détails complets pour ouvrir la page des détails de l’alerte du capteur OT. Par exemple :

Dans la page des détails de l’alerte du capteur :

Sélectionnez l’onglet Vue carte pour voir l’alerte dans la carte d’appareils du capteur OT, y compris les appareils connectés.

Sélectionnez l’onglet Chronologie des événements pour voir la chronologie complète des événements de l’alerte, y compris les autres activités associées également détectées par le capteur OT.

Sélectionnez Exporter au format PDF pour télécharger un récapitulatif au format PDF des détails de l’alerte.

Entreprendre des actions correctives

Le moment où vous entreprenez des actions correctives peut dépendre de la gravité de l’alerte. Par exemple, pour les alertes de gravité élevée, vous pouvez entreprendre une action avant même d’investiguer, par exemple si vous devez mettre immédiatement en quarantaine une zone de votre réseau.

Pour les alertes de gravité inférieure ou pour les alertes opérationnelles, vous souhaiterez probablement procéder à une investigation complète avant d’entreprendre des actions.

Pour corriger une alerte, utilisez les ressources Defender pour IoT suivantes :

Dans une page de détails d’alerte du portail Azure ou du capteur OT, sélectionnez l’onglet Entreprendre une action pour voir les détails des étapes recommandées visant à atténuer le risque.

Dans une page de détails d’appareil du portail Azure, pour les appareils sources et de destination :

Sélectionnez l’onglet Vulnérabilités et recherchez les vulnérabilités détectées sur chaque appareil.

Sélectionnez l’onglet Recommandations et recherchez les recommandations de sécurité actuelles pour chaque appareil.

Les recommandations de sécurité et de données de vulnérabilité Defender pour IoT peuvent fournir des actions simples que vous pouvez entreprendre pour atténuer les risques, telles que la mise à jour d’un microprogramme ou l’application d’un correctif. D’autres actions peuvent demander une plus grande planification.

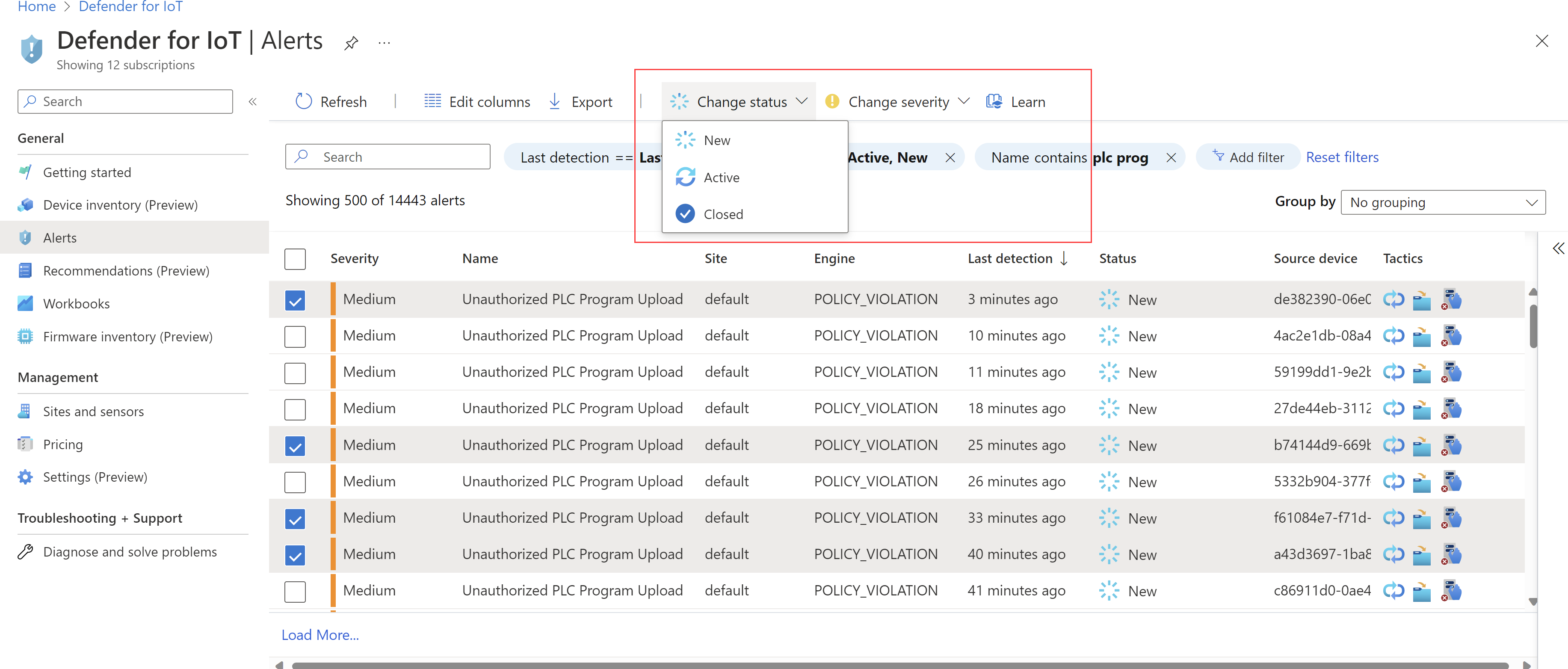

Une fois que vous avez terminé les activités d’atténuation et que vous êtes prêt à fermer l’alerte, veillez à mettre à jour l’état de l’alerte sur Fermé ou à informer votre équipe SOC du suivi de la gestion des incidents.

Notes

Si vous intégrez Defender pour IoT à Microsoft Sentinel, les changements d’état d’alerte que vous apportez dans Defender pour IoT ne sont pas mis à jour dans Microsoft Sentinel. Veillez à gérer vos alertes dans Microsoft Sentinel ensemble avec les incidents associés.

Trier régulièrement les alertes

Triez régulièrement les alertes pour éviter un trop-plein d’alertes dans votre réseau et pour être sûr de pouvoir voir et gérer les alertes importantes en temps voulu.

Pour trier les alertes :

Dans Defender pour IoT dans le portail Azure, accédez à la page Alertes. Par défaut, les alertes sont triées par la colonne Dernière détection, de l’alerte la plus récente à l’alerte la plus ancienne, pour vous permettre de voir d’abord les dernières alertes en date de votre réseau.

Utilisez d’autres filtres, tels que Capteur ou Gravité, pour rechercher des alertes spécifiques.

Consultez les détails de l’alerte et investiguez si nécessaire avant d’entreprendre une action. Lorsque vous êtes prêt, entreprenez une action dans la page des détails d’une alerte spécifique, ou dans la page Alertes pour des actions en bloc.

Par exemple, mettez à jour l’état ou la gravité de l’alerte, ou apprenez une alerte pour autoriser le trafic détecté. Les alertes apprises ne sont pas redéclenchées si le même trafic exactement est redétecté.

Pour les alertes de gravité élevée, vous voudrez peut-être entreprendre une action immédiatement.