Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les incidents Microsoft Sentinel sont des fichiers qui contiennent la somme de toutes les preuves utiles à des investigations spécifiques. Chaque incident est créé (ou ajouté à) en fonction d’éléments de preuve (alertes) qui ont été générés par des règles d’analytique ou importés à partir de produits de sécurité tiers qui produisent leurs propres alertes. Les incidents héritent des entités contenues dans les alertes, ainsi que des propriétés des alertes, telles que la gravité, l’état et les tactiques et techniques MITRE ATT&CK .

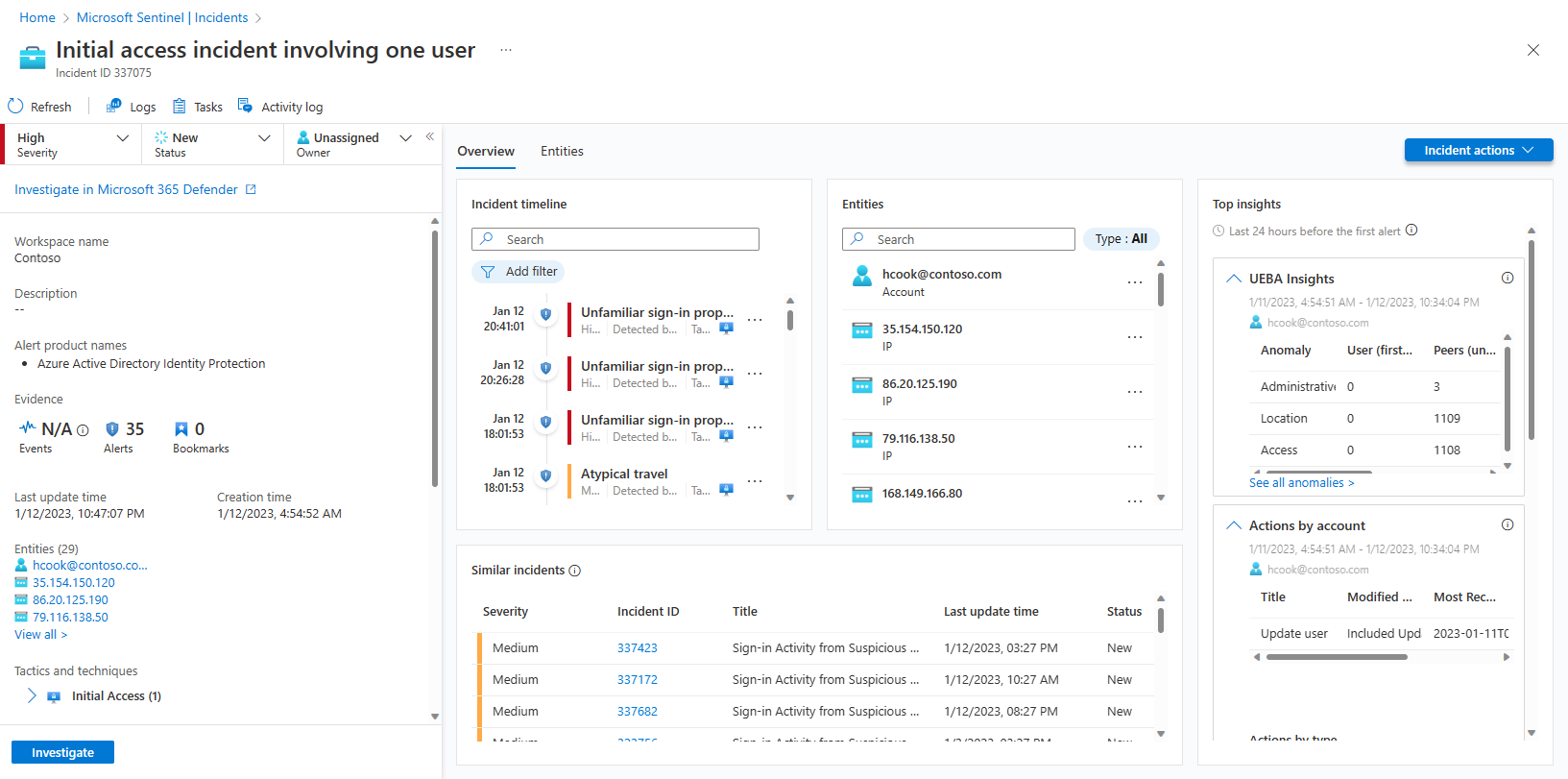

Microsoft Sentinel vous offre une plateforme complète de gestion des dossiers dans le portail Azure pour l’investigation des incidents de sécurité. La page Détails de l’incident est votre emplacement central à partir duquel exécuter votre enquête, en collectant toutes les informations pertinentes et tous les outils et tâches applicables dans un seul écran.

Cet article décrit comment approfondir l’investigation d’un incident en vous aidant à parcourir et à investiguer vos incidents de façon plus rapide, efficace et efficiente, et à réduire le temps moyen de résolution (MTTR).

Prérequis

L’attribution de rôle Répondeur Microsoft Sentinel est requise pour examiner les incidents.

En savoir plus sur les rôles dans Microsoft Sentinel.

Si vous avez un utilisateur invité qui doit attribuer des incidents, l’utilisateur doit se voir attribuer le rôle Lecteur de répertoire dans votre locataire Microsoft Entra. Les utilisateurs standard (non invités) se voient attribuer ce rôle par défaut.

Si vous voyez actuellement l’expérience héritée de la page des détails de l’incident, basculez sur la nouvelle expérience en haut à droite de la page pour suivre les procédures décrites dans cet article pour la nouvelle expérience.

Préparer la base correctement

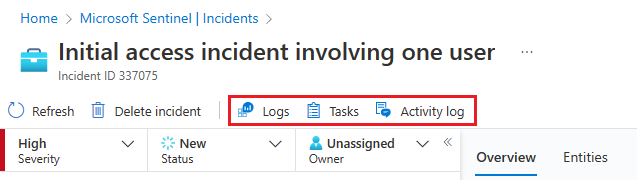

Lorsque vous préparez l’investigation d’un incident, réunissez les éléments dont vous avez besoin pour cibler votre workflow. Vous trouverez les outils suivants dans une barre de boutons en haut de la page de l’incident, juste en dessous du titre.

Sélectionnez Tâches pour afficher les tâches affectées à cet incident, ou pour ajouter vos propres tâches. Les tâches peuvent améliorer la standardisation des processus dans votre SOC. Pour plus d’informations, consultez Utiliser des tâches pour gérer les incidents dans Microsoft Sentinel.

Sélectionnez Journal d’activité pour voir si des actions ont déjà été effectuées sur cet incident (par des règles d’automatisation, par exemple) et les commentaires qui ont été faits. Vous pouvez également ajouter vos propres commentaires ici. Pour plus d’informations, consultez Auditer les événements d’incident et ajouter des commentaires.

Sélectionnez Journaux à tout moment pour ouvrir une fenêtre de requête Log Analytics complète et vide à l’intérieur de la page d’incident. Composez et exécutez une requête, liée ou non, sans quitter l’incident. Ainsi, lorsqu’une inspiration soudaine vous pousse à poursuivre une idée, l’interruption de votre flux ne pose aucun problème, les journaux sont là pour vous. Pour plus d’informations, consultez Explorer plus en détail vos données dans les journaux.

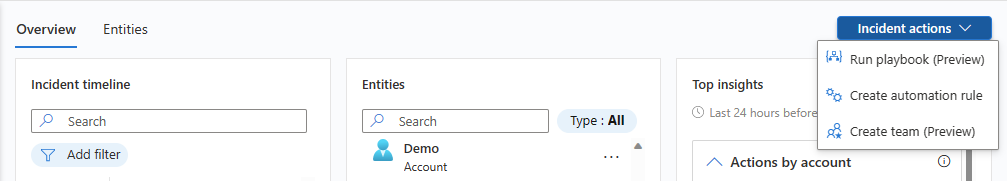

Le bouton Actions d’incident se trouve également du côté opposé des onglets Vue d’ensemble et Entités. Ici, vous avez les mêmes actions décrites plus tôt que celles disponibles à partir du bouton Actions dans le volet des détails de la page quadrillée Incidents. La seule absente est Investiguer, qui est disponible dans le panneau de détails de gauche.

Les actions disponibles sous le bouton Actions d’incident incluent :

| Action | Description |

|---|---|

| Exécuter le guide opérationnel | Exécutez un guide opérationnel sur cet incident pour effectuer des actions d’enrichissement, de collaboration ou de réponse spécifiques. |

| Créer une règle d’automatisation | Créez une règle d’automatisation qui s’exécute uniquement sur des incidents comme celui-ci (généré par la même règle analytique). |

| Créer une équipe (préversion) | Créez une équipe dans Microsoft Teams pour collaborer avec d’autres personnes ou équipes des différents départements sur la gestion de l’incident. Si une équipe a déjà été créée pour cet incident, cet élément de menu s’affiche sous l’intitulé Ouvrir Teams. |

Obtenir une image complète sur la page des détails de l’incident

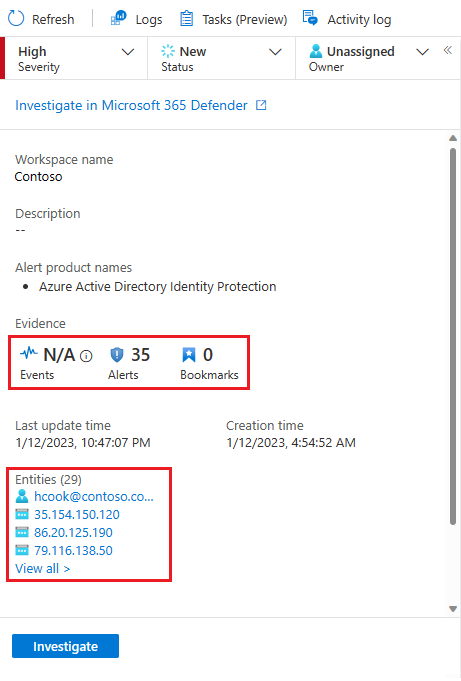

Le volet gauche de la page des détails de l’incident contient les mêmes informations détaillées que celles que vous avez vues dans la page Incidents à droite de la grille. Ce panneau est toujours affiché, quel que soit l’onglet affiché sur le reste de la page. À partir de là, vous pouvez voir les informations de base de l’incident et explorer les manières suivantes :

Sous Preuve, sélectionnez Événements, Alertes ou Signets pour ouvrir un panneau Journaux dans la page de l’incident. Le panneau Journaux s’affiche avec la requête de l’une des trois options que vous avez sélectionnées, et vous pouvez parcourir les résultats de la requête en profondeur sans quitter l’incident. Sélectionnez Terminé pour fermer le volet et revenir à votre incident. Pour plus d’informations, consultez Explorer plus en détail vos données dans les journaux.

Sélectionnez l’une des entrées sous Entités pour l’afficher sous l’onglet Entités. Seules les quatre premières entités de l’incident sont montrées ici. Consultez les autres en sélectionnant Tout afficher, soit dans le widget Entités sous l’onglet Vue d’ensemble, soit sous l’onglet Entités. Pour plus d’informations, consultez Onglet Entités.

Sélectionnez Investiguer pour ouvrir l’incident dans l’outil d’investigation graphique qui schématise les relations entre tous les éléments de l’incident.

Ce panneau peut également être réduit dans la marge gauche de l’écran en sélectionnant la petite flèche double pointant vers la gauche en regard de la liste déroulante Propriétaire . Toutefois, même dans cet état réduit, vous pourrez toujours changer le propriétaire, l’état et la gravité.

Le reste de la page de détails de l’incident est divisé en deux onglets, Vue d’ensemble et Entités.

L’onglet Vue d’ensemble contient les widgets suivants, chacun d’eux représentant un objectif essentiel de votre enquête.

| Widget | Description |

|---|---|

| Chronologie de l’incident | Le widget Chronologie affiche la chronologie des alertes et des signets dans l’incident, qui peut vous aider à reconstruire la chronologie de l’activité d’un attaquant. Sélectionnez un élément individuel pour afficher tous ses détails, ce qui vous permet d’explorer davantage. Pour plus d’informations, consultez Recréer la chronologie du scénario de l’attaque. |

| Incidents similaires | Dans le widget Incidents similaires, vous voyez une collection pouvant afficher jusqu’à 20 autres incidents qui ressemblent le plus à l’incident actuel. Ceci vous permet de voir l’incident dans un contexte plus large et vous aide à diriger votre investigation. Pour plus d’informations, consultez Rechercher des incidents similaires dans votre environnement. |

| Entités | Le widget Entités affiche toutes les entités qui ont été identifiées dans les alertes. Ce sont les objets qui ont joué un rôle dans l’incident, que ce soient des utilisateurs, des appareils, des adresses, des fichiers ou des objets d’autres types. Sélectionnez une entité pour voir tous ses détails, qui sont affichés sous l’onglet Entités. Pour plus d’informations, consultez Explorer les entités de l’incident. |

| Principaux insights | Dans le widget Insights principaux, vous voyez une collection de résultats de requêtes définies par les chercheurs en sécurité Microsoft qui fournissent des informations de sécurité contextuelles précieuses sur toutes les entités de l’incident, basées sur des données provenant d’une collection de sources. Pour plus d’informations, consultez Obtenir les principales informations sur votre incident. |

L’onglet Entités vous montre la liste complète des entités dans l’incident, qui sont également affichées dans le widget Entités dans la page Vue d’ensemble. Lorsque vous sélectionnez une entité dans le widget, vous êtes dirigé ici pour voir le dossier complet de l’entité, ses informations d’identification, une chronologie de son activité (à la fois dans et en dehors de l’incident) et l’ensemble complet d’informations sur l’entité, de la même manière que vous le verriez dans sa page d’entité complète, mais limité à la période appropriée à l’incident.

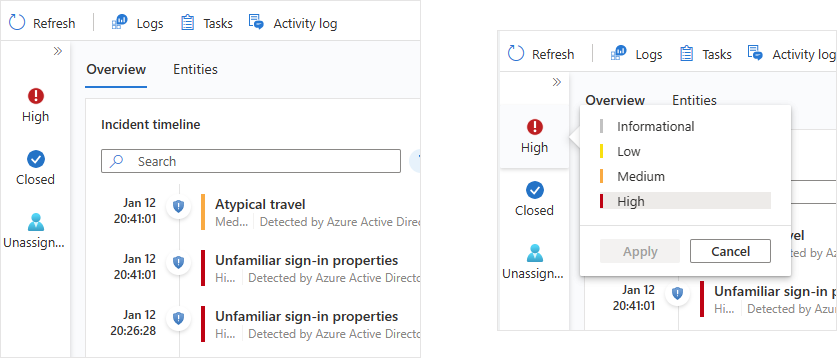

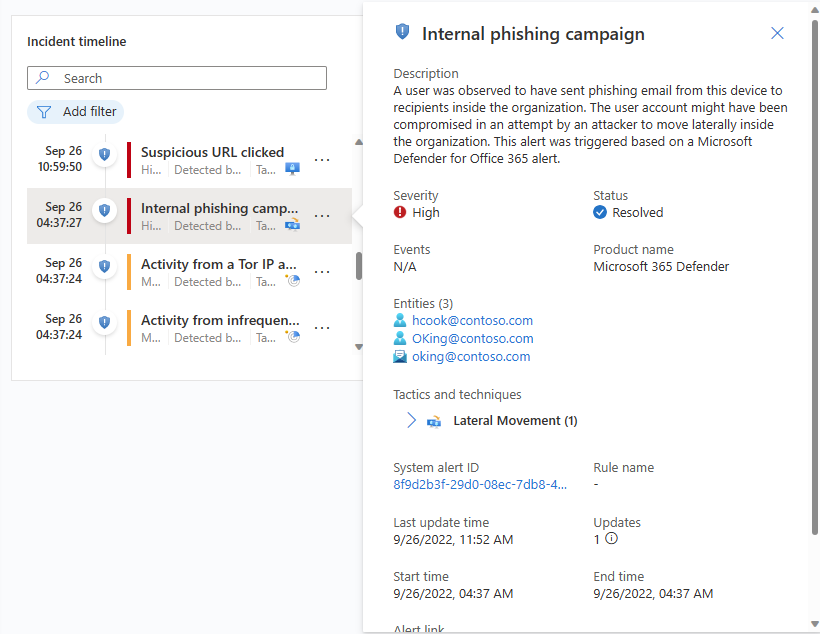

Recréer la chronologie du scénario de l’attaque

Le widget Chronologie affiche la chronologie des alertes et des signets dans l’incident, qui peut vous aider à reconstruire la chronologie de l’activité d’un attaquant.

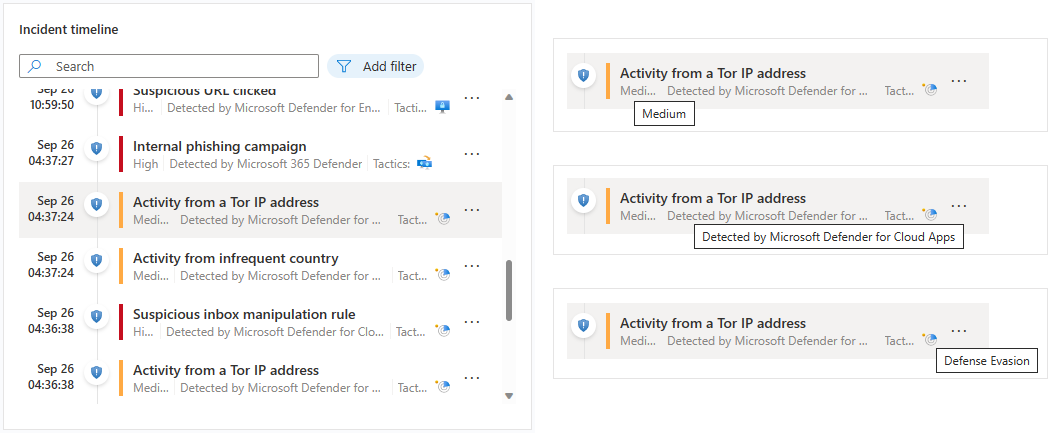

Pointez sur n’importe quelle icône ou élément de texte incomplet pour afficher une info-bulle avec le texte intégral de cette icône ou de cet élément de texte. Ces info-bulles sont utiles lorsque le texte affiché est tronqué en raison de la largeur limitée du widget. Consultez l’exemple de cette capture d’écran :

Sélectionnez une alerte ou un signet individuel pour afficher ses détails complets.

Les détails de l’alerte incluent la gravité et l’état de l’alerte, les règles analytiques qui l’ont générée, le produit qui a généré l’alerte, les entités mentionnées dans l’alerte, les tactiques et techniques MITRE ATT&CK associées, et l’ID d’alerte système interne.

Sélectionnez le lien ID d’alerte système pour explorer davantage l’alerte, en ouvrant le panneau Journaux et en affichant la requête qui a généré les résultats et les événements qui ont déclenché l’alerte.

Les détails des signets ne sont pas exactement identiques aux détails des alertes ; ils incluent également des entités, des tactiques et techniques MITRE ATT&CK et l’ID de signet, mais aussi le résultat brut et les informations sur le créateur de signet.

Sélectionnez le lien Afficher les journaux de signet pour ouvrir le panneau Journaux et afficher la requête qui a généré les résultats enregistrés en tant que signet.

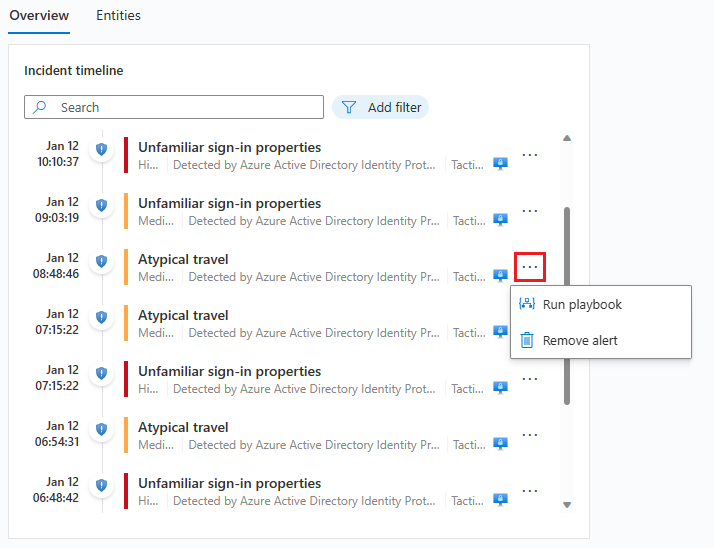

À partir du widget chronologie des incidents, vous pouvez également effectuer les actions suivantes sur les alertes et les signets :

Exécutez un playbook sur l’alerte pour prendre des mesures immédiates pour atténuer une menace. Vous devez parfois bloquer ou isoler une menace avant de poursuivre l’enquête. En savoir plus sur l’exécution de playbooks sur des alertes.

Supprimer une alerte dans un incident. Vous pouvez supprimer les alertes ajoutées aux incidents après leur création si vous les jugez non pertinentes. En savoir plus sur la suppression des alertes des incidents.

Supprimez un signet d’un incident ou modifiez les champs du signet qui peuvent être modifiés (non affichés).

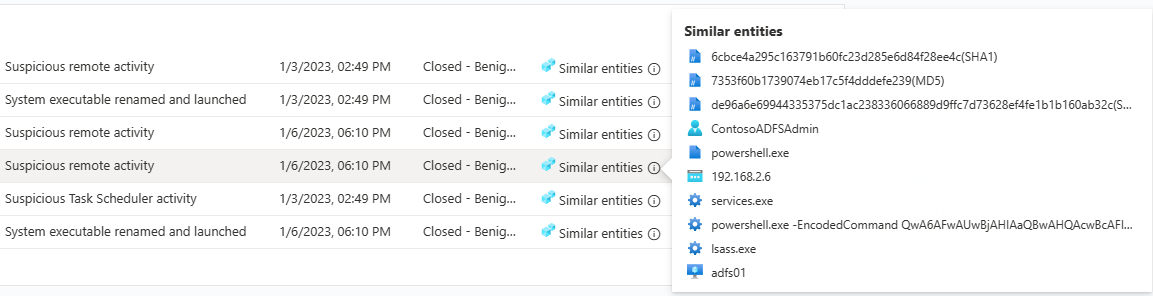

Rechercher des incidents similaires dans votre environnement

En tant qu’analyste des opérations de sécurité, lors de l’investigation d’un incident, vous voulez étudier son contexte en l’élargissant.

Comme avec le widget chronologie des incidents, vous pouvez pointer sur n’importe quel texte qui n’est pas affiché de manière incomplète en raison de la largeur de la colonne pour afficher le texte intégral.

Les raisons pour lesquelles un incident apparaît dans la liste des incidents similaires sont affichées dans la colonne Raison de la similarité. Pointez sur l’icône Informations pour afficher les éléments communs (entités, nom de la règle ou détails).

Obtenir les principales informations sur votre incident

Les experts en sécurité de Microsoft Sentinel ont des requêtes intégrées qui posent automatiquement les bonnes questions sur les entités de votre incident. Vous pouvez voir les premières réponses dans le widget Insights principaux, visible à droite de la page des détails de l’incident. Ce widget montre une collection d’informations basées à la fois sur l’analyse machine-learning et la curation d’équipes de haut niveau d’experts en sécurité.

Voici quelques-unes des mêmes informations qui s’affichent sur les pages d’entité, spécialement sélectionnées pour vous aider à trier rapidement et à comprendre l’étendue de la menace. Pour la même raison, des insights pour toutes les entités de l’incident sont présentés ensemble pour vous donner une image plus complète de ce qui se passe.

Les insights principaux sont susceptibles d’être modifiés et peuvent inclure :

- Actions par compte.

- Actions sur compte.

- Informations sur l’analyse du comportement des utilisateurs et des entités (UEBA).

- Indicateurs de menace liés à l’utilisateur.

- Insights Watchlist (préversion).

- Nombre anormalement élevé d’un événement de sécurité.

- Activité de connexion Windows.

- Connexions distantes d’adresses IP.

- Connexions à distance d’adresse IP avec correspondance TI.

Chacune de ces informations (à l’exception de celles relatives aux watchlists, pour l’instant) contient un lien que vous pouvez sélectionner pour ouvrir la requête sous-jacente dans le panneau Journaux qui s’ouvre dans la page de l’incident. Vous pouvez ensuite explorer les résultats de la requête.

Le délai du widget Informations principales est de 24 heures avant la première alerte de l’incident jusqu’à l’heure de la dernière alerte.

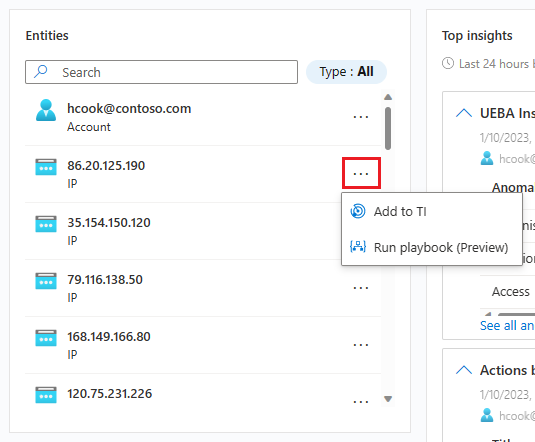

Explorer les entités de l’incident

Le widget Entités affiche toutes les entités qui ont été identifiées dans les alertes de l’incident. Ce sont les objets qui ont joué un rôle dans l’incident, que ce soient des utilisateurs, des appareils, des adresses, des fichiers ou des objets d’autres types.

Vous pouvez rechercher la liste des entités dans le widget entités ou filtrer la liste par type d’entité pour vous aider à trouver une entité.

Si vous savez déjà qu’une entité particulière est un indicateur connu de compromission, sélectionnez les trois points de la ligne de l’entité et choisissez Ajouter à TI pour ajouter l’entité à votre veille des menaces. (Cette option est disponible pour les types d’entités pris en charge.)

Si vous souhaitez déclencher une séquence de réponse automatique pour une entité particulière, sélectionnez les trois points et choisissez Exécuter le playbook (préversion). (Cette option est disponible pour les types d’entités pris en charge.)

Sélectionnez une entité pour afficher ses détails complets. Lorsque vous sélectionnez une entité, vous passez de l’onglet Vue d’ensemble à l’onglet Entités, une autre partie de la page des détails de l’incident.

Onglet Entités

L’onglet Entités affiche une liste de toutes les entités dans l’incident.

Comme le widget entités, cette liste peut également être recherchée et filtrée par type d’entité. Les recherches et les filtres appliqués dans une liste ne s’appliquent pas à l’autre.

Sélectionnez une ligne dans la liste pour que les informations de cette entité soient affichées dans un panneau latéral à droite.

Si le nom de l’entité apparaît sous forme de lien, la sélection du nom de l’entité vous redirige vers la page d’entité complète, en dehors de la page d’investigation des incidents. Pour afficher uniquement le panneau latéral sans quitter l’incident, sélectionnez la ligne dans la liste où l’entité apparaît, mais ne sélectionnez pas son nom.

Vous pouvez effectuer ici les mêmes actions que celles que vous pouvez effectuer à partir du widget de la page de vue d’ensemble. Sélectionnez les trois points dans la ligne de l’entité pour exécuter un playbook ou ajouter l’entité à votre renseignement sur les menaces.

Vous pouvez également effectuer ces actions en sélectionnant le bouton en regard de Afficher les détails complets en bas du panneau latéral. Le bouton lit Ajouter à TI,, Exécuter le guide opérationnel (préversion) ou Actions d’entité, auquel cas un menu s’affiche avec les deux autres choix.

Le bouton Afficher les détails complets vous redirige vers la page d’entité complète de l’entité.

Volet latéral de l’onglet Entités

Sélectionnez une entité sous l’onglet Entités pour afficher un volet latéral, avec les fiches suivantes :

Les informations contiennent des informations d’identification sur l’entité. Par exemple, pour une entité de compte d’utilisateur, il peut s’agir d’éléments tels que le nom d’utilisateur, le nom de domaine, l’identificateur de sécurité (SID), les informations d’organisation, les informations de sécurité, etc., et pour une adresse IP, cela inclut, par exemple, la géolocalisation.

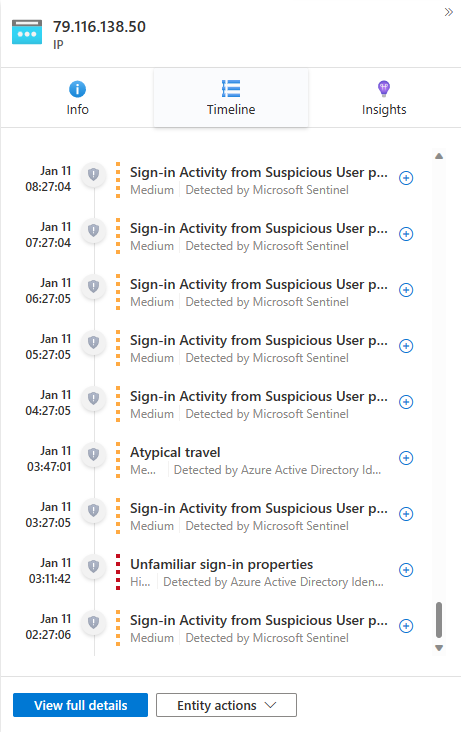

La chronologie contient une liste des alertes, des signets et des anomalies qui présentent cette entité, ainsi que les activités que l’entité a effectuées, telles que collectées à partir des journaux dans lesquels l’entité apparaît. Toutes les alertes contenant cette entité figurent dans cette liste, que les alertes appartiennent ou non à cet incident.

Les alertes qui ne font pas partie de l’incident s’affichent différemment : l’icône du bouclier est grisée, la bande de couleurs de gravité est une ligne en pointillés au lieu d’une ligne pleine, et un bouton avec un signe plus se trouve sur le côté droit de la ligne de l’alerte.

Sélectionnez le signe plus pour ajouter l’alerte à cet incident. Lorsque l’alerte est ajoutée à l’incident, toutes les autres entités de l’alerte (qui ne faisaient pas déjà partie de l’incident) y sont également ajoutées. Vous pouvez maintenant étendre davantage votre enquête en examinant les chronologies de ces entités pour les alertes associées.

Cette chronologie est limitée aux alertes et activités au cours des sept jours précédents. Pour revenir plus loin, effectuez un pivot vers la chronologie de la page d’entité complète, dont l’intervalle de temps est personnalisable.

Insights contient les résultats des requêtes définies par les chercheurs en sécurité Microsoft qui fournissent des informations de sécurité contextuelles précieuses sur les entités, basées sur les données d’une collection de sources. Ces insights incluent ceux du widget Insights principaux et bien d’autres ; ce sont les mêmes qui apparaissent dans la page complète de l’entité, mais sur une période limitée qui commence 24 heures avant la première alerte de l’incident et se termine par l’heure de la dernière alerte.

La plupart des insights contiennent des liens qui, une fois sélectionnés, ouvrent le panneau Journaux affichant la requête qui a généré les insights ainsi que leurs résultats.

Explorez plus en détail vos données dans les journaux

À peu près n’importe où dans l’expérience d’investigation, vous pouvez sélectionner un lien qui ouvre une requête sous-jacente dans le panneau Journaux dans le contexte de l’investigation. Si vous accédez au panneau Journaux à partir de l’un de ces liens, la requête correspondante s’affiche dans la fenêtre de requête, et la requête s’exécute automatiquement et génère les résultats appropriés à explorer.

Vous pouvez également appeler un panneau Journaux vide à l’intérieur de la page des détails de l’incident à tout moment, si vous pensez à une requête que vous souhaitez essayer lors de l’examen, tout en restant dans le contexte. Pour cela, sélectionnez Journaux en haut de la page.

Toutefois, vous vous retrouvez dans le panneau Journaux. Si vous avez exécuté une requête dont vous souhaitez enregistrer les résultats, utilisez la procédure suivante :

Cochez la case en regard de la ligne à partir de laquelle vous souhaitez enregistrer parmi les résultats. Pour enregistrer tous les résultats, cochez la case en haut de la colonne.

Enregistrez les résultats marqués sous forme de signet. Pour ce faire, vous avez deux options :

Sélectionnez Ajouter un signet à l’incident actuel pour créer un signet et l’ajouter à l’incident ouvert. Suivez les instructions de signet pour achever le processus. Une fois terminé, le signet apparaît dans la chronologie des incidents.

Sélectionnez Ajouter un signet pour créer un signet sans l’ajouter à un incident. Suivez les instructions de signet pour achever le processus. Vous pouvez trouver ce signet, et tous les autres que vous avez créés, dans la page Repérage, sous l’onglet Signets. À partir de là, vous pouvez l’ajouter à cet incident ou à un autre.

Après avoir créé le signet (ou si vous choisissez de ne pas le faire), sélectionnez Terminé pour fermer le panneau Journaux .

Par exemple :

Étendre ou cibler votre investigation

Ajoutez des alertes à vos incidents pour étendre ou élargir l’étendue de votre investigation. Vous pouvez également supprimer des alertes de vos incidents pour affiner ou limiter l’étendue de votre investigation.

Pour plus d’informations, consultez Lier les alertes aux incidents dans Microsoft Sentinel dans le portail Azure.

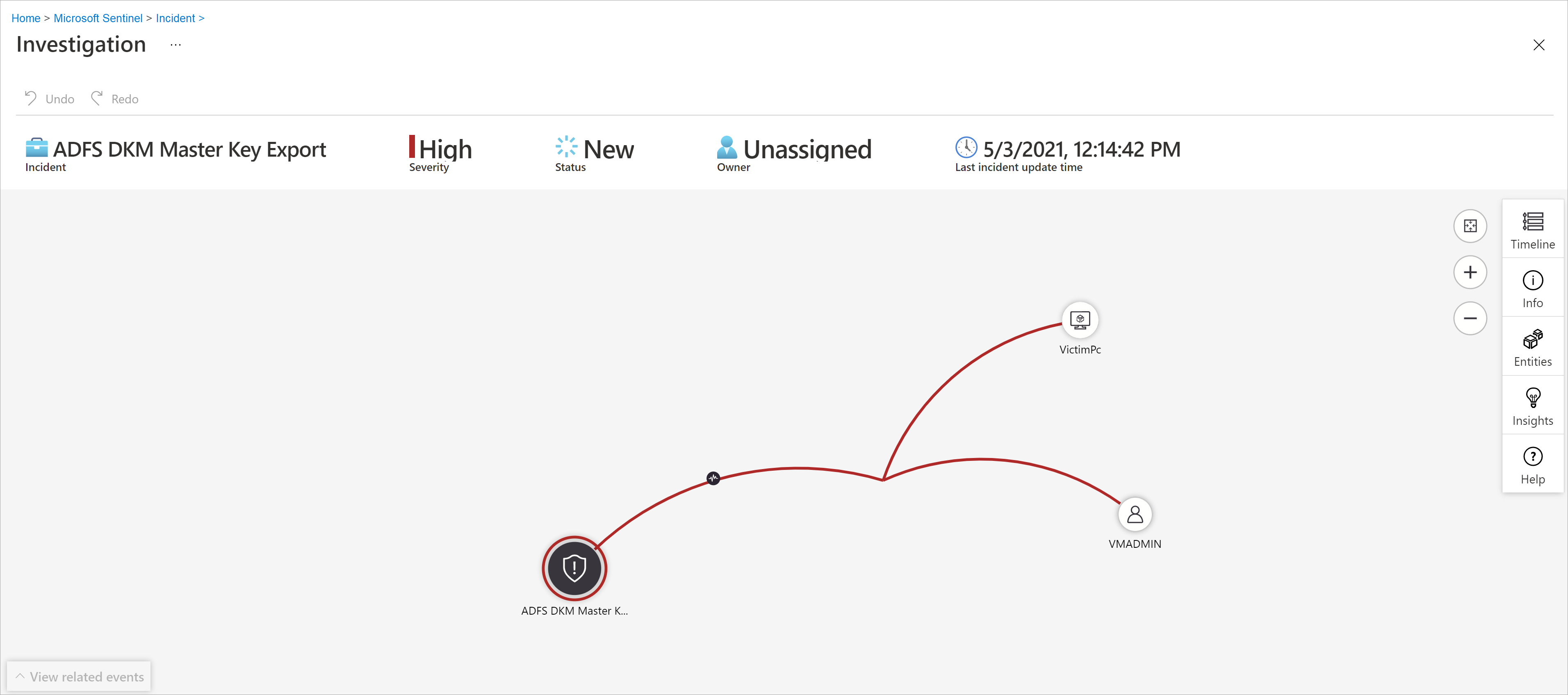

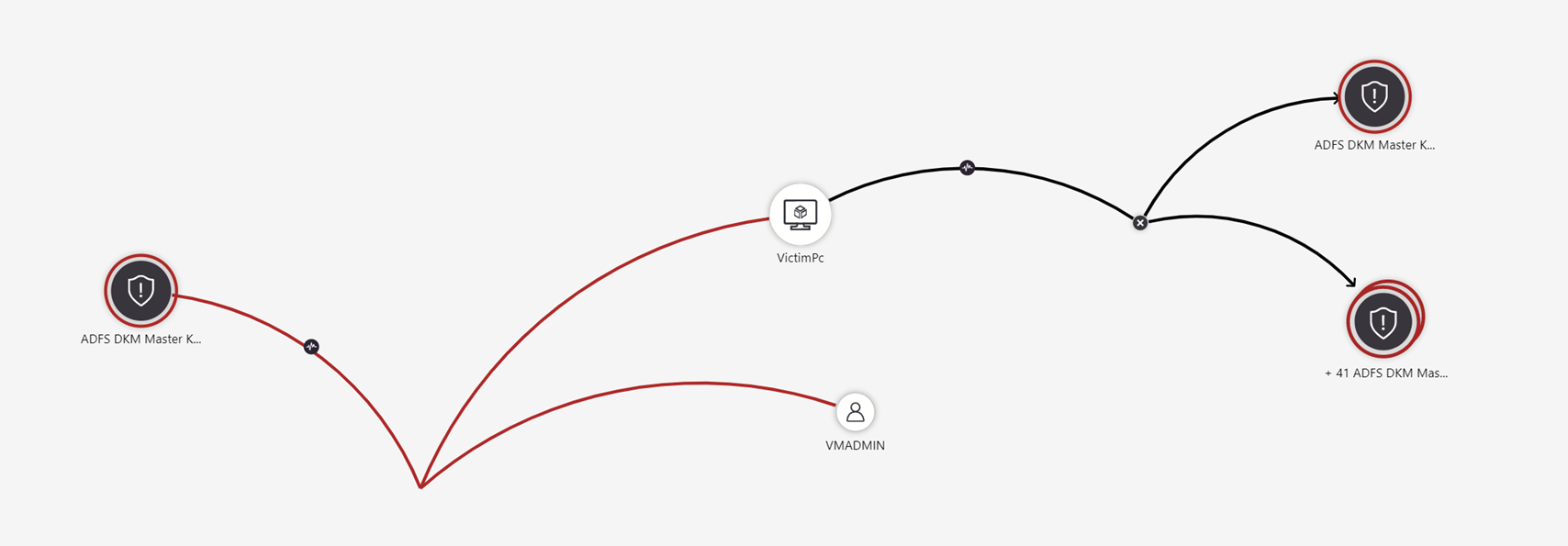

Examiner visuellement les incidents à l’aide du graphique d’investigation

Si vous préférez une représentation visuelle et graphique des alertes, des entités et des relations entre elles dans votre investigation, vous pouvez également accomplir bon nombre des choses décrites précédemment avec le graphe d’investigation classique. L’inconvénient du graphe est que vous vous retrouvez à changer de contexte beaucoup plus.

Le graphique d’examen vous fournit les éléments suivants :

| Contenu de l’investigation | Description |

|---|---|

| Contexte visuel des données brutes | Le graphique visuel en direct affiche les relations entre les entités extraites automatiquement des données brutes. Cela vous permet de visualiser aisément les connexions entre les différentes sources de données. |

| Découverte de l’étendue complète de l’investigation | Étendez la portée de votre examen à l’aide de requêtes d’exploration intégrées pour découvrir toute la portée d’une violation de la sécurité. |

| Étapes d’investigation intégrées | Utilisez les options d’exploration prédéfinies pour vous assurer que vous posez les bonnes questions face à une menace. |

Pour utiliser le graphe d’investigation :

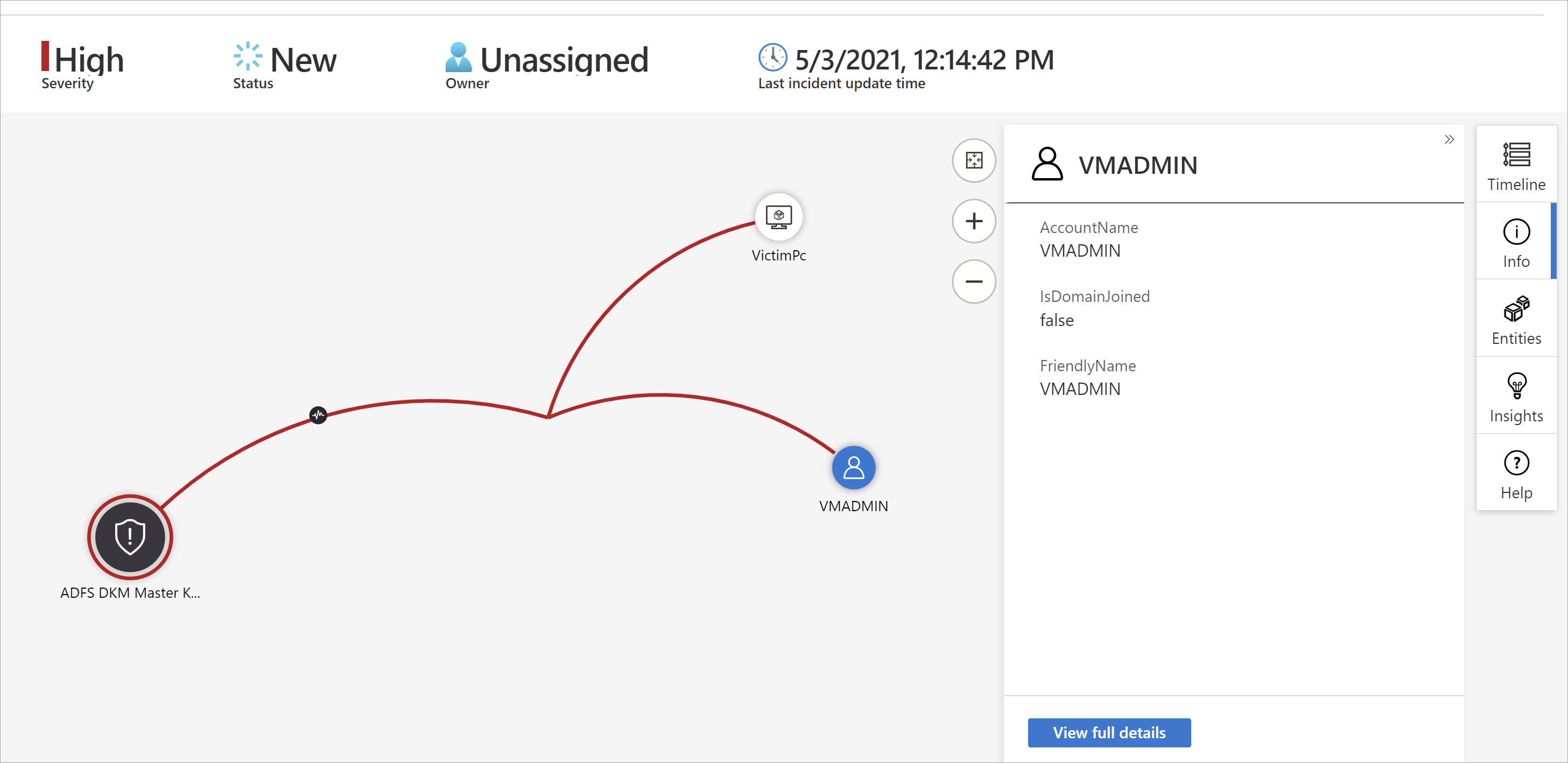

Sélectionnez un incident, puis Examiner. Vous accédez au graphique d’examen. Le graphique fournit une carte illustrant les entités directement connectées à l’alerte et à chaque ressource connectée.

Important

Vous ne pourrez examiner l’incident que si la règle d’analyse ou le signet qui l’a généré contient des mappages d’entités. Le graphique d’examen requiert que votre incident d’origine comprenne des entités.

Le graphique d’investigation prend actuellement en charge l’examen des incidents survenus au cours des 30 derniers jours.

Sélectionnez une entité pour ouvrir le volet Entités et consulter les informations y afférentes.

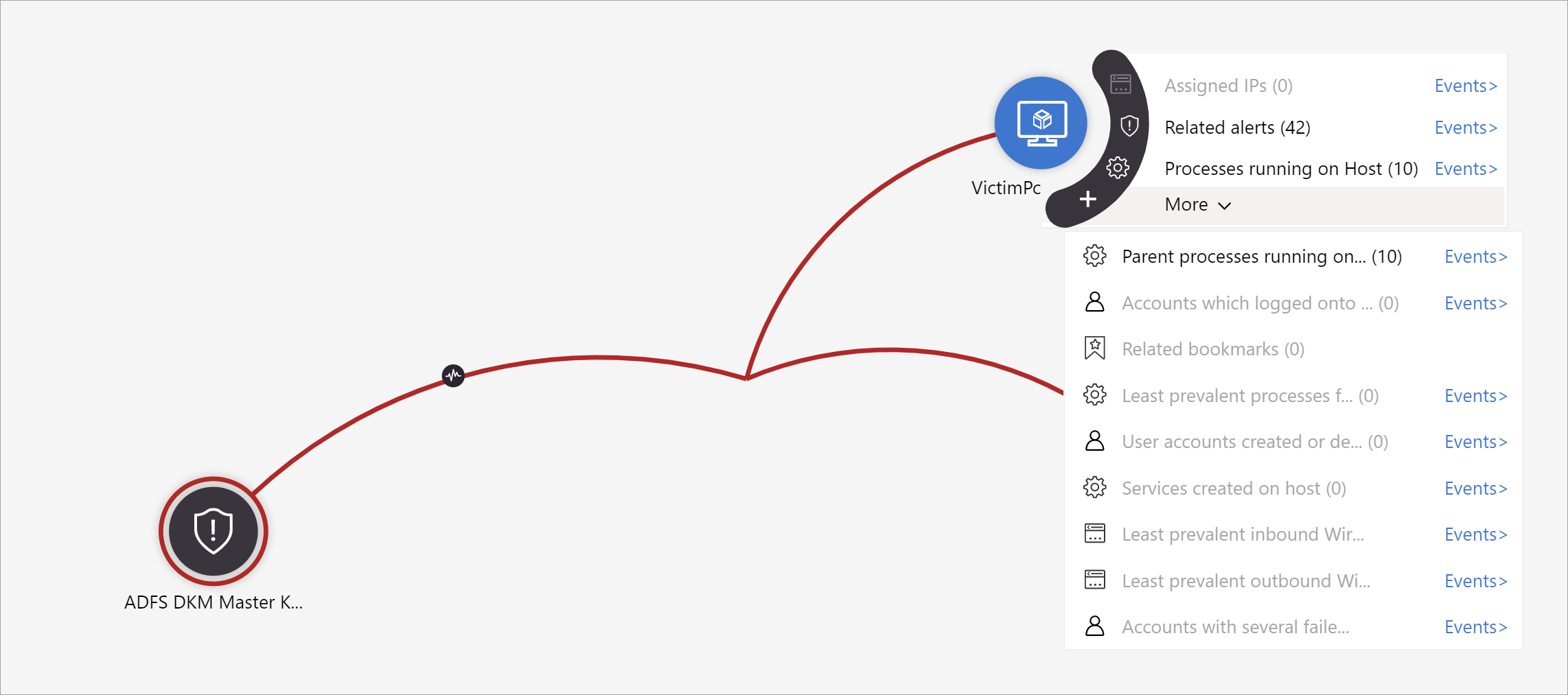

Élargissez votre investigation en survolant chaque entité pour afficher une liste de questions conçues par nos experts et analystes en sécurité par type d’entité visant à approfondir votre investigation. Nous appelons ces options des requêtes d’exploration.

Par exemple, vous pouvez demander les alertes associées. Si vous sélectionnez une requête d’exploration, les droits résultants sont rajoutés au graphique. Dans cet exemple, la sélection d’Alertes associées a renvoyé les alertes suivantes dans le graphique :

Vous voyez que les alertes associées apparaissent connectées à l’entité par des lignes en pointillés.

Pour chaque requête d’exploration, vous pouvez sélectionner l’option permettant d’ouvrir les résultats bruts de l’événement et la requête utilisée dans Log Analytics, en sélectionnant Événements> .

Pour comprendre l’incident, le graphique vous donne une chronologie parallèle.

Pointez sur la chronologie pour voir quels éléments du graphique se sont produits à un moment donné.

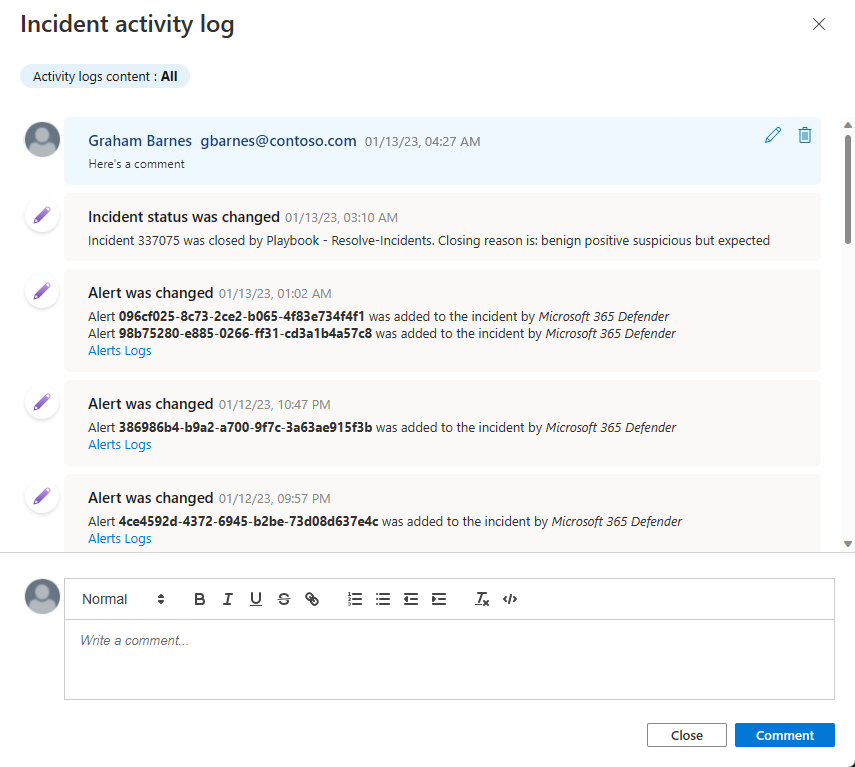

Auditer les événements d’incident et ajouter des commentaires

Lors de l’investigation d’un incident, vous souhaitez documenter en détail les étapes que vous suivez, à la fois pour garantir l’exactitude des rapports destinés à la direction et pour favoriser une coopération et une collaboration homogènes entre collègues. Vous voulez aussi voir clairement les enregistrements de toutes les actions effectuées sur l’incident par d’autres personnes, y compris par des processus automatisés. Microsoft Sentinel vous donne le journal d'activité, un environnement d'audit et de commentaire riche, pour vous aider à accomplir cette tâche.

Vous pouvez également enrichir automatiquement vos incidents avec des commentaires. Par exemple, quand vous exécutez un playbook sur un incident qui extrait des informations pertinentes de sources externes (par exemple, la vérification de la présence d’un programme malveillant dans un fichier sur VirusTotal), vous pouvez faire en sorte que le playbook place la réponse de la source externe, ainsi que toute autre information que vous définissez, dans les commentaires de l’incident.

Le journal d’activité s’actualise automatiquement, même lorsqu’il est ouvert, afin que vous puissiez toujours voir les changements en temps réel. Vous êtes également informé de toute modification apportée au journal d’activité lorsque celui-ci est ouvert.

Conditions préalables

Modification : seul l’auteur d’un commentaire a l’autorisation de le modifier.

Suppression : seuls les utilisateurs ayant le rôle Collaborateur Microsoft Sentinel ont l’autorisation de supprimer des commentaires. Même l’auteur du commentaire doit avoir ce rôle pour pouvoir le supprimer.

Pour voir le journal des activités et les commentaires, ou pour ajouter vos propres commentaires :

- Sélectionnez Journal d’activité en haut de la page des détails de l’incident.

- Pour filtrer le journal afin d’afficher uniquement les activités ou uniquement les commentaires, sélectionnez le contrôle de filtre en haut du journal.

- Si vous souhaitez ajouter un commentaire, entrez-le dans l’éditeur de texte enrichi en bas du panneau journal d’activité des incidents .

- Sélectionnez Commentaire pour envoyer le commentaire. Votre commentaire est ajouté en haut du journal.

Entrées prises en charge pour les commentaires

Le tableau suivant liste les limites des entrées prises en charge dans les commentaires :

| Type | Description |

|---|---|

| Texte | Les commentaires dans Microsoft Sentinel prennent en charge les entrées textuelles en texte brut, HTML de base et Markdown. Vous pouvez également coller des données texte, HTML et Markdown copiées dans la fenêtre de commentaire. |

| Liens | Les liens doivent être sous la forme de balises d’ancrage HTML et avoir le paramètre target="_blank". Par exemple :html<br><a href="https://www.url.com" target="_blank">link text</a><br>Si vous avez des guides opérationnels qui créent des commentaires dans les incidents, les liens dans ces commentaires doivent également être conformes à ce modèle. |

| Images | Les images ne peuvent pas être chargées directement sur les commentaires. Sinon, insérez les liens vers les images dans les commentaires pour afficher les images inline. Les images liées doivent déjà être hébergées dans un emplacement accessible publiquement comme Dropbox, OneDrive, Google Drive, etc. |

| Limite de taille |

Par commentaire : un seul commentaire peut contenir jusqu’à 30 000 caractères. Par incident : un seul incident peut contenir jusqu’à 100 commentaires. La taille limite d’un enregistrement d’incident unique dans la table SecurityIncident de Log Analytics est de 64 Ko. Si cette limite est dépassée, les commentaires (à partir du plus ancien) sont tronqués, ce qui peut affecter les commentaires qui s’affichent dans les résultats de la recherche avancée. Les enregistrements d’incidents réels de la base de données des incidents ne sont pas affectés. |

Étape suivante

Enquêter sur les incidents à l’aide des données UEBA

Contenu connexe

Dans cet article, vous avez appris à commencer à examiner les incidents à l’aide de Microsoft Sentinel. Pour plus d'informations, consultez les pages suivantes :