Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article fait partie d’une série décrivant le chemin de déploiement pour la surveillance OT avec Microsoft Defender pour IoT.

Configurez un port SPAN sur votre commutateur pour mettre en miroir le trafic local des interfaces sur le commutateur vers une autre interface sur le même commutateur.

Cet article fournit des exemples de processus et de procédures de configuration pour la configuration d’un port SPAN, à l’aide de l’interface CLI ou GUI de Cisco, pour un commutateur Cisco 2960 avec 24 ports exécutant IOS.

Important

Cet article est destiné uniquement à des exemples d’instructions et non à des instructions. Les ports miroir sur d’autres systèmes d’exploitation Cisco et d’autres marques de commutateur sont configurés différemment. Pour plus d’informations, consultez la documentation de votre commutateur.

Conditions préalables

Avant de commencer, vérifiez que vous comprenez votre plan de supervision réseau avec Defender pour IoT et les ports SPAN que vous souhaitez configurer.

Pour plus d’informations, consultez les méthodes de mise en miroir de trafic pour la surveillance OT.

Exemple de configuration de port CLI SPAN (Cisco 2960)

Les commandes suivantes montrent un exemple de processus de configuration d’un port SPAN sur un cisco 2960 via l’interface CLI :

Cisco2960# configure terminal

Cisco2960(config)# monitor session 1 source interface fastehernet 0/2 - 23 rx

Cisco2960(config)# monitor session 1 destination interface fastethernet 0/24

Cisco2960(config)# end

Cisco2960# show monitor session 1

Cisco2960# running-copy startup-config

Exemple de configuration de port GUI SPAN (Cisco 2960)

Cette procédure décrit les étapes générales de configuration d’un port SPAN sur un cisco 2960 via l’interface graphique utilisateur. Pour plus d’informations, consultez la documentation Cisco pertinente.

Depuis l'interface de configuration du commutateur :

- Entrez le mode de configuration global.

- Configurez les 23 premiers ports en tant que source de session, en mettant en miroir uniquement les paquets RX.

- Configurez le port 24 pour qu'il soit une destination de session.

- Revenez au mode EXEC privilégié.

- Vérifiez la configuration de la mise en miroir de ports.

- Enregistrez la configuration.

Exemple de configuration de port CLI SPAN avec plusieurs réseaux locaux virtuels (Cisco 2960)

Defender pour IoT peut surveiller plusieurs réseaux locaux virtuels configurés dans votre réseau sans configuration supplémentaire, tant que le commutateur réseau est configuré pour envoyer des balises VLAN à Defender pour IoT.

Par exemple, les commandes suivantes doivent être configurées sur un commutateur Cisco pour prendre en charge la surveillance des réseaux locaux virtuels dans Defender pour IoT :

Surveiller la session : les commandes suivantes configurent votre commutateur pour envoyer des réseaux locaux virtuels au port SPAN.

monitor session 1 source interface Gi1/2

monitor session 1 filter packet type good Rx

monitor session 1 destination interface fastEthernet1/1 encapsulation dot1q

Surveiller le port de jonction F.E. Gi1/1 : les commandes suivantes configurent votre commutateur pour prendre en charge les réseaux locaux virtuels configurés sur le port de jonction :

interface GigabitEthernet1/1

switchport trunk encapsulation dot1q

switchport mode trunk

Valider la mise en miroir du trafic

Après configuration de la mise en miroir du trafic, essayez de recevoir un échantillon du trafic enregistré (fichier PCAP) à partir du port SPAN du commutateur (ou miroir).

Un exemple de fichier PCAP vous aidera à :

- Valider la configuration du commutateur

- Vérifier que le trafic transitant par votre commutateur est pertinent pour la supervision

- Identifier la bande passante et un nombre estimé d’appareils détectés par le commutateur

Utilisez une application d’analyseur de protocole réseau, telle que Wireshark, pour enregistrer un exemple de fichier PCAP pendant quelques minutes. Par exemple, connectez un ordinateur portable à un port où vous avez configuré la supervision du trafic.

Vérifiez que des paquets de monodiffusion sont présents dans le trafic d’enregistrement. Le trafic Unicast correspond au trafic envoyé d'une adresse à l'autre.

Si la majeure partie du trafic est constitué de messages ARP, votre configuration de mise en miroir du trafic n’est pas correcte.

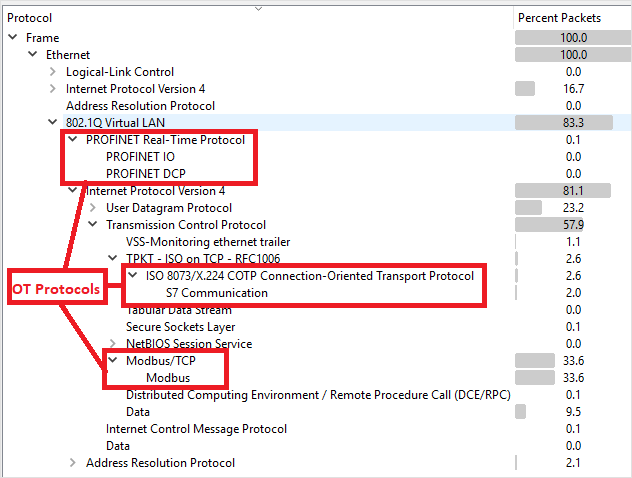

Vérifiez la présence de vos protocoles OT dans le trafic analysé.

Par exemple:

Déployer avec des passerelles unidirectionnelles/des diodes de données

Vous pouvez déployer Defender pour IoT avec des passerelles unidirectionnelles, également appelées diodes de données. Les diodes de données offrent un moyen sécurisé de surveiller les réseaux, car ils autorisent uniquement les données à circuler dans une direction. Cela signifie que les données peuvent être surveillées sans compromettre la sécurité du réseau, car les données ne peuvent pas être renvoyées dans la direction opposée. Des exemples de solutions de diode de données sont Waterfall, Owl Cyber Defense ou Hirschmann.

Si des passerelles unidirectionnelles sont nécessaires, nous vous recommandons de déployer vos diodes de données sur le trafic SPAN vers le port de surveillance du capteur. Par exemple, utilisez une diode de données pour surveiller le trafic à partir d’un système sensible, tel qu’un système de contrôle industriel, tout en conservant le système complètement isolé du système de surveillance.

Placez vos capteurs OT en dehors du périmètre électronique de façon à ce qu'ils reçoivent le trafic de la diode. Dans ce scénario, vous pourrez gérer vos capteurs Defender pour IoT à partir du cloud, en les gardant automatiquement mis à jour avec les derniers packages de renseignement sur les menaces.