Choisir une méthode de mise en miroir du trafic pour les capteurs OT

Cet article fait partie d’une série d’articles décrivant le chemin de déploiement de la supervision OT avec Microsoft Defender pour IoT, et décrit les méthodes de mise en miroir du trafic prises en charge pour la supervision OT avec Microsoft Defender pour IoT.

La décision quant à la méthode de mise en miroir du trafic à utiliser dépend de la configuration de votre réseau et des besoins de votre organisation.

Pour vous assurer que Defender pour IoT analyse uniquement le trafic que vous souhaitez surveiller, nous vous recommandons de configurer la mise en miroir de trafic sur un commutateur ou un point d’accès terminal (TAP) qui inclut uniquement le trafic ICS industriel et SCADA.

Notes

Les termes « SPAN » et « RSPAN » appartiennent à la terminologie de Cisco. D’autres marques de commutateurs ont des fonctionnalités similaires, mais peuvent utiliser une terminologie différente.

Recommandations relatives à l’étendue du port de mise en miroir

Nous vous recommandons de configurer la mise en miroir du trafic à partir de tous les ports de votre commutateur, même si aucune donnée n’est connectée à ces ports. Si vous ne le faites pas, des appareils non autorisés pourraient être connectés ultérieurement à un port non surveillé, et ces appareils ne seront pas détectés par les capteurs réseau Defender pour IoT.

Pour les réseaux OT qui utilisent la messagerie de diffusion ou de multidiffusion, configurez la mise en miroir du trafic uniquement pour les transmissions RX (de réception). Les messages de multidiffusion sont répétés pour tous les ports actifs pertinents, et vous utiliserez inutilement plus de bande passante.

Comparer les méthodes de mise en miroir du trafic prises en charge

Defender pour IoT prend en charge les méthodes suivantes :

| Méthode | Description | Plus d’informations |

|---|---|---|

| Un port SPAN du commutateur | Met en miroir le trafic local des interfaces sur le commutateur vers une autre interface sur le même commutateur | Configurer la mise en miroir avec un port SPAN de commutateur |

| Port SPAN distant (RSPAN) | Met en miroir le trafic de plusieurs ports sources distribués vers un VLAN distant dédié |

Ports SPAN distants (RSPAN) Configurer la mise en miroir du trafic avec un port SPAN distant (RSPAN) |

| TAP d’agrégation actif ou passif | Installe un TAP d’agrégation actif/passif inclus sur votre câble réseau, qui duplique le trafic vers le capteur réseau OT. Meilleure méthode pour la surveillance légale. | TAP d’agrégation actif ou passif |

| Analyseur de port commuté distant encapsulé (ERSPAN) | Met en miroir les interfaces d’entrée sur l’interface de supervision de votre capteur OT |

Ports ERSPAN Mettre à jour les interfaces de surveillance d’un capteur (configurer ERSPAN). |

| Un commutateur virtuel ESXi | Met en miroir le trafic à l’aide du mode de proximité sur un commutateur virtuel ESXi. |

Mise en miroir du trafic avec des commutateurs virtuels Configurez la mise en miroir du trafic avec un commutateur virtuel ESXi. |

| Un commutateur virtuel Hyper-V | Met en miroir le trafic à l’aide du mode de proximité sur un commutateur virtuel Hyper-V. |

Mise en miroir du trafic avec des commutateurs virtuels Configurer la mise en miroir du trafic avec un commutateur virtuel Hyper-V |

Ports SPAN distants (RSPAN)

Configurez une session SPAN à distance (RSPAN) sur votre commutateur pour mettre en miroir le trafic provenant de plusieurs ports sources distribués dans un réseau local virtuel distant dédié.

Les données dans le VLAN sont ensuite remises via des ports en mode trunk sur plusieurs commutateurs à un commutateur spécifique qui contient le port de destination physique. Connectez le port de destination à votre capteur réseau OT pour surveiller le trafic avec Defender pour IoT.

Le diagramme suivant illustre un exemple d’architecture VLAN distante :

Pour plus d’informations, consultez Configurer la mise en miroir du trafic avec un port RSPAN (Remote SPAN).

TAP d’agrégation actif ou passif

Lorsque vous utilisez l’agrégation active ou passive pour mettre en miroir le trafic, un point d’accès terminal (TAP) d’agrégation actif ou passif est installé en ligne sur le câble réseau. Le TAP duplique le trafic de réception et de transmission vers le capteur réseau OT afin de pouvoir surveiller le trafic avec Defender pour IoT.

Un TAP est un périphérique matériel qui permet au trafic réseau de circuler entre les ports sans interruption. Le point d’accès terminal crée une copie exacte des deux côtés du flux de trafic, en continu, sans compromettre l’intégrité du réseau.

Par exemple :

Certains TAP agrègent à la fois la réception et la transmission, en fonction de la configuration du commutateur. Si votre commutateur ne prend pas en charge l’agrégation, chaque TAP utilise deux ports sur votre capteur réseau OT pour surveiller le trafic de réception et de transmission.

Avantages de la mise en miroir du trafic avec un TAP

Nous vous recommandons les TAP en particulier lors de la mise en miroir du trafic à des fins d’investigation. Les avantages de la mise en miroir du trafic avec des TAP sont les suivants :

Ils sont basés sur le matériel et ne peuvent pas être compromis.

Les TAP passent tout le trafic, même les messages endommagés qui sont souvent supprimés par les commutateurs

Les TAP ne sont pas sensibles au processeur, ce qui signifie que le minutage des paquets est exact. En revanche, les commutateurs gèrent la fonctionnalité de mise en miroir en tant que tâche de faible priorité, ce qui peut affecter le minutage des paquets mis en miroir.

Vous pouvez également utiliser un agrégateur TAP pour surveiller vos ports de trafic. Toutefois, les agrégateurs TAP ne sont pas basés sur le processeur et ne sont pas aussi intrinsèquement sécurisés que les TAP matériels. Les agrégateurs TAP peuvent ne pas refléter le minutage exact des paquets.

Modèles de TAP courants

La compatibilité avec Defender pour IoT a été testée pour les modèles TAP suivants. D’autres fournisseurs et modèles peuvent également être compatibles.

Garland P1GCCAS

Lorsque vous utilisez un TAP Garland, veillez à configurer votre réseau pour prendre en charge l’agrégation. Pour plus d’informations, reportez-vous au diagramme Agrégation TAP sous l’onglet Diagrammes réseau dans le guide d’installation de Garland.

IXIA TPA2-CU3

Lorsque vous utilisez un TAP Ixia, veillez à ce que le mode Agrégation soit actif. Pour plus d’informations, consultez le Guide d’installation Ixia.

US Robotics USR 4503

Lorsque vous utilisez un TAP US Robotics, veillez à activer le mode d’agrégation en définissant le commutateur sélectionnable sur AGG. Pour plus d’informations, consultez le guide d’installation de US Robotics.

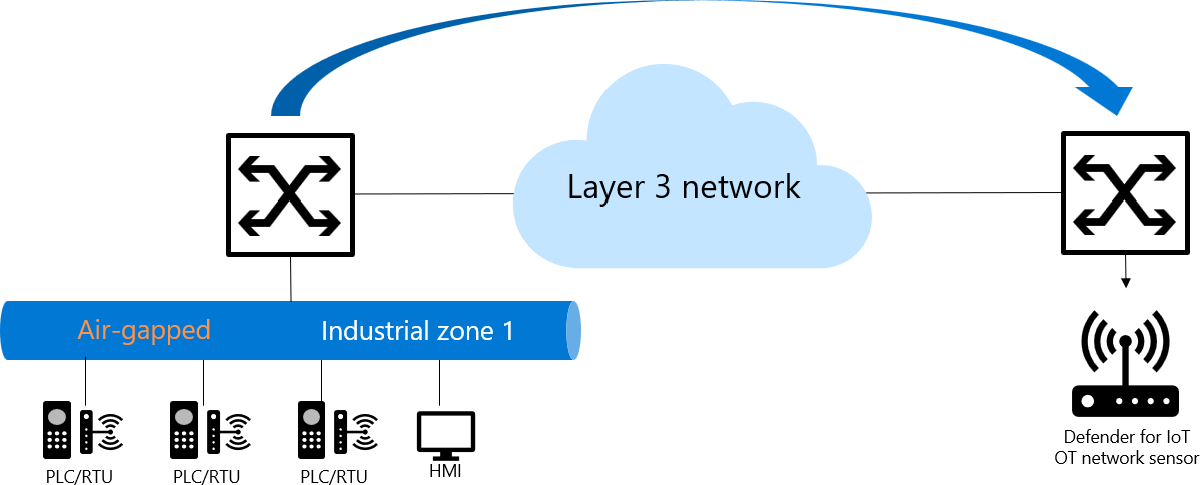

Ports ERSPAN

Utilisez un analyseur de port commutateur distant encapsulé (ERSPAN) pour mettre en miroir des interfaces d’entrée sur un réseau IP sur l’interface de supervision de votre capteur OT, lors de la sécurisation des réseaux distants avec Defender pour IoT.

L’interface de supervision du capteur est une interface de proximité sans adresse IP spécifiquement allouée. Lorsque la prise en charge d’ERSPAN est configurée, les charges utiles de trafic encapsulées avec l’encapsulation de tunnel GRE sont analysées par le capteur.

Utilisez l’encapsulation ERSPAN lorsqu’il est nécessaire d’étendre le trafic surveillé entre les domaines de couche 3. ERSPAN est une fonctionnalité propriétaire Cisco et est disponible uniquement sur des routeurs et commutateurs spécifiques. Pour plus d’informations, consultez la documentation Cisco.

Notes

Cet article fournit des conseils de haut niveau pour la configuration de la mise en miroir de trafic avec ERSPAN. Les détails spécifiques de l’implémentation varient en fonction de votre fournisseur d’équipe.

Architecture ERSPAN

Les sessions ERSPAN incluent une session source et une session de destination configurées sur différents commutateurs. Entre les commutateurs source et de destination, le trafic est encapsulé dans GRE et peut être acheminé sur des réseaux de couche 3.

Par exemple :

ERSPAN transporte le trafic en miroir sur un réseau IP à l’aide du processus suivant :

- Un routeur source encapsule le trafic et envoie le paquet sur le réseau.

- Sur le routeur de destination, le paquet est décapsulé et envoyé à l’interface de destination.

Les options sources ERSPAN incluent des éléments comme :

- Ports Ethernet et canaux de port

- VLAN ; toutes les interfaces prises en charge dans le réseau virtuel sont des sources ERSPAN

- Canaux de port d’infrastructure

- Ports satellites et canaux de port d’interface hôte

Pour plus d’informations, consultez Mettre à jour les interfaces de supervision d’un capteur (configurer ERSPAN).

Mise en miroir du trafic avec des commutateurs virtuels

Même si un commutateur virtuel ne dispose pas de fonctionnalités de mise en miroir, vous pouvez utiliser le mode de proximité dans un environnement de commutateur virtuel comme solution de contournement pour configurer un port de supervision, à l’image d’un port SPAN. Un port SPAN sur votre commutateur met en miroir le trafic local des interfaces sur le commutateur vers une autre interface sur le même commutateur.

Connectez le commutateur de destination à votre capteur réseau OT pour superviser le trafic avec Defender pour IoT.

Le mode de proximité est un mode de fonctionnement, et une technique de sécurité, de supervision et d’administration, défini au niveau du commutateur virtuel, ou des ports. Lorsque le mode de proximité est utilisé, les interfaces réseau de la machine virtuelle dans le même groupe de ports peuvent afficher tout le trafic réseau qui traverse ce commutateur virtuel. Par défaut, le mode de proximité est désactivé.

Pour plus d'informations, consultez les pages suivantes :

- Configurer la mise en miroir du trafic avec un commutateur virtuel ESXi

- Configurer la mise en miroir du trafic avec un commutateur virtuel Hyper-V