Ensembles de règles de stratégies de pare-feu Azure

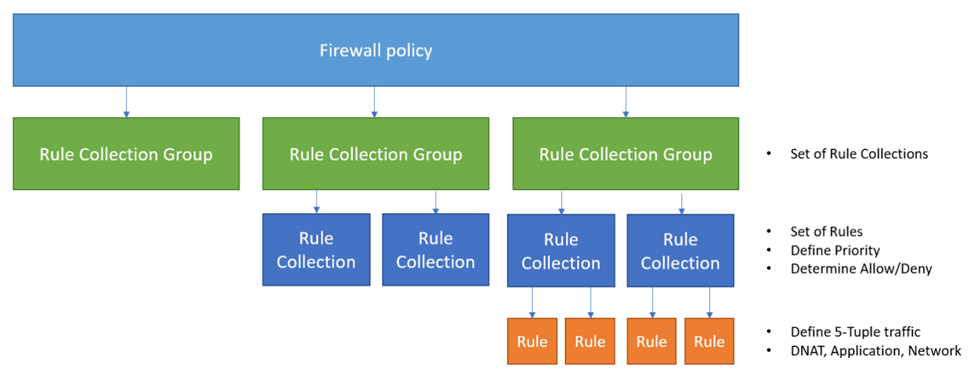

Une stratégie de pare-feu est une ressource de haut niveau qui contient les paramètres de sécurité et de fonctionnement du pare-feu Azure. Vous pouvez utiliser la stratégie de pare-feu pour gérer les ensembles de règles que le pare-feu Azure utilise pour filtrer le trafic. Une stratégie de pare-feu organise, hiérarchise et traite les ensembles de règles selon une hiérarchie comprenant les éléments suivants : groupes de regroupements de règles, regroupements de règles et règles.

Groupes de regroupements de règles

Un groupe de regroupements de règles sert à regrouper des regroupements de règles. Il s’agit de la première unité traitée par le pare-feu Azure et elle suit un ordre de priorité basé sur des valeurs. Il existe trois groupes de regroupements de règles par défaut, et leurs valeurs de priorité sont prédéfinies par conception. Ils sont traités dans l’ordre suivant :

| Nom du groupe de regroupements de règles | Priority |

|---|---|

| Groupe de regroupements de règles DNAT (Destination Network Address Translation ) par défaut | 100 |

| Groupe de regroupements de règles de réseau par défaut | 200 |

| Groupe de regroupements de règles d'application par défaut | 300 |

Bien que vous ne puissiez ni supprimer les groupes de regroupements de règles par défaut ni modifier leurs valeurs de priorité, vous pouvez réorganiser leur ordre de traitement. Si vous devez définir un ordre de priorité différent de la conception par défaut, vous pouvez créer des groupes de regroupements de règles personnalisés avec vos propres valeurs de priorité. Dans ce scénario, vous n’utilisez aucun groupe de regroupements de règles par défaut et n’utilisez que ceux que vous créez pour personnaliser la logique de traitement.

Les groupes de regroupements de règles contiennent une ou plusieurs regroupements de règles, qui peuvent être de type DNAT, réseau ou application. Par exemple, vous pouvez regrouper les règles appartenant aux mêmes charges de travail ou au réseau virtuel d’un groupe de regroupements de règles.

Pour connaître les limites de taille des groupes de regroupements de règles, consultez Limites, quotas et contraintes d’abonnement et de service Azure.

Regroupements de règles

Un regroupement de règles appartient à un groupe de regroupements de règles, et contient une ou plusieurs règles. Il s’agit de la deuxième unité traitée par le pare-feu et elle suit un ordre de priorité basé sur des valeurs. Les regroupements de règles doivent avoir une action définie (autoriser ou refuser) et une valeur de priorité. L'action définie s’applique à toutes les règles du regroupement de règles. La valeur de priorité détermine l'ordre dans lequel les regroupements de règles sont traités.

Il existe trois types de regroupement de règles :

- DNAT

- Réseau

- Application

Les types de règles doivent correspondre à la catégorie de leur groupe de regroupements de règles. Par exemple, une règle DNAT ne peut faire partie que d’un regroupement de règles DNAT.

Règles

Une règle appartient à un regroupement de règles et spécifie quel trafic est autorisé ou refusé sur votre réseau. Il s’agit de la troisième unité traitée par le pare-feu et elle ne suit pas un ordre de priorité basé sur des valeurs. La logique de traitement des règles suit une approche descendante. Tout le trafic qui transite par le pare-feu est évalué selon les règles définies pour accorder une autorisation ou signifier un refus. En l’absence de règle autorisant le trafic, celui-ci est refusé par défaut.

Pour les règles d’application, le trafic est traité par notre regroupement de règles d’infrastructure intégré avant d’être refusé par défaut.

Trafic entrant et trafic sortant

Une règle de pare-feu pour le trafic entrant offre une protection contre les menaces externes à votre réseau (trafic provenant d’Internet) qui tentent d’infiltrer votre réseau.

Une règle de pare-feu pour le trafic sortant offre une protection contre le trafic néfaste d’origine interne (trafic provenant d’une adresse IP privée dans Azure) qui se dirige vers l’extérieur. Il s’agit généralement du trafic en provenance des ressources Azure qui est redirigé via le pare-feu avant d’atteindre une destination.

Types de règles

Il existe trois types de règle :

- DNAT

- Réseau

- Application

Règles DNAT

Les règles DNAT autorisent ou refusent le trafic entrant via des adresses IP publiques du pare-feu. Vous pouvez utiliser une règle DNAT lorsque vous souhaitez traduire une adresse IP publique en une adresse IP privée. Les adresses IP publiques du pare-feu Azure peuvent être utilisées pour écouter le trafic entrant en provenance d'Internet, filtrer le trafic, et traduire ce trafic vers des ressources internes dans Azure.

Règles de réseau

Les règles réseau autorisent ou refusent le trafic entrant, sortant et est-ouest en fonction de la couche réseau (L3) et de la couche transport (L4).

Vous pouvez utiliser une règle réseau pour filtrer le trafic en fonction d’adresses IP, de ports et de protocoles.

Règles d’application

Les règles d'application autorisent ou refusent le trafic sortant et est-ouest en fonction de la couche d’application (L7). Vous pouvez utiliser une règle d'application lorsque vous souhaitez filtrer le trafic en fonction des noms de domaine complets (FQDN), des URL et des protocoles HTTP/HTTPS.

Étapes suivantes

- Pour en savoir plus sur les règles du service Pare-feu Azure, consultez Configurer des règles de pare-feu Azure.