Prise en charge par IoT Hub des réseaux virtuels avec Azure Private Link

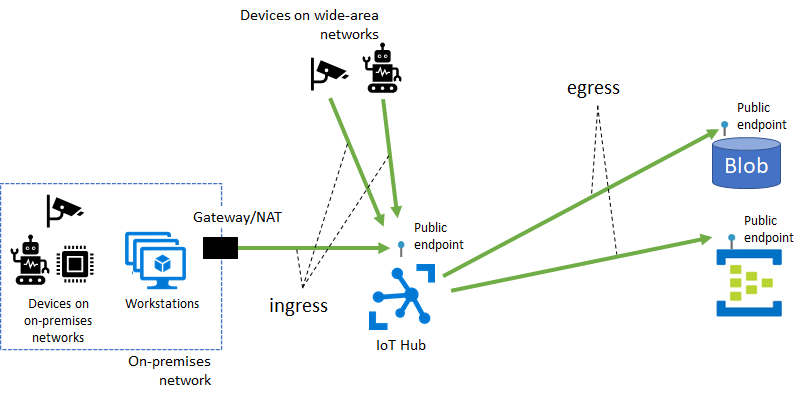

Par défaut, les noms d'hôtes d’IoT Hub sont mappés à un point de terminaison public avec une adresse IP de routage public sur Internet. Différents clients partagent ce point de terminaison public IoT Hub, et tous les appareils IoT qui se trouvent sur des réseaux étendus et sur des réseaux locaux peuvent y accéder.

Certaines fonctionnalités IoT Hub, notamment le routage de messages, le chargement de fichiers et l’importation/exportation d’appareils en bloc ont également besoin d’une connectivité entre IoT Hub et une ressource Azure appartenant au client sur son point de terminaison public. Ces chemins de connectivité constituent le trafic de sortie entre IoT Hub et les ressources du client.

Plusieurs raisons peuvent vous pousser à restreindre la connectivité aux ressources Azure (notamment IoT Hub) par le biais de votre propre réseau virtuel, notamment :

Introduire un isolement réseau pour votre hub IoT en empêchant l’exposition de la connectivité à l’Internet public.

Permettre une expérience de connectivité privée à partir de vos ressources réseau locales, ce qui garantit que vos données et votre trafic sont transmis directement au réseau principal Azure.

Empêcher les attaques par exfiltration à partir de réseaux locaux sensibles.

Suivre des modèles de connectivité établis à l'échelle d’Azure en utilisant des points de terminaison privés.

Cet article explique comment atteindre ces objectifs en utilisant Azure Private Link pour la connectivité d'entrée vers IoT Hub et l'exception des services Microsoft approuvés pour la connectivité de sortie d’IoT Hub vers d'autres ressources Azure.

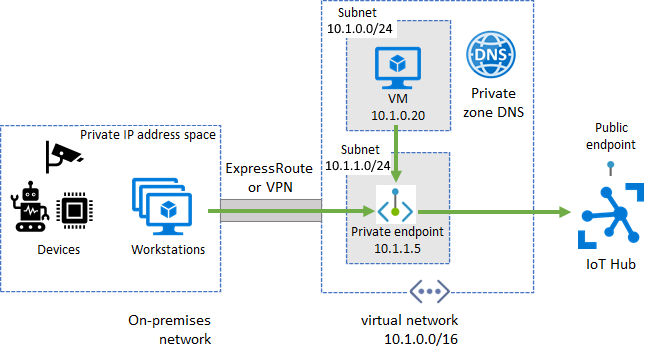

Un point de terminaison privé est une adresse IP privée attribuée à l’intérieur d’un réseau virtuel appartenant au client, qui permet l’accès à une ressource Azure. Avec Azure Private Link, vous pouvez configurer un point de terminaison privé grâce auquel votre hub IoT peut autoriser les services situés à l’intérieur de votre réseau virtuel à atteindre IoT Hub sans avoir besoin d’envoyer le trafic au point de terminaison public d’IoT Hub. De même, vos appareils locaux peuvent utiliser un réseau privé virtuel (VPN) ou un peering ExpressRoute pour obtenir une connectivité à votre réseau virtuel et à votre hub IoT (par le biais de son point de terminaison privé). Il vous est ainsi possible de restreindre ou de bloquer entièrement la connectivité aux points de terminaison publics de votre hub IoT à l’aide du filtre IP IoT Hub ou du bouton bascule d’accès au réseau public. Cette approche permet de maintenir la connectivité des appareils à votre hub à l’aide du point de terminaison privé. Cette configuration s’adresse principalement aux appareils situés à l'intérieur d'un réseau local. Cette configuration n'est pas conseillée pour les appareils déployés sur un réseau étendu.

Avant de commencer, assurez-vous que les conditions préalables suivantes sont remplies :

Vous avez créé un réseau virtuel Azure avec un sous-réseau dans lequel sera créé le point de terminaison privé.

Pour les appareils qui fonctionnent sur des réseaux locaux, configurez un réseau privé virtuel (VPN) ou un peering privé ExpressRoute dans votre réseau virtuel Azure.

Un point de terminaison privé fonctionne pour des API d’appareil IoT Hub (comme des messages appareil-à-cloud) et des API de service (comme la création et la mise à jour d’appareils).

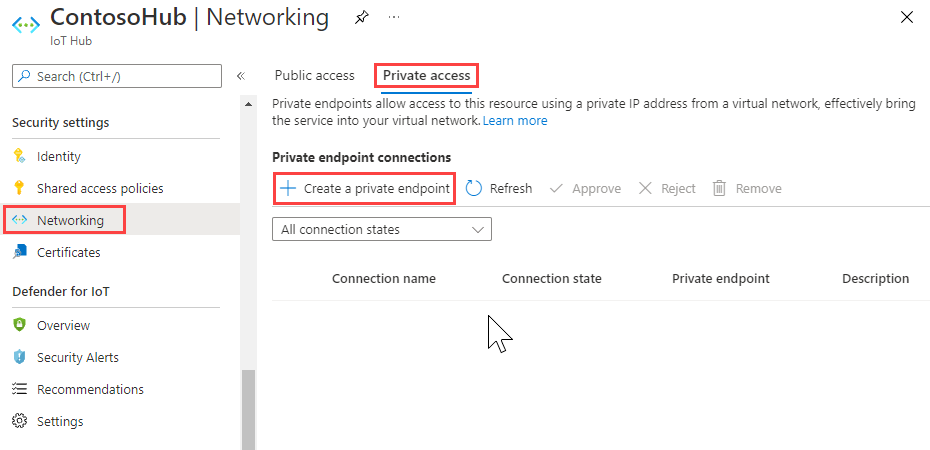

Accédez à votre IoT Hub dans le portail Azure.

Sélectionnez Réseau>Accès privé, puis Créer un point de terminaison privé.

Indiquez l’abonnement, le groupe de ressources, le nom et la région pour créer le point de terminaison privé. Dans l’idéal, un point de terminaison privé doit être créé dans la même région que votre hub.

Sélectionnez Suivant : Ressource, précisez l’abonnement de votre ressource IoT Hub, puis sélectionnez Microsoft.Devices/IotHubs comme type de ressource, resource comme nom du hub IoT et iotHub comme sous-ressource cible.

Sélectionnez Suivant : Configuration et indiquez le réseau virtuel et le sous-réseau où créer le point de terminaison privé. Sélectionnez l'option d'intégration dans zone DNS privée Azure, si vous le souhaitez.

Sélectionnez Suivant : Balises et indiquez éventuellement des balises pour votre ressource.

Sélectionnez Vérifier + créer pour créer votre ressource de liaison privée.

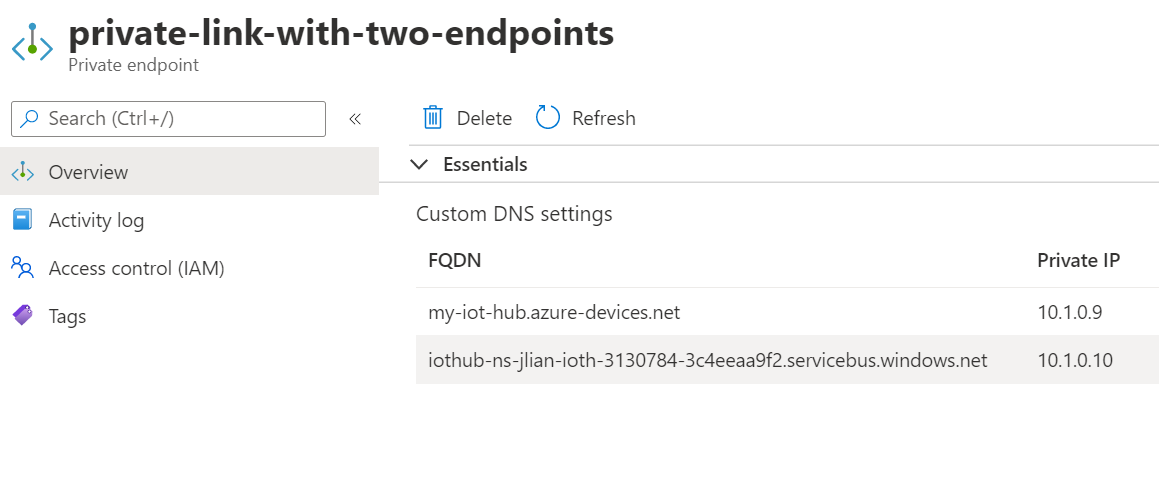

Le point de terminaison intégré compatible avec Event Hubs est également accessible par le biais d’un point de terminaison privé. Quand la liaison privée est configurée, vous devez voir une autre connexion de point de terminaison privé pour le point de terminaison intégré. C’est celle qui inclut servicebus.windows.net dans le nom de domaine complet.

Le filtre IP d’IoT Hub peut contrôler l’accès public au point de terminaison intégré.

Pour bloquer complètement l’accès réseau public à votre IoT Hub, désactivez l’accès au réseau public ou utilisez le filtre IP pour bloquer toutes les adresses IP, puis sélectionnez l’option permettant d’appliquer des règles au point de terminaison intégré.

Pour plus d’informations sur les tarifs, consultez Tarification Liaison privée Azure.

IoT Hub peut se connecter à vos ressources Stockage Blob Azure, Event Hubs et Service Bus pour le routage des messages, le chargement des fichiers et l'importation/exportation d’appareils en bloc, via le point de terminaison public des ressources. Le fait de lier une ressource à un réseau virtuel bloque par défaut la connectivité à la ressource. Par conséquent, cette configuration empêche les hubs IoT d’envoyer des données à vos ressources. Pour corriger ce problème, activez la connectivité entre votre ressource IoT Hub et vos ressources de compte de stockage, Event Hubs ou Service Bus avec l'option du service Microsoft approuvé.

Votre hub IoT doit utiliser une identité managée pour que d’autres services puissent le trouver en tant que service Microsoft approuvé. Une fois qu’une identité managée est provisionnée, autorisez l’identité managée de votre hub à accéder à votre point de terminaison personnalisé. Suivez l’article Prise en charge des identités managées dans IoT Hub pour provisionner une identité managée avec une autorisation de contrôle d’accès en fonction du rôle (RBAC) et ajouter le point de terminaison personnalisé à votre hub IoT. Si les configurations du pare-feu sont en place, veillez à activer l’exception des services internes Microsoft approuvés pour autoriser vos hubs IoT à accéder au point de terminaison personnalisé.

La fonctionnalité d'exception des services internes Microsoft approuvés est gratuite. Les frais pour les comptes de stockage provisionnés, les hubs d'événements ou les ressources Service Bus s'appliquent séparément.

Utilisez les liens suivants pour en savoir plus sur les fonctionnalités d’IoT Hub :