Intégrer Key Vault avec Azure Private Link

Le service Azure Private Link vous permet d’accéder aux services Azure (par exemple, Azure Key Vault, Stockage Azure et Azure Cosmos DB) ainsi qu’aux services de partenaires ou de clients hébergés par Azure via un point de terminaison privé de votre réseau virtuel.

Un point de terminaison privé Azure est une interface réseau qui vous connecte de façon privée et sécurisée à un service basé sur la technologie Azure Private Link. Le point de terminaison privé utilise une adresse IP privée de votre réseau virtuel, plaçant de fait le service dans votre réseau virtuel. Sachant que l’ensemble du trafic à destination du service peut être routé via le point de terminaison privé, il n’y a aucun besoin de passerelles, d’appareils NAT, de connexions ExpressRoute ou VPN ou d’adresses IP publiques. Le trafic entre votre réseau virtuel et le service transite par le réseau principal de Microsoft, éliminant ainsi toute exposition à l’Internet public. Vous pouvez vous connecter à une instance d’une ressource Azure, ce qui vous donne le plus haut niveau de granularité en matière de contrôle d’accès.

Pour plus d’informations, consultez Qu’est-ce qu’Azure Private Link ?

Prérequis

Pour intégrer un coffre de clés à Azure Private Link, vous devez :

- Un coffre de clés.

- Un réseau virtuel Azure.

- Un sous-réseau dans le réseau virtuel.

- Des autorisations de propriétaire ou de contributeur à la fois pour le coffre de clés et le réseau virtuel.

Votre point de terminaison privé et votre réseau virtuel doivent se trouver dans la même région. Au moment de sélectionner la région du point de terminaison privé sur le portail, les réseaux virtuels qui se trouvent dans cette région sont filtrés automatiquement. Votre coffre de clés peut se trouver dans une autre région.

Votre point de terminaison privé utilise une adresse IP privée de votre réseau virtuel.

Établir une connexion de liaison privée avec le coffre de clés à l’aide du portail Azure

Tout d’abord, créez un réseau virtuel en suivant les étapes décrites dans Créer un réseau virtuel à partir du portail Azure.

Vous pouvez ensuite soit créer un coffre de clés, soit établir une connexion de liaison privée avec un coffre de clés existant.

Créer un coffre de clés et établir une connexion de liaison privée

Vous pouvez créer un coffre de clés avec le portail Azure, l’interface Azure CLI ou Azure PowerShell.

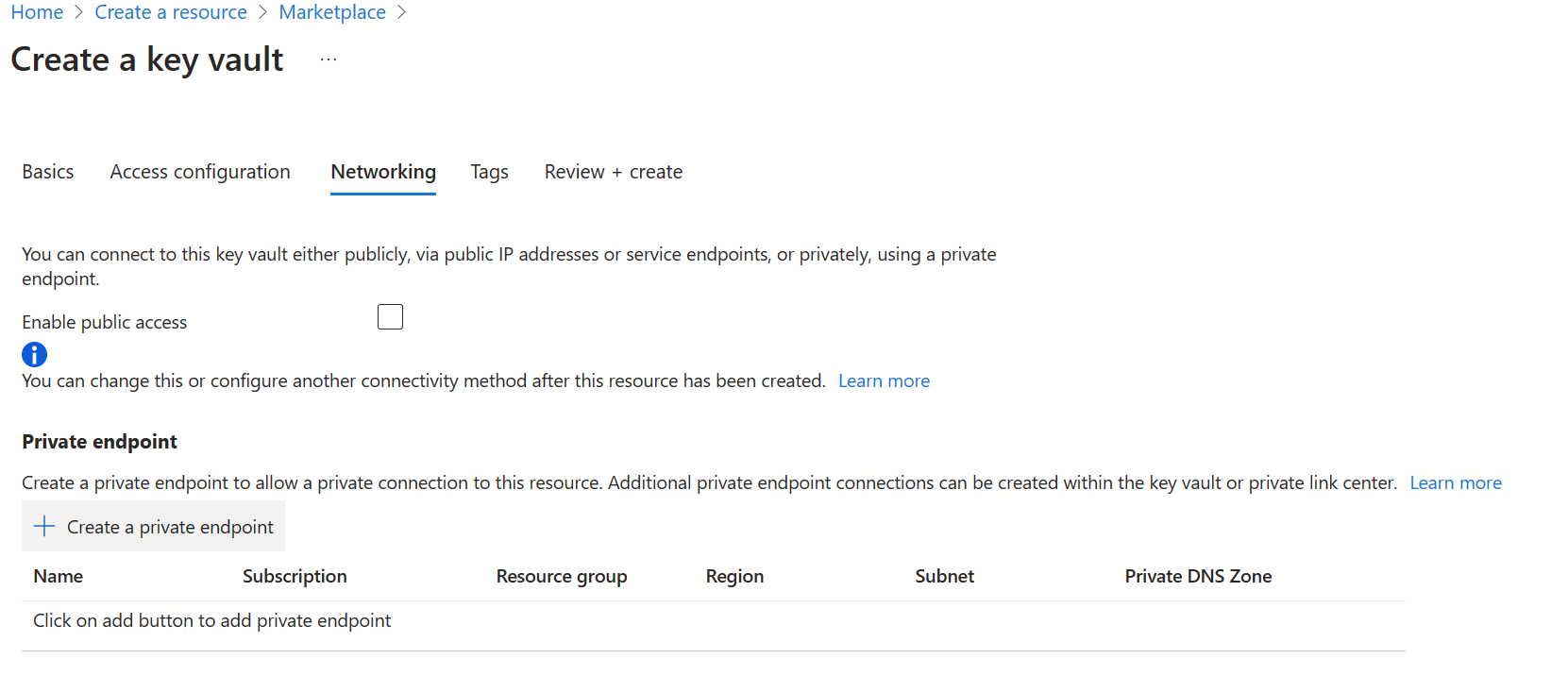

Après avoir configuré les éléments de base du coffre de clés, sélectionnez l’onglet Mise en réseau et suivez ces étapes :

Désactivez l’accès public en décochant la case d’option correspondante.

Cliquez sur le bouton « + Créer un point de terminaison privé » pour ajouter un point de terminaison privé.

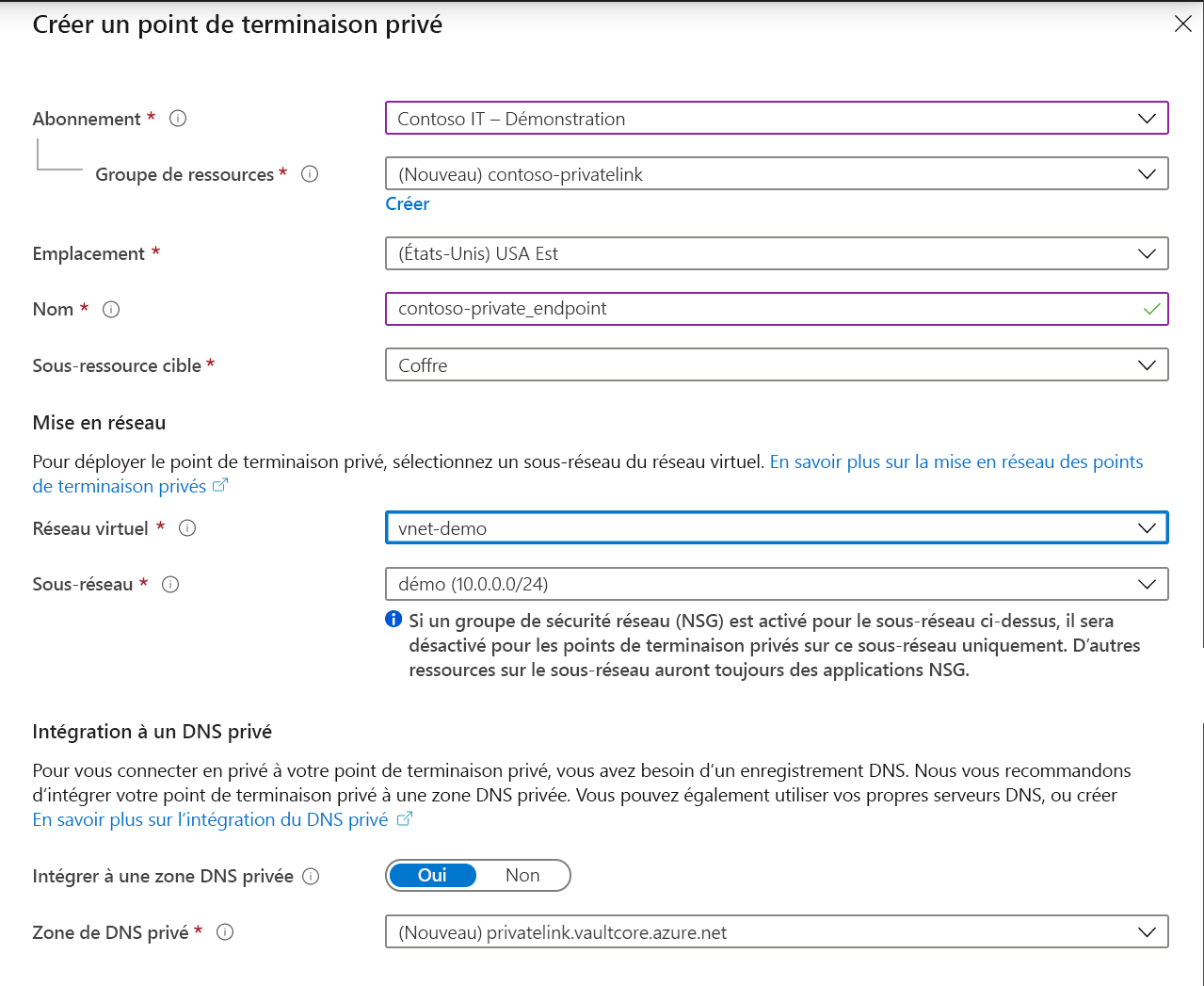

Dans le champ « Région » du panneau Créer un point de terminaison privé, sélectionnez la région dans laquelle se trouve votre réseau virtuel.

Dans le champ « Nom », créez un nom descriptif qui vous permettra d’identifier ce point de terminaison privé.

Dans le menu déroulant, sélectionnez le réseau virtuel et le sous-réseau dans lesquels vous souhaitez que ce point de terminaison privé soit créé.

Laissez l’option « intégrer à la zone DNS privée » inchangée.

Sélectionnez « OK ».

Vous pouvez maintenant voir le point de terminaison privé configuré. Vous pouvez maintenant supprimer et modifier ce point de terminaison privé. Sélectionnez le bouton « Vérifier + créer » et créez le coffre de clés. Le déploiement prend entre 5 et 10 minutes.

Établir une connexion de liaison privée avec un coffre de clés existant

Si vous disposez déjà d’un coffre de clés, vous pouvez créer une connexion de liaison privée en suivant ces étapes :

Connectez-vous au portail Azure.

Dans la barre de recherche, tapez « coffres de clés ».

Dans la liste, sélectionnez le coffre de clés auquel vous voulez ajouter un point de terminaison privé.

Sélectionnez l’onglet « Mise en réseau » en dessous de Paramètres.

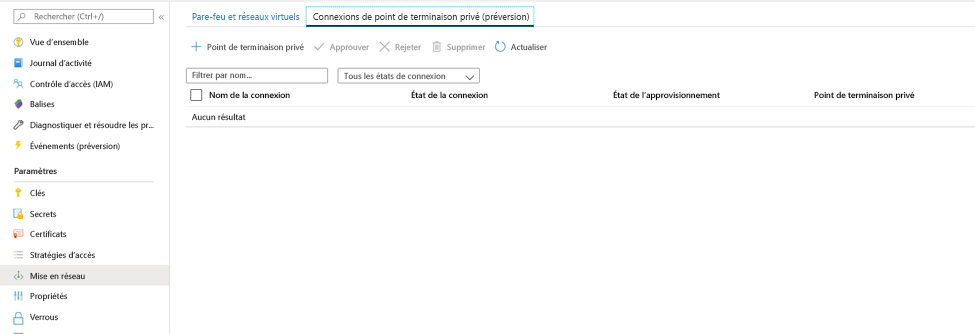

Sélectionnez l’onglet « Connexions des points de terminaison privés » en haut de la page.

Sélectionnez le bouton « + Créer » en haut de la page.

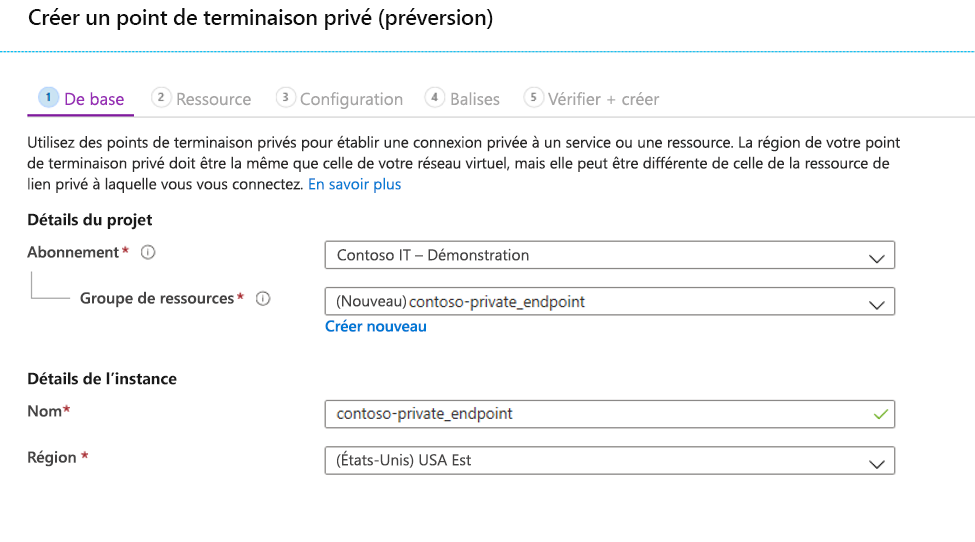

Sous « Détails du projet », sélectionnez le groupe de ressources qui contient le réseau virtuel que vous avez créé comme prérequis pour ce didacticiel. Sous « Détails de l’instance », entrez « myPrivateEndpoint » comme nom, puis sélectionnez le même emplacement que le réseau virtuel que vous avez créé comme prérequis pour ce didacticiel.

Vous pouvez choisir de créer un point de terminaison privé pour n’importe quelle ressource Azure à l’aide de ce panneau. Vous pouvez soit utiliser les menus déroulants pour sélectionner un type de ressource et sélectionner une ressource dans votre annuaire, soit vous connecter à une ressource Azure en utilisant un ID de ressource. Laissez l’option « intégrer à la zone DNS privée » inchangée.

Accédez au panneau « Ressources ». Pour « Type de ressource », sélectionnez « Microsoft.KeyVault/vaults » ; pour « Ressource », sélectionnez le coffre de clés que vous avez créé comme prérequis pour ce didacticiel. « Sous-ressource cible » est renseigné automatiquement avec « coffre ».

Passez à la section « Réseau virtuel ». Sélectionnez le réseau virtuel et le sous-réseau que vous avez créés comme prérequis pour ce didacticiel.

Parcourez les panneaux « DNS » et « Balises », en acceptant les valeurs par défaut.

Dans le panneau « Vérifier + créer », sélectionnez « Créer ».

Quand vous créez un point de terminaison privé, la connexion doit être approuvée. Si la ressource pour laquelle vous créez un point de terminaison privé se trouve dans votre annuaire, vous pouvez approuver la demande de connexion à condition d’avoir les autorisations suffisantes. Si vous vous connectez à une ressource Azure située dans un autre annuaire, vous devez attendre que le propriétaire de cette ressource approuve votre demande de connexion.

Il existe quatre états de provisionnement :

| Action de service | État du point de terminaison privé de l’utilisateur du service | Description |

|---|---|---|

| None | Pending | La connexion est créée manuellement et est en attente d’approbation du propriétaire de la ressource Private Link. |

| Approbation | Approved | La connexion a été approuvée automatiquement ou manuellement et est prête à être utilisée. |

| Rejeter | Rejeté | La connexion a été rejetée par le propriétaire de la ressource Private Link. |

| Supprimer | Déconnecté | La connexion a été supprimée par le propriétaire de la ressource Private Link, le point de terminaison privé devient donc informatif et doit être supprimé dans le cadre d’un nettoyage. |

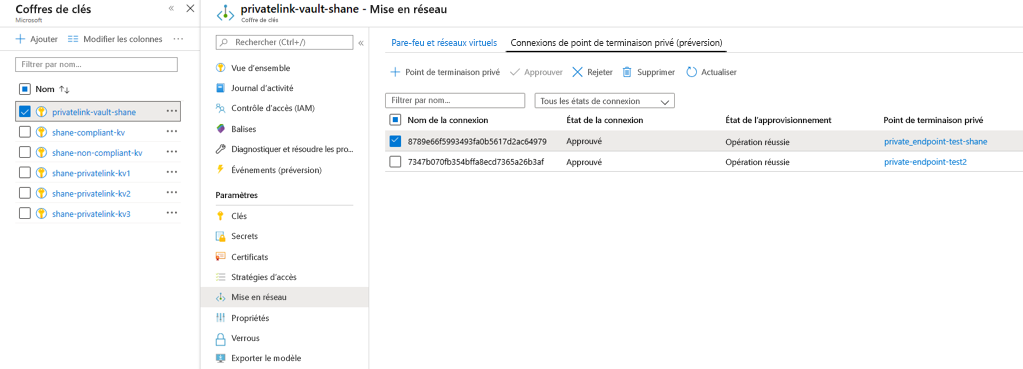

Comment gérer une connexion de point de terminaison privé à un coffre de clés à l’aide du portail Azure

Connectez-vous au portail Azure.

Dans la barre de recherche, tapez « coffres de clés ».

Sélectionnez le coffre de clés que vous voulez gérer.

Sélectionnez l’onglet « Mise en réseau ».

Si une connexion est en attente, celle-ci présente l’état d’approvisionnement « En attente ».

Sélectionnez le point de terminaison privé que vous souhaitez approuver.

Sélectionnez le bouton Approuver.

Si vous voulez rejeter une connexion de point de terminaison privé, qu’il s’agisse d’une demande en attente ou d’une connexion existante, sélectionnez la connexion et le bouton « Rejeter ».

Vérifier le fonctionnement de la connexion à liaison privée

Vous devez vérifier que les ressources contenues dans le sous-réseau de la ressource de point de terminaison privé se connectent à votre coffre de clés via une adresse IP privée, et qu’elles sont intégrées à la zone DNS privée appropriée.

Commencez par créer une machine virtuelle en suivant les étapes décrites dans Créer une machine virtuelle Windows sur le portail Azure.

Sous l’onglet « Mise en réseau » :

- Spécifiez un réseau virtuel et un sous-réseau. Vous pouvez créer un nouveau réseau virtuel ou en utiliser un existant. Si vous en sélectionnez un existant, veillez à ce que la région corresponde.

- Spécifiez une ressource IP publique.

- Dans « Groupe de sécurité réseau de la carte réseau », sélectionnez « Aucun ».

- Dans « Équilibrage de charge », sélectionnez « Non ».

Ouvrez la ligne de commande et exécutez la commande suivante :

nslookup <your-key-vault-name>.vault.azure.net

Si vous exécutez la commande ns lookup pour résoudre l’adresse IP d’un coffre de clés via un point de terminaison public, vous obtiendrez un résultat semblable à ceci :

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

Si vous exécutez la commande ns lookup pour résoudre l’adresse IP d’un coffre de clés via un point de terminaison privé, vous obtiendrez un résultat semblable à ceci :

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

Guide de résolution des problèmes

Vérifiez que le point de terminaison privé est dans l’état Approuvé.

- Vous pouvez vérifier et corriger cela dans le portail Azure. Ouvrez la ressource Key Vault, puis sélectionnez l’option Réseau.

- Sélectionnez ensuite l’onglet Connexions de point de terminaison privé.

- Vérifiez que l’état de la connexion est Approuvé et que l’état de provisionnement est Réussite.

- Vous pouvez également accéder à la ressource de point de terminaison privé et y examiner les mêmes propriétés, et vérifier que le réseau virtuel correspond à celui que vous utilisez.

Vérifiez que vous disposez d’une ressource de zone DNS privée.

- Vous devez avoir d’une ressource de zone DNS privée avec ce nom exact : privatelink.vaultcore.azure.net.

- Pour savoir comment configurer cela, consultez le lien suivant. Zones DNS privées

Vérifiez que la zone DNS privée est liée au réseau virtuel. Ceci peut être le problème si vous continuez de recevoir l’adresse IP publique en retour.

- Si la zone DNS privée n’est pas liée au réseau virtuel, la requête DNS provenant du réseau virtuel renvoie l’adresse IP publique du coffre de clés.

- Accédez à la ressource de zone DNS privée dans le portail Azure et sélectionnez l’option Liaisons de réseau virtuel.

- Le réseau virtuel qui va effectuer les appels au coffre de clés doit être listé.

- Si ce n’est pas le cas, ajoutez-le.

- Pour obtenir des étapes détaillées, consultez le document suivant : Lier un réseau virtuel à une zone DNS privée

Vérifiez que la zone DNS privée contient bien un enregistrement A pour le coffre de clés.

- Accédez à la page Zone DNS privée.

- Sélectionnez Vue d’ensemble et vérifiez s’il existe un enregistrement A avec le nom simple de votre coffre de clés (par exemple fabrikam). Ne spécifiez aucun suffixe.

- Vérifiez bien l’orthographe, puis créez ou corrigez l’enregistrement A. Vous pouvez utiliser une durée de vie de 600 (10 minutes).

- Veillez à spécifier l’adresse IP privée correcte.

Vérifiez que l’enregistrement a l’adresse IP correcte.

- Vous pouvez confirmer l’adresse IP en ouvrant la ressource de point de terminaison privé dans le portail Azure.

- Accédez à la ressource Microsoft.Network/privateEndpoints dans le portail Azure (et non pas à la ressource Key Vault).

- Dans la page de présentation, recherchez Interface réseau et sélectionnez cette liaison.

- Le lien montre la vue d’ensemble de la ressource de carte réseau, qui contient la propriété Adresse IP privée.

- Vérifiez qu’il s’agit de l’adresse IP correcte spécifiée dans l’enregistrement A.

Si vous vous connectez à un coffre de clés à partir d’une ressource locale, vérifiez que tous les redirecteurs conditionnels nécessaires dans l’environnement local sont activés.

- Passez en revue la configuration DNS du point de terminaison privé Azure pour connaître les zones nécessaires, et vérifiez que vous disposez de redirecteurs conditionnels pour

vault.azure.netetvaultcore.azure.netsur votre DNS local. - Vérifiez que vous avez des redirecteurs conditionnels pour les zones qui routent le trafic vers un utilitaire de résolution de DNS privé Azure ou une autre plateforme DNS ayant accès à la résolution Azure.

- Passez en revue la configuration DNS du point de terminaison privé Azure pour connaître les zones nécessaires, et vérifiez que vous disposez de redirecteurs conditionnels pour

Limitations et remarques sur la conception

Limites : consultez Limites d’Azure Private Link

Tarification : Voir Tarification d’Azure Private Link.

Limites : consultez Service Azure Private Link : Limites

Étapes suivantes

- En savoir plus sur Azure Private Link

- En savoir plus sur Azure Key Vault