Configurer un labo pour enseigner un cours de piratage éthique en utilisant Azure Lab Services

Cet article montre comment créer un cours qui se concentre sur le côté forensique du piratage éthique avec Azure Lab Services. Dans une classe sur le piratage éthique, les étudiants apprennent les techniques modernes de défense face aux vulnérabilités. Des tests d’intrusion, pratique que la communauté de piratage éthique utilise, sont effectués quand quelqu’un tente d’accéder au système ou au réseau pour détecter les vulnérabilités qu’un attaquant malveillant risquerait d’exploiter.

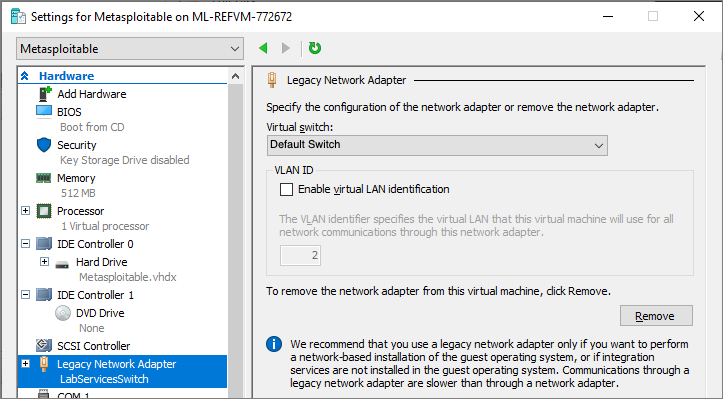

Chaque étudiant a accès à une machine virtuelle hôte Windows qui a deux machines virtuelles imbriquées : une avec une image Metasploitable3 et une autre avec une image Kali Linux. Utilisez la machine virtuelle Metasploitable pour essayer des tâches d’exploitation. La machine virtuelle Kali permet d’accéder aux outils dont vous avez besoin pour exécuter des tâches de forensique.

Prérequis

- Pour pouvoir configurer ce Lab, vous devez avoir accès à un abonnement Azure. Demandez à l’administrateur de votre organisation si vous pouvez accéder à un abonnement Azure existant. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Une fois que vous disposez d’un abonnement Azure, vous pouvez créer un plan de labo dans Azure Lab Services. Pour plus d’informations sur la création d’un nouveau plan de labo, consultez Démarrage rapide : configurer des ressources pour créer des labos. Vous pouvez aussi utiliser un plan de labo existant.

Configurer votre labo

Pour obtenir des instructions sur la création d'un labo, consultez Tutoriel : Configurer un labo. Utilisez les paramètres suivants pour la création du labo.

| Paramètres du labo | Valeur |

|---|---|

| Taille de machine virtuelle | Moyenne (virtualisation imbriquée) |

| Image de machine virtuelle | Windows 11 |

Remarque

Cet article fait référence aux fonctionnalités disponibles dans les plans de labo, qui ont remplacé les comptes de labo.

Configurez votre modèle

Après avoir créé un labo, créez une machine virtuelle modèle basée sur la taille et l’image de la machine virtuelle que vous choisissez. Configurez la machine virtuelle modèle avec tout ce que vous souhaitez fournir à vos étudiants pour ce cours. Pour plus d’informations, consultez Créer et gérer un modèle dans Azure Lab Services.

Pour configurer la machine virtuelle modèle, effectuez les tâches suivantes :

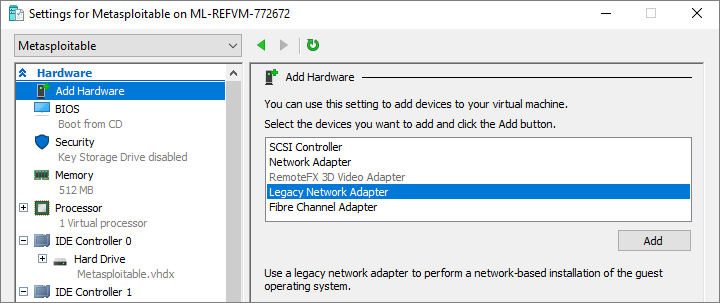

- Configurez la machine pour la virtualisation imbriquée. Activez toutes les fonctionnalités Windows appropriées, comme Hyper-V.

- Configurez l’image Linux Kali. Kali est une distribution Linux qui comprend des outils pour le test d’intrusion et l’audit de sécurité.

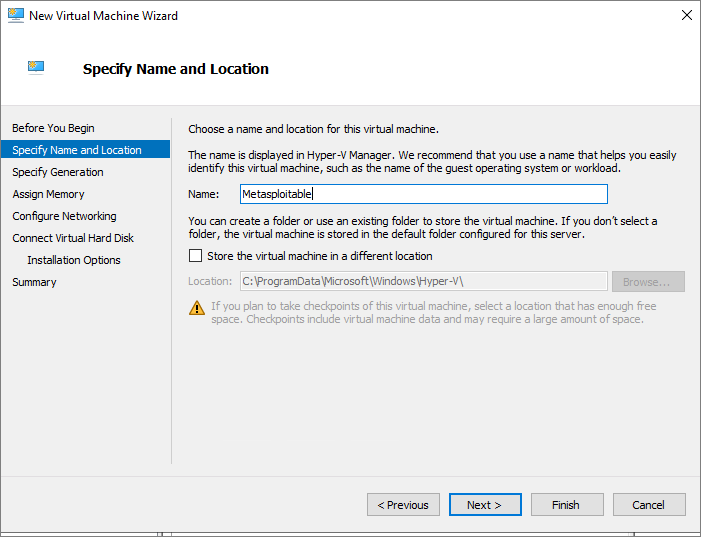

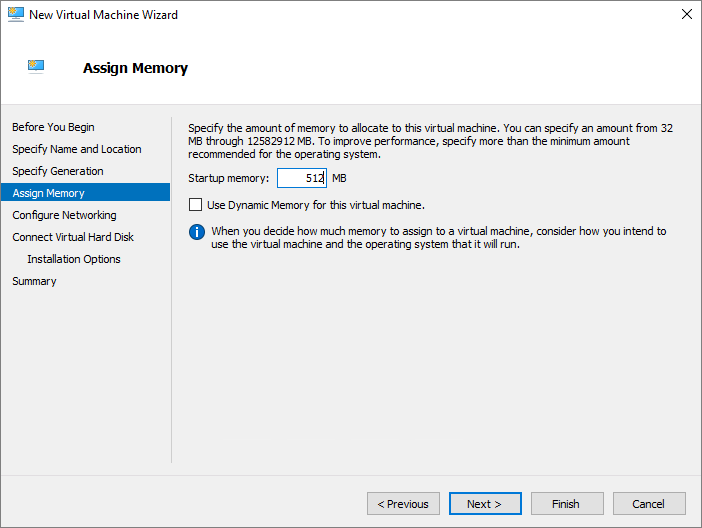

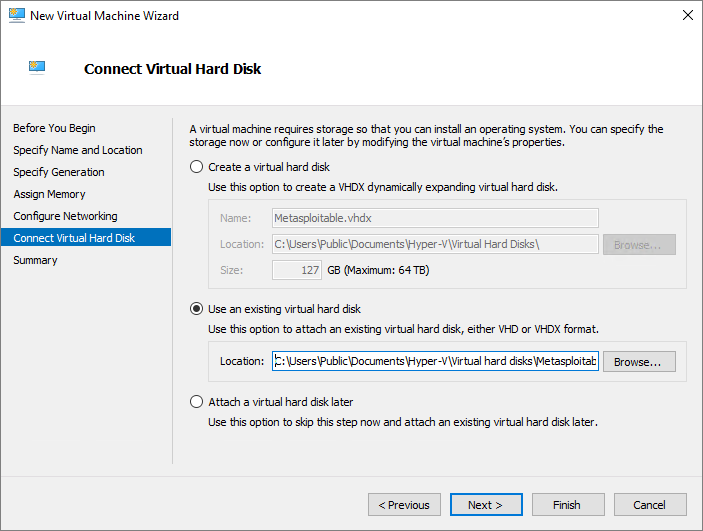

- Configurez l’image Metasploitable. Pour cet exemple, utilisez l’image Metasploitable3. Cette image a été créée à dessein avec des failles de sécurité.

Préparer la machine modèle pour la virtualisation imbriquée

Lancez Azure PowerShell en mode Administrateur. Exécutez ces commandes.

Invoke-WebRequest 'https://aka.ms/azlabs/scripts/hyperV-powershell' -Outfile SetupForNestedVirtualization.ps1 .\SetupForNestedVirtualization.ps1

Remarque

Le script risque de demander le redémarrage de la machine. Suivez les instructions du script et réexécutez-le tant que vous ne voyez pas Script terminé dans la sortie.

Configurer des images de machines virtuelles imbriquées

Kali est une distribution Linux qui comprend des outils pour le test d’intrusion et l’audit de sécurité.

L’image Rapid7 Metasploit est une image intentionnellement configurée avec des failles de sécurité. Utilisez cette image pour tester et détecter les problèmes. Les instructions suivantes vous montrent comment configurer une image Metasploitable spécifique. Si vous avez besoin d’une version plus récente de Metasploitable, consultez https://github.com/rapid7/metasploitable3.

Pour installer Kali Linux et Metasploitable sur la machine virtuelle modèle, exécutez la commande suivante :

Invoke-WebRequest ' https://aka.ms/azlabs/scripts/EthicalHacking-powershell' -Outfile Setup-EthicalHacking.ps1 .\Setup-EthicalHacking.ps1 -SwitchName 'Default Switch'

Le modèle est maintenant mis à jour et contient les images de machines virtuelles imbriquées nécessaires au cours sur le test d’intrusion dans le cadre d’un piratage éthique. Il comprend également une image avec les outils nécessaires aux tests d’intrusion et une autre image avec les failles de sécurité à découvrir. Vous pouvez maintenant publier le modèle de machine virtuelle dans le cours.

Estimer les coûts

Si vous souhaitez estimer le coût de ce labo, vous pouvez utiliser l’exemple suivant :

Pour une classe de 25 étudiants avec 20 heures de cours planifiées et un quota de 10 heures pour le travail à la maison ou les devoirs, le prix du labo est le suivant :

25 étudiants * (20 + 10) heures * 55 unités Lab * 0,01 USD par heure = 412,50 USD

Important

Cette estimation du coût est fournie à titre d’exemple uniquement. Pour en savoir plus sur les tarifs actuels, consultez Tarification Azure Lab Services.

Contenu connexe

Dans cet article, vous avez effectué les étapes de création d’un labo pour un cours sur le piratage éthique. La machine virtuelle de labo contient deux machines virtuelles imbriquées pour effectuer des tests d’intrusion.

L’image du modèle peut à présent être publiée dans le labo. Pour plus d’informations, consultez Publier le modèle de machine virtuelle.

Au fil de la configuration de votre instance Lab, consultez les articles suivants :

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour