Configurer l’accès privé

Dans ce guide, vous allez apprendre à désactiver l’accès public à votre espace de travail Azure Managed Grafana et à configurer des points de terminaison privés. La configuration de points de terminaison privés dans Azure Managed Grafana augmente la sécurité en limitant le trafic entrant uniquement à un réseau spécifique.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Une instance Azure Managed Grafana existante dans le niveau Standard. Si vous ne l’avez pas déjà fait, créez-en un.

Désactiver l’accès public à un espace de travail

L’accès public est activé par défaut lorsque vous créez un espace de travail Azure Grafana. La désactivation de l’accès public empêche tout trafic d’accéder à la ressource, sauf si vous passez par un point de terminaison privé.

Remarque

Lorsque l’accès privé est activé, les graphiques ping utilisant la fonctionnalité Épingler à Grafana ne fonctionneront plus, car le portail Azure ne peut plus accéder à un espace de travail Azure Managed Grafana sur une adresse IP privée.

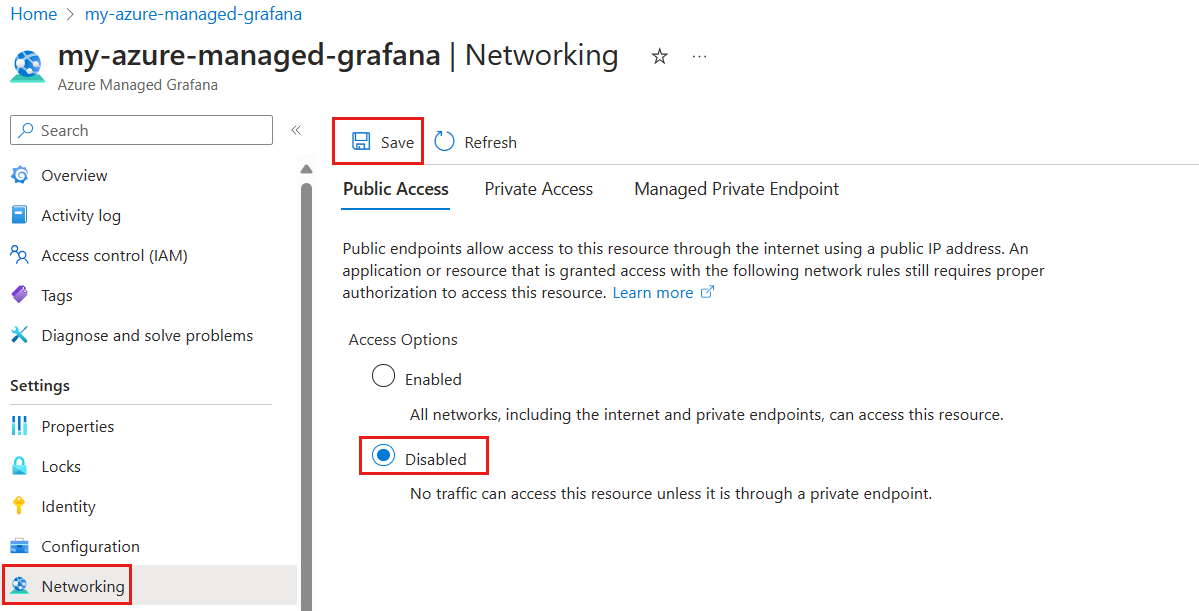

Accédez à votre espace de travail Azure Managed Grafana dans le portail Azure.

Dans le menu de gauche, sous Paramètres, sélectionnez Mise en réseau.

Sous Accès public, sélectionnez Désactivé pour désactiver l’accès public au espace de travail Azure Managed Grafana et autoriser uniquement l’accès via des points de terminaison privés. Si vous aviez déjà un accès public désactivé et que vous souhaitiez activer l’accès public à votre espace de travail Azure Managed Grafana, vous devez sélectionner Activé.

Sélectionnez Enregistrer.

Créer un point de terminaison privé

Une fois que vous avez désactivé l’accès public, configurez un point de terminaison privé avec Azure Private Link. Les points de terminaison privés autorisent l’accès à votre espace de travail Azure Managed Grafana à l’aide d’une adresse IP privée à partir d’un réseau virtuel.

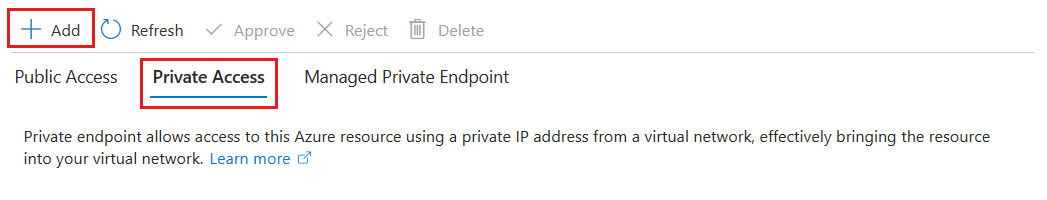

Dans Mise en réseau, sélectionnez l’onglet Accès privé, puis Ajouter pour commencer à configurer un nouveau point de terminaison privé.

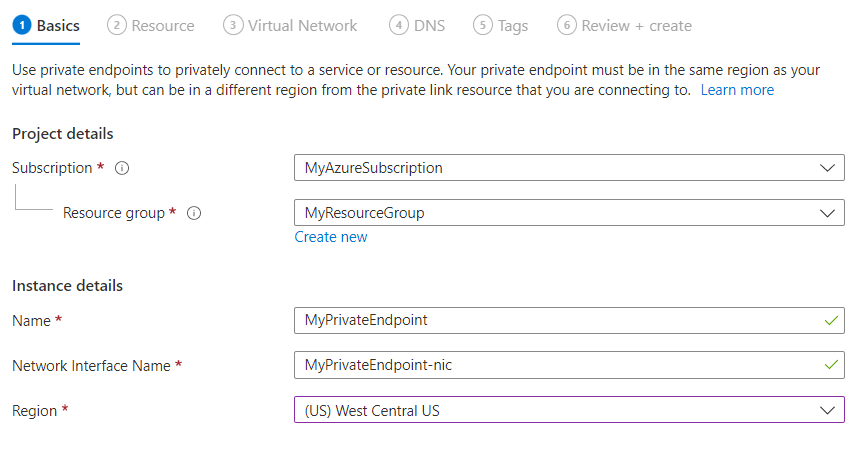

Renseignez l’onglet Informations de base avec les informations suivantes :

Paramètre Description Exemple Abonnement Sélectionnez un abonnement Azure. Votre point de terminaison privé doit être déployé dans le même abonnement que le réseau virtuel. Vous allez sélectionner un réseau virtuel plus loin dans ce guide pratique. MyAzureSubscription Groupe de ressources Sélectionnez un groupe de ressources ou créez-en un. MyResourceGroup Nom Entrez un nom pour le nouveau point de terminaison privé pour votre espace de travail Azure Managed Grafana. MyPrivateEndpoint Nom de l'interface réseau Ce champ est rempli automatiquement. Modifiez éventuellement le nom de l’interface réseau. MyPrivateEndpoint-nic Région Sélectionnez une région. Le point de terminaison privé doit être déployé dans la même région que le réseau virtuel. (US) USA Centre-Ouest

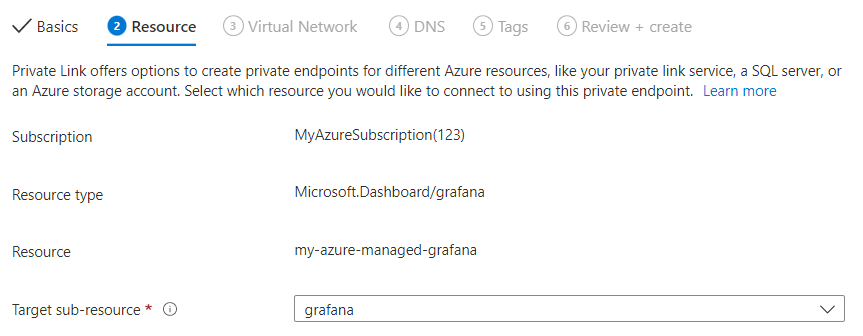

Sélectionnez Suivant : Ressource >. Private Link offre des options pour créer des points de terminaison privés pour différents types de ressources Azure. L’espace de travail Azure Managed Grafana actuel est automatiquement renseigné dans le champ Ressource.

Le type de ressource Microsoft.Dashboard/grafana et le sous-ressource cible grafana indiquent que vous créez un point de terminaison pour un espace de travail Azure Managed Grafana.

Le nom de votre espace de travail est répertorié sous Ressource.

Sélectionnez Suivant : réseau virtuel >.

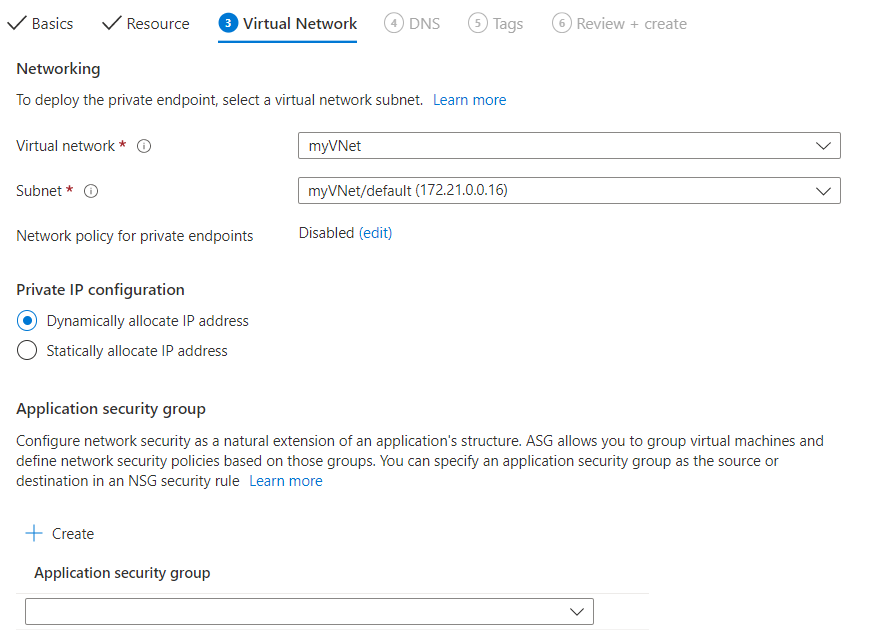

Sélectionnez un réseau virtuel existant sur lequel déployer le point de terminaison privé. Si vous n’en avez pas, créez un réseau virtuel.

Sélectionnez un sous-réseau dans la liste.

La Stratégie réseau pour les points de terminaison privés est désactivée par défaut. Si vous le souhaitez, sélectionnez Modifier pour ajouter un groupe de sécurité réseau ou une stratégie de table de routage. Cette modification affecte tous les points de terminaison privés associés au sous-réseau sélectionné.

Sous Configuration d’adresse IP privée, sélectionnez l’option permettant d’allouer dynamiquement des adresses IP. Pour plus d’informations, reportez-vous aux adresses IP privées.

Si vous le souhaitez, vous pouvez sélectionner ou créer un groupe de sécurité d’application. Les groupes de sécurité d’application vous permettent de regrouper des machines virtuelles et de définir des stratégies de sécurité réseau basées sur ces groupes.

Sélectionnez Suivant : DNS > pour configurer un enregistrement DNS. Si vous ne souhaitez pas apporter de modifications aux paramètres par défaut, vous pouvez passer à l’onglet suivant.

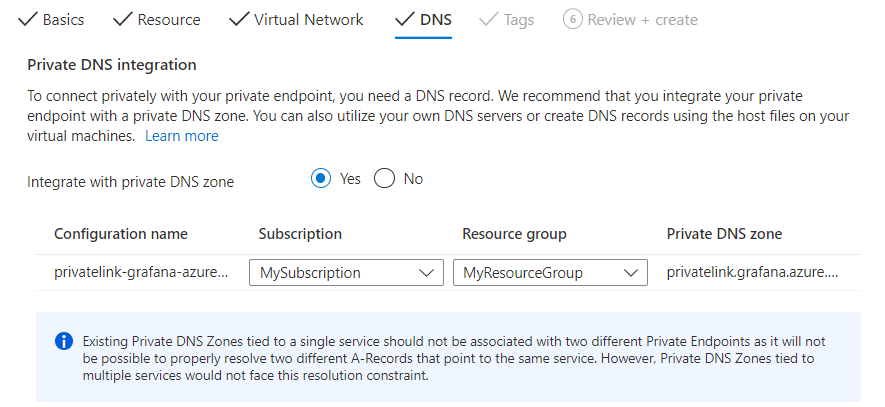

Sélectionnez Oui pour Intégrer avec une zone DNS privée afin d’intégrer votre point de terminaison privé avec une zone DNS privée. Vous pouvez également utiliser vos propres serveurs DNS ou créer des enregistrements DNS en utilisant es fichiers hôtes sur vos machines virtuelles.

Un abonnement et un groupe de ressources pour votre zone DNS privée sont présélectionnés. Vous pouvez les modifier si nécessaire.

Pour en savoir plus sur la configuration DNS, accédez à Résolution de noms pour les ressources dans les réseaux virtuels Azure et Configuration DNS pour les points de terminaison privés. Les valeurs de zone DNS privée Azure Private Endpoint pour Azure Managed Grafana sont répertoriées dans la zone DNS des services Azure.

Sélectionnez Suivant : Étiquettes > et éventuellement créer des étiquettes. Les étiquettes sont des paires nom/valeur qui vous permettent de catégoriser les ressources et d’afficher une facturation centralisée en appliquant la même étiquette à plusieurs ressources et groupes de ressources.

Sélectionnez Suivant : passez en revue + créez > pour passer en revue les informations relatives à votre espace de travail Azure Managed Grafana, au point de terminaison privé, au réseau virtuel et au DNS. Vous pouvez également sélectionner Télécharger un modèle pour l’automatisation afin de réutiliser des données JSON à partir de ce formulaire ultérieurement.

Sélectionnez Créer.

Une fois le déploiement terminé, vous recevez une notification indiquant que votre point de terminaison a été créé. S’il est approuvé automatiquement, vous pouvez commencer à accéder à votre espace de travail en privé. Sinon, vous devrez attendre l’approbation.

Gérer une connexion à liaison privée

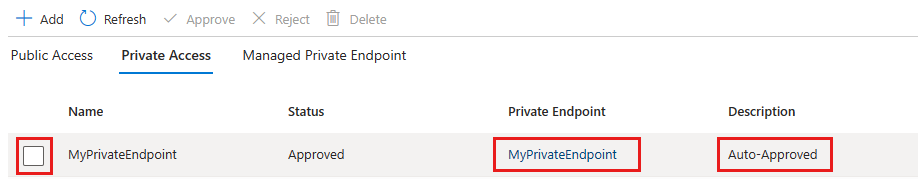

Accédez à Mise en réseau>Accès privé dans votre espace de travail Azure Managed Grafana pour accéder aux points de terminaison privés liés à votre espace de travail.

Vérifiez l’état de connexion de votre connexion de liaison privée. Quand vous créez un point de terminaison privé, la connexion doit être approuvée. Si la ressource pour laquelle vous créez un point de terminaison privé se trouve dans votre répertoire et que vous avez les autorisations suffisantes, la demande de connexion sera automatiquement approuvée. Sinon, vous devez attendre que le propriétaire de cette ressource approuve votre demande de connexion. Pour plus d’informations sur les modèles d’approbation de connexion, accédez à Gérer les points de terminaison privés Azure.

Pour approuver manuellement, rejeter ou supprimer une connexion, cochez la case en regard du point de terminaison que vous souhaitez modifier et sélectionnez un élément d’action dans le menu supérieur.

Sélectionnez le nom du point de terminaison privé pour ouvrir la ressource de point de terminaison privé et accédez à plus d’informations ou pour modifier le point de terminaison privé.

Si vous rencontrez des problèmes avec un point de terminaison privé, consultez le guide suivant : Résoudre les problèmes de connectivité de point de terminaison privé Azure.

Étapes suivantes

Dans ce guide pratique, vous avez appris à configurer l’accès privé de vos utilisateurs à un espace de travail Azure Managed Grafana. Pour savoir comment configurer l’accès privé entre un espace de travail Grafana managé et une source de données, consultez Se connecter à une source de données en privé.