Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

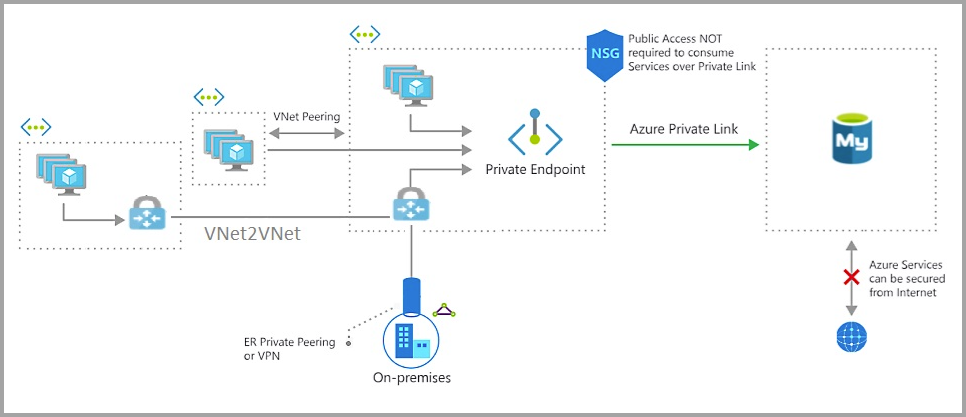

Private Link vous permet de vous connecter à divers services PaaS, tels qu’Azure Database pour MySQL Flexible Server, dans Azure via un point de terminaison privé. Azure Private Link intègre essentiellement les services Azure à votre Réseau virtuel privé. En utilisant l'adresse IP privée, le serveur flexible MySQL est accessible comme n'importe quelle autre ressource au sein du VNet.

Un point de terminaison privé est une adresse IP privée au sein d’un réseau virtuel et d’un sous-réseau spécifiques.

Remarque

- L’activation de Private Link est exclusivement possible pour les instances de serveur flexible Azure Database pour MySQL créées avec un accès public. Découvrez comment activer le point de terminaison privé à l’aide de Créer et gérer une liaison privée pour Azure Database pour MySQL – Serveur flexible à l’aide du portail ou Créer et gérer une liaison privée pour Azure Database pour MySQL – Serveur flexible à l’aide d’Azure CLI.

Avantages de Private Link pour MySQL Flexible Server

Voici quelques avantages liés à l’utilisation de la fonctionnalité de liaison privée réseau avec Azure Database pour MySQL Flexible Server.

Prévention de l’exfiltration de données

L’exfiltration de données dans Azure Database pour MySQL Flexible Server se produit lorsqu’un utilisateur autorisé, tel qu’un administrateur de base de données, peut extraire des données d’un système et les déplacer vers un autre emplacement ou système en dehors de l’organisation. C’est par exemple le cas quand un utilisateur déplace des données vers un compte de stockage détenu par un tiers.

Grâce à Private Link, vous pouvez désormais configurer des contrôles d’accès réseau comme des groupes de sécurité réseau pour restreindre l’accès au point de terminaison privé. En mappant des ressources PaaS Azure individuelles à des points de terminaison privés spécifiques, l’accès est limité uniquement à la ressource PaaS désignée. Cela empêche efficacement un utilisateur malveillant d’accéder à toute autre ressource au-delà de son étendue autorisée.

Connectivité locale sur un appairage privé

Lorsque vous vous connectez au point de terminaison public à partir de machines locales, votre adresse IP doit être ajoutée au pare-feu IP à l’aide d’une règle de pare-feu au niveau du serveur. Bien que ce modèle permet d’autoriser l’accès à des machines individuelles pour des charges de travail de développement ou de test, il est difficile à gérer dans un environnement de production.

Grâce à Private Link, vous pouvez activer l’accès entre différents locaux au point de terminaison privé en utilisant ExpressRoute (ER), un peering privé ou un tunnel VPN. Vous pouvez ensuite désactiver tous les accès via le point de terminaison public et ne pas utiliser le pare-feu IP.

Remarque

Dans certains cas, l’instance du serveur flexible Azure Database pour MySQL et le sous-réseau VNet se trouvent dans des abonnements différents. Dans ces cas-là, vous devez vérifier les configurations suivantes :

- Assurez-vous que le fournisseur de ressources Microsoft.DBforMySQL/flexibleServers est inscrit pour les deux abonnements. Pour plus d’informations, reportez-vous à resource-manager-registration.

Cas d'utilisation de Private Link pour Azure Database for MySQL Flexible Server

Les clients peuvent se connecter à un point de terminaison privé à partir du même réseau virtuel, Réseau virtuel homologué dans la même région ou entre des régions ou via la connexion de réseau virtuel à réseau virtuel entre des régions. Les clients peuvent également se connecter localement avec ExpressRoute, un appairage privé ou un tunneling VPN. Vous trouverez ci-dessous un diagramme simplifié montrant les cas d’usage courants.

Connexion à partir d’une machine virtuelle Azure dans un réseau virtuel appairé

Configurez le Peering de réseau virtuel pour établir la connectivité à Azure Database pour MySQL à partir d’une machine virtuelle Azure dans un réseau virtuel appairé.

Connexion à partir d’une machine virtuelle Azure d’un environnement de réseau virtuel à réseau virtuel

Configurez une connexion de passerelle VPN de VNet à VNet pour établir une connectivité à une instance de serveur flexible Azure Database pour MySQL à partir d’une machine virtuelle Azure dans une autre région ou un autre abonnement.

Connexion à partir d’un environnement local sur un VPN

Pour établir une connectivité à partir d’un environnement local vers l’instance de serveur flexible Azure Database pour MySQL, choisissez et implémentez l’une des options suivantes :

Private Link combiné à des règles de pare-feu

La combinaison de Private Link avec des règles de pare-feu peut entraîner plusieurs scénarios et résultats :

L’instance du serveur flexible Azure Database pour MySQL est inaccessible sans règles de pare-feu ou point de terminaison privé. Le serveur devient inaccessible si tous les points de terminaison privés approuvés sont supprimés ou rejetés et qu’aucun accès public n’est configuré.

Les points de terminaison privés sont le seul moyen d’accéder à l’instance du serveur flexible Azure Database pour MySQL lorsque le trafic public n’est pas autorisé.

Différentes formes de trafic entrant sont autorisées en fonction des règles de pare-feu appropriées lorsque l’accès public est activé avec des points de terminaison privés.

Refuser l'accès public

Vous pouvez désactiver l’accès public sur votre instance de serveur flexible Azure Database pour MySQL si vous préférez vous fier uniquement aux points de terminaison privés pour l’accès.

Les clients peuvent se connecter au serveur en fonction de la configuration du pare-feu lorsque ce paramètre est activé. Si ce paramètre est désactivé, seules les connexions via des points de terminaison privés sont autorisées et les utilisateurs ne peuvent pas modifier les règles de pare-feu.

Remarque

Ce paramètre n’affecte pas les configurations SSL et TLS de votre instance de serveur flexible Azure Database pour MySQL.

Pour savoir comment définir Refuser l’accès au réseau public pour votre instance de serveur flexible Azure Database pour MySQL à partir du portail Azure, reportez-vous à Refuser l’accès au réseau public dans Azure Database pour MySQL - Serveur flexible à l’aide du portail Azure.

Limite

Lorsqu’un utilisateur tente de supprimer simultanément l’instance du serveur flexible Azure Database pour MySQL et le point de terminaison privé, il peut rencontrer une erreur de serveur interne. Pour éviter ce problème, nous vous recommandons de supprimer d’abord le ou les points de terminaison privés, puis de continuer en supprimant l’instance du serveur flexible Azure Database pour MySQL après une courte pause.