Vue d'ensemble des règles de sécurité effectives

L'affichage effectif des règles de sécurité est une fonctionnalité d'Azure Network Watcher que vous pouvez utiliser pour afficher les règles agrégées de trafic entrant et sortant appliquées à une interface réseau. Elle fournit une visibilité sur les règles de sécurité et d'administration appliquées à une interface réseau. Vous pouvez utiliser cette fonctionnalité pour résoudre les problèmes de connectivité et pour auditer la sécurité et la conformité de vos ressources réseau Azure.

Vous pouvez définir un ensemble normatif de règles de sécurité comme modèle pour la gouvernance de la sécurité de votre organisation. Vous pouvez ensuite implémenter un audit de conformité périodique de façon programmatique en comparant les règles normatives avec les règles effectives pour toutes les machines virtuelles de votre réseau.

Les règles de sécurité effectives appliquées à une interface réseau sont une agrégation de règles qui existent dans le groupe de sécurité réseau associé à une interface réseau et le sous-réseau dans lequel se trouve l’interface réseau. Pour plus d'informations, reportez-vous à Groupes de sécurité réseau et Comment les groupes de sécurité réseau filtrent le trafic réseau. En outre, les règles de sécurité effectives incluent les règles d'administration qui sont appliquées au réseau virtuel à l'aide d'Azure Virtual Network Manager. Pour plus d'informations, reportez-vous à Azure Virtual Network Manager.

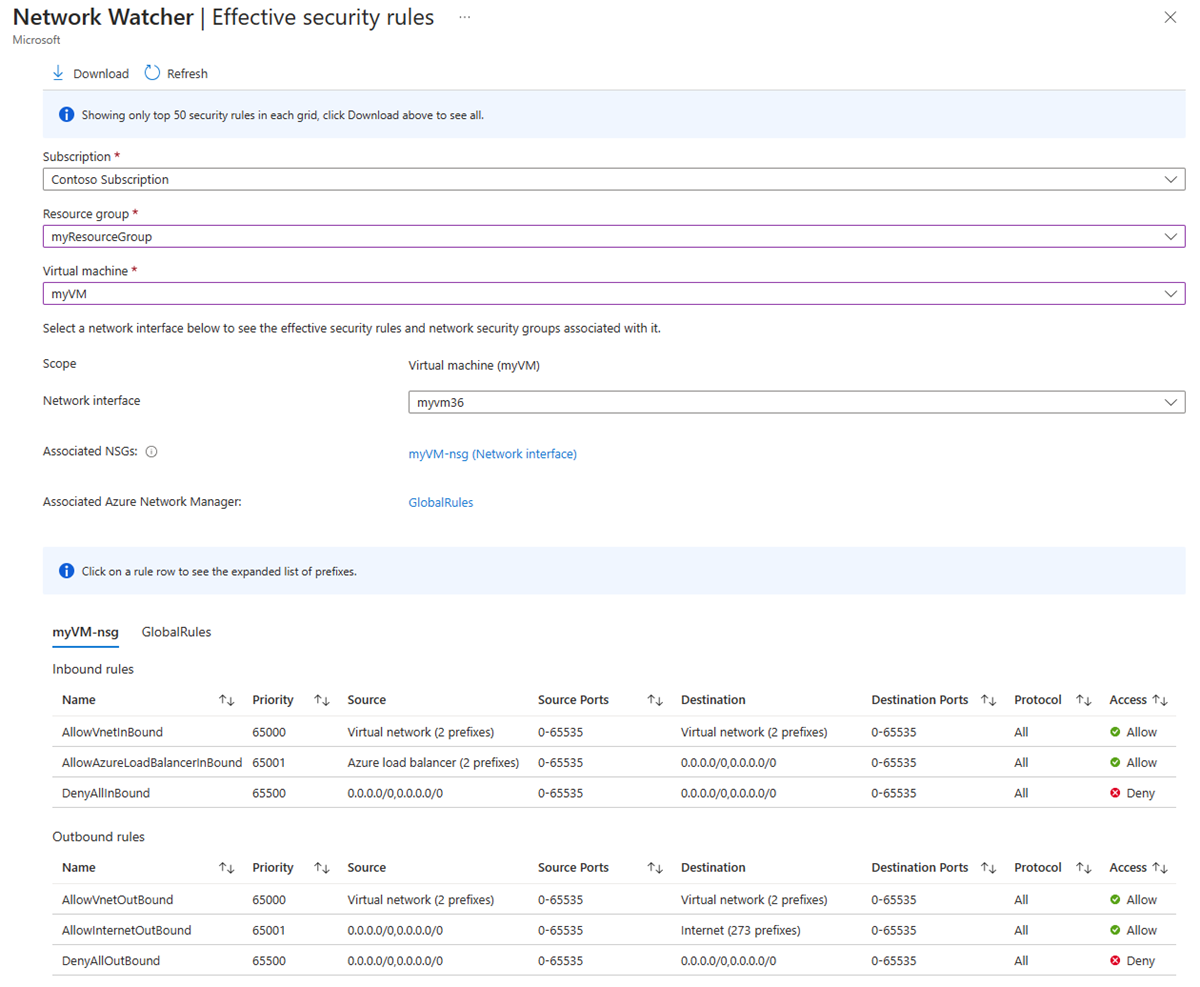

Règles de sécurité effectives dans le Portail Azure

Sur le portail Azure, à chaque interface réseau correspondent des règles qui sont regroupées selon qu’elles s’appliquent au trafic entrant ou au trafic sortant. Un bouton de téléchargement est prévu pour faciliter le téléchargement de toutes les règles de sécurité dans un fichier CSV.

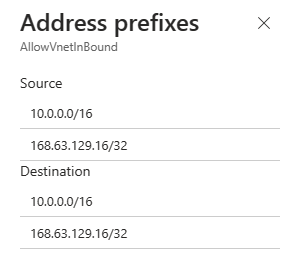

Vous pouvez sélectionner une règle pour afficher les préfixes source et de destination associés.

Étape suivante

Pour savoir comment utiliser des règles de sécurité efficaces, continuez à :