Commissionner le cluster AKS

Les instances Packet Core du service Azure Private 5G Core s’exécutent sur un cluster Azure Kubernetes Service (AKS) avec Arc sur un appareil Azure Stack Edge (ASE). Ce guide pratique montre comment mettre en service le cluster AKS sur ASE afin qu’il soit prêt à déployer une instance Packet Core.

Important

Cette procédure doit être utilisée seulement pour Azure Private 5G Core. AKS sur ASE n’est pas pris en charge pour d’autres services.

Prérequis

- Effectuer les tâches préalables pour le déploiement d’un réseau mobile privé.

- Vous avez besoin de l’autorisation Propriétaire sur le groupe de ressources de votre ressource Azure Stack Edge.

Remarque

Notez le groupe de ressources d’Azure Stack Edge. Le cluster AKS et l’emplacement personnalisé, créés dans cette procédure, doivent appartenir à ce groupe de ressources.

- Passez en revue Dimensionnement des machines virtuelles Azure Stack Edge pour vérifier que votre ASE a l’espace suffisant pour mettre en service le cluster.

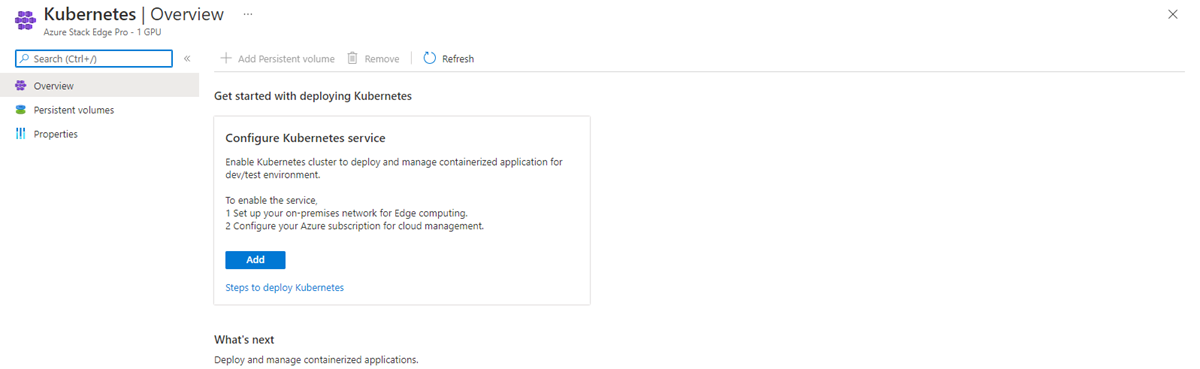

Configurer Kubernetes pour le MEC privé Azure sur l’appareil Azure Stack Edge

Ces étapes modifient le cluster Kubernetes sur l’appareil Azure Stack Edge afin de l’optimiser pour les charges de travail de calcul de périphérie multi-accès privé (MEC) Azure.

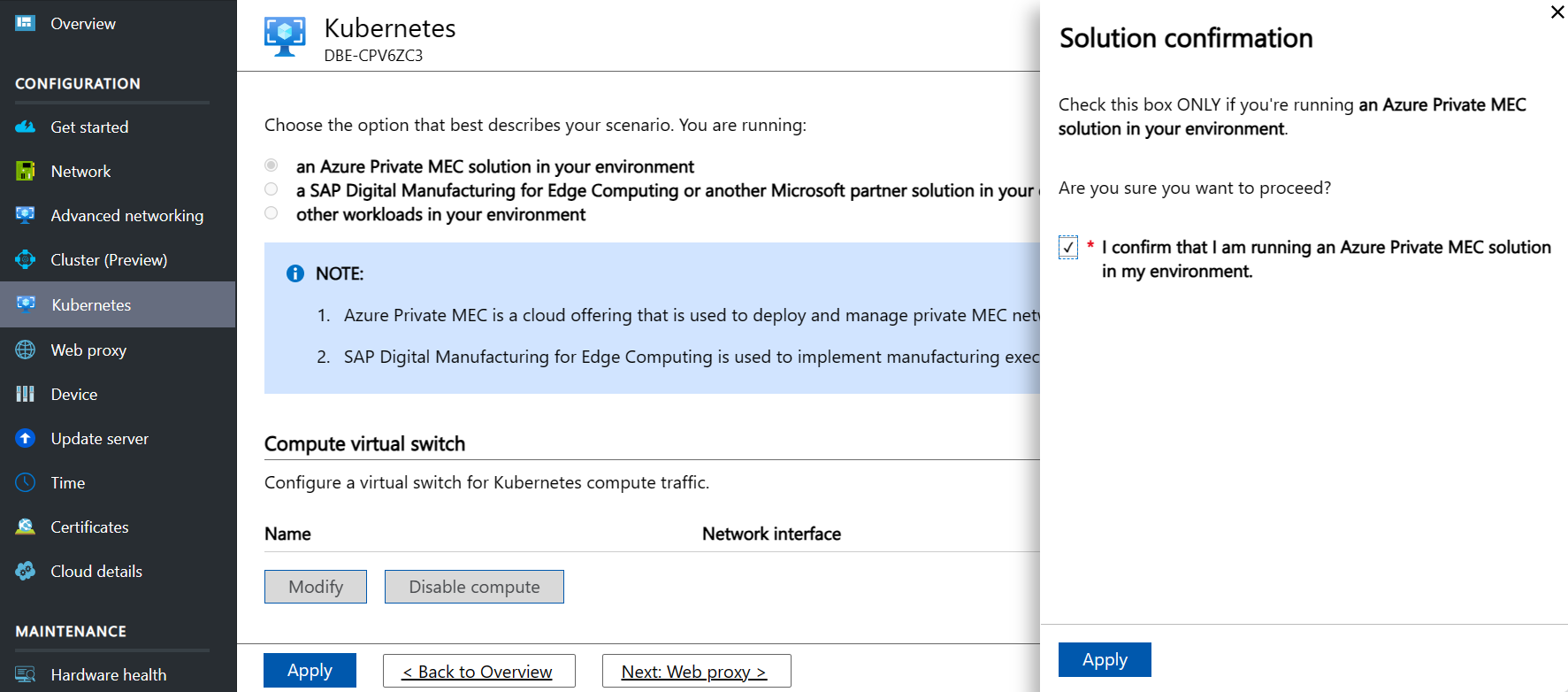

- Dans l’interface utilisateur locale, sélectionnez Kubernetes dans le menu de gauche.

- Sous Choisir l’option qui décrit le mieux votre scénario, sélectionnez une solution MEC privé Azure dans votre environnement.

- Dans la fenêtre contextuelle Confirmation de la charge de travail, sélectionnez Je confirme que j’exécute MEC privé Azure dans mon environnement, puis cliquez sur Appliquer pour fermer la fenêtre contextuelle.

- Cliquez sur Appliquer pour enregistrer les modifications.

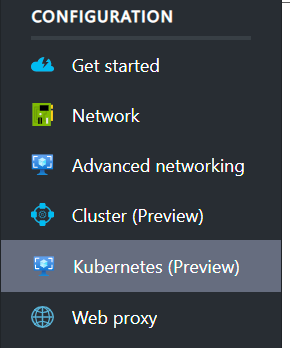

Vous devez voir une option mise à jour dans l’interface utilisateur locale - Kubernetes devient Kubernetes (préversion) comme illustré dans l’image suivante.

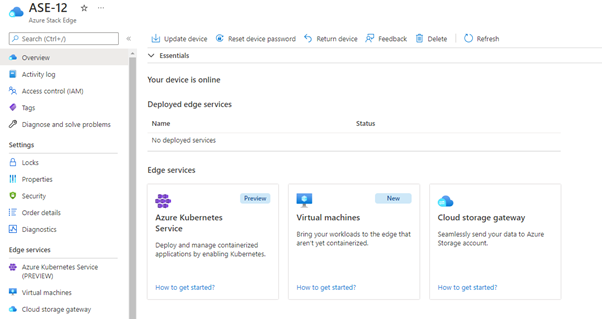

Si vous accédez au portail Azure et à votre ressource Azure Stack Edge, vous devez voir une option Azure Kubernetes Service. Vous configurez Azure Kubernetes Service dans Démarrer le cluster et configurer Arc.

Configuration du réseau avancé

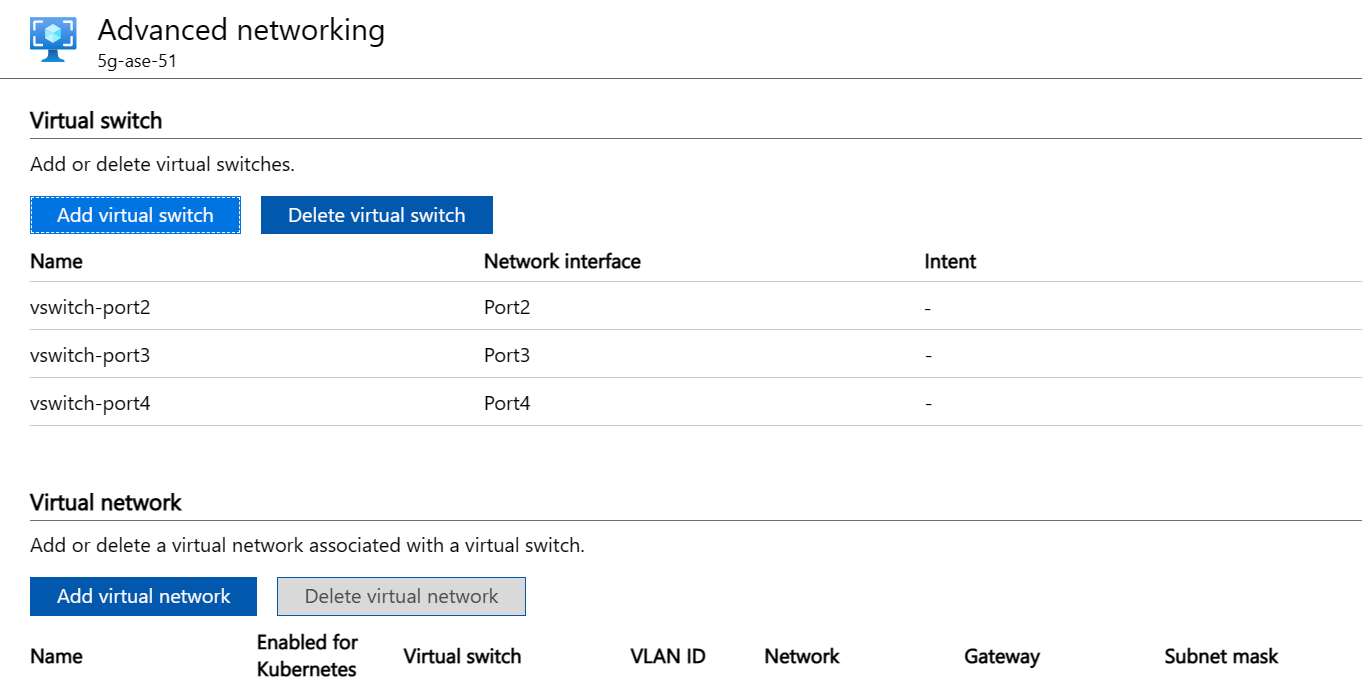

Vous devez maintenant configurer des commutateurs virtuels et des réseaux virtuels sur ces commutateurs. Vous utilisez la section Réseau avancé de l’interface utilisateur locale Azure Stack Edge pour effectuer cette tâche.

Vous pouvez entrer tous les paramètres de cette page avant de sélectionner Appliquer en bas pour les appliquer en même temps.

Configurez trois commutateurs virtuels. Il doit y avoir un commutateur virtuel associé à chaque port avant l’étape suivante. Les commutateurs virtuels peuvent déjà être présents si d’autres fonctions de réseau virtuel sont configurées. Sélectionnez Ajouter un commutateur virtuel et remplissez le volet latéral de manière appropriée pour chaque commutateur avant de sélectionner Modifier pour enregistrer la configuration.

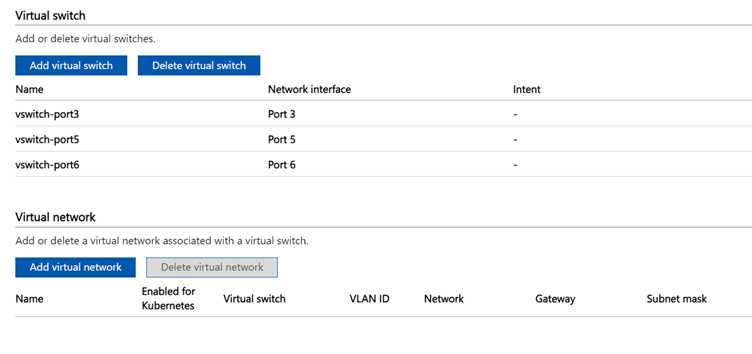

- Créez un commutateur virtuel sur le port qui doit avoir le calcul activé (le port de gestion). Nous vous recommandons d’utiliser le format vswitch-portX, où X est le numéro du port. Par exemple, créez vswitch-port2 sur le port 2.

- Créez un commutateur virtuel sur le port 3 avec le nom vswitch-port3.

- Créez un commutateur virtuel sur le port 4 avec le nom vswitch-port4.

Vous devez obtenir un résultat semblable à l’image suivante :

Configurez trois commutateurs virtuels. Il doit y avoir un commutateur virtuel associé à chaque port avant l’étape suivante. Les commutateurs virtuels peuvent déjà être présents si d’autres fonctions de réseau virtuel sont configurées. Sélectionnez Ajouter un commutateur virtuel et remplissez le volet latéral de manière appropriée pour chaque commutateur avant de sélectionner Modifier pour enregistrer la configuration.

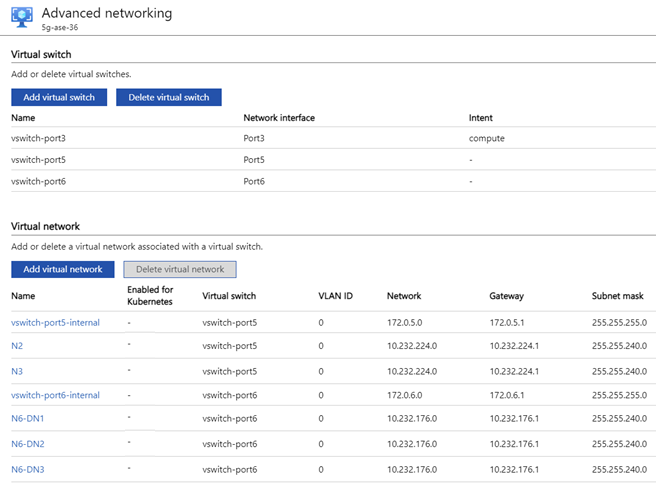

- Créez un commutateur virtuel sur le port qui doit avoir le calcul activé (le port de gestion). Nous vous recommandons d’utiliser le format vswitch-portX, où X est le numéro du port. Par exemple, créez vswitch-port3 sur le port 3.

- Créez un commutateur virtuel sur le port 5 avec le nom vswitch-port5.

- Créez un commutateur virtuel sur le port 6 avec le nom vswitch-port6.

Vous devez obtenir un résultat semblable à l’image suivante :

Créez des réseaux virtuels représentant les interfaces suivantes (pour lesquelles vous avez alloué des sous-réseaux et des adresses IP dans Allouer des sous-réseaux et des adresses IP) :

- Interface d’accès du plan de contrôle

- Interface d’accès du plan utilisateur

- Interfaces de données du plan utilisateur

Vous pouvez nommer ces réseaux vous-même, mais le nom doit correspondre à ce que vous configurez dans le portail Azure quand vous déployez Azure Private 5G Core. Si vous utilisez la jonction VLAN (obligatoire pour les déploiements haute disponibilité), vous avez un seul réseau virtuel N6 sans informations IP. Les informations VLAN et IP sont effectuées lors de la configuration du réseau mobile. Avec cette configuration, vous pouvez utiliser les noms N2, N3 et N6.

Sous Access VLAN ou en mode non VLAN, il existe un réseau virtuel N6 pour chaque réseau de données joint. Vous pourriez utiliser les noms N2, N3 et jusqu’à 10 N6-DNX (où X est le numéro de réseau de données (DN) 1-10 dans un déploiement de plusieurs DN ; ou simplement N6 pour le déploiement d’un seul DN). Vous pouvez éventuellement configurer chaque réseau virtuel avec un identificateur de réseau local virtuel (ID VLAN) pour activer la séparation du trafic de couche 2. L’exemple suivant correspond au déploiement de plusieurs DN 5G sans VLAN.

- Si vous utilisez la jonction VLAN (obligatoire pour les déploiements haute disponibilité), effectuez la procédure suivante trois fois :

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

- Commutateur virtuel: sélectionnez vswitch-port3 pour N2 et N3. Sélectionnez vswitch-port4 pour N6.

- Nom : N2, N3ou N6.

- Type VLAN : VLAN de jonction

- Plage d’ID VLAN autorisée : renseignez l’ensemble des ID VLAN que vous souhaitez configurer.

- Sélectionnez Modifier pour enregistrer la configuration de ce réseau virtuel.

- Sélectionnez Appliquer en bas de la page et attendez la notification (icône de cloche) pour confirmer que les paramètres ont été appliqués. L’application des paramètres prend environ 8 minutes.

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

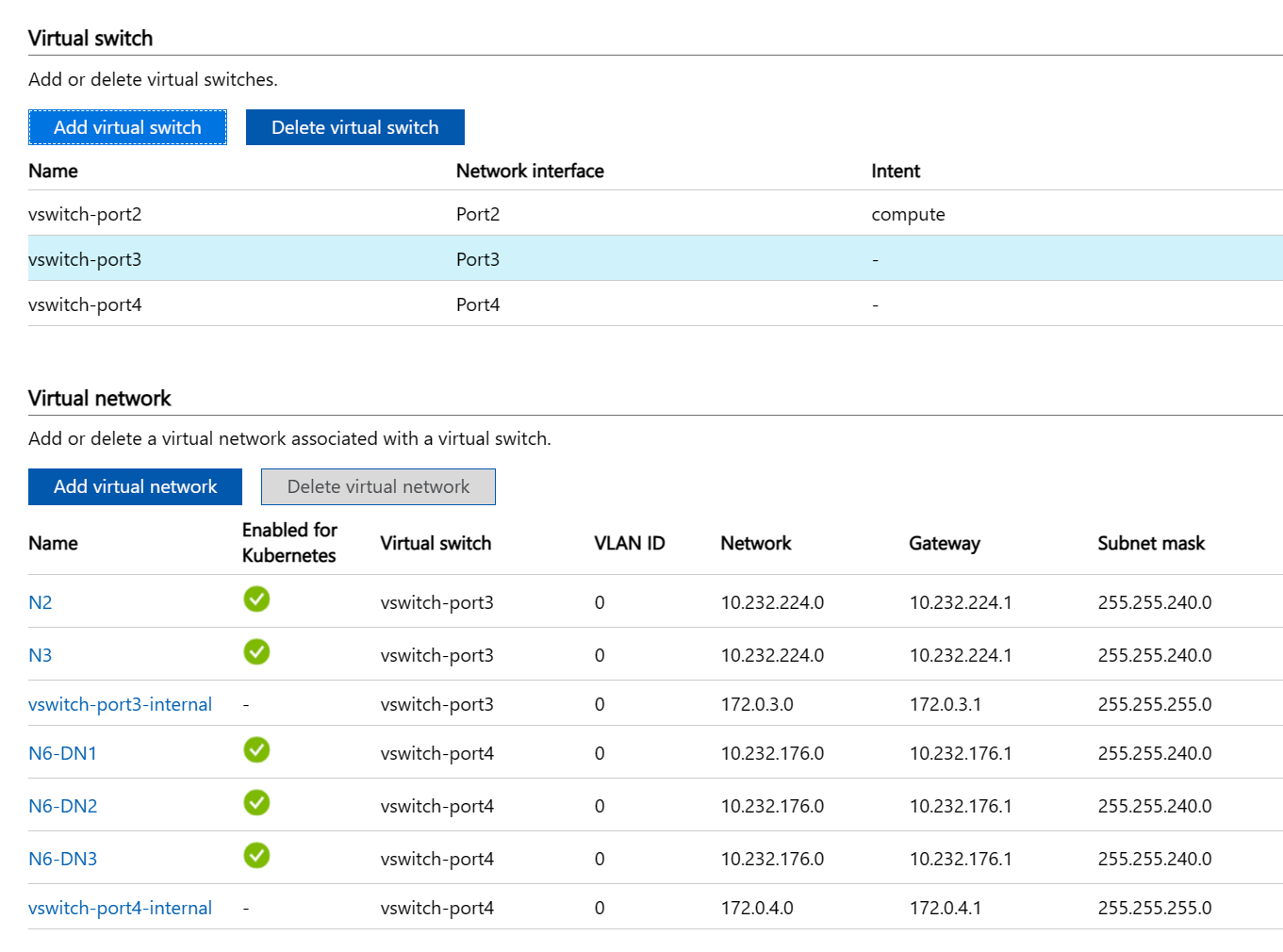

- Si vous utilisez le mode d’accès VLAN ou non-VLAN, effectuez la procédure suivante trois fois, plus une fois pour chacun des réseaux de données supplémentaires (12 fois au total si vous avez les 10 réseaux de données maximum) :

Important

Si vous utilisez le port 3 pour les réseaux de données, nous vous recommandons de l’utiliser pour la charge attendue la plus faible.

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

- Commutateur virtuel : sélectionnez vswitch-port3 pour N2, N3 et jusqu’à quatre DN, puis sélectionnez vswitch-port4 pour un maximum de six DN.

- Nom : N2, N3 ou N6-DNX (où X est le numéro DN 1-10).

- VLAN : ID VLAN ou 0 si vous n’utilisez pas de VLAN

- Réseau et Passerelle : utilisez le sous-réseau et la passerelle appropriés pour l’adresse IP configurée sur le port ASE (même si la passerelle n’est pas définie sur le port ASE lui-même).

- Par exemple, 10.232.44.0/24 et 10.232.44.1

- Si le sous-réseau n’a pas de passerelle par défaut, utilisez une autre adresse IP dans le sous-réseau qui répond aux demandes ARP (Address Resolution Protocol) (par exemple, une des adresses IP du RAN). S’il y a plusieurs gNB connectés via un commutateur, choisissez une des adresses IP de la passerelle.

- Les champs Serveur DNS et Suffixe DNS doivent être laissés vides.

- Sélectionnez Modifier pour enregistrer la configuration de ce réseau virtuel.

- Sélectionnez Appliquer en bas de la page et attendez la notification (icône de cloche) pour confirmer que les paramètres ont été appliqués. L’application des paramètres prend environ 8 minutes. La page doit maintenant ressembler à l’image suivante :

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

- Si vous utilisez la jonction VLAN (obligatoire pour les déploiements haute disponibilité), effectuez la procédure suivante trois fois :

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

- Commutateur virtuel: sélectionnez vswitch-port5 pour N2 et N3. Sélectionnez vswitch-port6 pour N6.

- Nom : N2, N3ou N6.

- Type VLAN : VLAN de jonction

- Plage d’ID VLAN autorisée : renseignez l’ensemble des ID VLAN que vous souhaitez configurer.

- Sélectionnez Modifier pour enregistrer la configuration de ce réseau virtuel.

- Sélectionnez Appliquer en bas de la page et attendez la notification (icône de cloche) pour confirmer que les paramètres ont été appliqués. L’application des paramètres prend environ 8 minutes.

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

- Si vous utilisez le mode d’accès VLAN ou non-VLAN, effectuez la procédure suivante trois fois, plus une fois pour chacun des réseaux de données supplémentaires (douze fois au total si vous avez les dix réseaux de données maximum) :

Important

Si vous utilisez le port 5 pour les réseaux de données, nous vous recommandons de l’utiliser pour la charge attendue la plus faible.

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

- Commutateur virtuel : sélectionnez vswitch-port5 pour N2, N3 et jusqu’à quatre DN, puis sélectionnez vswitch-port6 pour un maximum de six DN.

- Nom : N2, N3 ou N6-DNX (où X est le numéro DN 1-10).

- Type de VLAN : sélectionnez selon le cas.

- VLAN : ID VLAN ou 0 si vous n’utilisez pas de VLAN

- Réseau et Passerelle : utilisez le sous-réseau et la passerelle appropriés pour l’adresse IP configurée sur le port ASE (même si la passerelle n’est pas définie sur le port ASE lui-même).

- Par exemple, 10.232.44.0/24 et 10.232.44.1

- Si le sous-réseau n’a pas de passerelle par défaut, utilisez une autre adresse IP dans le sous-réseau qui répond aux demandes ARP (Address Resolution Protocol) (par exemple, une des adresses IP du RAN). S’il y a plusieurs gNB connectés via un commutateur, choisissez une des adresses IP de la passerelle.

- Les champs Serveur DNS et Suffixe DNS doivent être laissés vides.

- Sélectionnez Modifier pour enregistrer la configuration de ce réseau virtuel.

- Sélectionnez Appliquer en bas de la page et attendez la notification (icône de cloche) pour confirmer que les paramètres ont été appliqués. L’application des paramètres prend environ 8 minutes.

- Sélectionnez Ajouter un réseau virtuel et renseignez le volet latéral :

La page doit maintenant ressembler à l’image suivante :

Ajouter un calcul et des adresses IP

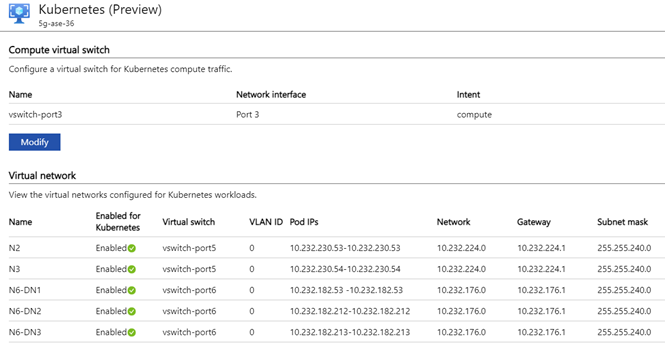

Dans l’interface utilisateur Azure Stack Edge locale, accédez à la page Kubernetes (préversion). Vous effectuez toute la configuration, puis l’appliquez une fois, comme vous l’avez fait dans Configurer le réseau avancé.

- Sous Commutateur virtuel de calcul, sélectionnez Modifier.

- Sélectionnez le commutateur virtuel avec l’intention de calcul (par exemple, vswitch-port2)

- Entrez six adresses IP dans une plage pour les adresses IP de nœud sur le réseau de gestion.

- Entrez une adresse IP dans une plage pour l’adresse IP du service, également sur le réseau de gestion. Ceci est utilisé pour accéder aux outils de monitoring locaux de l’instance Packet Core.

- Sélectionnez Modifier en bas du panneau pour enregistrer la configuration.

Important

Si vous utilisez la jonction VLAN (obligatoire pour les déploiements haute disponibilité), aucune configuration IP n’est effectuée pour les réseaux virtuels à ce stade. La configuration IP est effectuée lors de la configuration du réseau mobile.

- Sous Réseau virtuel, sélectionnez un réseau virtuel. En mode de jonction VLAN, ce sera soit N2, N3 et N6. Sinon, choisissez parmi N2, N3, N6-DNX (où X est le numéro DN 1-10). Dans le panneau latéral :

- Activez le réseau virtuel pour Kubernetes et ajoutez un pool d’adresses IP. Si vous n’êtes PAS en mode de jonction VLAN, ajoutez également un pool d’adresses IP :

- Pour un déploiement standard, ajoutez une plage d’une adresse IP pour l’adresse appropriée (N2, N3 ou N6-DNX comme collecté précédemment). Par exemple, 10.10.10.20-10.10.10.20.

- Pour un déploiement HA, ajoutez une plage de deux adresses IP pour chaque réseau virtuel, où les adresses IP de pod N2 et N3 se trouvent dans le sous-réseau d’accès local et les adresses IP de pod N6 se trouvent dans le sous-réseau de données local approprié.

- Répétez pour chacun des réseau virtuel N2, N3 et N6-DNX.

- Sélectionnez Modifier en bas du panneau pour enregistrer la configuration.

- Sélectionnez Appliquer en bas de la page et attendez que les paramètres soient appliqués. L’application des paramètres prend environ 5 minutes.

La page doit maintenant ressembler à l’image suivante (en mode de jonction VLAN) :

Activer la gestion des machines virtuelles sur l’ASE

- Accédez au portail Azure et à la ressource Azure Stack Edge créée dans le portail Azure.

- Sélectionnez Services Edge.

- Sélectionnez Machines virtuelles.

- Sélectionnez Activer.

Démarrer le cluster et configurer Arc

Si vous exécutez d’autres machines virtuelles sur votre Azure Stack Edge, nous vous recommandons de les arrêter maintenant et de les redémarrer une fois le cluster déployé. Le cluster nécessite l’accès à des ressources de processeur spécifiques que les machines virtuelles en cours d’exécution peuvent déjà utiliser.

Accédez au portail Azure et à la ressource Azure Stack Edge créée dans le portail Azure.

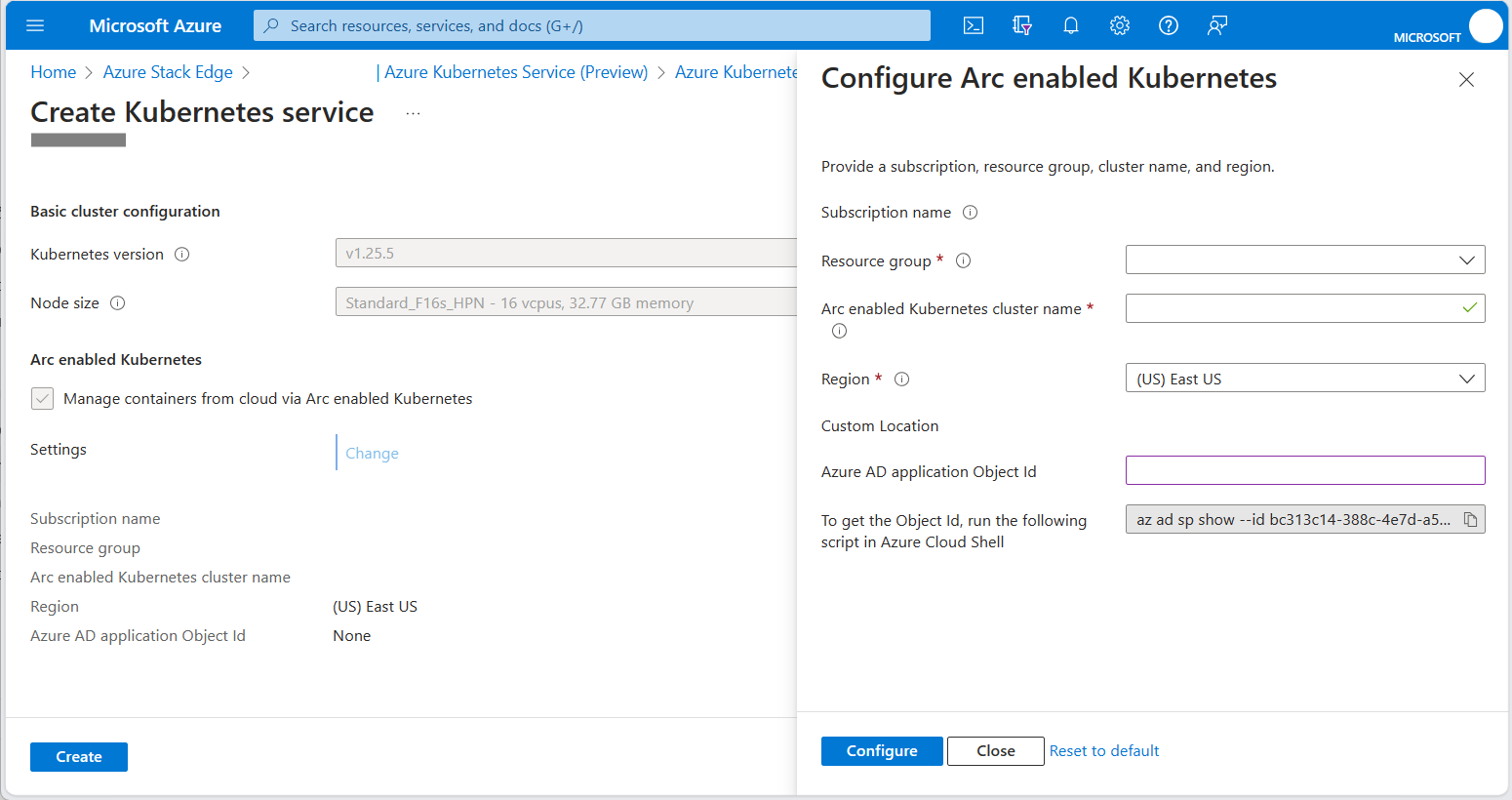

Pour déployer le cluster, sélectionnez l’option Kubernetes, puis sélectionnez le bouton Ajouter pour configurer le cluster.

Pour Taille de nœud, sélectionnez Standard_F16s_HPN.

Vérifiez que la case Kubernetes avec Arc est cochée.

Sélectionnez le lien Changer et entrez l’ID d’objet (OID) de l’application Microsoft Entra pour l’emplacement personnalisé que vous avez obtenu à partir de Récupérer l’ID d’objet (OID).

Le service Kubernetes avec Arc est créé automatiquement dans le même groupe de ressources que votre ressource Azure Stack Edge. Si votre groupe de ressources Azure Stack Edge n’est pas dans une région qui prend en charge Azure Private 5G Core, vous devez changer la région.

Cliquez sur le bouton Configurer pour appliquer la configuration.

Vérifiez que les champs Région et ID d’objet (OID) d’application Microsoft Entra affichent les valeurs appropriées, puis cliquez sur Créer.

Parcourez les invites pour configurer le service.

La création du cluster Kubernetes prend environ 20 minutes. Pendant la création, une alarme critique peut s’afficher sur la ressource Azure Stack Edge. Cette alarme est normale et doit disparaître au bout de quelques minutes.

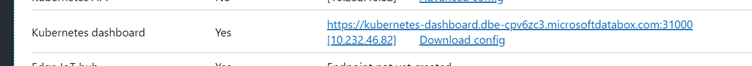

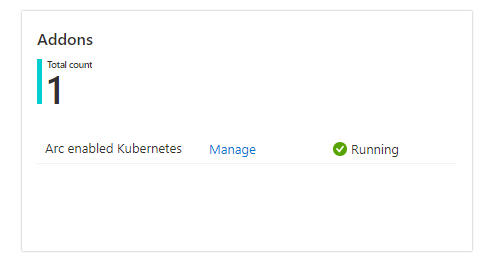

Après le déploiement, le portail doit afficher Le service Kubernetes est en cours d’exécution dans la page de présentation.

Configurer l’accès de kubectl

Vous avez besoin d’un accès kubectl pour vérifier que le cluster a été déployé avec succès. Pour un accès kubectl en lecture seule au cluster, vous pouvez télécharger un fichier kubeconfig à partir de l’interface utilisateur locale de l’ASE. Sous Appareil, sélectionnez Télécharger la configuration.

Le fichier téléchargé est appelé config.json. Ce fichier a l’autorisation de décrire les pods et de consulter les journaux, mais pas d’accéder aux pods avec kubectl exec.

Configurer l’accès au portail

Ouvrez votre ressource Azure Stack Edge dans le portail Azure. Accédez au volet Azure Kubernetes Service (illustré dans Démarrer le cluster et configurez Arc) et sélectionnez le lien Gérer pour ouvrir le volet Arc.

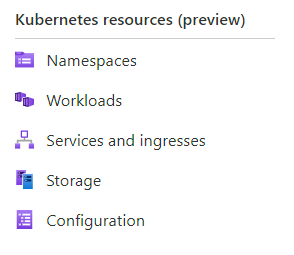

Explorez le cluster en utilisant les options du menu Ressources Kubernetes (préversion) :

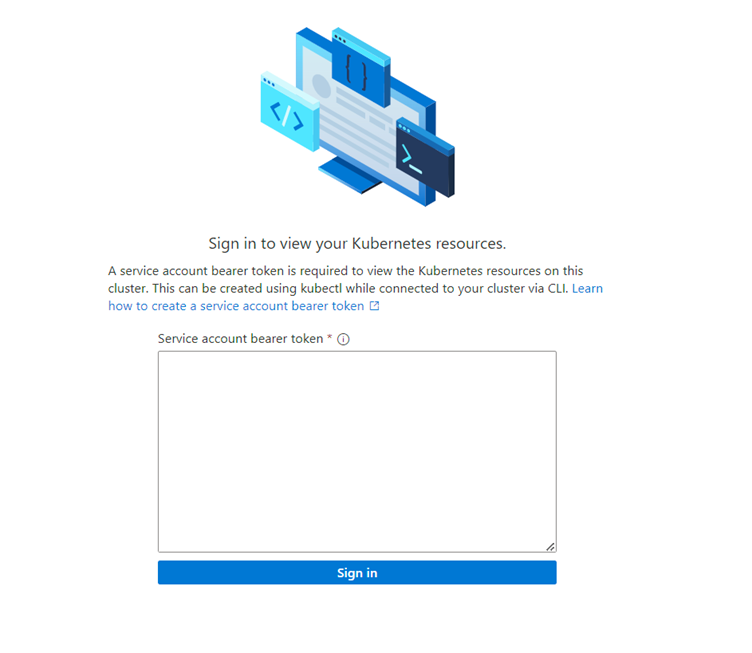

Au début, vous voyez une fenêtre de demande de connexion. Le jeton à utiliser pour la connexion est obtenu à partir du fichier kubeconfig récupéré dans l’interface utilisateur locale dans Configurer l’accès kubectl. Il y a une chaîne avec le préfixe token: vers la fin du fichier kubeconfig. Copiez cette chaîne dans la zone du portail (en vérifiant que vous n’avez pas de caractères de saut de ligne copiés), puis sélectionnez Se connecter.

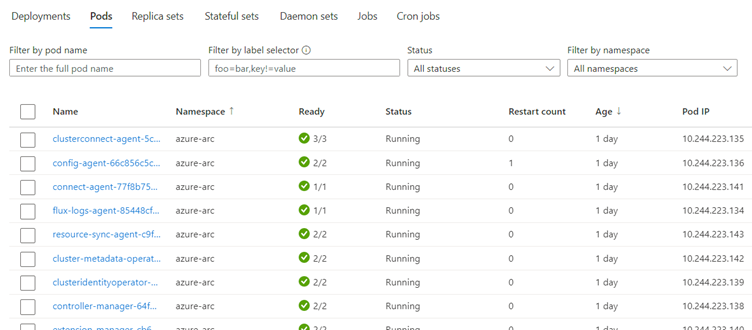

Vous pouvez maintenant voir les détails des éléments qui s’exécutent dans le cluster. Voici un exemple du volet Charges de travail :

Vérifier la configuration du cluster

Vous devez vérifier que le cluster AKS est configuré correctement en exécutant les commandes kubectl suivantes avec le kubeconfig téléchargé à partir de l’interface utilisateur dans Configurer l’accès kubectl :

kubectl get nodes

Cette commande doit renvoyer deux nœuds, un nommé nodepool-aaa-bbb et un nommé target-cluster-control-plane-ccc.

Pour voir tous les pods en cours d’exécution, exécutez :

kubectl get pods -A

Par ailleurs, votre cluster AKS doit maintenant être visible à partir de votre ressource Azure Stack Edge dans le portail.

Collecter des variables pour les extensions Kubernetes

Collectez chacune des valeurs reprises dans le tableau suivant.

| Valeur | Nom de la variable |

|---|---|

| ID de l’abonnement Azure dans lequel les ressources Azure sont déployées. | SUBSCRIPTION_ID |

| Nom du groupe de ressources dans lequel le cluster AKS est déployé. Vous pouvez le trouver en utilisant le bouton Gérer dans le volet Azure Kubernetes Service du portail Azure. | RESOURCE_GROUP_NAME |

| Nom de la ressource de cluster AKS. Vous pouvez le trouver en utilisant le bouton Gérer dans le volet Azure Kubernetes Service du portail Azure. | RESOURCE_NAME |

| Région dans laquelle les ressources Azure sont déployées. Elle doit correspondre à la région dans laquelle le réseau mobile doit être déployé, qui doit être une des régions prises en charge par AP5GC. Cette valeur doit être le nom de code de la région. |

LOCATION |

| Nom de la ressource Emplacement personnalisé à créer pour le cluster AKS. Cette valeur doit commencer et se terminer par des caractères alphanumériques et doit contenir seulement des caractères alphanumériques, - ou .. |

CUSTOM_LOCATION |

Installer les extensions Kubernetes

Le réseau mobile privé Azure Private 5G Core nécessite un emplacement personnalisé et des extensions Kubernetes spécifiques que vous devez configurer avec Azure CLI dans Azure Cloud Shell.

Connectez-vous à Azure CLI à l’aide d’Azure Cloud Shell et sélectionnez Bash dans le menu déroulant.

Définissez les variables d’environnement suivantes en utilisant les valeurs nécessaires pour votre déploiement :

SUBSCRIPTION_ID=<subscription ID> RESOURCE_GROUP_NAME=<resource group name> LOCATION=<deployment region, for example eastus> CUSTOM_LOCATION=<custom location for the AKS cluster> ARC_CLUSTER_RESOURCE_NAME=<resource name> TEMP_FILE=./tmpfilePréparer votre environnement d’interpréteur de commandes :

az account set --subscription "$SUBSCRIPTION_ID" az extension add --upgrade --name k8s-extension az extension add --upgrade --name customlocationCréer l’extension Kubernetes Network Function Operator :

cat > $TEMP_FILE <<EOF { "helm.versions": "v3", "Microsoft.CustomLocation.ServiceAccount": "azurehybridnetwork-networkfunction-operator", "meta.helm.sh/release-name": "networkfunction-operator", "meta.helm.sh/release-namespace": "azurehybridnetwork", "app.kubernetes.io/managed-by": "helm", "helm.release-name": "networkfunction-operator", "helm.release-namespace": "azurehybridnetwork", "managed-by": "helm" } EOFaz k8s-extension create \ --name networkfunction-operator \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.HybridNetwork" \ --auto-upgrade-minor-version "true" \ --scope cluster \ --release-namespace azurehybridnetwork \ --release-train preview \ --config-settings-file $TEMP_FILECréez l’extension Kubernetes Packet Core Monitor :

az k8s-extension create \ --name packet-core-monitor \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.MobileNetwork.PacketCoreMonitor" \ --release-train stable \ --auto-upgrade trueCréez l’emplacement personnalisé :

az customlocation create \ -n "$CUSTOM_LOCATION" \ -g "$RESOURCE_GROUP_NAME" \ --location "$LOCATION" \ --namespace azurehybridnetwork \ --host-resource-id "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME" \ --cluster-extension-ids "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME/providers/Microsoft.KubernetesConfiguration/extensions/networkfunction-operator"

Vous devez voir le nouvel Emplacement personnalisé visible en tant que ressource dans le portail Azure au sein du groupe de ressources spécifié. L’utilisation de la commande kubectl get pods -A (avec accès à votre fichier kubeconfig) doit également montrer les nouveaux pods correspondant aux extensions installées. Il doit y avoir un pod dans l’espace de noms azurehybridnetwork, et un dans l’espace de noms packet-core-monitor.

Restauration

Si vous avez fait une erreur dans la configuration d’Azure Stack Edge, vous pouvez utiliser le portail pour supprimer le cluster AKS (consultez Déployer le service Azure Kubernetes sur Azure Stack Edge). Vous pouvez ensuite modifier les paramètres via l’interface utilisateur locale.

Vous pouvez également faire une réinitialisation complète en utilisant le panneau Réinitialisation de l’appareil dans l’interface utilisateur locale (consultez Réinitialisation et réactivation de l’appareil Azure Stack Edge), puis redémarrer cette procédure. Dans ce cas, vous devez également supprimer toutes les ressources associées qui restent dans le portail Azure après la réinitialisation d’Azure Stack Edge. Cela inclut une partie ou l’ensemble des éléments suivants, selon votre progression dans le processus :

- Ressource Azure Stack Edge

- KeyVault généré automatiquement associé à la ressource Azure Stack Edge

- StorageAccount généré automatiquement associé à la ressource Azure Stack Edge

- Cluster Azure Kubernetes (s’il a été créé)

- Emplacement personnalisé (s’il a été créé)

Changement de la configuration ASE après le déploiement

Vous devez peut-être mettre à jour la configuration ASE après le déploiement de Packet Core, par exemple, pour ajouter ou supprimer un réseau de données attaché, ou changer une adresse IP. Pour changer la configuration ASE, détruisez les ressources Emplacement personnalisé et Azure Kubernetes Service, faites vos changements de configuration ASE, puis recréez ces ressources. Cela vous permet de déconnecter temporairement l’instance Packet Core au lieu de la détruire et de la recréer, ce qui réduit la reconfiguration nécessaire. Vous devez peut-être également faire les changements équivalents dans la configuration Packet Core.

Attention

Votre instance Packet Core n’est pas disponible pendant cette procédure. Si vous faites des changements sur une instance Packet Core saine, nous vous recommandons d’exécuter cette procédure pendant une fenêtre de maintenance pour réduire l’impact sur votre service.

- Accédez à la vue d’ensemble du groupe de ressources dans le portail Azure (pour le groupe de ressources contenant l’instance Packet Core). Sélectionnez la ressource Plan de contrôle Packet Core et sélectionnez Modifier l’instance Packet Core. Définissez Emplacement personnalisé Azure Arc sur Aucun et sélectionnez Modifier.

- Accédez au groupe de ressources contenant la ressource Emplacement personnalisé. Cochez la case de la ressource Emplacement personnalisé et sélectionnez Supprimer. Confirmez la suppression.

- Accédez à la ressource Azure Stack Edge et supprimez toute la configuration d’Azure Kubernetes Service.

- Accédez à l’interface utilisateur locale de l’ASE et mettez à jour la configuration en fonction des besoins.

- Recréez le cluster Kubernetes. Consultez Démarrer le cluster et configurer Arc.

- Recréez la ressource d’emplacement personnalisé. Sélectionnez la ressource Plan de contrôle Packet Core, puis sélectionnez Configurer un emplacement personnalisé.

Votre instance Packet Core doit maintenant être en service avec la configuration ASE mise à jour. Pour mettre à jour la configuration Packet Core, consultez Modifier une instance Packet Core.

Étapes suivantes

Votre appareil Azure Stack Edge est maintenant prêt pour Azure Private 5G Core. Pour un déploiement HA, vous devez également configurer vos routeurs. Sinon, l’étape suivante est de collecter les informations dont vous avez besoin pour déployer votre réseau privé.