Intégration DNS avec des points de terminaison privés Azure

Le point de terminaison privé Azure est une interface réseau qui vous connecte de manière privée et sécurisée à un service s’appuyant sur Azure Private Link. Le point de terminaison privé utilise une adresse IP privée de votre réseau virtuel pour apporter le service à votre réseau virtuel de façon effective. Le service peut être un service Azure, tel qu’Azure Storage, Azure Cosmos DB, SQL, etc. ou votre propre service Private Link. Cet article décrit les scénarios de configuration DNS des points de terminaison privé Azure.

Pour les paramètres de zone DNS privée pour les services Azure qui prennent en charge un point de terminaison privé, consultez valeurs de zone DNS privée de point de terminaison privé Azure.

Scénarios de configuration DNS

Le nom de domaine complet des services se résout automatiquement en adresse IP publique. Pour résoudre l’adresse IP privée du point de terminaison privé, vous devez modifier votre configuration DNS.

Le DNS est un composant essentiel qui permet à l’application de fonctionner correctement en la résolvant correctement l’adresse IP du point de terminaison privé.

Selon vos préférences, les scénarios suivants sont disponibles avec la résolution DNS intégrée :

Charges de travail de réseau virtuel sans programme de résolution privé Azure

Charges de travail de réseau virtuel appairées sans programme de résolution privé Azure

Programme de résolution privé Azure pour les charges de travail locales

Programme de résolution privé Azure avec redirecteur DNS local

Programme de résolution privé Azure pour les charges de travail locales et de réseau virtuel

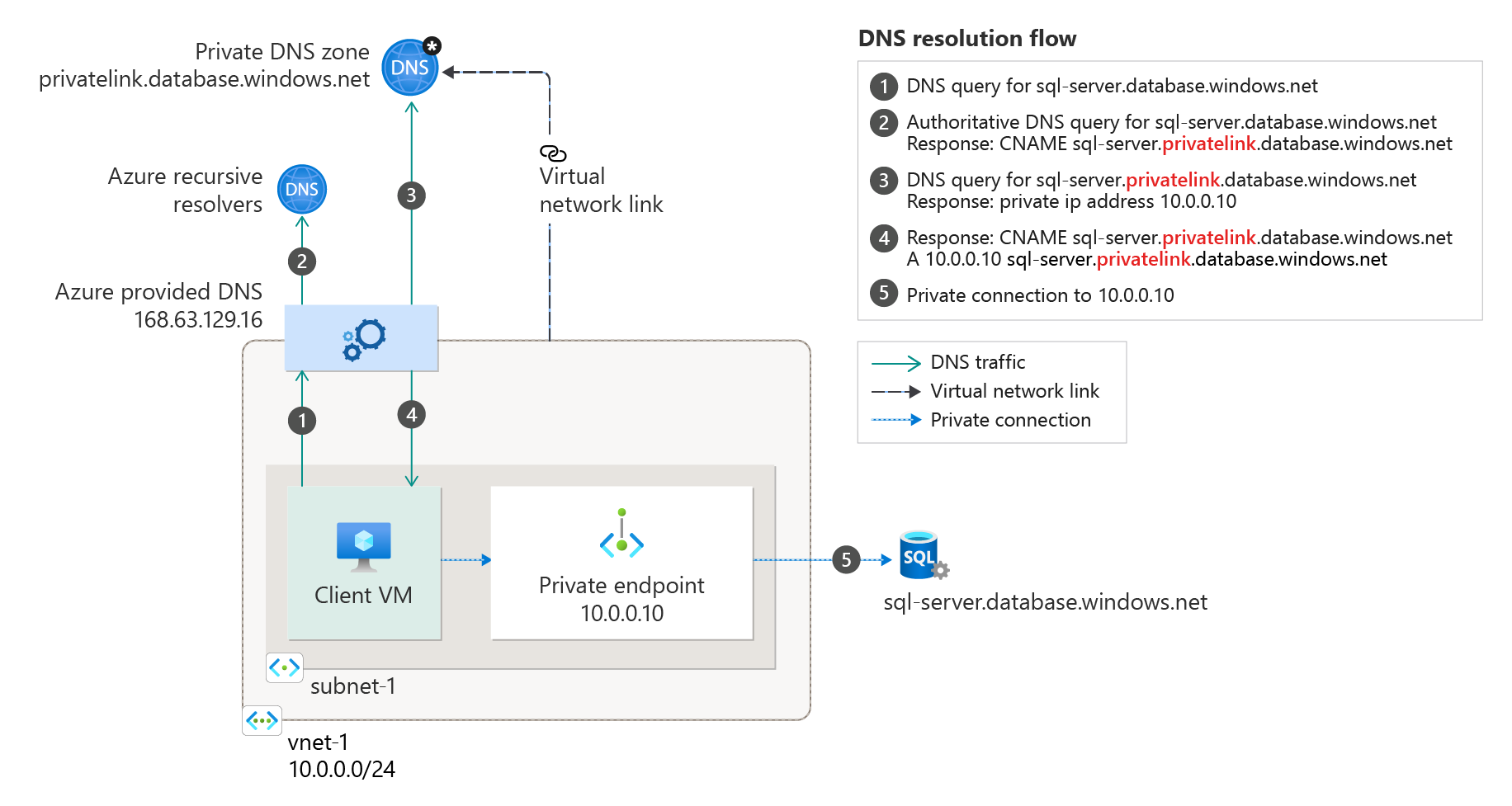

Charges de travail de réseau virtuel sans programme de résolution privé Azure

Cette configuration est appropriée pour les charges de travail de réseau virtuel sans serveur DNS personnalisé. Dans ce scénario, le client recherche l’adresse IP du point de terminaison privé sur le service DNS fourni par Azure 168.63.129.16. Azure DNS est responsable de la résolution DNS des zones DNS privées.

Remarque

Ce scénario utilise la zone DNS privée recommandée d’Azure SQL Database. Pour les autres services, vous pouvez ajuster le modèle à l’aide de la référence suivante : Configuration de la zone DNS des services Azure.

Pour la configurer correctement, vous avez besoin des ressources suivantes :

Réseau virtuel client

Zone DNS privée privatelink.database.windows.net avec Type d’enregistrement A

Informations sur le point de terminaison privé (nom d’enregistrement FQDN et adresse IP privée)

La capture d’écran suivante illustre la séquence de résolution DNS des charges de travail de réseau virtuel à l’aide d’une zone DNS privée :

Charges de travail de réseau virtuel appairées sans programme de résolution privé Azure

Vous pouvez étendre ce modèle à plusieurs réseaux virtuels appairés associés au même point de terminaison privé. Ajouter de nouveaux liens de réseau virtuel à la zone DNS privée pour tous les réseaux virtuels appairés.

Important

Une seule zone DNS privée est requise pour cette configuration. La création de plusieurs zones portant le même nom pour différents réseaux virtuels nécessiterait des opérations manuelles pour fusionner les enregistrements DNS.

Si vous utilisez un point de terminaison privé dans un modèle hub-and-spoke d’un autre abonnement ou même au sein du même abonnement, reliez les mêmes zones DNS privées à tous les spokes et réseaux virtuels hub contenant des clients qui nécessitent une résolution DNS à partir des zones.

Dans ce scénario, il existe une topologie de réseau hub-and-spoke. Les réseaux spoke partagent un point de terminaison privé. Les réseaux virtuels spoke sont liés à la même zone DNS privée.

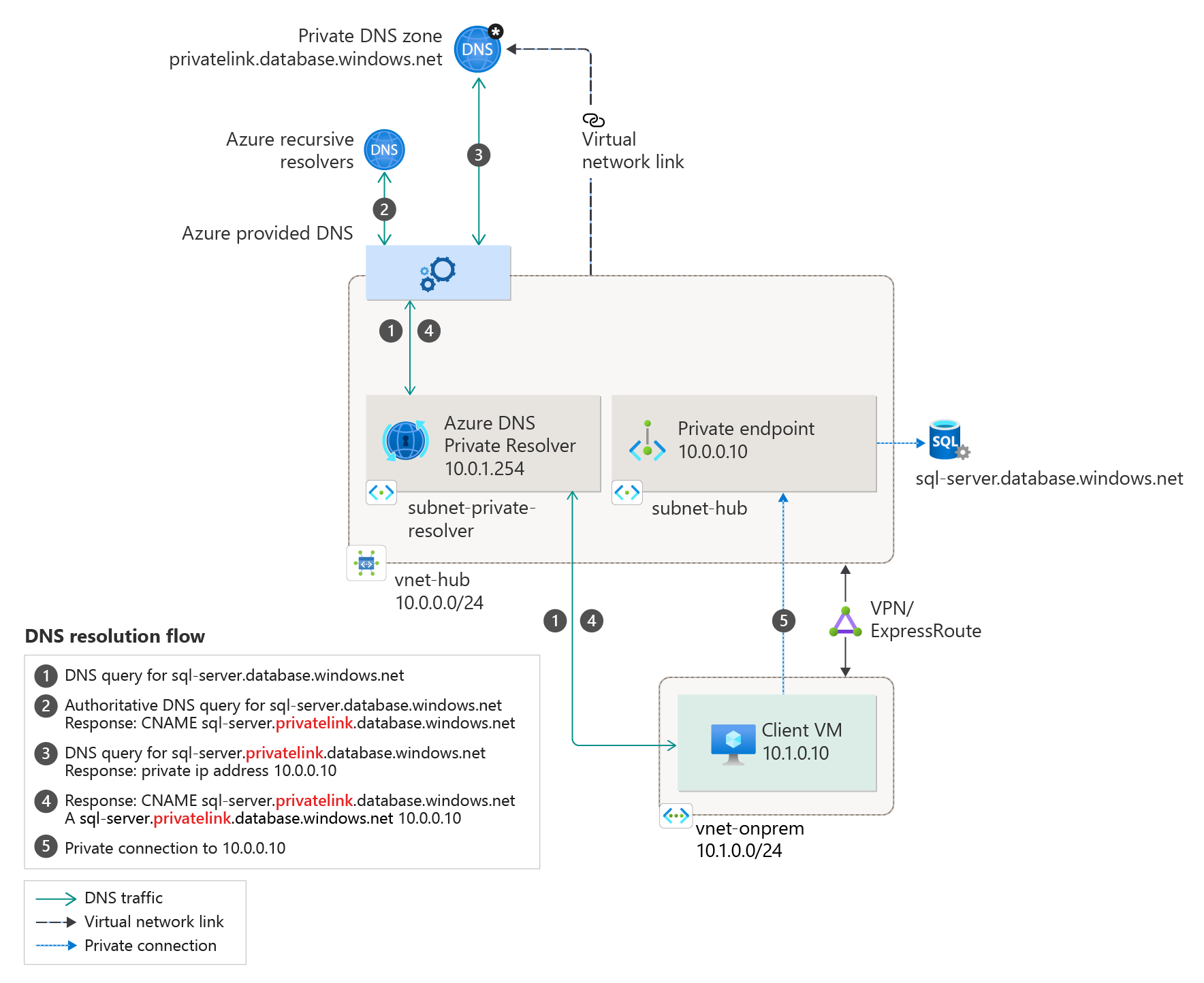

Programme de résolution privé Azure pour les charges de travail locales

Pour que les charges de travail locales résolvent le nom de domaine complet d’un point de terminaison privé, utilisez Azure Private Resolver pour résoudre la zone DNS publique du service Azure dans Azure. Azure Private Resolver est un service managé Azure qui peut résoudre les requêtes DNS sans avoir besoin d’une machine virtuelle agissant en tant que redirecteur DNS.

Le scénario suivant concerne un réseau local configuré pour utiliser un programme de résolution privé Azure. Le programme de résolution privé transfère la requête du point de terminaison privé vers Azure DNS.

Remarque

Ce scénario utilise la zone DNS privée recommandée d’Azure SQL Database. Pour d’autres services, vous pouvez ajuster le modèle à l’aide de la référence suivante : valeurs de zone DNS des services Azure.

Les ressources suivantes sont requises pour une configuration appropriée :

Réseau local

Réseau virtuel connecté à un site local

Zones DNS privées privatelink.database.windows.net avec Type d'enregistrement A

Informations sur le point de terminaison privé (nom d’enregistrement FQDN et adresse IP privée)

Le diagramme suivant illustre la séquence de résolution DNS à partir d’un réseau local. La configuration utilise un programme de résolution privé déployé dans Azure. La résolution est effectuée par une zone DNS privée liée à un réseau virtuel :

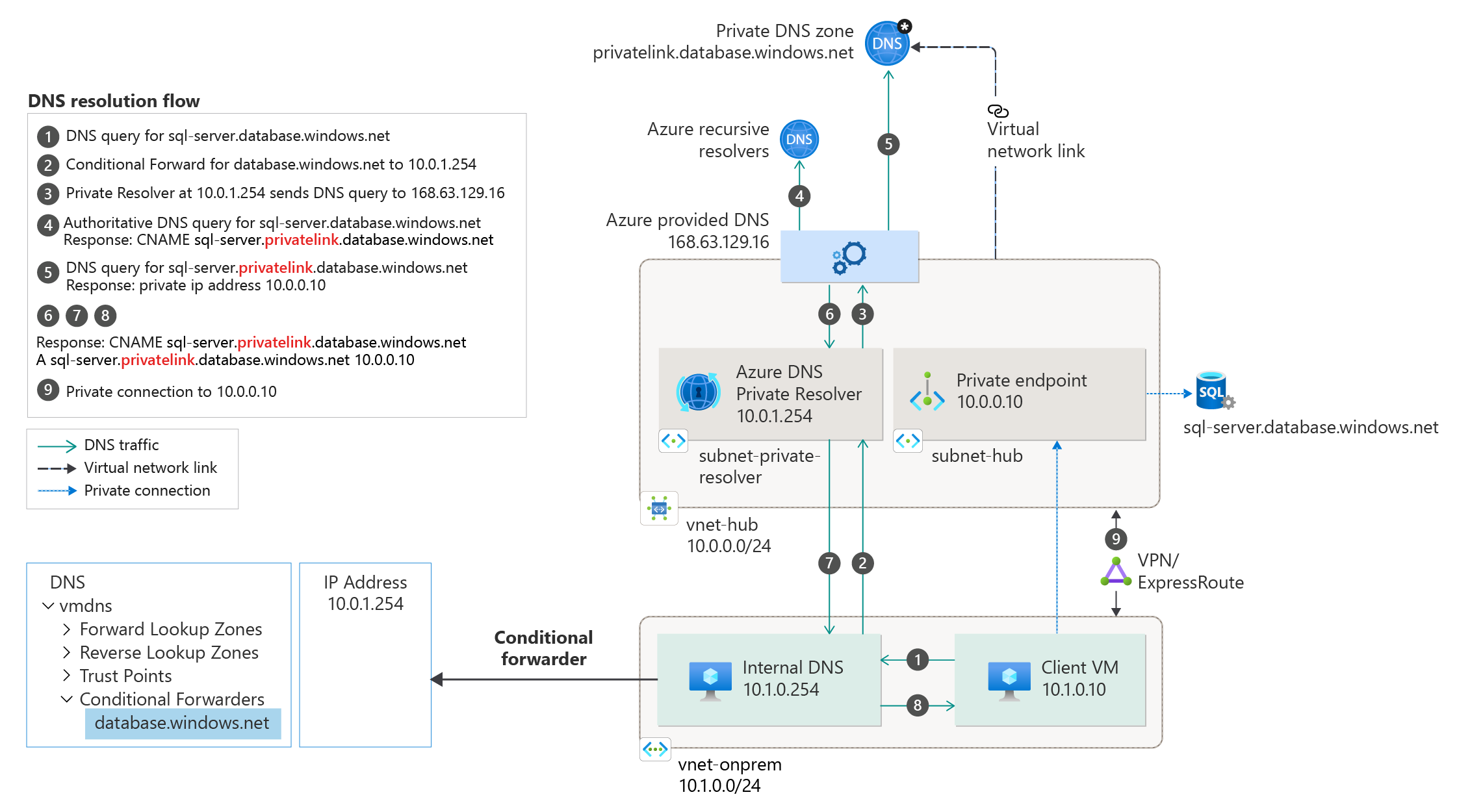

Programme de résolution privé Azure avec redirecteur DNS local

Cette configuration peut être étendue à un réseau local qui a déjà une solution DNS en place.

La solution DNS locale est configurée pour transférer le trafic DNS vers Azure DNS via un redirecteur conditionnel. Le redirecteur conditionnel fait référence au programme de résolution privé déployé dans Azure.

Remarque

Ce scénario utilise la zone DNS privée recommandée d’Azure SQL Database. Pour d’autres services, vous pouvez ajuster le modèle à l’aide de la référence suivante : Valeurs de zone DNS des services Azure

Pour la configurer correctement, vous avez besoin des ressources suivantes :

Réseau local avec une solution DNS personnalisée en place

Réseau virtuel connecté à un site local

Zones DNS privées privatelink.database.windows.net avec Type d'enregistrement A

Informations sur le point de terminaison privé (nom d’enregistrement FQDN et adresse IP privée)

Le diagramme suivant illustre la résolution DNS à partir d’un réseau local. La résolution DNS est transférée de manière conditionnelle vers Azure. La résolution est effectuée par une zone DNS privée liée à un réseau virtuel.

Important

Le transfert conditionnel doit être effectué vers le redirecteur de la zone DNS public recommandé. Par exemple : database.windows.net au lieu de privatelink.database.windows.net.

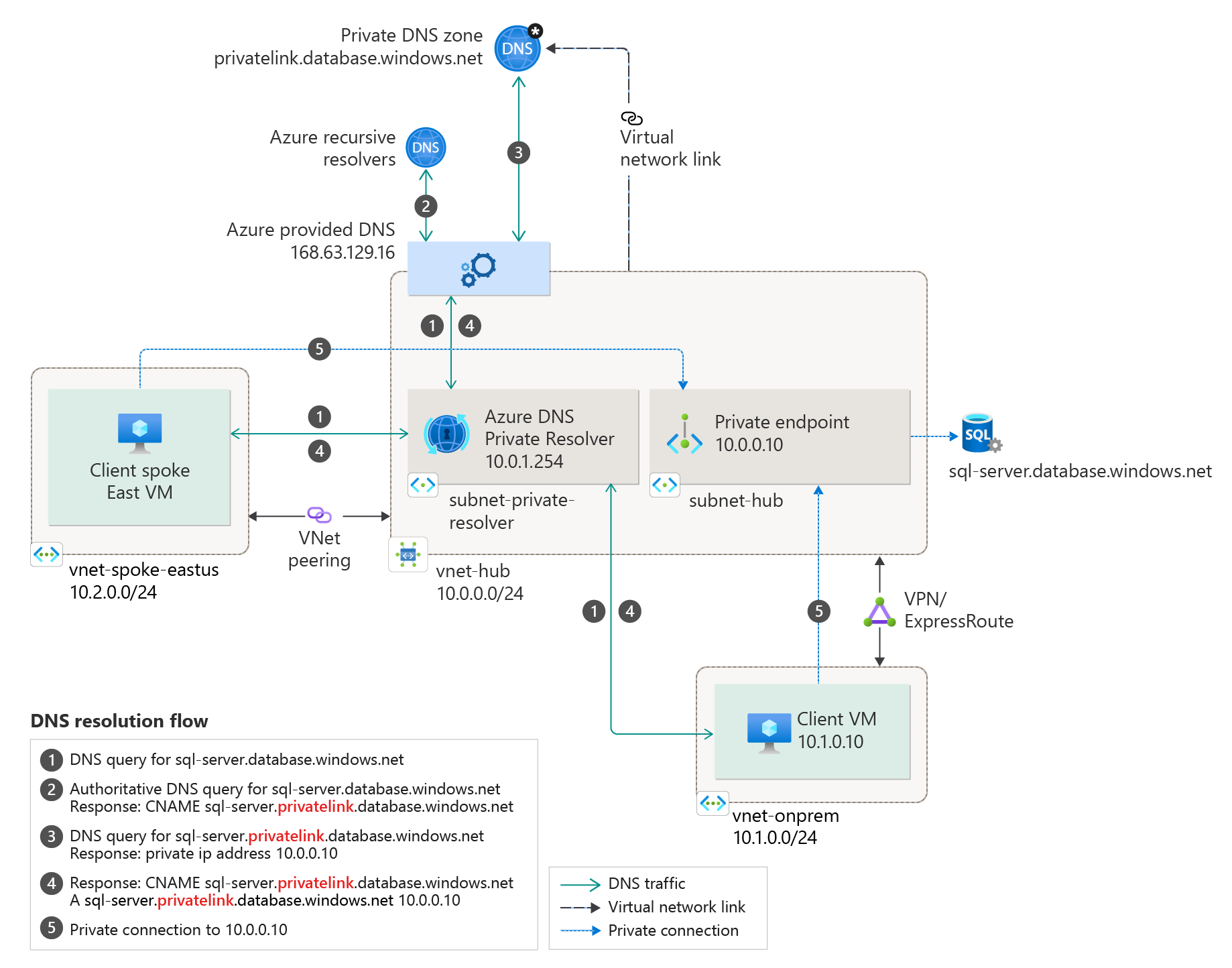

Programme de résolution privé Azure pour les charges de travail locales et de réseau virtuel

Pour les charges de travail accédant à un point de terminaison privé à partir de réseaux virtuels et locaux, utilisez Azure Private Resolver pour résoudre la zone DNS publique du service Azure déployée dans Azure.

Le scénario suivant concerne un réseau local avec des réseaux virtuels dans Azure. Les deux réseaux accèdent au point de terminaison privé situé dans un réseau hub partagé.

Le programme de résolution privé est chargé de résoudre toutes les requêtes DNS via le service DNS fourni par Azure 168.63.129.16.

Important

Une seule zone DNS privée est requise pour cette configuration. Toutes les connexions client effectuées à partir de réseaux virtuels appairés et locaux doivent également utiliser la même zone DNS privée.

Notes

Ce scénario utilise la zone DNS privée recommandée d’Azure SQL Database. Pour les autres services, vous pouvez ajuster le modèle à l’aide de la référence suivante : Configuration de la zone DNS des services Azure.

Pour la configurer correctement, vous avez besoin des ressources suivantes :

Réseau local

Réseau virtuel connecté à un site local

Programme de résolution privé Azure

Zones DNS privées privatelink.database.windows.net avec Type d'enregistrement A

Informations sur le point de terminaison privé (nom d’enregistrement FQDN et adresse IP privée)

Le diagramme suivant montre la résolution DNS pour les deux types de réseaux, locaux et virtuels. La résolution utilise Azure Private Resolver.

La résolution est effectuée par une zone DNS privée liée à un réseau virtuel :

Groupe de zones DNS privées

Si vous choisissez d’intégrer votre point de terminaison privé à une zone DNS privée, un groupe de zones DNS privées est également créé. Le groupe de zones DNS a une association forte entre la zone DNS privée et le point de terminaison privé. Il permet de gérer les enregistrements de zone DNS privée lorsqu’il existe une mise à jour sur le point de terminaison privé. Par exemple, lorsque vous ajoutez ou supprimez des régions, la zone DNS privée est automatiquement mise à jour avec le nombre d’enregistrements correct.

Auparavant, les enregistrements DNS pour le point de terminaison privé étaient créés via un script (en récupérant certaines informations sur le point de terminaison privé et en les ajoutant ensuite à la zone DNS). Avec le groupe de zones DNS, il n’est pas nécessaire d’écrire des lignes CLI/PowerShell supplémentaires pour chaque zone DNS. En outre, lorsque vous supprimez le point de terminaison privé, tous les enregistrements DNS au sein du groupe de zones DNS sont supprimés.

Dans une topologie hub-and-spoke, un scénario courant autorise la création de zones DNS privées une seule fois dans le hub. Cette configuration permet aux spokes de s’y inscrire, au lieu de créer des zones différentes dans chaque spoke.

Remarque

- Chaque groupe de zones DNS peut prendre en charge jusqu’à cinq zones DNS.

- L’ajout de plusieurs groupes de zones DNS à un seul point de terminaison privé n’est pas pris en charge.

- Les opérations de suppression et de mise à jour pour les enregistrements DNS sont visibles par Azure Traffic Manager et DNS. Il s’agit d’une opération de plateforme normale nécessaire à la gestion de vos enregistrements DNS.