Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les signets de chasse dans Microsoft Sentinel vous aident à conserver les requêtes et les résultats des requêtes que vous jugez pertinents. Vous pouvez également enregistrer vos observations contextuelles et référencer vos découvertes en ajoutant des balises et des notes. Les données avec signet sont visibles par vous et vos collègues pour faciliter la collaboration. Pour plus d’informations, consultez Signets.

Remarque

Les signets ne peuvent être créés que dans le portail Azure. Bien que vous ne puissiez pas ajouter de signets dans le portail Microsoft Defender, vous pouvez voir les signets qui ont déjà été créés.

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5.

À compter de juillet 2026, tous les clients utilisant Microsoft Sentinel dans le portail Azure seront redirigés vers le portail Defender et utiliseront Microsoft Sentinel uniquement dans le portail Defender. À compter de juillet 2025, de nombreux nouveaux clients sont automatiquement intégrés et redirigés vers le portail Defender.

Si vous utilisez toujours Microsoft Sentinel dans le portail Azure, nous vous recommandons de commencer à planifier votre transition vers le portail Defender pour garantir une transition fluide et tirer pleinement parti de l’expérience unifiée des opérations de sécurité offerte par Microsoft Defender. Pour plus d’informations, consultez C'est le moment de déménager : le retrait du portail Azure de Microsoft Sentinel pour une plus grande sécurité.

Ajouter un signet (portail Azure uniquement)

Créez un signet pour conserver les requêtes, les résultats, vos observations et vos conclusions.

Sous Gestion des menaces, sélectionnez Chasse.

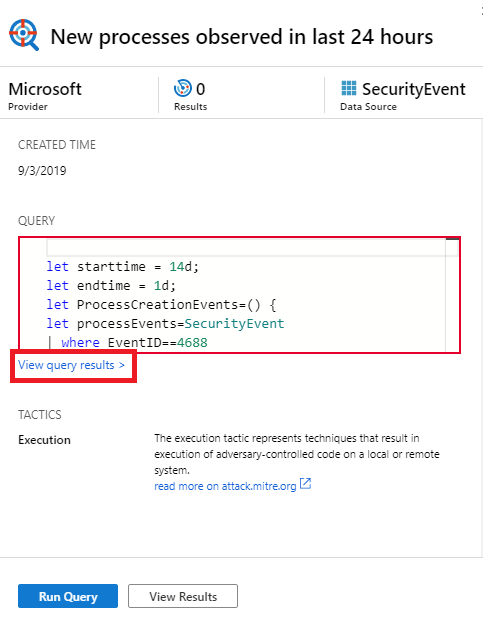

Sous l’onglet Requêtes , sélectionnez une ou plusieurs des requêtes de repérage.

Dans la barre de commandes supérieure, sélectionnez Exécuter les requêtes sélectionnées.

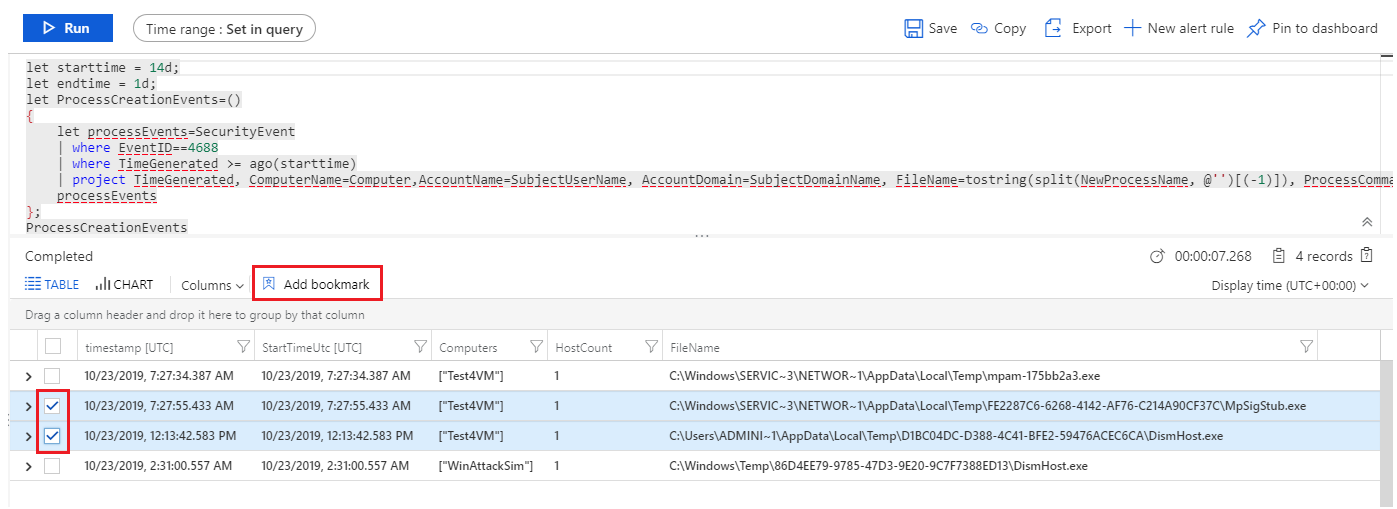

Sélectionnez Afficher les résultats de la requête. Par exemple :

Cette action ouvre les résultats de la requête dans le volet Journaux.

Dans la liste des résultats de la requête de journal, utilisez les cases à cocher pour sélectionner une ou plusieurs lignes contenant des informations que vous trouvez intéressantes.

Dans le portail Azure, sélectionnez Ajouter un signet :

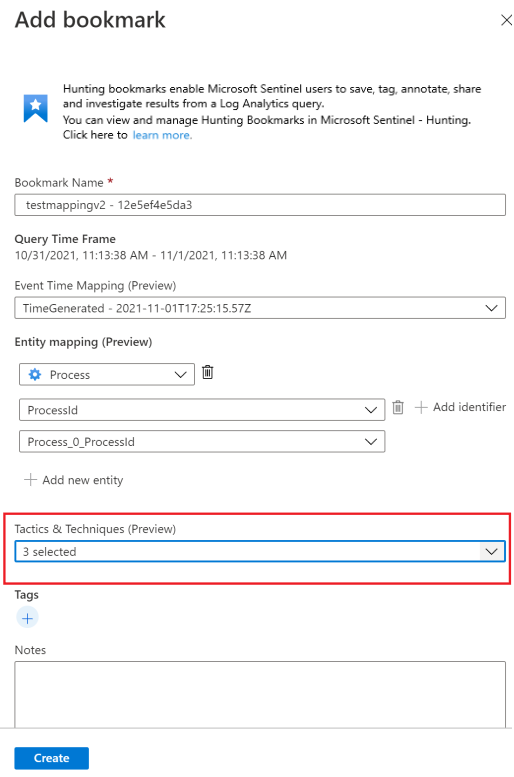

À droite, dans le volet Ajouter un signet, vous pouvez mettre à jour le nom du signet et ajouter des balises et des notes pour identifier facilement les informations intéressantes à propos de l’élément.

Les signets peuvent éventuellement être mappés à des techniques ou des sous-techniques MITRE ATT&CK. Les mappages MITRE ATT&CK sont hérités des valeurs mappées dans les requêtes de chasse, mais vous pouvez également les créer manuellement. Sélectionnez la tactique MITRE ATT&CK associée à la technique souhaitée dans le menu déroulant de la section Tactiques & techniques du volet Ajouter un signet. Le menu se développe pour afficher toutes les techniques MITRE ATT&CK, et vous pouvez sélectionner plusieurs techniques et sous-techniques dans ce menu.

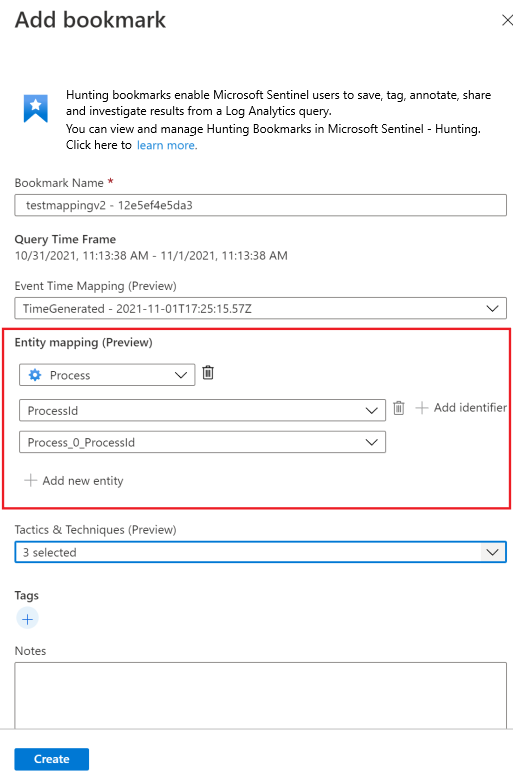

Désormais, un ensemble étendu d’entités peut être extrait des résultats de la requête avec signet pour une investigation plus poussée. Dans la sectionMappage d’entités, utilisez les listes déroulantes pour sélectionner les types d’entités et les identificateurs. Mappez ensuite la colonne dans les résultats de la requête contenant l’identificateur correspondant. Par exemple :

Pour afficher le signet dans le graphe d’investigation, vous devez mapper au moins une entité. Les mappages d’entités aux types d’entité Compte, Hôte, Adresse IP et URL que vous avez créés précédemment sont pris en charge, ce qui permet de préserver la compatibilité descendante.

Sélectionnez Créer pour valider vos modifications et ajouter le signet. Toutes les données avec signet sont partagées avec d’autres analystes, et constituent une première étape vers une expérience d’investigation collaborative.

Les résultats de la requête de journal prennent en charge les signets chaque fois que ce volet est ouvert à partir de Microsoft Sentinel. Par exemple, si vous sélectionnez Généraux>Journaux dans la barre de navigation, sélectionnez des liens d’événements dans le graphique d’investigation ou sélectionnez un ID d’alerte dans les détails complets d’un incident. Vous ne pouvez pas créer de signets lorsque le volet Journaux est ouvert à partir d’un autre emplacement, par exemple directement à partir d’Azure Monitor.

Afficher et mettre à jour des signets

Recherchez et mettez à jour un signet à partir de l’onglet Signet.

Pour Microsoft Sentinel, sur le Portail Azure, sous Gestion des menaces, sélectionnez Chasse.

Pour Microsoft Sentinel, sur le portail Defender, sélectionnez Microsoft Sentinel>Gestion des menaces>Chasse.Sélectionnez l’onglet Signets pour afficher la liste des signets.

Recherchez ou filtrez pour trouver un ou des signet(s) spécifique(s).

Sélectionnez des signets individuels pour consulter les détails du signet dans le volet à droite.

Apportez les modifications nécessaires. Vos modifications sont automatiquement enregistrées.

Remarque

Vous ne pouvez afficher que jusqu'à 1 000 signets dans l’onglet des signets. Vous pouvez afficher le reste de vos données marquées dans vos journaux. En savoir plus

Exploration des signets dans le graphe d’examen

Consultez vos données avec signet en lançant l’expérience d’examen dans laquelle vous pouvez afficher, examiner et communiquer visuellement vos conclusions à l’aide d’un diagramme d’entité interactif et d’une chronologie.

Sous l’onglet Signets , sélectionnez le(s) signet(s) que vous souhaitez examiner.

Dans les détails du signet, assurez-vous qu’au moins une entité est mappée.

Sélectionnez Examiner pour afficher le signet dans le graphe d’investigation.

Pour savoir comment utiliser le graphe d’examen, consultez Utiliser le graphe d’examen pour approfondir les recherches.

Ajouter des signets à un incident nouveau ou existant (portail Azure uniquement)

Ajoutez des signets à un incident depuis l’onglet Signets de la page Chasse.

Sous l’onglet Signets , sélectionnez le(s) signet(s) que vous souhaitez ajouter à un incident.

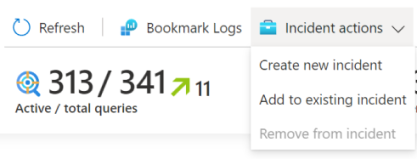

Sélectionnez Actions d’incident dans la barre de commandes :

Sélectionnez Créer un incident ou Ajouter à un incident existant, selon le cas. Ensuite :

- Pour un nouvel incident : Vous pouvez également mettre à jour les détails de l'incident, puis sélectionner Créer.

- Pour ajouter un signet à un incident existant : Sélectionnez un incident, puis Ajouter.

Pour afficher le signet dans l’incident,

- Rendez-vous sur Microsoft Sentinel>Gestion des menaces>Incidents.

- Sélectionnez l’incident avec votre signet et Afficher les détails complets.

- Sur la page incident, dans le volet gauche, sélectionnez les Signets.

Afficher les données avec signet dans les journaux

Consultez les requêtes, les résultats ou leur historique par signet.

Depuis l’onglet Signets>de chasse, sélectionnez le signet.

Dans le volet de résultats, sélectionnez les liens suivants :

Utilisez Afficher la requête source pour afficher la requête source dans le volet Journaux.

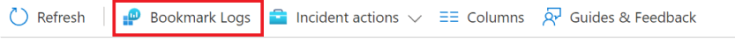

Afficher les journaux des signets pour afficher toutes les métadonnées du signet, notamment l’auteur de la mise à jour, les valeurs mises à jour et l’heure de la mise à jour.

Depuis la barre de commandes de l’onglet Signets>de chasse sélectionnez Journaux des signets pour consulter les données de signets brutes pour tous les signets.

Cet affichage montre tous vos signets avec les métadonnées associées. Vous pouvez utiliser des requêtes Langage de requête Kusto (KQL) pour filtrer jusqu’à la dernière version du signet spécifique que vous recherchez.

Il peut y avoir un retard important (exprimé en minutes) entre la création d’un signet et le moment où il apparaît dans l'onglet Signets.

Supprimer un signet

La suppression du signet supprime le signet de la liste dans l’onglet Signet. Le tableau Signets de chasse pour votre espace de travail Log Analytics contient toujours les précédentes entrées de signet, mais la dernière entrée transforme la valeur SoftDelete en données actuelles, ce qui vous permet de filtrer aisément les anciens signets. La suppression d’un signet ne supprime aucune entité de l’expérience d’examen qui est associée à d’autres alertes ou signets.

Pour supprimer un signet, procédez comme suit.

Sous l’onglet Signets>de chasse, sélectionnez le(s) signet(s) que vous souhaitez supprimer.

Cliquez avec le bouton droit, puis sélectionnez l’option permettant de supprimer les signets sélectionnés.

Contenu connexe

Dans cet article, vous avez appris à exécuter un examen de repérage à l’aide de signets dans Microsoft Sentinel. Pour en savoir plus sur Microsoft Sentinel, consultez les articles suivants :

- Chasse aux menaces avec Microsoft Sentinel

- Use notebooks to run automated hunting campaigns (Utiliser des notebooks pour exécuter des campagnes de repérage automatisées)

- Chasse aux menaces avec Microsoft Sentinel (module de formation)