Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

En tant qu’analystes et investigateurs de sécurité, vous souhaitez être proactif dans la recherche des menaces de sécurité, mais vos différents systèmes et appliances de sécurité génèrent de grandes quantités de données qui peuvent être difficiles à analyser et à filtrer pour obtenir des événements explicites. Microsoft Sentinel dispose d’outils de repérage puissants dédiés à la recherche et la création de requêtes pour repérer les menaces de sécurité dans les sources de données de votre organisation. Afin de faciliter la tâche des analystes de la sécurité dans la recherche proactive des nouvelles anomalies non détectées par vos applications de sécurité ou même par vos règles analytiques planifiées, les requêtes de repérage vous aident à poser les bonnes questions pour identifier les problèmes au niveau des données déjà présentes dans votre réseau.

Par exemple, l’une des requêtes prêtes à l’emploi fournit des données sur les processus qui s’exécutent le moins souvent sur votre infrastructure. Vous ne voudriez pas une alerte chaque fois que ces applications s’exécutent. Elles pourraient n’avoir aucune responsabilité. Mais vous voudrez peut-être examiner la requête à l’occasion pour voir s’il y a quelque chose d’inhabituel.

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5.

À compter de juillet 2026, tous les clients utilisant Microsoft Sentinel dans le portail Azure seront redirigés vers le portail Defender et utiliseront Microsoft Sentinel uniquement dans le portail Defender. À compter de juillet 2025, de nombreux nouveaux clients sont automatiquement intégrés et redirigés vers le portail Defender.

Si vous utilisez toujours Microsoft Sentinel dans le portail Azure, nous vous recommandons de commencer à planifier votre transition vers le portail Defender pour garantir une transition fluide et tirer pleinement parti de l’expérience unifiée des opérations de sécurité offerte par Microsoft Defender. Pour plus d’informations, consultez C'est le moment de déménager : le retrait du portail Azure de Microsoft Sentinel pour une plus grande sécurité.

Repérages dans Microsoft Sentinel (préversion)

Avec les repérages dans Microsoft Sentinel, vous pouvez rechercher les menaces et les comportements malveillants non détectés en créant une hypothèse, en effectuant des recherches dans les données, en validant cette hypothèse et en agissant si nécessaire. Créez des règles analytiques, une veille des menaces et des incidents en fonction de vos résultats.

| Capacités | Descriptif |

|---|---|

| Définir une hypothèse | Pour définir une hypothèse, inspirez-vous de la carte MITRE, des récents résultats de requêtes de repérage et des solutions de hub de contenu, ou générez vos propres repérages personnalisés. |

| Investiguer les requêtes et les résultats des signets | Après avoir défini une hypothèse, accédez à l’onglet Requêtes de la page Repérage. Sélectionnez les requêtes liées à votre hypothèse et Nouveau repérage pour commencer. Exécutez des requêtes associées au repérage, et investiguez les résultats à l’aide de l’expérience des journaux. Affectez des signets aux résultats directement dans votre repérage, afin d’annoter vos résultats, d’extraire des identificateurs d’entité et de conserver les requêtes pertinentes. |

| Investiguer et prendre des mesures | Procédez à une investigation approfondie à l’aide de pages d’entité UEBA. Exécutez des playbooks propres à l’entité sur des signets d’entités. Utilisez des actions intégrées pour créer des règles analytiques, des indicateurs de menace et des incidents basés sur les résultats. |

| Suivre vos résultats | Enregistrez les résultats de votre repérage. Effectuez le suivi de la validation de votre hypothèse. Laissez des notes détaillées dans les commentaires. Les repérages relient automatiquement les nouvelles règles analytiques et les incidents. Effectuez le suivi de l’impact global de votre programme de repérage avec la barre de métriques. |

Pour bien démarrer, consultez Effectuer un repérage des menaces de manière proactive et de bout en bout dans Microsoft Sentinel.

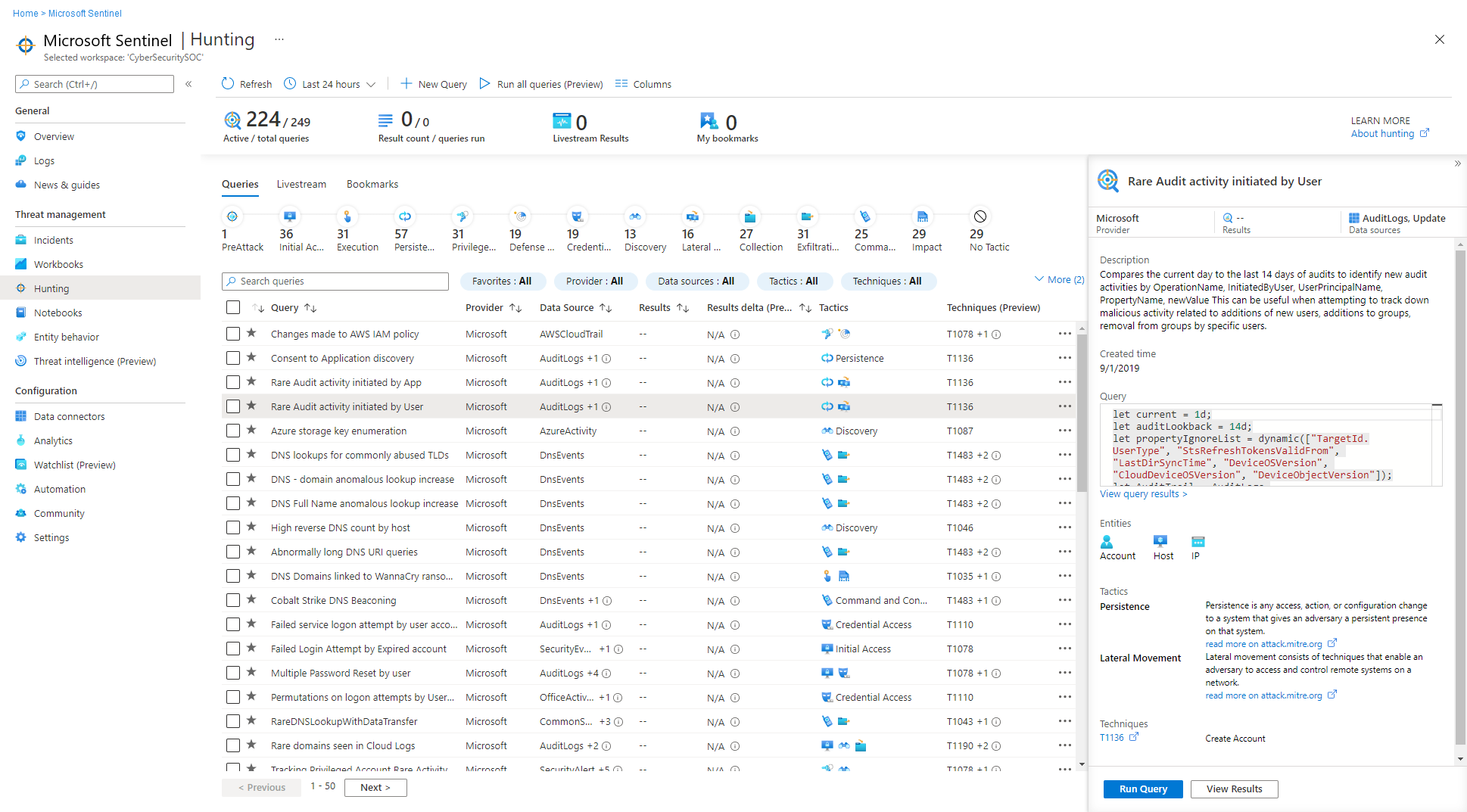

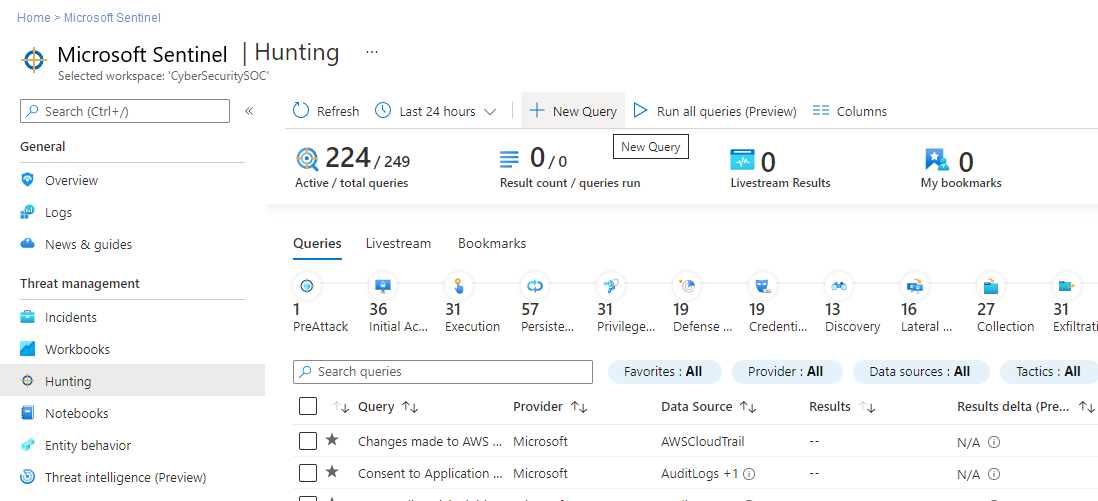

Requêtes de chasse

Dans Microsoft Sentinel, sélectionnez l’onglet Repérage>Requêtes pour exécuter toutes vos requêtes ou un sous-ensemble sélectionné. L’onglet Requêtes répertorie toutes les requêtes de repérage installées avec des solutions de sécurité à partir du Hub de contenu, ainsi que toute requête supplémentaire que vous avez créée ou modifiée. Chaque requête décrit l’objet du repérage, ainsi que le type de données sur lequel ce processus s’exécute. Ces requêtes sont groupées par tactiques MITRE ATT&CK. Les icônes de droite catégorisent le type de menace, telles que l’accès initial, la persistance et l’exfiltration. Les techniques MITRE ATT&CK apparaissent dans la colonne Techniques et décrivent le comportement spécifique identifié par la requête de repérage.

Utilisez l’onglet Requêtes pour identifier où commencer le repérage, en examinant le nombre de résultats, les pics ou l’évolution du nombre de résultats sur une période de 24 heures. Triez et filtrez par favoris, source de données, tactiques ou techniques MITRE ATT&CK, résultats, delta de résultats ou pourcentage de delta de résultats. Visualisez les requêtes qui nécessitent toujours une connexion des sources de données, et obtenez des recommandations sur la façon d’activer ces requêtes.

Le tableau suivant décrit les actions détaillées disponibles dans le tableau de bord de chasse :

| Action | Descriptif |

|---|---|

| Voir la façon dont les requêtes s’appliquent à votre environnement | Sélectionnez le bouton Exécuter toutes les requêtes, ou sélectionnez un sous-ensemble de requêtes à l’aide des cases à cocher situées à gauche de chaque ligne, puis sélectionnez le bouton Exécuter les requêtes sélectionnées. L’exécution de vos requêtes peut prendre de quelques secondes à plusieurs minutes, en fonction du nombre de requêtes sélectionnées, de l’intervalle de temps et de la quantité de données interrogées. |

| Afficher les requêtes qui ont renvoyé des résultats | Une fois vos requêtes exécutées, affichez les requêtes ayant retourné des résultats à l’aide du filtre Résultats : - Triez pour voir quelles requêtes ont le plus ou le moins de résultats. - Affichez les requêtes qui ne sont pas du tout actives dans votre environnement en sélectionnant s.o. dans le filtre Résultats. - Passez la souris sur l’icône d’information (i) à côté de s.o. pour voir quelles sources de données sont nécessaires pour activer cette requête. |

| Identifier les pics de vos données | Identifiez les pics de données en triant ou en filtrant sur Delta de résultats ou Pourcentage de delta de résultats. Compare les résultats des dernières 24 heures aux résultats des 24-48 heures précédentes, en mettant en évidence les différences importantes ou relatives en termes de volume. |

| Afficher les requêtes associées à la tactique MITRE ATT&CK | La barre tactique MITRE ATT&CK, en haut du tableau, indique le nombre de requêtes associées à chaque tactique MITRE ATT&CK. La barre tactique est mise à jour dynamiquement en fonction de l’ensemble actuel de filtres appliqués. Vous permet de voir quelles tactiques MITRE ATT&CK s’affichent lorsque vous filtrez selon un nombre de résultats donné, un delta de résultat élevé, des résultats s.o. ou tout autre ensemble de filtres. |

| Afficher les requêtes associées aux techniques MITRE ATT&CK | Les requêtes peuvent également être associées aux techniques MITRE ATT&CK. Vous pouvez filtrer ou trier par techniques MITRE ATT&CK à l’aide du filtre Technique. En ouvrant une requête, vous pouvez sélectionner la technique pour afficher la description MITRE ATT&CK de cette technique. |

| Enregistrer une requête dans vos favoris | Les requêtes enregistrées dans vos favoris s’exécutent automatiquement chaque fois que vous accédez à la page Repérage. Vous pouvez créer votre propre requête de repérage ou cloner et personnaliser un modèle de requête de repérage existant. |

| Exécuter des requêtes | Sélectionnez Exécuter la requête dans la page de détails de la requête de chasse pour exécuter la requête directement à partir de la page de chasse. Le nombre de correspondances s’affiche dans la colonne Résultats du tableau. Passez en revue la liste des requêtes de repérage et leurs correspondances. |

| Passer en revue une requête sous-jacente | Effectuez un examen rapide de la requête sous-jacente dans le volet d’informations de la requête. Vous pouvez voir les résultats en cliquant sur le lien Afficher les résultats de la requête (sous la fenêtre de requête) ou sur le bouton Afficher les résultats (en bas du volet). La requête ouvre la page Journaux (Log Analytics) et sous la requête, vous pouvez examiner les correspondances pour la requête. |

Utilisez des requêtes avant, pendant et après une compromission pour effectuer les actions suivantes :

Avant qu’un incident se produise : Il ne suffit pas d’attendre les détections. Prenez des mesures proactives en exécutant au moins une fois par semaine toutes les requêtes de chasse aux menaces liées aux données que vous ingérez dans votre espace de travail.

Les résultats de votre chasse proactive fournissent un aperçu précoce des événements qui pourraient confirmer qu’une compromission est en cours, ou au moins montrer les zones plus vulnérables de votre environnement qui sont à risque et nécessitent une attention particulière.

Pendant une compromission : utilisez livestream pour exécuter une requête spécifique en continu, en présentant les résultats au fur et à mesure qu’ils arrivent. Utilisez livestream lorsque vous devez surveiller activement les événements des utilisateurs, par exemple si vous devez vérifier si une compromission spécifique est toujours en cours, pour aider à déterminer la prochaine action d’un intervenant de la menace et, vers la fin d’une enquête, pour confirmer que la compromission est effectivement terminée.

Après une compromission : après une compromission ou un incident, veillez à améliorer votre couverture et vos connaissances afin de prévenir des incidents similaires à l’avenir.

Modifiez vos requêtes existantes ou créez-en de nouvelles pour faciliter la détection précoce, en vous basant sur les informations que vous avez recueillies lors de votre compromission ou de l’incident.

Si vous avez découvert ou créé une requête de chasse qui fournit des informations de grande valeur sur les attaques possibles, créez des règles de détection personnalisées basées sur cette requête et communiquez ces informations sous forme d’alertes aux gestionnaires des incidents de sécurité.

Affichez les résultats de la requête, puis sélectionnez Nouvelle règle d’alerte>Créer une alerte Microsoft Sentinel. Utilisez l’Assistant de règle d’analyse pour créer une nouvelle règle basée sur votre requête. Pour plus d’informations, consultez Créer des règles analytiques personnalisées pour détecter des menaces.

Vous pouvez également créer des requêtes de chasse et de streaming en temps réel portant sur les données stockées dans Azure Data Explorer. Pour plus d’informations, consultez les détails de construction de requêtes inter-ressources dans la documentation d’Azure Monitor.

Pour trouver d’autres requêtes et sources de données, accédez au Hub de contenu dans Microsoft Sentinel ou consultez des ressources de la communauté telles que le dépôt GitHub Microsoft Sentinel.

Requêtes de repérage prêtes à l’emploi

De nombreuses solutions de sécurité incluent des requêtes de repérage prêtes à l’emploi. Une fois que vous avez installé une solution qui inclut des requêtes de repérage à partir du Hub de contenu, les requêtes prêtes à l’emploi pour cette solution s’affichent sous l’onglet Requêtes de repérage. Les requêtes s’exécutent sur les données stockées dans les tables de journal, par exemple pour la création de processus, les événements DNS ou d’autres types d’événements.

De nombreuses requêtes de repérage disponibles sont développées de manière continue par les chercheurs en sécurité Microsoft. Ils ajoutent de nouvelles requêtes aux solutions de sécurité et ajustent les requêtes existantes afin de vous fournir un point d’entrée pour rechercher de nouvelles détections et attaques.

Requêtes de repérage personnalisées

Créez ou modifiez une requête et sauvegardez-la comme votre propre requête, ou partagez-la avec des utilisateurs situés dans le même locataire. Dans Microsoft Sentinel, créez une requête de repérage personnalisée à partir de l’onglet Repérage>Requêtes.

Pour plus d’informations, consultez Créer des requêtes de repérage personnalisées dans Microsoft Sentinel.

Sessions livestream

Créez des sessions interactives dans lesquelles vous pouvez tester les nouvelles requêtes créées à mesure que des événements se produisent, recevoir les notifications des sessions quand une correspondance est trouvée, et lancer des investigations si nécessaire. Vous pouvez créer rapidement une session de livestream à l’aide d’une requête Log Analytics.

Tester les nouvelles requêtes créées à mesure que des événements se produisent

Vous pouvez tester et modifier des requêtes sans que cela provoque des conflits avec des règles actuelles qui sont activement appliquées aux événements. Une fois que vous avez vérifié que ces nouvelles requêtes fonctionnent comme prévu, vous pouvez facilement les promouvoir en règles d’alerte personnalisées, simplement en sélectionnant une option qui élève la session au niveau d’alerte.

Recevoir une notification en présence de menaces

Vous pouvez comparer les flux de données de menace aux données de journal agrégées et être averti quand une correspondance est établie. Les flux de données de menace sont des flux continus de données qui ont trait à des menaces potentielles ou actuelles. La notification peut donc indiquer une menace potentielle pour votre organisation. Créez une session de stream en direct à la place d’une règle d’alerte personnalisée pour être averti d’un problème potentiel sans pour autant consacrer du temps à la gestion d’une règle d’alerte personnalisée.

Lancer des investigations

Si une investigation active existe déjà pour une ressource telle qu’un hôte ou un utilisateur, examinez une activité spécifique (ou toutes les activités) dans les données de journal à mesure que l’activité est effectuée sur cette ressource. Recevez une notification quand cette activité se produit.

Pour plus d’informations, consultez Détecter les menaces à l’aide du livestream de repérage dans Microsoft Sentinel.

Signets pour effectuer le suivi des données

Le repérage des menaces nécessite généralement la vérification de montagnes de données de journal à la recherche de preuves de comportements malveillants. Pendant ce processus, les enquêteurs détectent des événements qu’ils souhaitent mémoriser, réexaminer et analyser afin de valider des hypothèses potentielles et de comprendre d’une compromission dans sa globalité.

Au cours du processus de chasse et d’enquête, vous pourriez tomber sur des résultats de requête qui semblent inhabituels ou suspects. Ajoutez un signet à ces éléments pour y faire référence ultérieurement, par exemple lors de la création ou de l’enrichissement d’un incident à des fins d’investigation. Les événements tels que les causes racines potentielles, les indicateurs de compromission ou d’autres événements notables doivent être signalés comme des signets. Si un événement clé auquel vous avez ajouté un signet est suffisamment grave pour justifier une investigation, remontez-le en tant qu’incident.

Dans vos résultats, cochez les cases des lignes que vous souhaitez conserver, puis sélectionnez Ajouter un signet. Cela crée un enregistrement pour chaque ligne marquée, un signet, qui contient les résultats de la ligne et la requête qui a créé les résultats. Vous pouvez ajouter vos propres étiquettes et des notes à chaque signet.

- À l’image des règles de la fonctionnalité Analytique planifiée, vous pouvez enrichir vos signets avec des mappages d’entités afin d’extraire plusieurs types d’entité et identificateurs ainsi que des mappages MITRE ATT&CK pour associer des tactiques et des techniques particulières.

- Les signets utilisent par défaut les mêmes mappages d’entités et les mêmes mappages de techniques MITRE ATT&CK que la requête de chasse qui a produit les résultats marqués d’un signet.

Affichez tous les résultats avec un signet en cliquant sur l’onglet Signets dans la page Chasse principale. Ajoutez des étiquettes aux signets pour les classer à des fins de filtrage. Par exemple, si vous examinez une campagne d’attaque, vous pouvez créer une étiquette pour cette dernière, appliquer l’étiquette aux signets pertinents, puis filtrer tous les signets en fonction de la campagne.

Examinez un seul résultat avec signet en sélectionnant le signet, puis en cliquant sur Examiner dans le volet d’informations pour ouvrir l’expérience d’investigation. Affichez, examinez et communiquez visuellement vos résultats à l’aide d’un diagramme d’entité-graphique interactif et d’une chronologie. Vous pouvez également sélectionner directement une entité dans la liste pour afficher la page d’entité correspondante de cette entité.

Vous pouvez aussi créer un incident à partir d’un ou plusieurs signets ou ajouter un ou plusieurs signets à un incident existant. Cochez la case située à gauche des signets que vous souhaitez utiliser, puis sélectionnez Actions relatives aux incidents>Créer un nouvel incident ou Ajouter à un incident existant. Triez et examinez l’incident comme pour tout autre incident.

Affichez vos données marquées d’un signet directement dans la table HuntingBookmark de votre espace de travail Log Analytics. Par exemple :

L’affichage des signets de la table vous permet de filtrer et de synthétiser les données marquées d’un signet, ainsi que de les joindre à d’autres sources de données, ce qui facilite la recherche de preuves pour la confirmation.

Pour plus d’informations, consultez Effectuer le suivi des données pendant le repérage avec Microsoft Sentinel.

Notebooks pour dynamiser l’investigation

Lorsque votre chasse et vos investigations deviennent plus complexes, utilisez des blocs-notes Microsoft Sentinel pour améliorer votre activité avec l’apprentissage automatique, les visualisations et l’analyse des données.

Les blocs-notes fournissent un type de sandbox virtuel, complet avec son propre noyau, où vous pouvez effectuer une investigation complète. Votre bloc-notes peut inclure les données brutes, le code que vous exécutez sur ces données, les résultats et leurs visualisations. Enregistrez vos blocs-notes pour pouvoir les partager avec d’autres personnes pour les réutiliser dans votre organisation.

Les blocs-notes pourraient être utiles si la chasse ou l’investigation devenait trop importante pour vous souvenir facilement, afficher des détails ou si vous deviez enregistrer des requêtes et des résultats. Pour vous aider à créer et à partager des blocs-notes, Microsoft Sentinel fournit des blocs-notes Jupyter, un environnement de développement et de manipulation de données Open source, interactif et intégré directement dans la page Blocs-notes Microsoft Sentinel.

Pour plus d’informations, consultez l’article suivant :

- Utiliser Jupyter Notebook pour rechercher des menaces de sécurité

- La documentation du Projet Jupyter

- Documentation de présentation de Jupyter.

- Le livre Jupyter INFOSEC

- Didacticiels python réels

Le tableau suivant décrit certaines méthodes d’utilisation des notebooks Jupyter pour faciliter vos processus dans Microsoft Sentinel :

| Méthode | Descriptif |

|---|---|

| Persistance des données, répétabilité et rétroaction | Si vous utilisez de nombreuses requêtes et jeux de résultats, vous risquez d’avoir des terminaisons inactives. Vous devez choisir les requêtes et les résultats à conserver, et comment accumuler les résultats utiles dans un rapport unique. Utilisez les blocs-notes Jupyter pour enregistrer les requêtes et les données au fur et à mesure, utilisez des variables pour réexécuter des requêtes avec des valeurs ou des dates différentes, ou enregistrez vos requêtes pour les réexécuter lors des investigations ultérieures. |

| Scripts et programmation | Utilisez les blocs-notes Jupyter pour ajouter de la programmation à vos requêtes, notamment : - Langages déclaratifs tels que le langage de requête Kusto (KQL) ou SQL, pour encoder votre logique dans une instruction unique, éventuellement complexe. - Des langages de programmation procédurale, pour exécuter la logique dans une série d’étapes. Fractionnez votre logique en étapes pour vous aider à afficher et à déboguer les résultats intermédiaires, à ajouter des fonctionnalités qui peuvent ne pas être disponibles dans le langage de requête et à réutiliser des résultats partiels dans les étapes de traitement ultérieures. |

| Liens vers des données externes | Bien que les tables Microsoft Sentinel disposent de la plupart des données de télémétrie et d’événement, les blocs-notes Jupyter peuvent être liés à toutes les données accessibles sur votre réseau ou à partir d’un fichier. L’utilisation des blocs-notes Jupyter vous permet d’inclure des données telles que : - Données dans des services externes dont vous n’êtes pas propriétaire, tels que des données de géolocalisation ou des sources d’informations sur les menaces - Données sensibles stockées uniquement au sein de votre organisation, telles que des bases de données de ressources humaines ou des listes de ressources à valeur élevée - Données que vous n’avez pas encore migrées vers le Cloud. |

| Outils de traitement des données, d’apprentissage automatique et de visualisation spécialisés | Les blocs-notes Jupyter fournissent des visualisations, des bibliothèques d’apprentissage automatique et des fonctionnalités de traitement et de transformation des données complémentaires. Par exemple, utilisez les blocs-notes Jupyter avec les fonctionnalités Python suivantes : - pandas pour le traitement des données, le nettoyage et l’ingénierie - Matplotlib, HoloViewset Plotly pour la visualisation - NumPy et SciPy pour des traitements numériques et scientifiques avancés - scikit-learn pour l’apprentissage automatique - TensorFlow, PyTorchet Keras pour l’apprentissage profond Conseil: les blocs-notes Jupyter prennent en charge plusieurs noyaux de langue. Utilisez Magic pour mélanger les langues dans le même bloc-notes, en autorisant l’exécution de cellules individuelles dans une autre langue. Par exemple, vous pouvez récupérer des données à l’aide d’une cellule de script PowerShell, traiter les données dans Python et utiliser JavaScript pour afficher une visualisation. |

Outils de sécurité MSTIC, Jupyter et Python

Le Microsoft Threat Intelligence Center (MSTIC) est une équipe d’analystes et d’ingénieurs de la sécurité Microsoft qui créent des détections de sécurité pour plusieurs plates-formes Microsoft et qui travaillent sur l’identification et l’investigation des menaces.

MSTIC a créé MSTICPy, une bibliothèque pour les investigations de sécurité des informations et la chasse dans les blocs-notes Jupyter. MSTICPy fournit des fonctionnalités réutilisables qui visent à accélérer la création de bloc-notes et à permettre aux utilisateurs de lire plus facilement les blocs-notes dans Microsoft Sentinel.

Par exemple, MSTICPy peut :

- Interroger des données à partir de plusieurs sources.

- Enrichir les données avec des informations sur les menaces, la géolocalisation et les données de ressources Azure.

- Extraire les indicateurs d’activité (IoA) des journaux et décompresser les données encodées.

- Effectuer des analyses sophistiquées, telles que la détection de session anormale et la décomposition des séries chronologiques.

- Visualiser les données à l’aide de chronologies interactives, d’arborescences de processus et de graphiques Morph multidimensionnels.

MSTICPy comprend également des outils de bloc-notes permettant de gagner du temps, tels que les widgets qui définissent les limites du temps de requête, sélectionnent et affichent des éléments dans des listes et configurent l’environnement du Notebook.

Pour plus d’informations, consultez l’article suivant :

- Documentation MSTICPy

- Notebooks Jupyter avec fonctionnalités de repérage Microsoft Sentinel

- Configurations avancées pour les notebooks Jupyter et MSTICPy dans Microsoft Sentinel

Opérateurs et fonctions utiles

Les requêtes de chasse sont créées dans le langage de requête Kusto (KQL), un langage de requête puissant avec IntelliSense qui vous offre la puissance et la flexibilité dont vous avez besoin pour faire passer la chasse au niveau supérieur.

Il s’agit du même langage que celui utilisé par les requêtes dans vos règles analytiques et ailleurs dans Microsoft Sentinel. Pour plus d’informations, consultez Informations de référence sur le langage de requête.

Les opérateurs suivants sont particulièrement utiles dans les requêtes de chasse Microsoft Sentinel :

where : filtre une table en fonction du sous-ensemble de lignes correspondant à un prédicat.

summarize : génère une table qui agrège le contenu de la table d’entrée.

joindre - Fusionnez les lignes de deux tableaux pour former un nouveau tableau en mettant en correspondance les valeurs des colonnes spécifiées de chaque table.

count : renvoie le nombre d’enregistrements indiqué dans le jeu d’enregistrements d’entrée.

top : renvoie les N premiers enregistrements triés d’après les colonnes spécifiées.

limit : renvoie au maximum le nombre de lignes spécifié.

project : sélectionne les colonnes à inclure, renommer ou supprimer, puis insère les nouvelles colonnes calculées.

extend : crée des colonnes calculées et les ajoute au jeu de résultats.

makeset : renvoie un tableau (JSON) dynamique de l’ensemble de valeurs distinctes prises par Expr dans le groupe.

find : recherche les lignes qui correspondent à un prédicat dans un ensemble de tables.

adx() - Cette fonction exécute des requêtes interressources sur les sources de données Azure Data Explorer à partir de l’expérience de chasse Microsoft Sentinel et de Log Analytics. Pour plus d’informations, consultez Requête inter-ressources Azure Data Explorer à l’aide d’Azure Monitor.

Articles connexes

- Notebooks Jupyter avec fonctionnalités de repérage Microsoft Sentinel

- Effectuer le suivi des données pendant la chasse avec Microsoft Sentinel

- Détecter les menaces à l’aide du livestream de repérage dans Microsoft Sentinel

- Découvrez un exemple d’utilisation de règles d’analyse personnalisées lors de la supervision de Zoom avec un connecteur personnalisé.