Mieux gérer votre SOC avec des métriques d’incident

Notes

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

En tant que responsable d’un centre des opérations de sécurité (SOC), vous devez disposer de mesures et d’indicateurs d’efficacité globale à portée de main pour évaluer les performances de votre équipe. Vous voudrez voir les opérations d’incident au fil du temps selon de nombreux critères différents, comme la gravité, les tactiques MITRE, le temps moyen de triage, le temps moyen de résolution, et plus encore. Microsoft Sentinel met désormais ces données à votre disposition avec le nouveau tableau et schéma SecurityIncident dans Log Analytics et le classeur Efficacité des opérations de sécurité qui l’accompagne. Vous serez en mesure de visualiser les performances de votre équipe dans le temps et d’utiliser ces informations pour améliorer l’efficacité. Vous pouvez également écrire et utiliser vos propres requêtes KQL sur le tableau des incidents afin de créer des classeurs personnalisés qui répondent à vos besoins spécifiques en matière d’audit et indicateurs de performance clés.

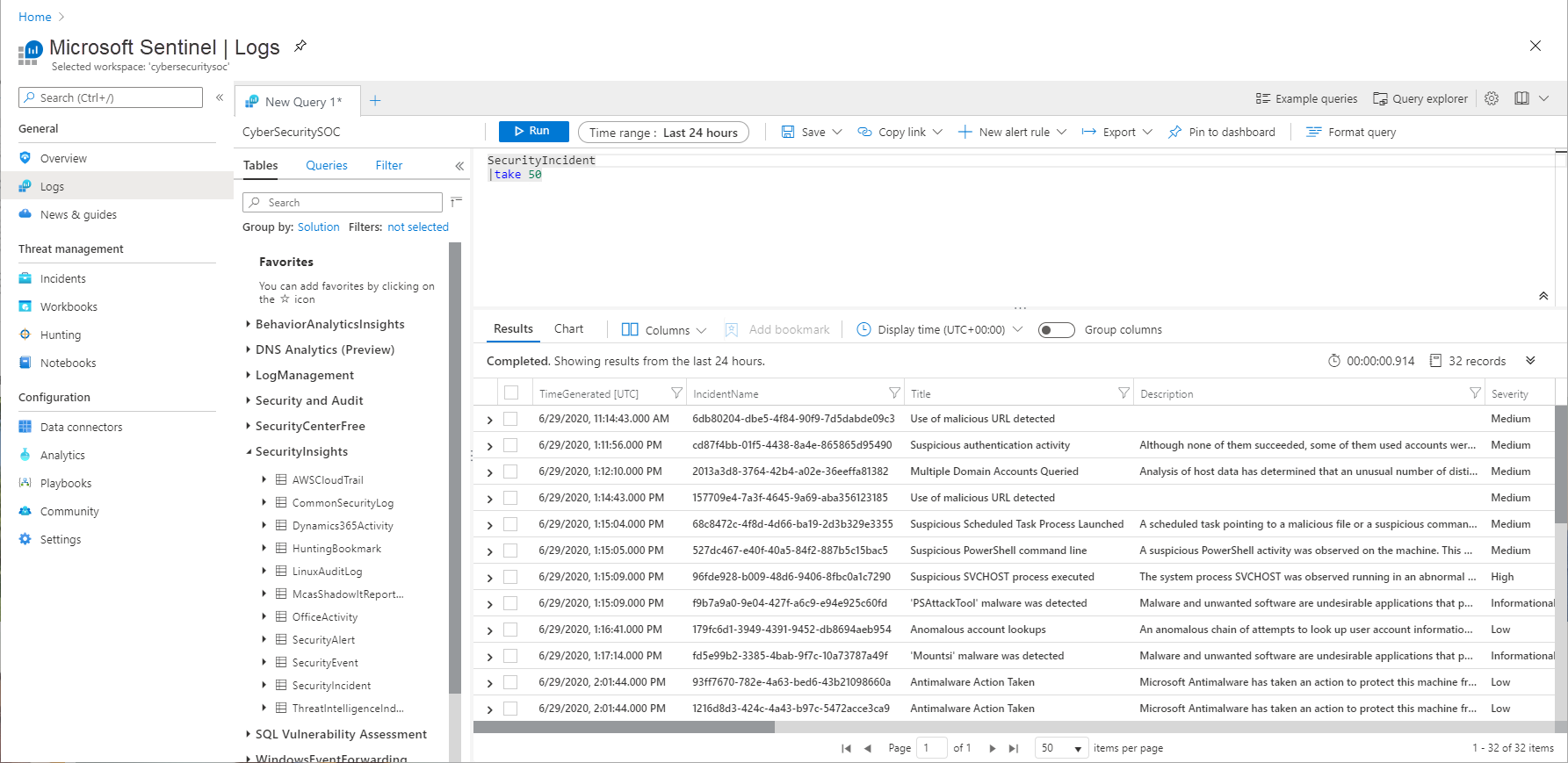

Utiliser le tableau des incidents de sécurité

Le tableau SecurityIncident est intégré à Microsoft Sentinel. Vous le trouverez avec les autres tableaux de la collection SecurityInsights sous la rubrique Journaux. Vous pouvez l’interroger comme n’importe quel autre tableau dans Log Analytics.

Chaque fois que vous créez ou mettez à jour un incident, une nouvelle entrée de journal est ajoutée au tableau. Cela vous permet de suivre les modifications apportées aux incidents et d’obtenir des métriques SOC encore plus puissantes, mais vous devez en tenir compte lorsque vous créez des requêtes pour ce tableau, car vous devrez peut-être supprimer les entrées en double pour un incident (selon la requête exacte que vous exécutez).

Par exemple, si vous souhaitez renvoyer une liste de tous les incidents triés par leur numéro d’incident mais que vous souhaitez uniquement renvoyer le journal le plus récent par incident, vous pouvez le faire en utilisant l’opérateur KQL summarize avec la fonction d’agrégation arg_max() :

SecurityIncident

| summarize arg_max(LastModifiedTime, *) by IncidentNumber

Plus d’exemples de requêtes

État de l’incident – Tous les incidents par état et gravité dans un laps de temps donné :

let startTime = ago(14d);

let endTime = now();

SecurityIncident

| where TimeGenerated >= startTime

| summarize arg_max(TimeGenerated, *) by IncidentNumber

| where LastModifiedTime between (startTime .. endTime)

| where Status in ('New', 'Active', 'Closed')

| where Severity in ('High','Medium','Low', 'Informational')

Heure de fermeture par centile :

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToClosure = (ClosedTime - CreatedTime)/1h

| summarize 5th_Percentile=percentile(TimeToClosure, 5),50th_Percentile=percentile(TimeToClosure, 50),

90th_Percentile=percentile(TimeToClosure, 90),99th_Percentile=percentile(TimeToClosure, 99)

Temps de tri par centile :

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToTriage = (FirstModifiedTime - CreatedTime)/1h

| summarize 5th_Percentile=max_of(percentile(TimeToTriage, 5),0),50th_Percentile=percentile(TimeToTriage, 50),

90th_Percentile=percentile(TimeToTriage, 90),99th_Percentile=percentile(TimeToTriage, 99)

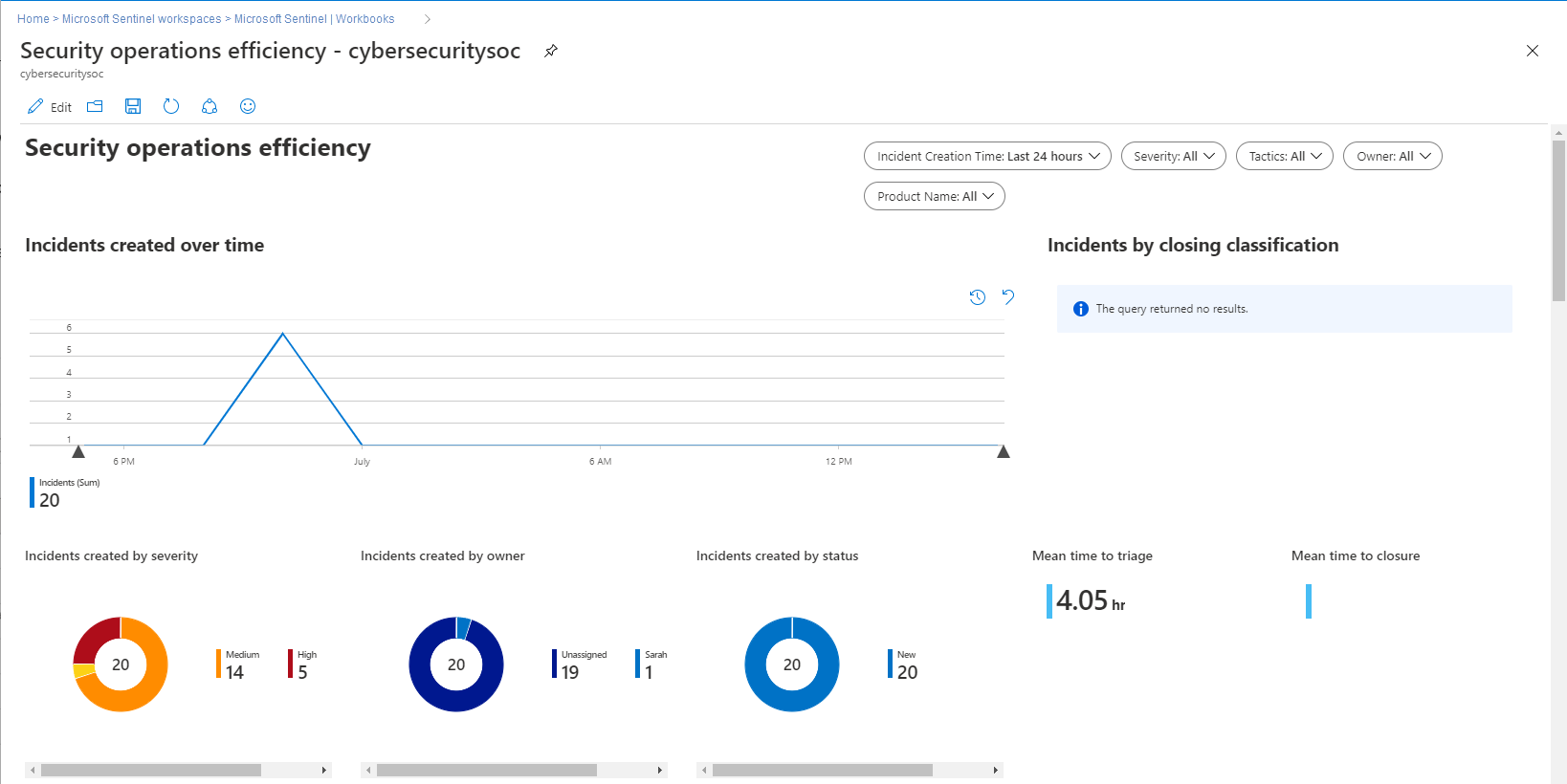

Classeur Efficacité des opérations de sécurité

Pour compléter le tableau SecurityIncidents, nous vous avons fourni un modèle de classeur Efficacité des opérations de sécurité prêt à l’emploi que vous pouvez utiliser pour surveiller vos opérations SOC. Le classeur contient les métriques suivantes :

- Incident créé au fil du temps

- Incidents créés par classification de clôture, gravité, propriétaire et état

- Temps moyen de triage

- Temps moyen de clôture

- Incidents créés par gravité, propriétaire, état, produit et tactiques au fil du temps

- Pourcentages du temps de triage

- Pourcentages du temps avant clôture

- Temps moyen de triage par propriétaire

- Activités récentes

- Classifications de clôture récentes

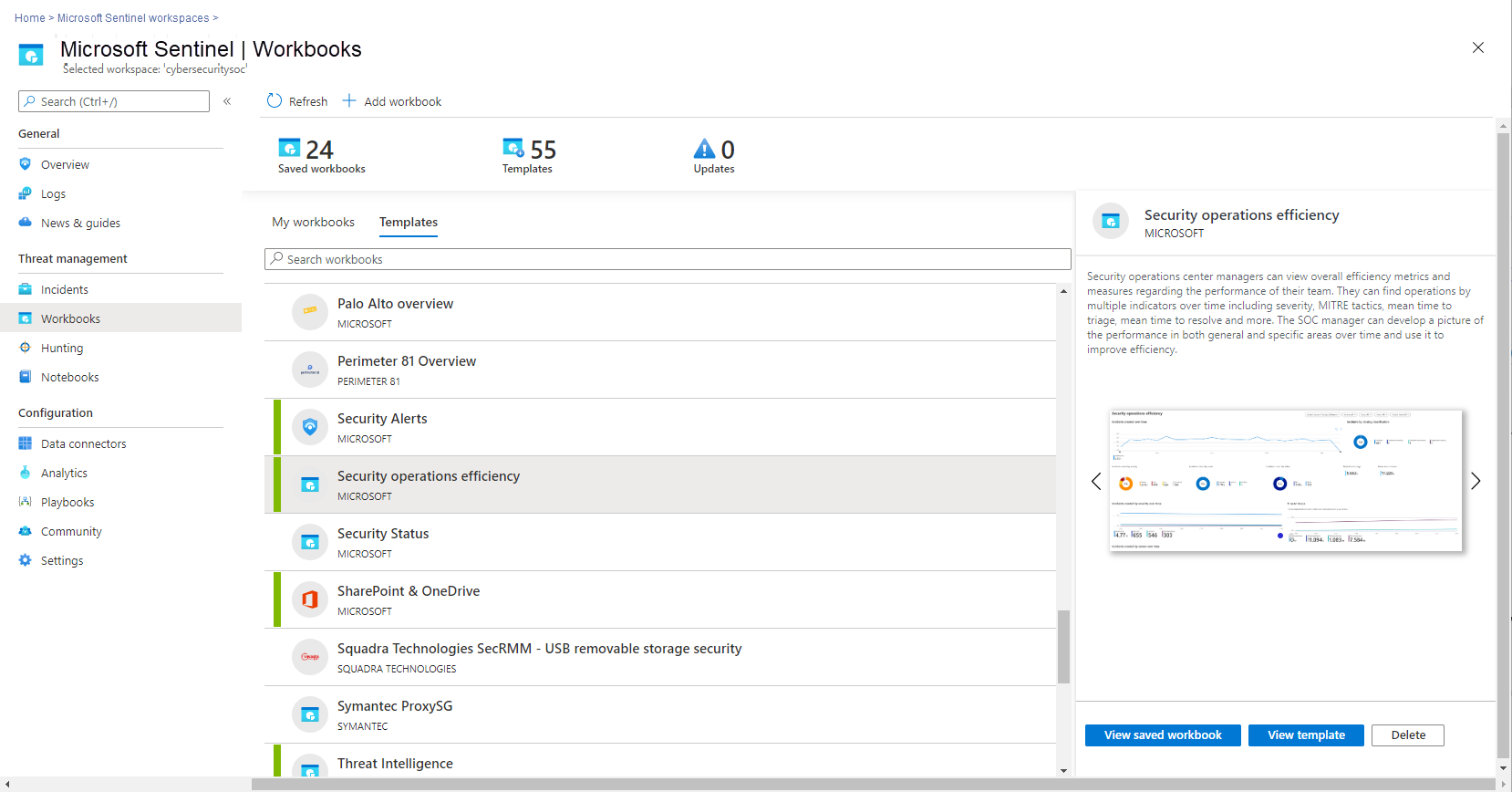

Vous pouvez trouver ce nouveau modèle de classeur en choisissant Classeurs dans le menu de navigation de Microsoft Sentinel et en sélectionnant l’onglet Modèles. Choisissez Efficacité des opérations de sécurité dans la galerie, puis cliquez sur l’un des boutons Afficher le classeur enregistré et Afficher le modèle.

Vous pouvez utiliser le modèle pour créer vos propres classeurs personnalisés, adaptés à vos besoins spécifiques.

Schéma SecurityIncidents

Modèle de données du schéma

| Champ | Type de données | Description |

|---|---|---|

| AdditionalData | dynamique | Nombre d’alertes, nombre de signets, nombre de commentaires, noms et tactiques des produits d’alerte |

| AlertIds | dynamique | Alertes à partir desquelles l’incident a été créé |

| BookmarkIds | dynamique | Entités avec signet |

| Classification | string | Classification de fermeture de l'incident |

| ClassificationComment | string | Commentaire de classification de fermeture de l'incident |

| ClassificationReason | string | Raison de la classification de fermeture de l'incident |

| ClosedTime | DATETIME | Timestamp (UTC) de la dernière fermeture de l’incident |

| Commentaires | dynamique | Commentaires sur l’incident |

| CreatedTime | DATETIME | Timestamp (UTC) de la création de l’incident |

| Description | string | Description de l'incident |

| FirstActivityTime | DATETIME | Heure du premier événement |

| FirstModifiedTime | DATETIME | Timestamp (UTC) de la première modification de l’incident |

| IncidentName | string | GUID interne |

| IncidentNumber | int | |

| IncidentUrl | string | Lien vers l’incident |

| Étiquettes | dynamique | Balises |

| LastActivityTime | DATETIME | Heure du dernier événement |

| LastModifiedTime | DATETIME | Timestamp (UTC) de la dernière modification de l’incident (modification décrite par l’enregistrement en cours) |

| ModifiedBy | string | Utilisateur ou système qui a modifié l’incident |

| Propriétaire | dynamique | |

| RelatedAnalyticRuleIds | dynamique | Règles à partir desquelles les alertes de l’incident ont été déclenchées |

| Niveau de gravité | string | Gravité de l’incident (haute/moyenne/faible/informative) |

| SourceSystem | string | Constante (« Azure ») |

| État | string | |

| TenantId | string | |

| TimeGenerated | DATETIME | Timestamp (UTC) de la création de l’enregistrement actuel (lors de la modification de l’incident) |

| Titre | string | |

| Type | string | Constante (« SecurityIncident ») |

Étapes suivantes

- Pour utiliser Microsoft Sentinel, vous devez disposer d’un abonnement à Microsoft Azure. Si vous n’avez pas d’abonnement, vous pouvez vous inscrire à un essai gratuit.

- Découvrez comment intégrer vos données à Microsoft Sentinel et obtenir une visibilité de vos données et des menaces.