Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Stockage Blob Azure vous permet de stocker de grandes quantités de données d’objet non structurées. Vous pouvez utiliser le Stockage Blob pour collecter ou exposer des données multimédias, de contenu ou d’application aux utilisateurs. Étant donné que toutes les données blob sont stockées dans des conteneurs, vous devez créer un conteneur de stockage avant de pouvoir commencer à charger des données. Pour en savoir plus sur Azure Blob Storage, consultez la présentation d’Azure Blob Storage.

Dans cet article de procédure, vous allez apprendre à utiliser des objets conteneur dans le portail Azure.

Prerequisites

Pour accéder à Stockage Azure, vous avez besoin d’un abonnement Azure. Si vous n’avez pas d’abonnement, vous pouvez créer un compte gratuit avant de commencer.

Tous les accès à Stockage Azure se font via un compte de stockage. Pour cet article pratique, créez un compte de stockage à l’aide du portail Azure, d’Azure PowerShell ou d’Azure CLI. Pour obtenir de l’aide sur la création d’un compte de stockage, consultez Créer un compte de stockage.

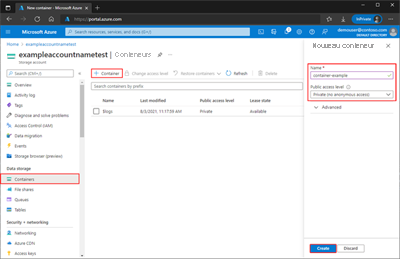

Créer un conteneur

Un conteneur organise un ensemble d’objets blob, similaire à un répertoire dans un système de fichiers. Un compte de stockage peut inclure un nombre illimité de conteneurs, et un conteneur peut stocker un nombre illimité de blobs.

Pour créer un conteneur dans le portail Azure, procédez comme suit :

Dans le volet de navigation du portail sur le côté gauche de l’écran, sélectionnez Comptes de stockage et choisissez un compte de stockage. Si le volet de navigation n’est pas visible, sélectionnez le bouton de menu pour activer sa visibilité.

Dans le volet de navigation du compte de stockage, faites défiler jusqu’à la section Stockage de données , puis sélectionnez Conteneurs.

Dans le volet Conteneurs , sélectionnez le bouton + Conteneur pour ouvrir le volet Nouveau conteneur .

Dans le volet Nouveau conteneur , indiquez un nom pour votre nouveau conteneur. Le nom du conteneur doit être en minuscules, commencer par une lettre ou un chiffre, et peut comporter uniquement des lettres, des chiffres et des tirets (-). Le nom doit comporter entre 3 et 63 caractères. Pour plus d’informations sur les noms de conteneurs et d’objets blob, consultez Nommage et référencement de conteneurs, d’objets blob et de métadonnées.

Définissez le niveau d’accès anonyme pour le conteneur. Le niveau recommandé est Privé (pas d’accès anonyme). Pour plus d’informations sur la prévention de l’accès anonyme aux données d’objet blob, consultez Vue d’ensemble : Correction de l’accès en lecture anonyme pour les données d’objet blob.

Sélectionnez Créer pour créer le conteneur.

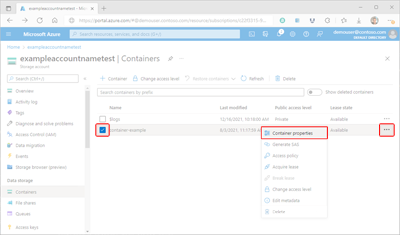

Lire les propriétés et métadonnées du conteneur

Un conteneur expose à la fois les propriétés système et les métadonnées définies par l’utilisateur. Les propriétés système existent sur chaque ressource Stockage Blob. Certaines propriétés sont en lecture seule, tandis que d’autres peuvent être lues ou définies.

Les métadonnées définies par l’utilisateur se composent d’une ou plusieurs paires nom-valeur que vous spécifiez pour une ressource de stockage Blob. Vous pouvez les utiliser pour stocker des valeurs supplémentaires avec la ressource. Les valeurs de métadonnées sont destinées à votre usage personnel et n’affectent pas le comportement de la ressource.

Propriétés du conteneur

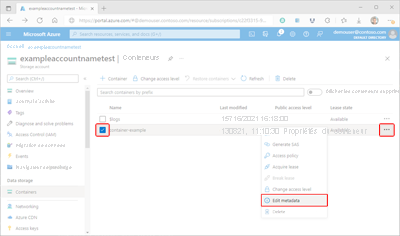

Pour afficher les propriétés d’un conteneur dans le portail Azure, procédez comme suit :

Accédez à la liste des conteneurs au sein de votre compte de stockage.

Cochez la case en regard du nom du conteneur dont vous souhaitez afficher les propriétés.

Sélectionnez le bouton Plus du conteneur (...), puis sélectionnez Propriétés du conteneur pour afficher le volet Propriétés du conteneur.

Lire et écrire des métadonnées de conteneur

Les utilisateurs disposant d’un grand nombre d’objets au sein de leur compte de stockage peuvent organiser leurs données logiquement dans des conteneurs à l’aide de métadonnées.

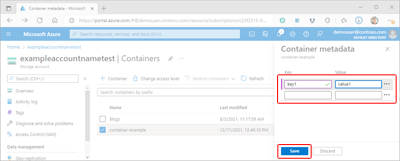

Pour gérer les métadonnées d’un conteneur dans le portail Azure, procédez comme suit :

Accédez à la liste des conteneurs dans votre compte de stockage.

Cochez la case en regard du nom du conteneur dont vous souhaitez gérer les métadonnées.

Sélectionnez le bouton Plus du conteneur (...), puis sélectionnez Modifier les métadonnées pour afficher le volet Métadonnées du conteneur .

Le volet Métadonnées du conteneur affiche les paires clé-valeur de métadonnées existantes. Les données existantes peuvent être modifiées en sélectionnant une clé ou une valeur existante et en remplaçant les données. Vous pouvez ajouter des métadonnées supplémentaires et fournir des données dans les champs vides fournis. Enfin, sélectionnez Enregistrer pour valider vos données.

Gérer l’accès aux conteneurs et aux BLOBs

La gestion correcte de l’accès aux conteneurs et leurs objets blob est essentielle pour garantir que vos données restent sécurisées. Les sections suivantes illustrent les façons dont vous pouvez répondre à vos exigences d’accès.

Gérer les attributions de rôles RBAC Azure pour le conteneur

Microsoft Entra ID offre une sécurité optimale pour les ressources de stockage Blob. Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) détermine les autorisations qu’un principal de sécurité a sur une ressource donnée. Pour accorder l’accès à un conteneur, vous attribuez un rôle RBAC à l’étendue du conteneur ou au-dessus à un utilisateur, un groupe, un principal de service ou une identité managée. Vous pouvez également choisir d’ajouter une ou plusieurs conditions à l’attribution de rôle.

Vous pouvez en savoir plus sur l'attribution de rôles Azure à l'aide du portail Azure.

Générer une signature d’accès partagé

Une signature d’accès partagé (SAP) fournit un accès temporaire, sécurisé et délégué à un client qui ne dispose pas normalement d’autorisations. Une SAP vous donne un contrôle granulaire sur la façon dont un client peut accéder à vos données. Par exemple, vous pouvez spécifier les ressources disponibles pour le client. Vous pouvez également limiter les types d’opérations que le client peut effectuer et spécifier la durée.

Azure prend en charge trois types de SAP. Une SAP de service fournit l’accès à une ressource d’un seul des services de stockage : le service blob, de file d’attente, de table ou de fichiers. Une account SAS est similaire à un service SAS, mais peut autoriser l’accès aux ressources dans plusieurs services de stockage. Une SAS de délégation d'utilisateur est une SAS sécurisée avec les informations d'identification Microsoft Entra et ne peut être utilisée qu'avec le service de stockage Blob.

Lorsque vous créez une SAP, vous pouvez définir des limitations d’accès en fonction du niveau d’autorisation, de l’adresse IP ou de la plage, ou de la date et de l’heure de début et d’expiration. Vous pouvez en savoir plus dans Accorder un accès limité aux ressources stockage Azure à l’aide de signatures d’accès partagé.

Caution

Tout client disposant d’une SAP valide peut accéder aux données de votre compte de stockage comme autorisé par cette SAP. Il est important de protéger une SAP contre une utilisation malveillante ou involontaire. Utilisez la discrétion pour distribuer une SAP et disposer d’un plan en place pour révoquer une SAP compromise.

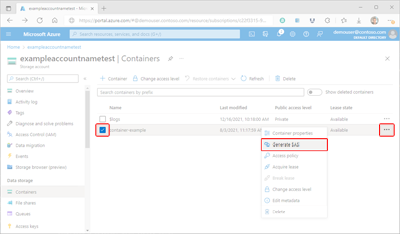

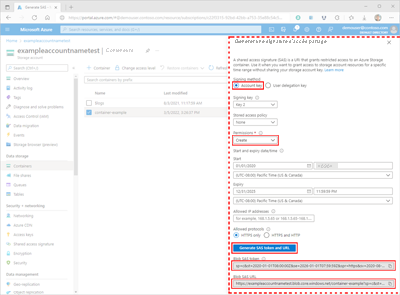

Pour générer un jeton SAP à l’aide du portail Azure, procédez comme suit :

Dans le portail Azure, accédez à la liste des conteneurs de votre compte de stockage.

Cochez la case en regard du nom du conteneur pour lequel vous générerez un jeton SAP.

Sélectionnez le bouton Plus du conteneur (...), puis sélectionnez Générer une SAP pour afficher le volet Générer une SAP .

Dans le volet Générer une SAP , sélectionnez la valeur de clé de compte pour le champ Méthode de signature .

Dans le champ Méthode de signature , sélectionnez Clé de compte. Le choix de la clé de compte entraîne la création d’une SAS de service.

Dans le champ Clé de signature , sélectionnez la clé souhaitée à utiliser pour signer la SAP.

Dans le champ Stratégie d’accès stockée , sélectionnez Aucun.

Sélectionnez le champ Autorisations , puis cochez les cases correspondant aux autorisations souhaitées.

Dans la section Début et date/heure d’expiration, spécifiez les valeurs de date, d’heure et de fuseau horaire souhaitées.

Si vous le souhaitez, spécifiez une adresse IP ou une plage d’adresses IP à partir de laquelle accepter des demandes dans le champ Adresses IP autorisées . Si l’adresse IP de la demande ne correspond pas à l’adresse IP ou à la plage d’adresses spécifiée sur le jeton SAP, elle n’est pas autorisée.

Le cas échéant, spécifiez le protocole autorisé pour les requêtes effectuées avec le SAS dans le champ Protocoles autorisés. La valeur par défaut est HTTPS.

Passez en revue vos paramètres pour obtenir une précision, puis sélectionnez Générer un jeton SAS et une URL pour afficher le jeton SAS d’objet blob et les chaînes de requête d’URL SAS d’objet blob .

Copiez et collez les valeurs Jeton SAS blob et URL SAS blob en lieu sûr. Elles ne seront affichées qu’une seule fois et ne peuvent pas être récupérées une fois la fenêtre fermée.

Note

Le jeton SAP retourné par le portail n’inclut pas le caractère délimiteur (' ?') pour la chaîne de requête d’URL. Si vous ajoutez le jeton SAP à une URL de ressource, n’oubliez pas d’ajouter le caractère délimiteur à l’URL de la ressource avant d’ajouter le jeton SAP.

Créer une stratégie d’accès ou d’immuabilité stockée

Une stratégie d’accès stockée vous donne un contrôle côté serveur supplémentaire sur une ou plusieurs signatures d’accès partagé. Lorsque vous associez une SAP à une stratégie d’accès stockée, la SAP hérite des restrictions définies dans la stratégie. Ces restrictions supplémentaires vous permettent de modifier l’heure de début, l’heure d’expiration ou les autorisations d’une signature. Vous pouvez également le révoquer une fois qu’il a été émis.

Les stratégies d’immuabilité peuvent être utilisées pour protéger vos données contre les remplacements et les suppressions. Les stratégies d’immuabilité permettent aux objets d’être créés et lus, mais empêchent leur modification ou leur suppression pendant une durée spécifique. Le stockage Blob prend en charge deux types de stratégies d’immuabilité. Une stratégie de rétention basée sur le temps interdit les opérations d’écriture et de suppression pendant une période définie. Une conservation légale interdit également les opérations d’écriture et de suppression, mais doit être explicitement effacée avant que ces opérations puissent reprendre.

création d’une stratégie d’accès stockée

La configuration d’une stratégie d’accès stockée est un processus en deux étapes : la stratégie doit d’abord être définie, puis appliquée au conteneur par la suite. Pour configurer une stratégie d’accès stockée, procédez comme suit :

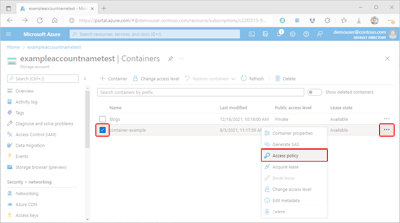

Dans le portail Azure, accédez à la liste des conteneurs de votre compte de stockage.

Cochez la case en regard du nom du conteneur pour lequel vous générerez un jeton SAP.

Sélectionnez le bouton Plus du conteneur (...), puis sélectionnez Stratégie d’accès pour afficher le volet Stratégie d’accès .

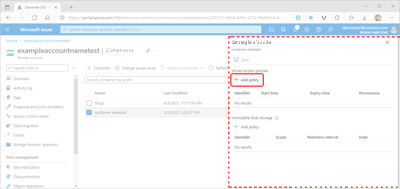

Dans le volet Stratégie d’accès , sélectionnez + Ajouter une stratégie dans la section Stratégies d’accès stockées pour afficher le volet Ajouter une stratégie . Toutes les stratégies existantes sont affichées dans la section appropriée.

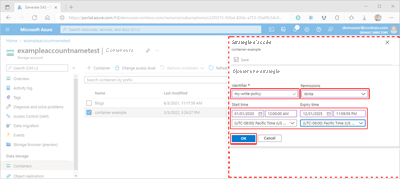

Dans le volet Ajouter une stratégie, sélectionnez la zone Identificateur et ajoutez un nom pour votre nouvelle stratégie.

Sélectionnez le champ Autorisations , puis cochez les cases correspondant aux autorisations souhaitées pour votre nouvelle stratégie.

Si vous le souhaitez, fournissez des valeurs de date, d’heure et de fuseau horaire pour les champs Heure de début et Heure d’expiration pour définir la période de validité de la stratégie.

Passez en revue vos paramètres pour obtenir une précision, puis sélectionnez OK pour mettre à jour le volet Stratégie Access .

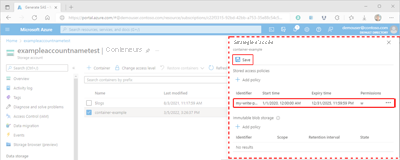

Caution

Bien que votre stratégie s’affiche maintenant dans le tableau des stratégies d'accès stockées, elle n’est toujours pas appliquée au conteneur. Si vous quittez le volet Stratégie d’accès à ce stade, la stratégie n’est pas enregistrée ou appliquée et vous perdez votre travail.

Dans le volet Stratégie d’accès , sélectionnez + Ajouter une stratégie pour définir une autre stratégie, ou sélectionnez Enregistrer pour appliquer votre nouvelle stratégie au conteneur. Après avoir créé au moins une stratégie d’accès stockée, vous serez en mesure d’associer d’autres signatures d’accès sécurisé (SAP) à celle-ci.

Créer une stratégie d’immuabilité

En savoir plus sur la configuration des stratégies d’immuabilité pour les conteneurs. Pour obtenir de l’aide sur l’implémentation de stratégies d’immuabilité, suivez les étapes décrites dans les articles Configurer une stratégie de rétention ou Configurer ou annuler une conservation légale.

Gérer les baux

Un bail de conteneur est utilisé pour établir ou gérer un verrou pour les opérations de suppression. Lorsqu’un bail est acquis dans le portail Azure, le verrou ne peut être créé qu’avec une durée infinie. Lorsqu’elle est créée par programme, la durée du verrou peut être comprise entre 15 et 60 secondes, ou elle peut être infinie.

Il existe cinq modes d’opération de bail différents, mais seuls deux sont disponibles dans le portail Azure :

| Cas d’utilisation |

|

|

|---|---|---|

|

|

Demandez un nouveau bail. | ✓ |

|

|

Renouveler un bail existant. | |

|

|

Modifiez l’ID d’un bail existant. | |

|

|

Mettre fin au bail actuel ; permet à d’autres clients d’acquérir un nouveau bail | ✓ |

|

|

Mettre fin au bail actuel ; empêche d’autres clients d’acquérir un nouveau bail pendant la période de bail en cours |

Acquérir un bail

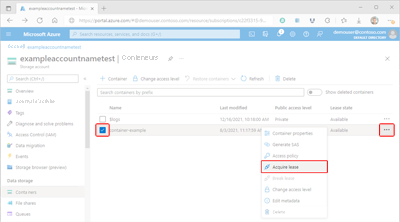

Pour acquérir un bail à l’aide du portail Azure, procédez comme suit :

Dans le portail Azure, accédez à la liste des conteneurs de votre compte de stockage.

Cochez la case en regard du nom du conteneur pour lequel vous acquérirez un bail.

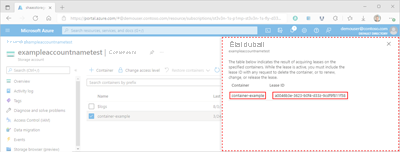

Sélectionnez le bouton Plus du conteneur (...), puis sélectionnez Acquérir le bail pour demander un nouveau bail et afficher les détails dans le volet État du bail.

Les valeurs de propriété Container et Lease ID du bail nouvellement demandé sont affichées dans le volet État du bail. Copiez et collez ces valeurs dans un emplacement sécurisé. Elles ne seront affichées qu’une seule fois et ne peuvent pas être récupérées une fois le volet fermé.

Arrêter un bail

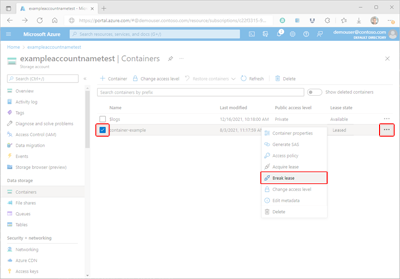

Pour interrompre un bail à l’aide du portail Azure, procédez comme suit :

Dans le portail Azure, accédez à la liste des conteneurs de votre compte de stockage.

Cochez la case à côté du nom du conteneur pour lequel vous mettrez fin à un bail.

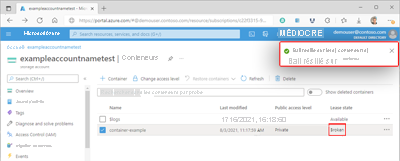

Sélectionnez le bouton Plus du conteneur (...), puis sélectionnez Interrompre le bail pour interrompre le bail.

Une fois le bail rompu, la valeur de l’état du bail du conteneur sélectionné est mise à jour et une confirmation d’état s’affiche.

Supprimer des conteneurs

Lorsque vous supprimez un conteneur dans le portail Azure, tous les objets blob du conteneur seront également supprimés.

Avertissement

En suivant les étapes ci-dessous, vous pouvez supprimer définitivement des conteneurs et tous les objets blob qu’ils contiennent. Microsoft recommande d’activer la suppression réversible de conteneur pour protéger les conteneurs et les objets blob contre la suppression accidentelle. Pour plus d’informations, consultez Suppression réversible de conteneurs.

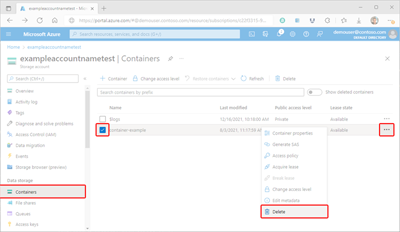

Pour supprimer un conteneur dans le portail Azure, procédez comme suit :

Dans le portail Azure, accédez à la liste des conteneurs de votre compte de stockage.

Sélectionnez le conteneur à supprimer.

Sélectionnez le bouton Plus (...), puis sélectionnez Supprimer.

Dans la boîte de dialogue Supprimer le ou les conteneurs , vérifiez que vous souhaitez supprimer le conteneur.

Dans certains cas, il est possible de récupérer des conteneurs qui ont été supprimés. Si l’option de protection des données de suppression réversible est activée sur votre compte de stockage, vous pouvez accéder aux conteneurs supprimés au cours de la période de rétention associée. Pour en savoir plus sur la suppression réversible, reportez-vous à l’article Suppression réversible pour conteneurs .

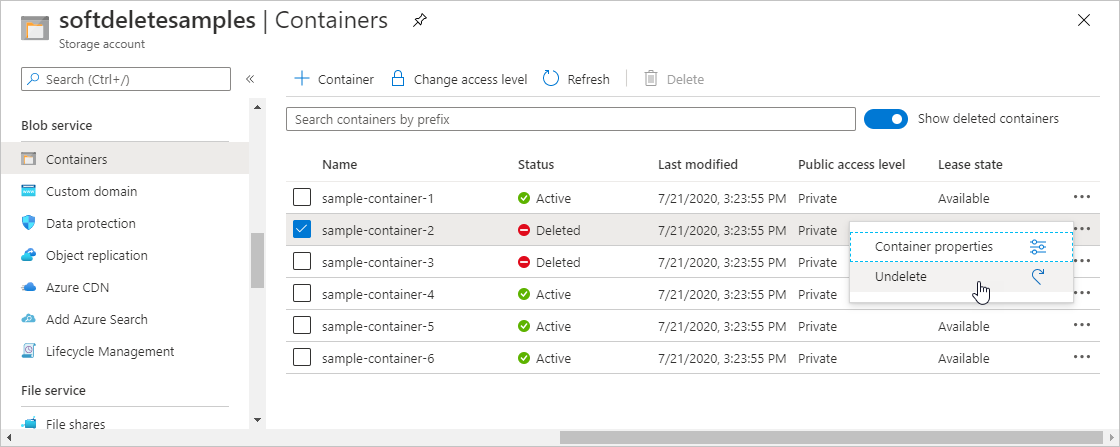

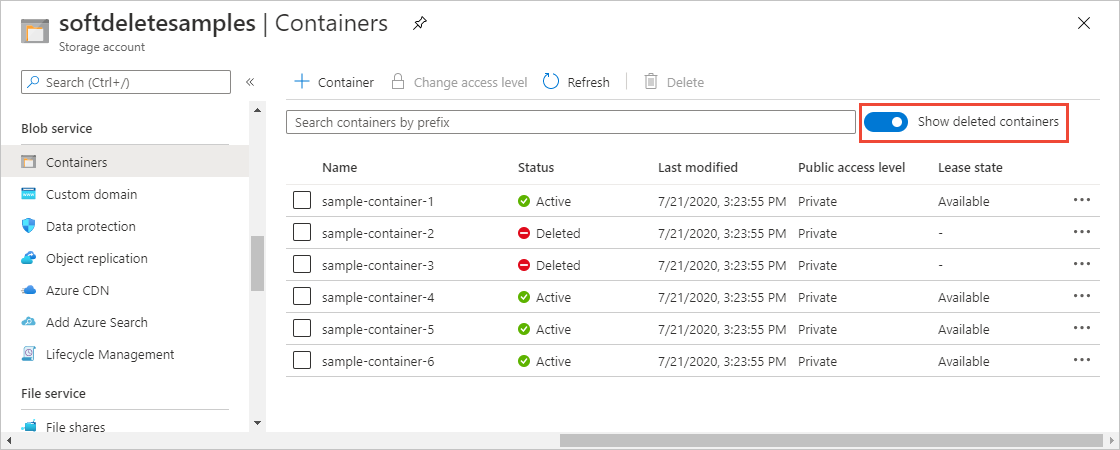

Afficher les conteneurs supprimés de manière réversible

Lorsque la suppression réversible est activée, vous pouvez afficher les conteneurs supprimés de manière réversible dans le portail Azure. Les conteneurs supprimés de manière réversible sont visibles pendant la période de rétention spécifiée. Une fois la période de rétention expirée, un conteneur supprimé de manière réversible est définitivement supprimé et n’est plus visible.

Pour afficher les conteneurs supprimés de manière réversible dans le portail Azure, procédez comme suit :

Accédez à votre compte de stockage dans le portail Azure et affichez la liste de vos conteneurs.

Basculez le commutateur Afficher les conteneurs supprimés pour inclure les conteneurs supprimés dans la liste.

Restaurer un conteneur temporairement supprimé

Vous pouvez restaurer un conteneur supprimé temporairement et son contenu pendant la période de rétention. Pour restaurer un conteneur supprimé de manière réversible dans le portail Azure, procédez comme suit :

Accédez à votre compte de stockage dans le portail Azure et affichez la liste de vos conteneurs.

Affichez le menu contextuel du conteneur que vous souhaitez restaurer, puis choisissez Annuler la suppression dans le menu.