Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Cet article répertorie quelques exemples de conditions d’attribution de rôle pour contrôler l’accès au Stockage Blob Azure.

Important

Le contrôle d’accès en fonction des attributs Azure (Azure ABAC) est en disponibilité générale (GA) pour contrôler l’accès au Stockage Blob Azure, à Azure Data Lake Storage Gen2 et aux files d’attente Azure à l’aide des attributs request, resource, environment et principal dans les niveaux de performances des comptes de stockage standard et premium. Actuellement, l'attribut de requête d'inclusion de blob de liste et l'attribut de requête d'instantané pour l'espace de noms hiérarchique sont en PREVIEW. Pour obtenir des informations complètes sur l’état des fonctionnalités d’ABAC pour Stockage Azure, consultez État des fonctionnalités de condition dans Stockage Azure.

Consultez les Conditions d’utilisation supplémentaires pour les préversions Microsoft Azure pour les conditions légales qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale.

Conditions préalables

Pour plus d’informations sur les prérequis à l’ajout ou à la modification des conditions d’attribution de rôle, consultez Prérequis aux conditions.

Résumé des exemples de cet article

Utilisez le tableau suivant pour trouver rapidement un exemple qui correspond à votre scénario ABAC. Le tableau inclut une brève description du scénario, ainsi qu’une liste d’attributs utilisés dans l’exemple par source (environnement, principal, requête et ressource).

Balises d’index d’objets blob

Cette section présente des exemples utilisant des balises d'indexation de blob.

Important

Bien que la Read content from a blob with tag conditions sous-opération soit actuellement prise en charge pour des raisons de compatibilité avec les conditions mises en œuvre lors de la préversion de la fonctionnalité ABAC, elle est désormais obsolète et Microsoft recommande d'utiliser l'action Read a blob à la place.

Lors de la configuration des conditions ABAC dans le portail Azure, vous pouvez voir DÉPRÉCIÉ : lecture du contenu d’un objet blob avec des conditions de balise. Microsoft recommande de supprimer l’opération et de la remplacer par l’action Read a blob.

Si vous créez votre propre condition dans laquelle vous souhaitez restreindre l’accès en lecture par conditions de balise, reportez-vous à Exemple : lire des objet blob avec une balise d’index blob.

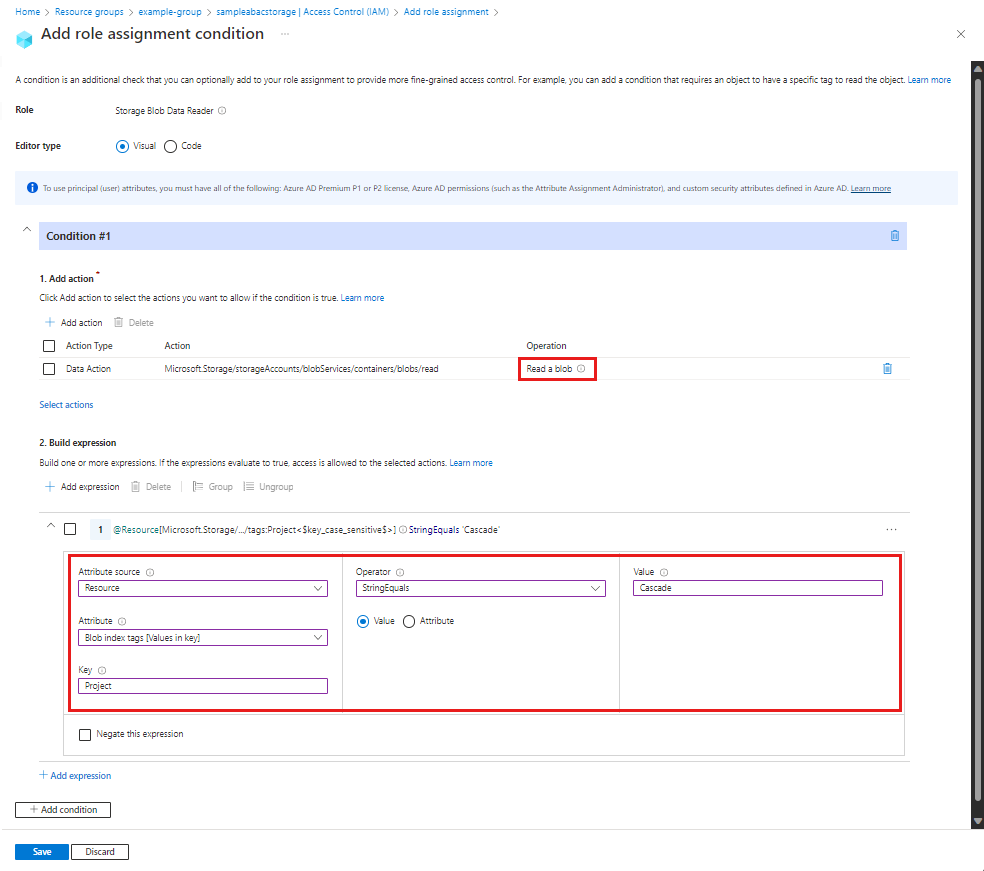

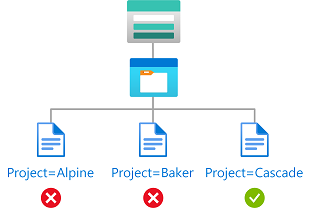

Exemple : lire des objets blob avec une balise d’index d’objet blob

Cette condition permet aux utilisateurs de lire des objets blob dont la clé de Project est balise d’index d’objets blob et la valeur est Cascade. Les tentatives d’accès aux objets blob sans cette balise clé-valeur ne sont pas autorisées.

Pour que cette condition soit efficace pour un principal de sécurité, vous devez l’ajouter à toutes les attributions de rôles pour celles-ci qui incluent les actions suivantes :

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide de l’éditeur visuel du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob |

| Source de l’attribut | Ressource |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | {keyName} |

| Opérateur | StringEquals |

| Valeur | {keyValue} |

Exemple : les nouveaux blobs doivent inclure une balise d'index

Cette condition implique que tout nouvel objet blob doit inclure une balise d’index d’objet blob Project et la valeur Cascade.

Il existe deux actions qui vous permettent de créer des objets blob. Vous devez donc cibler les deux. Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes :

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Écrire dans un blob avec des balises d'index de blob Écrire dans un blob avec des balises d'index de blob |

| Source de l’attribut | Requête |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | {keyName} |

| Opérateur | StringEquals |

| Valeur | {keyValue} |

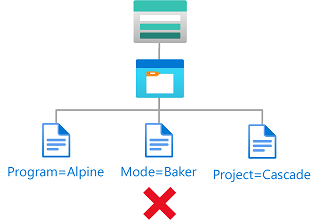

Exemple : les objets blob existants doivent avoir des clés de balise d’index

Cette condition exige que tous les objets blob existants soient marqués avec au moins l’une des clés de balise d’index d’objet blob autorisées : Project ou Program. Cette condition est utile pour ajouter des règles de gouvernance aux objets blob existants.

Il existe deux actions qui vous permettent de mettre à jour des balises sur des objets blob existants. Vous devez donc cibler les deux. Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes :

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Écrire dans un blob avec des balises d'index de blob Écrire des balises d'index de blob |

| Source de l’attribut | Requête |

| Caractéristique | Balises d’index d’objet blob [Clés] |

| Opérateur | ForAllOfAnyValues:StringEquals |

| Valeur | {keyName1} {keyName2} |

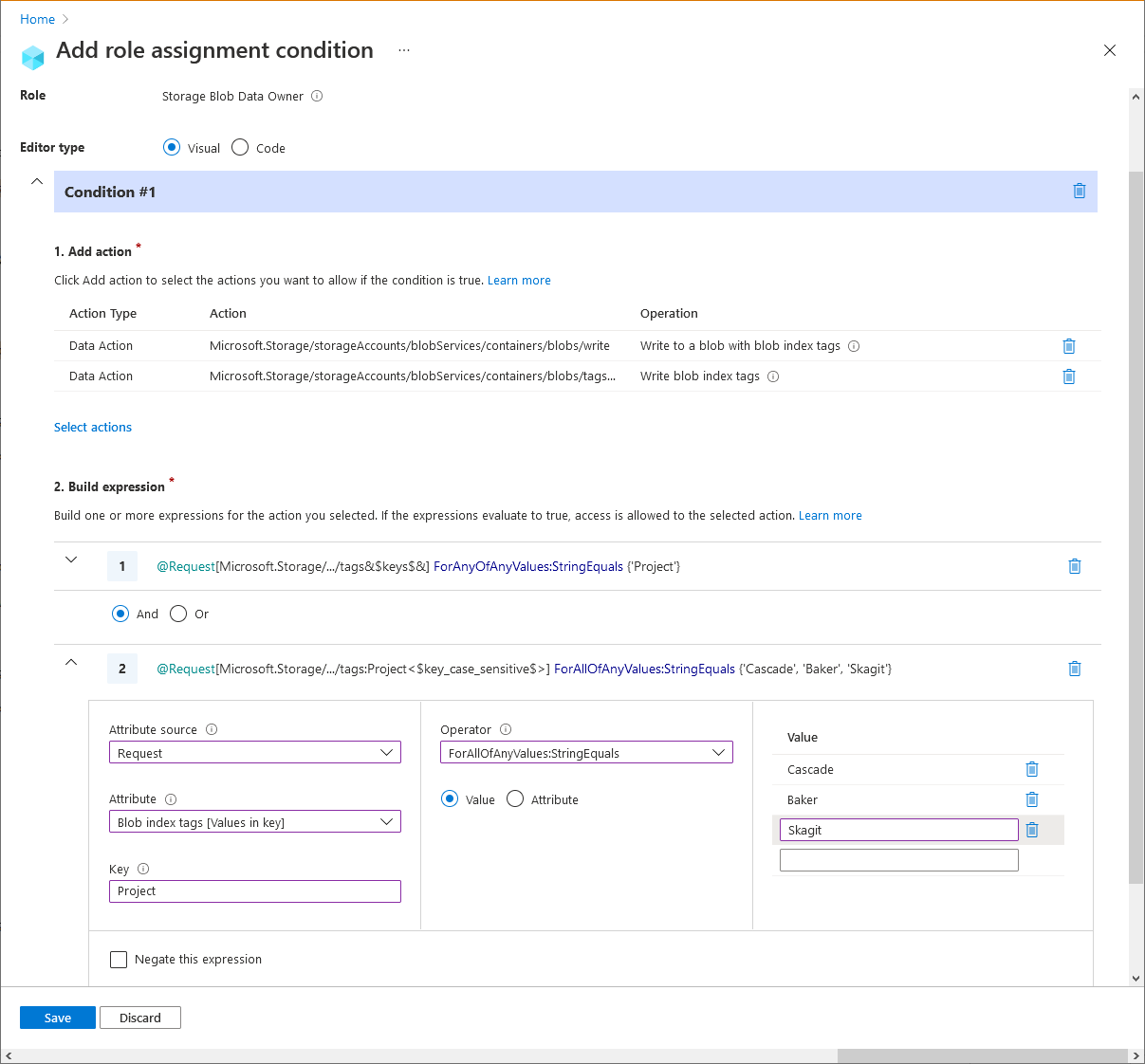

Exemple : les objets blob existants doivent avoir des valeurs et des clés de balise d’index d’objets blob

Cette condition nécessite que tous les objets blob existants aient une clé de balise d’index d’objet blob Project et des valeurs Cascade, Baker ou Skagit. Cette condition est utile pour ajouter des règles de gouvernance aux objets blob existants.

Il existe deux actions qui vous permettent de mettre à jour des balises sur des objets blob existants. Vous devez donc cibler les deux. Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Écrire dans un blob avec des balises d'index de blob Écrire des balises d'index de blob |

| Source de l’attribut | Requête |

| Caractéristique | Balises d’index d’objet blob [Clés] |

| Opérateur | ForAnyOfAnyValues:StringEquals |

| Valeur | {keyName} |

| Opérateur | and |

| Expression 2 | |

| Source de l’attribut | Requête |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | {keyName} |

| Opérateur | ForAllOfAnyValues:StringEquals |

| Valeur | {keyValue1} {keyValue2} {keyValue3} |

Noms ou chemins de conteneur d’objets blob

Cette section inclut des exemples montrant comment restreindre l’accès aux objets en fonction du nom du conteneur ou du chemin d’accès de l’objet blob.

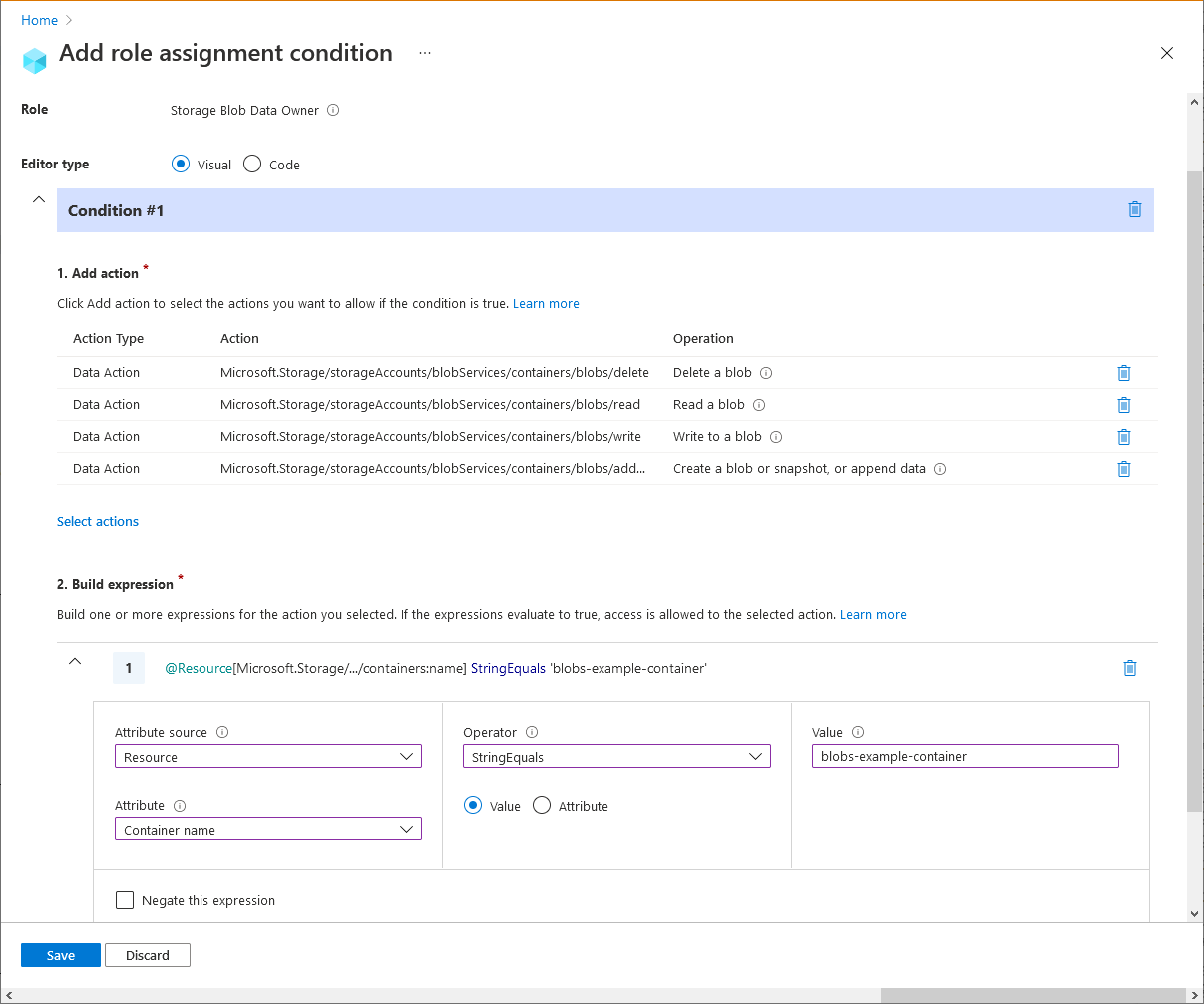

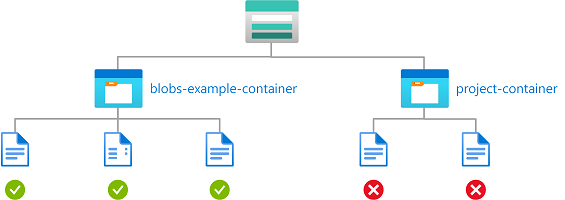

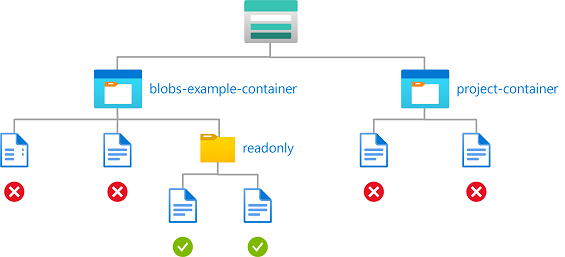

Exemple : Lire, écrire ou supprimer des blobs dans des conteneurs désignés

Cette condition permet aux utilisateurs de lire, d’écrire ou de supprimer des objets blob dans des conteneurs de stockage nommés blobs-example-container. Cette condition est utile pour partager des conteneurs de stockage spécifiques avec d’autres utilisateurs dans un abonnement.

Il existe cinq actions pour lire, écrire et supprimer des objets blob existants. Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. Ajoutez si les comptes de stockage inclus dans cette condition ont un espace de noms hiérarchique activé ou peuvent être activés ultérieurement. |

Les sous-opérations ne sont pas utilisées dans cette condition, car la sous-opération est nécessaire uniquement lorsque les conditions sont créées en fonction des balises.

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Supprimer un blob. Lire un blob Écrire dans un objet blob Créer un blob ou un instantané, ou ajouter des données Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Nom du conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

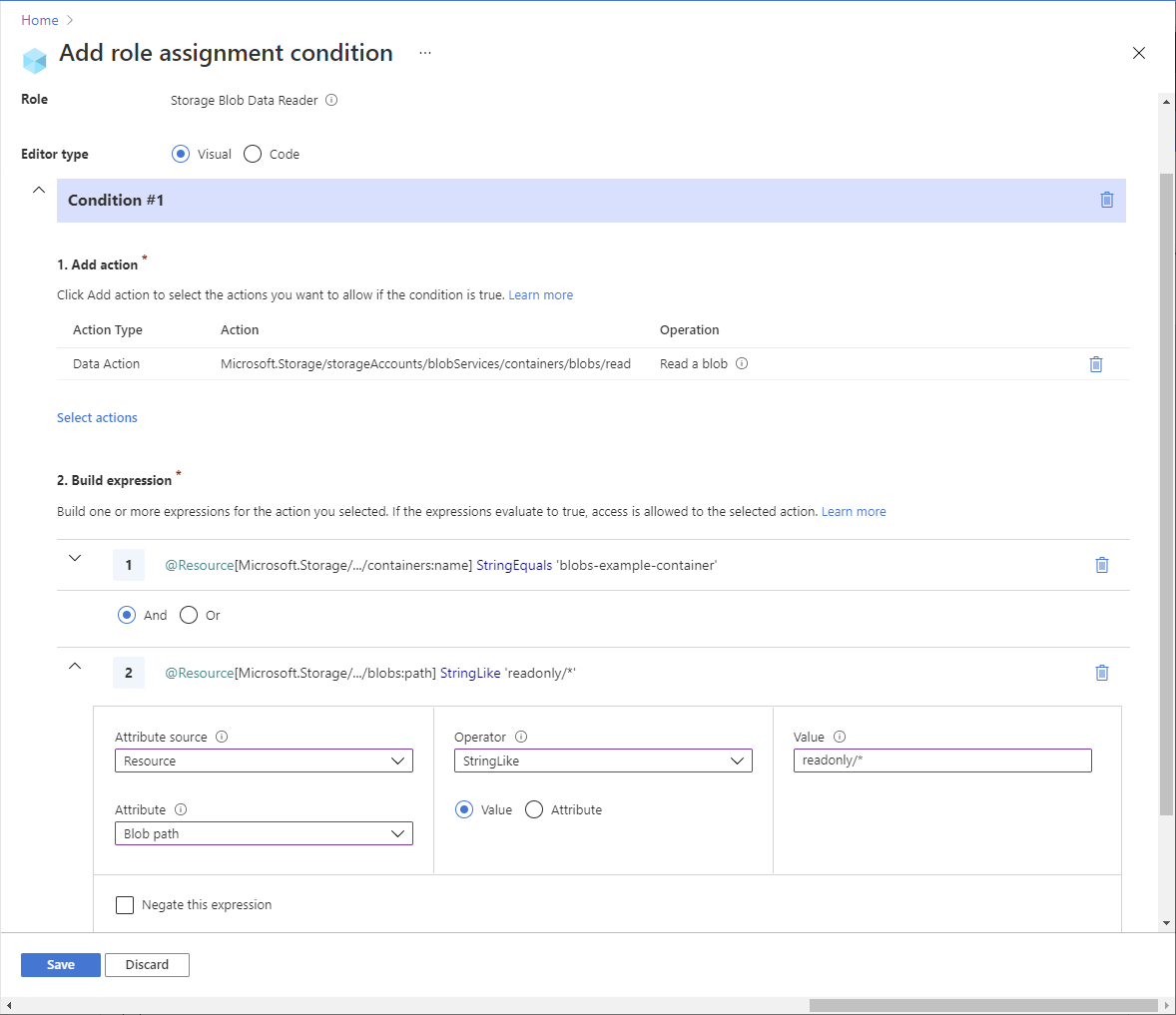

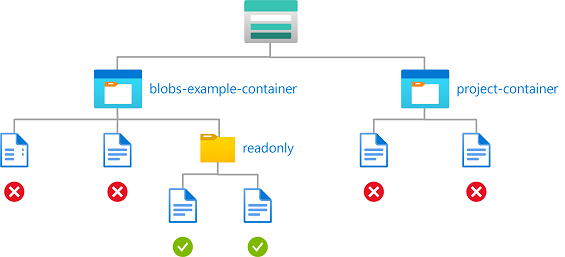

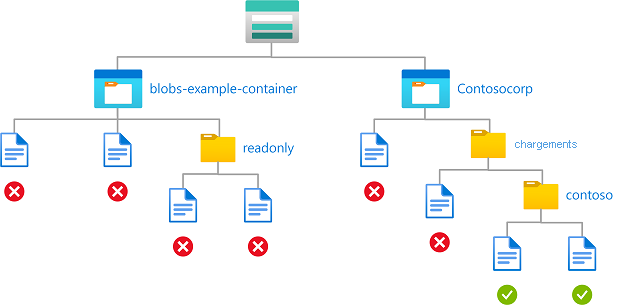

Exemple : lire des objets blob dans les conteneurs nommés avec un chemin d’accès

Cette condition autorise l’accès en lecture aux conteneurs de stockage nommés blobs-example-container avec le chemin d’accès au blob readonly/*. Cette condition est utile pour partager des parties spécifiques des conteneurs de stockage pour l’accès en lecture avec d’autres utilisateurs de l’abonnement.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. Ajoutez si les comptes de stockage inclus dans cette condition ont un espace de noms hiérarchique activé ou peuvent être activés ultérieurement. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Nom du conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

| Expression 2 | |

| Opérateur | and |

| Source de l’attribut | Ressource |

| Caractéristique | Chemin du blob |

| Opérateur | StringLike |

| Valeur | {pathString} |

Exemple : lire ou répertorier des objets blob dans les conteneurs nommés avec un chemin d’accès

Cette condition autorise l’accès en lecture et l’accès liste aux conteneurs de stockage nommés blobs-example-container avec le chemin d’accès au blob readonly/*. La condition 1 s’applique aux actions de lecture à l’exclusion des listes d’objets blob. La condition #2 s’applique aux blobs de la liste. Cette condition est utile pour partager des parties spécifiques des conteneurs de stockage pour l’accès en lecture ou liste avec d’autres utilisateurs de l’abonnement.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. Ajoutez si les comptes de stockage inclus dans cette condition ont un espace de noms hiérarchique activé ou peuvent être activés ultérieurement. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

Remarque

Le portail Azure utilise prefix='' pour répertorier les objets blob à partir du répertoire racine du conteneur. Une fois la condition ajoutée lors de l'opération de listage des objets blob à l’aide du préfixe StringStartsWith « readonly/ », les utilisateurs ciblés ne pourront pas répertorier les objets blob à partir du répertoire racine du conteneur dans le portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Nom du conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

| Expression 2 | |

| Opérateur | and |

| Source de l’attribut | Ressource |

| Caractéristique | Chemin du blob |

| Opérateur | StringStartsWith |

| Valeur | {pathString} |

| Condition n° 2 | Réglage |

|---|---|

| Actions | Lister des objets blob Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Nom du conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

| Expression 2 | |

| Opérateur | and |

| Source de l’attribut | Requête |

| Caractéristique | Préfixe d’objet blob |

| Opérateur | StringStartsWith |

| Valeur | {pathString} |

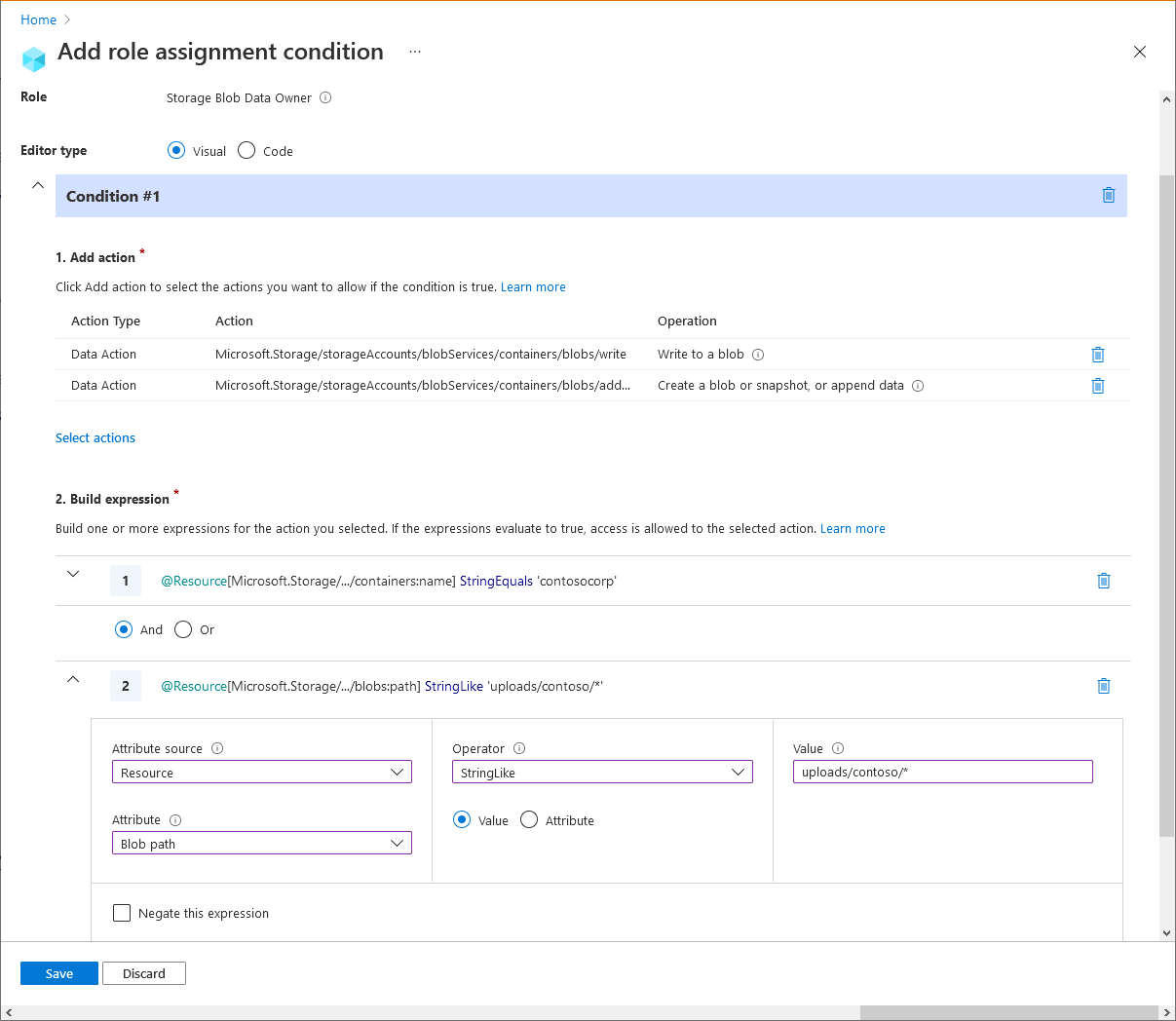

Exemple : écrire des objets blob dans les conteneurs nommés avec un chemin d’accès

Cette condition permet à un partenaire (utilisateur invité Microsoft Entra) de déposer des fichiers dans des conteneurs de stockage nommés Contosocorp avec un chemin d’accès de chargements/contoso/*. Cette condition est utile pour permettre à d’autres utilisateurs de placer des données dans des conteneurs de stockage.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. Ajoutez si les comptes de stockage inclus dans cette condition ont un espace de noms hiérarchique activé ou peuvent être activés ultérieurement. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Écrire dans un objet blob Créer un blob ou un instantané, ou ajouter des données Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Nom du conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

| Expression 2 | |

| Opérateur | and |

| Source de l’attribut | Ressource |

| Caractéristique | Chemin du blob |

| Opérateur | StringLike |

| Valeur | {pathString} |

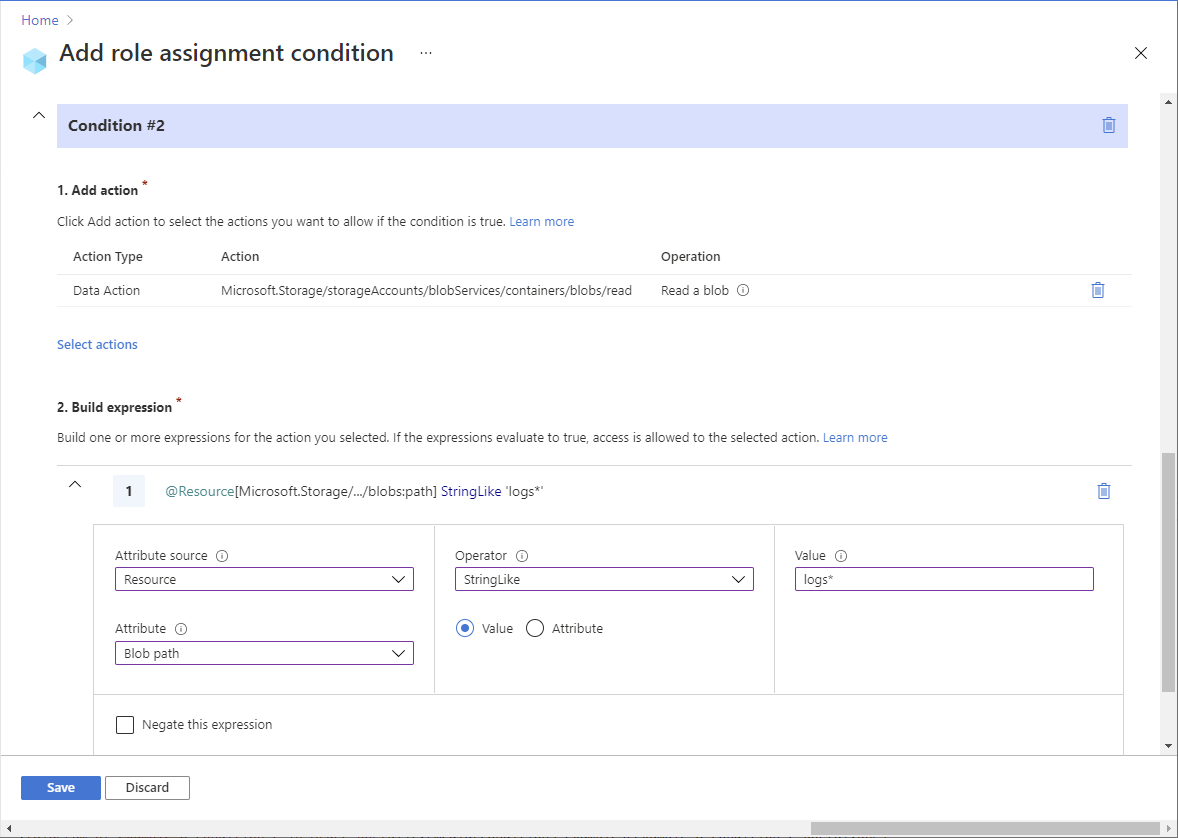

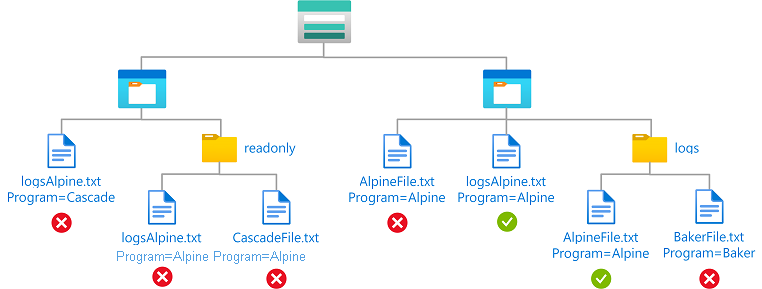

Exemple : lire des objets blob avec une balise d’index d’objet blob et un chemin

Cette condition permet à un utilisateur de lire des objets blob dont la clé de balise d’index d’objets blob est Program, dont la valeur est Alpine et dont le chemin d’accès au blob est logs*. Le chemin d’accès au blob logs* comprend également le nom du blob.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob |

| Source de l’attribut | Ressource |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | {keyName} |

| Opérateur | StringEquals |

| Valeur | {keyValue} |

| Condition n° 2 | Réglage |

|---|---|

| Actions | Lire un blob |

| Source de l’attribut | Ressource |

| Caractéristique | Chemin du blob |

| Opérateur | StringLike |

| Valeur | {pathString} |

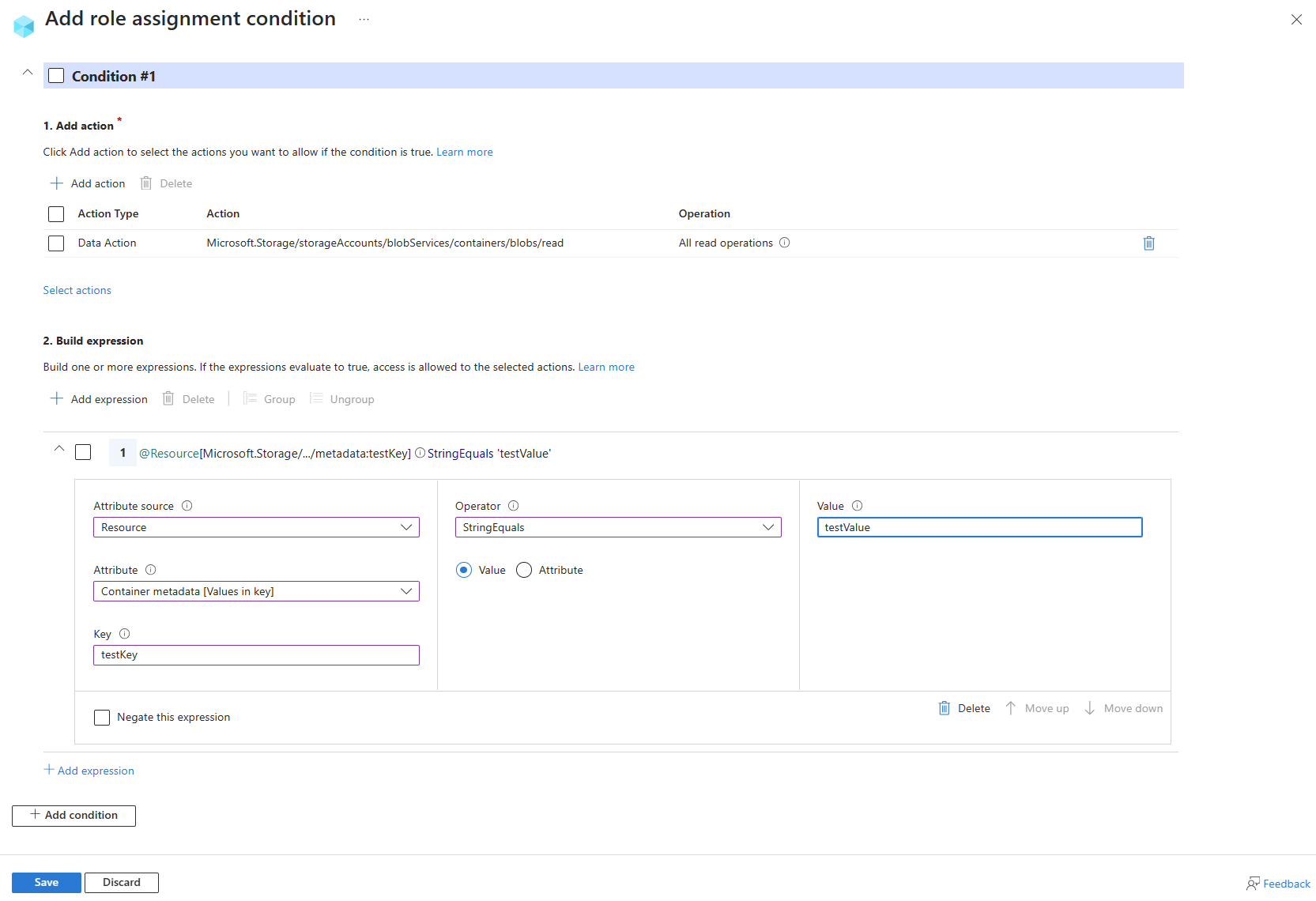

Métadonnées de conteneur d’objets blob

Exemple : Lire des objets blob dans un conteneur avec des métadonnées spécifiques

Cette condition permet aux utilisateurs de lire des blobs dans des conteneurs possédant une paire clé/valeur de métadonnées spécifique.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob |

| Source de l’attribut | Ressource |

| Caractéristique | Métadonnées de conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

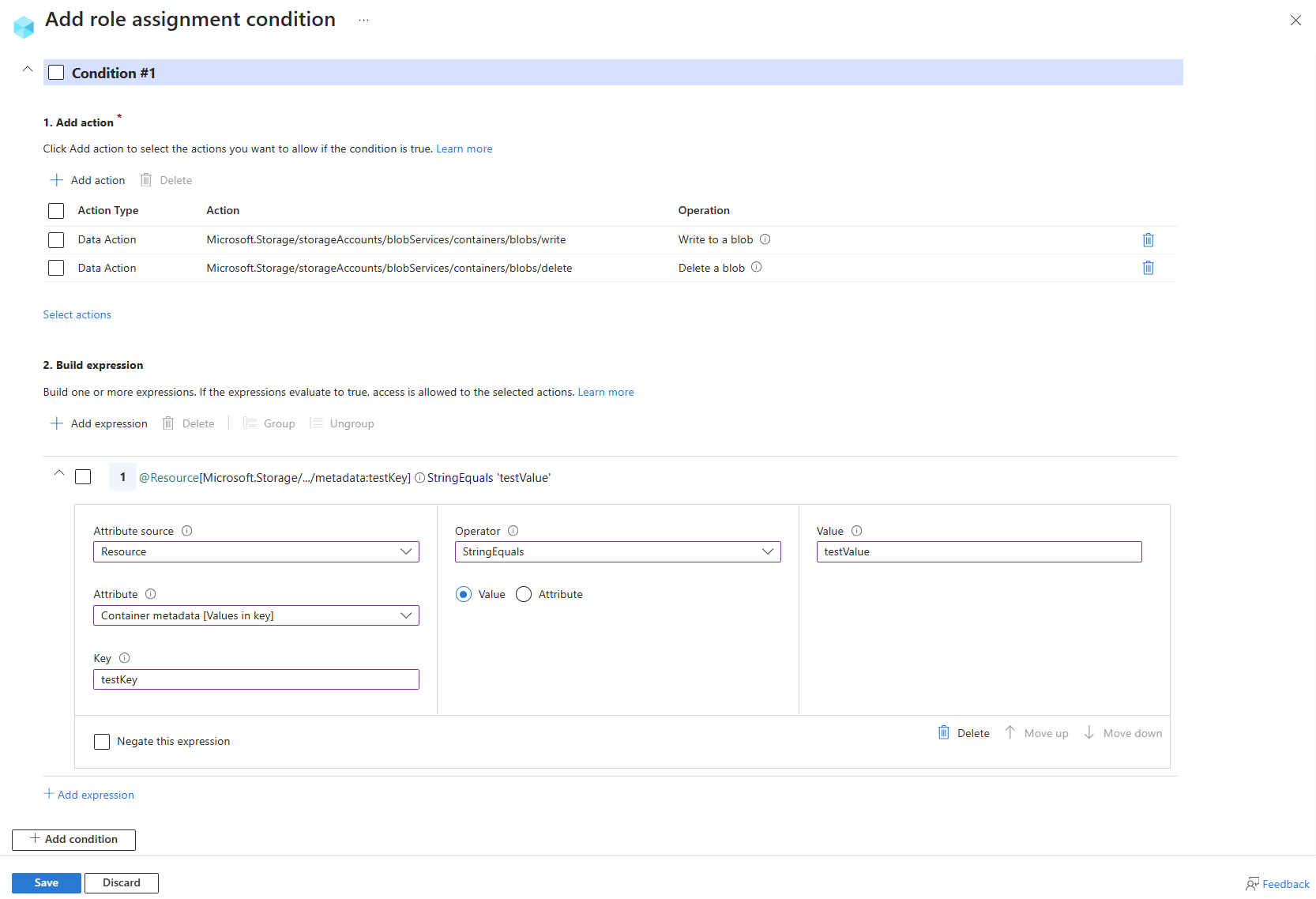

Exemple : Écrire ou supprimer des objets blob dans un conteneur avec des métadonnées spécifiques

Cette condition permet aux utilisateurs d’écrire ou de supprimer des objets blob dans des conteneurs d’objets blob avec une paire clé/valeur de métadonnées spécifique.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Écrire dans un objet blob Supprimer un blob. |

| Source de l’attribut | Ressource |

| Caractéristique | Métadonnées de conteneur |

| Opérateur | StringEquals |

| Valeur | {containerName} |

Versions d’objets blob ou instantanés d’objet blob

Cette section inclut des exemples illustrant les moyens de restreindre l’accès aux objets en fonction de la version du blob ou de la capture instantanée.

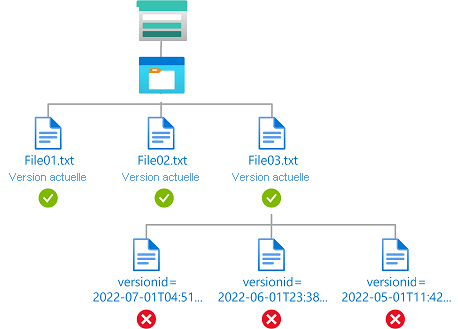

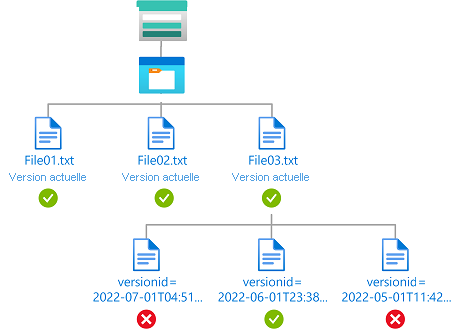

Exemple : Lire uniquement les versions actuelles des blobs

Cette condition permet à un utilisateur de lire uniquement les versions actuelles des objets blob. L’utilisateur ne peut pas lire d’autres versions d’objets blob.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Version actuelle |

| Opérateur | BoolEquals |

| Valeur | Vrai |

Exemple : Lire les versions actuelles des blobs et une version spécifique d'un blob

Cette condition permet à un utilisateur de lire les versions actuelles d’objets blob ainsi que de lire les objets blob avec un ID de version 2022-06-01T23:38:32.8883645Z. L’utilisateur ne peut pas lire d’autres versions d’objets blob. L’attribut ID de version est disponible uniquement pour les comptes de stockage où l’espace de noms hiérarchique n’est pas activé.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob |

| Source de l’attribut | Requête |

| Caractéristique | ID de version |

| Opérateur | DateTimeEquals |

| Valeur | <blobVersionId> |

| Expression 2 | |

| Opérateur | ou |

| Source de l’attribut | Ressource |

| Caractéristique | Version actuelle |

| Opérateur | BoolEquals |

| Valeur | Vrai |

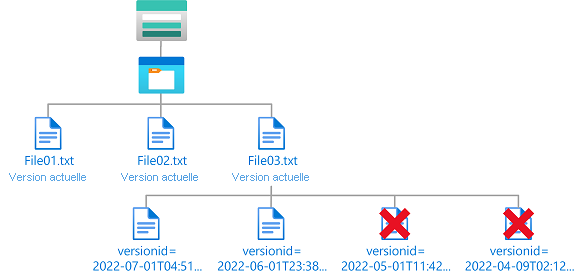

Exemple : supprimer les anciennes versions d’objets blob

Cette condition permet à un utilisateur de supprimer des versions d’un objet blob antérieures à 06/01/2022 pour effectuer le nettoyage. L’attribut ID de version est disponible uniquement pour les comptes de stockage où l’espace de noms hiérarchique n’est pas activé.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Supprimer un blob. Supprimer une version d'un blob |

| Source de l’attribut | Requête |

| Caractéristique | ID de version |

| Opérateur | DateTimeLessThan |

| Valeur | <blobVersionId> |

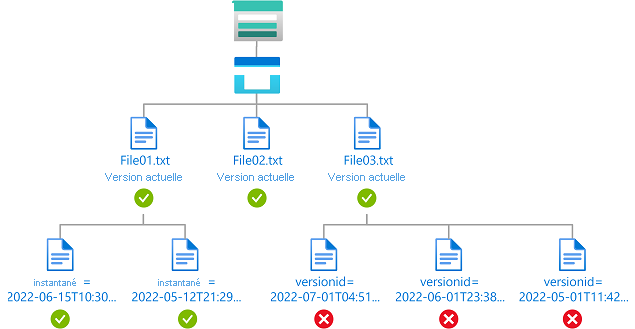

Exemple : lire les versions actuelles d’objets blob et tous les instantanés d’objets blob

Cette condition permet à un utilisateur de lire les versions actuelles d’objets blob et les instantanés d’objets blob. L’attribut ID de version est disponible uniquement pour les comptes de stockage où l’espace de noms hiérarchique n’est pas activé. L'attribut d'instantané est disponible pour les comptes de stockage sans espace de noms hiérarchique et est actuellement en préversion pour ceux avec l'espace de noms hiérarchique activé.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Requête |

| Caractéristique | Instantané |

| Existe | Activé |

| Expression 2 | |

| Opérateur | ou |

| Source de l’attribut | Ressource |

| Caractéristique | Version actuelle |

| Opérateur | BoolEquals |

| Valeur | Vrai |

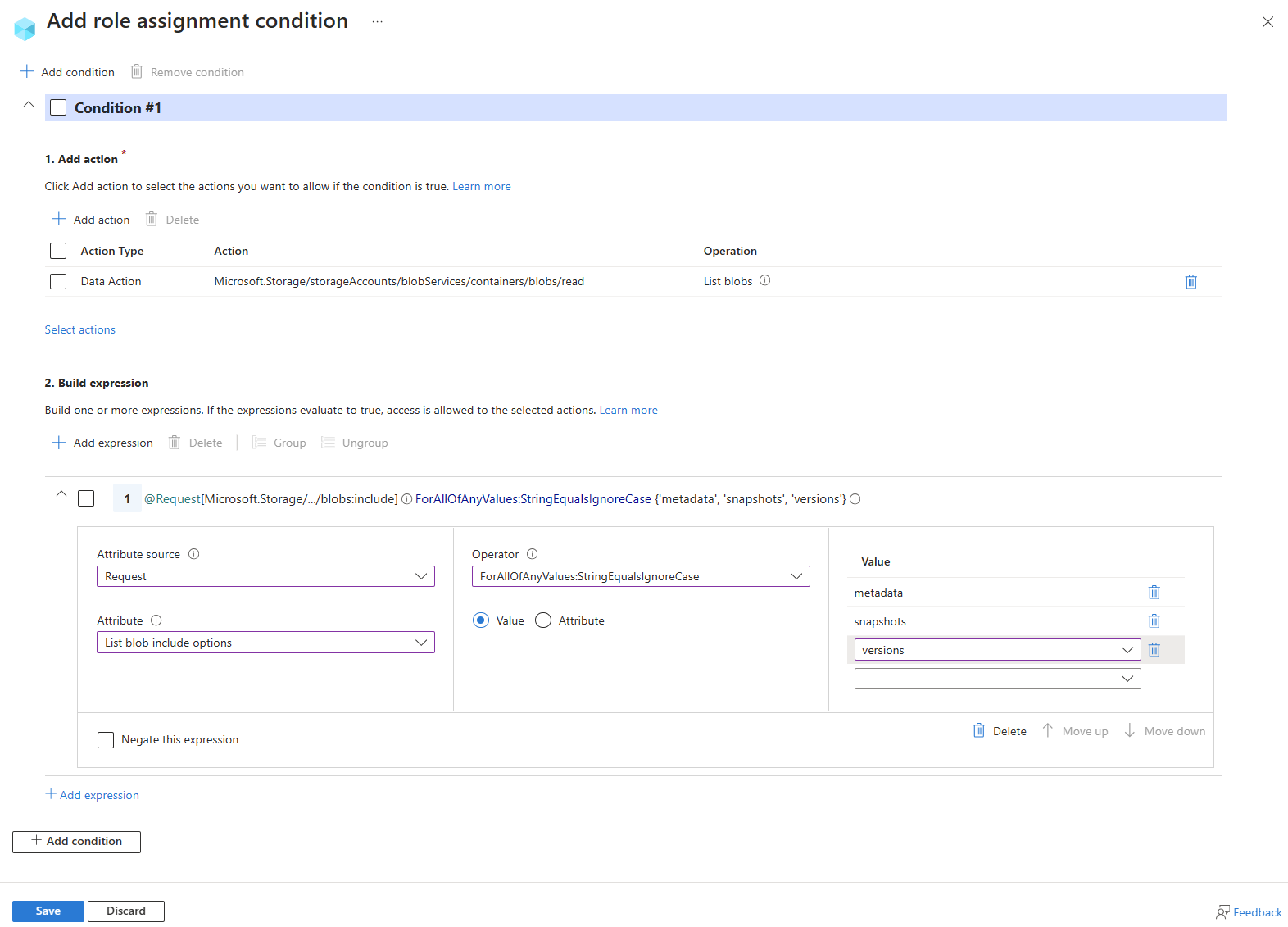

Exemple : autoriser l’opération Liste des objets blob à inclure des métadonnées d’objet blob, des instantanés ou des versions

Cette condition permet à un utilisateur de répertorier les objets blob dans un conteneur et d’inclure des métadonnées, des instantanés et des informations de version. L’attribut List Blobs include est disponible pour les comptes de stockage où l’espace de noms hiérarchique n’est pas activé.

Remarque

L'inclusion des blobs dans la liste est un attribut de requête et fonctionne en autorisant ou en limitant les valeurs dans le paramètre include lors de l’appel de l’opération List Blobs. Les valeurs du include paramètre sont comparées aux valeurs spécifiées dans la condition à l’aide d’opérateurs de comparaison entre produits. Si la comparaison prend la valeur true, la List Blobs requête est autorisée. Si la comparaison prend la valeur false, la List Blobs demande est refusée.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lister des objets blob |

| Source de l’attribut | Requête |

| Caractéristique | Attribut d’inclusion de l’opération Liste des objets blob |

| Opérateur | ForAllOfAnyValues:StringEqualsIgnoreCase |

| Valeur | {'métadonnées', 'captures d'écran', 'versions'} |

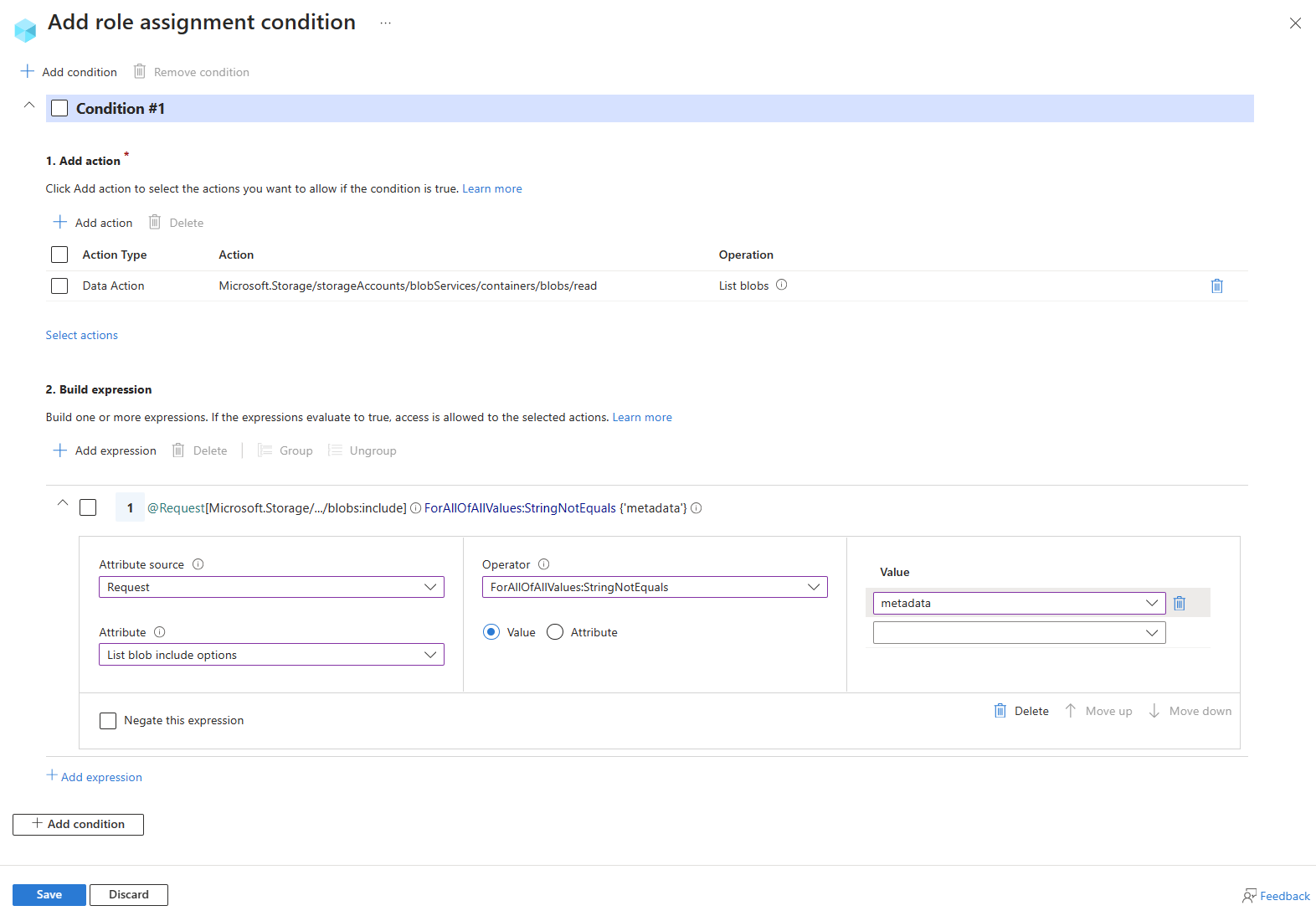

Exemple : Restreindre l’opération de liste des objets blob pour ne pas inclure les métadonnées des objets blob

Cette condition empêche un utilisateur de répertorier les objets blob lorsque les métadonnées sont incluses dans la demande. L’attribut List Blobs include est disponible pour les comptes de stockage où l’espace de noms hiérarchique n’est pas activé.

Remarque

L'inclusion des blobs dans la liste est un attribut de requête et fonctionne en autorisant ou en limitant les valeurs dans le paramètre include lors de l’appel de l’opération List Blobs. Les valeurs du include paramètre sont comparées aux valeurs spécifiées dans la condition à l’aide d’opérateurs de comparaison entre produits. Si la comparaison prend la valeur true, la List Blobs requête est autorisée. Si la comparaison prend la valeur false, la List Blobs demande est refusée.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lister des objets blob |

| Source de l’attribut | Requête |

| Caractéristique | Attribut d’inclusion de l’opération Liste des objets blob |

| Opérateur | ForAllOfAllValues:StringNotEquals |

| Valeur | {'metadata'} |

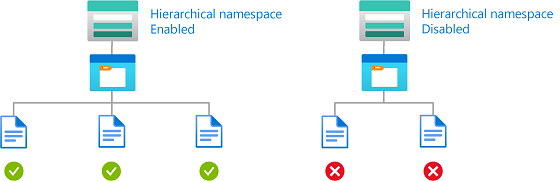

Espace de noms hiérarchique

Cette section inclut des exemples montrant comment restreindre l’accès aux objets en fonction de l’activation de l’espace de noms hiérarchique pour un compte de stockage.

Exemple : Lire uniquement les comptes de stockage avec un espace de noms hiérarchique activé

Cette condition permet à un utilisateur de lire uniquement des objets blob dans des comptes de stockage avec un espace de noms hiérarchique activé. Cette condition s’applique uniquement à l’étendue du groupe de ressources ou à un niveau supérieur.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob Toutes les opérations de données pour les comptes avec espace de noms hiérarchique activé (le cas échéant) |

| Source de l’attribut | Ressource |

| Caractéristique | Prend en charge l’espace de noms hiérarchique |

| Opérateur | BoolEquals |

| Valeur | Vrai |

Étendue de chiffrement

Cette section inclut des exemples montrant comment restreindre l’accès aux objets avec une étendue de chiffrement approuvée.

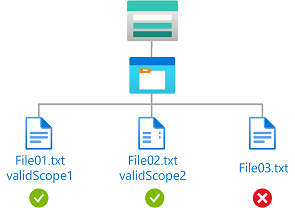

Exemple : Lire des blobs avec des champs de chiffrement spécifiques

Cette condition permet à un utilisateur de lire des objets blob chiffrés avec une étendue validScope1 de chiffrement ou validScope2.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob |

| Source de l’attribut | Ressource |

| Caractéristique | Nom de l’étendue de chiffrement |

| Opérateur | ForAnyOfAnyValues:StringEquals |

| Valeur | <scopeName> |

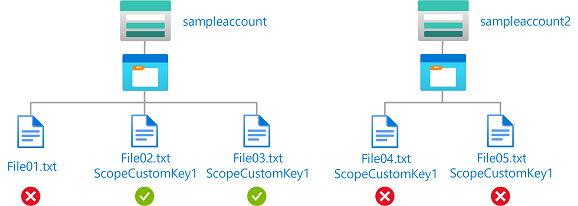

Exemple : Lire ou écrire des blobs dans un compte de stockage nommé avec une étendue de chiffrement spécifique

Cette condition permet à un utilisateur de lire ou d’écrire des objets blob dans un compte de stockage nommé sampleaccount et chiffré avec une étendue ScopeCustomKey1de chiffrement. Si les objets blob ne sont pas chiffrés ou déchiffrés avec ScopeCustomKey1, la requête est interdite.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

Remarque

Étant donné que les étendues de chiffrement pour différents comptes de stockage peuvent être différentes, il est recommandé d’utiliser l’attribut storageAccounts:name avec l’attribut encryptionScopes:name pour restreindre l’étendue de chiffrement spécifique à autoriser.

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire un blob Écrire dans un objet blob Créer un blob ou un instantané, ou ajouter des données |

| Source de l’attribut | Ressource |

| Caractéristique | Nom du compte |

| Opérateur | StringEquals |

| Valeur | <nomDuCompte> |

| Expression 2 | |

| Opérateur | and |

| Source de l’attribut | Ressource |

| Caractéristique | Nom de l’étendue de chiffrement |

| Opérateur | ForAnyOfAnyValues:StringEquals |

| Valeur | <scopeName> |

Attributs de principal

Cette section inclut des exemples montrant comment restreindre l’accès aux objets en fonction des principaux de sécurité personnalisés.

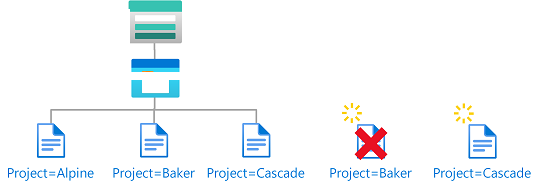

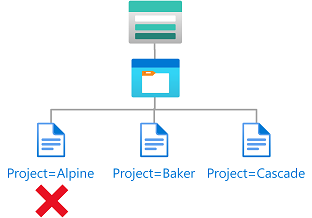

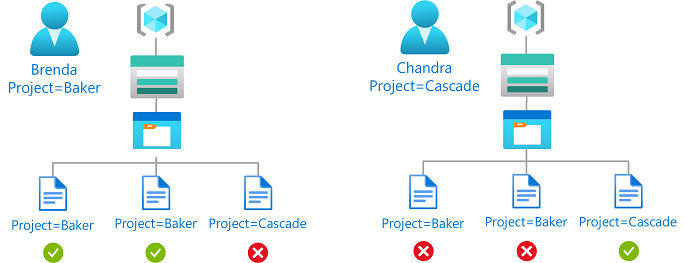

Exemple : lire ou écrire dans des objets blob en fonction des balises d’index d’objets blob et des attributs de sécurité personnalisés

Cette condition autorise l’accès en lecture ou en écriture aux objets blob si l’utilisateur a un attribut de sécurité personnalisé qui correspond à la balise d’index d’objet blob.

Par exemple, si Brenda a l’attribut Project=Baker, elle peut uniquement lire ou écrire des blobs avec le tag d'index de blob Project=Baker. De même, Chandra peut uniquement lire ou écrire des objets blob avec Project=Cascade.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent les actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

Pour plus d’informations, consultez Autoriser l’accès en lecture aux objets blob en fonction des balises et des attributs de sécurité personnalisés.

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire les conditions d’un objet blob |

| Source de l’attribut | Directeur |

| Caractéristique | <attributeset>_<key> |

| Opérateur | StringEquals |

| Choix | Caractéristique |

| Source de l’attribut | Ressource |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | <key> |

| Condition n° 2 | Réglage |

|---|---|

| Actions | Écrire dans un blob avec des balises d'index de blob Écrire dans un blob avec des balises d'index de blob |

| Source de l’attribut | Directeur |

| Caractéristique | <attributeset>_<key> |

| Opérateur | StringEquals |

| Choix | Caractéristique |

| Source de l’attribut | Requête |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | <key> |

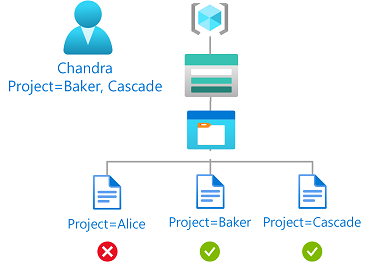

Exemple : lire des objets blob en fonction des balises d’index d’objets blob et des attributs de sécurité personnalisés à valeurs multiples

Cette condition autorise l’accès en lecture aux objets blob si l’utilisateur a un attribut de sécurité personnalisé avec toutes les valeurs qui correspondent à la balise d’index d’objet blob.

Par exemple, si Chandra a l’attribut Projet avec les valeurs Baker et Cascade, elle peut uniquement lire des blobs avec la balise d’index blob Project=Baker ou Project=Cascade.

Vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’action suivante.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

Pour plus d’informations, consultez Autoriser l’accès en lecture aux objets blob en fonction des balises et des attributs de sécurité personnalisés.

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide du portail Azure.

| Condition n° 1 | Réglage |

|---|---|

| Actions | Lire les conditions d’un objet blob |

| Source de l’attribut | Ressource |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] |

| Clé | <key> |

| Opérateur | ForAnyOfAnyValues:StringEquals |

| Choix | Caractéristique |

| Source de l’attribut | Directeur |

| Caractéristique | <attributeset>_<key> |

Attributs d’environnement

Cette section inclut des exemples montrant comment restreindre l’accès aux objets en fonction de l’environnement réseau ou de la date et de l’heure actuelles.

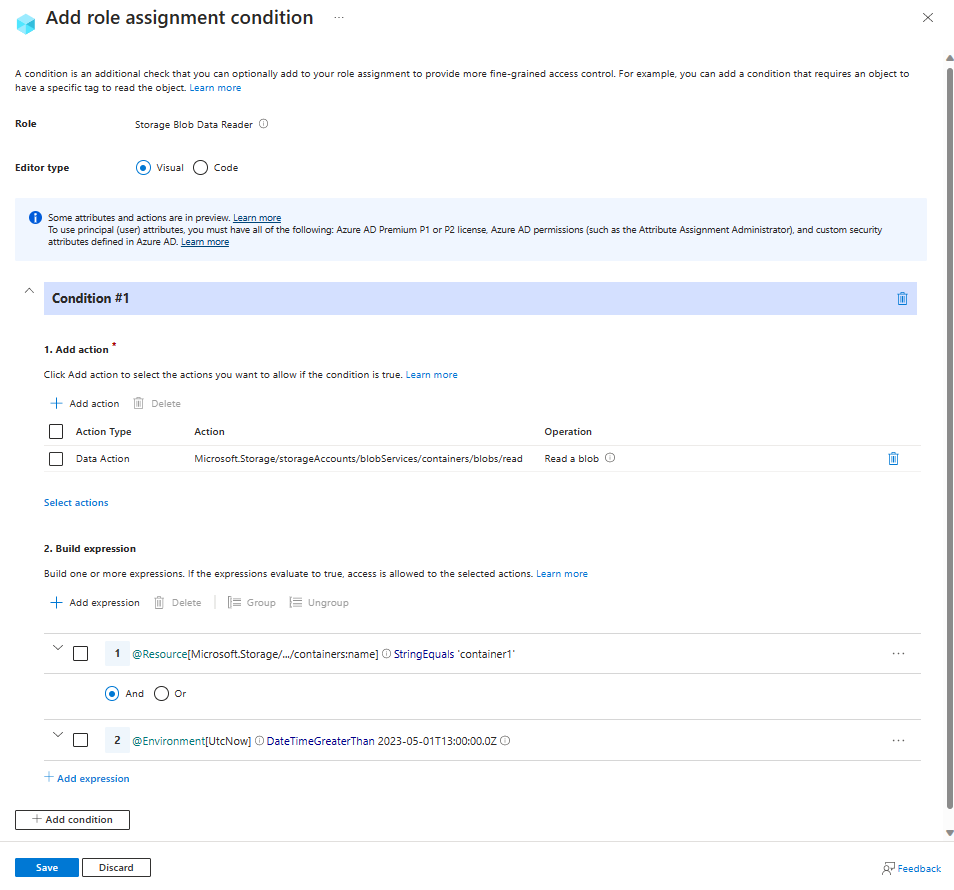

Exemple : Autoriser l’accès en lecture aux objets blob après une date et une heure spécifiques

Cette condition autorise l’accès en lecture au conteneur de blobs container1 uniquement après 13 heures le 1er mai 2023 Temps Coordonné Universel (UTC).

Il existe deux actions potentielles pour lire des objets blob existants. Pour rendre cette condition efficace pour les principaux qui ont plusieurs attributions de rôles, vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

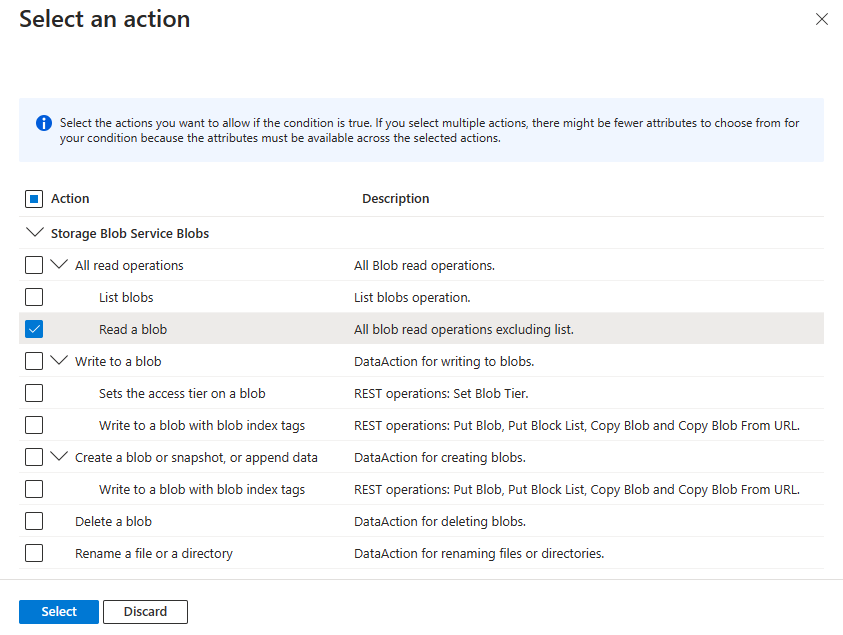

Ajouter une action

Sélectionnez Ajouter une action, puis sélectionnez uniquement l’opération Lire un objet blob , comme indiqué dans le tableau suivant.

| Action | Sous-opération |

|---|---|

| Toutes les opérations de lecture | Lire un blob |

Ne sélectionnez pas l’action Toutes les opérations de lecture de niveau supérieur ou toute autre sous-opération, comme illustré dans l’image suivante :

Créer l'expression

Utilisez les valeurs du tableau suivant pour générer la partie Expression de la condition :

Réglage Valeur Source de l’attribut Ressource Caractéristique Nom du conteneur Opérateur StringEquals Valeur container1Opérateur logique 'AND' Source de l’attribut Environnement Caractéristique UtcNow Opérateur DateTimeGreaterThan Valeur 2023-05-01T13:00:00.000Z

L’image suivante montre la condition une fois que les paramètres ont été entrés dans le portail Azure. Vous devez regrouper des expressions pour garantir une évaluation correcte.

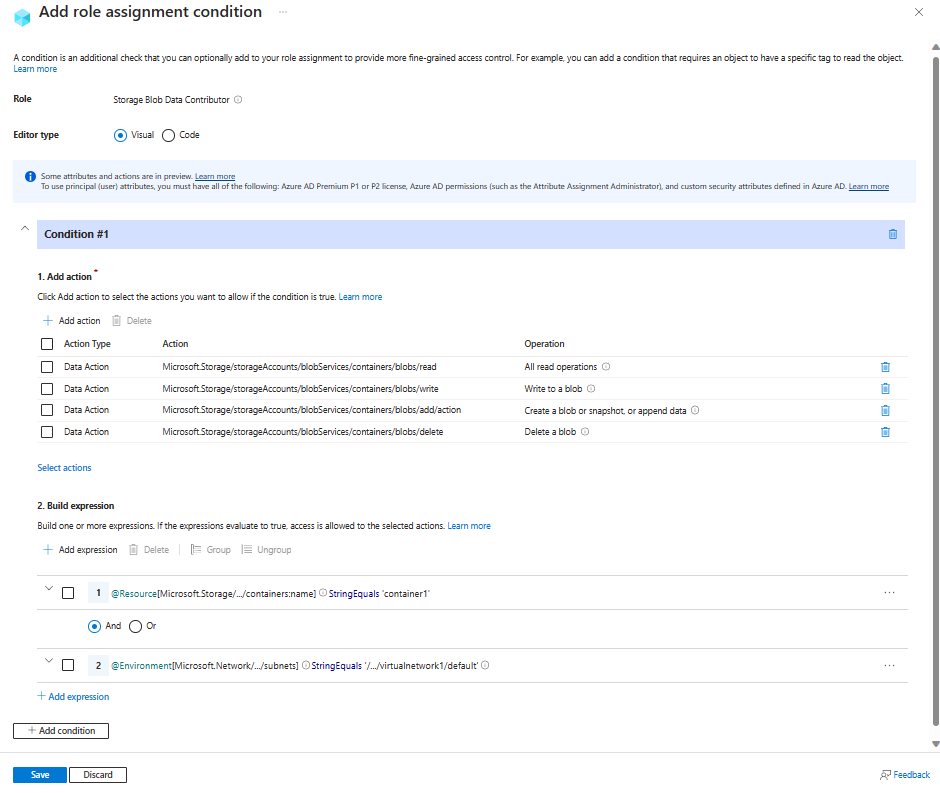

Exemple : Autoriser l’accès aux objets blob dans des conteneurs spécifiques à partir d’un sous-réseau spécifique

Cette condition autorise l'accès en lecture, écriture, ajout et suppression aux objets blob dans container1 uniquement depuis le sous-réseau default sur le réseau virtuel virtualnetwork1. Pour utiliser l’attribut Sous-réseau dans cet exemple, le sous-réseau doit avoir des points de terminaison de service activés pour stockage Azure.

Il existe cinq actions potentielles pour lire, écrire, ajouter et supprimer l’accès aux objets blob existants. Pour rendre cette condition efficace pour les principaux qui ont plusieurs attributions de rôles, vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Ajouter une action

Sélectionnez Ajouter une action, puis sélectionnez uniquement les actions de niveau supérieur indiquées dans le tableau suivant.

| Action | Sous-opération |

|---|---|

| Toutes les opérations de lecture | n/a |

| Écrire dans un blob | n/a |

| Créer un blob ou un instantané, ou ajouter des données | n/a |

| Supprimer un objet blob | n/a |

Ne sélectionnez aucune sous-opération individuelle, comme illustré dans l’image suivante :

Créer l'expression

Utilisez les valeurs du tableau suivant pour générer la partie Expression de la condition :

Réglage Valeur Source de l’attribut Ressource Caractéristique Nom du conteneur Opérateur StringEquals Valeur container1Opérateur logique 'AND' Source de l’attribut Environnement Caractéristique Sous-réseau Opérateur StringEqualsIgnoreCase Valeur /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

L’image suivante montre la condition une fois que les paramètres ont été entrés dans le portail Azure. Vous devez regrouper des expressions pour garantir une évaluation correcte.

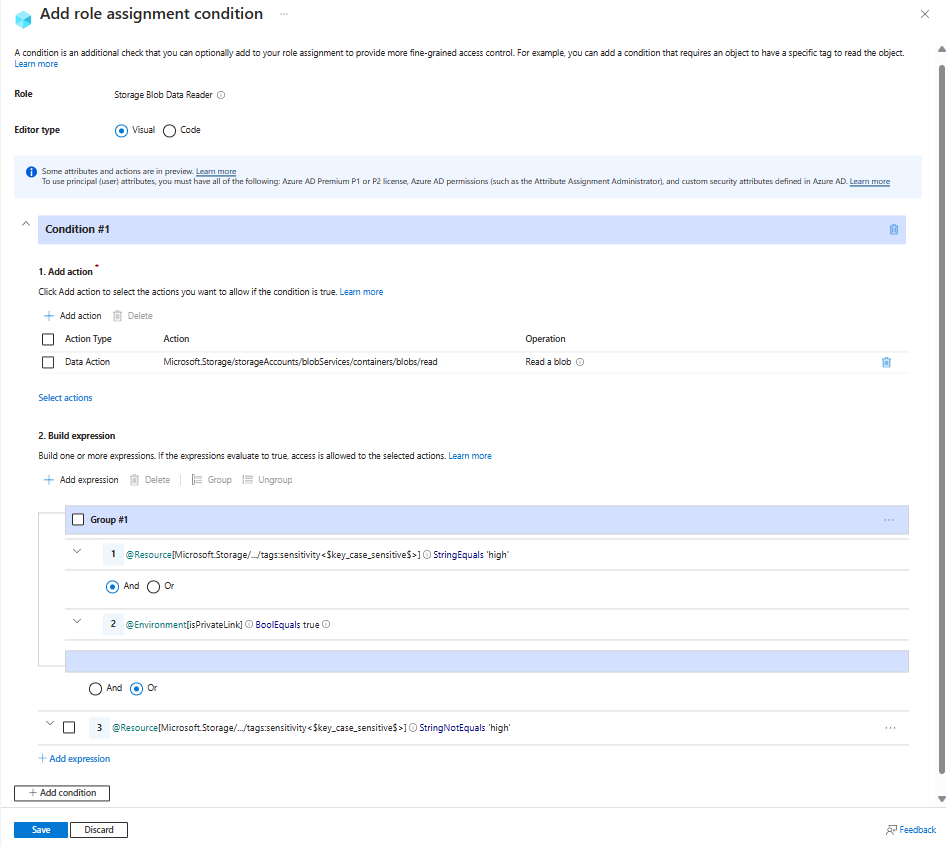

Exemple : exiger l’accès de liaison privée aux objets blob de lecture avec une sensibilité élevée

Cette condition nécessite que les requêtes de lecture d’objets blob où la balise d’index de sensibilité des objets blob a une valeur de soient effectuées via une liaison privée (n’importe laquelle). Cela signifie que toutes les tentatives de lecture d’objets blob hautement sensibles à partir de l’Internet public ne seront pas autorisées. Les utilisateurs peuvent lire des objets blob à partir de l’Internet public dont la sensibilité est définie sur une valeur autre que high.

Un tableau de vérité pour cet exemple de condition ABAC est présenté ci-dessous :

| Action | Sensibilité | Liaison privée | Accès |

|---|---|---|---|

| Lire un blob | high | Oui | Autorisé |

| Lire un blob | high | Non | Non autorisée |

| Lire un blob | PAS élevé | Oui | Autorisé |

| Lire un blob | PAS élevé | Non | Autorisé |

Il existe deux actions potentielles pour lire des objets blob existants. Pour rendre cette condition efficace pour les principaux qui ont plusieurs attributions de rôles, vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

Action Remarques Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionAjoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage.

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide de l’éditeur de condition visuelle dans le portail Azure.

Ajouter une action

Sélectionnez Ajouter une action, puis sélectionnez uniquement l’opération Lire un objet blob , comme indiqué dans le tableau suivant.

| Action | Sous-opération |

|---|---|

| Toutes les opérations de lecture | Lire un blob |

Ne sélectionnez pas le niveau supérieur Toutes les opérations de lecture action d’autres sous-opérations, comme illustré dans l’image suivante :

Créer l'expression

Utilisez les valeurs du tableau suivant pour générer la partie Expression de la condition :

Groupe Réglage Valeur Groupe #1 Source de l’attribut Ressource Caractéristique Balises d'index Blob [Valeurs dans la clé] Clé sensitivityOpérateur StringEquals Valeur highOpérateur logique 'AND' Source de l’attribut Environnement Caractéristique Est une liaison privée Opérateur BoolEquals Valeur TrueFin du groupe #1 Opérateur logique 'OR' Source de l’attribut Ressource Caractéristique Balises d'index Blob [Valeurs dans la clé] Clé sensitivityOpérateur StringNotEquals Valeur high

L’image suivante montre la condition une fois que les paramètres ont été entrés dans le portail Azure. Vous devez regrouper des expressions pour garantir une évaluation correcte.

Exemple : Autoriser l’accès à un conteneur uniquement à partir d’un point de terminaison privé spécifique

Cette condition nécessite que toutes les opérations de lecture, d’écriture, d’ajout et de suppression pour les objets blob d’un conteneur de stockage nommé container1 soient effectuées via un point de terminaison privé nommé privateendpoint1. Pour tous les autres conteneurs non nommés container1, l’accès n’a pas besoin d’être via le point de terminaison privé.

Il existe cinq actions potentielles pour la lecture, l’écriture et la suppression d’objets blob existants. Pour rendre cette condition efficace pour les principaux qui ont plusieurs attributions de rôles, vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

| Action | Remarques |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Ajoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage. Ajoutez si les comptes de stockage inclus dans cette condition ont un espace de noms hiérarchique activé ou peuvent être activés ultérieurement. |

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide de l’éditeur de condition visuelle dans le portail Azure.

Ajouter une action

Sélectionnez Ajouter une action, puis sélectionnez uniquement les actions de niveau supérieur indiquées dans le tableau suivant.

| Action | Sous-opération |

|---|---|

| Toutes les opérations de lecture | n/a |

| Écrire dans un blob | n/a |

| Créer un blob ou un instantané, ou ajouter des données | n/a |

| Supprimer un objet blob | n/a |

Ne sélectionnez aucune sous-opération individuelle, comme illustré dans l’image suivante :

Créer l'expression

Utilisez les valeurs du tableau suivant pour générer la partie Expression de la condition :

Groupe Réglage Valeur Groupe #1 Source de l’attribut Ressource Caractéristique Nom du conteneur Opérateur StringEquals Valeur container1Opérateur logique 'AND' Source de l’attribut Environnement Caractéristique Point de terminaison privé Opérateur StringEqualsIgnoreCase Valeur /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Fin du groupe #1 Opérateur logique 'OR' Source de l’attribut Ressource Caractéristique Nom du conteneur Opérateur StringNotEquals Valeur container1

L’image suivante montre la condition une fois que les paramètres ont été entrés dans le portail Azure. Vous devez regrouper des expressions pour garantir une évaluation correcte.

Exemple : Autoriser l’accès en lecture aux données blob hautement sensibles uniquement à partir d’un point de terminaison privé spécifique et par les utilisateurs marqués pour l’accès

Cette condition nécessite que les objets blob avec la balise d’index sensitivity définie sur high soient lus uniquement par les utilisateurs qui ont une valeur correspondante pour leur attribut de sécurité sensitivity. En outre, ils doivent être accessibles sur un point de terminaison privé nommé privateendpoint1. Les objets blob qui ont une valeur différente pour la balise de sensibilité sont accessibles sur d’autres terminaux ou sur l'Internet.

Il existe deux actions potentielles pour lire des objets blob existants. Pour rendre cette condition efficace pour les principaux qui ont plusieurs attributions de rôles, vous devez ajouter cette condition à toutes les attributions de rôles qui incluent l’une des actions suivantes.

Action Remarques Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionAjoutez si la définition de rôle inclut cette action, comme propriétaire des données de conteneurs de stockage.

La condition peut être ajoutée à une attribution de rôle à l’aide du portail Azure ou d’Azure PowerShell. Le portail dispose de deux outils pour créer des conditions ABAC : l’éditeur visuel et l’éditeur de code. Vous pouvez basculer entre les deux éditeurs dans le portail Azure pour afficher vos conditions dans des affichages différents. Basculez entre l’onglet Éditeur de visuel et les onglets De l’éditeur de code pour afficher les exemples de votre éditeur de portail préféré.

Voici les paramètres à ajouter à cette condition à l’aide de l’éditeur de condition visuelle dans le portail Azure.

Ajouter une action

Sélectionnez Ajouter une action, puis sélectionnez uniquement l’opération Lire un objet blob , comme indiqué dans le tableau suivant.

| Action | Sous-opération |

|---|---|

| Toutes les opérations de lecture | Lire un blob |

Ne sélectionnez pas l’action de niveau supérieur, comme indiqué dans l’image suivante :

Créer l'expression

Utilisez les valeurs du tableau suivant pour générer la partie Expression de la condition :

| Groupe | Réglage | Valeur |

|---|---|---|

| Groupe #1 | ||

| Source de l’attribut | Directeur | |

| Caractéristique | <attributeset>_<key> | |

| Opérateur | StringEquals | |

| Choix | Caractéristique | |

| Opérateur logique | 'AND' | |

| Source de l’attribut | Ressource | |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] | |

| Clé | <key> | |

| Opérateur logique | 'AND' | |

| Source de l’attribut | Environnement | |

| Caractéristique | Point de terminaison privé | |

| Opérateur | StringEqualsIgnoreCase | |

| Valeur | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Fin du groupe #1 | ||

| Opérateur logique | 'OR' | |

| Source de l’attribut | Ressource | |

| Caractéristique | Balises d'index Blob [Valeurs dans la clé] | |

| Clé | sensitivity |

|

| Opérateur | StringNotEquals | |

| Valeur | high |

L’image suivante montre la condition une fois que les paramètres ont été entrés dans le portail Azure. Vous devez regrouper des expressions pour garantir une évaluation correcte.

Étapes suivantes

- Didacticiel : Ajouter une condition d’attribution de rôle pour restreindre l’accès aux blobs à l’aide du portail Azure

- Actions et attributs pour les conditions d’attribution de rôle Azure pour le service Stockage Blob Azure

- Format et syntaxe des conditions d’attribution de rôle Azure

- Résoudre les problèmes liés aux conditions d’attribution de rôle Azure