Configurer un VPN point à site (P2S) sur Windows pour une utilisation avec Azure Files

Vous pouvez utiliser une connexion VPN point à site (P2S) pour monter vos partages de fichiers Azure sur SMB en dehors d’Azure, sans ouvrir le port 445. Une connexion VPN point à site est une connexion VPN entre Azure et un client individuel. Pour utiliser une connexion VPN P2S avec Azure Files, vous devez configurer une connexion VPN pour chaque client qui souhaite se connecter. Si de nombreux clients doivent se connecter à vos partages de fichiers Azure depuis votre réseau local, vous pouvez utiliser une connexion VPN site à site (S2S) au lieu d’une connexion point à site pour chaque client. Pour plus d’informations, consultez Configurer un VPN site à site pour une utilisation avec Azure Files.

Nous vous recommandons fortement de lire Considérations sur le réseau pour l’accès direct à un partage de fichiers Azure avant de poursuivre avec cet article de procédure pour une présentation complète des options réseau disponibles pour Azure Files.

L’article décrit en détail la procédure à suivre pour configurer un VPN point à site sur Windows (client Windows et Windows Server) afin de monter directement des partages de fichiers Azure locaux. Si vous souhaitez router le trafic Azure File Sync via un VPN, consultez Configurer les paramètres de proxy et de pare-feu d’Azure File Sync.

S’applique à

| Type de partage de fichiers | SMB | NFS |

|---|---|---|

| Partages de fichiers Standard (GPv2), LRS/ZRS | ||

| Partages de fichiers Standard (GPv2), GRS/GZRS | ||

| Partages de fichiers Premium (FileStorage), LRS/ZRS |

Prérequis

La version la plus récente du module Azure PowerShell. Consultez Installer le module Azure PowerShell.

Un partage de fichiers Azure que vous voulez monter localement. Les partages de fichiers Azure sont déployés sur des comptes de stockage. Ces comptes sont des constructions de gestion représentant un pool de stockage partagé dans lequel vous pouvez déployer plusieurs partages de fichiers, ainsi que d’autres ressources de stockage, telles que des conteneurs d’objets blob ou des files d’attente. En savoir plus sur le déploiement des partages de fichiers et des comptes de stockage Azure dans l’article Créer un partage de fichiers Azure

Un réseau virtuel avec un point de terminaison privé pour le compte de stockage sur lequel se trouve le partage de fichiers Azure que vous souhaitez monter localement. Pour plus d’informations sur la création d’un point de terminaison privé, consultez Configuration des points de terminaison réseau Azure Files.

Vous devez créer un sous-réseau de passerelle sur le réseau virtuel. Pour créer un sous-réseau de passerelle, connectez-vous au portail Azure, accédez au réseau virtuel, sélectionnez Paramètres > Sous-réseaux, puis sélectionnez + Sous-réseau de passerelle. Lorsque vous créez le sous-réseau de passerelle, vous spécifiez le nombre d’adresses IP que contient le sous-réseau. Le nombre d’adresses IP requises varie selon la configuration de la passerelle VPN que vous souhaitez créer. Il vaut mieux spécifier /27 ou une valeur supérieure (/26, /25, etc.) pour permettre d’obtenir suffisamment d’adresses IP pour les modifications futures, comme l’ajout d’une passerelle ExpressRoute.

Collecte d’informations sur l’environnement

Avant de configurer le VPN point à site, vous devez recueillir des informations sur votre environnement.

Pour configurer un VPN point à site à l’aide du portail Azure, vous devez connaître le nom de votre groupe de ressources, le nom du réseau virtuel, le nom du sous-réseau de passerelle et le nom du compte de stockage.

Créer un certificat racine pour l’authentification VPN

Pour que les connexions VPN à partir de vos machines Windows locales soient authentifiées pour accéder à votre réseau virtuel, vous devez créer deux certificats :

- Un certificat racine, qui sera fourni à la passerelle de machine virtuelle

- Un certificat client, qui sera signé avec le certificat racine

Vous pouvez utiliser un certificat racine qui a été généré avec une solution d’entreprise, ou vous pouvez générer un certificat auto-signé. Si vous utilisez une solution d’entreprise, obtenez le fichier .cer du certificat racine auprès de votre organisation informatique.

Si vous n’utilisez pas de solution de certificat d’entreprise, créez un certificat racine auto-signé à l’aide du script PowerShell ci-dessous. Vous allez créer le certificat client après le déploiement de la passerelle de réseau virtuel. Si possible, laissez votre session PowerShell ouverte afin de ne pas devoir redéfinir les variables lorsque vous créez le certificat client plus loin dans cet article.

Important

Exécutez ce script PowerShell en tant qu’administrateur à partir d’une machine locale exécutant Windows 10/Windows Server 2016 ou version ultérieure. N’exécutez pas le script à partir d’une instance Cloud Shell ou d’une machine virtuelle dans Azure.

$rootcertname = 'CN=P2SRootCert'

$certLocation = 'Cert:\CurrentUser\My'

$vpnTemp = 'C:\vpn-temp'

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

if ($PSVersionTable.PSVersion.Major -ge 6) {

Import-Module -Name PKI -UseWindowsPowerShell

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = '2048'

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

Export-Certificate -Cert $rootcert -FilePath $exportedencodedrootcertpath -NoClobber | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach ($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

Déployer une passerelle de réseau virtuel

La passerelle de réseau virtuel Azure est le service auquel vos machines Windows locales se connecteront. Si ce n’est déjà fait, vous devez créer un sous-réseau de passerelle sur le réseau virtuel avant de déployer la passerelle de réseau virtuel.

Le déploiement d’une passerelle de réseau virtuel nécessite deux composants de base :

- Adresse IP publique qui identifie la passerelle pour vos clients où qu’ils se trouvent dans le monde

- Le certificat racine que vous avez créé à l’étape précédente, qui sera utilisé pour authentifier vos clients

Vous pouvez utiliser le portail Azure ou Azure PowerShell pour déployer la passerelle de réseau virtuel. Le déploiement peut prendre jusqu’à 45 minutes.

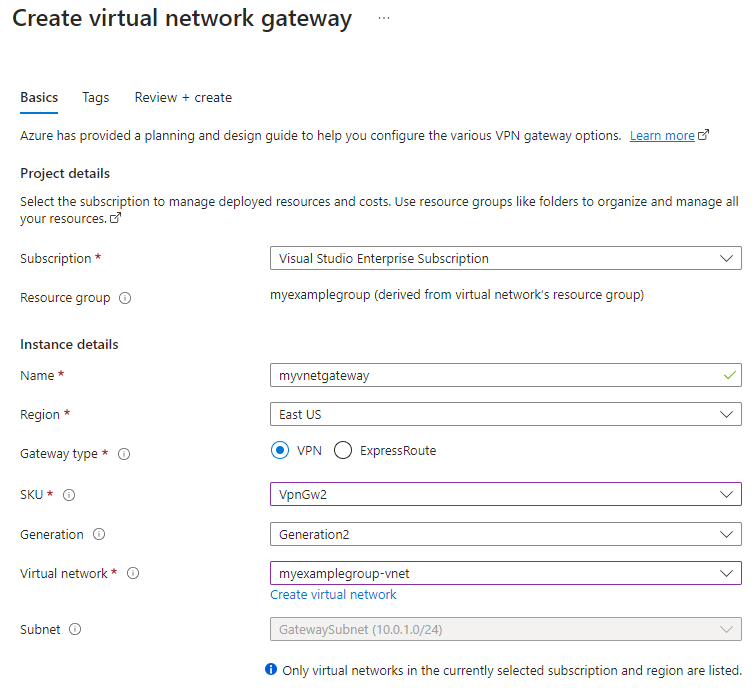

Pour déployer une passerelle de réseau virtuel à l’aide du portail Azure, suivez les instructions ci-dessous.

Connectez-vous au portail Azure.

Dans Rechercher dans les ressources, services et documents, tapez passerelles de réseau virtuel. Localisez Passerelles de réseau virtuel dans les résultats de la recherche de la Place de marché, puis sélectionnez cette entrée.

Sélectionnez + Créer pour créer une passerelle de réseau virtuel.

Sous l’onglet Général, renseignez les valeurs pour Détails du projet et Détails de l’instance.

- Abonnement: Sélectionnez l’abonnement à utiliser dans la liste déroulante.

- Groupe de ressources : Ce paramètre est renseigné automatiquement quand vous sélectionnez votre réseau virtuel sur cette page.

- Name : Nommez votre passerelle. Le nommage de votre passerelle n’est pas identique au nommage d’un sous-réseau de passerelle. Il s’agit du nom de l’objet passerelle que vous créez.

- Région : Sélectionnez la région où vous voulez créer cette ressource. La région de la passerelle doit être la même que celle du réseau virtuel.

- Type de passerelle : Sélectionnez VPN. Les passerelles VPN utilisent le type de passerelle de réseau virtuel VPN.

- Référence SKU : sélectionnez la référence SKU de passerelle qui prend en charge les fonctionnalités que vous souhaitez utiliser dans la liste déroulante. Consultez SKU de passerelle. N’utilisez pas la référence SKU de base, car elle ne prend pas en charge l’authentification IKEv2.

- Génération : sélectionnez la génération que vous voulez utiliser. Nous vous recommandons d’utiliser une référence SKU Génération2. Pour plus d’informations, consultez l’article Références (SKU) de passerelle.

- Réseau virtuel : sélectionnez le réseau virtuel auquel vous souhaitez ajouter cette passerelle dans la liste déroulante. Si vous ne voyez pas le réseau virtuel pour lequel vous voulez créer une passerelle, assurez-vous que vous avez sélectionné l’abonnement et la région corrects.

- Sous-réseau : ce champ doit être grisé et répertorier le nom du sous-réseau de passerelle que vous avez créé, ainsi que sa plage d’adresses IP. Si vous voyez plutôt un champ Plage d’adresses de sous-réseau de la passerelle avec une zone de texte, vous n’avez pas encore configuré de sous-réseau de passerelle (voir Prérequis).

Spécifiez les valeurs de l’adresse IP publique à associer à la passerelle de réseau virtuel. L’adresse IP publique est attribuée à cet objet pendant la création de la passerelle de réseau virtuel. L’adresse IP publique primaire change uniquement lorsque la passerelle est supprimée, puis recréée. Elle n’est pas modifiée lors du redimensionnement, de la réinitialisation ou des autres opérations de maintenance/mise à niveau internes.

- Adresse IP publique : Laissez l’option Créer sélectionnée.

- Nom de l’adresse IP publique : Dans la zone de texte, tapez un nom pour votre instance d’adresse IP publique.

- SKU d’adresse IP publique : le paramètre est sélectionné automatiquement.

- Affectation : l’affectation est généralement sélectionnée automatiquement et peut être dynamique ou statique.

- Activer le mode Actif-Actif : sélectionnez Désactivé. Activez ce paramètre uniquement si vous créez une configuration de passerelle active-active.

- Configurer BGP : sélectionnez Désactivé, sauf si votre configuration nécessite précisément ce paramètre. Si vous avez besoin de ce paramètre, la valeur par défaut ASN est 65515, même si vous pouvez la changer.

Sélectionnez Vérifier + créer pour exécuter la validation. Une fois la validation réussie, sélectionnez Créer pour déployer la passerelle de réseau virtuel. Le déploiement peut prendre jusqu’à 45 minutes.

Une fois le déploiement effectué, sélectionnez Accéder à la ressource.

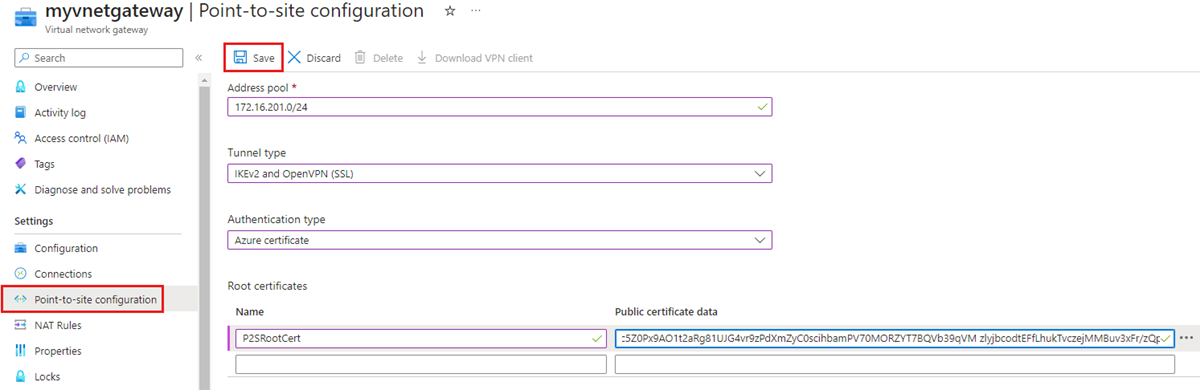

Dans le volet gauche, sélectionnez Paramètres > Configuration point à site, puis sélectionnez Configurer maintenant. La page Configuration point à site devrait s’afficher.

- Pool d’adresses : ajoutez la plage d’adresses IP privées que vous souhaitez utiliser. Les clients VPN reçoivent dynamiquement une adresse IP à partir de la plage que vous spécifiez. Le masque minimal de sous-réseau est de 29 bits pour la configuration active/passive, et de 28 bits pour la configuration active/active.

- Type de tunnel : spécifiez le type de tunnel que vous souhaitez utiliser. Les ordinateurs qui se connectent via le client VPN Windows natif essaient d’abord IKEv2. Si la connexion n’est pas établie, ils reviennent à SSTP (si vous sélectionnez IKEv2 et SSTP dans la liste déroulante). Si vous sélectionnez le type de tunnel OpenVPN, vous pouvez vous connecter au moyen d’un client OpenVPN ou de l’application Azure VPN Client.

- Type d’authentification : spécifiez le type d’authentification que vous souhaitez utiliser (dans ce cas, choisissez Certificat Azure).

- Nom du certificat racine : nom de fichier du certificat racine (fichier .cer).

- Données de certificat public : ouvrez le certificat racine avec le Bloc-notes et copiez/collez les données de certificat public dans ce champ de texte. Si vous avez utilisé le script PowerShell de cet article pour générer un certificat racine auto-signé, celui-ci se trouve dans

C:\vpn-temp. Veillez à coller uniquement le texte qui se trouve entre -----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----. N’incluez pas d’espaces ou de caractères supplémentaires.

Remarque

Si vous ne voyez pas le type de tunnel ou d’authentification, votre passerelle utilise la référence SKU De base. La référence SKU De base ne prend pas en charge l’authentification IKEv2. Si vous souhaitez utiliser IKEv2, vous devez supprimer et recréer la passerelle à l’aide d’une autre référence SKU de passerelle.

Sélectionnez Enregistrer en haut de la page pour enregistrer tous les paramètres de configuration et charger les informations de clé publique du certificat racine dans Azure.

Créer un certificat client

Chaque ordinateur client que vous connectez à un réseau virtuel avec une connexion point à site doit avoir un certificat client installé. Vous générez le certificat client à partir du certificat racine et l’installez sur chaque ordinateur client. Si vous n’installez pas de certificat client valide, l’authentification échoue lorsque le client essaie de se connecter. Vous pouvez créer un certificat client à partir d’un certificat racine généré à l’aide d’une solution d’entreprise ou à partir d’un certificat racine auto-signé.

Créer un certificat client à l’aide d’une solution d’entreprise

Si vous utilisez une solution de certificat d’entreprise, générez un certificat client avec le format de valeur de nom commun name@yourdomain.com. Utilisez ce format au lieu du format domain name\username. Assurez-vous que le certificat client repose sur un modèle de certificat utilisateur qui indique Authentification client comme premier élément dans la liste d’utilisateurs. Vérifiez le certificat en double-cliquant dessus et en affichant Utilisation avancée de la clé dans l’onglet Détails.

Créer un certificat client à partir d’un certificat racine auto-signé

Si vous n’utilisez pas de solution de certificat d’entreprise, vous pouvez utiliser PowerShell pour créer un certificat client avec l’URI de la passerelle de réseau virtuel. Ce certificat est signé avec le certificat racine que vous avez créé précédemment. Lorsque vous générez un certificat client à partir d’un certificat racine auto-signé, ce certificat est automatiquement installé sur l’ordinateur que vous avez utilisé pour le générer.

Si vous souhaitez installer un certificat client sur un autre ordinateur client, exportez ce certificat en tant que fichier .pfx, avec l’intégralité de la chaîne du certificat. Cette opération crée un fichier .pfx contenant les informations de certificat racine requises pour l’authentification du client. Pour exporter le certificat racine auto-signé en tant que fichier .pfx, sélectionnez le certificat racine et suivez les étapes décrites dans la section Exporter le certificat client.

Identifier le certificat racine auto-signé

Si vous utilisez la même session PowerShell que pour créer votre certificat racine auto-signé, vous pouvez passer à l’étape Générer un certificat client.

Dans le cas contraire, suivez les étapes ci-dessous pour identifier le certificat racine auto-signé installé sur votre ordinateur.

Obtenez la liste des certificats installés sur votre ordinateur.

Get-ChildItem -Path 'Cert:\CurrentUser\My'Recherchez le nom d’objet dans la liste renvoyée, puis copiez l’empreinte qui se trouve en regard dans un fichier texte. Dans l’exemple suivant, il y a deux certificats. Le nom CN est le nom du certificat racine auto-signé à partir duquel vous souhaitez générer un certificat enfant. Dans ce cas, il est nommé P2SRootCert.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertDéclarez une variable pour le certificat racine avec l’empreinte de l’étape précédente. Remplacez THUMBPRINT par l’empreinte du certificat racine à partir duquel vous souhaitez générer un certificat client.

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\<THUMBPRINT>'Par exemple, avec l’empreinte pour P2SRootCert de l’étape précédente, la commande se présente comme suit :

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655'

Générer un certificat client

Utilisez la cmdlet PowerShell New-AzVpnClientConfiguration pour générer un certificat client. Si vous n’utilisez pas la même session PowerShell que pour créer votre certificat racine auto-signé, vous devez identifier le certificat racine auto-signé comme décrit dans la section précédente. Avant d’exécuter le script, remplacez <resource-group-name> par le nom de votre groupe de ressources et <vpn-gateway-name> par le nom de la passerelle de réseau virtuel que vous venez de déployer.

Important

Exécutez ce script PowerShell en tant qu’administrateur à partir de la machine Windows locale que vous souhaitez connecter au partage de fichiers Azure. L’ordinateur doit exécuter Windows 10/Windows Server 2016 ou version ultérieure. N’exécutez pas le script à partir d’une instance Cloud Shell dans Azure. Veillez à vous connecter à votre compte Azure avant d’exécuter le script (Connect-AzAccount).

$clientcertpassword = '<enter-your-password>'

$resourceGroupName = '<resource-group-name>'

$vpnName = '<vpn-gateway-name>'

$vpnTemp = 'C:\vpn-temp'

$certLocation = 'Cert:\CurrentUser\My'

$vpnClientConfigParams = @{

ResourceGroupName = $resourceGroupName

Name = $vpnName

AuthenticationMethod = 'EAPTLS'

}

$vpnClientConfiguration = New-AzVpnClientConfiguration @vpnClientConfigParams

$webRequestParams = @{

Uri = $vpnClientConfiguration.VpnProfileSASUrl

OutFile = "$vpnTemp\vpnclientconfiguration.zip"

}

Invoke-WebRequest @webRequestParams

$expandArchiveParams = @{

Path = "$vpnTemp\vpnclientconfiguration.zip"

DestinationPath = "$vpnTemp\vpnclientconfiguration"

}

Expand-Archive @expandArchiveParams

$vpnGeneric = "$vpnTemp\vpnclientconfiguration\Generic"

$vpnProfile = ([xml](Get-Content -Path "$vpnGeneric\VpnSettings.xml")).VpnProfile

$exportedclientcertpath = "$vpnTemp\P2SClientCert.pfx"

$clientcertname = "CN=$($vpnProfile.VpnServer)"

$selfSignedCertParams = @{

Type = 'Custom'

DnsName = $vpnProfile.VpnServer

KeySpec = 'Signature'

Subject = $clientcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

Signer = $rootcert

TextExtension = @('2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

$clientcert = New-SelfSignedCertificate @selfSignedCertParams

$mypwd = ConvertTo-SecureString -String $clientcertpassword -Force -AsPlainText

Export-PfxCertificate -FilePath $exportedclientcertpath -Password $mypwd -Cert $clientcert |

Out-Null

Configurer le client VPN

La passerelle de réseau virtuel Azure crée un package téléchargeable avec les fichiers de configuration nécessaires à l’initialisation de la connexion VPN sur votre machine Windows locale. Le package de configuration contient des paramètres spécifiques à la passerelle VPN que vous avez créée. Si vous apportez des modifications à la passerelle, telles que la modification d’un type de tunnel, d’un certificat ou d’un type d’authentification, vous devez générer un autre package de configuration de profil client VPN et l’installer sur chaque client. Dans le cas contraire, vos clients VPN risquent de ne pas pouvoir se connecter.

Vous allez configurer la connexion VPN avec la fonctionnalité VPN Always On introduite dans Windows 10/Windows Server 2016. Ce package contient également des exécutables qui vont, si vous le souhaitez, configurer le client VPN Windows hérité. Ce guide utilise VPN Always On au lieu du client VPN Windows hérité, car le client VPN Always On vous permet de vous connecter au VPN Azure et de vous en déconnecter sans avoir d’autorisations d’administrateur sur la machine.

Installer le certificat client

Pour installer le certificat client nécessaire pour l’authentification auprès de la passerelle de réseau virtuel, suivez les étapes ci-dessous sur l’ordinateur client.

- Une fois le certificat client exporté, localisez et copiez le fichier .pfx sur l’ordinateur client.

- Sur l’ordinateur client, double-cliquez sur le fichier .pfx à installer. Conservez la valeur Utilisateur actuel pour Emplacement du magasin, puis sélectionnez Suivant.

- N’apportez aucune modification à la page Fichier à importer . Sélectionnez Suivant.

- Sur la page Protection de clé privée, entrez le mot de passe du certificat, ou vérifiez que le principal de sécurité est correct, puis sélectionnez Suivant.

- Sur la page Magasin de certificats, laissez l’emplacement par défaut, puis sélectionnez Suivant.

- Sélectionnez Terminer. Sur la page Avertissement de sécurité relative à l’installation du certificat, sélectionnez Oui. Il n’y a aucun risque à cela, car vous avez généré le certificat.

- Le certificat est désormais importé.

Installer le client VPN

Cette section vous aide à configurer le client VPN natif qui fait partie de votre système d’exploitation Windows pour vous connecter à votre réseau virtuel (IKEv2 et SSTP). Cette configuration ne nécessite pas de logiciel client supplémentaire.

Afficher les fichiers de configuration

Sur l’ordinateur client, accédez à C:\vpn-temp et ouvrez le dossier vpnclientconfiguration pour afficher les sous-dossiers suivants :

- Les dossiers WindowsAmd64 et WindowsX86, dans lesquels se trouvent respectivement les packages de programme d’installation pour Windows 64 bits et Windows 32 bits. Le package d’installation WindowsAmd64 est pour tous les clients Windows 64 bits pris en charge, pas seulement Amd.

- Le dossier Générique, dans lequel se trouvent les informations générales utilisées pour créer la configuration de votre client VPN. Le dossier Générique est fourni si le protocole IKEv2 ou SSTP+IKEv2 a été configuré sur la passerelle. Le dossier Generic n’est pas présent si seul le protocole SSTP est configuré.

Configurer le profil du client VPN

Vous pouvez utiliser le même package de configuration du client VPN sur chaque ordinateur client Windows, tant que la version correspond à l’architecture du client.

Remarque

Vous devez disposer de droits d’administrateur sur l’ordinateur client Windows à partir duquel vous vous connectez pour pouvoir exécuter le package du programme d’installation.

Sélectionnez les fichiers de configuration du client VPN qui correspondent à l’architecture de l’ordinateur Windows. Pour une architecture de processeur 64 bits, choisissez le package du programme d’installation

VpnClientSetupAmd64. Pour une architecture de processeur 32 bits, choisissez le package du programme d’installationVpnClientSetupX86.Double-cliquez sur le package pour lancer l’installation. Si une fenêtre contextuelle SmartScreen s’affiche, sélectionnez Plus d’infos, puis Exécuter quand même.

Connectez-vous à votre VPN. Accédez à Paramètres VPN et localisez la connexion VPN que vous avez créée. Il s’agit du même nom que votre réseau virtuel. Sélectionnez Se connecter. Un message contextuel peut s’afficher. Sélectionnez Continuer pour utiliser des privilèges élevés.

Sur la page État de connexion, sélectionnez Connecter pour établir la connexion. Si un écran Sélectionner un certificat apparaît, vérifiez que le certificat client affiché est celui que vous souhaitez utiliser pour la connexion. Dans le cas contraire, utilisez la flèche déroulante pour sélectionner le certificat approprié, puis sélectionnez OK.

Monter le partage de fichiers Azure

Maintenant que vous avez configuré votre VPN point à site, vous pouvez l’utiliser pour monter le partage de fichiers Azure sur une machine locale.

Pour monter le partage de fichiers à l’aide de votre clé de compte de stockage, ouvrez une invite de commandes Windows et exécutez la commande suivante. Remplacez <YourStorageAccountName>, <FileShareName> et <YourStorageAccountKey> par vos propres valeurs. Si Z: est déjà utilisé, remplacez-le par une lettre de lecteur disponible. Vous trouverez votre clé de compte de stockage dans le portail Azure en accédant au compte de stockage et en sélectionnant Sécurité + réseau>Clés d’accès.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Faire pivoter le certificat racine VPN

Si un certificat racine doit être pivoté en raison d’une expiration ou de nouvelles exigences, vous pouvez ajouter un nouveau certificat racine à la passerelle de réseau virtuel existante sans redéployer la passerelle de réseau virtuel. Après avoir ajouté le certificat racine à l’aide du script suivant, vous devez recréer le certificat client VPN.

Remplacez <resource-group-name>, <desired-vpn-name-here> et <new-root-cert-name> par vos propres valeurs, puis exécutez le script.

#Creating the new Root Certificate

$ResourceGroupName = '<resource-group-name>'

$vpnName = '<desired-vpn-name-here>'

$NewRootCertName = '<new-root-cert-name>'

$rootcertname = "CN=$NewRootCertName"

$certLocation = 'Cert:\CurrentUser\My'

$date = Get-Date -Format 'MM_yyyy'

$vpnTemp = "C:\vpn-temp_$date"

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

$exportCertParams = @{

Cert = $rootcert

FilePath = $exportedencodedrootcertpath

NoClobber = $true

}

Export-Certificate @exportCertParams | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

#Fetching gateway details and adding the newly created Root Certificate.

$gateway = Get-AzVirtualNetworkGateway -Name $vpnName -ResourceGroupName $ResourceGroupName

$vpnClientRootCertParams = @{

PublicCertData = $rootCertificate

ResourceGroupName = $ResourceGroupName

VirtualNetworkGatewayName = $gateway

VpnClientRootCertificateName = $NewRootCertName

}

Add-AzVpnClientRootCertificate @vpnClientRootCertParams

Voir aussi

- Configurer les paramètres du serveur pour les connexions de passerelle VPN P2S

- Considérations réseau pour l’accès direct à un partage réseau Azure

- Configurer un VPN point à site (P2S) sous Linux pour une utilisation avec Azure Files

- Configurer un VPN site à site (S2S) pour une utilisation avec Azure Files

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour