Configurer les paramètres de serveur pour l’authentification par certificat de la passerelle VPN P2S

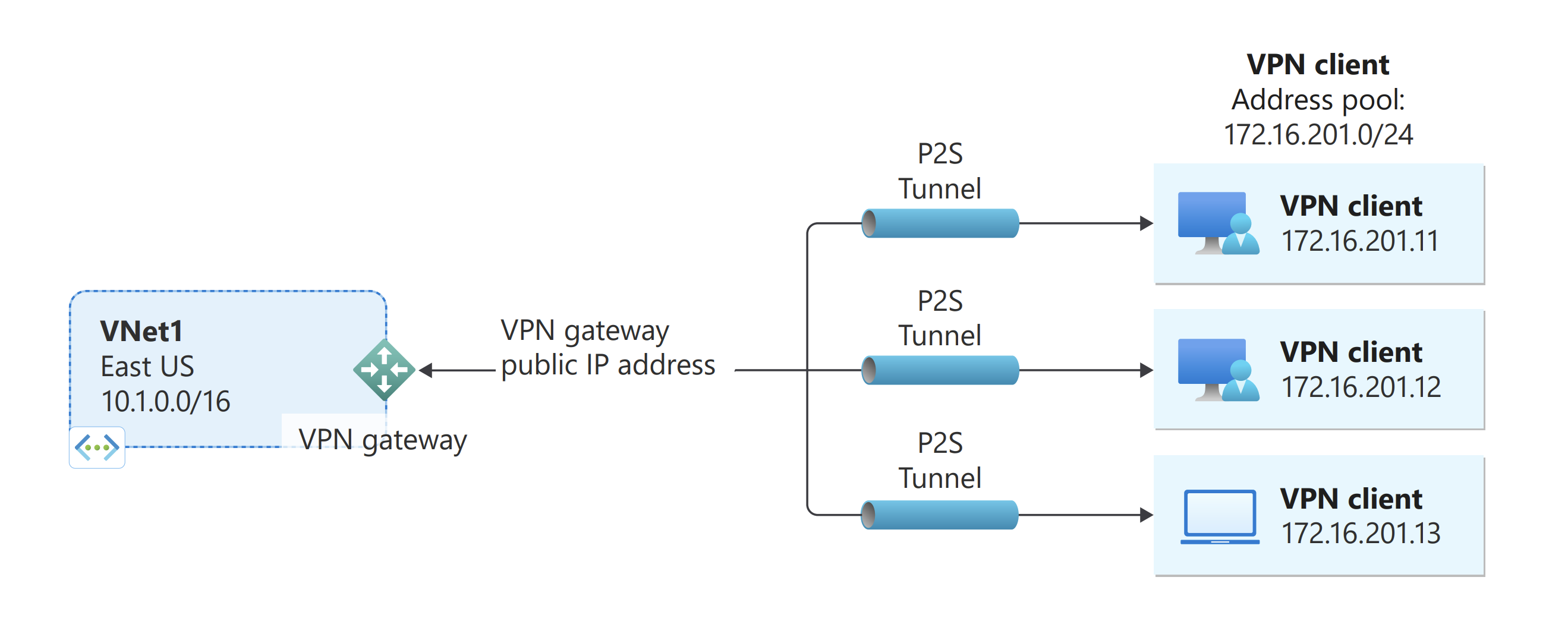

Cet article vous aide à configurer les paramètres de serveur point à site (P2S) de la passerelle VPN nécessaires pour vous permettre de connecter de façon sécurisée des clients individuels exécutant Windows, Linux ou macOS à un réseau virtuel Azure. Les connexions VPN P2S sont utiles lorsque vous souhaitez vous connecter à votre réseau virtuel à distance, par exemple quand vous télétravaillez à domicile ou que vous êtes en conférence. La connexion P2S est une solution alternative au VPN site à site (S2S) lorsque seul un nombre restreint de clients doivent se connecter à un réseau virtuel. Les connexions de ce type ne nécessitent pas de périphérique VPN ou d’adresse IP publique.

Plusieurs options de configuration sont disponibles pour P2S. Pour plus d’informations sur le VPN point à site, consultez À propos du VPN point à site. Cet article vous explique comment créer une configuration P2S basée sur l’authentification par certificat et le Portail Azure. Pour créer cette configuration en utilisant Azure PowerShell, consultez l’article Configurer P2S – Certificat – PowerShell. Pour une authentification RADIUS, consultez l’article RADIUS P2S . Pour l’authentification Microsoft Entra, consultez l’article P2S Microsoft Entra ID .

Les connexions d’authentification par certificat Azure P2S utilisent les éléments suivants, que vous pouvez configurer dans cet exercice :

- Une passerelle VPN basée sur une route (et pas sur une stratégie). Pour plus d’informations sur le type de VPN, consultez Paramètres de passerelle VPN.

- La clé publique (fichier .cer) d’un certificat racine, chargée sur Azure. Une fois le certificat chargé, il est considéré comme un certificat approuvé et est utilisé pour l’authentification.

- Un certificat client généré à partir du certificat racine. Le certificat client installé sur chaque ordinateur client qui se connecte au réseau virtuel. Ce certificat est utilisé pour l’authentification du client.

- Fichiers de configuration de client VPN. Le client VPN est configuré à l’aide des fichiers config du client VPN. Ces fichiers contiennent les informations nécessaires permettant au client de se connecter au réseau virtuel. Chaque client qui se connecte doit être configuré à l’aide des paramètres dans les fichiers de configuration.

Prérequis

Assurez-vous de disposer d’un abonnement Azure. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

Exemples de valeurs

Vous pouvez utiliser ces valeurs pour créer un environnement de test ou vous y référer pour mieux comprendre les exemples de cet article :

Réseau virtuel

- Nom du réseau virtuel : VNet1

- Espace d’adressage : 10.1.0.0/16

Pour cet exemple, nous n’utilisons qu’un seul espace d’adressage. Vous pouvez avoir plusieurs espaces d’adressage pour votre réseau virtuel. - Nom du sous-réseau : FrontEnd

- Plage d'adresses du sous-réseau : 10.1.0.0/24

- Abonnement : vérifiez que vous utilisez l’abonnement approprié si vous en possédez plusieurs.

- Groupe de ressources : TestRG1

- Emplacement : USA Est

Passerelle de réseau virtuel

- Nom de la passerelle de réseau virtuel : VNet1GW

- Type de passerelle : VPN

- Type de VPN : basé sur des routes (requis pour P2S)

- Référence SKU : VpnGw2

- Génération : Génération 2

- Plage d’adresses du sous-réseau de passerelle : 10.1.255.0/27

- Nom de l'adresse IP publique : VNet1GWpip

Type de connexion et pool d’adresses des clients

- Type de connexion : Point à site

- Pool d'adresses des clients : 172.16.201.0/24

Les clients VPN qui se connectent au réseau virtuel à l’aide de cette connexion point à site reçoivent une adresse IP de ce pool d’adresses des clients.

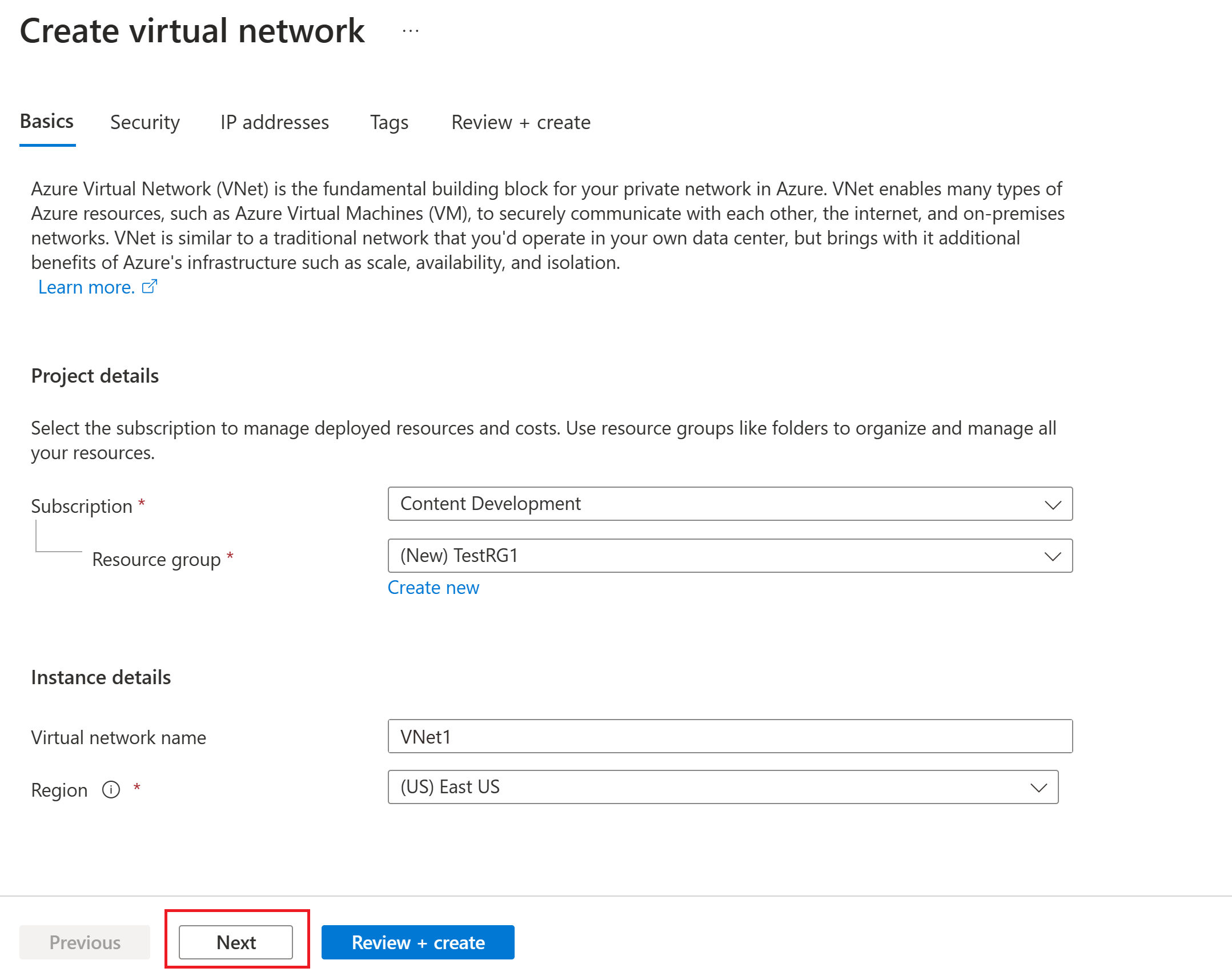

Créer un réseau virtuel

Vous allez créer un réseau virtuel dans cette section. Consultez la section Exemples de valeurs pour connaître les valeurs suggérées à utiliser pour cette configuration.

Remarque

Lorsque vous utilisez un réseau virtuel dans le cadre d’une architecture intersite, veillez à coordonner avec votre administrateur réseau local pour créer une plage d’adresses IP que vous pouvez utiliser spécifiquement pour ce réseau virtuel. Si une plage d’adresses en double existe des deux côtés de la connexion VPN, le trafic sera acheminé de manière inattendue. En outre, si vous souhaitez connecter ce réseau virtuel à un autre réseau virtuel, l’espace d’adressage ne peut pas chevaucher l’autre réseau virtuel. Planifiez votre configuration réseau en conséquence.

Connectez-vous au portail Azure.

Dans recherche de ressources, de service et de documents (G+/) en haut de la page du portail, entrez réseau virtuel. Sélectionnez réseau virtuel dans les résultats de recherche Place de marché pour ouvrir la page réseau virtuel.

Dans la page réseau virtuel, sélectionnez Créer pour ouvrir la page Créer un réseau virtuel.

Sous l’onglet De base, configurez les paramètres de réseau virtuel pour détails du projet et les détails de l’instance. Une coche verte s’affiche lorsque les valeurs que vous entrez sont validées. Vous pouvez ajuster les valeurs affichées dans l’exemple en fonction des paramètres dont vous avez besoin.

- Abonnement: vérifiez que l’abonnement listé est approprié. Vous pouvez modifier les abonnements à l’aide de la zone de liste déroulante.

- Groupe de ressources : sélectionnez un groupe de ressources existant ou sélectionnez Créer nouveau pour en créer un. Pour plus d’informations sur les groupes de ressources, consultez Vue d’ensemble d’Azure Resource Manager.

- Name : entrez le nom du réseau virtuel.

- Région: sélectionnez l’emplacement de votre réseau virtuel. L’emplacement détermine l’emplacement où les ressources que vous déployez sur ce réseau virtuel seront actives.

Sélectionnez suivant ou sécurité pour accéder à l’onglet Sécurité. Pour cet exercice, conservez les valeurs par défaut pour tous les services de cette page.

Sélectionnez adresses IP pour accéder à l’onglet Adresses IP. Sous l’onglet adresses IP, configurez les paramètres.

Espace d’adressage IPv4 : Un espace d’adressage est créé automatiquement par défaut. Vous pouvez sélectionner l’espace d’adressage et le définir selon vos propres valeurs. Vous pouvez également ajouter un autre espace d’adressage et supprimer la valeur par défaut créée automatiquement. Par exemple, vous pouvez spécifier l’adresse de départ comme 10.1.0.0 et spécifier la taille de l’espace d’adressage comme /16. Sélectionnez ensuite Ajouter pour ajouter cet espace d’adressage.

+ Ajouter un sous-réseau : si vous utilisez l’espace d’adressage par défaut, un sous-réseau par défaut est créé automatiquement. Si vous modifiez l’espace d’adressage, ajoutez un nouveau sous-réseau dans cet espace d’adressage. Sélectionnez + Ajouter un sous-réseau pour ouvrir la fenêtre Ajouter un sous-réseau. Configurez les paramètres suivants, puis sélectionnez Ajouter en bas de la page pour ajouter les valeurs.

- Nom de sous-réseau: un exemple est FrontEnd.

- Plage d’adresses de sous-réseau : plage d’adresses de ce sous-réseau. Les exemples sont 10.1.0.0 et /24.

Passez en revue la page Adresses IP, puis supprimez les espaces d’adressage ou les sous-réseaux dont vous n’avez pas besoin.

Sélectionnez Vérifier + créer pour vérifier les paramètres de réseau virtuel.

Une fois les paramètres validés, sélectionnez Créer pour créer le réseau virtuel.

Créer un sous-réseau de passerelle

La passerelle de réseau virtuel nécessite un sous-réseau spécifique nommé GatewaySubnet (Sous-réseau de passerelle). Le sous-réseau de passerelle fait partie de la plage d’adresses IP de votre réseau virtuel et contient les adresses IP utilisées par les ressources et services de passerelle de réseau virtuel. Spécifiez un sous-réseau de passerelle défini sur /27 ou plus.

- Dans la page de votre réseau virtuel, dans le volet gauche, sélectionnez Sous-réseaux pour ouvrir la page Sous-réseaux.

- En haut de la page, sélectionnez + Sous-réseau de passerelle pour ouvrir le volet Ajouter un sous-réseau.

- Le nom est automatiquement entré en tant que GatewaySubnet. Ajustez la valeur de la plage d’adresses IP, si nécessaire. Par exemple, 10.1.255.0/27.

- N’ajustez pas les autres valeurs de la page. Sélectionnez Enregistrer en bas de la page pour enregistrer le sous-réseau.

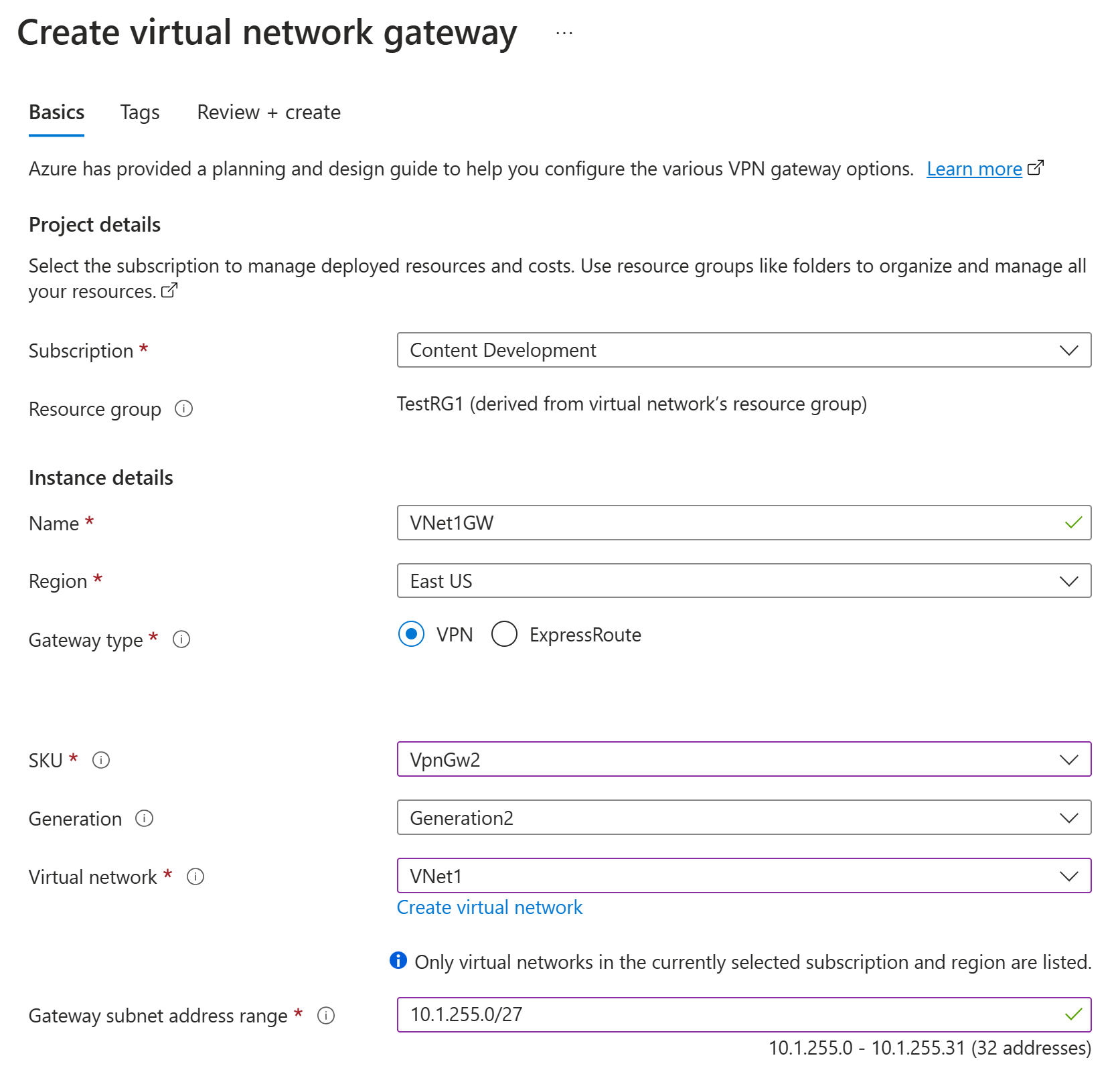

Créer la passerelle VPN

Dans cette étape, vous créez la passerelle de réseau virtuel de votre réseau virtuel. La création d’une passerelle nécessite généralement au moins 45 minutes, selon la référence SKU de passerelle sélectionnée.

Notes

La référence SKU de passerelle De base ne prend pas en charge IKEv2 ou l’authentification RADIUS. Si vous envisagez de connecter des clients Mac à votre réseau virtuel, n’utilisez pas la référence SKU de base.

Dans rechercher des ressources, des services et des documents (G+/), entrez passerelle de réseau virtuel. Recherchez passerelle de réseau virtuel dans les résultats de recherche place de marché et sélectionnez-la pour ouvrir la page Créer une passerelle de réseau virtuel.

Sous l’onglet Général, renseignez les valeurs pour Détails du projet et Détails de l’instance.

Abonnement: sélectionnez l’abonnement que vous souhaitez utiliser dans la liste déroulante.

Groupe de ressources : ce paramètre est renseigné automatiquement quand vous sélectionnez votre réseau virtuel sur cette page.

Name : Nommez votre passerelle. Le nommage de votre passerelle n’est pas identique au nommage d’un sous-réseau de passerelle. Il s’agit du nom de l’objet passerelle que vous créez.

Région : Sélectionnez la région où vous voulez créer cette ressource. La région de la passerelle doit être la même que celle du réseau virtuel.

Type de passerelle : Sélectionnez VPN. Les passerelles VPN utilisent le type de passerelle de réseau virtuel VPN.

référence SKU: dans la liste déroulante, sélectionnez la référence SKU de passerelle qui prend en charge les fonctionnalités que vous souhaitez utiliser. Consultez SKU de passerelle. Dans le portail, les références SKU disponibles dans la liste déroulante dépendent des

VPN typeque vous sélectionnez. La référence SKU de base peut être configurée seulement avec Azure CLI ou PowerShell.Génération : sélectionnez la génération que vous voulez utiliser. Nous vous recommandons d’utiliser une référence SKU Génération2. Pour plus d’informations, consultez l’article Références (SKU) de passerelle.

Réseau virtuel: dans la liste déroulante, sélectionnez le réseau virtuel auquel vous souhaitez ajouter cette passerelle. Si vous ne voyez pas le réseau virtuel pour lequel vous souhaitez créer une passerelle, vérifiez que vous avez sélectionné l’abonnement et la région appropriés dans les paramètres précédents.

Plage d’adresses de sous-réseau de passerelle ou sous-réseau: le sous-réseau de passerelle est requis pour créer une passerelle VPN.

À ce stade, ce champ a deux comportements différents, selon l’espace d’adressage du réseau virtuel et si vous avez déjà créé un sous-réseau nommé GatewaySubnet pour votre réseau virtuel.

Si vous n’avez pas de sous-réseau de passerelle et que vous ne voyez pas l’option de en créer une sur cette page, revenez à votre réseau virtuel et créez le sous-réseau de passerelle. Revenez ensuite à cette page et configurez la passerelle VPN.

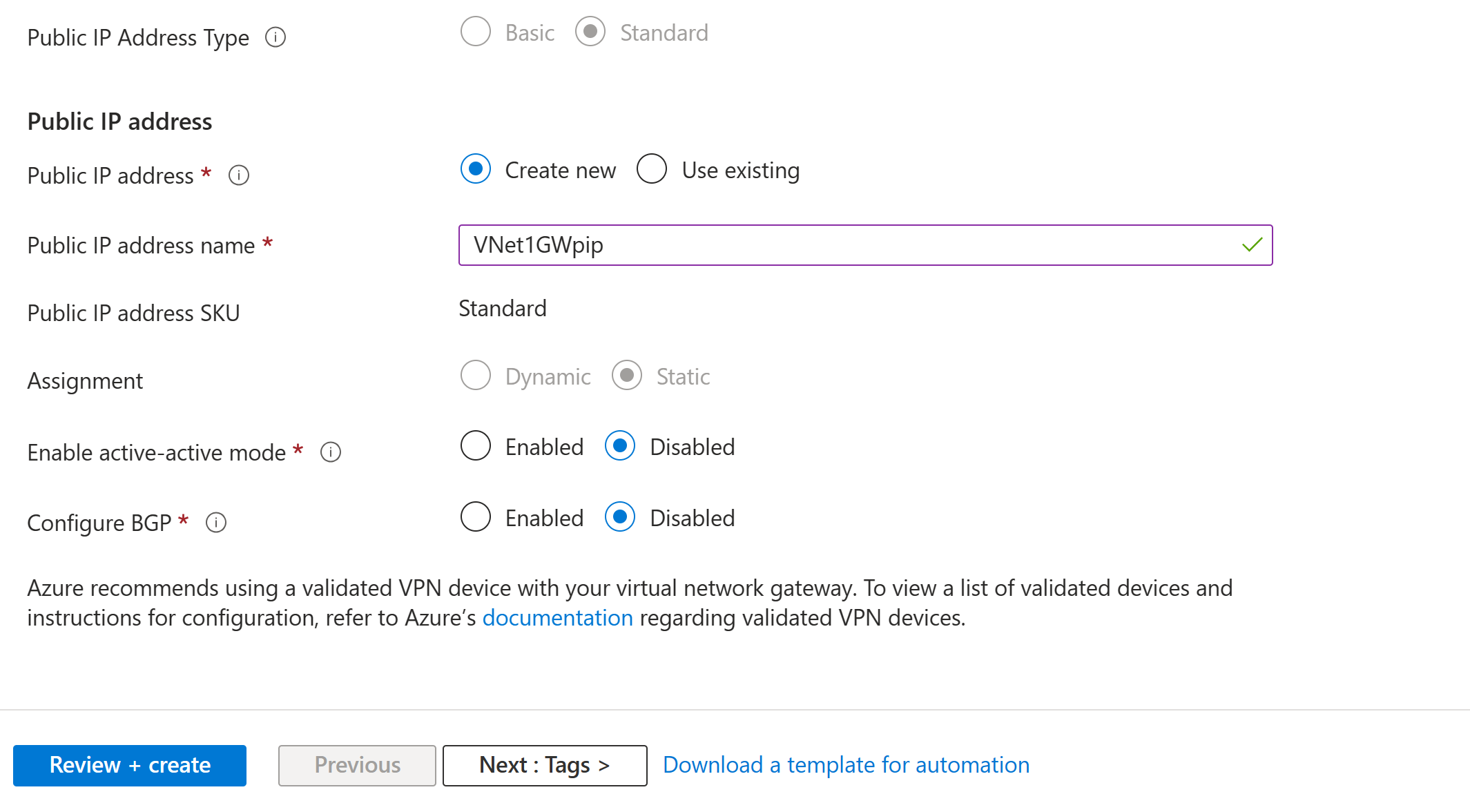

Spécifiez les valeurs de adresse IP publique. Ces paramètres spécifient l’objet d’adresse IP publique associé à la passerelle VPN. L’adresse IP publique est attribuée à cet objet pendant la création de la passerelle VPN. L’adresse IP publique primaire change uniquement lorsque la passerelle est supprimée, puis recréée. Elle n’est pas modifiée lors du redimensionnement, de la réinitialisation ou des autres opérations de maintenance/mise à niveau internes de votre passerelle VPN.

- Type d’adresse IP publique : si cette option se présente, sélectionnez Standard. Le niveau tarifaire (SKU) d’adresse IP publique Essentiel est uniquement pris en charge pour des passerelles de réseau privé virtuel de SKU Essentiel.

- Adresse IP publique : Laissez l’option Créer sélectionnée.

- nom d’adresse IP publique: dans la zone de texte, entrez un nom pour votre instance d’adresse IP publique.

- SKU d’adresse IP publique : le paramètre est sélectionné automatiquement.

- Attribution : l’attribution est généralement sélectionnée automatiquement. Pour le SKU Standard, l’attribution est toujours Statique.

- Activer le mode Actif-Actif : sélectionnez Désactivé. Activez ce paramètre uniquement si vous créez une configuration de passerelle active-active.

- Configurer BGP : sélectionnez Désactivé, sauf si votre configuration nécessite précisément ce paramètre. Si vous avez besoin de ce paramètre, la valeur par défaut ASN est 65515, même si vous pouvez la changer.

Sélectionnez Vérifier + créer pour exécuter la validation.

Une fois la validation réussie, sélectionnez Créer pour déployer la passerelle VPN.

Vous pouvez voir l’état du déploiement dans la page vue d’ensemble pour votre passerelle. Une fois la passerelle créée, examinez le Réseau virtuel dans le portail pour obtenir l’adresse IP affectée à la passerelle. Cette dernière apparaît sous la forme d’un appareil connecté.

Important

Les groupes de sécurité réseau (NSG) sur le sous-réseau de passerelle ne sont pas pris en charge. Associer un groupe de sécurité réseau à ce sous-réseau peut empêcher votre passerelle de réseau virtuel (passerelles VPN et ExpressRoute) de fonctionner comme prévu. Pour plus d’informations sur les groupes de sécurité réseau, consultez Présentation du groupe de sécurité réseau

Générer des certificats

Les certificats sont utilisés par Azure pour authentifier les clients qui se connectent à un réseau virtuel via une connexion VPN point à site. Une fois que vous avez obtenu le certificat racine, vous chargez les informations de la clé publique du certificat racine vers Azure. Le certificat racine est alors considéré comme « approuvé » par Azure pour la connexion via P2S au réseau virtuel.

Vous générez également des certificats de client à partir du certificat racine approuvé, puis vous les installez sur chaque ordinateur client. Le certificat permet d’authentifier le client lorsqu’il établit une connexion avec le réseau virtuel.

Le certificat racine doit être généré et extrait avant de pouvoir configurer les paramètres de la passerelle point à site.

Générer un certificat racine

Obtenez le fichier .cer pour le certificat racine. Vous pouvez utiliser un certificat racine qui a été généré à l’aide d’une solution d’entreprise (recommandé), ou générer un certificat auto-signé. Après avoir créé le certificat racine, exportez les données de certificat public (et non la clé privée) en tant que fichier .cer X.509 encodé en Base64. Vous téléchargez ce fichier plus tard dans Azure.

Certificat d’entreprise : Si vous utilisez une solution d’entreprise, vous pouvez utiliser votre chaîne d’approbation existante. Obtenez le fichier .cer pour le certificat racine que vous souhaitez utiliser.

Certificat racine auto-signé : Si vous n’utilisez pas de solution de certificat d’entreprise, créez un certificat racine auto-signé. Sinon, les certificats que vous créez ne seront pas compatibles avec vos connexions P2S et les clients recevront une erreur de connexion lorsqu'ils tenteront de se connecter. Vous pouvez utiliser Azure PowerShell, MakeCert ou OpenSSL. Les procédures décrites dans les articles suivants expliquent comment générer un certificat racine auto-signé compatible :

- Instructions PowerShell pour Windows 10 ou version ultérieure : ces instructions nécessitent PowerShell sur un ordinateur exécutant Windows 10 ou version ultérieure. Les certificats clients qui sont générés à partir du certificat racine peuvent être installés sur n’importe quel client P2S pris en charge.

- Instructions MakeCert : utilisez MakeCert pour générer des certificats si vous n'avez pas accès à un ordinateur exécutant Windows 10 ou une version ultérieure. Même si MakeCert est déconseillé, vous pouvez toujours l’utiliser pour générer des certificats. Les certificats clients que vous générez à partir du certificat racine peuvent être installés sur n’importe quel client P2S pris en charge.

- Linux – Instructions OpenSSL

- Linux – Instructions strongSwan

Générer des certificats clients

Chaque ordinateur client que vous connectez à un réseau virtuel avec une connexion point à site doit avoir un certificat client installé. Ce certificat doit être généré à partir du certificat racine, puis installé sur chaque ordinateur client. Si vous n’installez pas de certificat client valide, l’authentification échoue lorsque le client essaie de se connecter au réseau virtuel.

Vous pouvez soit générer un certificat unique pour chaque client, soir utiliser le même certificat pour plusieurs clients. Le fait de générer des certificats clients uniques vous offre la possibilité de révoquer un seul certificat. Dans le cas contraire, si plusieurs clients utilisent le même certificat client pour s’authentifier et que vous révoquez ce dernier, vous devrez générer et installer de nouveaux certificats pour chaque client qui utilise ce certificat.

Vous pouvez générer des certificats clients à l’aide des méthodes suivantes :

Certificat d’entreprise :

Si vous utilisez une solution de certificat d’entreprise, générez un certificat client avec le format de valeur de nom commun name@yourdomain.com. Utilisez ce format au lieu du format domain name\username.

Assurez-vous que le certificat client repose sur un modèle de certificat utilisateur qui indique Authentification client comme premier élément dans la liste d’utilisateurs. Vérifiez le certificat en double-cliquant dessus et en affichant Utilisation avancée de la clé dans l’onglet Détails.

Certificat racine auto-signé : Suivez la procédure décrite dans l’un des articles concernant les certificats P2S ci-dessous pour créer des certificats clients compatibles avec vos connexions P2S.

Lorsque vous générez un certificat client à partir d’un certificat racine auto-signé, ce certificat est automatiquement installé sur l’ordinateur que vous avez utilisé pour le générer. Si vous souhaitez installer un certificat client sur un autre ordinateur client, exportez-le en tant que fichier .pfx, avec l’intégralité de la chaîne du certificat. Cette opération crée un fichier .pfx contenant les informations de certificat racine requises pour l’authentification du client.

Les procédures décrites dans ces articles permettent de générer un certificat client compatible, que vous pouvez ensuite exporter et distribuer.

Instructions pour PowerShell sur Windows 10 ou version ultérieure : ces instructions requièrent Windows 10 ou une version ultérieure, et PowerShell pour générer des certificats. Les certificats qui sont générés peuvent être installés sur n’importe quel client P2S pris en charge.

Instructions pour MakeCert : si vous n’avez pas accès à un ordinateur Windows 10 ou version ultérieure, utilisez MakeCert pour générer des certificats. Même si MakeCert est déconseillé, vous pouvez toujours l’utiliser pour générer des certificats. Vous pouvez installer les certificats générés sur n’importe quel client P2S pris en charge.

Linux : consultez les instructions pour strongSwan ou OpenSSL.

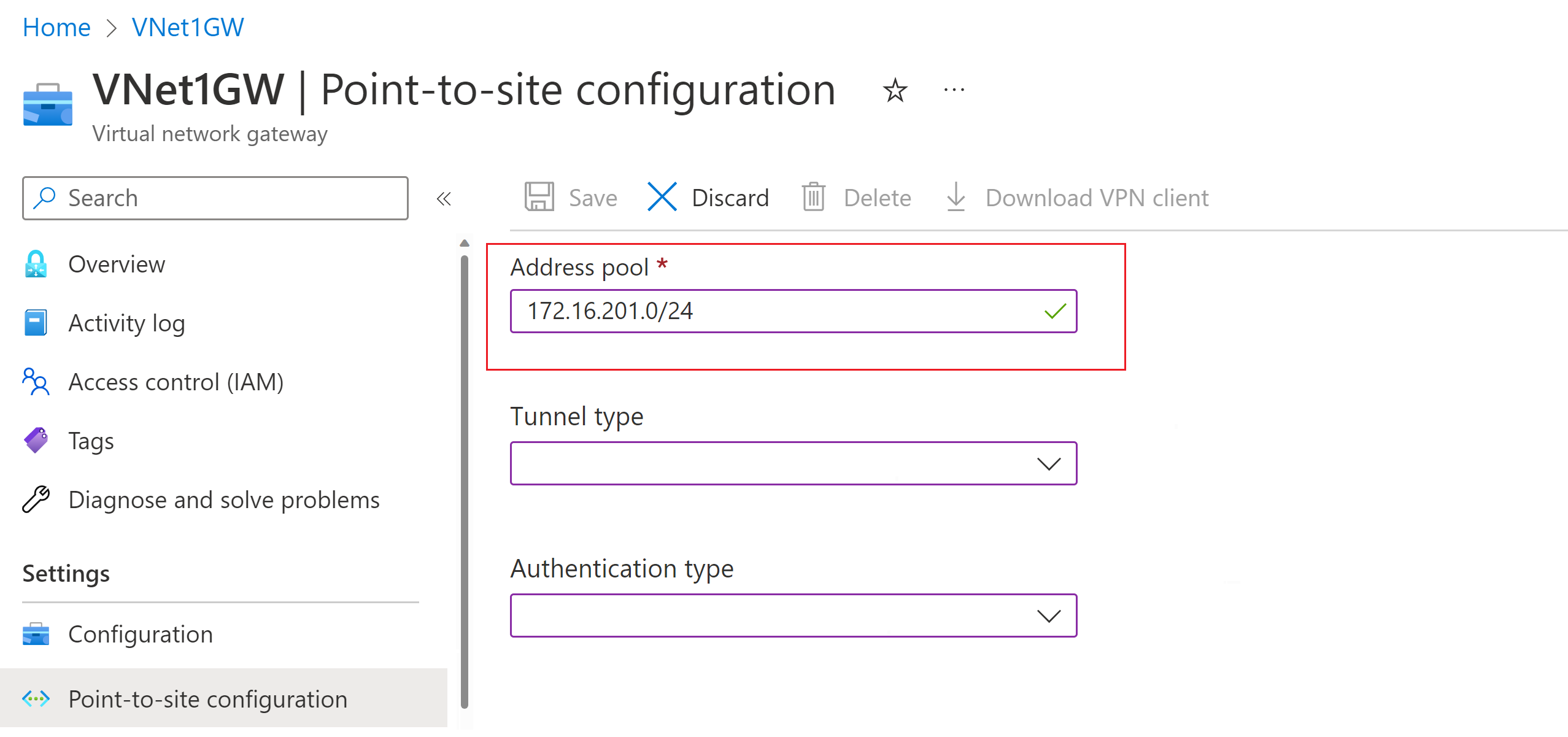

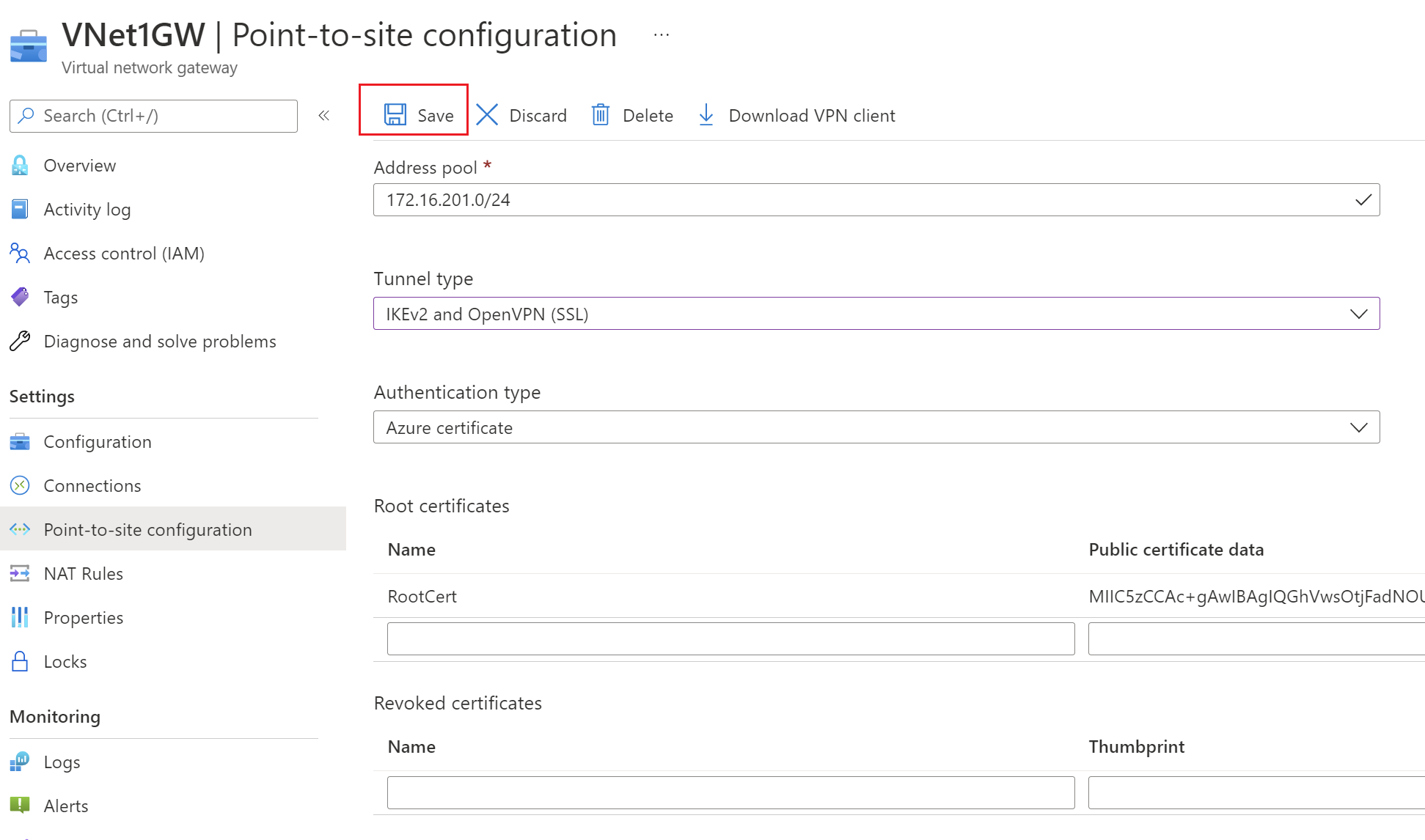

Ajoutez le pool d’adresses

La page de configuration point à site contient les informations de configuration nécessaires pour le VPN P2S. Une fois tous les paramètres P2S configurés et la passerelle mise à jour, la page de configuration point à site est utilisée pour afficher ou modifier les paramètres VPN P2S.

- Accédez à la passerelle que vous avez créée à la section précédente.

- Sélectionnez la Configuration point à site dans le volet de navigation de gauche.

- Cliquez sur Configurer pour ouvrir la page de configuration.

Le pool d’adresses des clients est une plage d’adresses IP privées que vous spécifiez. Les clients qui se connectent via un VPN point à site reçoivent de façon dynamique une adresse IP de cette plage. Utilisez une plage d’adresses IP privées qui ne chevauche ni l’emplacement local à partir duquel vous vous connectez ni le réseau virtuel auquel vous souhaitez vous connecter. Si vous configurez plusieurs protocoles et que SSTP est l’un d’entre eux, le pool d’adresses configuré est réparti de manière égale entre les protocoles configurés.

Dans la page Configuration point à site, dans la zone Pool d’adresses, ajoutez la plage d’adresses IP privées que vous souhaitez utiliser. Les clients VPN reçoivent dynamiquement une adresse IP à partir de la plage que vous spécifiez. Le masque minimal de sous-réseau est de 29 bits pour la configuration active/passive, et de 28 bits pour la configuration active/active.

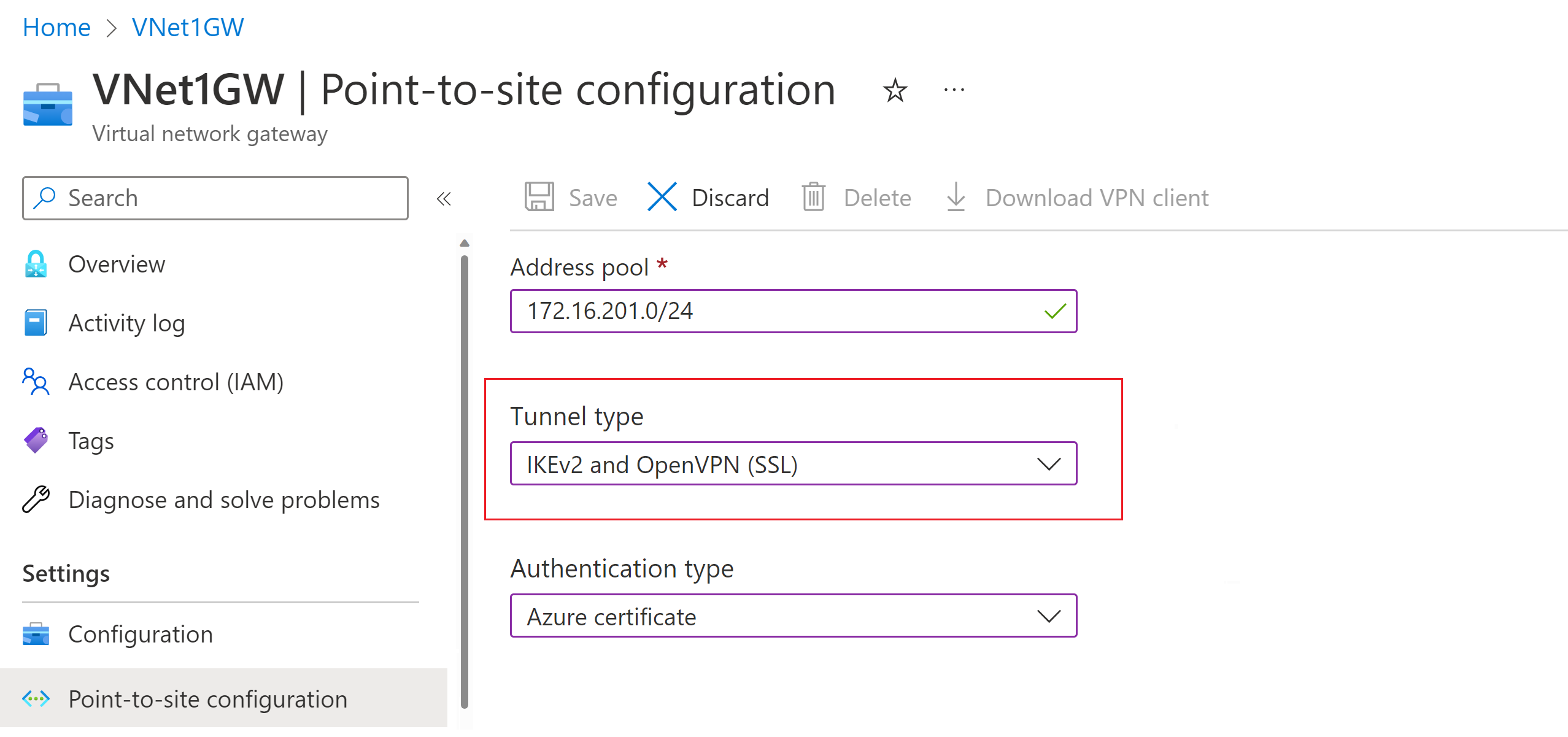

Configurez ensuite le type de tunnel et le type d’authentification.

Spécifier le type de tunnel et le type d’authentification

Notes

Si vous ne voyez pas le type de tunnel ou le type d’authentification dans la page Configuration point à site, c’est que votre passerelle utilise la référence SKU de base. La référence SKU De base ne prend pas en charge IKEv2 ou l’authentification RADIUS. Si vous voulez utiliser ces paramètres, vous devez supprimer et recréer la passerelle en utilisant une autre référence SKU de passerelle.

Dans cette section, vous précisez le type de tunnel et le type d’authentification. Ces paramètres peuvent devenir complexes, selon le type de tunnel nécessaire et le logiciel client VPN qui sera utilisé pour établir la connexion depuis le système d’exploitation de l’utilisateur. Les étapes décrites dans cet article vous guident à travers les paramètres et les choix de configuration de base.

Vous pouvez choisir des options intégrant plusieurs types de tunnels dans la liste déroulante, comme IKEv2 et OpenVPN (SSL) ou IKEv2 et SSTP (SSL), mais seules certaines combinaisons de types de tunnels et d’authentification sont prises en charge. Par exemple, l’authentification Microsoft Entra peut uniquement être utilisée lorsque OpenVPN (SSL) est choisi dans la liste déroulante des types de tunnels, et non IKEv2 et OpenVPN(SSL).

En outre, le type de tunnel et le type d’authentification correspondent au logiciel client VPN qui peut être utilisé pour se connecter à Azure. Par exemple, une application logicielle cliente VPN peut être en mesure de se connecter seulement via IKEv2, tandis qu’une autre peut se connecter seulement via OpenVPN. En plus, certains logiciels clients, bien que prenant en charge un certain type de tunnel, peuvent ne pas prendre en charge le type d’authentification que vous choisissez.

Comme vous pouvez le constater, la planification du type de tunnel et du type d’authentification est importante quand vous avez différents clients VPN qui se connectent depuis différents systèmes d’exploitation. Tenez compte des critères suivants lorsque vous choisissez votre type de tunnel, associé avec l’authentification par certificat Azure. D’autres types d’authentification ont des considérations différentes.

Windows :

- Les ordinateurs Windows qui se connectent via le client VPN natif déjà installé dans le système d’exploitation essaient d’abord IKEv2 et, si la connexion échoue, reviennent à SSTP (si vous avez sélectionné à la fois IKEv2 et SSTP dans la liste déroulante des types de tunnels).

- Si vous sélectionnez le type de tunnel OpenVPN, vous pouvez vous connecter au moyen d’un client OpenVPN ou de l’application Azure VPN Client.

- L’application Azure VPN Client peut prendre en charge des paramètres de configuration facultatifs comme des routes personnalisées et le tunneling forcé.

macOS et iOS :

- Le client VPN intégré à iOS et macOS peut uniquement utiliser le type de tunnel IKEv2 pour se connecter à Azure.

- Pour le moment, l’application Azure VPN Client n’est pas prise en charge pour l’authentification par certificat, même si vous sélectionnez le type de tunnel OpenVPN.

- Si vous vouez utiliser le type de tunnel OpenVPN avec une authentification de certificat, vous pouvez utiliser un client OpenVPN.

- Pour macOS, vous pouvez utiliser l’application Azure VPN Client avec un type de tunnel OpenVPN et l’authentification Microsoft Entra ID (pas l’authentification par certificat).

Linux :

- L’application Azure VPN Client pour Linux prend en charge le type de tunnel OpenVPN.

- Le client strongSwan installé sur Android et Linux ne peut se connecter qu’avec le type de tunnel IKEv2.

Type de tunnel

Dans la page Configuration point à site, sélectionnez le Type de tunnel. Pour cet exercice, dans la liste déroulante, sélectionnez IKEv2 et OpenVPN (SSL).

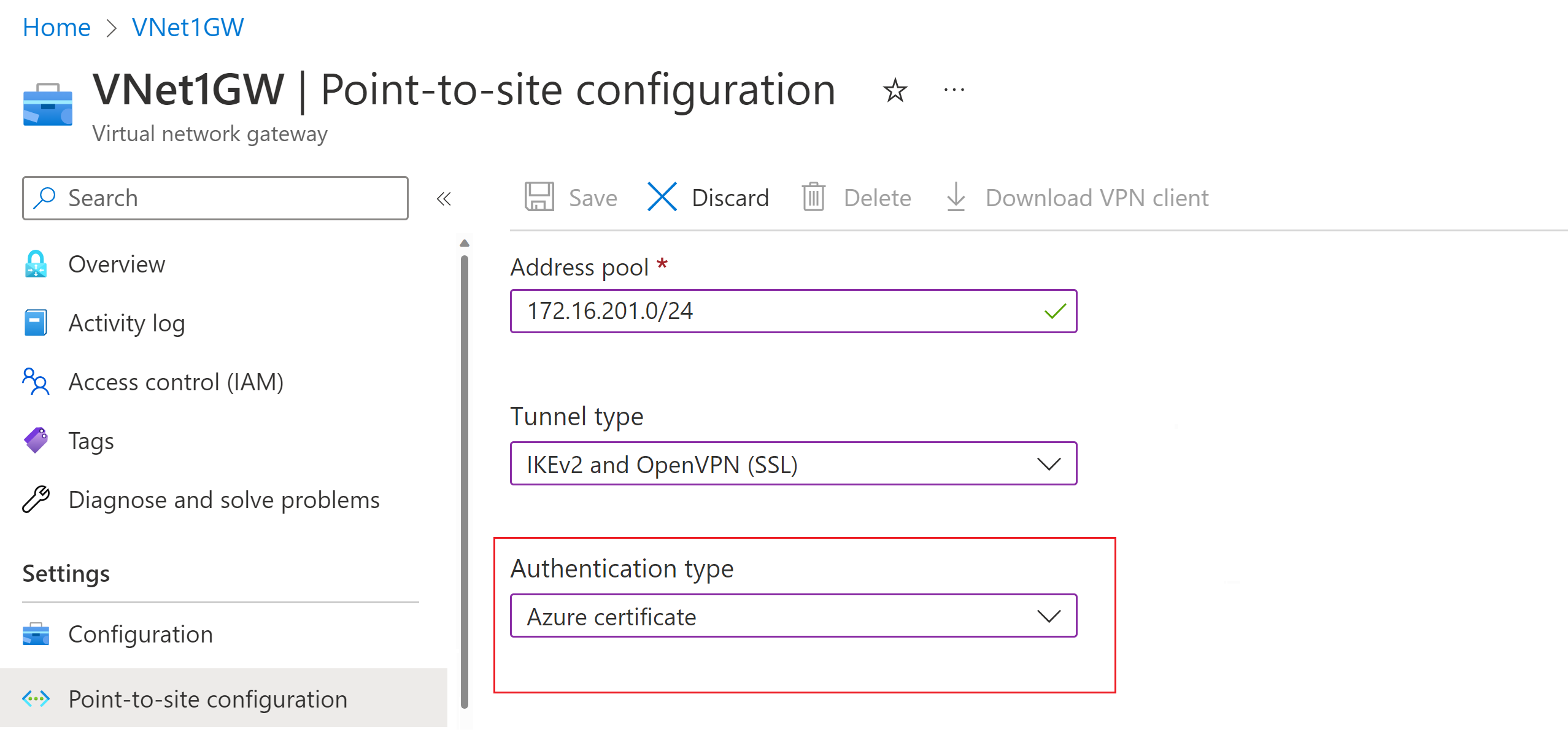

Type d'authentification

Pour cet exercice, sélectionnez Certificat Azure comme type d’authentification. Si vous souhaitez utiliser d’autres types d’authentification, veuillez consulter les articles relatifs à Microsoft Entra ID et RADIUS.

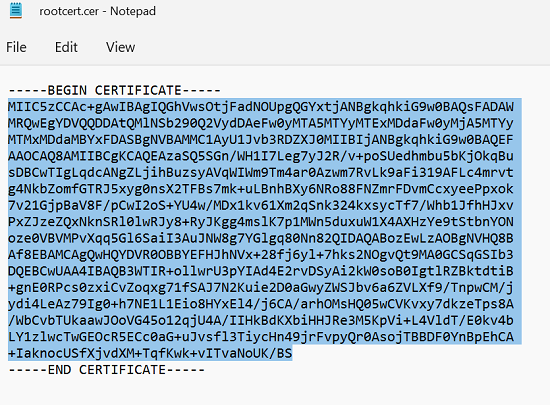

Charger les informations de la clé publique du certificat racine

Dans cette section, vous allez charger dans Azure les données de certificat racine publiques. Une fois que les données de certificat public sont chargées, Azure peut les utiliser pour authentifier les clients qui ont installé un certificat client généré à partir du certificat racine approuvé.

Vérifiez que vous avez exporté le certificat racine sous la forme d’un fichier X.509 codé en base 64 (.cer) dans les étapes précédentes. Vous devez exporter le certificat dans ce format pour être en mesure de l’ouvrir avec un éditeur de texte. Vous n’avez pas besoin d’exporter la clé privée.

Ouvrez le certificat avec un éditeur de texte, Bloc-notes par exemple. Lors de la copie des données de certificat, assurez-vous que vous copiez le texte en une seule ligne continue sans retour chariot ou sauts de ligne. Il peut être nécessaire de modifier l’affichage dans l’éditeur de texte pour « Afficher les symboles/Afficher tous les caractères » de façon à voir les retours chariot et les sauts de ligne. Copiez uniquement la section suivante sur une seule ligne continue :

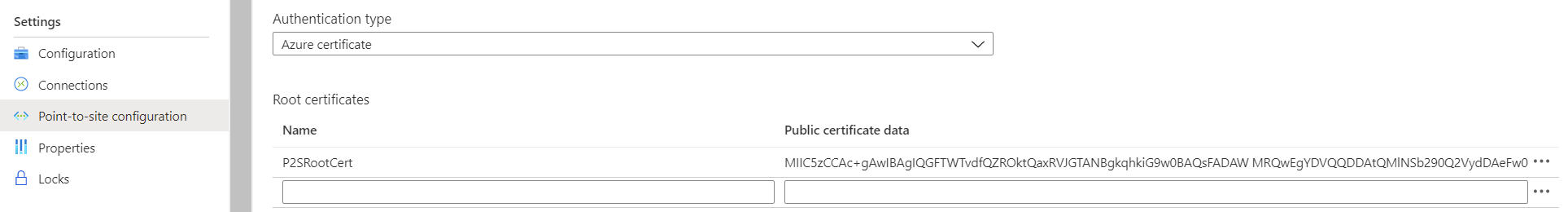

Accédez à votre page Passerelle de réseau virtuel -> Configuration point à site dans la section Certificat racine. Cette section est visible uniquement si vous avez sélectionné Certificat Azure comme type d’authentification.

Dans la section Certificat racine, vous pouvez ajouter jusqu’à 20 certificats racine approuvés.

- Collez les données du certificat dans le champ Données de certificat public.

- Donnez un Nom au certificat.

Cette opération ne nécessite pas de routages supplémentaires. Pour plus d’informations sur la caractéristique de routage personnalisé, consultez Publier des routages personnalisés.

Sélectionnez Enregistrer en haut de la page pour enregistrer tous les paramètres de configuration.

Générer des fichiers de configuration de profil de client VPN

Tous les paramètres de configuration nécessaires aux clients VPN sont contenus dans un fichier zip de configuration de client VPN. Les fichiers de configuration de profil de client VPN sont spécifiques à la configuration de la passerelle VPN P2S pour le réseau virtuel. Si des modifications ont été apportées à la configuration du VPN P2S après avoir généré les fichiers (modifications apportées au type de protocole VPN ou au type d’authentification, par exemple), vous devez générer les nouveaux fichiers de configuration du profil du client VPN et appliquer la nouvelle configuration à tous les clients VPN que vous souhaitez connecter. Pour plus d’informations sur les connexions P2S, consultez l’article À propos des VPN point à site.

Vous pouvez générer des fichiers de configuration de profil de client en utilisant PowerShell ou le portail Azure. Les exemples suivants montrent les deux méthodes. L’une ou l’autre des méthodes retourne le même fichier zip.

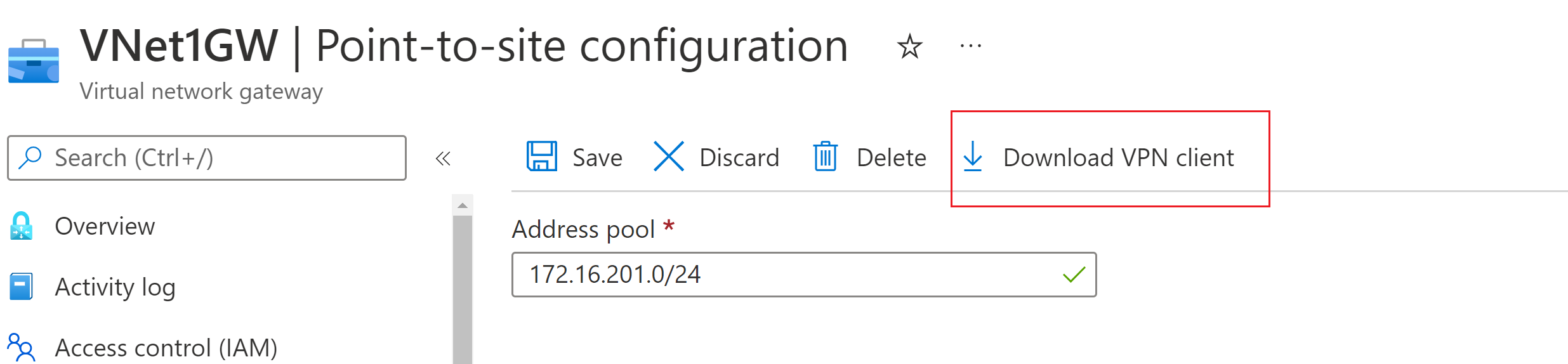

Portail Azure

Dans le portail Azure, accédez à la passerelle du réseau virtuel auquel vous souhaitez vous connecter.

Dans la page correspondant à la passerelle de réseau virtuel, sélectionnez Configuration de point à site pour ouvrir la page Configuration de point à site.

En haut de la page Configuration de point à site, sélectionnez Télécharger le client VPN. Cela ne permet pas de télécharger le logiciel du client VPN mais de générer le package de configuration utilisé pour configurer les clients VPN. La génération du package de configuration du client prend quelques minutes. Pendant ce temps, vous ne verrez peut-être aucune indication jusqu’à ce que le paquet soit généré.

Une fois le package de configuration généré, votre navigateur indique qu’un fichier zip de configuration client est disponible. Il porte le même nom que votre passerelle.

Décompressez le fichier pour afficher les dossiers. Vous allez utiliser tout ou partie de ces fichiers pour configurer votre client VPN. Les fichiers générés correspondent aux paramètres d’authentification et de type de tunnel que vous avez configurés sur le serveur P2S.

PowerShell

Lorsque vous générez les fichiers de configuration du client VPN, la valeur de la méthode « -AuthenticationMethod » est « EapTls ». Générez les fichiers de configuration du client VPN à l’aide de la commande suivante :

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Copiez l’URL dans votre navigateur pour télécharger le fichier zip.

Configurer des clients VPN et se connecter à Azure

Pour découvrir les étapes de configuration de vos clients VPN et pour vous connecter à Azure, consultez les articles suivants :

| Authentification | Type de tunnel | Système d’exploitation client | Client VPN |

|---|---|---|---|

| Certificat | |||

| IKEv2, SSTP | Windows | Client VPN natif | |

| IKEv2 | macOS | Client VPN natif | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Client VPN Azure Client OpenVPN |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Client VPN Azure | |

| OpenVPN | macOS | Client VPN Azure | |

| OpenVPN | Linux | Client VPN Azure |

Vérifier votre connexion

Ces instructions s’appliquent aux clients Windows.

Pour vérifier que votre connexion VPN est active, ouvrez une invite de commandes avec élévation de privilèges, puis exécutez ipconfig/all.

Affichez les résultats. Notez que l’adresse IP que vous avez reçue est l’une des adresses du pool d’adresses de client VPN point à site que vous avez spécifiées dans votre configuration. Les résultats ressemblent à l’exemple qui suit :

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Connexion à une machine virtuelle

Ces instructions s’appliquent aux clients Windows.

Vous pouvez vous connecter à une machine virtuelle déployée sur votre réseau virtuel en créant une connexion Bureau à distance à votre machine virtuelle. La meilleure méthode pour vérifier initialement que vous pouvez vous connecter à votre machine virtuelle consiste à vous connecter à l’aide de son adresse IP privée, plutôt qu’avec le nom d’ordinateur. Vous testez ainsi si vous pouvez vous connecter, que la résolution de nom soit configurée correctement ou non.

Recherchez l’adresse IP privée. Vous pouvez déterminer l’adresse IP privée d’une machine virtuelle en examinant ses propriétés dans le Portail Azure ou à l’aide de PowerShell.

Portail Azure : recherchez votre machine virtuelle dans le Portail Azure. Affichez les propriétés de la machine virtuelle. L’adresse IP privée est répertoriée.

PowerShell : utilisez l’exemple pour afficher la liste des machines virtuelles et adresses IP privées de vos groupes de ressources. Vous n’avez pas besoin de modifier cet exemple pour pouvoir l’utiliser.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Vérifiez que vous êtes connecté à votre réseau virtuel.

Ouvrez Connexion Bureau à distance en entrant RDP ou Connexion Bureau à distance dans la zone de recherche de la barre des tâches. Ensuite, sélectionnez Connexion Bureau à distance. Vous pouvez également ouvrir Connexion Bureau à distance en exécutant la commande

mstscdans PowerShell.Dans Connexion Bureau à distance, entrez l’adresse IP privée de la machine virtuelle. Vous pouvez sélectionner Afficher les options pour définir des paramètres supplémentaires, puis vous connecter.

Si vous rencontrez des problèmes de connexion à une machine virtuelle sur votre connexion VPN, vérifiez les points suivants :

- Vérifiez que votre connexion VPN aboutit.

- Vérifiez que vous vous connectez à l’adresse IP privée de la machine virtuelle.

- Si vous pouvez vous connecter à la machine virtuelle à l’aide de l’adresse IP privée, mais pas à l’aide du nom d’ordinateur, vérifiez que vous avez correctement configuré le système DNS. Pour plus d’informations sur le fonctionnement de la résolution de noms pour les machines virtuelles, consultez Résolution de noms pour les machines virtuelles.

Pour plus d’informations sur les connexions RDP, consultez Résoudre des problèmes de connexion Bureau à distance à une machine virtuelle.

Vérifiez que le package de configuration du client VPN a été généré après que les adresses IP du serveur DNS ont été spécifiées pour le réseau virtuel. Si vous avez mis à jour les adresses IP du serveur DNS, générez et installez un package de configuration du client VPN.

Utilisez « ipconfig » pour vérifier l’adresse IPv4 attribuée à l’adaptateur Ethernet sur l’ordinateur à partir duquel vous vous connectez. Si l’adresse IP est comprise dans la plage d’adresses du réseau virtuel auquel vous vous connectez, ou dans la plage d’adresses de votre VPNClientAddressPool, cette situation est désignée sous le terme d’espaces d’adressage qui se chevauchent. Lorsque vos espaces d’adressage se chevauchent de cette façon, le trafic réseau n’atteint pas Azure et reste sur le réseau local.

Ajout ou suppression de certificats racine approuvés

Vous pouvez ajouter et supprimer des certificats racines approuvés à partir d'Azure. Lorsque vous supprimez un certificat racine, les clients qui possèdent un certificat généré à partir de cette racine ne seront plus en mesure de s’authentifier, et donc de se connecter. Si vous souhaitez que des clients s’authentifient et se connectent, vous devez installer un nouveau certificat client généré à partir d’un certificat racine approuvé (téléchargé) dans Azure.

Vous pouvez ajouter jusqu’à 20 fichiers .cer de certificat racine approuvés dans Azure. Pour obtenir des instructions, consultez la section Charger un certificat racine approuvé.

Pour supprimer un certificat racine approuvé :

- Accédez à la page Configuration de point à site pour votre passerelle de réseau virtuel.

- Dans la section Certificat racine de la page, recherchez le certificat que vous souhaitez supprimer.

- Sélectionnez les points de suspension à côté du certificat, puis sélectionnez Supprimer.

Révocation d'un certificat client

Vous pouvez révoquer des certificats clients. La liste de révocations de certificats vous permet de refuser de façon sélective la connexion P2S en fonction de certificats clients individuels. Cela est différent de la suppression d’un certificat racine approuvé. Si vous supprimez un fichier .cer de certificat racine approuvé d’Azure, vous révoquez l’accès pour tous les certificats clients générés/signés par le certificat racine révoqué. Quand vous révoquez un certificat client au lieu du certificat racine, il permet de continuer à utiliser les autres certificats qui ont été générés à partir du certificat racine pour l’authentification.

La pratique courante consiste à utiliser le certificat racine pour gérer l'accès au niveaux de l'équipe ou de l'organisation, tout en utilisant des certificats clients révoqués pour le contrôle d'accès précis des utilisateurs individuels.

Vous pouvez révoquer un certificat client en ajoutant son empreinte à la liste de révocation.

- Récupérez l’empreinte du certificat client. Pour plus d’informations, consultez l’article Comment : récupérer l’empreinte numérique d’un certificat.

- Copiez les informations dans un éditeur de texte et supprimez tous les espaces afin d’obtenir une chaîne continue.

- Accédez à la page Configuration de point à site de la passerelle de réseau virtuel. Il s’agit de la page que vous avez utilisé pour charger un certificat racine approuvé.

- Dans la section Certificats révoqués, entrez un nom convivial pour le certificat (il ne s’agit pas forcément du nom commun du certificat).

- Copiez et collez la chaîne d’empreinte numérique dans le champ Empreinte.

- L’empreinte est validée, puis automatiquement ajoutée à la liste de révocation. Un message apparaît pour indiquer que la liste est en cours de mise à jour.

- Une fois la mise à jour terminée, le certificat ne peut plus être utilisé pour se connecter. Les clients qui tentent de se connecter à l’aide de ce certificat reçoivent un message indiquant que le certificat n’est plus valide.

Forum Aux Questions sur les connexions point à site

Pour accéder aux questions fréquentes (FAQ), consultez la FAQ.

Étapes suivantes

Une fois la connexion achevée, vous pouvez ajouter vos machines virtuelles à vos réseaux virtuels. Pour plus d’informations, consultez Machines virtuelles. Pour plus d’informations sur la mise en réseau et les machines virtuelles, consultez Vue d’ensemble du réseau de machines virtuelles Azure et Linux.

Pour plus d’informations sur la résolution des problèmes liés aux connexions de point à site, consultez l’article Résolution des problèmes de connexion de point à site Azure.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour