Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

RDP Shortpath établit un transport udp entre un appareil local Windows App ou l’application Bureau à distance sur les plateformes prises en charge et l’hôte de session dans Azure Virtual Desktop. Par défaut, le protocole RDP (Remote Desktop Protocol) commence un transport de connexion inverse basée sur TCP, puis tente d’établir une session à distance à l’aide d’UDP. Si la connexion UDP réussit, la connexion TCP est supprimée, sinon la connexion TCP est utilisée comme mécanisme de connexion de secours.

Le transport udp offre une meilleure fiabilité des connexions et une latence plus cohérente. Le transport de connexion inverse basée sur TCP offre la meilleure compatibilité avec diverses configurations de mise en réseau et présente un taux de réussite élevé pour l’établissement de connexions RDP.

Rdp Shortpath peut être utilisé de deux manières :

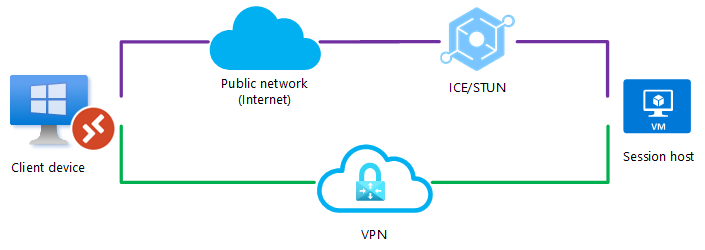

Réseaux managés, où une connectivité directe est établie entre le client et l’hôte de session lors de l’utilisation d’une connexion privée, telle que Azure ExpressRoute ou un réseau privé virtuel (VPN) site à site. Une connexion à l’aide d’un réseau managé est établie de l’une des manières suivantes :

Connexion UDP directe entre l’appareil client et l’hôte de session, où vous devez activer l’écouteur RDP Shortpath et autoriser un port entrant sur chaque hôte de session à accepter les connexions.

Connexion UDP directe entre l’appareil client et l’hôte de session, à l’aide du protocole STUN (Simple Traversal Under Under NAT) entre un client et un hôte de session. Les ports entrants sur l’hôte de session ne doivent pas être autorisés.

Réseaux publics, où la connectivité directe est établie entre le client et l’hôte de session lors de l’utilisation d’une connexion publique. Il existe deux types de connexion lors de l’utilisation d’une connexion publique, qui sont répertoriés ici dans l’ordre de préférence :

Connexion UDP directe utilisant le protocole STUN (Simple Traversal Under under NAT) entre un client et un hôte de session.

Connexion UDP relayée utilisant le protocole TURN (Traversal Using Relay NAT) entre un client et un hôte de session.

Le transport utilisé pour RDP Shortpath est basé sur le protocole URCP (Universal Rate Control Protocol). URCP améliore UDP avec une surveillance active des conditions réseau et fournit une utilisation équitable et complète des liaisons. L’URCP fonctionne à des niveaux de retard et de perte faibles en fonction des besoins.

Importante

- RDP Shortpath pour les réseaux publics via STUN pour Azure Virtual Desktop est disponible dans le cloud public Azure et Azure Government cloud.

- RDP Shortpath pour les réseaux publics via TURN pour Azure Virtual Desktop n’est disponible que dans le cloud public Azure.

Avantages clés

L’utilisation de RDP Shortpath présente les principaux avantages suivants :

L’utilisation d’URCP pour améliorer UDP permet d’obtenir les meilleures performances en apprenant dynamiquement les paramètres réseau et en fournissant au protocole un mécanisme de contrôle de débit.

Débit plus élevé.

Lors de l’utilisation de STUN, la suppression de points de relais supplémentaires réduit le temps d’aller-retour améliore la fiabilité de la connexion et l’expérience utilisateur avec les applications et méthodes d’entrée sensibles à la latence.

En outre, pour les réseaux managés :

RDP Shortpath prend en charge la configuration de la priorité qualité de service (QoS) pour les connexions RDP par le biais des marques DSCP (Differentiated Services Code Point).

Le transport RDP Shortpath permet de limiter le trafic réseau sortant en spécifiant un taux de limitation pour chaque session.

Fonctionnement de RDP Shortpath

Pour découvrir comment RDP Shortpath fonctionne pour les réseaux managés et les réseaux publics, sélectionnez chacun des onglets suivants.

Vous pouvez obtenir la connectivité directe en ligne de vue requise pour utiliser RDP Shortpath avec des réseaux managés à l’aide des méthodes suivantes.

Vpn de site à site ou de point à site (IPsec), comme Azure passerelle VPN

Une connectivité directe en ligne de vue signifie que le client peut se connecter directement à l’hôte de session sans être bloqué par des pare-feu.

Remarque

Si vous utilisez d’autres types de VPN pour vous connecter à Azure, nous vous recommandons d’utiliser un VPN udp. Bien que la plupart des solutions VPN basées sur TCP prennent en charge udp imbriqué, elles ajoutent une surcharge héritée du contrôle de congestion TCP, ce qui ralentit les performances RDP.

Pour utiliser RDP Shortpath pour les réseaux managés, vous devez activer un écouteur UDP sur vos hôtes de session. Par défaut, le port 3390 est utilisé, bien que vous puissiez utiliser un port différent.

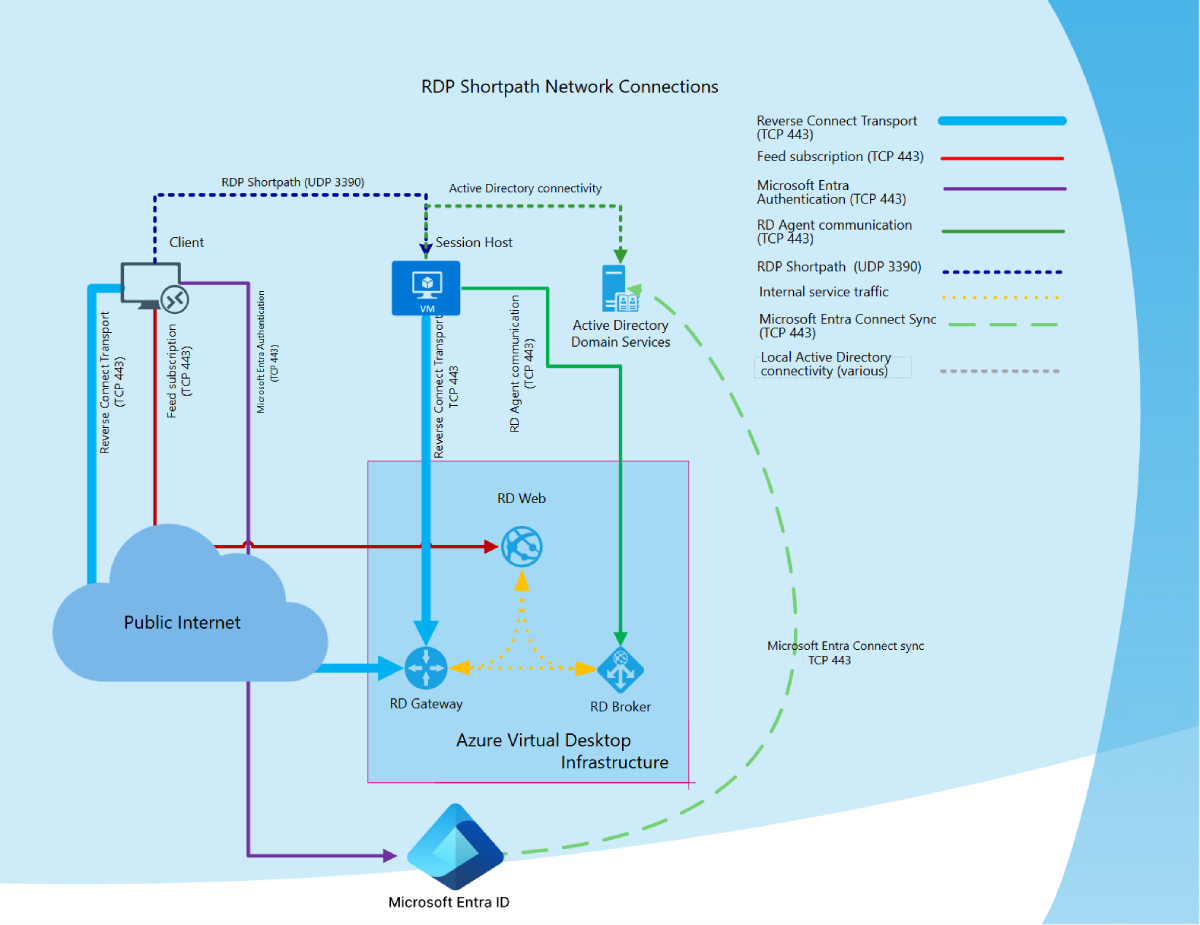

Le diagramme suivant donne une vue d’ensemble générale des connexions réseau lors de l’utilisation de RDP Shortpath pour les réseaux managés et les hôtes de session joints à un domaine Active Directory.

Séquence de connexion

Toutes les connexions commencent par établir un transport de connexion inverse basée sur TCP sur la passerelle Azure Virtual Desktop. Ensuite, le client et l’hôte de session établissent le transport RDP initial et commencent à échanger leurs fonctionnalités. Ces fonctionnalités sont négociées à l’aide du processus suivant :

L’hôte de session envoie la liste de ses adresses IPv4 et IPv6 au client.

Le client démarre le thread d’arrière-plan pour établir un transport UDP parallèle directement vers l’une des adresses IP de l’hôte de session.

Pendant que le client vérifie les adresses IP fournies, il continue d’établir la connexion initiale sur le transport de connexion inverse pour s’assurer qu’il n’y a pas de retard dans la connexion utilisateur.

Si le client dispose d’une connexion directe à l’hôte de session, il établit une connexion sécurisée à l’aide du protocole TLS sur udp fiable.

Après avoir établi le transport RDP Shortpath, tous les canaux virtuels dynamiques (DCS), y compris les graphiques distants, les entrées et la redirection des appareils, sont déplacés vers le nouveau transport. Toutefois, si un pare-feu ou une topologie de réseau empêche le client d’établir une connectivité UDP directe, RDP continue avec un transport de connexion inverse.

Si vos utilisateurs ont à la fois RDP Shortpath pour les réseaux gérés et les réseaux publics à leur disposition, le premier algorithme trouvé sera utilisé. L’utilisateur utilisera la connexion établie en premier pour cette session.

Sécurité de la connexion

RDP Shortpath étend les fonctionnalités de multi-transport RDP. Il ne remplace pas le transport de connexion inversée, mais le complète. Le répartiteur de session initial est géré via le service Azure Virtual Desktop et le transport de connexion inverse. Toutes les tentatives de connexion sont ignorées, sauf si elles correspondent d’abord à la session de connexion inverse. RDP Shortpath est établi après l’authentification et, s’il est correctement établi, le transport de la connexion inverse est supprimé et tout le trafic circule sur le chemin RDP Shortpath.

RDP Shortpath utilise une connexion sécurisée utilisant TLS sur udp fiable entre le client et l’hôte de session à l’aide des certificats de l’hôte de session. Par défaut, le certificat utilisé pour le chiffrement RDP est généré automatiquement par le système d’exploitation pendant le déploiement. Azure Virtual Desktop ne prend pas en charge l’utilisation d’un certificat émis par une autorité de certification pour l’instant.

Remarque

La sécurité offerte par RDP Shortpath est la même que celle offerte par le transport de connexion inverse TCP. En savoir plus sur la sécurité de la connexion.

Exemples de scénarios

Voici quelques exemples de scénarios pour montrer comment les connexions sont évaluées pour déterminer si RDP Shortpath est utilisé sur différentes topologies de réseau.

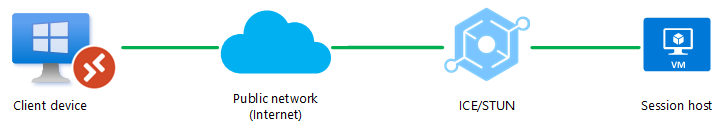

Scénario 1

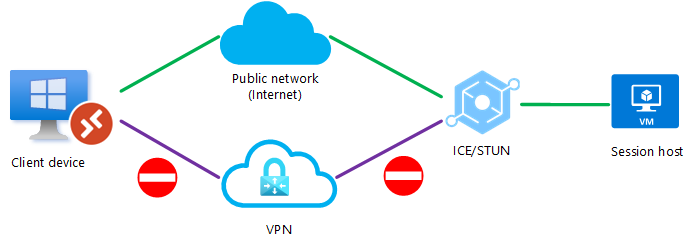

Une connexion UDP ne peut être établie qu’entre l’appareil client et l’hôte de session via un réseau public (Internet). Une connexion directe, telle qu’un VPN, n’est pas disponible. UDP est autorisé via un pare-feu ou un appareil NAT.

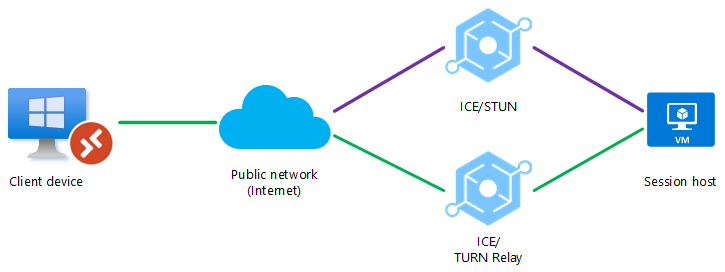

Scénario 2

Un pare-feu ou un appareil NAT bloque une connexion UDP directe, mais une connexion UDP relayée peut être relayée à l’aide de TURN entre l’appareil client et l’hôte de session sur un réseau public (Internet). Une autre connexion directe, telle qu’un VPN, n’est pas disponible.

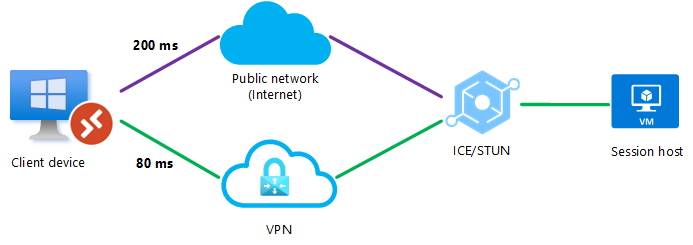

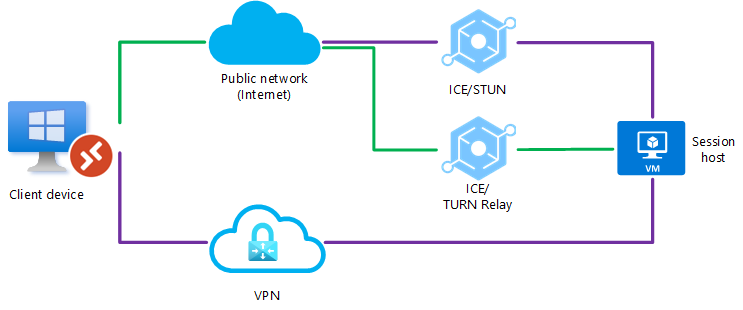

Scénario 3

Une connexion UDP peut être établie entre l’appareil client et l’hôte de session sur un réseau public ou via une connexion VPN directe, mais RDP Shortpath pour les réseaux managés n’est pas activé. Lorsque le client lance la connexion, le protocole ICE/STUN peut voir plusieurs itinéraires et évaluera chaque itinéraire et choisira celui avec la latence la plus faible.

Dans cet exemple, une connexion UDP utilisant RDP Shortpath pour les réseaux publics via la connexion VPN directe est établie, car elle a la latence la plus faible, comme indiqué par la ligne verte.

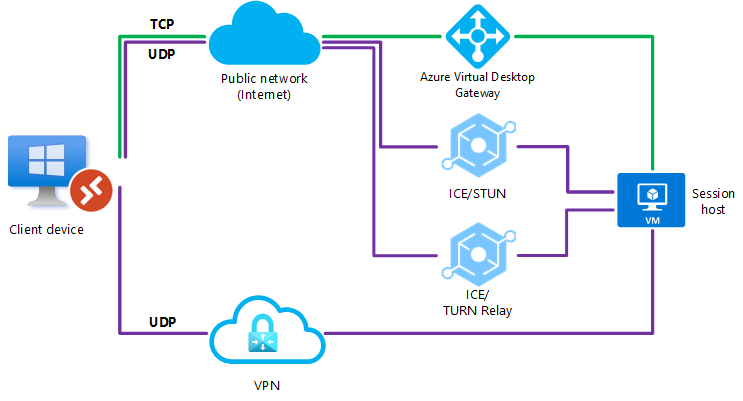

Scénario 4

Rdp Shortpath pour les réseaux publics et les réseaux managés sont activés. Une connexion UDP peut être établie entre l’appareil client et l’hôte de session sur un réseau public ou via une connexion VPN directe. Lorsque le client lance la connexion, des tentatives simultanées de connexion sont effectuées à l’aide de RDP Shortpath pour les réseaux managés via le port 3390 (par défaut) et RDP Shortpath pour les réseaux publics via le protocole ICE/STUN. Le premier algorithme trouvé sera utilisé et l’utilisateur utilisera la connexion établie en premier pour cette session.

Étant donné que passer sur un réseau public comporte plus d’étapes, par exemple un appareil NAT, un équilibreur de charge ou un serveur STUN, il est probable que le premier algorithme trouvé sélectionne la connexion à l’aide de RDP Shortpath pour les réseaux managés et soit établi en premier.

Scénario 5

Une connexion UDP peut être établie entre l’appareil client et l’hôte de session sur un réseau public ou via une connexion VPN directe, mais RDP Shortpath pour les réseaux managés n’est pas activé. Pour empêcher ICE/STUN d’utiliser un itinéraire particulier, un administrateur peut bloquer l’un des itinéraires pour le trafic UDP. Le blocage d’un itinéraire garantit que le chemin restant est toujours utilisé.

Dans cet exemple, UDP est bloqué sur la connexion VPN directe et le protocole ICE/STUN établit une connexion sur le réseau public.

Scénario 6

Rdp Shortpath pour les réseaux publics et les réseaux managés sont configurés, mais une connexion UDP n’a pas pu être établie à l’aide d’une connexion VPN directe. Un pare-feu ou un appareil NAT bloque également une connexion UDP directe à l’aide du réseau public (Internet), mais une connexion UDP relayée peut être relayée à l’aide de TURN entre l’appareil client et l’hôte de session sur un réseau public (Internet).

Scénario 7

Rdp Shortpath pour les réseaux publics et les réseaux managés sont configurés, mais aucune connexion UDP n’a pu être établie. Dans cette instance, RDP Shortpath échoue et la connexion revient au transport de connexion inverse basée sur TCP.

Étapes suivantes

- Découvrez comment configurer RDP Shortpath.

- Pour plus d’informations sur la connectivité réseau Azure Virtual Desktop, consultez Présentation Azure connectivité réseau Virtual Desktop.

- Comprendre Azure les frais de réseau de sortie.

- Pour comprendre comment estimer la bande passante utilisée par RDP, consultez Exigences en matière de bande passante RDP.