Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

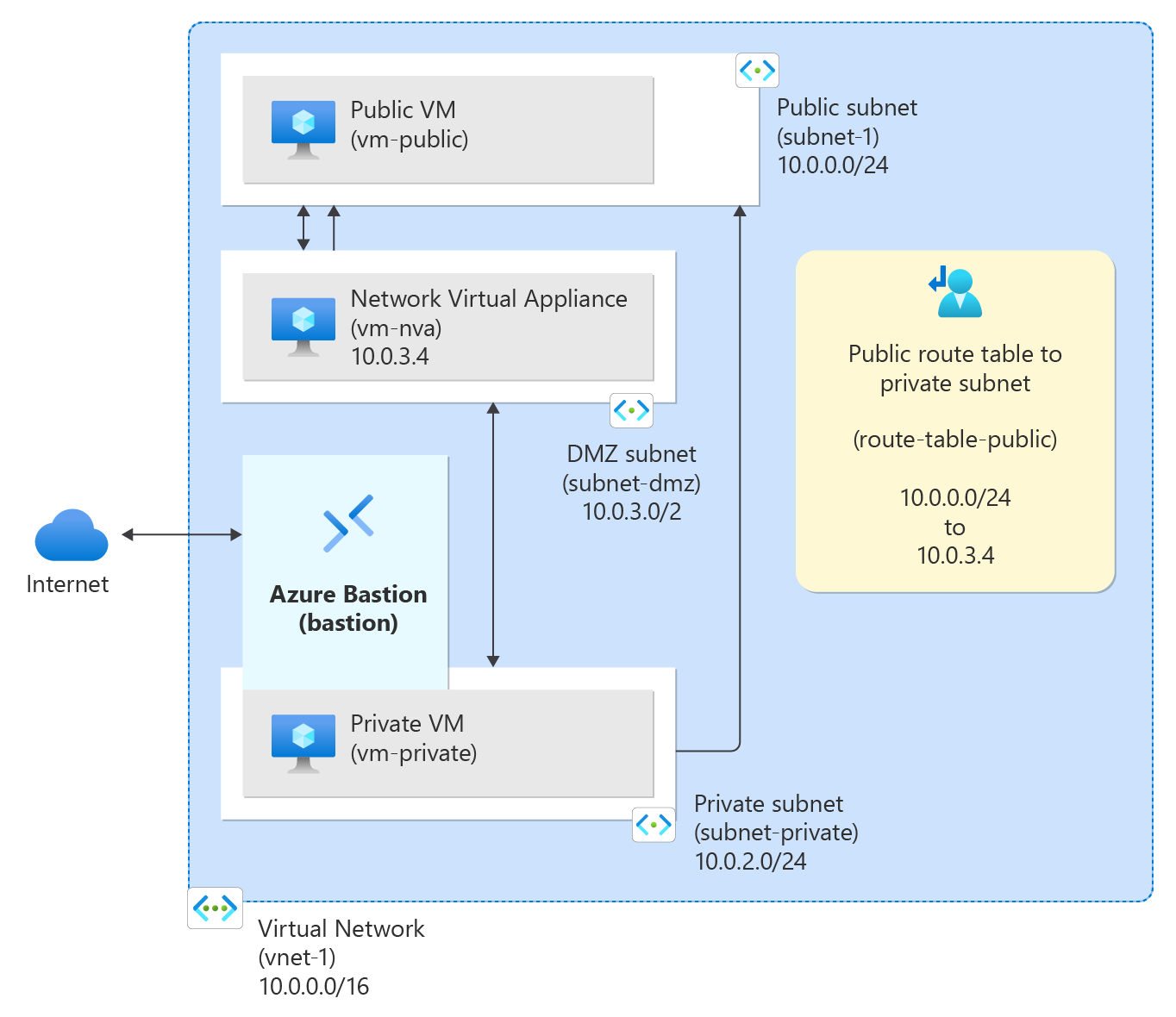

Azure achemine le trafic entre tous les sous-réseaux au sein d’un réseau virtuel par défaut. Vous pouvez créer vos propres itinéraires pour remplacer le routage par défaut d’Azure. Les itinéraires personnalisés sont utiles, par exemple, quand vous souhaitez router le trafic entre des sous-réseaux via une appliance virtuelle réseau (NVA).

Dans ce tutoriel, vous allez apprendre à :

- Créer un réseau virtuel et des sous-réseaux

- Créer une appliance NVA qui route le trafic

- Déployer des machines virtuelles sur différents sous-réseaux

- Créer une table de routage

- Créer un itinéraire

- Associer une table de routage à un sous-réseau

- Router le trafic d’un sous-réseau vers un autre via une NVA

Prérequis

- Compte Azure avec un abonnement actif. Vous pouvez créer un compte gratuitement.

Créer des sous-réseaux

Un DMZ et un sous-réseau Privé sont nécessaires pour ce tutoriel. Le sous-réseau DMZ est l’emplacement où vous déployez l’appliance virtuelle réseau, et le sous-réseau Private est l’emplacement où vous déployez les machines virtuelles privées vers lesquelles vous souhaitez acheminer le trafic. Dans le diagramme, le sous-réseau 1 est le sous-réseaupublic utilisé pour la machine virtuelle publique.

Créer un groupe de ressources

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez Groupe de ressources. Sélectionnez Groupes de ressources dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de Créer un groupe de ressources, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement. groupe de ressources Entrez test-rg. Région Sélectionnez USA Est. Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Créer un réseau virtuel

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Général de la page Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom Entrez vnet-1. Région Sélectionnez USA Est. Sélectionnez Suivant pour passer à l’onglet Sécurité.

Sélectionnez Suivant pour passer à l’onglet Adresses IP.

Dans la zone Espace d’adressage de Sous-réseaux, sélectionnez le sous-réseau par défaut.

Dans Modifier le sous-réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du sous-réseau Modèle de sous-réseau Laissez la valeur par défaut Par défaut. Nom Entrez subnet-1. Adresse de démarrage Laissez la valeur par défaut sur 10.0.0.0. Taille du sous-réseau Laissez la valeur par défaut sur /24 (256 adresses). Sélectionnez Enregistrer.

Sélectionnez + Ajouter un sous-réseau.

Dans Ajouter un sous-réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du sous-réseau Modèle de sous-réseau Laissez la valeur par défaut Par défaut. Nom Entrez subnet-private. Adresse de démarrage Entrez 10.0.2.0. Taille du sous-réseau Laissez la valeur par défaut sur /24 (256 adresses). Sélectionnez Ajouter.

Sélectionnez + Ajouter un sous-réseau.

Dans Ajouter un sous-réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du sous-réseau Modèle de sous-réseau Laissez la valeur par défaut Par défaut. Nom Entrez subnet-dmz. Adresse de démarrage Entrez 10.0.3.0. Taille du sous-réseau Laissez la valeur par défaut sur /24 (256 adresses). Sélectionnez Ajouter.

Sélectionnez Vérifier + créer dans la partie inférieure de l’écran, puis une fois la validation réussie, sélectionnez Créer.

Déployer Azure Bastion

Azure Bastion utilise votre navigateur pour se connecter aux machines virtuelles de votre réseau virtuel via le protocole SSH(Secure Shell) ou le protocole RDP à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale. Pour plus d’informations sur Azure Bastion, voir Azure Bastion.

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d'un didacticiel ou d'un test, nous vous recommandons de supprimer cette ressource une fois que vous avez fini de l'utiliser.

Dans la zone de recherche située en haut du portail, entrez Bastion. Sélectionnez Bastions dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de Créer un bastion, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom Entrez bastion. Région Sélectionnez USA Est. Niveau Sélectionnez Développeur. Configurer des réseaux virtuels Réseau virtuel Sélectionnez vnet-1. Subnet AzureBastionSubnet est créé automatiquement avec un espace d’adressage de /26 ou plus. Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Créer une machine virtuelle NVA

Les appliances virtuelles réseau (NVA) sont des machines virtuelles qui facilitent les fonctions réseau, telles que le routage et l’optimisation du pare-feu. Dans cette section, créez une appliance virtuelle réseau à l’aide d’une machine virtuelle Ubuntu 24.04.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez + Créer, puis Machine virtuelle Azure.

Dans Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes sous l’onglet Informations de base :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom de la machine virtuelle Entrez vm-nva. Région Sélectionnez (États-Unis) USA Est 2. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Sélectionnez Standard. Image Sélectionnez Ubuntu Server 24.04 LTS – x64 Gen2. Architecture de machine virtuelle Laissez la valeur par défaut x64. Taille Sélectionnez une taille. Compte administrateur Type d'authentification sélectionnez Clé publique SSH. Nom d’utilisateur Entrez un nom d’utilisateur. Source de la clé publique SSH Sélectionnez Générer une nouvelle paire de clés. Nom de la paire de clés Entrez vm-nva-key. Règles des ports d’entrée Aucun port d’entrée public Sélectionnez Aucun. Sélectionnez Suivant : Disques, puis Suivant : Réseaux.

Sous l’onglet Réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Interface réseau Réseau virtuel Sélectionnez vnet-1. Subnet Sélectionnez subnet-dmz (10.0.3.0/24). Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez Avancé. Configurer un groupe de sécurité réseau Sélectionnez Créer nouveau.

Dans Nom, entrez nsg-nva.

Sélectionnez OK.Laissez les valeurs par défaut pour les autres options, puis sélectionnez Vérifier + créer.

Sélectionnez Create (Créer).

Créer des machines virtuelles publique et privée

Créez deux machines virtuelles dans le réseau virtuel vnet-1. Une machine virtuelle se trouve dans le sous-réseau-1 et l’autre machine virtuelle se trouve dans le sous-réseau privé. Utilisez la même image de machine virtuelle pour les deux machines virtuelles.

Créer une machine virtuelle publique

La machine virtuelle publique est utilisée pour simuler une machine dans l’Internet public. Les machines virtuelles publiques et privées sont utilisées pour tester le routage du trafic réseau via la machine virtuelle NVA.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez + Créer, puis Machine virtuelle Azure.

Dans Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes sous l’onglet Informations de base :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom de la machine virtuelle Entrez vm-public. Région Sélectionnez (États-Unis) USA Est 2. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Sélectionnez Standard. Image Sélectionnez Ubuntu Server 24.04 LTS – x64 Gen2. Architecture de machine virtuelle Laissez la valeur par défaut x64. Taille Sélectionnez une taille. Compte administrateur Type d'authentification sélectionnez Clé publique SSH. Nom d’utilisateur Entrez un nom d’utilisateur. Source de la clé publique SSH Sélectionnez Générer une nouvelle paire de clés. Nom de la paire de clés Entrez vm-public-key. Règles des ports d’entrée Aucun port d’entrée public Sélectionnez Aucun. Sélectionnez Suivant : Disques, puis Suivant : Réseaux.

Sous l’onglet Réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Interface réseau Réseau virtuel Sélectionnez vnet-1. Subnet Sélectionnez subnet-1 (10.0.0.0/24). Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez Aucun. Laissez les valeurs par défaut pour les autres options, puis sélectionnez Vérifier + créer.

Sélectionnez Create (Créer).

Créer une machine virtuelle privée

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez + Créer, puis Machine virtuelle Azure.

Dans Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes sous l’onglet Informations de base :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. groupe de ressources Sélectionnez test-rg. Détails de l’instance Nom de la machine virtuelle Entrez vm-private. Région Sélectionnez (États-Unis) USA Est 2. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Sélectionnez Standard. Image Sélectionnez Ubuntu Server 24.04 LTS – x64 Gen2. Architecture de machine virtuelle Laissez la valeur par défaut x64. Taille Sélectionnez une taille. Compte administrateur Type d'authentification sélectionnez Clé publique SSH. Nom d’utilisateur Entrez un nom d’utilisateur. Source de la clé publique SSH Sélectionnez Générer une nouvelle paire de clés. Nom de la paire de clés Entrez vm-private-key. Règles des ports d’entrée Aucun port d’entrée public Sélectionnez Aucun. Sélectionnez Suivant : Disques, puis Suivant : Réseaux.

Sous l’onglet Réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Interface réseau Réseau virtuel Sélectionnez vnet-1. Subnet Sélectionnez subnet-private (10.0.2.0/24). Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez Aucun. Laissez les valeurs par défaut pour les autres options, puis sélectionnez Vérifier + créer.

Sélectionnez Create (Créer).

Activer le transfert IP

Pour acheminer le trafic via l’appliance virtuelle réseau (NVA), activez le transfert IP dans Azure et dans le système d’exploitation de vm-nva. Lorsque le transfert IP est activé, tout trafic reçu par vm-nva destiné à une autre adresse IP n’est pas supprimé et est transféré vers la destination correcte.

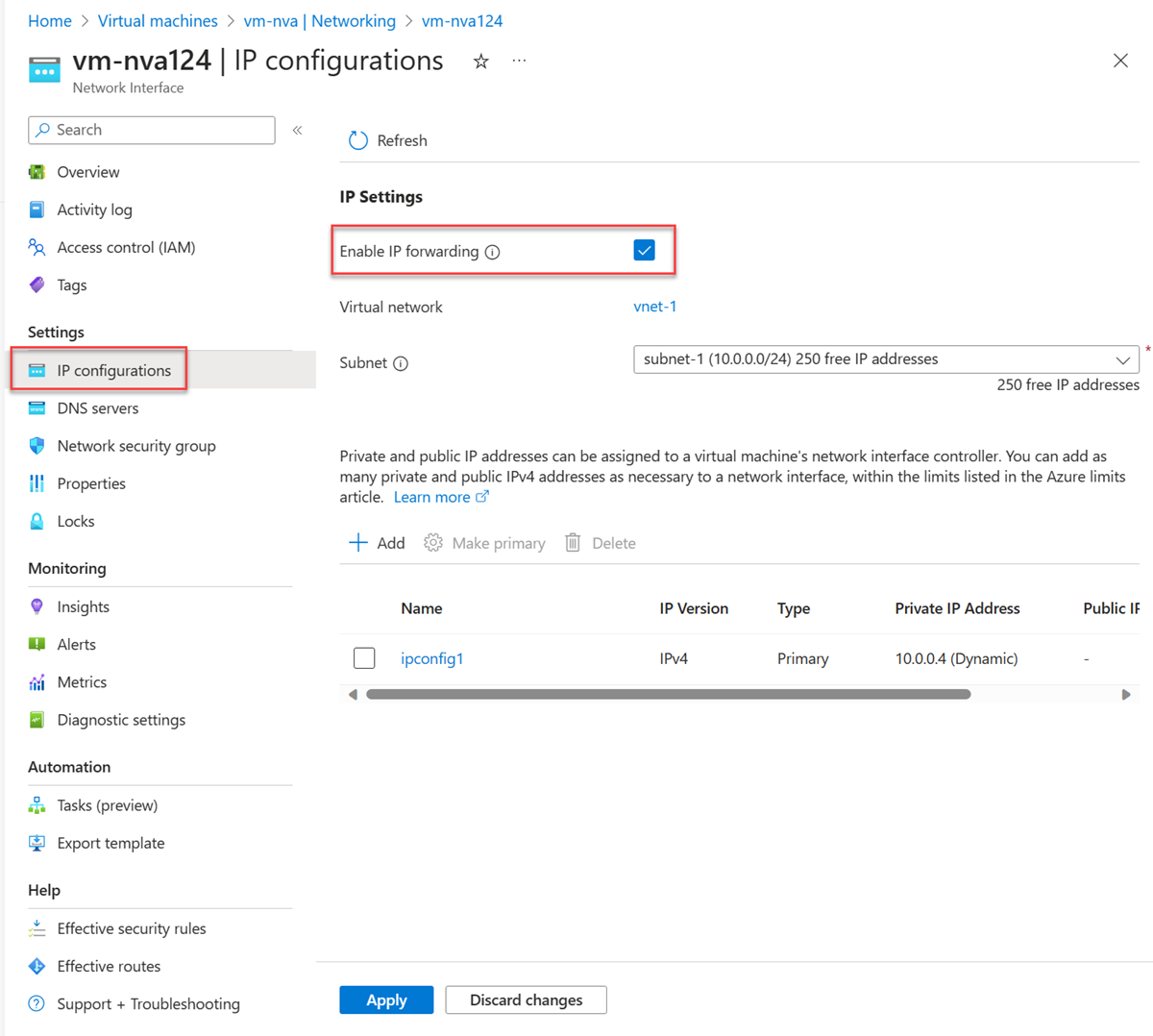

Activer le transfert IP dans Azure

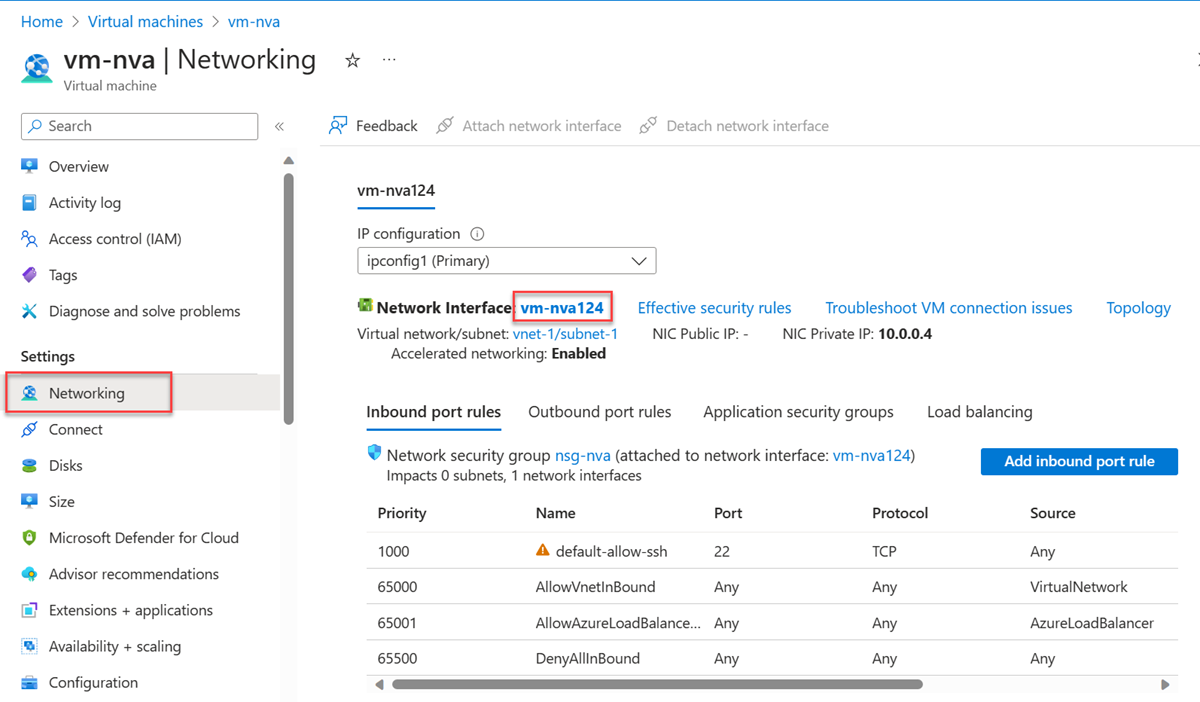

Dans cette section, vous activez le transfert IP pour l’interface réseau de la machine virtuelle vm-nva.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Dans Machines virtuelles, sélectionnez vm-nva.

Dans vm-nva, développez Mise en réseau, puis sélectionnez Paramètres réseau.

Sélectionnez le nom de l’interface à côté de l’Interface réseau :. Le nom commence par vm-nva et a un nombre aléatoire attribué à l’interface. Le nom de l’interface dans cet exemple est vm-nva313.

Sur la page de présentation de l’interface réseau, accédez à la section Paramètres et sélectionnez Configurations IP.

Dans Configurations IP, cochez la case en regard de Activer le transfert IP.

Sélectionnez Appliquer.

Activer le transfert IP dans le système d’exploitation

Dans cette section, activez le transfert IP pour le système d’exploitation de la machine virtuelle vm-nva afin de rediriger le trafic réseau. Utilisez la fonctionnalité Exécuter la commande pour exécuter un script sur la machine virtuelle.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Dans Machines virtuelles, sélectionnez vm-nva.

Développez Operations, puis sélectionnez Run command.

Sélectionnez RunShellScript.

Entrez le script suivant dans la fenêtre Exécuter le script de commande :

sudo sed -i 's/#net.ipv4.ip_forward=1/net.ipv4.ip_forward=1/' /etc/sysctl.conf sudo sysctl -pSélectionnez Exécuter.

Attendez que le script se termine. La sortie indique que le paramètre de transfert IP a été activé.

Revenez à la page Vue d’ensemble de vm-nva , puis sélectionnez Redémarrer pour redémarrer la machine virtuelle.

Créer une table de routage

Dans cette section, créez une table de routage pour définir l’itinéraire du trafic via la machine virtuelle NVA. La table de routage est associée au sous-réseau subnet-1 où la machine virtuelle vm-public est déployée.

Dans le champ de recherche situé en haut du portail, entrez Table de routage. Sélectionnez Tables de routage dans les résultats de la recherche.

Sélectionnez + Créer.

Dans Créer une table de routage, entrez ou sélectionnez ces informations :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement. groupe de ressources Sélectionnez test-rg. Détails de l’instance Région Sélectionnez USA Est. Nom Entrez route-table-public. Propager des itinéraires de passerelle Conservez la valeur par défaut Oui. Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Créer un itinéraire

Dans cette section, créez un itinéraire dans la table de routage que vous avez créée précédemment.

Dans le champ de recherche situé en haut du portail, entrez Table de routage. Sélectionnez Tables de routage dans les résultats de la recherche.

Sélectionnez route-table-public.

Développez Paramètres, puis sélectionnez Routes.

Sélectionnez + Ajouter dans Routes.

Dans Ajouter une route, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Nom de l’itinéraire Entrez to-private-subnet. Type de destination Sélectionnez Adresses IP. Plages d’adresses IP/CIDR de destination Entrez 10.0.2.0/24. Type de tronçon suivant Sélectionnez Appliance virtuelle. adresse de tronçon suivant Entrez 10.0.3.4.

Il s’agit de l’adresse IP de la machine virtuelle vm-nva que vous avez créée dans les étapes précédentes.Sélectionnez Ajouter.

Sélectionnez Sous-réseaux dans Paramètres.

Sélectionnez + Associer.

Dans Associer un sous-réseau, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Réseau virtuel Sélectionnez vnet-1 (test-rg). Subnet Sélectionnez subnet-1. Sélectionnez OK.

Tester le routage du trafic réseau

Testez le routage du trafic réseau de vm-public vers vm-private. Testez le routage du trafic réseau de vm-private vers vm-public.

Tester le trafic réseau de vm-public vers vm-private

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Dans Machines virtuelles, sélectionnez vm-public.

Sélectionnez Se connecter, puis Se connecter via Bastion dans la section Vue d’ensemble.

Dans la page de connexion Bastion , entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Type d’authentification Sélectionnez Clé privée SSH dans le fichier local. Nom d’utilisateur Entrez le nom d’utilisateur que vous avez créé. Fichier local Sélectionnez le fichier de clé privée vm-private-key que vous avez téléchargé. Sélectionnez Connecter.

Dans l’invite, entrez la commande suivante pour suivre le routage du trafic réseau de vm-public vers vm-private :

tracepath vm-privateLa réponse ressemble à ce qui suit :

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1Vous pouvez voir qu’il existe deux tronçons dans cette réponse pour le

tracepathtrafic ICMP entre vm-public et vm-private. Le premier tronçon est vm-nva. Le deuxième tronçon est le vm-private de destination.Azure a envoyé le trafic de subnet-1 à travers la NVA et non directement vers subnet-private parce que vous avez précédemment ajouté l’itinéraire to-private-subnet à route-table-public et l'avez associé à subnet-1.

Fermez la session Bastion.

Tester le trafic réseau de vm-private vers vm-public

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Dans Machines virtuelles, sélectionnez vm-private.

Sélectionnez Se connecter, puis Se connecter via Bastion dans la section Vue d’ensemble.

Dans la page de connexion Bastion , entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Type d’authentification Sélectionnez Clé privée SSH dans le fichier local. Nom d’utilisateur Entrez le nom d’utilisateur que vous avez créé. Fichier local Sélectionnez le fichier clé privée vm que vous avez téléchargé. Sélectionnez Connecter.

Dans la requête, entrez la commande suivante pour suivre le routage du trafic réseau de vm-private vers vm-public :

tracepath vm-publicLa réponse ressemble à ce qui suit :

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2Vous pouvez voir qu’il y a une étape dans cette réponse, qui est la destination vm-public.

Azure a envoyé le trafic directement de subnet-private à subnet-1. Par défaut, Azure achemine directement le trafic entre les sous-réseaux.

Fermez la session Bastion.

Lorsque vous avez terminé d’utiliser les ressources que vous avez créées, vous pouvez supprimer le groupe de ressources et toutes ses ressources.

Depuis le portail Azure, recherchez et sélectionnez Groupes de ressources.

Dans la page Groupes de ressources, sélectionnez le groupe de ressources test-rg.

Dans la page test-rg, sélectionnez Supprimer le groupe de ressources.

Dans Entrer le nom du groupe de ressources pour confirmer la suppression, entrez test-rg, puis sélectionnez Supprimer.

Étapes suivantes

Dans ce tutoriel, vous allez :

Créé une table de route que vous avez associée à un sous-réseau.

Créé une appliance virtuelle réseau (NVA) simple qui a routé le trafic d’un sous-réseau public vers un sous-réseau privé.

Vous pouvez déployer à partir de la Place de marché Azure différentes appliances virtuelles réseau préconfigurées, qui fournissent de nombreuses fonctions réseau utiles.

Pour en savoir plus sur le routage, consultez Routage du trafic de réseau virtuel et Créer, modifier ou supprimer une table de routage. Le routage peut également être configuré automatiquement à grande échelle avec la fonctionnalité de gestion de routage définie par l’utilisateur (UDR) d’Azure Virtual Network Manager .

Pour apprendre à restreindre l’accès réseau aux ressources PaaS avec des points de terminaison de service de réseau virtuel, passez au tutoriel suivant.