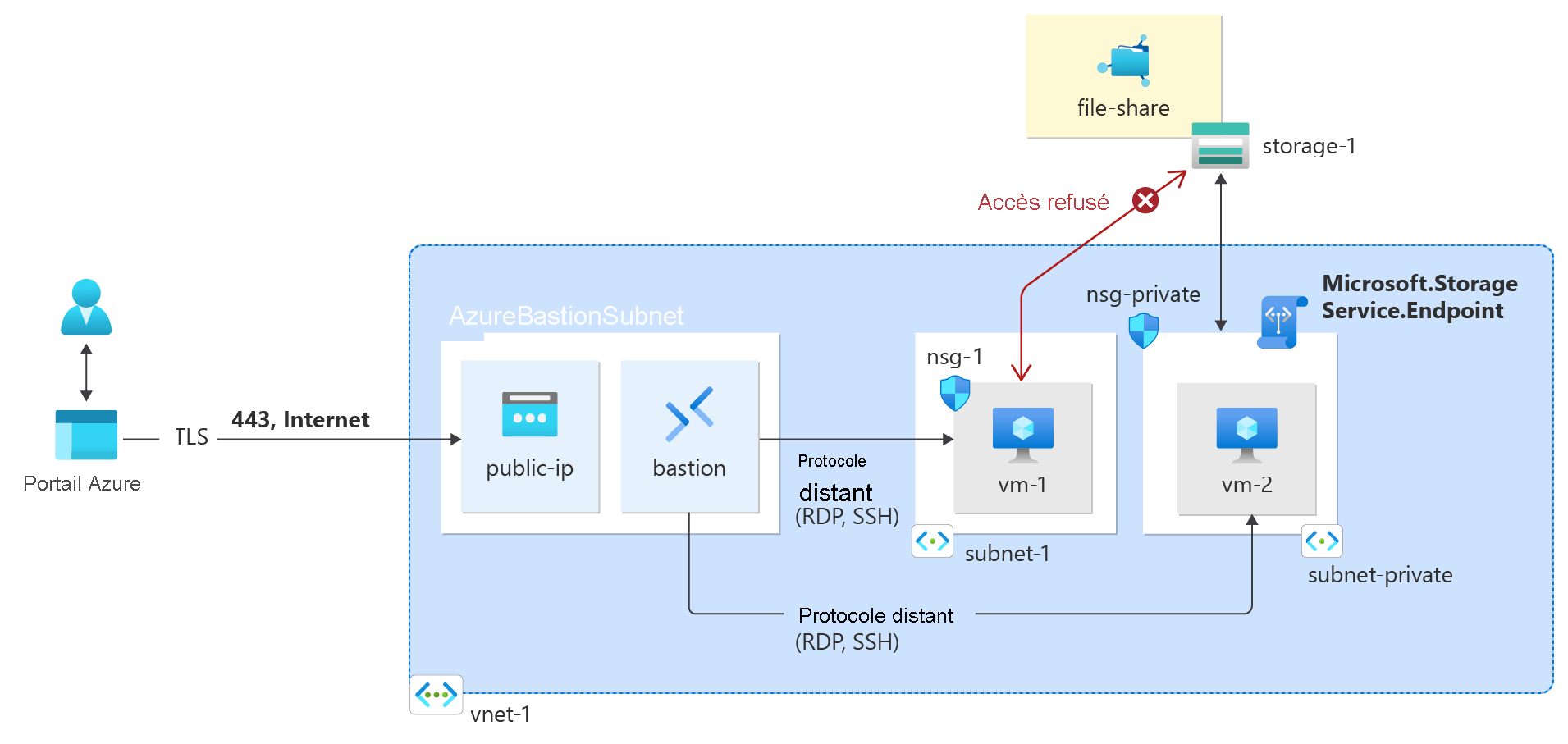

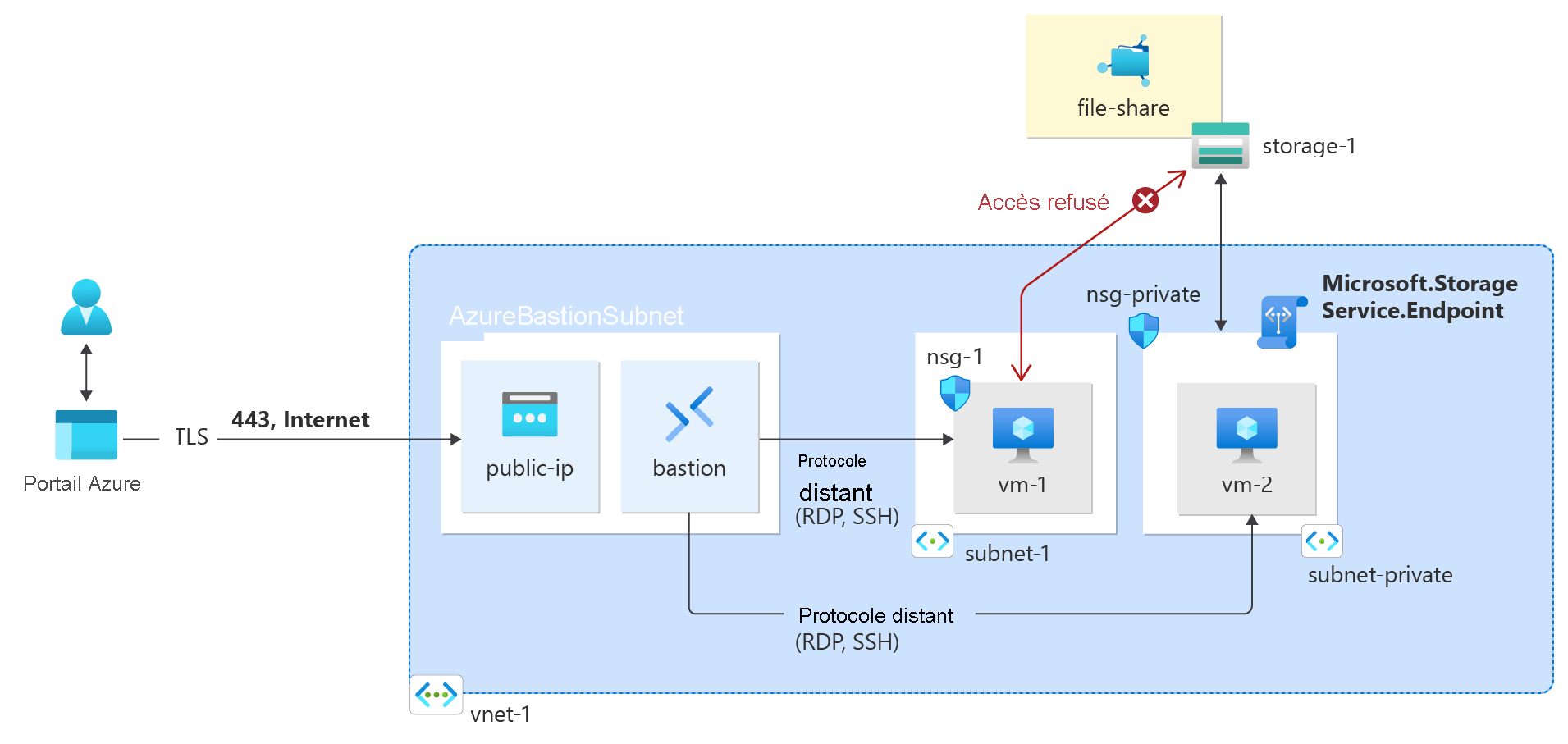

Les points de terminaison de service de réseau virtuel permettent de restreindre l’accès réseau à certaines ressources du service Azure en n’autorisant leur accès qu’à partir d’un sous-réseau du réseau virtuel. Vous pouvez également supprimer l’accès Internet aux ressources. Les points de terminaison de service fournissent une connexion directe entre votre réseau virtuel et les services Azure pris en charge, ce qui vous permet d’utiliser l’espace d’adressage privé de votre réseau virtuel pour accéder aux services Azure. Le trafic destiné aux ressources Azure via les points de terminaison de service reste toujours sur le serveur principal de Microsoft Azure.

Dans ce tutoriel, vous allez apprendre à :

- Créer un réseau virtuel avec un sous-réseau

- Ajouter un sous-réseau et activer un point de terminaison de service

- Créer une ressource Azure et autoriser l’accès réseau à cette ressource uniquement à partir d’un sous-réseau

- Déployer une machine virtuelle sur chaque sous-réseau

- Vérifier l’accès à une ressource à partir d’un sous-réseau

- Vérifier que l’accès à une ressource est refusé à partir d’un sous-réseau et d’Internet

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Azure Cloud Shell

Azure héberge Azure Cloud Shell, un environnement d’interpréteur de commandes interactif que vous pouvez utiliser dans votre navigateur. Vous pouvez utiliser Bash ou PowerShell avec Cloud Shell pour utiliser les services Azure. Vous pouvez utiliser les commandes préinstallées Cloud Shell pour exécuter le code de cet article sans avoir à installer quoi que ce soit dans votre environnement local.

Pour démarrer Azure Cloud Shell :

| Choix |

Exemple/Lien |

| Sélectionnez Essayer en haut à droite d’un bloc de code ou de commande. Cette action n’a pas pour effet de copier automatiquement le code ni la commande dans Cloud Shell. |

|

| Accédez à https://shell.azure.com ou sélectionnez le bouton Lancer Cloud Shell pour ouvrir Cloud Shell dans votre navigateur. |

|

| Sélectionnez le bouton Cloud Shell dans la barre de menus en haut à droite du portail Azure. |

|

Pour utiliser Azure Cloud Shell, procédez comme suit :

Démarrez Cloud Shell.

Sélectionnez le bouton Copier sur un bloc de code (ou un bloc de commande) pour copier le code ou la commande.

Collez le code ou la commande dans la session Cloud Shell en sélectionnant Ctrl+Maj+V (sur Windows et Linux) ou Cmd+Maj+V (sur macOS).

Sélectionnez Entrée pour exécuter le code ou la commande.

Si vous choisissez d’installer et d’utiliser PowerShell en local, vous devez exécuter le module Azure PowerShell version 1.0.0 ou ultérieure pour les besoins de cet article. Exécutez Get-Module -ListAvailable Az pour rechercher la version installée. Si vous devez effectuer une mise à niveau, consultez Installer le module Azure PowerShell. Si vous exécutez PowerShell en local, vous devez également exécuter Connect-AzAccount pour créer une connexion avec Azure.

Si vous ne disposez pas d’un compte Azure, créez-en un gratuitement avant de commencer.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour obtenir plus d’informations, consultez Démarrage d’Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour obtenir d’autres options de connexion, consultez S’authentifier auprès d’Azure à l’aide d’Azure CLI.

Quand vous y êtes invité, installez l’extension Azure CLI à la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser et gérer des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

- Cet article nécessite la version 2.0.28 ou ultérieure d’Azure CLI. Si vous utilisez Azure Cloud Shell, la version la plus récente est déjà installée.

Activer un point de terminaison de service

Créer un réseau virtuel et un hôte Azure Bastion

La procédure suivante crée un réseau virtuel avec un sous-réseau de ressources, un sous-réseau Azure Bastion et un hôte Bastion :

Dans le portail, recherchez et sélectionnez Réseaux virtuels.

Dans la page Réseaux virtuels, sélectionnez + Créer.

Sous l’onglet Informations de base de la page Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez Créer nouveau.

Pour le nom, entrez test-rg.

Sélectionnez OK. |

|

Détails de l’instance |

|

| Nom |

Entrez vnet-1. |

| Région |

Sélectionnez USA Est. |

Sélectionnez Suivant pour passer à l’onglet Sécurité.

Dans la section Azure Bastion, sélectionnez Activer Azure Bastion.

Bastion utilise votre navigateur pour se connecter aux machines virtuelles de votre réseau virtuel via le protocole SSH (Secure Shell) ou le protocole RDP (Bureau à distance) à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale. Pour plus d’informations, consultez Présentation d’Azure Bastion.

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d'un didacticiel ou d'un test, nous vous recommandons de supprimer cette ressource une fois que vous avez fini de l'utiliser.

Dans Azure Bastion, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Nom d’hôte Azure Bastion |

Entrez bastion. |

| Adresse IP publique Azure Bastion |

Sélectionnez Créer une adresse IP publique.

Saisissez public-ip-bastion dans le champ Nom.

Sélectionnez OK. |

Sélectionnez Suivant pour passer à l’onglet Adresses IP.

Dans la zone Espace d’adressage de Sous-réseaux, sélectionnez le sous-réseau par défaut.

Dans Modifier le sous-réseau, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Objectif du sous-réseau |

Conservez la valeur par défaut de Valeur par défaut. |

| Nom |

Entrez subnet-1. |

|

IPv4 |

|

| Plage d’adresses IPv4 |

Conservez la valeur par défaut 10.0.0.0/16. |

| Adresse de démarrage |

Laissez la valeur par défaut sur 10.0.0.0. |

| Taille |

Laissez la valeur par défaut sur /24 (256 adresses). |

Sélectionnez Enregistrer.

Sélectionnez Vérifier + créer en bas de la fenêtre. Quand la validation réussit, sélectionnez Créer.

Les points de terminaison de service sont activés par service, par sous-réseau.

Dans la zone de recherche en haut de la page du portail, recherchez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Dans Réseaux virtuels, sélectionnez vnet-1.

Dans la section Paramètres de vnet-1, sélectionnez Sous-réseaux.

Sélectionnez + un sous-réseau.

Sur la page Ajouter un sous-réseau, saisissez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Nom |

subnet-private |

| Plage d’adresses de sous-réseau |

Laissez la valeur par défaut 10.0.2.0/24. |

|

POINTS FINAUX DE SERVICE |

|

| Prestations |

Sélectionnez Microsoft.Storage |

Sélectionnez Enregistrer.

Créez un réseau virtuel

Avant de créer un réseau virtuel, vous devez créer un groupe de ressources pour le réseau virtuel et toutes les autres ressources créées dans cet article. Créez un groupe de ressources avec New-AzResourceGroup. L’exemple suivant crée un groupe de ressources nommé test-rg :

$rg = @{

ResourceGroupName = "test-rg"

Location = "westus2"

}

New-AzResourceGroup @rg

Créez un réseau virtuel avec New-AzVirtualNetwork. L’exemple suivant crée un réseau virtuel nommé vnet-1 avec le préfixe d’adresse 10.0.0.0/16.

$vnet = @{

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "vnet-1"

AddressPrefix = "10.0.0.0/16"

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Créez une configuration de sous-réseau à l’aide de la commande New-AzVirtualNetworkSubnetConfig. L’exemple suivant crée une configuration de sous-réseau pour un sous-réseau nommé subnet-public :

$subpub = @{

Name = "subnet-public"

AddressPrefix = "10.0.0.0/24"

VirtualNetwork = $virtualNetwork

}

$subnetConfigPublic = Add-AzVirtualNetworkSubnetConfig @subpub

Créez le sous-réseau dans le réseau virtuel en écrivant la configuration du sous-réseau dans le réseau virtuel à l’aide de Set-AzVirtualNetwork :

$virtualNetwork | Set-AzVirtualNetwork

Créez un autre sous-réseau dans le réseau virtuel. Dans cet exemple, un sous-réseau nommé subnet-private est créé avec un point de terminaison de service Microsoft.Storage :

$subpriv = @{

Name = "subnet-private"

AddressPrefix = "10.0.2.0/24"

VirtualNetwork = $virtualNetwork

ServiceEndpoint = "Microsoft.Storage"

}

$subnetConfigPrivate = Add-AzVirtualNetworkSubnetConfig @subpriv

$virtualNetwork | Set-AzVirtualNetwork

Déployer Azure Bastion

Azure Bastion utilise votre navigateur pour se connecter aux machines virtuelles de votre réseau virtuel via le protocole SSH (Secure Shell) ou le protocole RDP (Remote Desktop Protocol) à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale. Pour plus d’informations sur Bastion, consultez Qu’est-ce qu’Azure Bastion ?.

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d'un didacticiel ou d'un test, nous vous recommandons de supprimer cette ressource une fois que vous avez fini de l'utiliser.

Configurez le sous-réseau Bastion pour votre réseau virtuel. Ce sous-réseau est exclusivement réservé aux ressources Azure Bastion et doit être nommé BastionSubnet.

$subnet = @{

Name = 'AzureBastionSubnet'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.1.0/26'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Définissez la configuration :

$virtualNetwork | Set-AzVirtualNetwork

Créez une adresse IP publique pour Bastion. L’hôte Bastion utilise l’adresse IP publique pour accéder à SSH et RDP sur le port 443.

$ip = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip'

Location = 'westus2'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip

Utilisez la commande New-AzBastion pour créer un hôte Bastion de référence dans AzureBastionSubnet :

$bastion = @{

Name = 'bastion'

ResourceGroupName = 'test-rg'

PublicIpAddressRgName = 'test-rg'

PublicIpAddressName = 'public-ip'

VirtualNetworkRgName = 'test-rg'

VirtualNetworkName = 'vnet-1'

Sku = 'Basic'

}

New-AzBastion @bastion -AsJob

Le déploiement des ressources Bastion prend environ dix minutes. Vous pouvez créer des machines virtuelles dans la section suivante lors du déploiement de Bastion sur votre réseau virtuel.

Créez un réseau virtuel

Avant de créer un réseau virtuel, vous devez créer un groupe de ressources pour le réseau virtuel et toutes les autres ressources créées dans cet article. Créez un groupe de ressources avec la commande az group create. L’exemple suivant crée un groupe de ressources nommé test-rg à l’emplacement westus2.

az group create \

--name test-rg \

--location westus2

Créez un réseau virtuel avec un sous-réseau en utilisant la commande az network vnet create.

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-public \

--subnet-prefix 10.0.0.0/24

Vous ne pouvez activer des points de terminaison de service que pour les services qui prennent en charge les points de terminaison de service. Si vous souhaitez voir les services d’un emplacement Azure donné pour lesquels les points de terminaison de service ont été activés, utilisez az network vnet list-endpoint-services. L’exemple suivant retourne la liste des services de la région westus2 pour lesquels les points de terminaison de service ont été activés. La liste des services retournés augmente avec chaque nouvelle activation des points de terminaison de service.

az network vnet list-endpoint-services \

--location westus2 \

--out table

Créez un autre sous-réseau supplémentaire dans le réseau virtuel avec az network vnet subnet create. Dans cet exemple, un point de terminaison de service pour Microsoft.Storage est créé pour le sous-réseau :

az network vnet subnet create \

--vnet-name vnet-1 \

--resource-group test-rg \

--name subnet-private \

--address-prefix 10.0.1.0/24 \

--service-endpoints Microsoft.Storage

Restreindre l’accès réseau d’un sous-réseau

Par défaut, toutes les instances de machines virtuelles d’un sous-réseau peuvent communiquer avec l’ensemble des ressources. Vous pouvez limiter les communications vers et à partir de toutes les ressources d’un sous-réseau par la création d’un groupe de sécurité réseau et l’association au sous-réseau.

Dans la zone de recherche en haut de la page du portail, recherchez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Dans Groupes de sécurité réseau, sélectionnez + Créer.

Dans Créer un groupe de sécurité réseau, entrez ou sélectionnez les informations suivantes sous l’onglet Informations de base :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Nom |

Entrez nsg-storage. |

| Région |

Sélectionnez USA Est. |

Sélectionnez Vérifier + créer, puis sélectionnez Créer.

Créez un groupe de sécurité réseau avec New-AzNetworkSecurityGroup. L’exemple suivant crée un groupe de sécurité réseau nommé nsg-private.

$nsgpriv = @{

ResourceGroupName = 'test-rg'

Location = 'westus2'

Name = 'nsg-private'

}

$nsg = New-AzNetworkSecurityGroup @nsgpriv

Créez un groupe de sécurité réseau avec la commande az network nsg create. L’exemple suivant crée un groupe de sécurité réseau nommé nsg-private.

az network nsg create \

--resource-group test-rg \

--name nsg-private

Créer des règles de groupe de sécurité réseau sortant (NSG)

Dans la zone de recherche en haut de la page du portail, recherchez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Sélectionnez nsg-storage.

Sous Paramètres, sélectionnez Règles de sécurité de trafic sortant.

Sélectionnez Ajouter.

Créer une règle qui autorise les communications sortantes vers le service Stockage Azure. Saisissez ou sélectionnez les informations suivantes dans Ajouter une règle de sécurité sortante :

| Paramètre |

Valeur |

| Origine |

Sélectionnez Balise du service. |

| Balise du service source |

Sélectionnez VirtualNetwork. |

| Plages de ports sources |

Conservez la valeur par défaut *. |

| Destination |

Sélectionnez Balise du service. |

| Identification de destination |

Sélectionnez Stockage. |

| Service |

Laissez par défaut Custom. |

| Plages de ports de destination |

Entrez 445. |

| Protocole |

Sélectionnez N’importe laquelle. |

| Action |

Sélectionnez Autoriser. |

| Priority |

Conservez la valeur par défaut 100. |

| Nom |

Entrez allow-storage-all. |

Sélectionnez Ajouter.

Créer une règle de sécurité de trafic sortant qui refuse les communications vers Internet. Cette règle qui permet la communication Internet sortante se substitue à une règle par défaut dans tous les groupes de sécurité réseau. Effectuez les étapes précédentes avec les valeurs suivantes dans Ajouter une règle de sécurité sortante :

| Paramètre |

Valeur |

| Origine |

Sélectionnez Balise du service. |

| Balise du service source |

Sélectionnez VirtualNetwork. |

| Plages de ports sources |

Conservez la valeur par défaut *. |

| Destination |

Sélectionnez Balise du service. |

| Identification de destination |

Sélectionnez Internet. |

| Service |

Laissez par défaut Custom. |

| Plages de ports de destination |

Entrez *. |

| Protocole |

Sélectionnez N’importe laquelle. |

| Action |

Sélectionner Rejeter. |

| Priority |

Laissez la valeur par défaut 110. |

| Nom |

Entrez deny-internet-all. |

Sélectionnez Ajouter.

Dans la zone de recherche en haut de la page du portail, recherchez Groupe de sécurité réseau. Dans les résultats de la recherche, sélectionnez Groupe de sécurité réseau.

Sélectionnez nsg-storage.

Sélectionnez Sous-réseaux dans Paramètres.

Sélectionnez + Associer.

Dans Associer un sous-réseau, sélectionnez vnet-1 dans Réseau virtuel. Sélectionnez sous-réseau privé dans Sous-réseau.

Sélectionnez OK.

Créez des règles de sécurité de groupe de sécurité réseau avec New-AzNetworkSecurityRuleConfig. La règle suivante autorise un accès sortant vers les adresses IP publiques affectées au service Stockage Azure :

$r1 = @{

Name = "Allow-Storage-All"

Access = "Allow"

DestinationAddressPrefix = "Storage"

DestinationPortRange = "*"

Direction = "Outbound"

Priority = 100

Protocol = "*"

SourceAddressPrefix = "VirtualNetwork"

SourcePortRange = "*"

}

$rule1 = New-AzNetworkSecurityRuleConfig @r1

La règle suivante refuse l’accès à toutes les adresses IP publiques. La règle précédente remplace cette règle, du fait de sa priorité plus élevée, ce qui permet d’accéder aux adresses IP publiques du Stockage Azure.

$r2 = @{

Name = "Deny-Internet-All"

Access = "Deny"

DestinationAddressPrefix = "Internet"

DestinationPortRange = "*"

Direction = "Outbound"

Priority = 110

Protocol = "*"

SourceAddressPrefix = "VirtualNetwork"

SourcePortRange = "*"

}

$rule2 = New-AzNetworkSecurityRuleConfig @r2

Utilisez Get-AzNetworkSecurityGroup pour récupérer l’objet de groupe de sécurité réseau dans une variable. Utilisez Set-AzNetworkSecurityRuleConfig pour ajouter les règles au groupe de sécurité réseau.

# Retrieve the existing network security group

$nsgpriv = @{

ResourceGroupName = 'test-rg'

Name = 'nsg-private'

}

$nsg = Get-AzNetworkSecurityGroup @nsgpriv

# Add the new rules to the security group

$nsg.SecurityRules += $rule1

$nsg.SecurityRules += $rule2

# Update the network security group with the new rules

Set-AzNetworkSecurityGroup -NetworkSecurityGroup $nsg

Associez le groupe de sécurité réseau au sous-réseau subnet-private avec Set-AzVirtualNetworkSubnetConfig, puis écrivez la configuration du sous-réseau dans le réseau virtuel. L’exemple suivant associe le groupe de sécurité réseau nsg-private au sous-réseau subnet-private :

$subnet = @{

VirtualNetwork = $VirtualNetwork

Name = "subnet-private"

AddressPrefix = "10.0.2.0/24"

ServiceEndpoint = "Microsoft.Storage"

NetworkSecurityGroup = $nsg

}

Set-AzVirtualNetworkSubnetConfig @subnet

$virtualNetwork | Set-AzVirtualNetwork

Créez des règles de sécurité avec az network nsg rule create. La règle suivante autorise un accès sortant vers les adresses IP publiques affectées au service Stockage Azure :

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Allow-Storage-All \

--access Allow \

--protocol "*" \

--direction Outbound \

--priority 100 \

--source-address-prefix "VirtualNetwork" \

--source-port-range "*" \

--destination-address-prefix "Storage" \

--destination-port-range "*"

Chaque groupe de sécurité réseau contient plusieurs règles de sécurité par défaut. La règle qui suit remplace une règle de sécurité par défaut, qui autorise l’accès de trafic sortant à toutes les adresses IP publiques. L’option destination-address-prefix "Internet" refuse l’accès sortant à toutes les adresses IP publiques. La règle précédente remplace cette règle, du fait de sa priorité plus élevée, ce qui permet d’accéder aux adresses IP publiques du Stockage Azure.

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Deny-Internet-All \

--access Deny \

--protocol "*" \

--direction Outbound \

--priority 110 \

--source-address-prefix "VirtualNetwork" \

--source-port-range "*" \

--destination-address-prefix "Internet" \

--destination-port-range "*"

La règle suivante autorise le trafic SSH entrant vers le sous-réseau à partir de n’importe quel endroit. La règle remplace une règle de sécurité par défaut qui refuse tout le trafic entrant provenant d’Internet. Le SSH est autorisé sur le sous-réseau afin que la connectivité puisse être testée dans une étape ultérieure.

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Allow-SSH-All \

--access Allow \

--protocol Tcp \

--direction Inbound \

--priority 120 \

--source-address-prefix "*" \

--source-port-range "*" \

--destination-address-prefix "VirtualNetwork" \

--destination-port-range "22"

Pour associer le groupe de sécurité réseau au sous-réseau subnet-private, utilisez az network vnet subnet update. L’exemple suivant associe le groupe de sécurité réseau nsg-private au sous-réseau subnet-private :

az network vnet subnet update \

--vnet-name vnet-1 \

--name subnet-private \

--resource-group test-rg \

--network-security-group nsg-private

Restreindre l’accès réseau à une ressource

Les étapes requises pour restreindre l'accès réseau aux ressources créées via les services Azure, qui sont activés pour les points de terminaison de service, varient selon les services. Pour connaître les étapes à suivre, consultez la documentation relative à chacun des services. La suite de ce tutoriel comprend des étapes permettant de restreindre, par exemple, l’accès réseau pour un compte Stockage Azure.

Créez un compte de stockage.

Créez un compte Stockage Azure pour les étapes de cet article. Si vous avez déjà un compte de stockage, vous pouvez l’utiliser.

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Général de la page Créer un compte de stockage, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement Azure. |

| Groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Nom du compte de stockage |

Entrez storage1. Si le nom n’est pas disponible, entrez un nom unique. |

| Emplacement |

Sélectionnez (États-Unis) USA Est 2. |

| Performances |

Conservez la valeur par défaut Standard. |

| Redondance |

Sélectionnez Stockage localement redondant (LRS). |

Sélectionnez Révision.

Sélectionnez Create (Créer).

Créez un compte de stockage Azure avec New-AzStorageAccount. Remplacez <replace-with-your-unique-storage-account-name> par un nom qui n’existe dans aucun autre emplacement Azure. Le nom doit comprendre entre 3 et 24 caractères, correspondant à des chiffres et à des lettres en minuscules.

$storageAcctName = '<replace-with-your-unique-storage-account-name>'

$storage = @{

Location = 'westus2'

Name = $storageAcctName

ResourceGroupName = 'test-rg'

SkuName = 'Standard_LRS'

Kind = 'StorageV2'

}

New-AzStorageAccount @storage

Une fois le compte de stockage créé, récupérez la clé du compte de stockage dans une variable avec Get-AzStorageAccountKey :

$storagekey = @{

ResourceGroupName = 'test-rg'

AccountName = $storageAcctName

}

$storageAcctKey = (Get-AzStorageAccountKey @storagekey).Value[0]

La clé sera utilisée pour créer un partage de fichiers lors d’une prochaine étape. Entrez $storageAcctKey et notez la valeur. Vous l’entrez manuellement dans une étape ultérieure lorsque vous mappez le partage de fichiers à un lecteur d’une machine virtuelle.

Les étapes nécessaires pour restreindre l’accès réseau aux ressources créées par le biais des services Azure avec activation des points de terminaison varient d’un service à l’autre. Pour connaître les étapes à suivre, consultez la documentation relative à chacun des services. La suite de cet article comprend des étapes permettant de restreindre l’accès réseau pour un compte Stockage Azure.

Créez un compte de stockage.

Créez un compte de stockage Azure avec la commande az storage account create. Remplacez <replace-with-your-unique-storage-account-name> par un nom qui n’existe dans aucun autre emplacement Azure. Le nom doit comprendre entre 3 et 24 caractères, correspondant à des chiffres et à des lettres en minuscules.

storageAcctName="<replace-with-your-unique-storage-account-name>"

az storage account create \

--name $storageAcctName \

--resource-group test-rg \

--sku Standard_LRS \

--kind StorageV2

Une fois le compte de stockage créé, récupérez la chaîne de connexion du compte de stockage dans une variable avec az storage account show-connection-string. La chaîne de connexion sera utilisée pour créer un partage de fichiers lors d’une prochaine étape.

saConnectionString=$(az storage account show-connection-string \

--name $storageAcctName \

--resource-group test-rg \

--query 'connectionString' \

--out tsv)

Important

Microsoft vous recommande d’utiliser le flux d’authentification le plus sécurisé disponible. Le flux d'authentification décrit dans cette procédure demande un degré de confiance très élevé dans l'application et comporte des risques qui ne sont pas présents dans d'autres flux. Utilisez ce flux seulement si d’autres flux plus sécurisés, tels que les identités managées, ne sont pas viables.

Pour plus d’informations sur la connexion à un compte de stockage à l’aide d’une identité managée, consultez Utiliser une identité managée pour accéder au stockage Azure.

Créer un partage de fichiers dans le compte de stockage

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez le compte de stockage que vous avez créé à l'étape précédente.

Sous Stockage des données, sélectionnez Partages de fichiers.

Sélectionner +Partage de fichiers.

Saisissez ou sélectionnez les informations suivantes dans Nouveau partage de fichiers :

| Paramètre |

Valeur |

| Nom |

Entrez partage de fichiers. |

| Niveau |

Laissez la valeur par défaut Transaction optimisée. |

Sélectionnez Suivant : Sauvegarde.

Désélectionnez Activer la sauvegarde.

Sélectionnez Vérifier + créer, puis sélectionnez Créer.

Créez un contexte pour votre compte de stockage et votre clé avec New-AzStorageContext. Celui-ci encapsule le nom et la clé du compte de stockage :

$storagecontext = @{

StorageAccountName = $storageAcctName

StorageAccountKey = $storageAcctKey

}

$storageContext = New-AzStorageContext @storagecontext

Créez un partage de fichiers avec New-AzStorageShare :

$fs = @{

Name = "file-share"

Context = $storageContext

}

$share = New-AzStorageShare @fs

Créez un partage de fichiers dans le compte de stockage avec az storage share create. Dans une étape ultérieure, ce partage de fichiers sera monté pour vérifier qu’il est possible d’y accéder via le réseau.

az storage share create \

--name file-share \

--quota 2048 \

--connection-string $saConnectionString > /dev/null

Restreindre l’accès réseau à un sous-réseau

Par défaut, les comptes de stockage acceptent les connexions réseau provenant des clients de n’importe quel réseau, y compris Internet. Vous pouvez restreindre l'accès au réseau à partir d'Internet et de tous les autres sous-réseaux de tous les réseaux virtuels (à l'exception du sous-réseau privé de sous-réseau du réseau virtuel vnet-1.)

Pour limiter l’accès réseau à un sous-réseau :

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

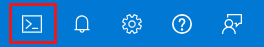

Sélectionnez votre compte de stockage.

Dans Sécurité et mise en réseau, sélectionnez Mise en réseau.

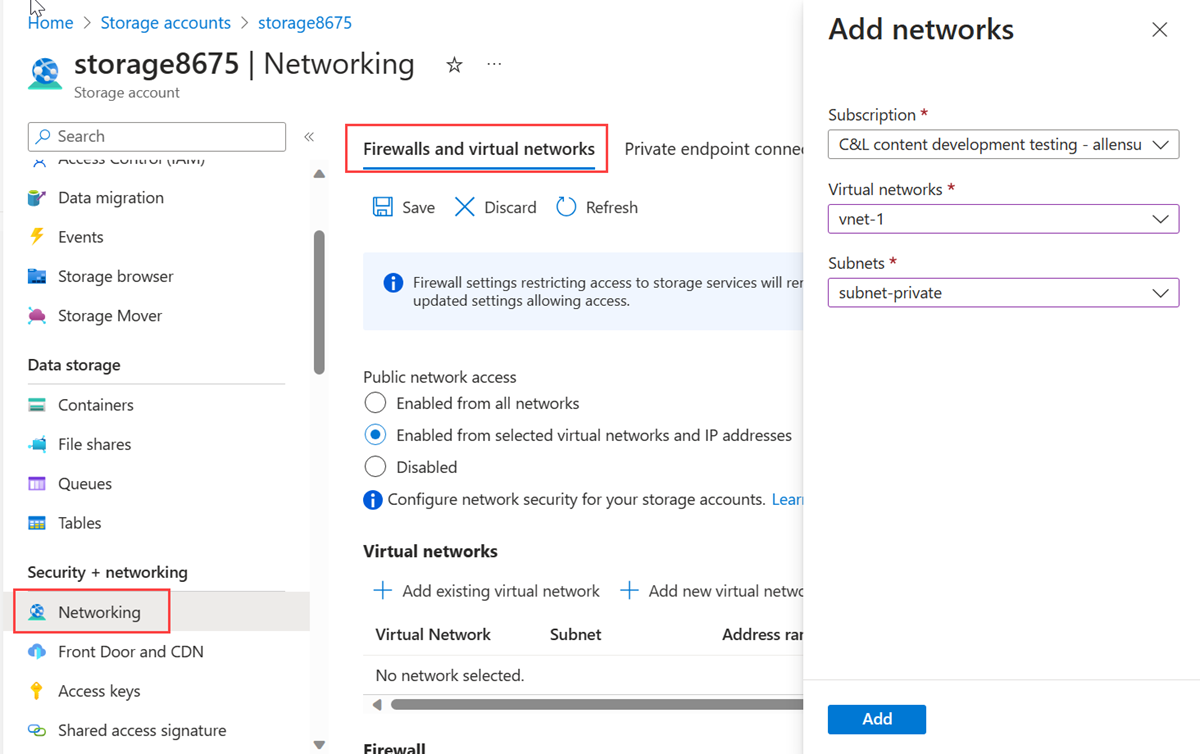

Dans l'onglet Pare-feu et réseaux virtuels, sélectionnez Activé à partir des réseaux virtuels et des adresses IP sélectionnés dans Accès au réseau public.

Sous Réseaux virtuels, sélectionnez + Ajouter un réseau virtuel existant.

Dans Ajouter des réseaux, saisissez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Abonnement |

Sélectionnez votre abonnement. |

| Réseaux virtuels |

Sélectionnez vnet-1. |

| Sous-réseaux |

Sélectionnez subnet-private. |

Sélectionnez Ajouter.

Sélectionnez Enregistrer pour enregistrer les configurations de réseau virtuel.

Par défaut, les comptes de stockage acceptent les connexions réseau provenant des clients de n’importe quel réseau. Pour limiter l’accès aux réseaux sélectionnés, définissez l’action par défaut sur Refuser avec Update-AzStorageAccountNetworkRuleSet. Une fois l’accès réseau refusé, le compte de stockage n’est plus accessible par aucun des réseaux.

$storagerule = @{

ResourceGroupName = "test-rg"

Name = $storageAcctName

DefaultAction = "Deny"

}

Update-AzStorageAccountNetworkRuleSet @storagerule

Récupérez le réseau virtuel créé avec Get-AzVirtualNetwork, puis récupérez l’objet de sous-réseau privé dans une variable avec Get-AzVirtualNetworkSubnetConfig :

$subnetpriv = @{

ResourceGroupName = "test-rg"

Name = "vnet-1"

}

$privateSubnet = Get-AzVirtualNetwork @subnetpriv | Get-AzVirtualNetworkSubnetConfig -Name "subnet-private"

Autorisez l’accès réseau au compte de stockage à partir du sous-réseau subnet-private avec Add-AzStorageAccountNetworkRule.

$storagenetrule = @{

ResourceGroupName = "test-rg"

Name = $storageAcctName

VirtualNetworkResourceId = $privateSubnet.Id

}

Add-AzStorageAccountNetworkRule @storagenetrule

Par défaut, les comptes de stockage acceptent les connexions réseau provenant des clients de n’importe quel réseau. Pour limiter l’accès aux réseaux sélectionnés, définissez l’action par défaut sur Refuser avec az storage account update. Une fois l’accès réseau refusé, le compte de stockage n’est plus accessible par aucun des réseaux.

az storage account update \

--name $storageAcctName \

--resource-group test-rg \

--default-action Deny

Autorisez l’accès réseau au compte de stockage à partir du sous-réseau subnet-private avec az storage account network-rule add.

az storage account network-rule add \

--resource-group test-rg \

--account-name $storageAcctName \

--vnet-name vnet-1 \

--subnet subnet-private

Déployer des machines virtuelles sur des sous-réseaux

Pour tester l'accès réseau à un compte de stockage, déployez une machine virtuelle sur chaque sous-réseau.

Créer une machine virtuelle de test

La procédure suivante crée une machines virtuelles de test (VM) nommée vm-1 dans le réseau virtuel.

Dans le portail, recherchez et sélectionnez Machines virtuelles.

Dans Machines virtuelles, sélectionnez + Créer, puis Machine virtuelle Azure.

Sous l’onglet Général de la page Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Nom de la machine virtuelle |

Entrez vm-1. |

| Région |

Sélectionnez USA Est. |

| Options de disponibilité |

Sélectionnez Aucune redondance d’infrastructure requise. |

| Type de sécurité |

Conservez la valeur par défaut Standard. |

| Image |

Sélectionnez Windows Server 2022 Datacenter - x64 Gen2. |

| Architecture de machine virtuelle |

Laissez la valeur par défaut x64. |

| Taille |

Sélectionnez une taille. |

|

Compte administrateur |

|

| Type d'authentification |

Sélectionnez Mot de passe. |

| Nom d’utilisateur |

entrez azureuser. |

| Mot de passe |

Entrez un mot de passe. |

| Confirmer le mot de passe |

Entrez de nouveau le mot de passe. |

|

Règles des ports d’entrée |

|

| Aucun port d’entrée public |

Sélectionnez Aucun. |

Sélectionnez l’onglet Réseau en haut de la page.

Entrez ou sélectionnez les informations suivantes sous l’onglet Réseau :

| Paramètre |

Valeur |

|

Interface réseau |

|

| Réseau virtuel |

Sélectionnez vnet-1. |

| Subnet |

Sélectionnez subnet-1 (10.0.0.0/24). |

| Adresse IP publique |

Sélectionnez Aucun. |

| Groupe de sécurité réseau de la carte réseau |

Sélectionnez Avancé. |

| Configurer un groupe de sécurité réseau |

Sélectionnez Créer nouveau.

Entrez nsg-1 pour le nom.

Pour le reste, laissez les valeurs par défaut et sélectionnez OK. |

Pour les autres paramètres, laissez les valeurs par défaut, puis sélectionnez Vérifier + créer.

Passez en revue les paramètres, puis sélectionnez Créer.

Remarque

Les machines virtuelles d’un réseau virtuel avec un hôte bastion n’ont pas besoin d’adresses IP publiques. Bastion fournit l’adresse IP publique et les machines virtuelles utilisent des adresses IP privées pour communiquer au sein du réseau. Vous pouvez supprimer les adresses IP publiques des machines virtuelles des réseaux virtuels hébergés par bastion. Pour plus d’informations, consultez l’article Dissocier une adresse IP publique d’une machine virtuelle Azure.

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous créez en utilisant des groupes de machines virtuelles identiques en mode d’orchestration flexible n’ont pas d’accès sortant par défaut.

Pour découvrir plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Créer la deuxième machine virtuelle

Créez une deuxième machine virtuelle en répétant les étapes de la section précédente. Remplacez les valeurs suivantes dans Créer une machine virtuelle :

| Paramètre |

Valeur |

| Nom de la machine virtuelle |

Entrez vm-private. |

| Subnet |

Sélectionnez subnet-private. |

| Adresse IP publique |

Sélectionnez Aucun. |

| Groupe de sécurité réseau de la carte réseau |

Sélectionnez Aucun. |

Avertissement

Ne passez à l’étape suivante que lorsque le déploiement sera terminé.

Créer la première machine virtuelle

Créez une machine virtuelle dans le sous-réseau subnet-public avec New-AzVM. Lors de l’exécution de la commande qui suit, vous êtes invité à saisir vos informations d’identification. Les valeurs que vous saisissez sont configurées comme le nom d’utilisateur et le mot de passe pour la machine virtuelle.

$vm1 = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VirtualNetworkName = "vnet-1"

SubnetName = "subnet-public"

Name = "vm-public"

PublicIpAddressName = $null

}

New-AzVm @vm1

Créer la deuxième machine virtuelle

Créez une machine virtuelle dans le sous-réseau subnet-private :

$vm2 = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VirtualNetworkName = "vnet-1"

SubnetName = "subnet-private"

Name = "vm-private"

PublicIpAddressName = $null

}

New-AzVm @vm2

La création de la machine virtuelle par Azure ne nécessite que quelques minutes. Ne passez pas à l’étape suivante tant qu’Azure n’a pas terminé la création de la machine virtuelle et retourné de sortie à PowerShell.

Pour tester l’accès réseau à un compte de stockage, déployez une machine virtuelle sur chaque sous-réseau.

Créer la première machine virtuelle

Créez une machine virtuelle dans le sous-réseau subnet-public avec az vm create. Si des clés SSH n’existent pas déjà dans un emplacement de clé par défaut, la commande les crée. Pour utiliser un ensemble spécifique de clés, utilisez l’option --ssh-key-value.

az vm create \

--resource-group test-rg \

--name vm-public \

--image Ubuntu2204 \

--vnet-name vnet-1 \

--subnet subnet-public \

--admin-username azureuser \

--generate-ssh-keys

La création de la machine virtuelle ne nécessite que quelques minutes. Une fois la machine virtuelle créée, l’interface CLI Azure affiche des informations similaires à celles de l’exemple suivant :

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-public",

"location": "westus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.4",

"publicIpAddress": "203.0.113.24",

"resourceGroup": "test-rg"

}

Créer la deuxième machine virtuelle

az vm create \

--resource-group test-rg \

--name vm-private \

--image Ubuntu2204 \

--vnet-name vnet-1 \

--subnet subnet-private \

--admin-username azureuser \

--generate-ssh-keys

La création de la machine virtuelle ne nécessite que quelques minutes.

Vérifier l’accès au compte de stockage

La machine virtuelle que vous avez créée précédemment et qui est affectée au sous-réseau privé sous-réseau est utilisée pour confirmer l'accès au compte de stockage. La machine virtuelle que vous avez créée dans la section précédente et qui est affectée au sous-réseau subnet-1 est utilisée pour confirmer que l'accès au compte de stockage est bloqué.

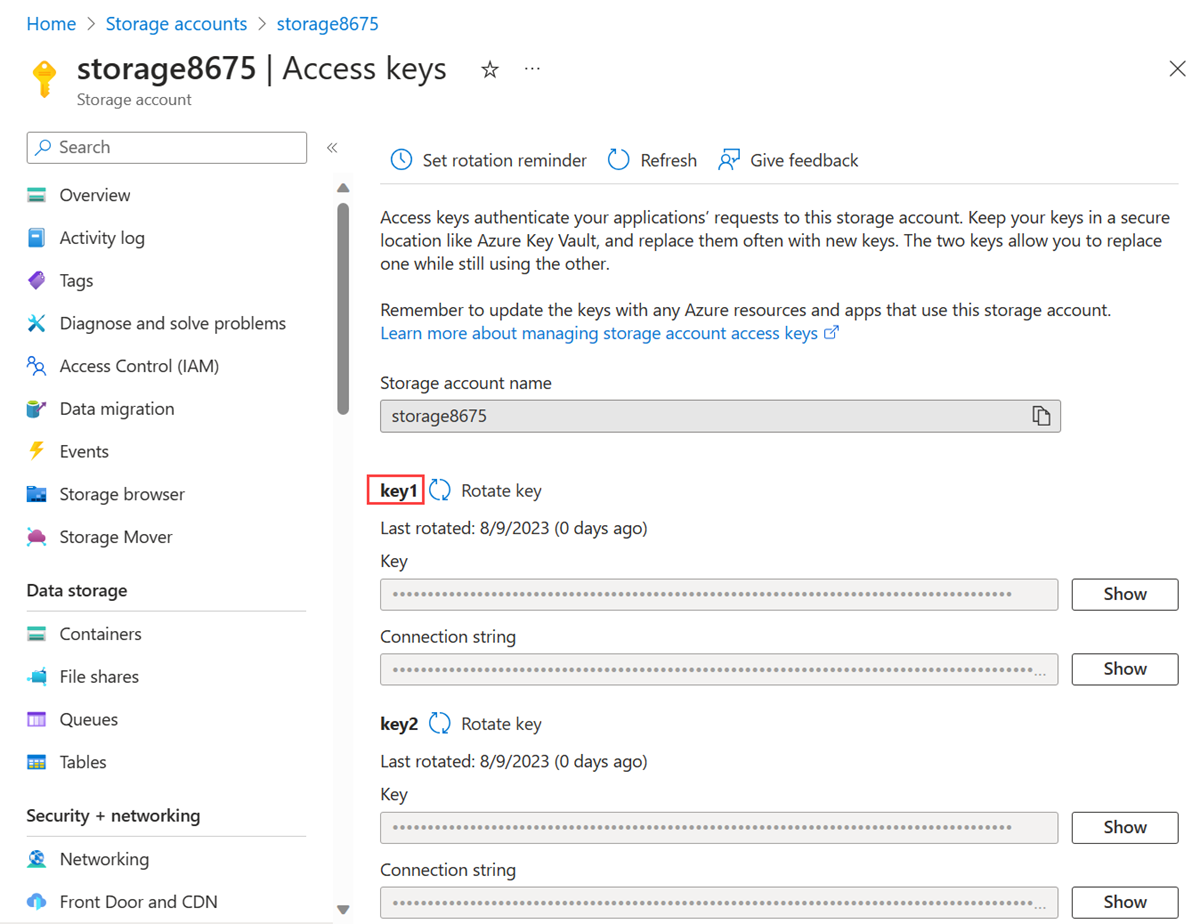

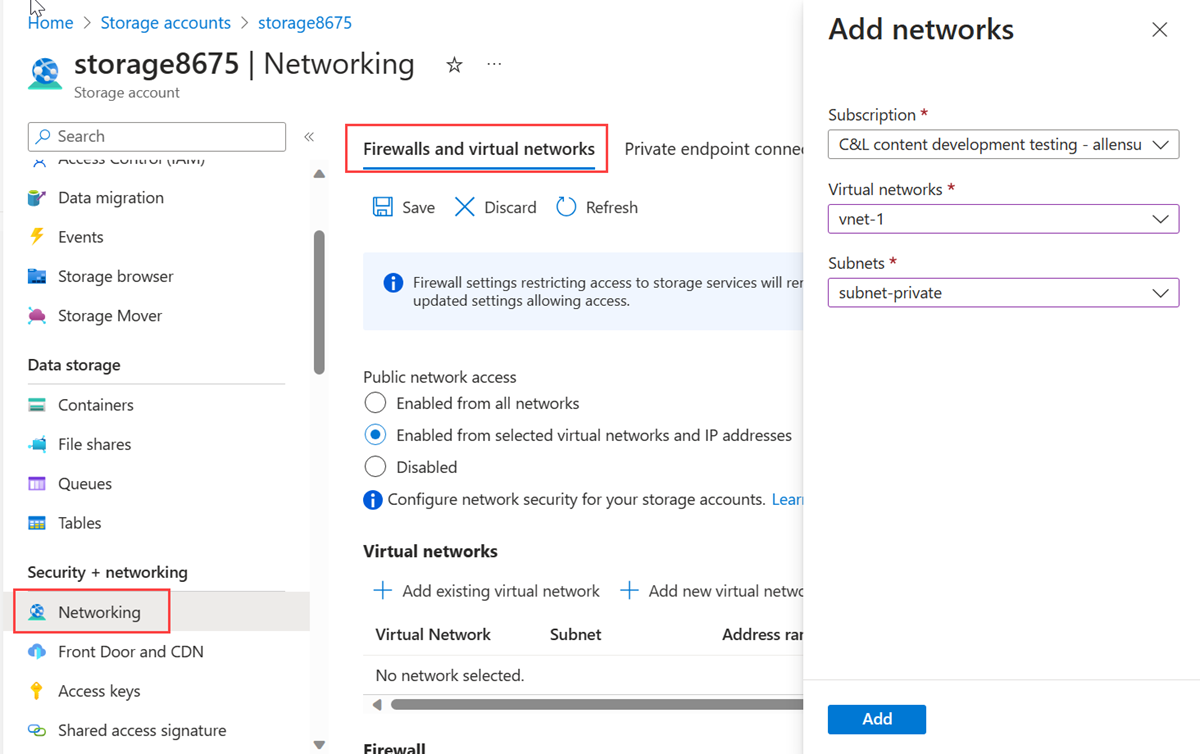

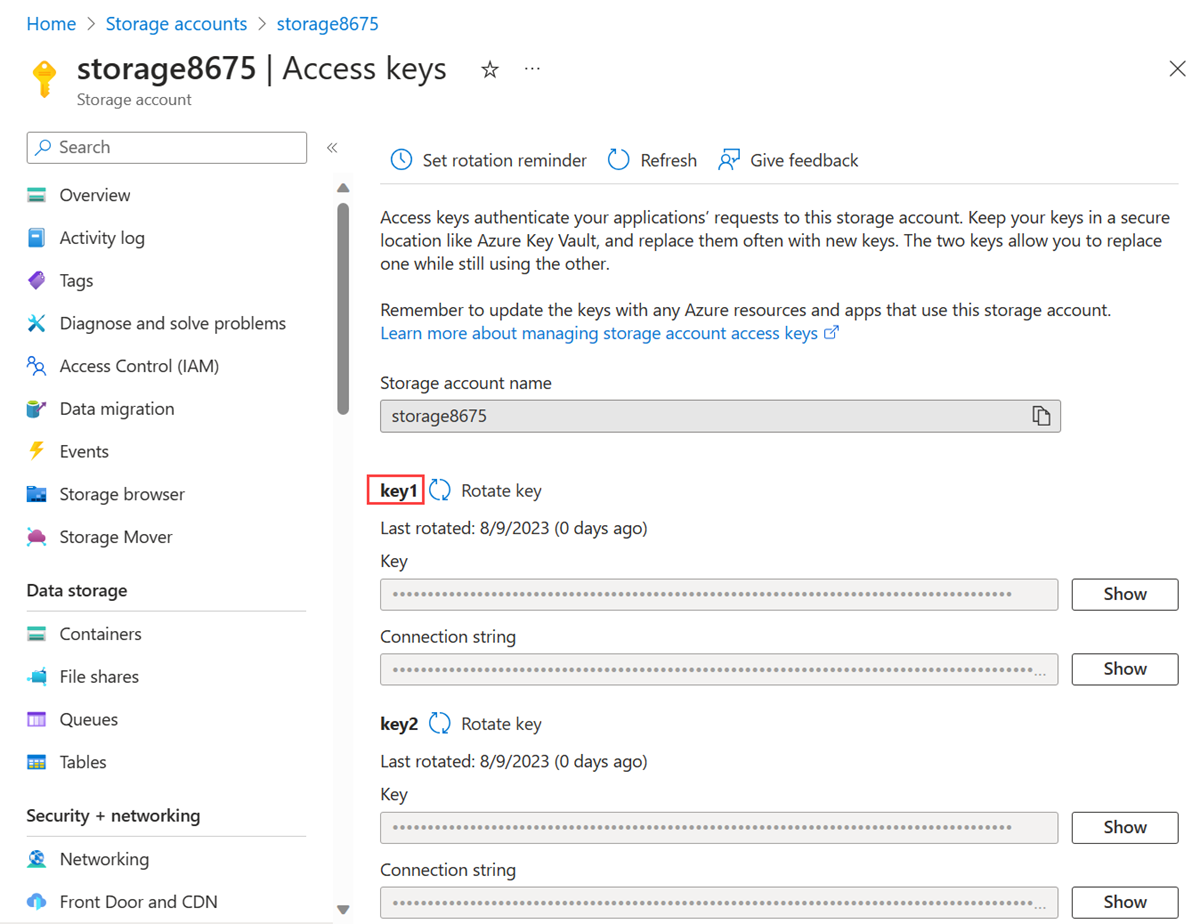

Obtenir la clé d'accès au compte de stockage

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez votre compte de stockage.

Dans Sécurité + mise en réseau, sélectionnez Clés d'accès.

Copiez la valeur de key1. Vous devrez peut-être sélectionner le bouton Afficher pour afficher la clé.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-private.

Dans Bastion dans Opérations.

Entrez le nom d'utilisateur et le mot de passe que vous avez spécifiés lors de la création de la machine virtuelle. Sélectionnez Connecter.

Ouvrez Windows PowerShell. Utilisez le script suivant pour mapper le partage de fichiers Azure sur le lecteur Z.

Remplacez <storage-account-key> par la clé que vous avez copiée à l'étape précédente.

Remplacez <storage-account-name> par le nom de votre compte de stockage. Dans cet exemple, il s'agit de storage8675.

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

PowerShell retourne un résultat semblable à l’exemple suivant :

Name Used (GB) Free (GB) Provider Root

---- --------- --------- -------- ----

Z FileSystem \\storage8675.file.core.windows.net\f...

Le partage de fichiers Azure est correctement mappé au lecteur Z.

Fermez la connexion Bastion à vm-private.

La machine virtuelle que vous avez créée précédemment et qui est affectée au sous-réseau privé sous-réseau est utilisée pour confirmer l'accès au compte de stockage. La machine virtuelle que vous avez créée dans la section précédente et qui est affectée au sous-réseau subnet-1 est utilisée pour confirmer que l'accès au compte de stockage est bloqué.

Obtenir la clé d'accès au compte de stockage

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez votre compte de stockage.

Dans Sécurité + mise en réseau, sélectionnez Clés d'accès.

Copiez la valeur de key1. Vous devrez peut-être sélectionner le bouton Afficher pour afficher la clé.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-private.

Sélectionnez Se connecter, puis Se connecter via Bastion dans Vue d’ensemble.

Entrez le nom d'utilisateur et le mot de passe que vous avez spécifiés lors de la création de la machine virtuelle. Sélectionnez Connecter.

Ouvrez Windows PowerShell. Utilisez le script suivant pour mapper le partage de fichiers Azure sur le lecteur Z.

Remplacez <storage-account-key> par la clé que vous avez copiée à l'étape précédente.

Remplacez <storage-account-name> par le nom de votre compte de stockage. Dans cet exemple, il s'agit de storage8675.

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

PowerShell retourne un résultat semblable à l’exemple suivant :

Name Used (GB) Free (GB) Provider Root

---- --------- --------- -------- ----

Z FileSystem \\storage8675.file.core.windows.net\f...

Le partage de fichiers Azure est correctement mappé au lecteur Z.

Vérifiez que la machine virtuelle ne dispose d’aucune connexion sortante à d’autres adresses IP publiques :

ping bing.com

Vous ne recevez aucune réponse, car le groupe de sécurité réseau associé au sous-réseau Private n’autorise pas l’accès sortant aux adresses IP publiques autres que les adresses affectées au service Stockage Azure.

Fermez la connexion Bastion à vm-private.

SSH dans la machine virtuelle vm-private.

Exécutez la commande suivante pour stocker l’adresse IP de la machine virtuelle en tant que variable d’environnement :

export IP_ADDRESS=$(az vm show --show-details --resource-group test-rg --name vm-private --query publicIps --output tsv)

ssh -o StrictHostKeyChecking=no azureuser@$IP_ADDRESS

Créez un dossier comme point de montage :

sudo mkdir /mnt/file-share

Montez le partage de fichiers Azure dans le répertoire que vous avez créé. Avant d’exécuter la commande suivante, remplacez <storage-account-name> par le nom du compte et <storage-account-key> par la clé que vous avez récupérée dans Créer un compte de stockage.

sudo mount --types cifs //<storage-account-name>.file.core.windows.net/my-file-share /mnt/file-share --options vers=3.0,username=<storage-account-name>,password=<storage-account-key>,dir_mode=0777,file_mode=0777,serverino

Vous recevez l’invite user@vm-private:~$. Le partage de fichiers Azure est monté sur /mnt/file-share.

Vérifiez que la machine virtuelle ne dispose d’aucune connexion sortante à d’autres adresses IP publiques :

ping bing.com -c 4

Vous ne recevez aucune réponse, car le groupe de sécurité réseau associé au sous-réseau subnet-private n’autorise pas l’accès sortant aux adresses IP publiques autres que les adresses affectées au service Stockage Azure.

Fermez la session SSH à la machine virtuelle vm-private.

Vérifier que l’accès au compte de stockage est refusé

À partir de vm-1

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-1.

Dans Bastion dans Opérations.

Entrez le nom d'utilisateur et le mot de passe que vous avez spécifiés lors de la création de la machine virtuelle. Sélectionnez Connecter.

Répétez la commande précédente pour tenter de mapper le lecteur au partage de fichiers dans le compte de stockage. Vous devrez peut-être recopier la clé d'accès au compte de stockage pour cette procédure :

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

Vous devriez obtenir le message d’erreur suivant :

New-PSDrive : Access is denied

At line:1 char:5

+ New-PSDrive @map

+ ~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception

+ FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommand

Fermez la connexion Bastion à vm-1.

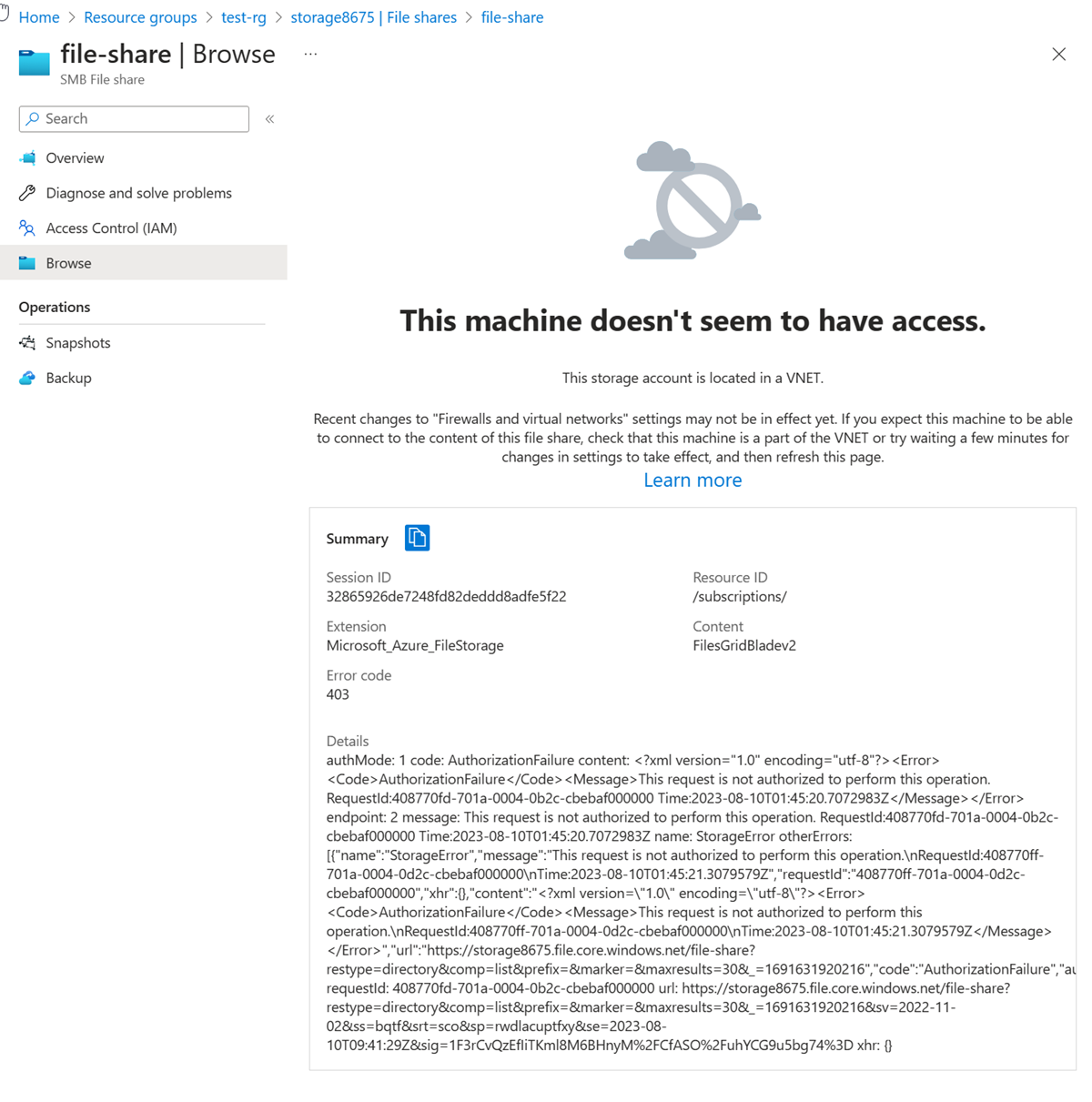

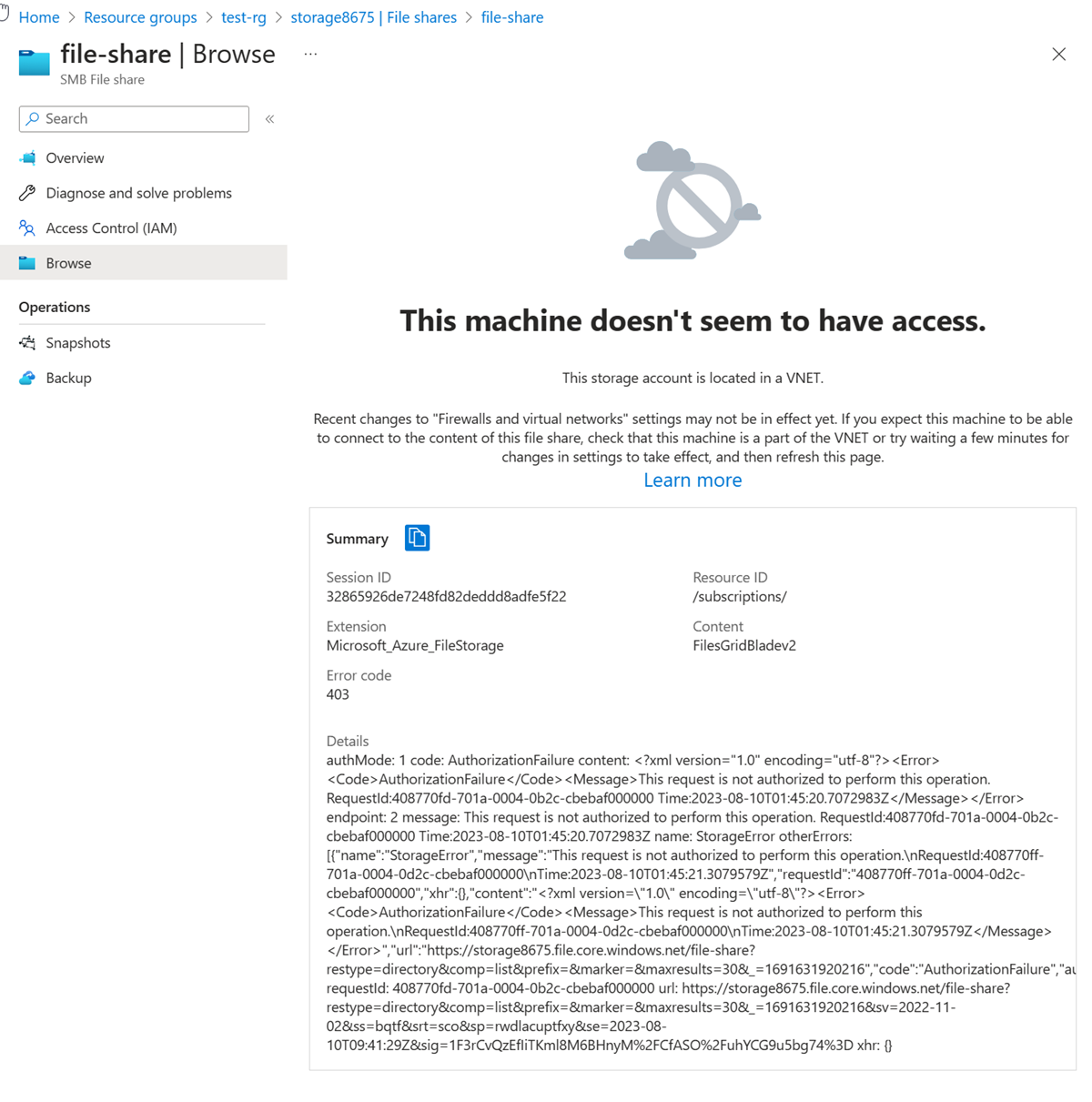

À partir d’un ordinateur local

Dans la zone de recherche située en haut du portail, entrez Compte de stockage. Sélectionnez Comptes de stockage dans les résultats de la recherche.

Dans Comptes de stockage, sélectionnez votre compte de stockage.

Sous Stockage des données, sélectionnez Partages de fichiers.

Sélectionnez Partage de fichiers.

Sélectionnez Parcourir dans le menu de gauche.

Vous devriez obtenir le message d’erreur suivant :

Remarque

L'accès est refusé car votre ordinateur ne se trouve pas dans le sous-réseau privé du sous-réseau du réseau virtuel vnet-1.

À partir de vm-1

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-1.

Dans Bastion dans Opérations.

Entrez le nom d'utilisateur et le mot de passe que vous avez spécifiés lors de la création de la machine virtuelle. Sélectionnez Connecter.

Répétez la commande précédente pour tenter de mapper le lecteur au partage de fichiers dans le compte de stockage. Vous devrez peut-être recopier la clé d'accès au compte de stockage pour cette procédure :

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

Vous devriez obtenir le message d’erreur suivant :

New-PSDrive : Access is denied

At line:1 char:5

+ New-PSDrive @map

+ ~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception

+ FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommand

Fermez la connexion Bastion à vm-1.

Sur votre ordinateur, essayez d’afficher les partages de fichier du compte de stockage avec la commande suivante :

$storage = @{

ShareName = "file-share"

Context = $storageContext

}

Get-AzStorageFile @storage

L’accès est refusé. Le résultat ressemble à ce qui suit :

Get-AzStorageFile : The remote server returned an error: (403) Forbidden. HTTP Status Code: 403 - HTTP Error Message: This request isn't authorized to perform this operation

Votre ordinateur ne se trouve pas dans le sous-réseau subnet-private du réseau virtuel vnet-1.

SSH dans la machine virtuelle vm-public.

Exécutez la commande suivante pour stocker l’adresse IP de la machine virtuelle en tant que variable d’environnement :

export IP_ADDRESS=$(az vm show --show-details --resource-group test-rg --name vm-public --query publicIps --output tsv)

ssh -o StrictHostKeyChecking=no azureuser@$IP_ADDRESS

Créez un répertoire comme point de montage :

sudo mkdir /mnt/file-share

Essayez de monter le partage de fichiers Azure dans le répertoire que vous avez créé. Cet article suppose que vous ayez déployé la dernière version d’Ubuntu. Si vous utilisez une version antérieure d’Ubuntu, consultez Montage sur Linux pour en savoir plus sur le montage des partages de fichiers. Avant d’exécuter la commande suivante, remplacez <storage-account-name> par le nom du compte et <storage-account-key> par la clé que vous avez récupérée dans Créer un compte de stockage :

sudo mount --types cifs //storage-account-name>.file.core.windows.net/file-share /mnt/file-share --options vers=3.0,username=<storage-account-name>,password=<storage-account-key>,dir_mode=0777,file_mode=0777,serverino

L’accès est refusé et vous recevez une erreur mount error(13): Permission denied, car la machine virtuelle vm-public est déployée sur le sous-réseau subnet-public. Le sous-réseau subnet-public ne dispose pas d’un point de terminaison de service activé pour Stockage Azure, et le compte de stockage autorise uniquement l’accès réseau à partir du sous-réseau subnet-private et non à partir du sous-réseau subnet-public.

Quittez la session SSH à la machine virtuelle vm-public.

Sur votre ordinateur, essayez d’afficher les partages de votre compte de stockage avec az storage share list. Remplacez <account-name> et <account-key> par le nom de compte de stockage et la clé utilisés dans la section Créer un compte de stockage :

az storage share list \

--account-name <account-name> \

--account-key <account-key>

L’accès est refusé et vous recevez une erreur indiquant que cette requête n’est pas autorisée à effectuer cette opération, car votre ordinateur ne fait pas partie du sous-réseau subnet-private du réseau virtuel vnet-1.

Lorsque vous avez terminé d’utiliser les ressources que vous avez créées, vous pouvez supprimer le groupe de ressources et toutes ses ressources.

Depuis le portail Azure, recherchez et sélectionnez Groupes de ressources.

Dans la page Groupes de ressources, sélectionnez le groupe de ressources test-rg.

Dans la page test-rg, sélectionnez Supprimer le groupe de ressources.

Dans Entrer le nom du groupe de ressources pour confirmer la suppression, entrez test-rg, puis sélectionnez Supprimer.

Quand vous n’avez plus besoin d’un groupe de ressources, vous pouvez utiliser Remove-AzResourceGroup pour le supprimer ainsi que toutes les ressources qu’il contient :

$cleanup = @{

Name = "test-rg"

}

Remove-AzResourceGroup @cleanup -Force

Nettoyer les ressources

Quand vous n’avez plus besoin d’un groupe de ressources, utilisez az group delete pour le supprimer, ainsi que toutes les ressources qu’il contient.

az group delete \

--name test-rg \

--yes \

--no-wait

Étapes suivantes

Dans ce tutoriel, vous allez :

Vous avez activé un point de terminaison de service pour un sous-réseau de réseau virtuel.

Vous avez vu que les points de terminaison de service peuvent être activés pour les ressources déployées à partir de différents services Azure.

Vous avez créé un compte Stockage Azure et un accès réseau à ce compte de stockage, limité aux ressources du sous-réseau du réseau virtuel.

Pour en savoir plus sur les points de terminaison de service, consultez Points de terminaison de service de réseau virtuel et Ajouter, modifier ou supprimer un sous-réseau de réseau virtuel.

Si vous avez plusieurs réseaux virtuels dans votre compte, vous souhaiterez peut-être établir une connectivité entre eux afin que les ressources puissent communiquer entre elles. Pour savoir comment connecter des réseaux virtuels, passez au didacticiel suivant.