Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Palo Alto Networks Cloud Next Generation Firewall (NGFW) est une offre de sécurité SaaS (Software-as-a-Service) native Cloud qui peut être déployée dans le hub Virtual WAN en tant que solution d’inspection du trafic réseau. Le document suivant décrit certaines des fonctionnalités clés, des cas d’usage critiques et des méthodes associées à l’utilisation de Palo Alto Networks Cloud NGFW dans Virtual WAN.

Contexte

L’intégration de Palo Alto Networks Cloud NGFW à Virtual WAN offre les avantages suivants aux clients :

- Protégez les charges de travail critiques à l’aide d’une offre de sécurité SaaS hautement évolutive qui peut être injectée en tant que solution de connexion dans Virtual WAN.

- Cycle de vie de l’infrastructure et des logiciels entièrement managés sous modèle software-as-a-service.

- Facturation par paiement à l’utilisation basée sur la consommation. Notez que si vous utilisez Palo Alto Networks Cloud NGFW, vous n’êtes pas facturé pour les unités d’infrastructure d’appliance virtuelle réseau Virtual WAN. Au lieu de cela, vous êtes facturé pour la consommation SaaS avec paiement à l’utilisation via la Place de marché Azure, comme indiqué dans la Tarification de Palo Alto Networks Cloud NGFW.

- Expérience native Cloud qui a une intégration étroite à Azure pour fournir une gestion de pare-feu de bout en bout à l’aide de Portail Azure ou d’API Azure. La gestion des règles et des stratégies est également configurable éventuellement via la solution de gestion de Palo Alto Network, Panorama.

- Canal de support dédié et simplifié entre Azure et Palo Alto Networks pour résoudre les problèmes.

- Routage en un clic pour configurer Virtual WAN pour inspecter le trafic local, Réseau virtuel et sortant Internet à l’aide de Palo Alto Networks Cloud NGFW.

Cas d'utilisation

La section suivante décrit les cas d’usage courants de la sécurité pour Palo Alto Networks Cloud NGFW dans Virtual WAN.

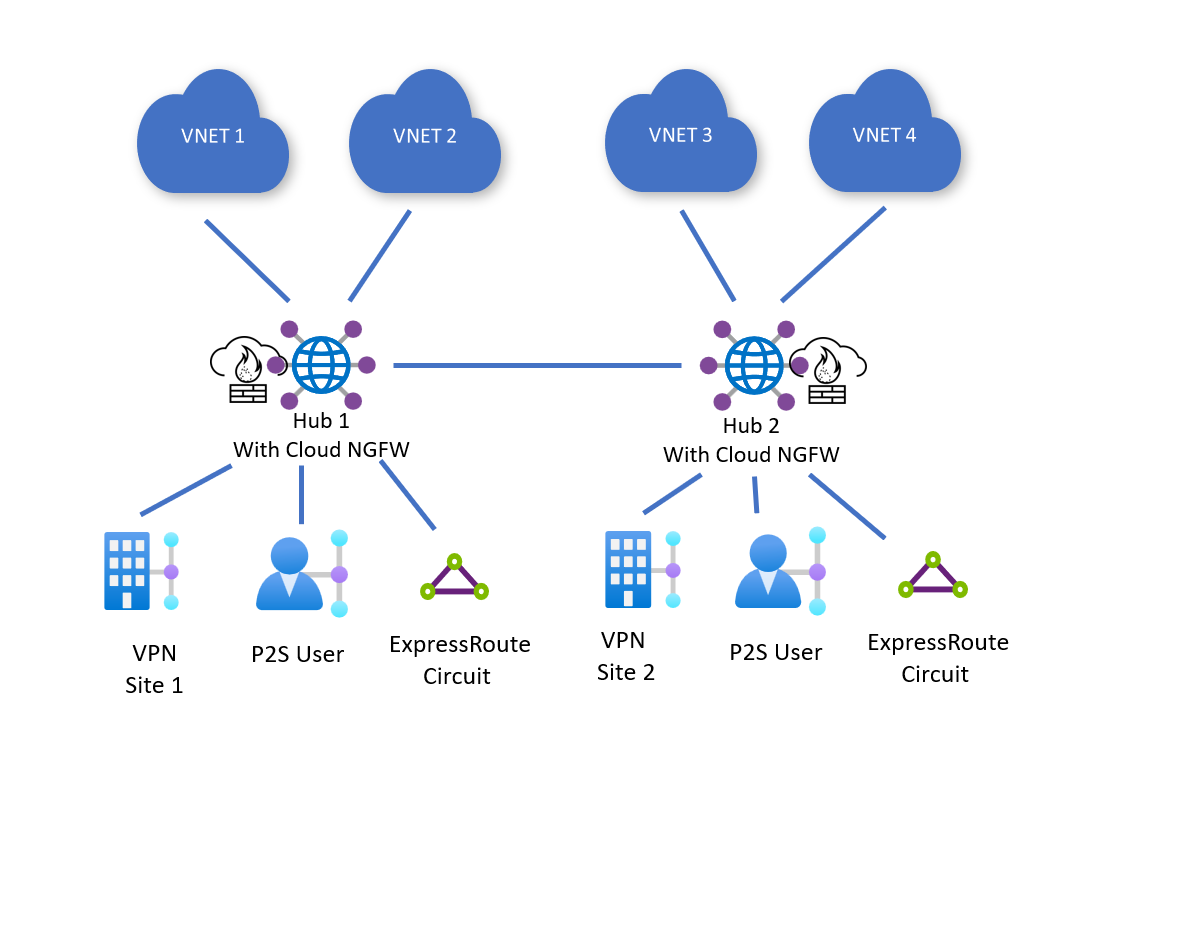

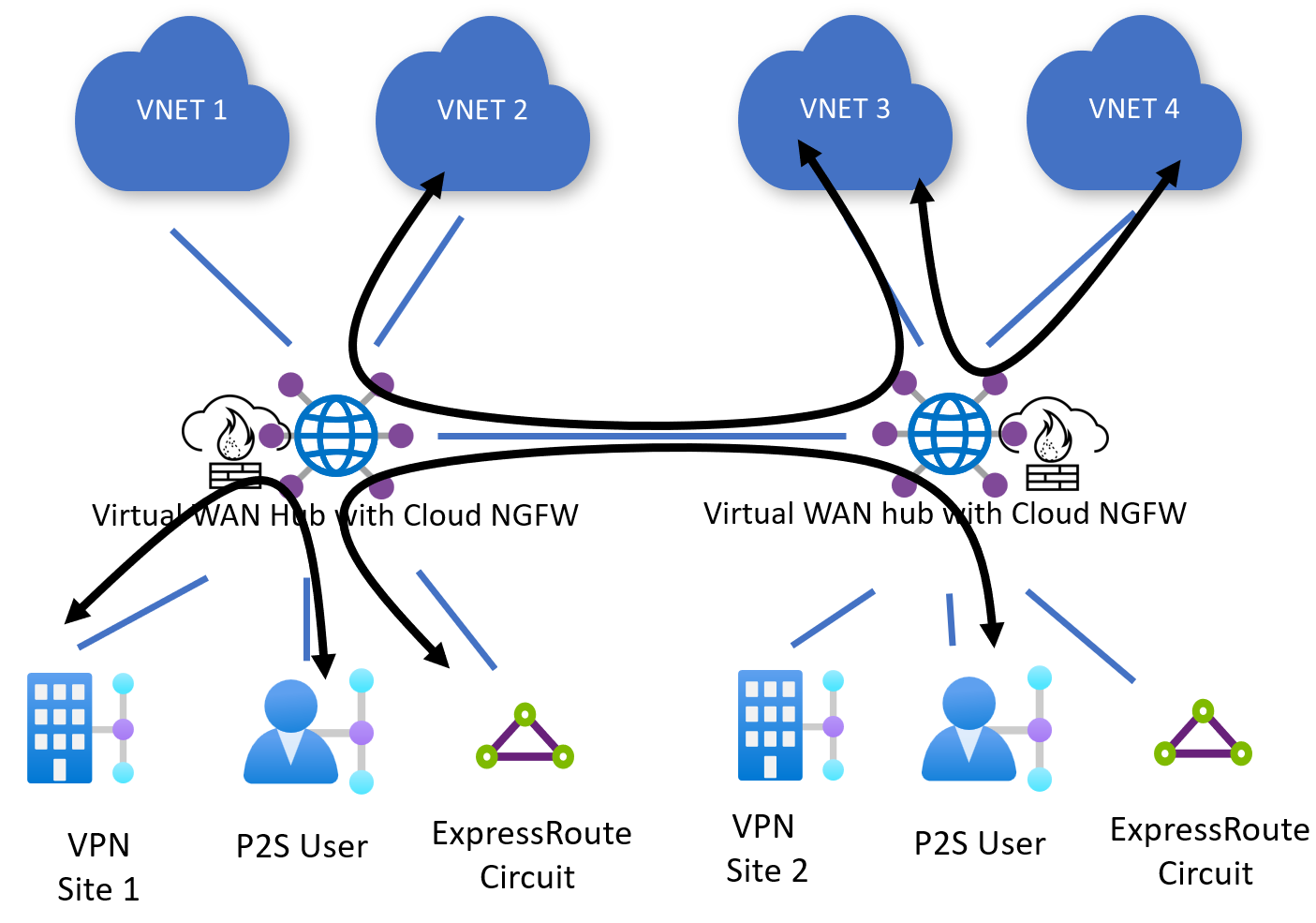

Trafic privé (local et réseau virtuel)

Inspection du trafic est-ouest

Virtual WAN achemine le trafic des réseaux virtuels vers Réseau virtuel ou local (VPN de site à site, ExpressRoute, VPN point à site) vers local vers le Cloud NGFW déployé dans le hub à des fins d’inspection.

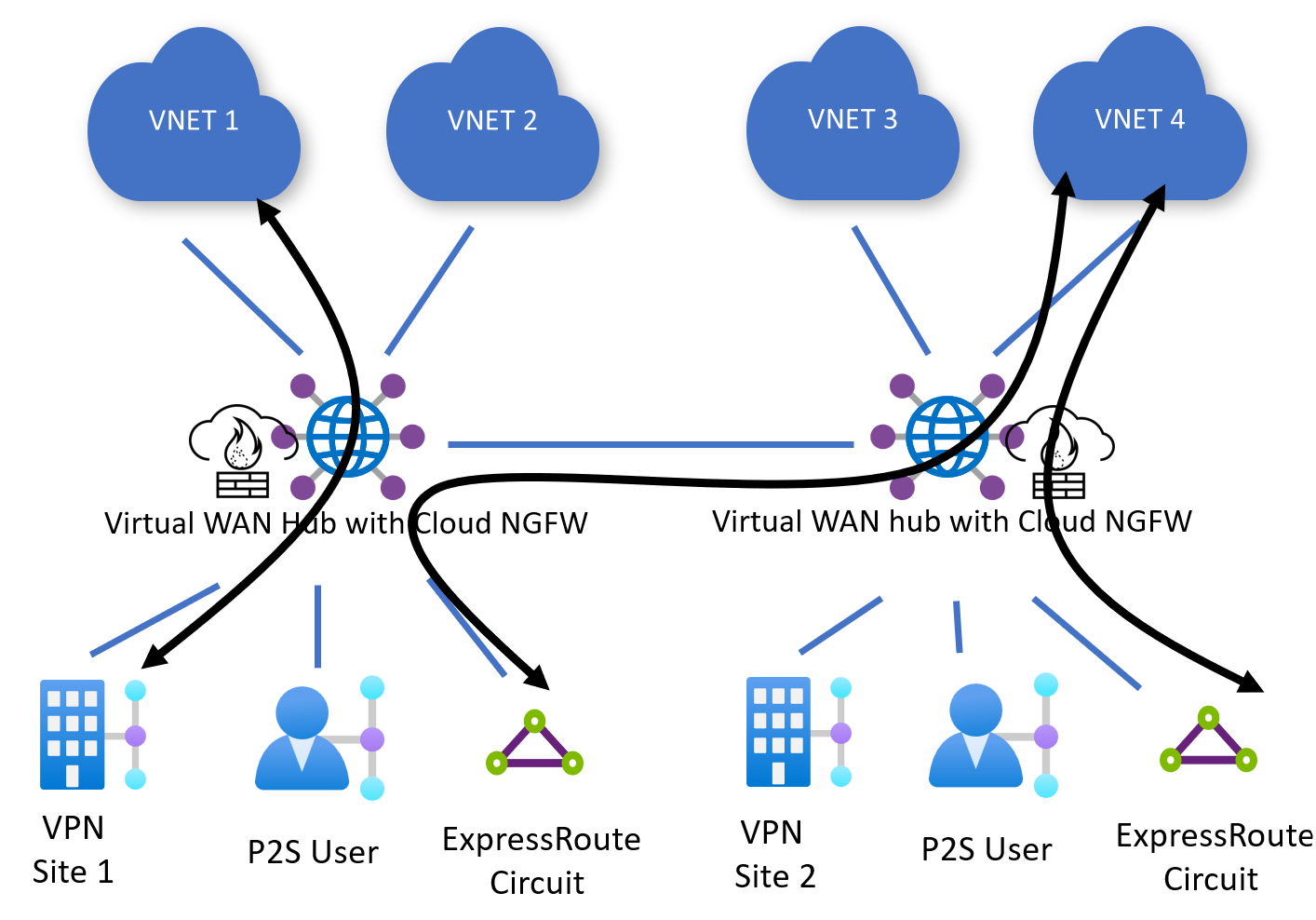

Inspection du trafic nord-sud

Virtual WAN achemine également le trafic entre les réseaux virtuels et local (VPN de site à site, ExpressRoute, VPN point à site) vers local vers le Cloud NGFW déployé dans le hub à des fins d’inspection.

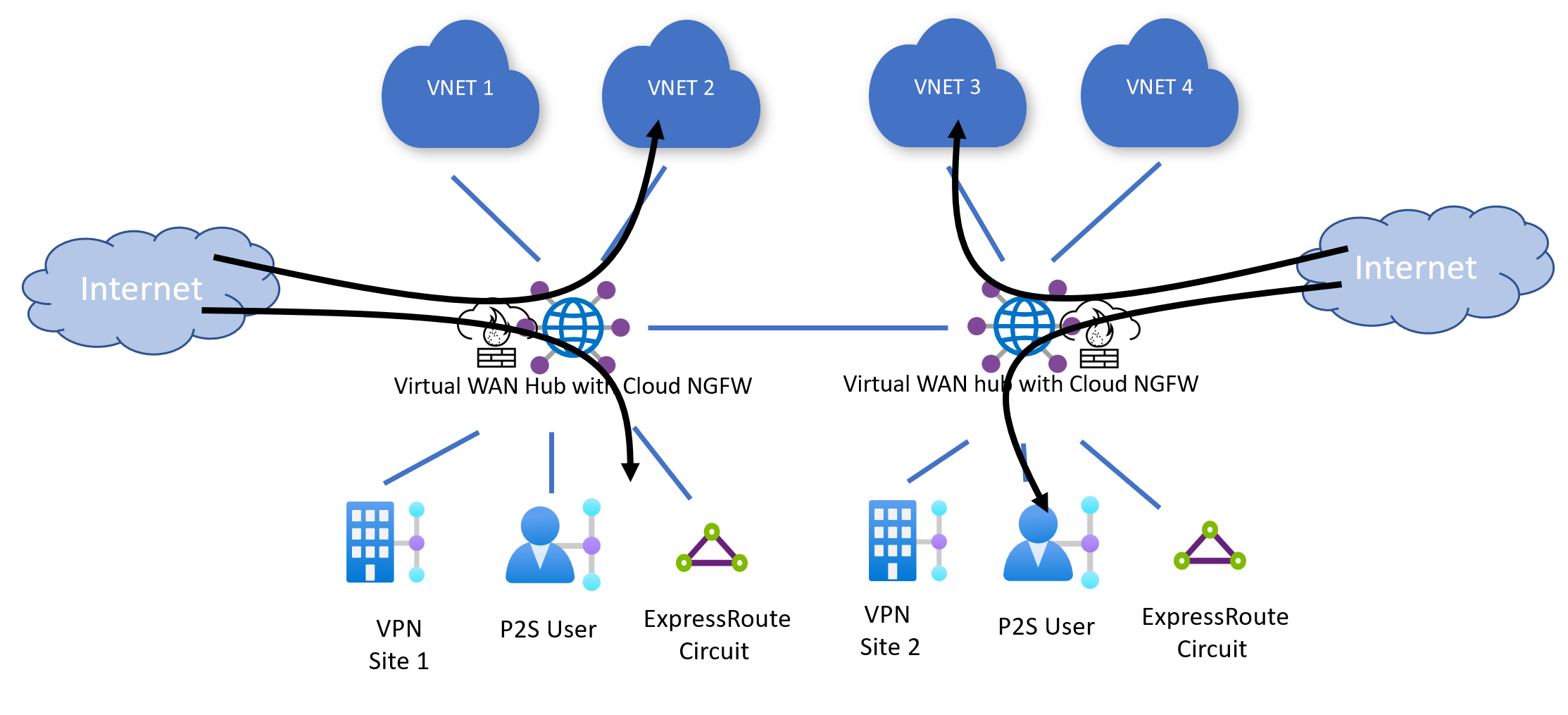

Périphérie Internet

Notes

La route par défaut 0.0.0.0/0 ne se propage pas entre les hubs. Les réseaux locaux et virtuels peuvent uniquement utiliser des ressources Cloud NGFW locales pour accéder à Internet. En outre, pour les cas d’usage NAT de destination, Cloud NGFW peut uniquement transférer le trafic entrant vers les réseaux virtuels locaux et locaux.

Sortie Internet

Virtual WAN peut être configuré pour acheminer le trafic internet à partir de réseaux virtuels ou locaux vers le Cloud NGFW à des fins d’inspection et d’internet. Vous pouvez choisir de manière sélective quel(s) Réseau(x) virtuel(s) ou locaux apprennent l’itinéraire par défaut (0.0.0.0/0) et utilisent Palo Alto Cloud NGFW pour la sortie Internet. Dans ce cas d’usage, Azure NAT automatiquement l’IP source de votre paquet lié à Internet aux IP publiques associées au Cloud NGFW.

Pour plus d’informations sur les fonctionnalités sortantes Internet et les paramètres disponibles, consultez la documentation Palo Alto Networks.

Entrée Internet (DNAT)

Vous pouvez également configurer Palo Alto Networks pour Destination-NAT (DNAT). Le NAT de destination permet à un utilisateur d’accéder et de communiquer avec une application hébergée localement ou dans un Réseau virtuel Azure via les IP publiques associées au Cloud NGFW.

Pour plus d’informations sur les fonctionnalités entrantes Internet (DNAT) et les paramètres disponibles, consultez la documentation Palo Alto Networks.

Avant de commencer

Les étapes décrites dans cet article supposent que vous avez déjà créé un Virtual WAN.

Pour créer un nouveau WAN virtuel, suivez les étapes décrites dans l’article suivant :

Limitations connues

- Consultez la documentation de Palo Alto Networks pour obtenir la liste des régions où Palo Alto Networks Cloud NGFW est disponible.

- Palo Alto Networks Cloud NGFW ne peut pas être déployé avec des appliances virtuelles réseau dans le hub Virtual WAN.

- Toutes les autres limitations de la section de la Documentation Intention de routage et Stratégies de routage s’appliquent aux déploiements Palo Alto Networks Cloud NGFW dans Virtual WAN.

S’inscrire auprès du fournisseur de ressources

Pour utiliser Palo Alto Networks Cloud NGFW, vous devez inscrire le fournisseur de ressources PaloAltoNetworks.Cloudngfw à votre abonnement avec une version minimale d’API 2022-08-29-preview.

Pour plus d’informations sur l’inscription d’un fournisseur de ressources auprès d’un abonnement Azure, consultez la documentation sur les types et les fournisseurs de ressources Azure.

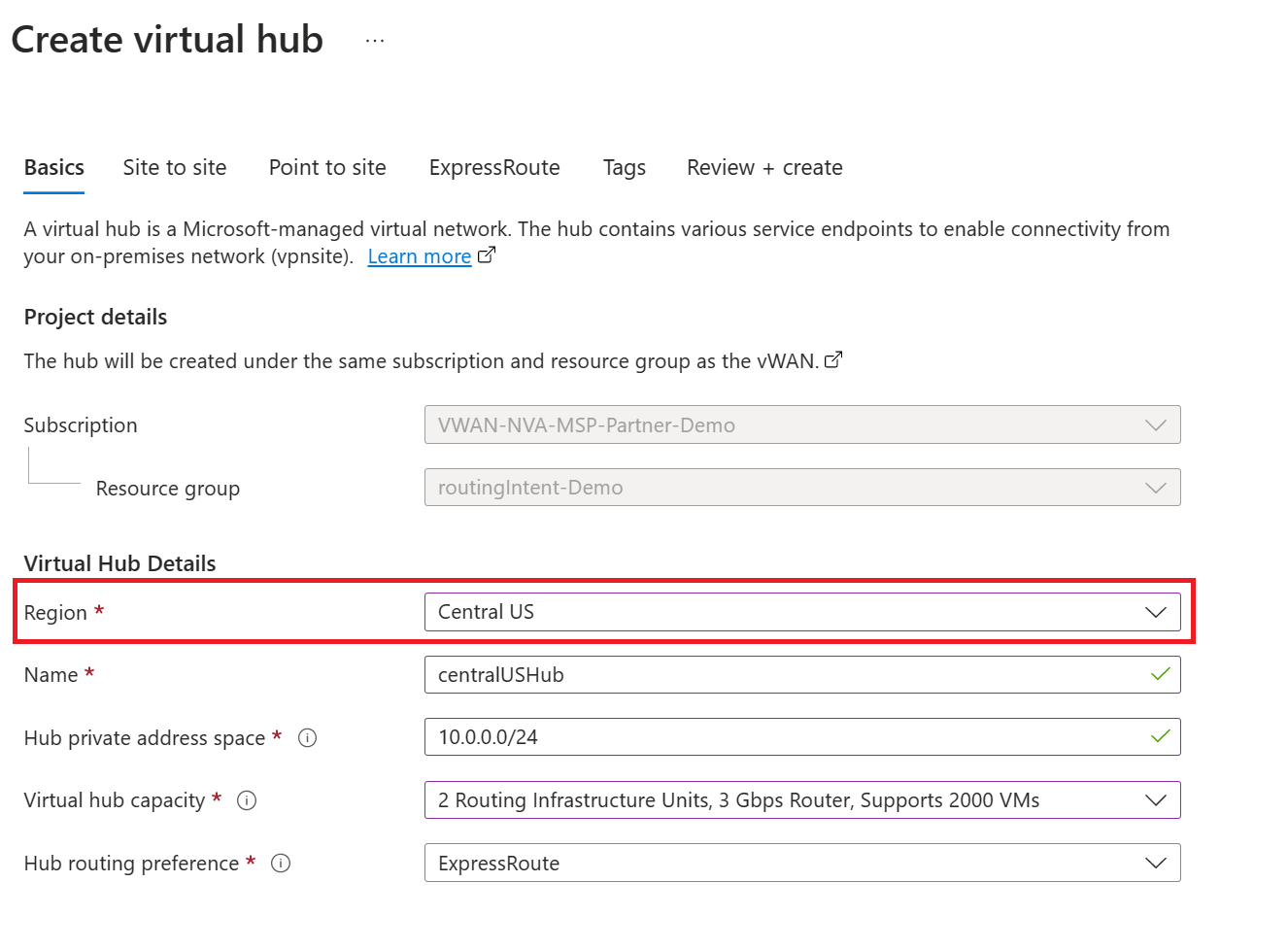

Déployer un hub virtuel

Les étapes suivantes décrivent comment déployer un hub virtuel qui peut être utilisé avec Palo Alto Networks Cloud NGFW.

- Accédez à votre ressource Virtual WAN.

- Dans le menu de gauche, sélectionnez Hubs sous Connectivité.

- Cliquez sur Nouveau hub.

- Sous Informations de base, spécifiez une région pour votre hub virtuel. Vérifiez que la région est répertoriée dans Régions Palo Alto Cloud NGFW disponibles. En outre, spécifiez un nom, un espace d’adressage, une capacité de hub virtuel et une préférence de routage hub pour votre hub.

- Sélectionnez et configurez les passerelles (VPN de site à site, VPN point à site, ExpressRoute) que vous souhaitez déployer dans le hub virtuel. Vous pouvez déployer des passerelles ultérieurement si vous le souhaitez.

- Cliquez sur Vérifier + créer.

- Cliquez sur Créer

- Accédez à votre hub nouvellement créé et attendez que l’état de routage soit Approvisionné. Cette étape peut prendre jusqu’à 30 minutes.

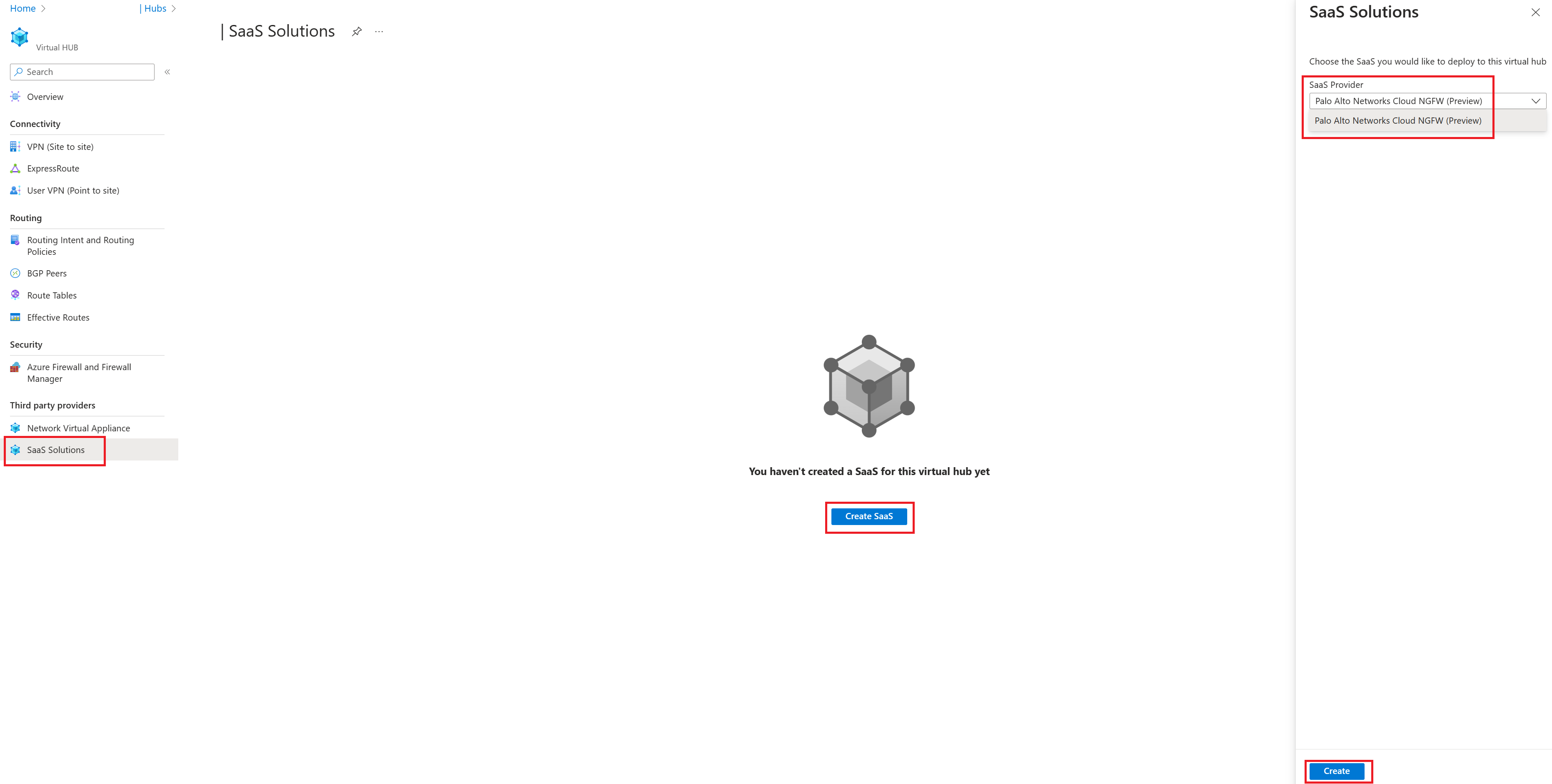

Déployer Palo Alto Networks Cloud NGFW

Notes

Vous devez attendre que l’état de routage du hub soit « Approvisionné » avant de déployer Cloud NGFW.

- Accédez à votre hub virtuel et cliquez sur Solutions SaaS sous Fournisseurs tiers.

- Cliquez sur Créer un SaaS, puis sélectionnez Palo Alto Networks Cloud NGFW.

- Cliquez sur Créer.

- Indiquez un nom pour votre pare-feu. Assurez-vous que la région du pare-feu est identique à celle de votre hub virtuel. Pour plus d’informations sur les options de configuration disponibles pour Palo Alto Networks Cloud NGFW, consultez la documentation Palo Alto Networks pour Cloud NGFW.

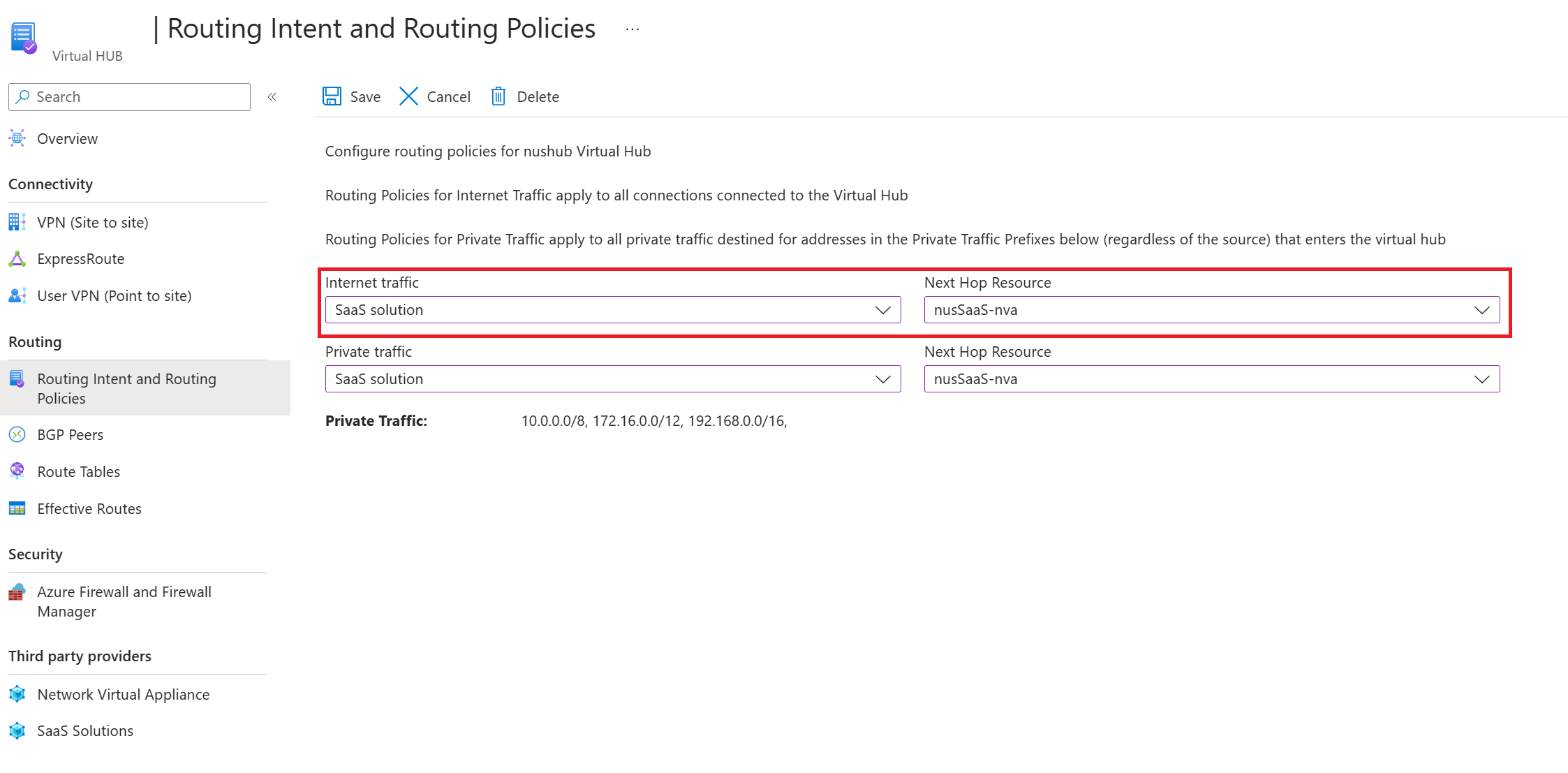

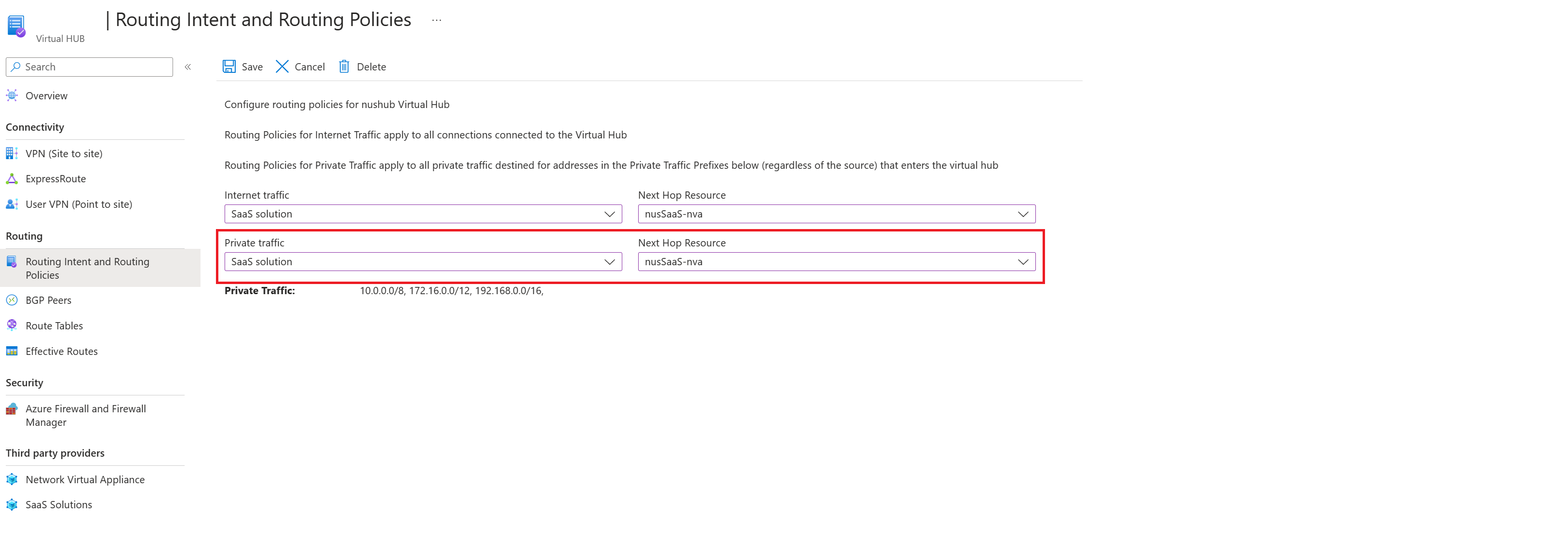

Configurer le routage

Notes

Vous ne pouvez pas configurer l’intention de routage tant que le Cloud NGFW n’a pas été correctement approvisionné.

- Accédez à votre hub virtuel, puis cliquez sur Intention et stratégies de routage sous Routage.

- Si vous souhaitez utiliser Palo Alto Networks Cloud NGFW pour inspecter le trafic Internet sortant (trafic entre les réseaux virtuels ou locaux et Internet), sous Trafic Internet, sélectionnez Solution SaaS. Pour la Ressource tronçon suivant, sélectionnez votre ressource Cloud NGFW.

- Si vous souhaitez utiliser Palo Alto Networks Cloud NGFW pour inspecter le trafic privé (trafic entre tous les réseaux virtuels et local dans votre Virtual WAN), sous Trafic privé, sélectionnez Solution SaaS. Pour la Ressource tronçon suivant, sélectionnez votre ressource Cloud NGFW.

Gérer Palo Alto Networks Cloud NGFW

La section suivante décrit comment gérer votre Palo Alto Networks Cloud NGFW (règles, adresses IP, configurations de sécurité, etc.)

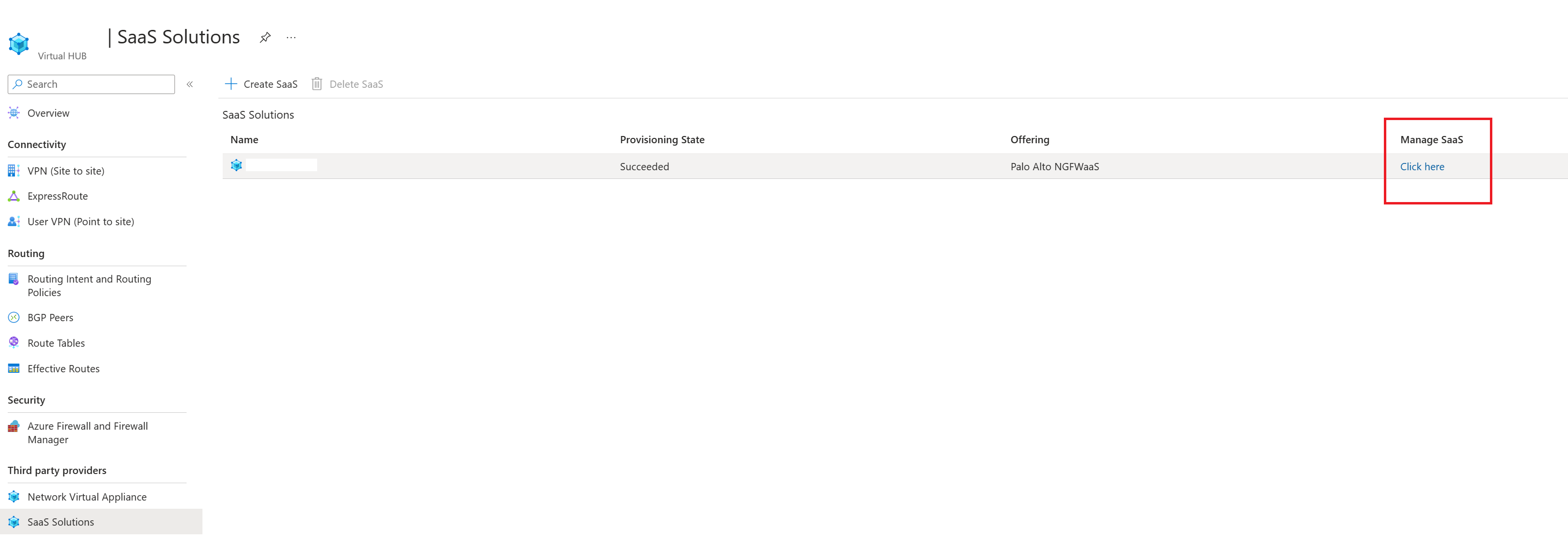

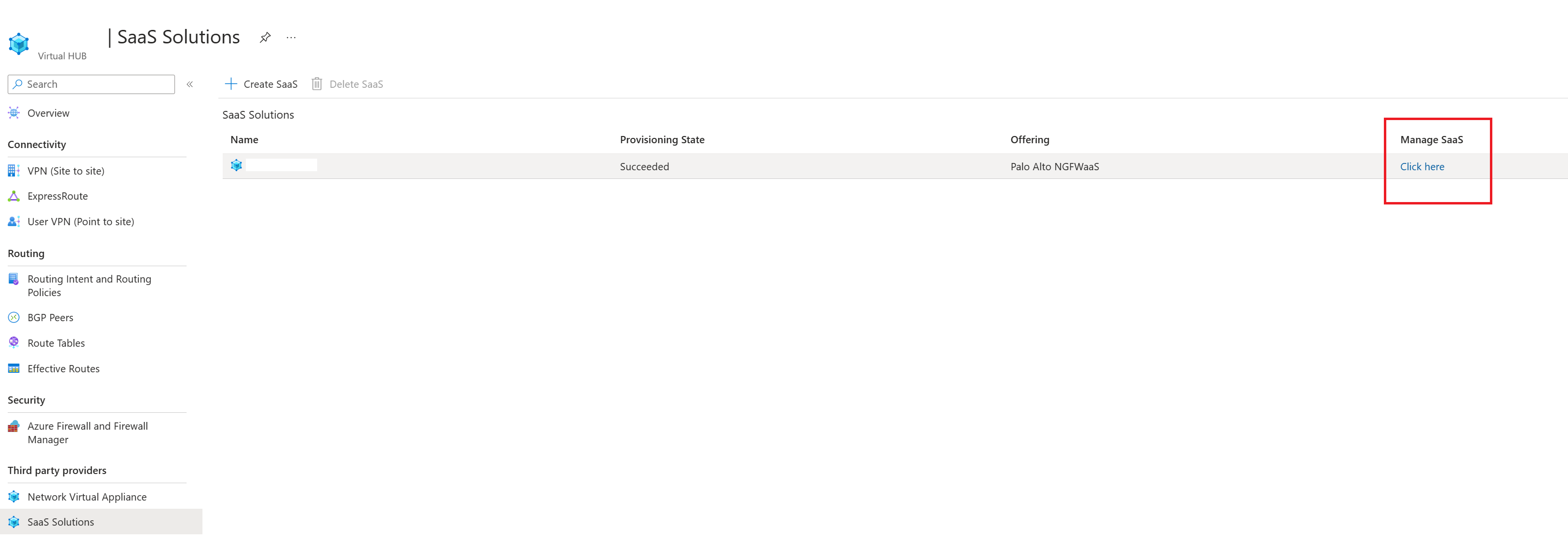

- Accédez à votre hub virtuel et cliquez sur Solutions SaaS.

- Cliquez sur Cliquez ici sous Gérer SaaS.

- Pour plus d’informations sur les options de configuration disponibles pour Palo Alto Networks Cloud NGFW, consultez la documentation Palo Alto Networks pour Cloud NGFW.

Supprimer Palo Alto Networks Cloud NGFW

Notes

Vous ne pouvez pas supprimer votre hub virtuel tant que Cloud NGFW et la solution SaaS Virtual WAN n’ont pas été supprimés.

Les étapes suivantes décrivent comment supprimer une offre Cloud NGFW :

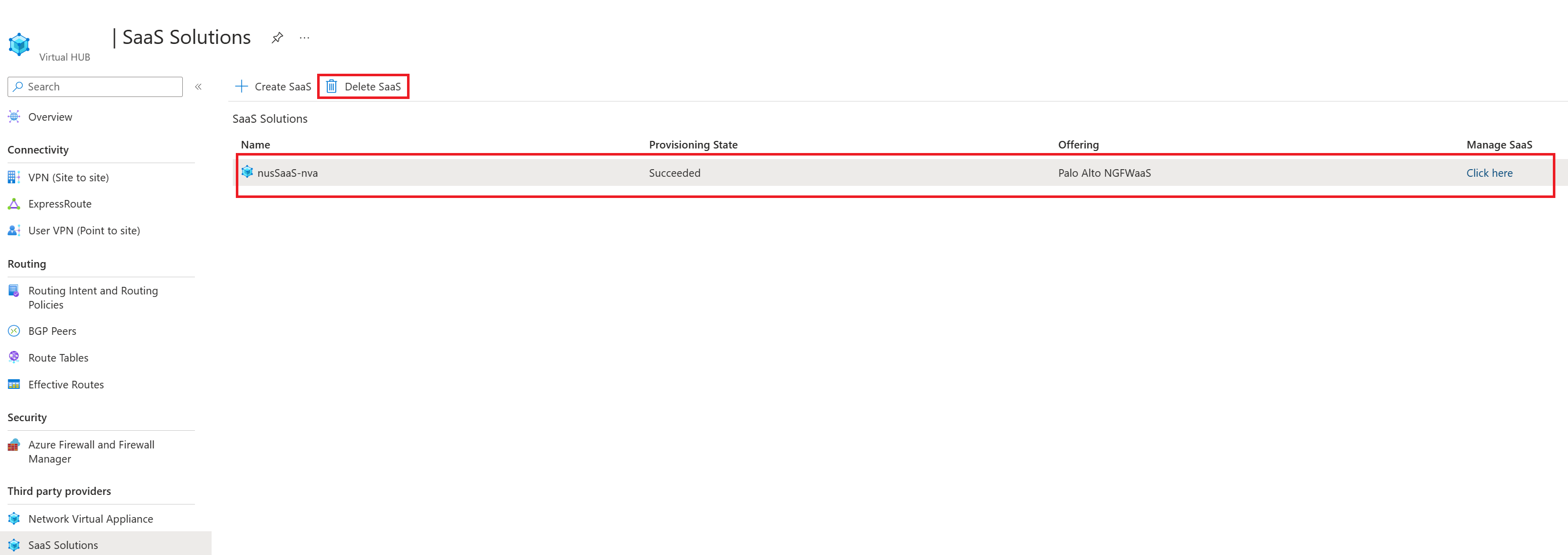

- Accédez à votre hub virtuel et cliquez sur Solutions SaaS.

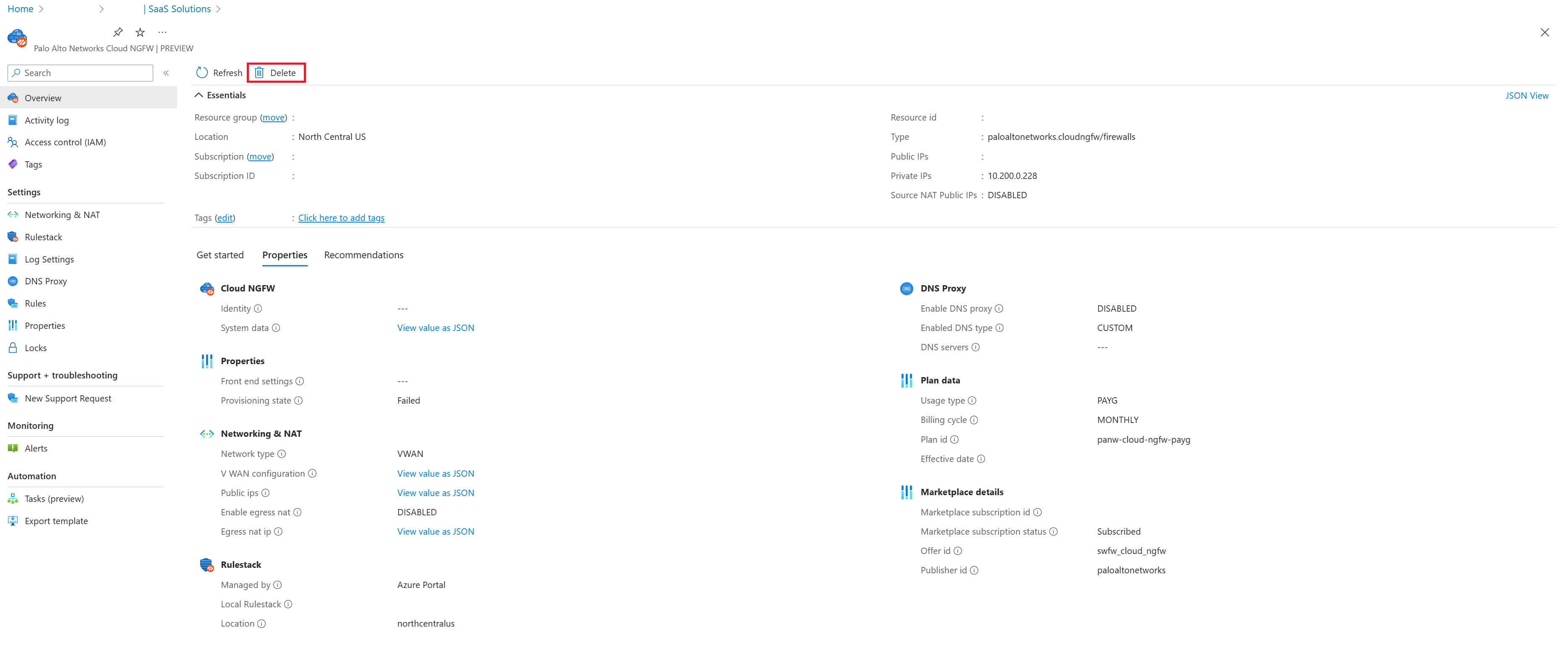

- Cliquez sur Cliquez ici sous Gérer SaaS.

- Cliquez sur Supprimer dans le coin supérieur gauche de la page.

- Une fois l’opération de suppression réussie, revenez à la page Solutions SaaS de votre hub virtuel.

- Cliquez sur la ligne correspondant à votre Cloud NGFW, puis cliquez sur Supprimer SaaS dans le coin supérieur gauche de la page. Cette option ne sera pas disponible tant que l’étape 3 n’est pas terminée.

Dépannage

La section suivante décrit les problèmes courants rencontrés lors de l’utilisation de Palo Alto Networks Cloud NGFW dans Virtual WAN.

Résolution des problèmes de création Cloud NGFW

- Vérifiez que vos hubs virtuels sont déployés dans l’une des régions suivantes répertoriées dans la documentation de Palo Alto Networks.

- Vérifiez que l’état de routage du hub virtuel est « Approvisionné ». Les tentatives de création de Cloud NGFW avant l’approvisionnement du routage échouent.

- Assurez-vous que l’inscription auprès du fournisseur de ressources PaloAltoNetworks.Cloudngfw est réussie.

Résolution des problèmes de suppression

- Une solution SaaS ne peut pas être supprimée tant que la ressource Cloud NGFW liée n’a pas été supprimée. Par conséquent, supprimez la ressource Cloud NGFW avant de supprimer la ressource de solution SaaS.

- Une ressource de solution SaaS qui est actuellement la ressource de tronçon suivant pour l’intention de routage ne peut pas être supprimée. L’intention de routage doit être supprimée pour que la ressource de solution SaaS puisse être supprimée.

- De même, une ressource de hub virtuel qui a une solution SaaS ne peut pas être supprimée. La solution SaaS doit être supprimée avant la suppression du hub virtuel.

Résolution des problèmes liés à l’intention et aux stratégies de routage

- Assurez-vous que le déploiement Cloud NGFW est terminé correctement avant de tenter de configurer l’intention de routage.

- Assurez-vous que tous vos réseaux virtuels locaux et Azure sont en RFC1918 (sous-réseaux 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12). S’il existe des réseaux qui ne se trouvent pas dans RFC1918, vérifiez que ces préfixes sont répertoriés dans la zone de texte Préfixes de trafic privé.

- Pour plus d’informations sur la résolution des problèmes liés à l’intention de routage, consultez la documentation sur l’intention de routage. Ce document décrit les prérequis, les erreurs courantes associées à la configuration de l’intention de routage et les conseils de dépannage.

Résolution des problèmes de configuration de Palo Alto Networks Cloud NGFW

- Référencez la documentation Palo Alto Networks.

Étapes suivantes

- Pour plus d’informations sur Virtual WAN, consultez la FAQ.

- Pour plus d’informations sur l’intention de routage, consultez la documentation sur l’intention de routage.

- Pour plus d’informations sur Palo Alto Networks Cloud NGFW, consultez la documentation Palo Alto Networks Cloud NGFW.