Configurer Azure VPN Client – Authentification Microsoft Entra ID – Windows

Cet article vous aide à configurer Azure VPN Client sur un ordinateur Windows pour qu’il se connecte à un réseau virtuel en utilisant un VPN point à site (P2S) de passerelle VPN et l’authentification Microsoft Entra ID. Pour plus d’informations sur les connexions point à site, consultez À propos des connexions point à site. Azure VPN Client est pris en charge avec le mode FIPS Windows en utilisant le correctif KB4577063.

Prérequis

Configurez votre passerelle VPN pour les connexions VPN point à site qui spécifient l’authentification Microsoft Entra ID. Consultez Configurer une passerelle VPN P2S pour l’authentification Microsoft Entra ID.

Workflow

Cet article se poursuit à partir des étapes Configurer une passerelle VPN P2S pour l’authentification Microsoft Entra ID. Cet article vous aide à :

- Téléchargez et installez Azure VPN Client pour Windows.

- Récupérez les fichiers de configuration de profil de client VPN.

- Importer les paramètres du profil de client dans le client VPN.

- Créez une connexion et connectez-vous à Azure.

Télécharger Azure VPN Client

Téléchargez la dernière version des fichiers d’installation d’Azure VPN Client à l’aide de l’un des liens suivants :

- Installez en utilisant des fichiers d’installation du client : https://aka.ms/azvpnclientdownload.

- Installez directement en cas de connexion sur un ordinateur client : Microsoft Store.

Installez Azure VPN Client sur chaque ordinateur.

Vérifiez qu’Azure VPN Client est autorisé à s’exécuter en arrière-plan. Pour connaître les étapes à suivre, consultez applications Windows en arrière-plan.

Pour vérifier la version du client installée, ouvrez Azure VPN Client. Accédez au bas du client, puis cliquez sur ... -> ? Aide. Dans le volet de droite, vous pouvez voir le numéro de version du client.

Extraire les fichiers de configuration de profil de client

Pour configurer votre profil Azure VPN Client, vous devez d’abord télécharger le package de configuration de profil de client VPN à partir de la passerelle P2S Azure. Ce package est spécifique à la passerelle VPN configurée et contient les paramètres nécessaires pour configurer le client VPN.

Si vous avez utilisé les étapes de configuration du serveur P2S comme indiqué dans la section Conditions préalables, vous avez déjà généré et téléchargé le package de configuration du profil de client VPN qui contient les fichiers de configuration de profil VPN. Si vous devez générer des fichiers de configuration, consultez Télécharger le package de configuration de profil de client VPN.

Après avoir obtenu le package de configuration de profil de client VPN, extrayez les fichiers zip. Le fichier contient les dossiers suivants :

- AzureVPN : le dossier AzureVPN contient le fichier Azurevpnconfig.xml utilisé pour configurer Azure VPN Client.

- Generic : le dossier Generic contient le certificat de serveur public et le fichier VpnSettings.xml. Le fichier VpnSettings.xml contient les informations nécessaires à la configuration d’un client générique.

Importer les paramètres de configuration du profil client

Remarque

Nous sommes en train de modifier les champs d’Azure VPN Client pour Azure Active Directory vers Microsoft Entra ID. Si vous voyez les champs Microsoft Entra ID référencés dans cet article, mais ne voyez pas encore ces valeurs reflétées dans le client, sélectionnez les valeurs Azure Active Directory comparables.

Lorsque votre configuration P2S spécifie l’authentification Microsoft Entra ID, les paramètres de configuration du profil client VPN sont contenus dans le fichier azurevpnconfig.xml. Ce fichier se trouve dans le dossier AzureVPN du package de configuration du profil de client VPN.

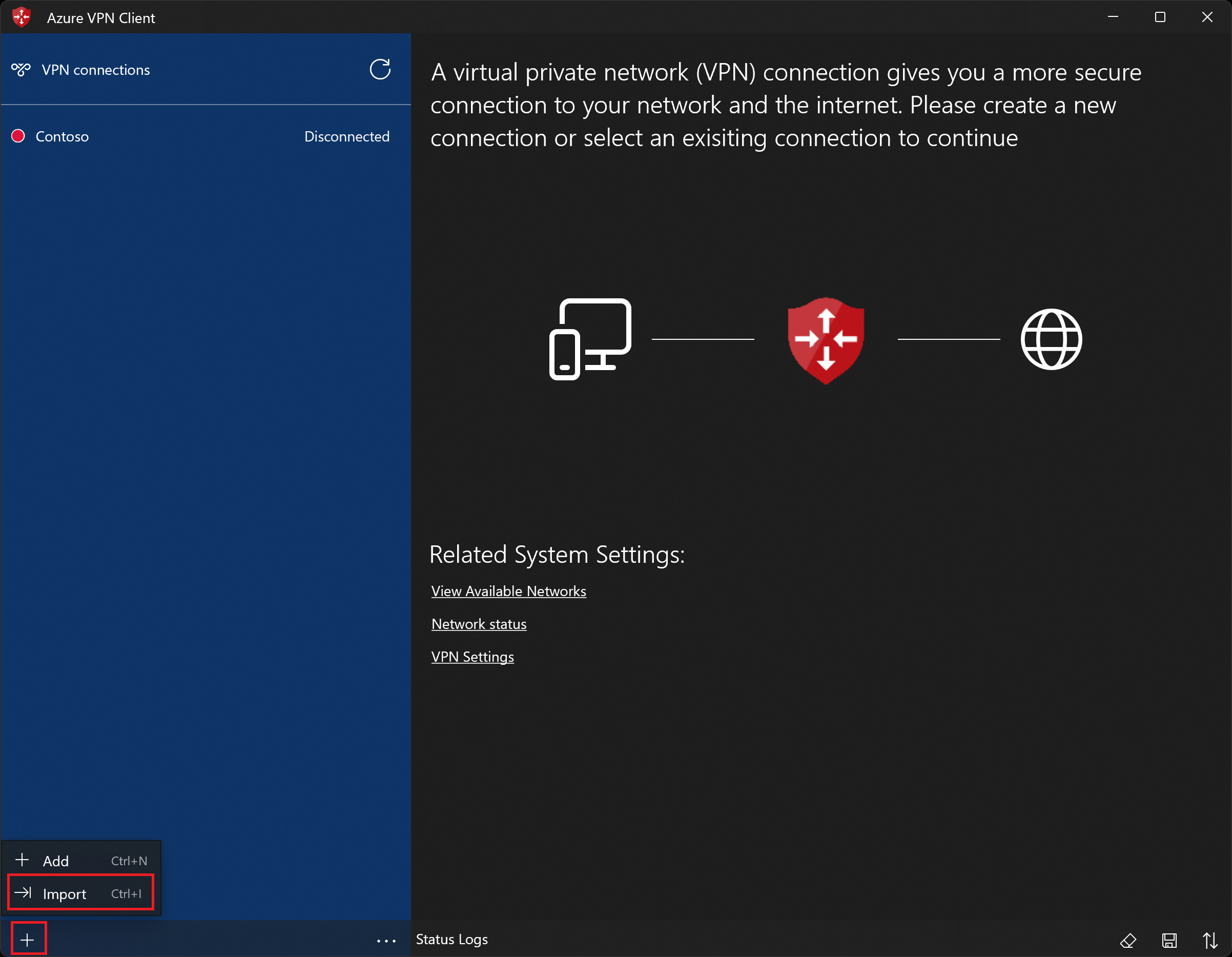

Dans la page, sélectionnez Importer.

Accédez au dossier de configuration du profil Azure VPN Client que vous avez extrait. Dans le dossier AzureVPN, sélectionnez azurevpnconfig.xml. Une fois le fichier sélectionné, sélectionnez Ouvrir.

Modifiez le nom de la connexion (facultatif). Dans cet exemple, vous remarquerez que la valeur Audience affichée est la nouvelle valeur publique Azure associée à l’ID d’application Azure VPN Client enregistré par Microsoft. La valeur de ce champ doit correspondre à la valeur à laquelle votre passerelle VPN P2S est configurée pour l’utilisation.

Cliquez sur Enregistrer pour enregistrer la configuration de la connexion.

Dans le volet gauche, sélectionnez le profil de connexion que vous souhaitez utiliser. Cliquez ensuite sur Se connecter pour lancer la connexion.

Authentifiez-vous à l’aide de vos informations d’identification, si vous y êtes invité.

Une fois que vous êtes connecté, l’icône devient verte et indique Connecté.

Pour se connecter automatiquement

Ces étapes vous aident à configurer votre connexion pour qu’elle se connecte automatiquement avec Always-on.

Sur la page d’accueil de votre client VPN, sélectionnez Paramètres VPN. Si vous voyez la boîte de dialogue changer d’application, sélectionnez Oui.

Si la connexion que vous souhaitez configurer est connectée, déconnectez la connexion, mettez le profil en surbrillance et cochez la case Se connecter automatiquement.

Sélectionnez Se connecter pour initier la connexion VPN.

Exporter et distribuer un profil de client

Une fois que vous disposez d’un profil fonctionnel et que vous devez le distribuer à d’autres utilisateurs, vous pouvez l’exporter en procédant comme suit :

Mettez en surbrillance le profil client VPN que vous souhaitez exporter, sélectionnez les points de sélection ( ... ), puis sélectionnez Exporter.

Sélectionnez l’emplacement dans lequel vous souhaitez enregistrer ce profil, laissez le nom de fichier tel quel, puis sélectionnez Enregistrer pour enregistrer le fichier XML.

Supprimer un profil de client

Sélectionnez les points de suspension en regard du profil client que vous souhaitez supprimer. Sélectionnez ensuite Supprimer.

Dans la fenêtre contextuelle de confirmation, sélectionnez Supprimer pour procéder à la suppression.

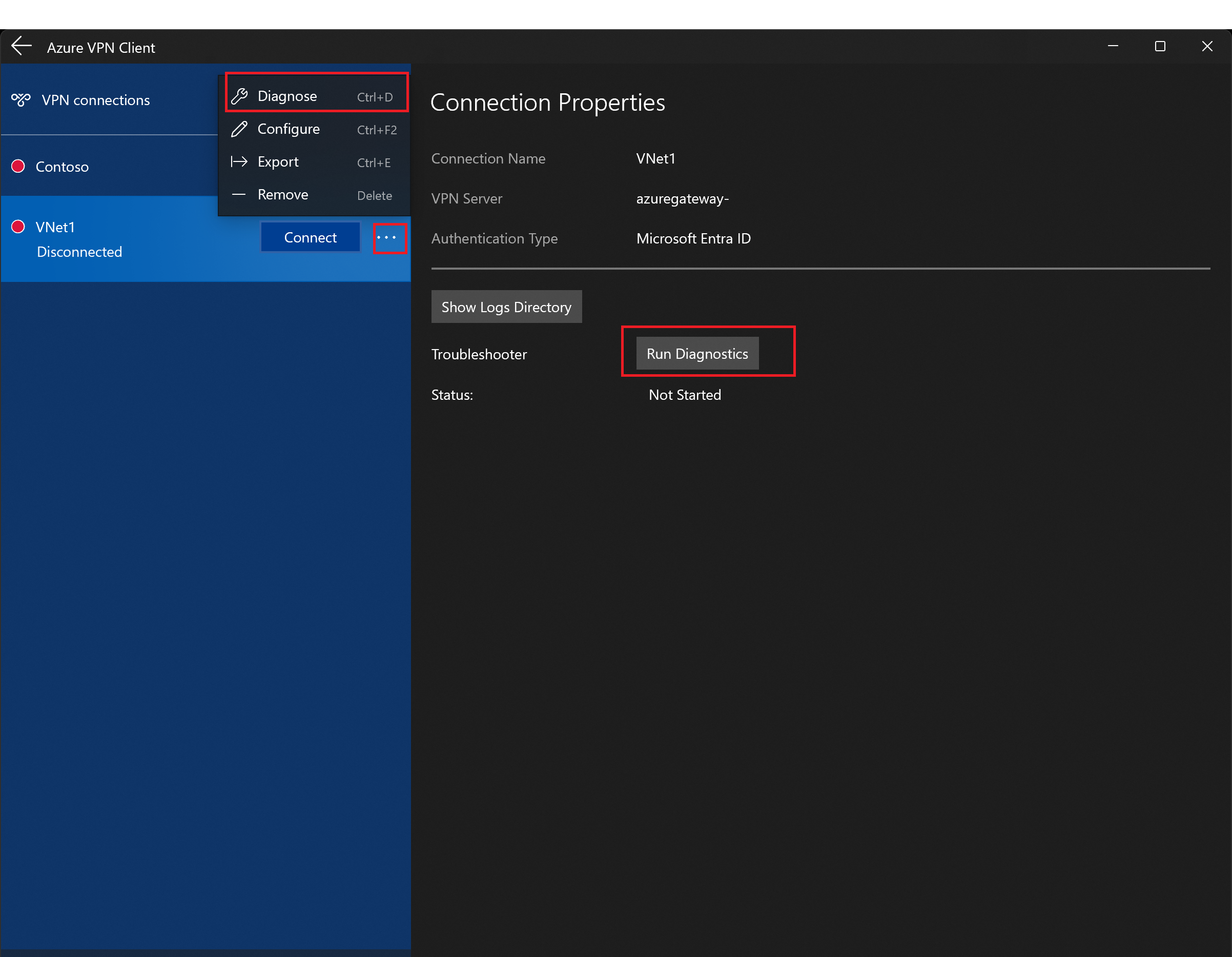

Diagnostiquer les problèmes de connexion

Pour diagnostiquer les problèmes de connexion, vous pouvez utiliser l’outil Diagnostiquer. Sélectionnez les points de suspension ( ... ) en regard de la connexion VPN que vous souhaitez diagnostiquer pour afficher le menu. Sélectionnez ensuite Diagnostiquer. Dans la page Propriétés de connexion, sélectionnez Exécuter le diagnostic.

Si vous y êtes invité, connectez-vous avec vos informations d’identification.

Affichez les résultats.

Paramètres de configuration du client facultatifs

Vous pouvez configurer Azure VPN Client avec des paramètres de configuration facultatifs, tels que des serveurs DNS supplémentaires, un DNS personnalisé, un tunneling forcé et des routes personnalisées. Pour plus d’informations, consultez Azure VPN Client : paramètres facultatifs.

Informations sur la version d’Azure VPN Client

Si vous souhaitez obtenir plus d’informations sur la version d’Azure VPN Client, consultez Versions d’Azure VPN Client.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour