À propos des exigences de chiffrement et des passerelles VPN Azure

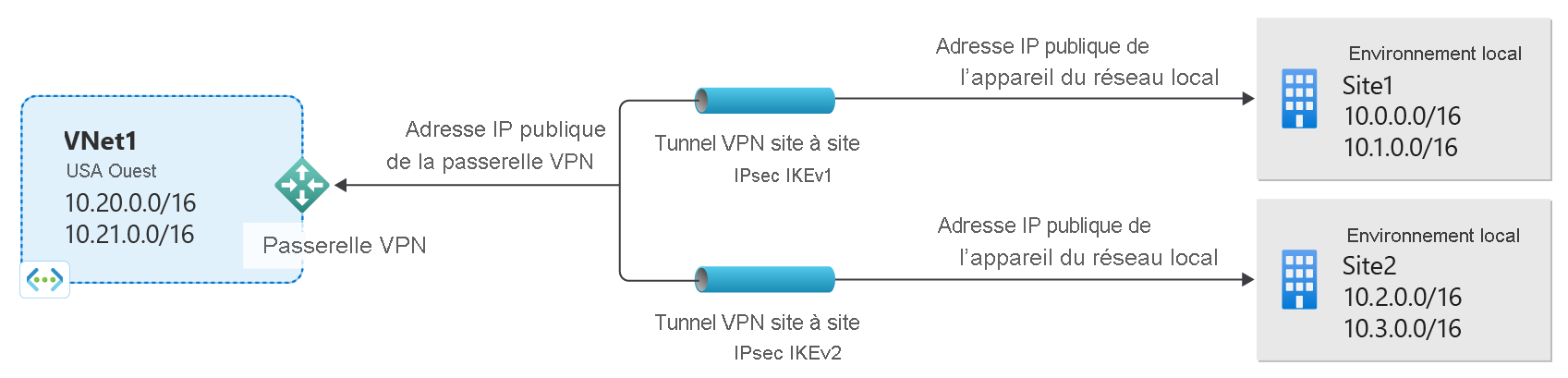

Cet article explique comment configurer des passerelles VPN Azure pour satisfaire vos exigences de chiffrement pour les tunnels VPN S2S entre différents locaux et les connexions de réseau virtuel à réseau virtuel dans Azure.

À propos des protocoles IKEv1 et IKEv2 pour les connexions Azure VPN

Jusqu’à présent, nous autorisions les connexions IKEv1 uniquement pour les références SKU De base et nous autorisions les connexions IKEv2 pour toutes les autres références SKU de passerelle VPN. À cause de la limitation des références SKU De base à une seule connexion autorisée et à d’autres limitations comme les performances, les clients qui utilisaient des appareils d’ancienne génération prenant uniquement en charge les protocoles IKEv1 avaient une expérience limitée. Pour améliorer l’expérience des clients utilisant les protocoles IKEv1, nous autorisons maintenant les connexions IKEv1 pour toutes les références SKU de la passerelle VPN, à l’exception du SKU de base. Pour plus d’informations, consultez Références SKU de passerelle VPN. Notez que les passerelles VPN utilisant IKEv1 peuvent rencontrer des reconnexions de tunnel lors des recréations de clé du mode principal.

Lorsque des connexions IKEv1 et IKEv2 sont utilisées pour la même passerelle VPN, le transit entre ces deux connexions est activé automatiquement.

À propos des paramètres de stratégie IPsec et IKE pour les passerelles VPN Azure

La norme de protocole IPsec et IKE standard prend en charge un vaste éventail d’algorithmes de chiffrement dans différentes combinaisons. Si vous n’exigez pas une combinaison spécifique de paramètres et d’algorithmes de chiffrement, les passerelles VPN Azure utilisent un ensemble de propositions par défaut. Les jeux de stratégies par défaut ont été choisis pour optimiser l’interopérabilité avec un large éventail d’appareils VPN tiers dans des configurations par défaut. Par conséquent, les stratégies et le nombre de propositions ne peuvent pas couvrir toutes les combinaisons disponibles d’algorithmes de chiffrement et de puissance de la clé.

Stratégie par défaut

La stratégie par défaut définie pour la passerelle VPN Azure est listée dans l’article : À propos des périphériques VPN et des paramètres IPsec/IKE pour les connexions de passerelle VPN site à site.

Exigences de chiffrement

Pour les communications qui exigent des paramètres ou des algorithmes de chiffrement spécifiques, généralement en raison d’exigences de conformité ou de sécurité, vous pouvez désormais configurer leurs passerelles VPN Azure pour utiliser une stratégie IPsec/IKE personnalisée avec des algorithmes de chiffrement et des puissances de clé spécifiques, à la place des ensembles de stratégies Azure par défaut.

Par exemple, les stratégies du mode principal IKEv2 pour les passerelles VPN Azure utilisent uniquement Diffie-Hellman du groupe 2 (1024 bits), alors que vous devez peut-être spécifier des groupes plus puissants à utiliser dans IKE, tels que le groupe 14 (2048 bits), le groupe 24 (groupe MODP de 2048 bits) ou des groupes ECP (groupes à courbe elliptique) 256 ou 384 bits (groupe 19 et groupe 20, respectivement). Des exigences similaires s’appliquent également aux stratégies de mode rapide IPsec.

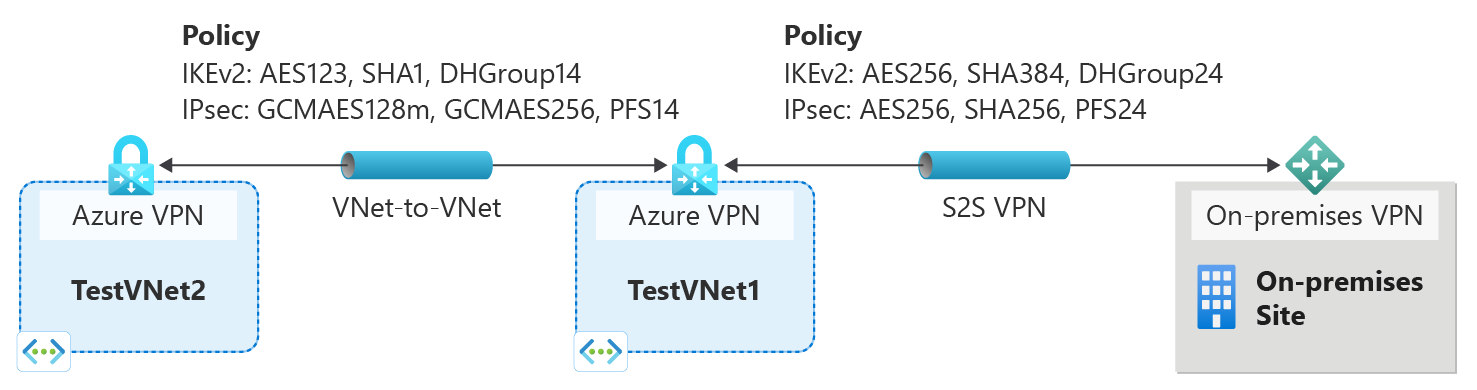

Stratégie IPsec/IKE personnalisée avec des passerelles VPN Azure

Les passerelles VPN Azure prennent désormais en charge la stratégie IPsec/IKE personnalisée par connexion. Vous pouvez choisir une combinaison spécifique d’algorithmes de chiffrement pour IPsec et IKE avec la force de clé souhaitée pour une connexion S2S ou de réseau virtuel à réseau virtuel, comme illustré dans l’exemple ci-dessous :

Vous pouvez créer une stratégie IPsec/IKE et l’appliquer à une connexion nouvelle ou existante.

Workflow

- Créer des réseaux virtuels, des passerelles VPN ou des passerelles de réseau local pour votre topologie de connectivité, comme décrit dans d’autres documents de guide pratique.

- Créez une stratégie IPsec/IKE.

- Vous pouvez appliquer la stratégie lorsque vous créez une connexion S2S ou de réseau virtuel à réseau virtuel.

- Si la connexion est déjà créée, vous pouvez appliquer la stratégie ou la mettre à jour sur une connexion existante.

Questions fréquentes (FAQ) relatives à la stratégie IPsec/IKE

Toutes les références SKU de passerelle VPN Azure prennent-elles en charge les stratégies personnalisées IPsec/IKE ?

Toutes les références SKU de passerelle VPN Azure prennent en charge les stratégies personnalisées IPsec/IKE, à l’exception de la référence SKU Essentiel.

Combien de stratégies puis-je spécifier pour une connexion ?

Vous ne pouvez spécifier qu’une seule combinaison de stratégies pour une connexion.

Puis-je spécifier une stratégie partielle sur une connexion (par exemple, seuls les algorithmes IKE, mais pas IPsec) ?

Non, vous devez spécifier tous les algorithmes et paramètres pour IKE (mode principal) et IPsec (mode rapide). Vous n’êtes pas en droit de spécifier de stratégie partielle.

Quels sont les algorithmes et les points forts clés pris en charge par la stratégie personnalisée ?

Le tableau suivant liste les algorithmes de chiffrement et les puissances de clé pris en charge que vous pouvez configurer. Vous devez sélectionner une option pour chaque champ.

| IPsec/IKEv2 | Options |

|---|---|

| Chiffrement IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Intégrité IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Groupe DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, Aucun |

| Chiffrement IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Aucun |

| Intégrité IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Groupe PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Aucun |

| Durée de vie de l’accès partagé en mode rapide | (Facultatif. Valeurs par défaut en l’absence de spécification) Secondes (entier, 300 au minimum, 27 000 par défaut) Kilooctets (entier, 1 024 au minimum, 102 400 000 par défaut) |

| Sélecteur de trafic | UsePolicyBasedTrafficSelectors ($True ou $False, mais facultatif, $False par défaut en l’absence de spécification) |

| Expiration DPD | Secondes (entier, 9 au minimum, 3 600 au maximum, 45 par défaut) |

La configuration de votre périphérique VPN local doit correspondre aux algorithmes et paramètres suivants, spécifiés dans la stratégie Azure IPsec ou IKE, ou les contenir :

- Algorithme de chiffrement IKE (mode principal, phase 1)

- Algorithme d’intégrité IKE (mode principal, phase 1)

- Groupe DH (mode principal, phase 1)

- Algorithme de chiffrement IPsec (mode rapide, phase 2)

- Algorithme d’intégrité IPsec (mode rapide, phase 2)

- Groupe PFS (mode rapide, phase 2)

- Sélecteur de trafic (si vous utilisez

UsePolicyBasedTrafficSelectors) - Durées de vie de l’association de sécurité (spécifications locales qui n’ont pas besoin de correspondre)

Si vous utilisez GCMAES pour l’algorithme de chiffrement IPsec, vous devez sélectionner le même algorithme GCMAES et la même longueur de clé pour l’intégrité IPsec. Par exemple, utilisez GCMAES128 pour les deux.

Dans le tableau des algorithmes et des clés :

- IKE correspond au Mode principal ou à la Phase 1.

- IPsec correspond au Mode rapide ou à la Phase 2.

- Le groupe DH spécifie le groupe Diffie-Hellman utilisé dans le Mode principal ou la Phase 1.

- Le groupe PFS spécifie le groupe Diffie-Hellman utilisé dans le Mode rapide ou la Phase 2.

La durée de vie de l’association de sécurité en mode principal IKE est fixée à 28 800 secondes pour les passerelles VPN Azure.

UsePolicyBasedTrafficSelectorsest un paramètre facultatif de la connexion. Si vous affectez la valeur$TrueàUsePolicyBasedTrafficSelectorssur une connexion, cela permet de configurer la passerelle VPN pour qu’elle se connecte à un pare-feu VPN basé sur des stratégies locales.Si vous activez

UsePolicyBasedTrafficSelectors, vérifiez que votre périphérique VPN dispose des sélecteurs de trafic correspondants, définis avec toutes les combinaisons de préfixes de votre réseau local (passerelle réseau locale) à destination ou en provenance des préfixes de réseau virtuel Azure, et non de manière indifférenciée. La passerelle VPN accepte n’importe quel sélecteur de trafic proposé par la passerelle VPN distante, indépendamment de ce qui est configuré sur la passerelle VPN.Par exemple, si les préfixes de votre réseau local sont 10.1.0.0/16 et 10.2.0.0/16 et si les préfixes de votre réseau virtuel sont 192.168.0.0/16 et 172.16.0.0/16, vous devez spécifier les sélecteurs de trafic suivants :

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Pour plus d’informations sur les sélecteurs de trafic basés sur des stratégies, consultez Connecter une passerelle VPN à plusieurs périphériques VPN locaux basés sur des stratégies.

La définition du délai d’expiration sur des périodes plus courtes oblige IKE à générer de nouvelles clés de chiffrement de manière plus intensive. La connexion peut alors sembler déconnectée dans certains cas. Cette situation n’est peut-être pas souhaitable si vos emplacements locaux sont plus éloignés de la région Azure dans laquelle se trouve la passerelle VPN, ou si l’état de la liaison physique est susceptible d’entraîner une perte de paquets. Nous vous recommandons généralement de définir le délai d’attente entre 30 et 45 secondes.

Pour en savoir plus, consultez Connecter une passerelle VPN à plusieurs périphériques VPN locaux basés sur la stratégie.

Quels sont les groupes Diffie-Hellman pris charge par la stratégie personnalisée ?

Le tableau suivant répertorie les groupes Diffie-Hellman correspondants pris en charge par la stratégie personnalisée :

| Groupe Diffie-Hellman | DHGroup | PFSGroup | Longueur de clé |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP 768 bits |

| 2 | DHGroup2 | PFS2 | MODP 1 024 bits |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP 2 048 bits |

| 19 | ECP256 | ECP256 | ECP 256 bits |

| 20 | ECP384 | ECP384 | ECP 384 bits |

| 24 | DHGroup24 | PFS24 | MODP 2 048 bits |

Pour plus d’informations, consultez RFC3526 et RFC5114.

La stratégie personnalisée remplace-t-elle les jeux de stratégie IPsec/IKE par défaut pour les passerelles VPN ?

Oui. Après avoir spécifié une stratégie personnalisée sur une connexion, la passerelle VPN Azure utilise uniquement cette stratégie sur la connexion, à la fois en tant qu’initiateur IKE et répondeur IKE.

Si je supprime une stratégie IPsec/IKE personnalisée, la connexion devient-elle non protégée ?

Non, IPsec/IKE permet toujours de protéger la connexion. Après avoir supprimé la stratégie personnalisée d’une connexion, la passerelle VPN revient à la liste par défaut des propositions IPsec/IKE et redémarre l’établissement d’une liaison IKE avec votre périphérique VPN local.

L’ajout ou la mise à jour d’une stratégie IPsec/IKE risquent-ils de perturber ma connexion VPN ?

Oui. Cela pourrait entraîner une courte interruption (de quelques secondes), car la passerelle VPN va éliminer la connexion existante et relancer l’établissement d’une liaison IKE pour rétablir le tunnel IPsec avec les nouveaux algorithmes de chiffrement et paramètres. Vérifiez que votre périphérique VPN local est également configuré avec les algorithmes et les puissances de clé correspondants pour réduire l’interruption.

Puis-je utiliser des stratégies différentes pour des connexions distinctes ?

Oui. Une stratégie personnalisée est appliquée sur une base par connexion. Vous pouvez créer et appliquer des stratégies IPsec/IKE différentes pour des connexions distinctes.

Vous pouvez également choisir d’appliquer des stratégies personnalisées pour un sous-ensemble de connexions. Les autres connexions utiliseront les jeux de stratégie IPsec/IKE par défaut d’Azure.

Puis-je utiliser une stratégie personnalisée sur les connexions de réseau virtuel à réseau virtuel ?

Oui. Vous pouvez appliquer une stratégie personnalisée pour les connexions IPsec entre différents sites ou les connexions de réseau virtuel à réseau virtuel.

Dois-je spécifier la même stratégie pour les ressources de connexion entre des réseaux virtuels ?

Oui. Un tunnel entre des réseaux virtuels se compose de deux ressources de connexion dans Azure, une pour chaque direction. Vérifiez que les deux ressources de connexion ont la même stratégie. Sinon, la connexion de réseau virtuel à réseau virtuel ne sera pas établie.

Quelle est la valeur du délai d’expiration DPD par défaut ? Est-ce que je peux spécifier un autre délai d’expiration DPD ?

Le délai d’expiration DPD par défaut est de 45 secondes sur les passerelles VPN. Vous pouvez spécifier une autre valeur de délai d’expiration DPD, entre 9 et 3 600 secondes sur chaque connexion IPsec ou réseau virtuel à réseau virtuel.

Remarque

La définition du délai d’expiration sur des périodes plus courtes oblige IKE à générer de nouvelles clés de chiffrement de manière plus intensive. La connexion peut alors sembler déconnectée dans certains cas. Cette situation n’est peut-être pas souhaitable si vos emplacements locaux sont plus éloignés de la région Azure dans laquelle se trouve la passerelle VPN, ou si l’état de la liaison physique est susceptible d’entraîner une perte de paquets. Nous vous recommandons généralement de définir le délai d’attente entre 30 et 45 secondes.

Une stratégie IPsec/IKE personnalisée fonctionne-elle sur les connexions ExpressRoute ?

Non. Une stratégie IPsec/IKE n’est compatible qu’avec les connexions S2S VPN et de réseau virtuel à réseau virtuel via les passerelles VPN.

Comment faire pour créer des connexions avec les types de protocole IKEv1 ou IKEv2 ?

Vous pouvez créer des connexions IKEv1 sur toutes les références SKU de type de VPN basé sur l’itinéraire, à l’exception de la référence SKU Essentiel, de la référence SKU Standard et des autres références SKU antérieures.

Vous pouvez spécifier un type de protocole de connexion IKEv1 ou IKEv2 lors de la création de connexions. Si vous ne spécifiez pas de type de protocole de connexion, IKEv2 est utilisé comme option par défaut là où c’est applicable. Pour plus d’informations, consultez la documentation cmdlets Azure PowerShell.

Pour plus d’informations sur les types de référence SKU et la prise en charge de IKEv1 et IKEv2, consultez Connecter une passerelle VPN à plusieurs périphériques VPN locaux basés sur la stratégie.

Le transit entre les connexions IKEv1 et IKEv2 est-il autorisé ?

Oui.

Puis-je avoir des connexions de site à site IKEv1 sur la référence SKU Essentiel pour le type de VPN basé sur l’itinéraire ?

Non. La référence SKU Essentiel ne prend pas en charge cette configuration.

Puis-je changer le type de protocole de connexion une fois la connexion créée (IKEv1 en IKEv2 et vice versa) ?

Non. Après avoir créé la connexion, vous ne pourrez pas modifier les protocoles IKEv1 et IKEv2. Vous devez la supprimer et recréer une connexion avec le type de protocole souhaité.

Pourquoi ma connexion IKEv1 se reconnecte-t-elle fréquemment ?

Si votre connexion IKEv1 de routage statique ou basée sur l’itinéraire se déconnecte à intervalles réguliers, cela est probablement dû au fait que vos passerelles VPN ne prennent pas en charge les recréations de clé sur place. En cas de recréation de clé du mode principal, vos tunnels IKEv1 se déconnectent et leur reconnexion prend jusqu’à 5 secondes. La valeur d’expiration du délai d’expiration de la négociation du mode principal détermine la fréquence des recréations de clé. Pour empêcher ces reconnexions, vous pouvez passer à l’utilisation d’IKEv2, qui prend en charge les recréations de clé sur place.

Si votre connexion se reconnecte à des moments aléatoires, suivez le Guide de résolution des problèmes.

Où puis-je trouver plus d’informations et des étapes pour la configuration ?

Voir les articles suivants :

- Configurer des stratégies de connexion IPsec/IKE personnalisées pour un VPN site à site et une connexion de réseau virtuel à réseau virtuel : Portail Azure

- Configurer des stratégies de connexion IPsec/IKE personnalisées pour un S2S VPN VNet-to-VNet et une connexion de réseau virtuel à réseau virtuel : PowerShell

Étapes suivantes

Consultez Configurer la stratégie IPsec/IKE pour obtenir des instructions détaillées sur la configuration d’une stratégie IPsec/IKE personnalisée sur une connexion.

Consultez aussi Connecter plusieurs appareils VPN en fonction de stratégies pour en savoir plus sur l’option UsePolicyBasedTrafficSelectors.