Tutoriel : Créer une stratégie WAF sur Azure Front Door à l'aide du Portail Microsoft Azure

Ce didacticiel vous montre comment créer une stratégie de pare-feu d'application Web (WAF) de base et l'appliquer à un hôte frontal sur Azure Front Door.

Dans ce tutoriel, vous allez apprendre à :

- Créez une stratégie WAF.

- Associez-le à un hôte frontal.

- Configurez les règles WAF.

Prérequis

Créez une instance Azure Front Door ou un profil Azure Front Door Standard ou Premium.

Créer une stratégie de pare-feu d’applications web (WAF).

Tout d'abord, créez une stratégie WAF de base avec l'ensemble de règles par défaut (Data Replication Service) géré à l'aide du Portail Microsoft Azure.

Dans le coin supérieur gauche de l'écran, sélectionnez Créer une ressource. Recherchez WAF, sélectionnez Web Application Firewall (WAF), puis sélectionnez Créer.

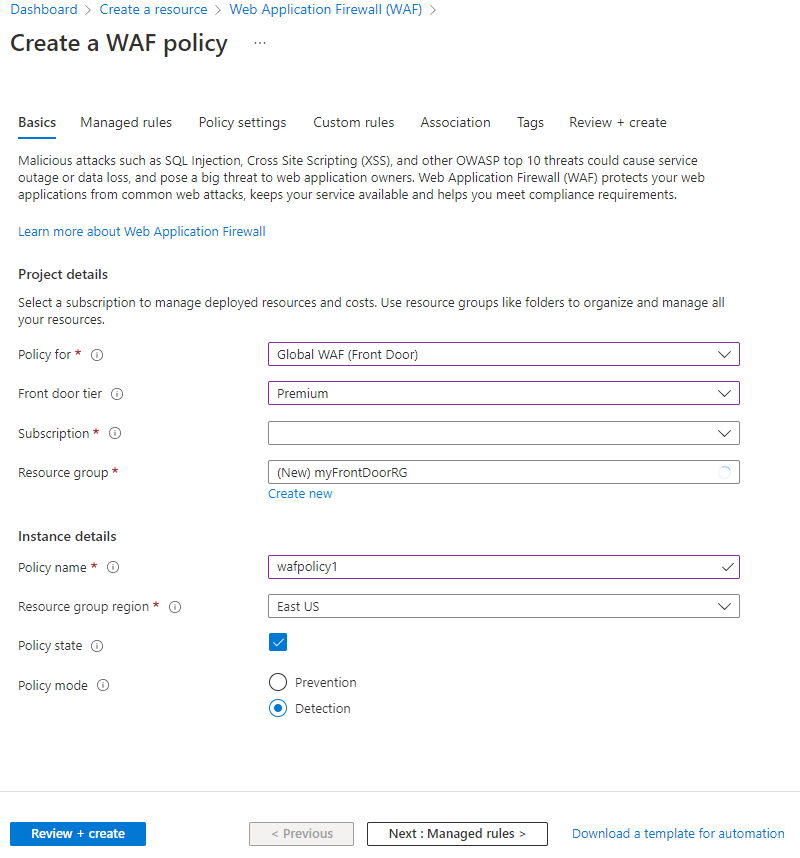

Dans l'onglet Général de la page Créer une stratégie WAF, entrez ou sélectionnez les informations suivantes et acceptez les valeurs par défaut pour les paramètres restants.

Paramètre Valeur Stratégie pour Sélectionnez WAF global (Front Door) . Niveau Front Door Choisissez entre les niveaux Classic, Standard et Premium. Abonnement Sélectionnez votre abonnement Azure. Resource group Sélectionnez le nom de votre groupe de ressources Azure Front Door. Nom de stratégie Entrez un nom unique pour votre stratégie WAF. État de la stratégie Défini sur Activé.

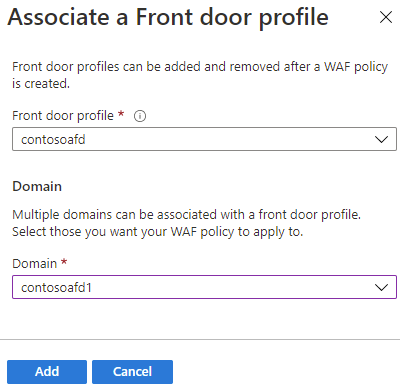

Dans l'onglet Association, sélectionnez Associer un profil de porte d'entrée, saisissez les paramètres suivants, puis sélectionnez Ajouter.

Paramètre Valeur Profil Front Door Sélectionnez le nom de votre profil Azure Front Door. Domaines Sélectionnez les domaines auxquels vous souhaitez associer la stratégie WAF, puis sélectionnez Ajouter.

Remarque

Si le domaine est associé à une stratégie WAF, il s'affiche en grisé. Vous devez d'abord supprimer le domaine de la stratégie associée, puis réassocier le domaine à une nouvelle stratégie WAF.

Sélectionnez Vérifier + créer>Créer.

Configurer des règles WAF (facultatif)

Suivez ces étapes pour configurer les règles WAF.

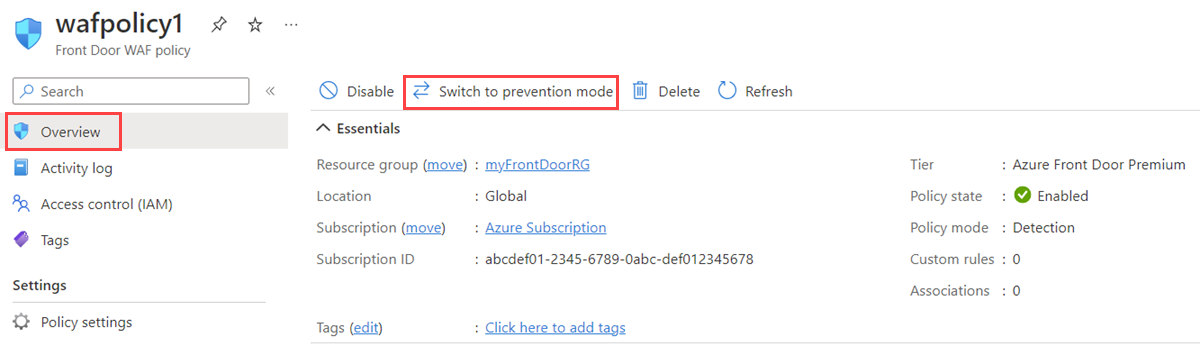

Changer de mode

Lorsque vous créez une stratégie WAF, par défaut, la stratégie WAF est en mode Détection. En mode Détection, le WAF ne bloque aucune requête. Au lieu de cela, les demandes correspondant aux règles de WAF sont journalisées dans les journaux WAF. Pour voir le WAF en action, vous pouvez modifier les paramètres du mode de Détection à Prévention. En mode Prévention, les demandes qui correspondent à des règles définies sont bloquées et enregistrées dans les journaux WAF.

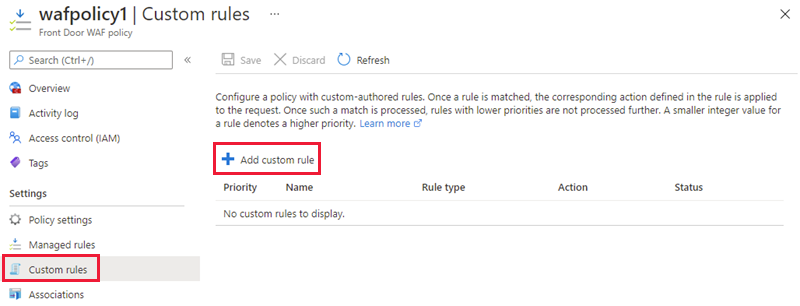

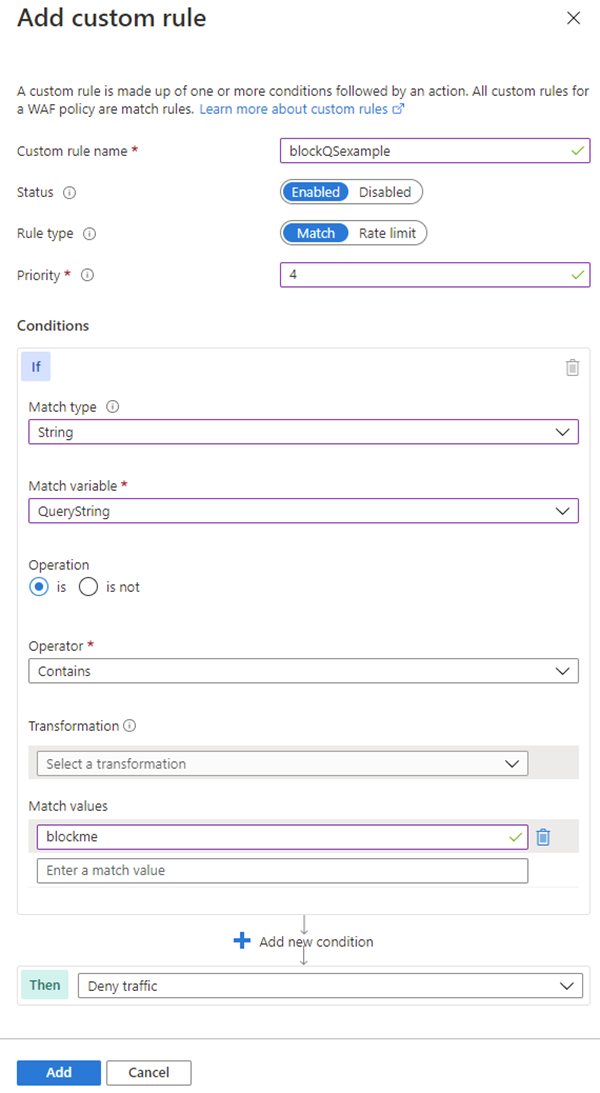

Règles personnalisées

Pour créer une règle personnalisée, sous la section Règles personnalisées, sélectionnez Ajouter une règle personnalisée pour ouvrir la page de configuration des règles personnalisées.

L'exemple suivant montre comment configurer une règle personnalisée pour bloquer une demande si la chaîne de requête contient blockme.

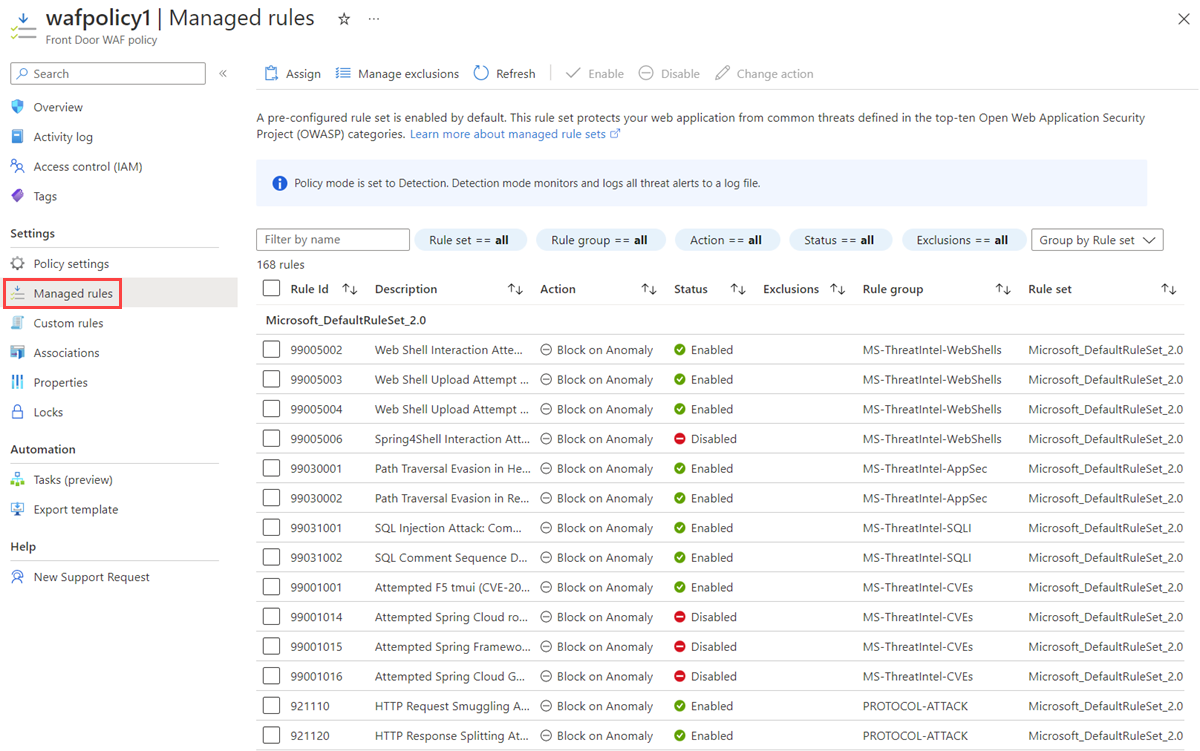

Ensemble de règles par défaut

L'ensemble de règles par défaut géré par Azure est activé par défaut pour les niveaux Premium et Classic d'Azure Front Door. Le Data Replication Service actuel pour le niveau Premium d’Azure Front Door est Microsoft_DefaultRuleSet_2.1. Microsoft_DefaultRuleSet_1.1 est le Data Replication Service actuel pour le niveau classique d'Azure Front Door. Sur la page Règles gérées, sélectionnez Attribuer pour attribuer un Data Replication Service différent.

Pour désactiver une règle individuelle, cochez la case devant le numéro de règle et sélectionnez Désactiver en haut de la page. Pour modifier les types d'action pour des règles individuelles dans l'ensemble de règles, cochez la case devant le numéro de règle et sélectionnez Modifier l'action en haut de la page.

Remarque

Les règles gérées sont uniquement prises en charge dans les stratégies de niveau Azure Front Door Premium et de niveau Azure Front Door Classic.

Nettoyer les ressources

Quand vous n’en avez plus besoin, supprimez le groupe de ressources et toutes les ressources associées.