Configurer l’accès administrateur

Microsoft Defender for Cloud Apps prend en charge le contrôle d’accès en fonction du rôle. Cet article fournit des instructions pour définir l’accès à Defender for Cloud Apps pour vos administrateurs. Pour plus d’informations sur l’attribution de rôles d’administrateur, consultez les articles pour Microsoft Entra ID et Microsoft 365.

Rôles Microsoft 365 et Microsoft Entra avec accès à Defender for Cloud Apps

Remarque

- Les rôles Microsoft 365 et Microsoft Entra ne sont pas répertoriés dans la page Defender for Cloud Apps Gérer l’accès administrateur. Pour attribuer des rôles dans Microsoft 365 ou Microsoft Entra ID, accédez aux paramètres RBAC appropriés pour ce service.

- Defender for Cloud Apps utilise Microsoft Entra ID pour déterminer le paramètre de délai d’inactivité au niveau du répertoire de l’utilisateur. Si un utilisateur est configuré dans Microsoft Entra ID pour ne jamais se déconnecter en cas d’inactivité, le même paramètre s’applique également dans Defender for Cloud Apps.

Par défaut, les rôles d’administrateur Microsoft 365 et Microsoft Entra ID suivants ont accès à Defender for Cloud Apps :

| Nom du rôle | Description |

|---|---|

| Administrateur général et administrateur de la sécurité | Les administrateurs disposant d’un accès total disposent d’autorisations complètes dans Defender for Cloud Apps. Ils peuvent ajouter des administrateurs, ajouter des stratégies et des paramètres, charger des journaux et effectuer des actions de gouvernance, accéder et gérer des agents SIEM. |

| administrateur Sécurité des applications cloud | Autorise l’accès complet et les autorisations dans Defender for Cloud Apps. Ce rôle accorde des autorisations complètes à Defender for Cloud Apps, comme le rôle Administrateur général Microsoft Entra ID. Toutefois, ce rôle est limité à Defender for Cloud Apps et n’accorde pas d’autorisations complètes sur d’autres produits de sécurité Microsoft. |

| Administrateur de conformité | Dispose d'autorisations en lecture seule et peut gérer les alertes. Impossible d’accéder aux recommandations de sécurité pour les plateformes cloud. Peut créer et modifier des stratégies de fichiers, autoriser les actions de gouvernance des fichiers et afficher tous les rapports intégrés sous Gestion des données. |

| Administrateur de conformité des données | Dispose d’autorisations en lecture seule, peut créer et modifier des stratégies de fichier, autoriser les actions de gouvernance des fichiers et afficher tous les rapports de découverte. Impossible d’accéder aux recommandations de sécurité pour les plateformes cloud. |

| Opérateur de sécurité | Dispose d'autorisations en lecture seule et peut gérer les alertes. Ces administrateurs ne peuvent pas effectuer les actions suivantes :

|

| Lecteur de sécurité | Dispose d’autorisations en lecture seule et peut créer des jetons d’accès à l’API. Ces administrateurs ne peuvent pas effectuer les actions suivantes :

|

| Lecteur global | Dispose d’un accès complet en lecture seule à tous les aspects de Defender for Cloud Apps. Impossible de modifier les paramètres ou d’effectuer des actions. |

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Remarque

Les fonctionnalités de gouvernance des applications sont contrôlées par des rôles Microsoft Entra ID uniquement. Pour plus d’informations, consultez Rôles de gouvernance des applications.

Rôles et autorisations

| Autorisations | Administrateur global | Administrateur de la sécurité | Administration de conformité | Administration des données de conformité | Opérateur de sécurité | Lecteur de sécurité | Lecteur général | Administration PBI | administrateur Sécurité des applications cloud |

|---|---|---|---|---|---|---|---|---|---|

| Lire les alertes | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Gérer des alertes | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Lire les applications OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Effectuer des actions d’application OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Accéder aux applications découvertes, au catalogue d’applications cloud et à d’autres données de découverte cloud | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Configurer des connecteurs d’API | ✔ | ✔ | ✔ | ✔ | |||||

| Effectuer des actions de découverte cloud | ✔ | ✔ | ✔ | ||||||

| Accéder aux données des fichiers et aux stratégies de fichier | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Effectuer des actions de fichier | ✔ | ✔ | ✔ | ✔ | |||||

| Journal de gouvernance d’accès | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Effectuer des actions de journal de gouvernance | ✔ | ✔ | ✔ | ✔ | |||||

| Journal de gouvernance de la découverte délimitée par l’accès | ✔ | ✔ | ✔ | ||||||

| Lire les stratégies | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Effectuer toutes les actions de stratégie | ✔ | ✔ | ✔ | ✔ | |||||

| Effectuer des actions de stratégie de fichier | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Effectuer des actions de stratégie OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Afficher gérer l’accès administrateur | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Gérer les administrateurs et la confidentialité des activités | ✔ | ✔ | ✔ |

Rôles d’administrateur intégrés dans Defender for Cloud Apps

Les rôles d’administrateur spécifiques suivants peuvent être configurés dans le portail Microsoft Defender, dans la zone Autorisations > Rôles d’applications > cloud :

| Nom du rôle | Description |

|---|---|

| Administrateur général | Dispose d’un accès complet similaire au rôle Administrateur général Microsoft Entra, mais uniquement à Defender for Cloud Apps. |

| Administrateur de conformité | Accorde les mêmes autorisations que le rôle d’administrateur de conformité Microsoft Entra, mais uniquement à Defender for Cloud Apps. |

| Lecteur de sécurité | Accorde les mêmes autorisations que le rôle lecteur de sécurité Microsoft Entra, mais uniquement à Defender for Cloud Apps. |

| Opérateur de sécurité | Accorde les mêmes autorisations que le rôle d’opérateur de sécurité Microsoft Entra, mais uniquement à Defender for Cloud Apps. |

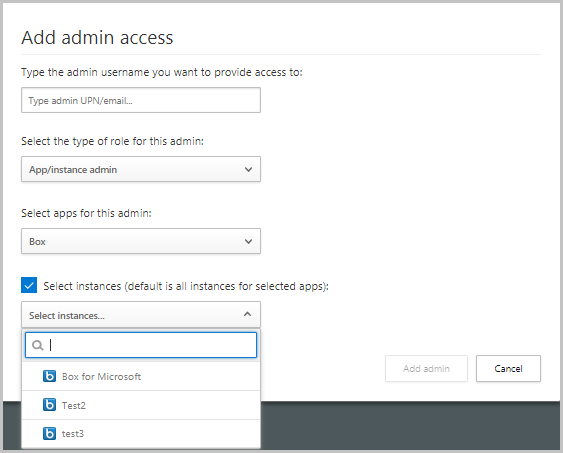

| Administrateur d’application/instance | Dispose d’autorisations complètes ou en lecture seule sur toutes les données dans Defender for Cloud Apps qui traite exclusivement de l’application ou du instance spécifique d’une application sélectionnée. Par exemple, vous accordez une autorisation d’administrateur utilisateur à votre instance Européen Box. L’administrateur voit uniquement les données relatives à l’instance européen Box, qu’il s’agisse de fichiers, d’activités, de stratégies ou d’alertes :

|

| Administrateur du groupe d’utilisateurs | Dispose d’autorisations complètes ou en lecture seule sur toutes les données dans Defender for Cloud Apps qui traite exclusivement des groupes spécifiques qui leur sont affectés. Par exemple, si vous attribuez des autorisations d’administrateur d’utilisateur au groupe « Allemagne - tous les utilisateurs », l’administrateur peut afficher et modifier les informations dans Defender for Cloud Apps uniquement pour ce groupe d’utilisateurs. L’administrateur du groupe d’utilisateurs a l’accès suivant :

Remarques :

|

| Administrateur général Cloud Discovery | A l’autorisation d’afficher et de modifier tous les paramètres et données de découverte du cloud. L’administrateur de découverte globale a l’accès suivant :

|

| Administrateur de rapports Cloud Discovery |

|

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Les rôles d’administrateur de Defender for Cloud Apps intégrés fournissent uniquement des autorisations d’accès pour Defender for Cloud Apps.

Remplacer les autorisations d’administrateur

Si vous souhaitez remplacer l’autorisation d’un administrateur à partir de Microsoft Entra ID ou Microsoft 365, vous pouvez le faire en ajoutant manuellement l’utilisateur à Defender for Cloud Apps et en lui attribuant des autorisations. Par exemple, si vous souhaitez affecter Stephanie, qui est un lecteur sécurité dans Microsoft Entra ID à disposer d’un accès complet dans Defender for Cloud Apps, vous pouvez l’ajouter manuellement à Defender for Cloud Apps et lui attribuer un accès complet pour remplacer son rôle et lui accorder les autorisations nécessaires dans Defender for Cloud Apps. Notez qu’il n’est pas possible de remplacer Microsoft Entra rôles qui accordent un accès complet (Administrateur général, administrateur de la sécurité et administrateur Sécurité des applications cloud).

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Ajouter d’autres administrateurs

Vous pouvez ajouter des administrateurs supplémentaires à Defender for Cloud Apps sans ajouter d’utilisateurs à Microsoft Entra rôles d’administration. Pour ajouter des administrateurs supplémentaires, procédez comme suit :

Importante

- L’accès à la page Gérer l’accès administrateur est disponible pour les membres des groupes Administrateurs généraux, Administrateurs de sécurité, Administrateurs de conformité, Administrateurs de données de conformité, Opérateurs de sécurité, Lecteurs de sécurité et Lecteurs généraux.

- Pour modifier la page Gérer l’accès administrateur et accorder à d’autres utilisateurs l’accès à Defender for Cloud Apps, vous devez disposer au moins d’un rôle Administrateur de la sécurité.

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

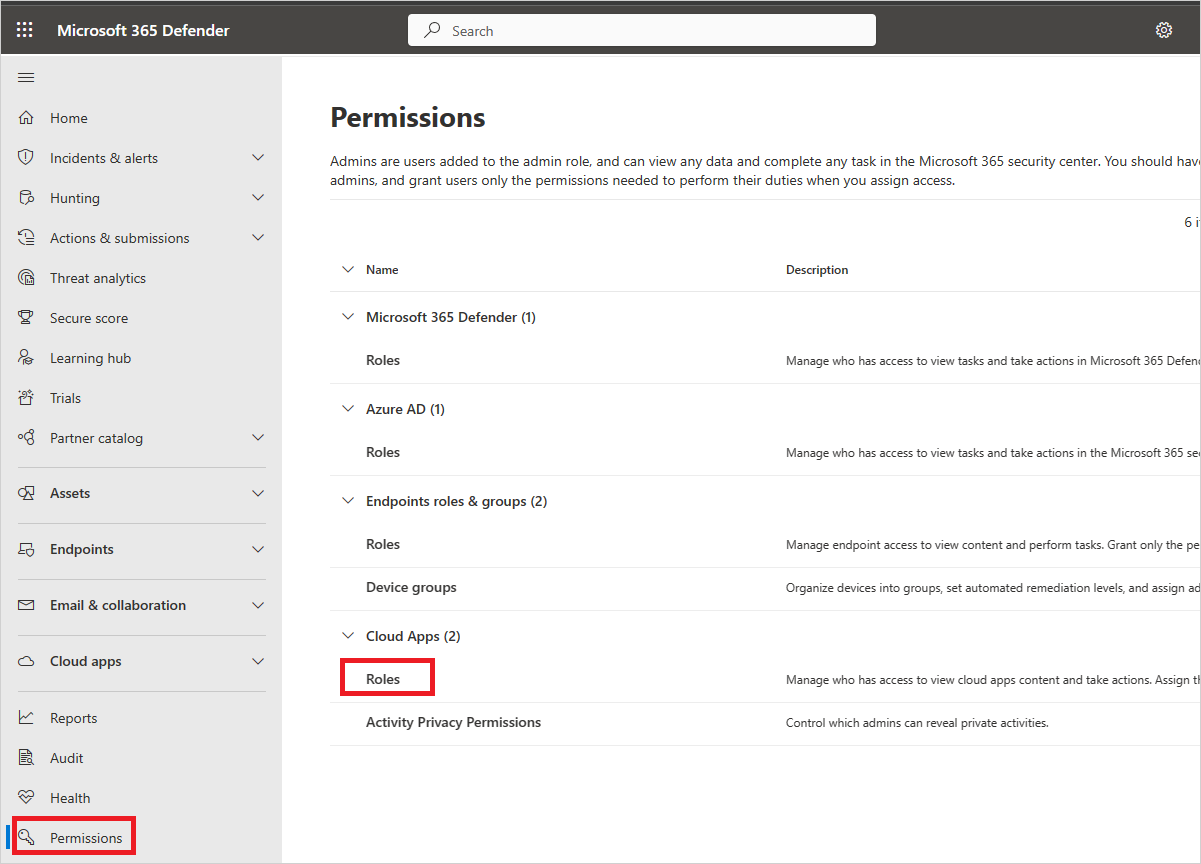

Dans le portail Microsoft Defender, dans le menu de gauche, sélectionnez Autorisations.

Sous Applications cloud, choisissez Rôles.

Sélectionnez +Ajouter un utilisateur pour ajouter les administrateurs qui doivent avoir accès à Defender for Cloud Apps. Indiquez l’adresse e-mail d’un utilisateur à partir de votre organization.

Remarque

Si vous souhaitez ajouter des fournisseurs de services de sécurité gérés (MSSP) externes en tant qu’administrateurs pour Defender for Cloud Apps, veillez d’abord à les inviter en tant qu’invités à votre organization.

Ensuite, sélectionnez la liste déroulante pour définir le type de rôle de l’administrateur. Si vous sélectionnez Administrateur d’application/d’instance, sélectionnez l’application et instance pour laquelle l’administrateur dispose d’autorisations.

Remarque

Tout administrateur, dont l’accès est limité, qui tente d’accéder à une page restreinte ou d’effectuer une action restreinte reçoit une erreur indiquant qu’il n’a pas l’autorisation d’accéder à la page ou d’effectuer l’action.

Sélectionnez Ajouter un administrateur.

Inviter des administrateurs externes

Defender for Cloud Apps vous permet d’inviter des administrateurs externes (MSSP) en tant qu’administrateurs du service Defender for Cloud Apps de votre organization (client MSSP). Pour ajouter des mssp, assurez-vous que Defender for Cloud Apps est activé sur le locataire MSSP, puis ajoutez-les en tant qu’utilisateurs Microsoft Entra B2B Collaboration dans les clients MSSP Portail Azure. Une fois ajoutés, les FOURNISSEURS de services de sécurité peuvent être configurés en tant qu’administrateurs et affectés à l’un des rôles disponibles dans Defender for Cloud Apps.

Pour ajouter des MSSP au service de Defender for Cloud Apps client MSSP

- Ajoutez des MSSP en tant qu’invités dans l’annuaire des clients MSSP en suivant les étapes sous Ajouter des utilisateurs invités à l’annuaire.

- Ajoutez des mssp et attribuez un rôle d’administrateur dans le client MSSP Defender for Cloud Apps en suivant les étapes décrites sous Ajouter des administrateurs supplémentaires. Fournissez la même adresse e-mail externe que celle utilisée lors de leur ajout en tant qu’invités dans l’annuaire client MSSP.

Accès pour les fournisseurs de services MSSP au service Defender for Cloud Apps client MSSP

Par défaut, les fournisseurs de services de gestion de services de sécurité accèdent à leur locataire Defender for Cloud Apps via l’URL suivante : https://security.microsoft.com.

Toutefois, les mssp doivent accéder au portail Microsoft Defender client MSSP à l’aide d’une URL spécifique au locataire au format suivant : https://security.microsoft.com/?tid=<tenant_id>.

Les FOURNISSEURS de services de sécurité peuvent utiliser les étapes suivantes pour obtenir l’ID de locataire du portail client MSSP, puis utiliser l’ID pour accéder à l’URL spécifique au locataire :

En tant que MSSP, connectez-vous à Microsoft Entra ID avec vos informations d’identification.

Basculez le répertoire vers le locataire du client MSSP.

Sélectionnez Microsoft Entra ID>Propriétés. Vous trouverez l’ID de locataire du client MSSP dans le champ ID de locataire .

Accédez au portail client MSSP en remplaçant la

customer_tenant_idvaleur dans l’URL suivante :https://security.microsoft.com/?tid=<tenant_id>.

audit d’activité Administration

Defender for Cloud Apps vous permet d’exporter un journal des activités de connexion administrateur et un audit des vues d’un utilisateur spécifique ou des alertes effectuées dans le cadre d’une investigation.

Pour exporter un journal, procédez comme suit :

Dans le portail Microsoft Defender, dans le menu de gauche, sélectionnez Autorisations.

Sous Applications cloud, choisissez Rôles.

Dans la page Administration rôles, dans le coin supérieur droit, sélectionnez Exporter les activités d’administrateur.

Spécifiez l’intervalle de temps requis.

Cliquez sur Exporter.