Gouverner les applications découvertes à l’aide de Microsoft Defender for Endpoint

L’intégration de Microsoft Defender for Endpoint à Microsoft Defender pour point de terminaison fournit une solution de contrôle et de visibilité de l’informatique « fantôme ». Notre intégration permet aux administrateurs Defender for Cloud Apps de bloquer l’accès des utilisateurs finaux aux applications cloud en intégrant en mode natif les contrôles de gouvernance des applications Defender for Cloud Apps à la protection réseau de Microsoft Defender for Endpoint. Les administrateurs peuvent également adopter une approche plus douce des utilisateurs d’avertissement lorsqu’ils accèdent à des applications cloud risquées.

Defender for Cloud Apps utilise la balise d’application prédéfinie Non approuvépour marquer les applications cloud comme interdites pour une utilisation, disponibles dans les pages de catalogue d’applications Cloud Discovery et Cloud. En activant l’intégration à Defender for Endpoint, vous pouvez bloquer en toute transparence l’accès aux applications non approuvées en un seul clic dans le portail Defender for Cloud Apps.

Les applications marquées comme Non approuvées dans Defender for Cloud Apps sont automatiquement synchronisées avec Defender for Endpoint. Plus précisément, les domaines utilisés par ces applications non approuvées sont propagés aux appareils de point de terminaison pour pour être bloqués par Microsoft Defender Antivirus dans le cadre de protection réseau SLA.

Remarque

La latence de temps pour bloquer une application via Defender for Endpoint est jusqu’à trois heures à partir du moment où vous marquez l’application comme non approuvée dans Defender for Cloud Apps au moment où l’application est bloquée sur l’appareil. Cela est dû à une heure de synchronisation de Defender for Cloud Apps approuvée/non approuvée à Defender for Endpoint, et jusqu’à deux heures pour envoyer la stratégie aux appareils afin de bloquer l’application une fois l’indicateur créé dans Defender for Endpoint.

Prérequis

L’une des licences suivantes :

- Defender pour Cloud Apps (E5, AAD-P1m CAS-D) et Microsoft Defender pour Cloud Apps Plan 2, avec des points de terminaison intégrés à Defender pour Cloud Apps.

- Microsoft 365 E5

Antivirus Microsoft Defender. Pour plus d’informations, consultez l’article suivant :

L'un des systèmes d'exploitation pris en charge suivants :

- Windows : Versions de Windows 10 18.09 (RS5) OS Build 1776.3, 11 et supérieures

- Android : version minimale 8.0 : pour plus d’informations, consultez : Microsoft Defender for Endpoint sur Android

- iOS : version minimale 14.0 : pour plus d’informations, consultez : Microsoft Defender for Endpoint sur iOS

- macOS : version minimale 11 : Pour plus d’informations, consultez : Protection réseau pour macOS

- Configuration système requise pour Linux : Pour plus d’informations, consultez : Protection réseau pour Linux

Microsoft Defender pour point de terminaison intégré. Pour plus d'informations, consultez Intégration de Defender pour Cloud Apps avec Defender pour point de terminaison.

Accès administrateur pour effectuer des modifications dans Defender pour Cloud Apps. Pour plus d’informations, consultez Gestion des accès d’administration.

Activer le blocage des applications cloud avec Defender pour point de terminaison

Procédez de la manière suivante pour activer le contrôle d’accès pour les applications cloud :

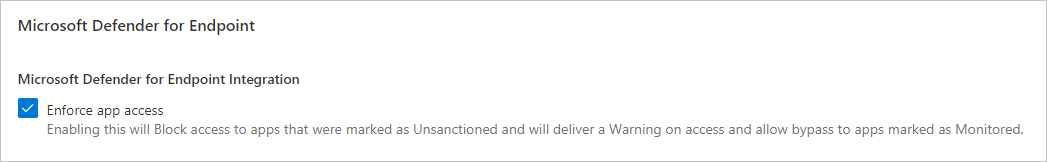

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Cloud Discovery, sélectionnez Microsoft Defender for Endpoint, puis Appliquer l’accès aux applications.

Remarque

Cela peut prendre jusqu’à 30 minutes pour que ce paramètre prenne effet.

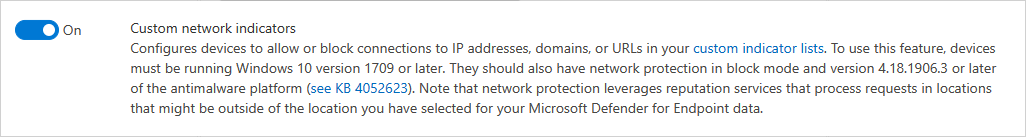

Dans Microsoft Defender XDR, accédez à Paramètres>Points de terminaison>Fonctionnalités avancées, puis sélectionnez Indicateurs de réseau personnalisés. Pour plus d’informations sur les indicateurs réseau, consultez Créer des indicateurs pour les adresses IP et les URL/domaines.

Cela vous permet de tirer parti des fonctionnalités de protection réseau Microsoft Defender Antivirus pour bloquer l’accès à un ensemble prédéfini d’URL à l’aide de Defender for Cloud Apps, soit en affectant manuellement des balises d’application à des applications spécifiques ou automatiquement à l’aide d’une stratégie de découverte d’applications.

Éduquer les utilisateurs lors de l'accès aux applications bloquées & personnaliser la page de blocage.

Les administrateurs peuvent désormais configurer et intégrer une URL de support/d'aide pour les pages de bloc. Grâce à cette configuration, les administrateurs peuvent sensibiliser les utilisateurs lorsqu'ils accèdent à des apps bloquées. Les utilisateurs sont invités à créer un lien de redirection personnalisé vers une page de l'entreprise répertoriant les applications dont l'utilisation est bloquée et les étapes nécessaires à suivre pour obtenir une exception sur les pages bloquées. Les utilisateurs finaux seront redirigés vers cette URL configurée par l'administrateur lorsqu'ils cliqueront sur « Visiter la page d'assistance » sur la page de blocage.

Defender for Cloud Apps utilise la balise d’application prédéfini non approuvé pour marquer les applications cloud comme bloquées. La balise est disponible sur les pages Cloud Discovery et Catalogue d’applications cloud. En activant l'intégration avec Defender for Endpoint, vous pouvez sensibiliser de manière transparente les utilisateurs aux applications dont l'utilisation est bloquée et aux étapes permettant de sécuriser une exception en un seul clic dans le portail Defender for Cloud Apps.

Les applications marquées comme non approuvées sont automatiquement synchronisées avec les indicateurs d’URL personnalisés de Defender for Endpoint, généralement en quelques minutes. Plus précisément, les domaines utilisés par les applications bloquées sont propagés aux appareils des points de terminaison pour fournir un message par Microsoft Defender Antivirus dans le cadre du contrat SLA de protection du réseau.

Configuration de l'URL de redirection personnalisée pour la page de blocage

Suivez les étapes ci-dessous pour configurer une URL d'aide/support personnalisée pointant vers une page Web de l'entreprise ou un lien Sharepoint où vous pourrez expliquer aux employés pourquoi l'accès à l'application leur a été interdit et leur fournir une liste d'étapes pour obtenir une exception ou partager la stratégie d'accès de l'entreprise afin d'adhérer à l'acceptation des risques de votre organisation.

- Dans le portail Microsoft Defender, sélectionnez Paramètres>Applications cloud>Cloud Discovery>Microsoft Defender for Endpoint.

- Dans le menu déroulant Alertes, sélectionnez Information.

- Sous Avertissements de l'utilisateur> URL de notification pour les applications bloquées, saisissez votre URL. Par exemple :

Bloquer des applications pour des groupes d'appareils spécifiques

Pour bloquer l’utilisation pour des groupes d’appareils spécifiques, procédez de la manière suivante :

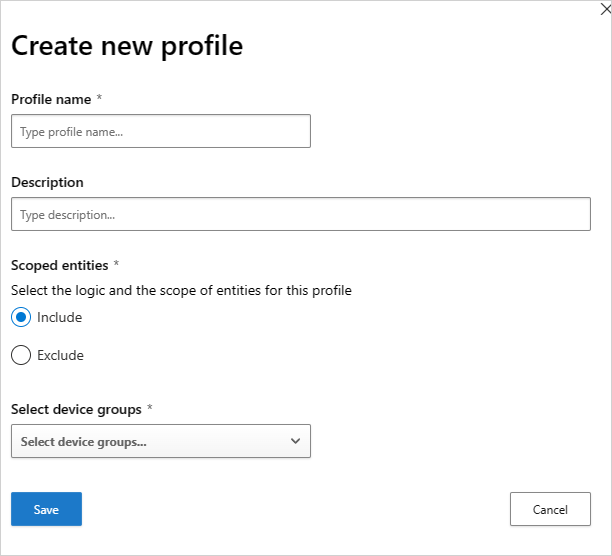

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Ensuite, sous Cloud Discovery, sélectionnez Balises d’applications et accédez à l’onglet Profils délimités.

Sélectionnez Ajouter un profil. Le profil définit les entités délimitées pour bloquer/débloquer des applications.

Fournissez un nom de profil descriptif et une description.

Choisissez si le profil doit être un profil Inclure ou Exclure.

Inclure : seul l’ensemble d’entités inclus sera affecté par l’application de l’accès. Par exemple, le profil myContoso a Inclure pour les groupes d’appareils A et B. Le blocage de l’application Y avec le profil myContoso bloquera l’accès aux applications uniquement pour les groupes A et B.

Exclure : l’ensemble exclu d’entités ne sera pas affecté par l’application de l’accès. Par exemple, le profil myContoso a Exclure pour les groupes d’appareils A et B. Le blocage de l’application Y avec le profil myContoso bloquera l’accès aux applications à l’ensemble de l’organisation à l’exception des groupes A et B.

Sélectionnez les groupes d’appareils appropriés pour le profil. Les groupes d’appareils répertoriés sont extraits de Microsoft Defender for Endpoint. Pour plus d’informations, voir Créer un groupe d’appareils.

Cliquez sur Enregistrer.

Procédez comme suit pour bloquer une application :

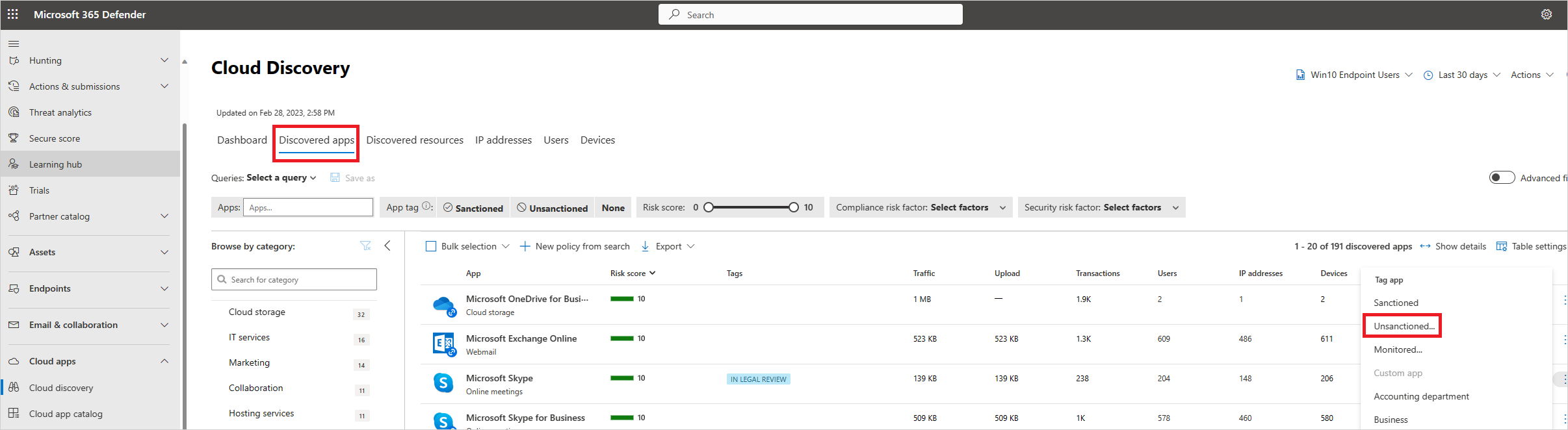

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Cloud Discovery et allez sur l’onglet Applications découvertes.

Sélectionnez l’application qui doit être bloquée.

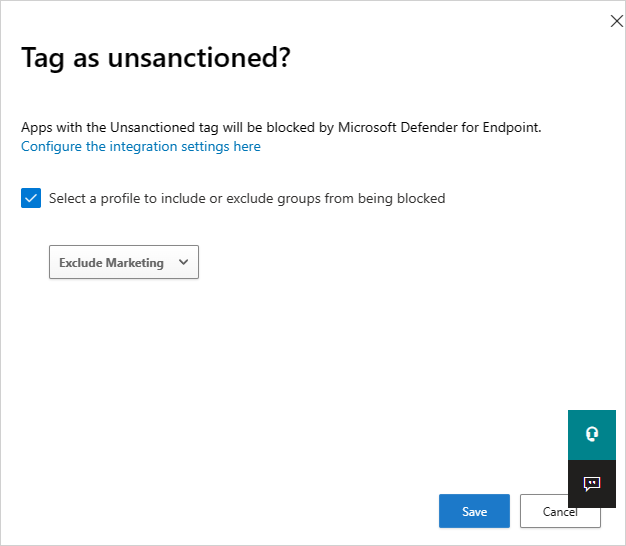

Étiquetez l’application comme non approuvée.

Pour bloquer tous les appareils de votre organisation, sélectionnez Enregistrer dans la boîte de dialogue Baliser comme non approuvé?. Pour bloquer des groupes d’appareils spécifiques dans vos organisations, sélectionnez Sélectionner un profil pour inclure ou exclure des groupes pour le blocage. Choisissez ensuite le profil pour lequel l’application sera bloquée, puis sélectionnez Enregistrer.

La boîte de dialogue Baliser comme non approuvé? apparaît uniquement si votre locataire a activé le blocage des applications cloud avec Defender pour point de terminaison et si vous disposez d'un accès administrateur pour apporter des modifications.

Remarque

- La capacité d’application est basée sur les indicateurs d’URL personnalisés de Defender for Endpoint.

- Toute étendue organisationnelle définie manuellement sur les indicateurs créés par Defender for Cloud Apps avant la publication de cette fonctionnalité sera remplacée par Defender for Cloud Apps. L’étendue requise doit être définie à partir de l’expérience Defender for Cloud Apps à l’aide de l’expérience des profils délimités.

- Pour supprimer un profil d’étendue sélectionné d’une application non approuvée, supprimez la balise non approuvée, puis étiquetez à nouveau l’application avec le profil délimité requis.

- La propagation des domaines d’application peut prendre jusqu’à deux heures et être mise à jour dans les appareils de point de terminaison une fois qu’ils sont marqués avec la balise ou/et l’étendue appropriées.

- Lorsqu'une application est balisée comme étant surveillée, l'option permettant d'appliquer un profil ciblé s'affiche uniquement si la source de données intégrée Utilisateurs Win10 Endpoint a reçu des données de manière constante au cours des 30 derniers jours.

Informer les utilisateurs lors de l’accès aux applications à risque

Les administrateurs ont la possibilité d’avertir les utilisateurs lorsqu’ils accèdent à des applications risquées. Au lieu de bloquer les utilisateurs, ils sont invités à fournir un message fournissant un lien de redirection personnalisé vers une page de société répertoriant les applications approuvées pour une utilisation. L’invite fournit des options permettant aux utilisateurs de contourner l’avertissement et de passer à l’application. Les administrateurs sont également en mesure de surveiller le nombre d’utilisateurs qui contournent le message d’avertissement.

Defender for Cloud Apps utilise la balise d’application prédéfini surveillée pour marquer les applications cloud comme risquées à utiliser. La balise est disponible sur les pages Cloud Discovery et Catalogue d’applications cloud. En activant l’intégration à Defender for Endpoint, vous pouvez avertir en toute transparence les utilisateurs sur l’accès aux applications surveillées en un seul clic dans le portail Defender for Cloud Apps.

Les applications marquées comme surveillées sont automatiquement synchronisées avec les indicateurs d’URL personnalisés de Defender for Endpoint, généralement en quelques minutes. Plus précisément, les domaines utilisés par les applications surveillées sont propagés aux appareils de point de terminaison pour fournir un message d’avertissement par Microsoft Defender Antivirus dans le SLA de protection réseau.

Configuration de l’URL de redirection personnalisée pour le message d’avertissement

Utilisez les étapes suivantes pour configurer une URL personnalisée pointant vers une page web de société où vous pouvez informer les employés sur la raison pour laquelle ils ont été avertis et fournir une liste d’autres applications approuvées qui adhèrent à l’acceptation des risques de votre organisation ou qui sont déjà gérées par l’organisation.

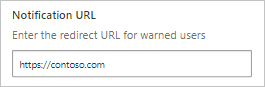

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Cloud Discovery, sélectionnez Microsoft Defender for Endpoint.

Dans la zone URL de notification, entrez votre URL.

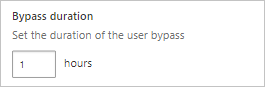

Configuration de la durée de contournement par l’utilisateur

Étant donné que les utilisateurs peuvent contourner le message d’avertissement, vous pouvez utiliser les étapes suivantes pour configurer la durée du contournement s’appliquent. Une fois la durée écoulée, les utilisateurs sont invités à envoyer le message d’avertissement la prochaine fois qu’ils accèdent à l’application surveillée.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Cloud Discovery, sélectionnez Microsoft Defender for Endpoint.

Dans la case Durée de contournement, saisissez la durée (heures) du contournement de l’utilisateur.

Surveiller les contrôles d’application appliqués

Une fois les contrôles appliqués, vous pouvez surveiller les modèles d’utilisation des applications par les contrôles appliqués (accès, bloc, contournement) en procédant de la manière suivante.

- Dans le portail Microsoft Defender, sous Applications cloud, accédez à Cloud Discovery, puis accédez à l’onglet Applications découvertes. Utilisez les filtres pour rechercher l’application surveillée appropriée.

- Sélectionnez le nom de l’application pour afficher les contrôles d’application appliqués sur la page de vue d’ensemble de l’application.

Étapes suivantes

Vidéos connexes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.