Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Logic Apps est une plateforme cloud qui vous permet d’automatiser les processus métier en tant que workflows. Vous créez et déployez une ressource d’application logique dans Microsoft Azure, puis utilisez le concepteur de flux de travail pour organiser les connecteurs prédéfinis dans l’ordre dont vous avez besoin.

Quand Logic Apps est intégré à Microsoft Security Copilot, vous pouvez étendre les fonctionnalités d’automatisation aux opérations de sécurité, ce qui facilite le déclenchement d’enquêtes, l’exécution de playbooks et la réponse aux incidents directement à partir de Security Copilot.

Security Copilot fonctionnalités telles que les invites et les promptbooks peuvent être utilisées via le connecteur Security Copilot dans Logic Apps de manière liée. Vous pouvez envoyer des invites à partir de services en dehors de Security Copilot. Avec cette amélioration, vous pouvez désormais apporter des flux de travail d’application logique en tant qu’outils (compétences) ou fonctionnalités appelants. Après avoir défini le flux de travail et généré le manifeste de l’ensemble de compétences, ces outils basés sur une application logique peuvent être appelés à partir de Security Copilot invites, promptbooks ou agents.

Ce document explique comment appeler un flux de travail d’application logique sortant à partir de Security Copilot à l’aide d’une invite.

Scénarios

Voici quelques scénarios d’application logique sortante :

Créez un incident Sentinel/Jira/ServiceNow à l’aide de l’invite dans Security Copilot.

Créez un promptbook qui analyse un utilisateur à risque, créez des rapports sur celui-ci, puis, après confirmation, envoie un e-mail avec deux options :

Ajouter l’utilisateur à la watchlist dans Microsoft Sentinel ou

Mettez à jour Microsoft Entra à l’aide de différentes logiques, en fonction des conditions uniques.

Terminologie

| Term | Description |

|---|---|

| Action | Une action est une opération qui exécute une tâche spécifique dans votre workflow. Les actions s’exécutent après l’activation d’un déclencheur ou la fin d’une autre action. |

| Déclencher | Un déclencheur est un événement qui se produit lorsqu’une condition spécifique est remplie. Les déclencheurs s’activent automatiquement lorsqu’une condition est remplie. Par exemple, lorsqu’un minuteur expire ou que des données deviennent disponibles. |

| Flux de travail | Série d’opérations qui définissent une tâche, un processus métier ou une charge de travail. Chaque workflow commence toujours par une opération de déclencheur unique, après laquelle vous devez ajouter une ou plusieurs opérations d’action. |

Configuration requise

Le locataire que vous utilisez pour Security Copilot doit être le même locataire que celui de votre application logique et vous devez y avoir accès. Sinon, vous ne pouvez pas appeler l’application logique à partir de Security Copilot.

SKU approvisionnées pour Security Copilot.

Étapes d’appel d’un workflow d’application logique

Ce tutoriel de démarrage rapide vous montre comment déclencher un workflow d’application logique à l’aide de Security Copilot. Vous créez une application logique qui a un déclencheur de requête HTTP, qui prend un seul GroupId argument dans le corps de la requête JSON et utilise le connecteur AAD intégré pour répertorier les propriétés de ce groupe.

Étape 1 : Créer le workflow d’application logique

Accédez au Portail Azure et créez une ressource d’application logique. Pour plus d’informations sur le plan consommation et la création d’une ressource et d’exemples, consultez Logic Apps.

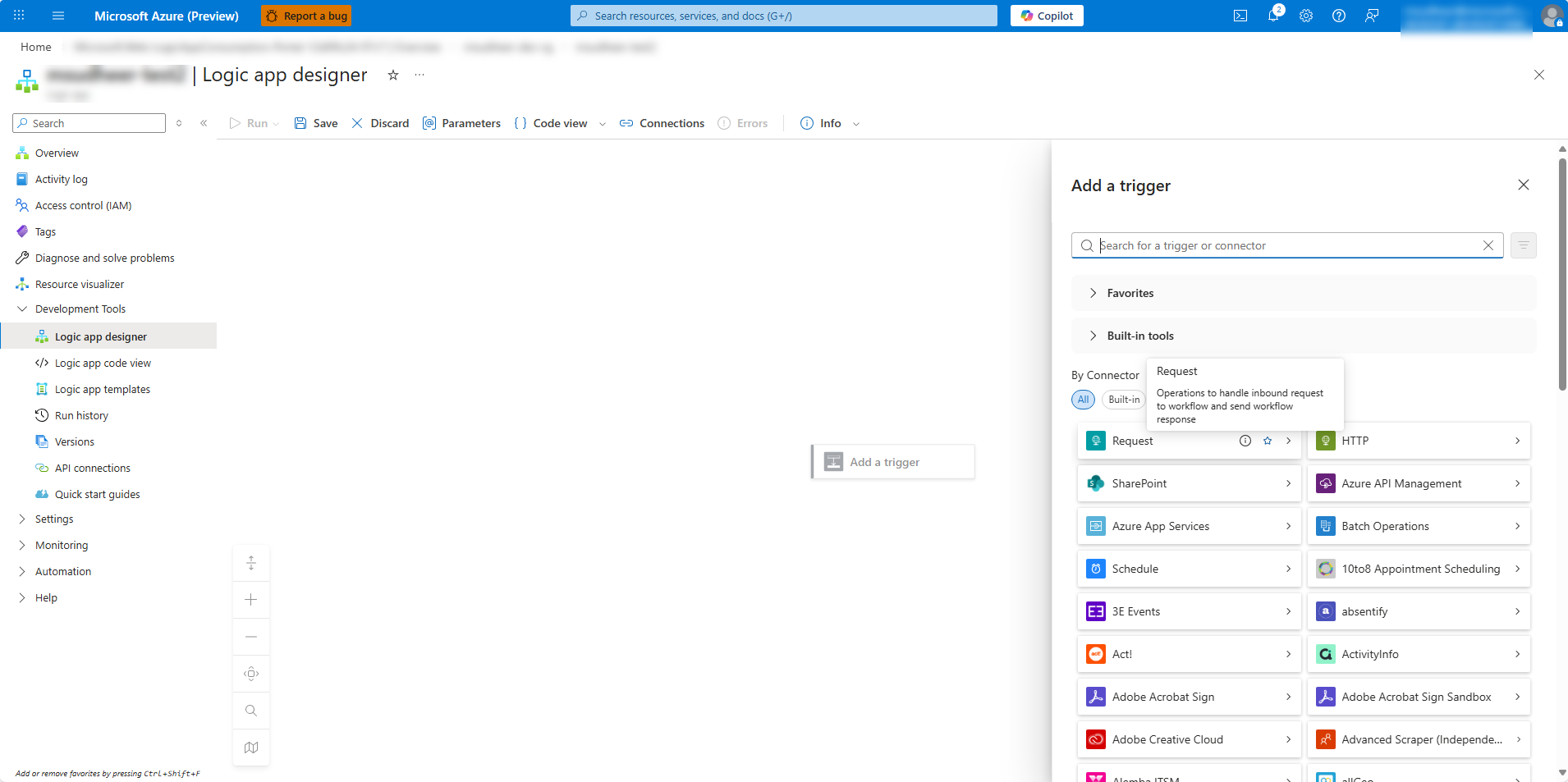

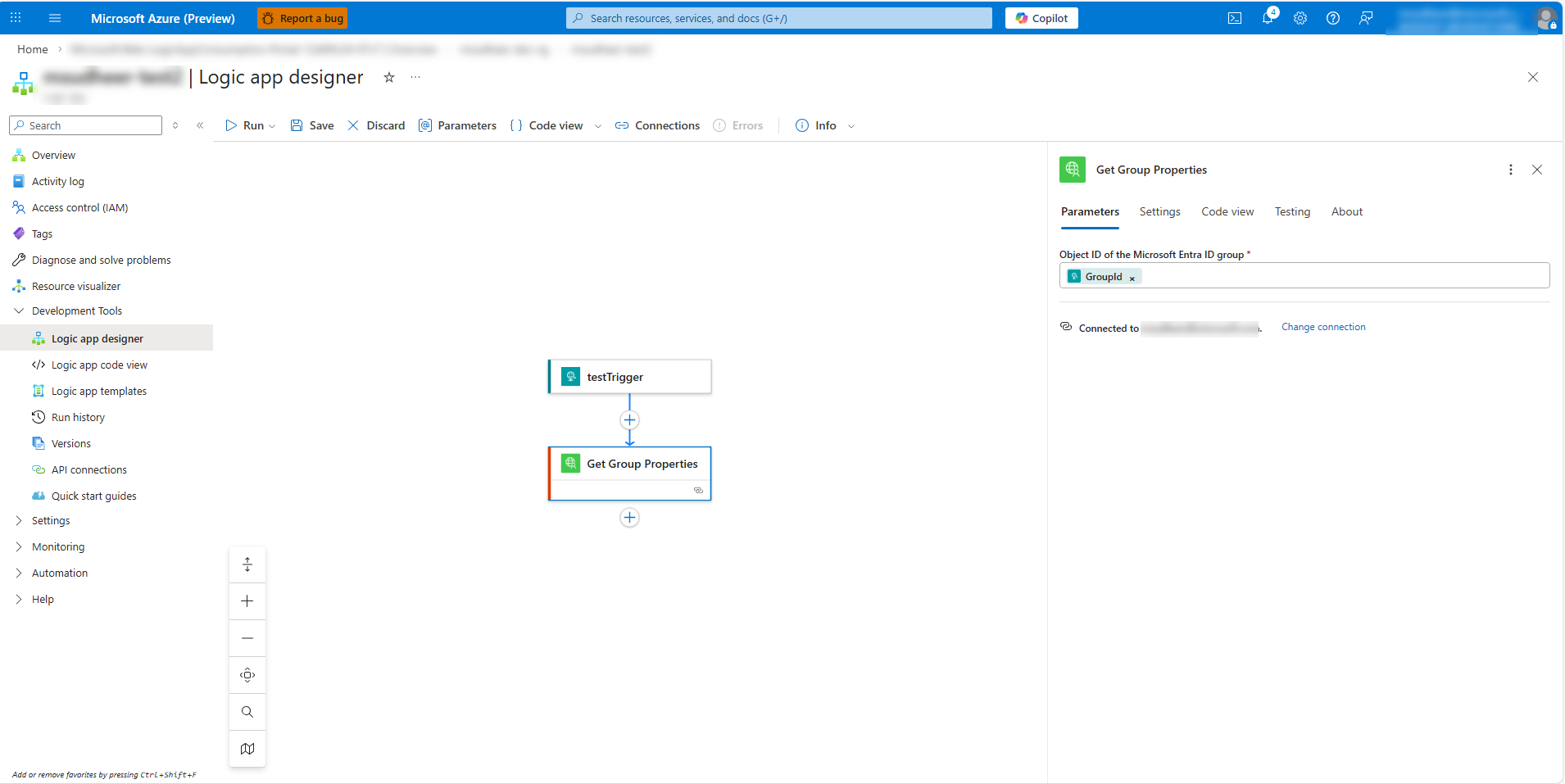

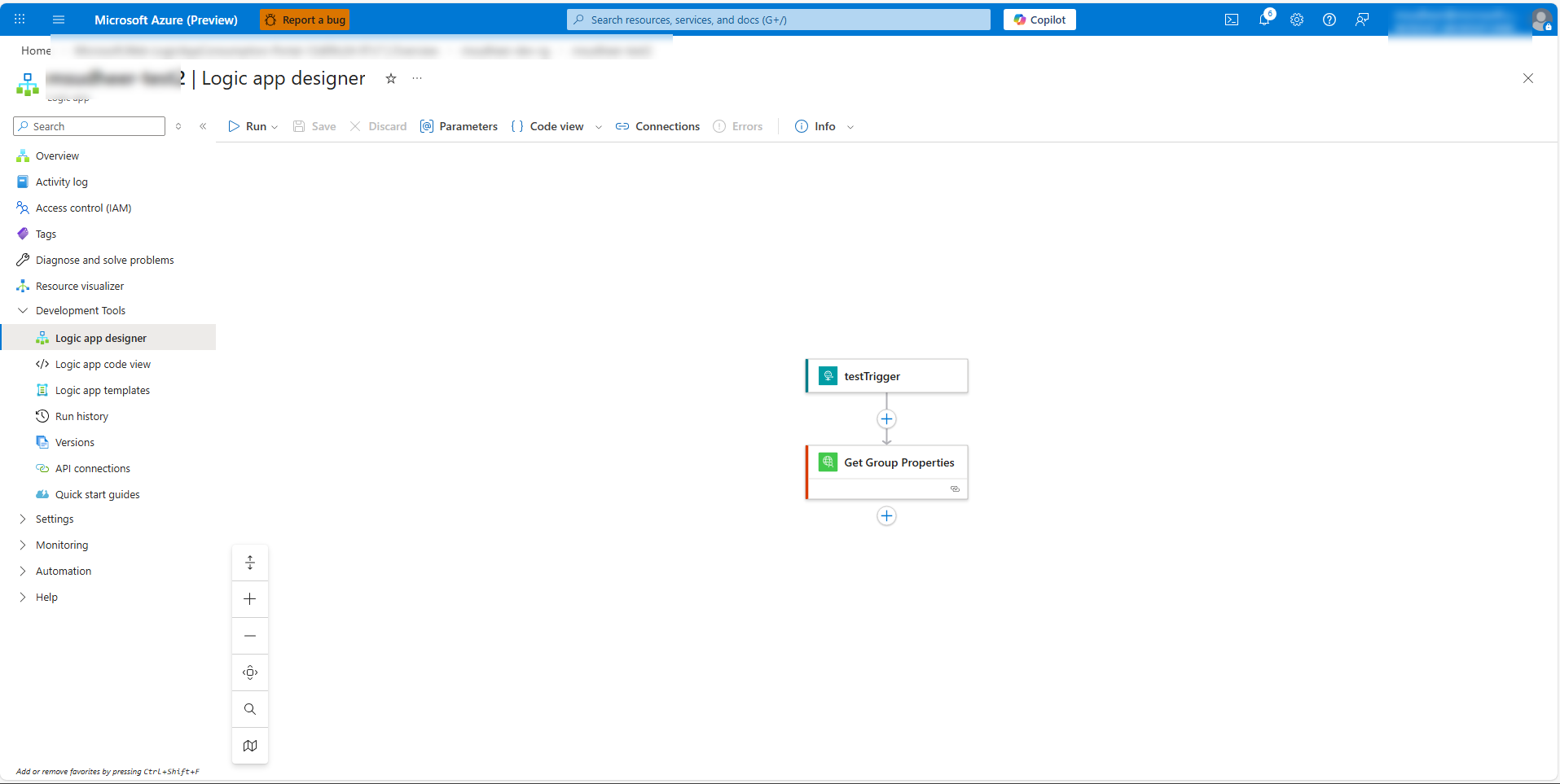

Accédez à la ressource Application logique nouvellement créée, ouvrez le concepteur d’application logique et créez votre workflow.

Ajoutez un déclencheur de requête HTTP.

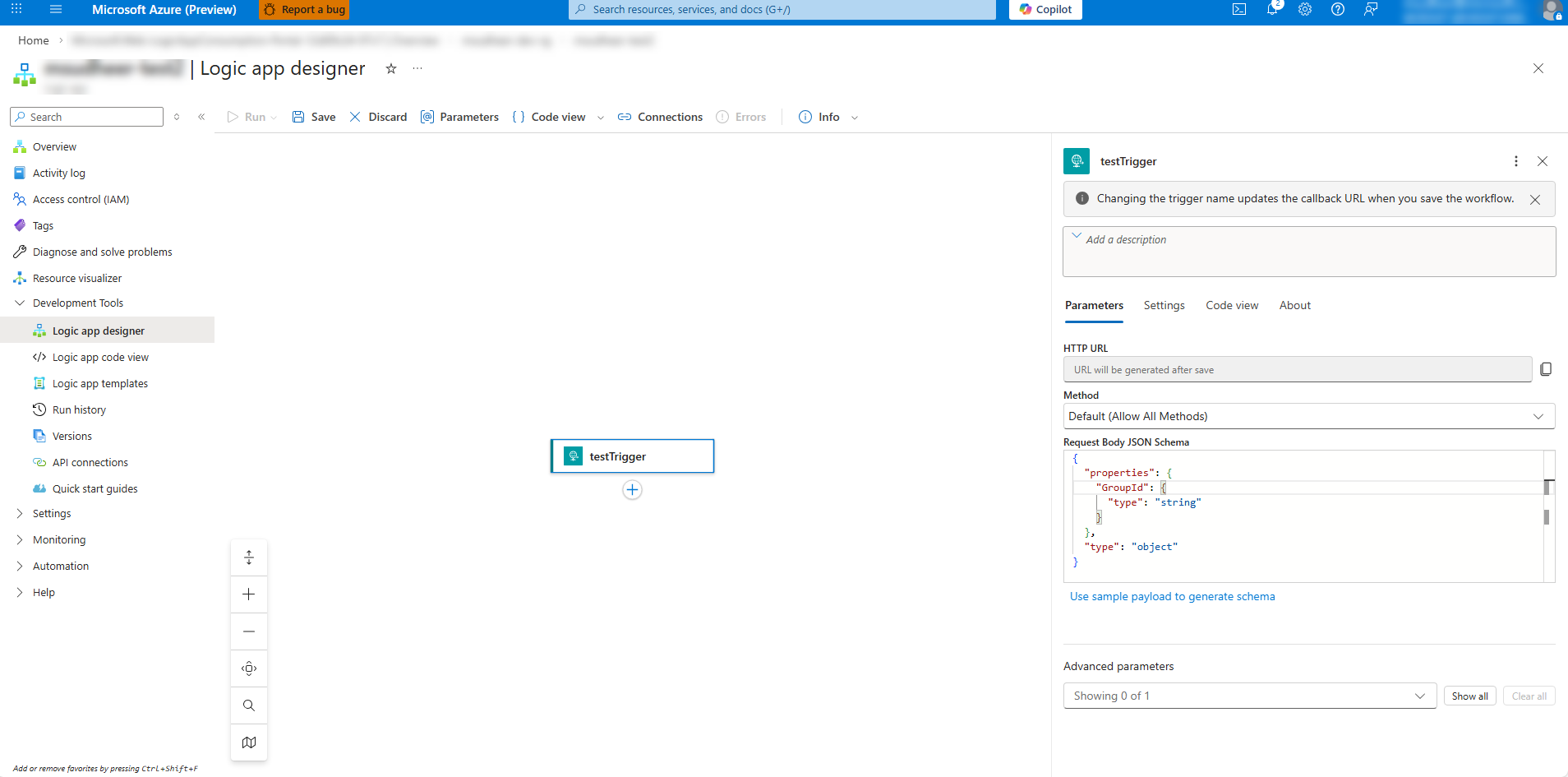

Les entrées de compétence sont passées en tant que champs de niveau supérieur du corps de la requête HTTP. Cette compétence accepte une entrée nommée

GroupId.Définissez le

Request Body JSON Schemapour le déclencheur comme suit :{ "properties": { "GroupId": { "type": "string" } }, "type": "object" }Remarque

Actuellement, toutes les compétences Security Copilot Application logique sont requises pour utiliser un déclencheur de requête HTTP. Nous travaillons également sur un nouveau déclencheur Security Copilot pour Logic Apps, qui sera encore plus facile à utiliser et enregistrera automatiquement l’application logique en tant que compétence dans Security Copilot.

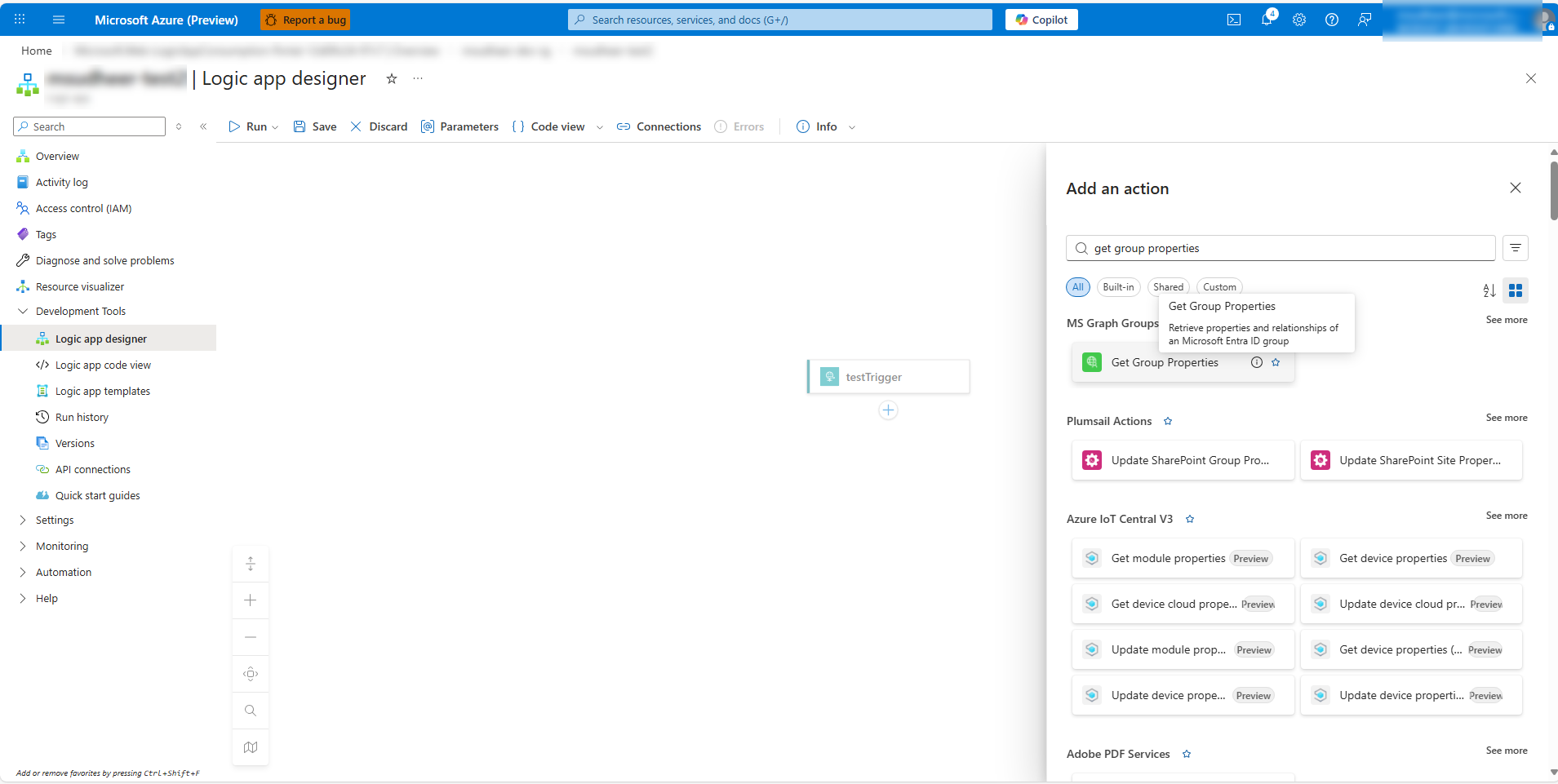

Ajoutez une

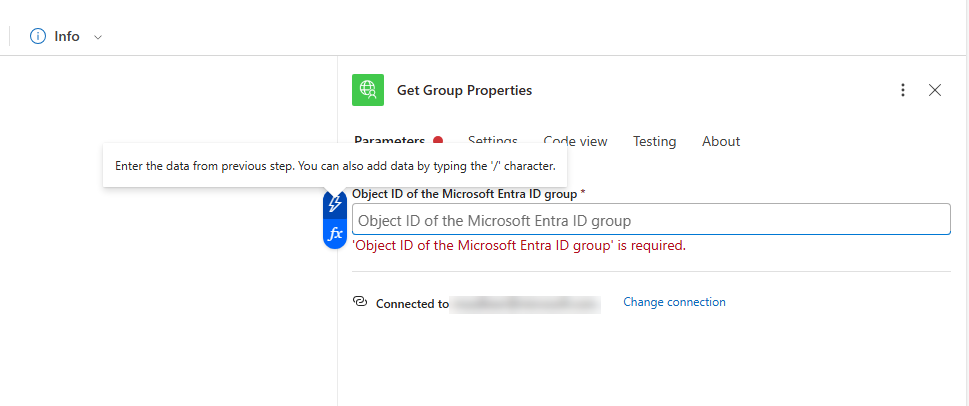

Get Group Propertiesaction.L’action

Get Group Propertiesprend unAAD Object Idd’un groupe en tant que paramètre. Définissez-la sur laGroupIdvariable de l’étape de déclencheur.Enregistrez le flux de travail. Le flux de travail terminé doit ressembler à ceci.

Étape 2 : Créer le manifeste de l’ensemble de compétences

Créez un fichier skillset.yaml manifeste d’ensemble de compétences et spécifiez les paramètres suivants pour Settings pour l’application logique définie à l’étape 1 :

SubscriptionId,ResourceGroup,WorkflowName,TriggerName

Vous pouvez choisir l’une des deux options de configuration du manifeste :

Option 1 : Vous pouvez autoriser les utilisateurs à fournir les valeurs de configuration des paramètres tels que

SubscriptionId,ResourceGroup,WorkflowName,TriggerName. Ajoutez leSettingsdans laDescriptorsection du manifeste et référencez-le en tant que variables dans laSkillssection . Vous pouvez fournir des valeurs dans la plateforme après le chargement.Option 2 : Vous pouvez coder en dur ces configurations pour les utilisateurs de votre espace de travail, où les valeurs sont configurées dans le manifeste lui-même.

Option 1 : Descriptor niveau

Descriptor:

Name: SampleLogicApp

DisplayName: My Sample Logic App Skillset

Description: Skills to query AAD group properties

Settings:

- Name: SubscriptionId

Label: SubscriptionId

Description: Subscription Id

HintText: The subscription Id

SettingType: String

Required: true

- Name: ResourceGroup

Label: ResourceGroup

Description: Resource group

HintText: The resource group

SettingType: String

Required: true

- Name: WorkflowName

Label: WorkflowName

Description: Workflow Name

HintText: The workflow name

SettingType: String

Required: true

- Name: TriggerName

Label: TriggerName

Description: Trigger Name

HintText: The Trigger name

SettingType: String

Required: true

SkillGroups:

- Format: LogicApp

Skills:

- Name: GetAadGroupProperties

DisplayName: Get AAD Group Properties

Description: Queries properties of an AAD group by its ObjectId

Inputs:

- Name: GroupId

Description: AAD ObjectId of the group to query

Required: true

Settings:

SubscriptionId: "{{SubscriptionId}}"

ResourceGroup: "{{ResourceGroup}}"

WorkflowName: "{{WorkflowName}}"

TriggerName: "{{TriggerName}}"

Option 2 : Skill niveau

Descriptor:

Name: SampleLogicApp

DisplayName: My Sample Logic App Skillset

Description: Skills to query AAD group properties

SkillGroups:

- Format: LogicApp

Skills:

- Name: GetAadGroupProperties

DisplayName: Get AAD Group Properties

Description: Queries properties of an AAD group by its ObjectId

Inputs:

- Name: GroupId

Description: AAD ObjectId of the group to query

Required: true

Settings:

SubscriptionId: a5testabc-89df-460e-8cd7-abcdefg

ResourceGroup: sample-logic-app-skill-rg

WorkflowName: sample-logic-app-skill

TriggerName: testTrigger

Étape 3 : Charger le manifeste de l’ensemble de compétences

Suivez les instructions de chargement pour charger le manifeste en tant que plug-in dans Security Copilot.

Si vous avez spécifié des paramètres au niveau de l’étape Descriptor 2, vous devez fournir vos valeurs de paramètre après les avoir chargées et les enregistrer. Vous pouvez modifier ces valeurs de paramètre à tout moment et elles seront utilisées partout où vous les avez spécifiées dans le manifeste.

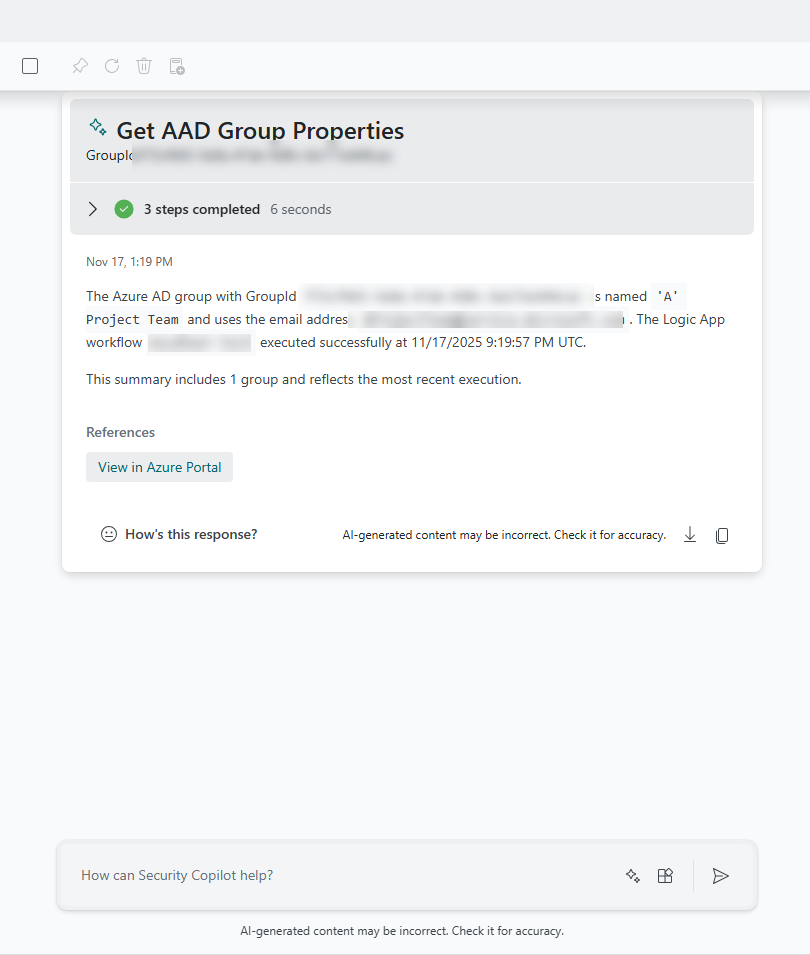

Étape 4 : Tester la fonctionnalité d’application logique via une invite

Obtenir groupId à partir de Microsoft Azure : pour tester le plug-in Logic App, vous avez besoin du groupId.

Dans le portail Azure, recherchez Microsoft Entra ID.

Accédez à Gérer les > groupes. Sélectionnez un

Object Idà utiliser commegroupIdpour l’entrée.

Sélectionnez votre compétence :

Sur Security Copilot, accédez à la barre d’invite.

Tapez le nom de votre compétence ou le nom complet de la compétence pour appeler la compétence. Ici, il s’agit

GetAadGroupPropertiesde , qui est leSkills.Nameà partir du YAML ou leGet AAD Group Properties, qui est leSkills.DisplayName.Si vous avez configuré votre manifeste à l’aide de l’option 1 (niveau de descripteur) à l’étape 2, vous devez fournir les paramètres.

Accédez à Logic Apps pour obtenir les valeurs pour :

-

SubscriptionIdetResourceGroupdétails de la page Vue d’ensemble -

WorkflowNameest le workflow de l’application logique -

TriggerNameesttestTrigger

-

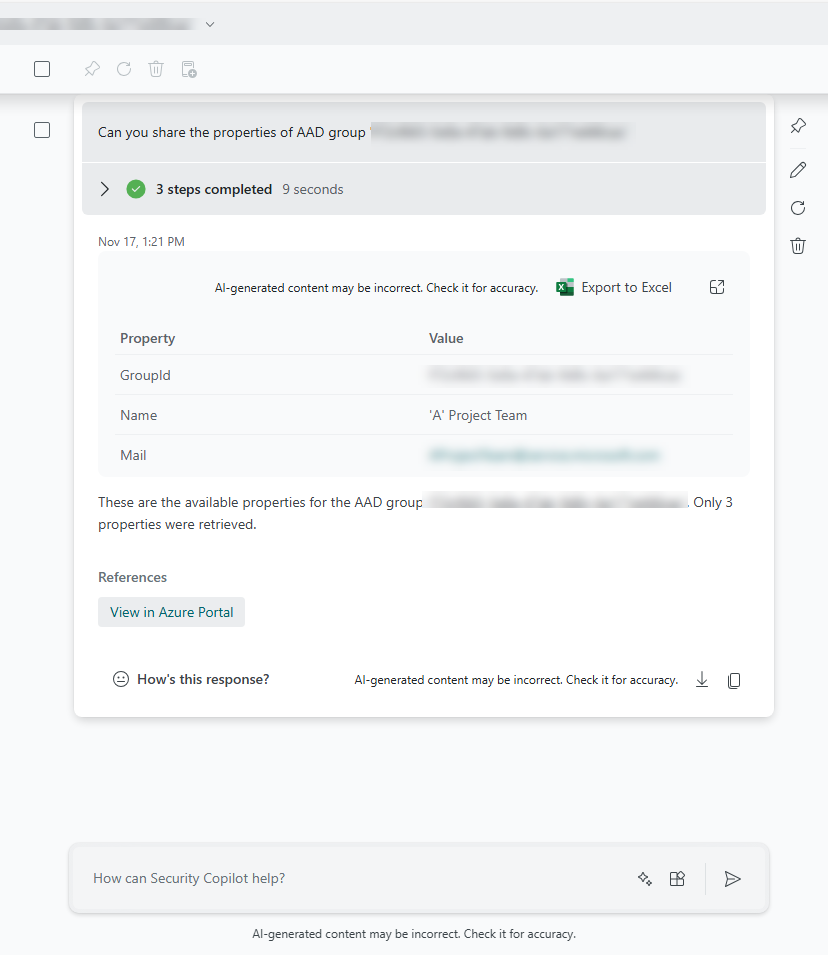

Renseignez les paramètres d’entrée de compétence requis. Ici, vous entrez le

groupId.Vous pouvez essayer l’invite « Pouvez-vous partager les propriétés du groupe

groupIdAAD ? ».L’image suivante montre les résultats d’une exécution d’invite lorsqu’un workflow d’application logique est déclenché. Pour l’entrée

groupId, trois propriétés ont été récupérées :GroupId,NameetMailà partir de Entra.Sélectionnez Afficher dans Azure portail pour afficher le flux de travail dans Azure.

Vous pouvez également tester la fonctionnalité via un manuel d’invite.

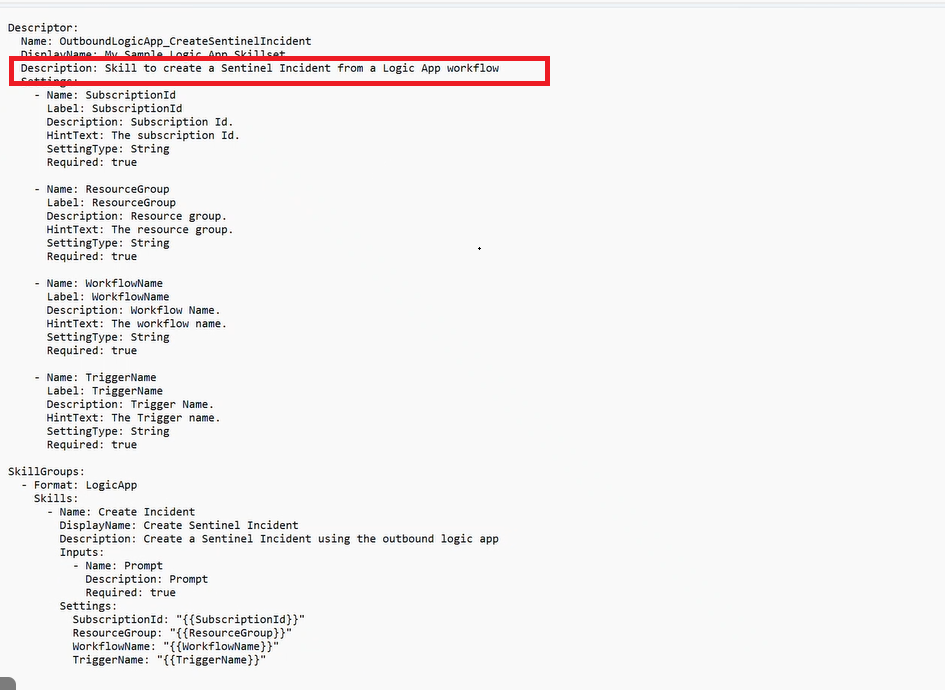

Exemple YAML pour la création d’un incident dans Sentinel

Voici un exemple YAML pour la création d’un incident dans Microsoft Sentinel à l’aide de l’invite. Lorsque l’invite est exécutée, le workflow de l’application logique est appelé.

Conseil

Soyez descriptif lorsque vous fournissez la description dans le manifeste.