Créer des stratégies d’application dans la gouvernance des applications

En plus d’un ensemble intégré de fonctionnalités permettant de détecter le comportement anormal des applications et de générer des alertes basées sur des algorithmes d’apprentissage automatique, les stratégies de gouvernance des applications vous permettent de :

Spécifiez les conditions selon lesquelles la gouvernance des applications vous avertit du comportement de l’application en cas de correction automatique ou manuelle.

Appliquez les stratégies de conformité des applications pour votre organization.

Utilisez la gouvernance des applications pour créer des stratégies OAuth pour les applications connectées à Microsoft 365, Google Workspace et Salesforce.

Créer des stratégies d’application OAuth pour Microsoft Entra ID

Pour les applications connectées à Microsoft Entra ID, créez des stratégies d’application à partir de modèles fournis qui peuvent être personnalisés, ou créez votre propre stratégie d’application personnalisée.

Pour créer une stratégie d’application pour les applications Azure AD, accédez à Microsoft Defender XDR>Stratégies de gouvernance>des applications>Azure AD.

Par exemple :

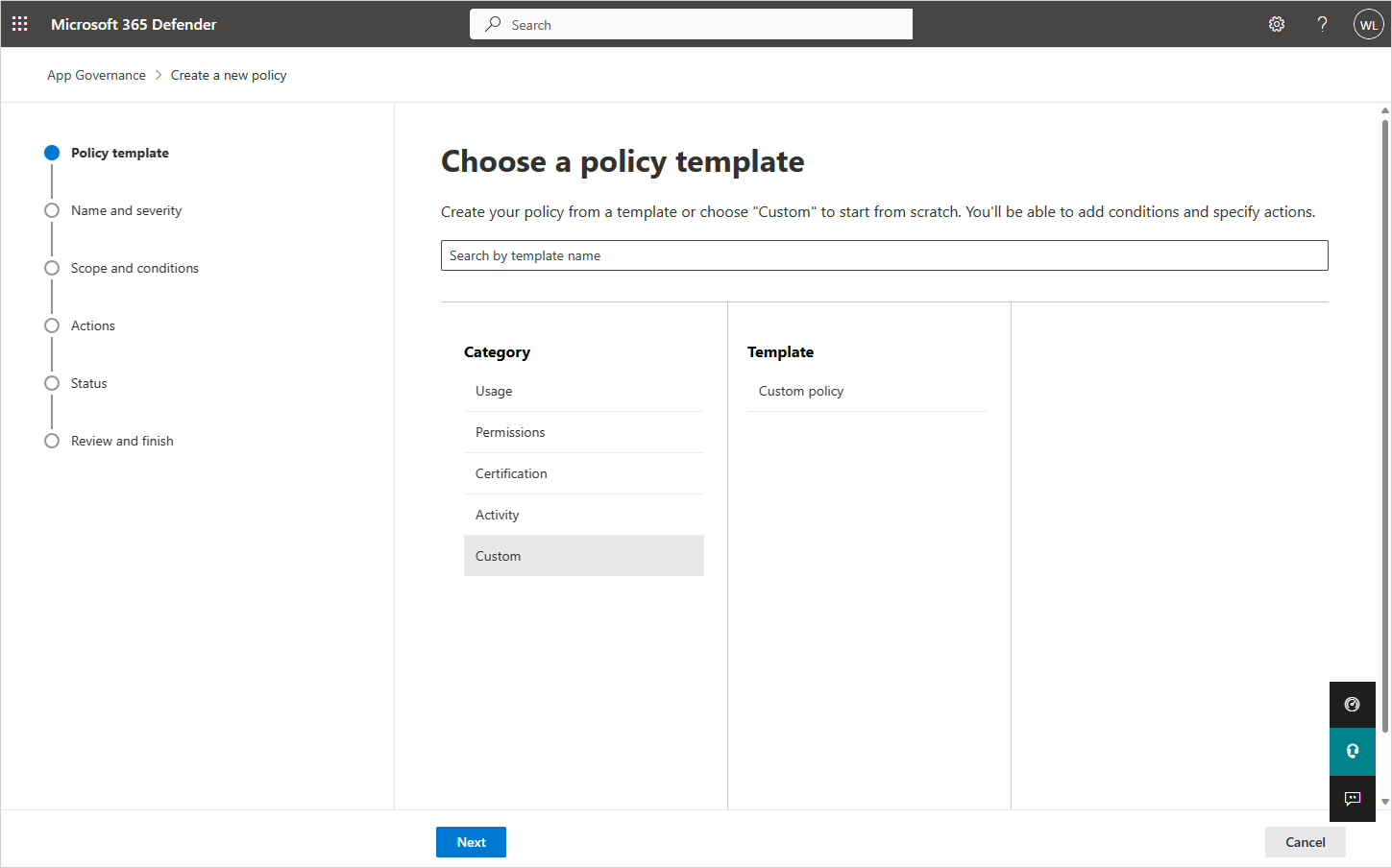

Sélectionnez l’option Créer une stratégie , puis effectuez l’une des étapes suivantes :

- Pour créer une stratégie d’application à partir d’un modèle, choisissez la catégorie de modèle appropriée, suivie du modèle dans cette catégorie.

- Pour créer une stratégie personnalisée, sélectionnez la catégorie Personnalisé .

Par exemple :

Modèles de stratégie d’application

Pour créer une nouvelle stratégie d’application basée sur un modèle de stratégie d’application, dans la Page Choisir un modèle de stratégie d’application, sélectionnez une catégorie de modèle d’application, sélectionnez le nom du modèle, puis sélectionnez Suivant.

Les sections suivantes décrivent les catégories de modèles de stratégie d’application.

Utilisation

Le tableau suivant répertorie les modèles de gouvernance des applications pris en charge pour générer des alertes pour l’utilisation des applications.

| Nom du modèle | Description |

|---|---|

| Nouvelle application avec une utilisation élevée des données | Recherchez les applications nouvellement inscrites qui ont chargé ou téléchargé de grandes quantités de données à l’aide des API Microsoft Graph et EWS. Cette stratégie vérifie les conditions suivantes :

|

| Augmentation du nombre d’utilisateurs | Recherchez des applications avec une augmentation notable du nombre d’utilisateurs. Cette stratégie vérifie les conditions suivantes :

|

Autorisations

Le tableau suivant répertorie les modèles de gouvernance des applications pris en charge pour générer des alertes pour les autorisations d’application.

| Nom du modèle | Description |

|---|---|

| Application avec trop de privilèges | Recherchez les applications qui disposent d’autorisations microsoft API Graph inutilisées. Ces applications ont reçu des autorisations qui peuvent être inutiles pour une utilisation régulière. |

| Nouvelle application à privilèges élevés | Recherchez les applications nouvellement inscrites qui ont reçu un accès en écriture et d’autres autorisations puissantes pour Microsoft Graph et d’autres API microsoft internes courantes. Cette stratégie vérifie les conditions suivantes :

|

| Nouvelle application avec des autorisations non API Graph | Recherchez les applications nouvellement inscrites qui disposent d’autorisations sur des API non-Graph. Ces applications peuvent vous exposer à des risques si les API auxquelles elles accèdent reçoivent un support et des mises à jour limités. Cette stratégie vérifie les conditions suivantes :

|

Certification

Le tableau suivant répertorie les modèles de gouvernance des applications pris en charge pour générer des alertes pour la certification Microsoft 365.

| Nom du modèle | Description |

|---|---|

| Nouvelle application non certifiée | Recherchez les applications nouvellement inscrites qui n’ont pas d’attestation d’éditeur ou de certification Microsoft 365. Cette stratégie vérifie les conditions suivantes :

|

Stratégies personnalisées

Utilisez une stratégie d’application personnalisée lorsque vous devez effectuer une opération qui n’est pas déjà effectuée par l’un des modèles intégrés.

- Pour créer une stratégie d’application personnalisée, sélectionnez d’abord Créer une stratégie dans la page Stratégies . Dans la Page Choisir un modèle de stratégie d’application, sélectionnez la catégorie Personnalisé, le modèle deStratégie personnalisée, puis sélectionnez Suivant.

Dans la page Nom et description , configurez les paramètres suivants :

- Nom de la stratégie

- Description de la stratégie

- Sélectionnez la gravité de la stratégie, qui définit la gravité des alertes générées par cette stratégie.

- Élevé

- Moyen

- Faible

Dans la page Choisir les paramètres et conditions de stratégie, pour Choisissez à quelles applications cette stratégie est applicables, sélectionnez :

- Toutes les applications

- Choisir des applications spécifiques

- Toutes les applications à l’exception de

Si vous choisissez des applications spécifiques, ou toutes les applications à l’exception de cette stratégie, sélectionnez Ajouter des applications et sélectionnez les applications souhaitées dans la liste. Dans le volet Choisir des applications , vous pouvez sélectionner plusieurs applications auxquelles cette stratégie s’applique, puis sélectionner Ajouter. Sélectionnez Suivant lorsque vous êtes satisfait de la liste.

Sélectionnez Modifier les conditions. Sélectionnez Ajouter une condition et choisissez une condition dans la liste. Définissez le seuil souhaité pour la condition sélectionnée. Répétez l’ajout de conditions. Sélectionnez Enregistrer pour enregistrer la règle, puis une fois que vous avez terminé d’ajouter des règles, sélectionnez Suivant.

Remarque

Certaines conditions de stratégie s’appliquent uniquement aux applications qui accèdent aux autorisations API Graph. Lors de l’évaluation des applications qui accèdent uniquement aux API non Graph, la gouvernance des applications ignore ces conditions de stratégie et passe à case activée uniquement les autres conditions de stratégie.

Voici les conditions disponibles pour une stratégie d’application personnalisée :

Condition Valeurs de condition acceptées Description Plus d’informations Âge de l’inscription Au cours des X derniers jours Les applications qui ont été inscrites pour Microsoft Entra ID dans une période spécifiée à partir de la date actuelle Certification Aucune certification, Publisher attesté, Microsoft 365 Certified Applications certifiées Microsoft 365, ayant un rapport d’attestation d’éditeur, ou aucune des deux applications Vue d’ensemble de l’infrastructure de certification Microsoft 365 Serveur de publication vérifié Oui ou Non Applications qui ont des éditeurs vérifiés Vérification de l’éditeur Autorisations d’application (Graph uniquement) Sélectionner une ou plusieurs autorisations d’API dans la liste Applications avec des autorisations de API Graph spécifiques qui ont été accordées directement Référence des autorisations de Microsoft Graph Autorisations déléguées (Graph uniquement) Sélectionner une ou plusieurs autorisations d’API dans la liste Applications avec des autorisations de API Graph spécifiques accordées par un utilisateur Référence des autorisations de Microsoft Graph Avec des privilèges élevés Oui ou Non Applications disposant d’autorisations relativement puissantes sur Microsoft Graph et d’autres API microsoft internes courantes Désignation interne basée sur la même logique que celle utilisée par Defender for Cloud Apps. Surprivileged (Graphique uniquement) Oui ou Non Applications avec des autorisations de API Graph inutilisées Applications avec plus d’autorisations accordées que celles utilisées par ces applications. Autorisations de l'API non-Graph Oui ou Non Applications disposant d’autorisations sur des API non-Graph. Ces applications peuvent vous exposer à des risques si les API auxquelles elles accèdent reçoivent un support et des mises à jour limités. Consommation des données Plus de X Go de données téléchargées et chargées par jour Applications qui ont lu et écrit plus d’une quantité spécifiée de données à l’aide des API Microsoft Graph et EWS Tendance d’utilisation des données X % d’augmentation de l’utilisation des données par rapport à la journée précédente Les applications dont les données lues et écritures à l’aide des API Microsoft Graph et EWS ont augmenté d’un pourcentage spécifié par rapport au jour précédent Accès à l’API (Graph uniquement) Supérieur à X appels d’API par jour Applications qui ont effectué un nombre spécifié d’appels de API Graph en une journée Tendance d’accès à l’API (Graph uniquement) X % d’augmentation des appels d’API par rapport à la journée précédente Applications dont le nombre d’appels API Graph a augmenté d’un pourcentage spécifié par rapport au jour précédent Nombre d’utilisateurs consentants (Supérieur ou inférieur à) X utilisateurs consentés Applications qui ont reçu le consentement d’un nombre d’utilisateurs supérieur ou inférieur à celui spécifié Augmentation du nombre d’utilisateurs consentants X % d’augmentation des utilisateurs au cours des 90 derniers jours Applications dont le nombre d’utilisateurs consentants a augmenté de plus d’un pourcentage spécifié au cours des 90 derniers jours Consentement du compte de priorité donné Oui ou Non Applications qui ont reçu le consentement des utilisateurs prioritaires Un utilisateur disposant d’un compte de priorité. Noms des utilisateurs consentants Sélectionner des utilisateurs dans la liste Applications auxquelles des utilisateurs spécifiques ont donné leur consentement Rôles des utilisateurs consentants Sélectionner des rôles dans la liste Applications auxquelles des utilisateurs ont donné leur consentement avec des rôles spécifiques Sélections multiples autorisées.

Tout rôle Microsoft Entra avec un membre affecté doit être mis à disposition dans cette liste.Étiquettes de confidentialité consultées Sélectionner une ou plusieurs étiquettes de confidentialité dans la liste Applications qui ont accédé à des données avec des étiquettes de confidentialité spécifiques au cours des 30 derniers jours. Services accessibles (Graph uniquement) Exchange et/ou OneDrive et/ou SharePoint et/ou Teams Applications qui ont accédé à OneDrive, SharePoint ou Exchange Online à l’aide des API Microsoft Graph et EWS Sélections multiples autorisées. Taux d’erreurs (Graphique uniquement) Le taux d’erreurs est supérieur à X % au cours des sept derniers jours Applications dont les taux d’erreur API Graph au cours des sept derniers jours sont supérieurs à un pourcentage spécifié Origine de l’application (préversion) Externe ou interne Applications provenant du locataire ou inscrites dans un locataire externe Toutes les conditions spécifiées doivent être remplies pour que cette stratégie d’application génère une alerte.

Lorsque vous avez terminé de spécifier les conditions, sélectionnez Enregistrer, puis Suivant.

Dans la page Définir des actions de stratégie, sélectionnez Désactiver l’application si vous souhaitez que la gouvernance des applications désactive l’application lorsqu’une alerte basée sur cette stratégie est générée, puis sélectionnez Suivant. Faites preuve de prudence lors de l’application d’actions, car une stratégie peut affecter les utilisateurs et l’utilisation légitime de l’application.

Dans la page Définir l’état de la stratégie , sélectionnez l’une des options suivantes :

- Mode audit : les stratégies sont évaluées, mais les actions configurées ne se produisent pas. Les stratégies de mode d’audit apparaissent avec l’état Audit dans la liste des stratégies. Vous devez utiliser le mode Audit pour tester une nouvelle stratégie.

- Actif: les stratégies sont évaluées et des actions configurées se produisent.

- Inactif : les stratégies ne sont pas évaluées et les actions configurées ne se produisent pas.

Examinez attentivement tous les paramètres de votre stratégie personnalisée. Sélectionnez Envoyer lorsque vous êtes satisfait. Vous pouvez également revenir en arrière et modifier les paramètres en sélectionnant Modifier sous l’un des paramètres.

Tester et surveiller votre nouvelle stratégie d’application

Maintenant que votre stratégie d’application est créée, vous devez la surveiller dans la page Stratégies pour vous assurer qu’elle inscrit un nombre attendu d’alertes actives et un nombre total d’alertes pendant le test.

Si le nombre d’alertes est une valeur faible inattendue, modifiez les paramètres de la stratégie d’application pour vous assurer que vous l’avez correctement configurée avant de définir son état.

Voici un exemple de processus pour créer une stratégie, la tester, puis la rendre active :

- Créez la stratégie avec la gravité, les applications, les conditions et les actions définies sur les valeurs initiales et l’état défini sur Mode Audit.

- Vérifiez le comportement attendu, tel que les alertes générées.

- Si le comportement n’est pas attendu, modifiez les applications de stratégie, les conditions et les paramètres d’action en fonction des besoins et revenez à l’étape 2.

- Si le comportement est attendu, modifiez la stratégie et remplacez son état par Actif.

Par exemple, l’organigramme suivant montre les étapes impliquées :

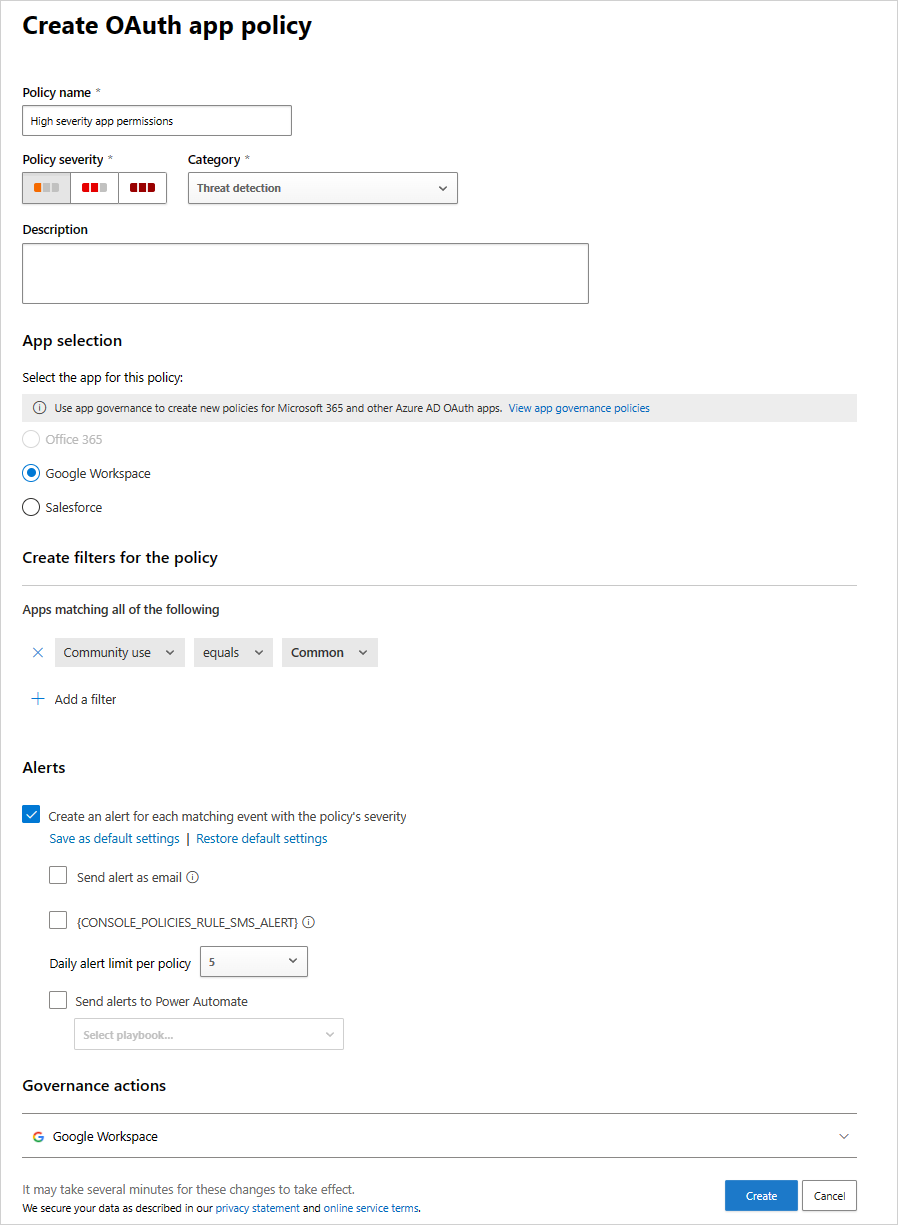

Créer une stratégie pour les applications OAuth connectées à Salesforce et Google Workspace

Les stratégies pour les applications OAuth déclenchent des alertes uniquement sur les stratégies autorisées par les utilisateurs du locataire.

Pour créer une stratégie d’application pour Salesforce, Google et d’autres applications :

Accédez à Microsoft Defender XDR > Stratégies de gouvernance > des > applications Autres applications. Par exemple :

Filtrez les applications en fonction de vos besoins. Par exemple, vous souhaiterez peut-être afficher toutes les applications qui demandent l’autorisationde modifier des calendriers dans votre boîte aux lettres.

Conseil

Utilisez le filtre d’utilisation de la communauté pour obtenir des informations indiquant si l’autorisation d’accès à cette application est courante, rare ou rare. Ce filtre peut être utile si vous avez une application qui est rare et demande l’autorisation qui a un niveau de gravité élevé ou demande l’autorisation à de nombreux utilisateurs.

Vous pouvez définir la stratégie en fonction des appartenances aux groupes des utilisateurs qui ont autorisé les applications. Par exemple, un administrateur peut décider de définir une stratégie qui révoque les applications rares s’il demande des autorisations élevées, uniquement si l’utilisateur qui a autorisé les autorisations est membre du groupe Administrateurs.

Par exemple :

Stratégies de détection d’anomalies pour les applications OAuth connectées à Salesforce et Google Workspace

En plus des stratégies d’application Oauth que vous pouvez créer, les applications Defender pour le cloud fournissent des stratégies de détection d’anomalie prêtes à l’emploi qui profilent les métadonnées des applications OAuth pour identifier celles qui sont potentiellement malveillantes.

Cette section s’applique uniquement aux applications Salesforce et Google Workspace.

Remarque

Les stratégies de détection d’anomalies ne sont disponibles que pour les applications OAuth autorisées dans votre Microsoft Entra ID.

La gravité des stratégies de détection d’anomalie d’application OAuth ne peut pas être modifiée.

Le tableau suivant décrit les stratégies de détection d’anomalie prêtes à l’emploi fournies par Defender for Cloud Apps :

| Stratégie | Description |

|---|---|

| Nom de l’application OAuth trompeur | Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application portant un nom trompeur est détectée. Des noms trompeurs, tels que des lettres étrangères qui ressemblent à des lettres latines, peuvent indiquer une tentative de déguiser une application malveillante en application connue et approuvée. |

| Nom d’éditeur trompeur pour une application OAuth | Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application avec un nom d’éditeur trompeur est détectée. Des noms d’éditeur trompeurs, tels que des lettres étrangères qui ressemblent à des lettres latines, peuvent indiquer une tentative de déguiser une application malveillante en application provenant d’un éditeur connu et approuvé. |

| Consentement de l’application OAuth malveillante | Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application potentiellement malveillante est autorisée. Des applications OAuth malveillantes peuvent être utilisées dans le cadre d’une campagne de hameçonnage dans le but de compromettre les utilisateurs. Cette détection utilise la recherche de sécurité et l’expertise de Microsoft en matière de renseignement sur les menaces pour identifier les applications malveillantes. |

| Activités de téléchargement de fichiers d’application OAuth suspectes | Pour plus d’informations, consultez Stratégies de détection d’anomalies. |