Examiner les risques des applications cloud et les activités suspectes

Une fois Microsoft Defender for Cloud Apps s’exécute dans votre environnement cloud, vous aurez besoin d’une étape d’apprentissage et d’examen. Apprenez à utiliser les outils Microsoft Defender for Cloud Apps pour mieux comprendre ce qui se passe dans votre environnement cloud. En fonction de votre environnement particulier et de la façon dont il est utilisé, vous pouvez identifier les exigences pour protéger vos organization contre les risques. Cet article explique comment effectuer une investigation pour mieux comprendre votre environnement cloud.

Une étape importante pour comprendre votre cloud consiste à étiqueter les applications comme approuvées ou non approuvées. Une fois que vous avez approuvé une application, vous pouvez filtrer les applications qui ne sont pas approuvées et démarrer la migration vers des applications approuvées du même type.

Dans le portail Microsoft Defender, sous Applications cloud, accédez au catalogue d’applications cloud ou Cloud Discovery - >Applications découvertes.

Dans la liste des applications, sur la ligne dans laquelle l’application que vous souhaitez étiqueter comme approuvée apparaît, choisissez les trois points à la fin de la ligne

et choisissez Sanctioned.

et choisissez Sanctioned.

Dans le portail Microsoft Defender, sous Applications cloud, accédez au journal d’activité et filtrez par application spécifique. Vérifiez les éléments suivants :

Qui accède à votre environnement cloud ?

À partir de quelles plages d’adresses IP ?

Qu’est-ce que l’activité d’administrateur ?

À partir de quels emplacements les administrateurs se connectent-ils ?

Des appareils obsolètes se connectent-ils à votre environnement cloud ?

Les échecs de connexion proviennent-ils des adresses IP attendues ?

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Fichiers et case activée les éléments suivants :

Combien de fichiers sont partagés publiquement afin que tout le monde puisse y accéder sans lien ?

Avec quels partenaires partagez-vous des fichiers (partage sortant) ?

Des fichiers ont-ils un nom sensible ?

Certains fichiers sont-ils partagés avec les compte personnel d’une personne ?

Dans le portail Microsoft Defender, accédez à Identités, puis case activée les éléments suivants :

Des comptes ont-ils été inactifs dans un service particulier depuis longtemps ? Vous pouvez peut-être révoquer la licence de cet utilisateur pour ce service.

Voulez-vous savoir quels utilisateurs ont un rôle spécifique ?

Une personne a-t-elle été licenciée, mais elle a toujours accès à une application et peut utiliser cet accès pour voler des informations ?

Voulez-vous révoquer l’autorisation d’un utilisateur sur une application spécifique ou exiger qu’un utilisateur spécifique utilise l’authentification multifacteur ?

Vous pouvez explorer le compte de l’utilisateur en sélectionnant les trois points à la fin de la ligne du compte d’utilisateur et en sélectionnant une action à effectuer. Effectuez une action telle que Suspendre l’utilisateur ou Supprimer les collaborations de l’utilisateur. Si l’utilisateur a été importé à partir de Microsoft Entra ID, vous pouvez également sélectionner Microsoft Entra paramètres de compte pour accéder facilement aux fonctionnalités avancées de gestion des utilisateurs. Parmi les exemples de fonctionnalités de gestion, citons la gestion de groupe, l’authentification multifacteur, les détails sur les connexions de l’utilisateur et la possibilité de bloquer la connexion.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application, puis sélectionnez une application. Le tableau de bord de l’application s’ouvre et vous fournit des informations et des insights. Vous pouvez utiliser les onglets en haut pour case activée :

Quels types d’appareils vos utilisateurs utilisent-ils pour se connecter à l’application ?

Quels types de fichiers enregistrent-ils dans le cloud ?

Quelle est l’activité qui se passe actuellement dans l’application ?

Existe-t-il des applications tierces connectées à votre environnement ?

Connaissez-vous ces applications ?

Sont-ils autorisés pour le niveau d’accès qu’ils sont autorisés ?

Combien d’utilisateurs les ont déployés ? Quelle est la fréquence de ces applications en général ?

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Cloud Discovery. Sélectionnez l’onglet Tableau de bord et case activée les éléments suivants :

Quelles applications cloud sont utilisées, dans quelle mesure et par quels utilisateurs ?

À quelles fins sont-ils utilisés ?

Quelle est la quantité de données chargées sur ces applications cloud ?

Dans quelles catégories avez-vous approuvé des applications cloud, et pourtant, les utilisateurs utilisent d’autres solutions ?

Pour les solutions alternatives, souhaitez-vous annuler l’approbation des applications cloud dans votre organization ?

Existe-t-il des applications cloud qui sont utilisées, mais qui ne sont pas conformes à la stratégie de votre organization ?

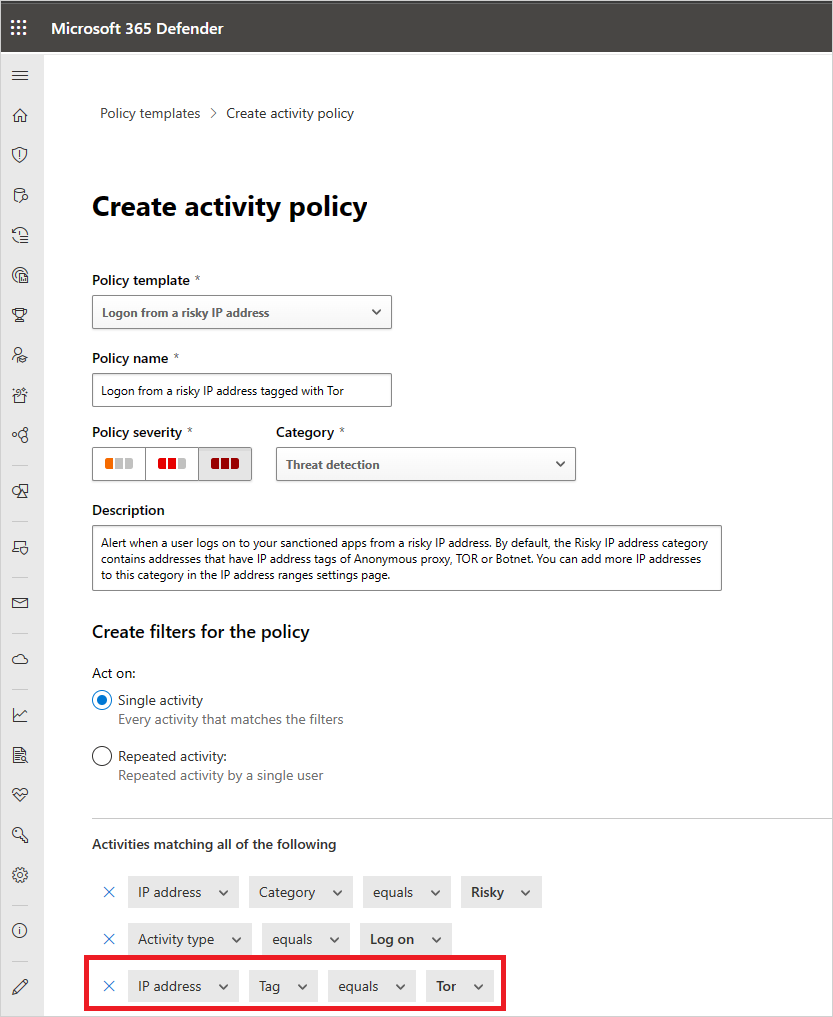

Supposons que vous n’avez pas accès à votre environnement cloud par des adresses IP à risque. Par exemple, disons Tor. Toutefois, vous créez une stratégie pour les adresses IP à risque pour vous assurer que :

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Stratégies ->Modèles de stratégie.

Choisissez la stratégie d’activitépour type.

À la fin de la ligne Ouverture de session à partir d’une adresse IP à risque , choisissez le signe plus (+) pour créer une stratégie.

Modifiez le nom de la stratégie pour pouvoir l’identifier.

Sous Activités correspondant à tous les éléments suivants, choisissez + d’ajouter un filtre. Faites défiler jusqu’à balise IP, puis choisissez Tor.

Maintenant que vous avez la stratégie en place, vous découvrez que vous avez une alerte indiquant que la stratégie a été violée.

Dans le portail Microsoft Defender, accédez à Incidents & alertes ->Alertes et affichez l’alerte concernant la violation de la stratégie.

Si vous constatez qu’il s’agit d’une violation réelle, vous souhaitez contenir le risque ou le corriger.

Pour contenir les risques, vous pouvez envoyer à l’utilisateur une notification pour lui demander si la violation était intentionnelle et si l’utilisateur en était conscient.

Vous pouvez également explorer l’alerte et suspendre l’utilisateur jusqu’à ce que vous puissiez déterminer ce qui doit être fait.

S’il s’agit d’un événement autorisé qui n’est pas susceptible de se reproduire, vous pouvez ignorer l’alerte.

Si elle est autorisée et que vous prévoyez qu’elle se reproduise, vous pouvez modifier la stratégie afin que ce type d’événement ne soit pas considéré comme une violation à l’avenir.

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.