Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Google Cloud Platform est un fournisseur IaaS qui permet à vos organization d’héberger et de gérer l’ensemble de leurs charges de travail dans le cloud. Outre les avantages de tirer parti de l’infrastructure dans le cloud, les ressources les plus critiques de votre organization peuvent être exposées à des menaces. Les ressources exposées incluent des instances de stockage avec des informations potentiellement sensibles, des ressources de calcul qui exploitent certaines de vos applications les plus critiques, des ports et des réseaux privés virtuels qui permettent l’accès à votre organization.

La connexion de GCP à Defender for Cloud Apps vous permet de sécuriser vos ressources et de détecter les menaces potentielles en surveillant les activités d’administration et de connexion, en informant les éventuelles attaques par force brute, l’utilisation malveillante d’un compte d’utilisateur privilégié et les suppressions inhabituelles de machines virtuelles.

Principales menaces

- Utilisation abusive des ressources cloud

- Comptes compromis et menaces internes

- Fuite de données

- Configuration incorrecte des ressources et contrôle d’accès insuffisant

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Contrôler GCP avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Plusieurs tentatives de connexion infructueuses Activités administratives inhabituelles Plusieurs activités de suppression de machine virtuelle Activités de création de machines virtuelles multiples inhabituelles (préversion) |

| Modèle de stratégie d’activité | Modifications apportées aux ressources du moteur de calcul Modifications apportées à la configuration de StackDriver Modifications apportées aux ressources de stockage Modifications apportées au réseau privé virtuel Ouverture de session à partir d’une adresse IP à risque |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Outre la surveillance des menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance GCP suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des utilisateurs | - Exiger de l’utilisateur qu’il réinitialise le mot de passe de Google (nécessite la connexion de l’espace de travail Google lié instance) - Suspendre l’utilisateur (nécessite un instance Google Workspace lié connecté) - Notifier l’utilisateur sur l’alerte (via l’ID Microsoft Entra) - Demander à l’utilisateur de se reconnecter (via l’ID Microsoft Entra) - Suspendre l’utilisateur (via l’ID Microsoft Entra) |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger GCP en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter Google Cloud Platform à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Google Cloud Platform (GCP) existant à l’aide des API de connecteur. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de GCP. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège GCP, consultez Protéger GCP.

Nous vous recommandons d’utiliser un projet dédié pour l’intégration et de restreindre l’accès au projet afin de maintenir une intégration stable et d’empêcher les suppressions/modifications du processus d’installation.

Remarque

Les instructions pour connecter votre environnement GCP à des fins d’audit suivent les recommandations de Google pour la consommation de journaux agrégés. L’intégration tire parti de Google StackDriver et consomme des ressources supplémentaires susceptibles d’avoir un impact sur votre facturation. Les ressources consommées sont les suivantes :

- Récepteur d’exportation agrégé – Niveau de l’organisation

- Pub/Sub topic : niveau projet GCP

- Abonnement pub/sub – niveau projet GCP

La connexion d’audit Defender for Cloud Apps importe uniquement Administration journaux d’audit d’activité ; Les journaux d’audit d’accès aux données et d’événements système ne sont pas importés. Pour plus d’informations sur les journaux GCP, consultez Journaux d’audit cloud.

Configuration requise

L’utilisateur GCP d’intégration doit disposer des autorisations suivantes :

- Iam et modification Administration – Niveau de l’organisation

- Création et modification du projet

Vous pouvez connecter l’audit de sécurité GCP à vos connexions Defender for Cloud Apps pour obtenir une visibilité et un contrôle sur l’utilisation des applications GCP.

Configurer Google Cloud Platform

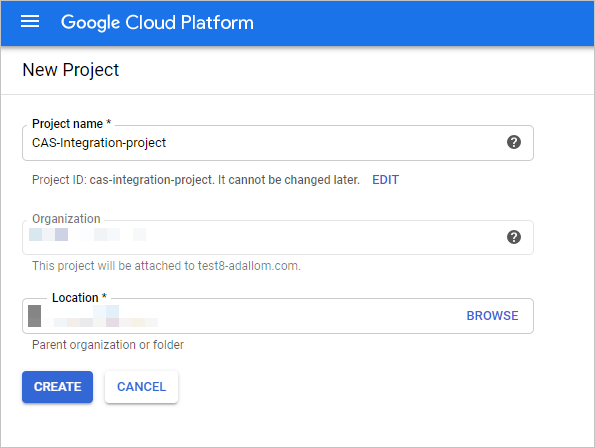

Créer un projet dédié

Créez un projet dédié dans GCP sous votre organization pour activer l’isolation et la stabilité de l’intégration

Connectez-vous à votre portail GCP à l’aide de votre compte d’utilisateur GCP intégré.

Sélectionnez Créer un projet pour démarrer un nouveau projet.

Dans l’écran Nouveau projet , nommez votre projet, puis sélectionnez Créer.

Activer les API requises

Basculez vers le projet dédié.

Accédez à l’onglet Bibliothèque .

Recherchez et sélectionnez API de journalisation cloud, puis dans la page API, sélectionnez ACTIVER.

Recherchez et sélectionnez API Cloud Pub/Sub, puis dans la page API, sélectionnez ACTIVER.

Remarque

Veillez à ne pas sélectionner l’API Pub/Sub Lite.

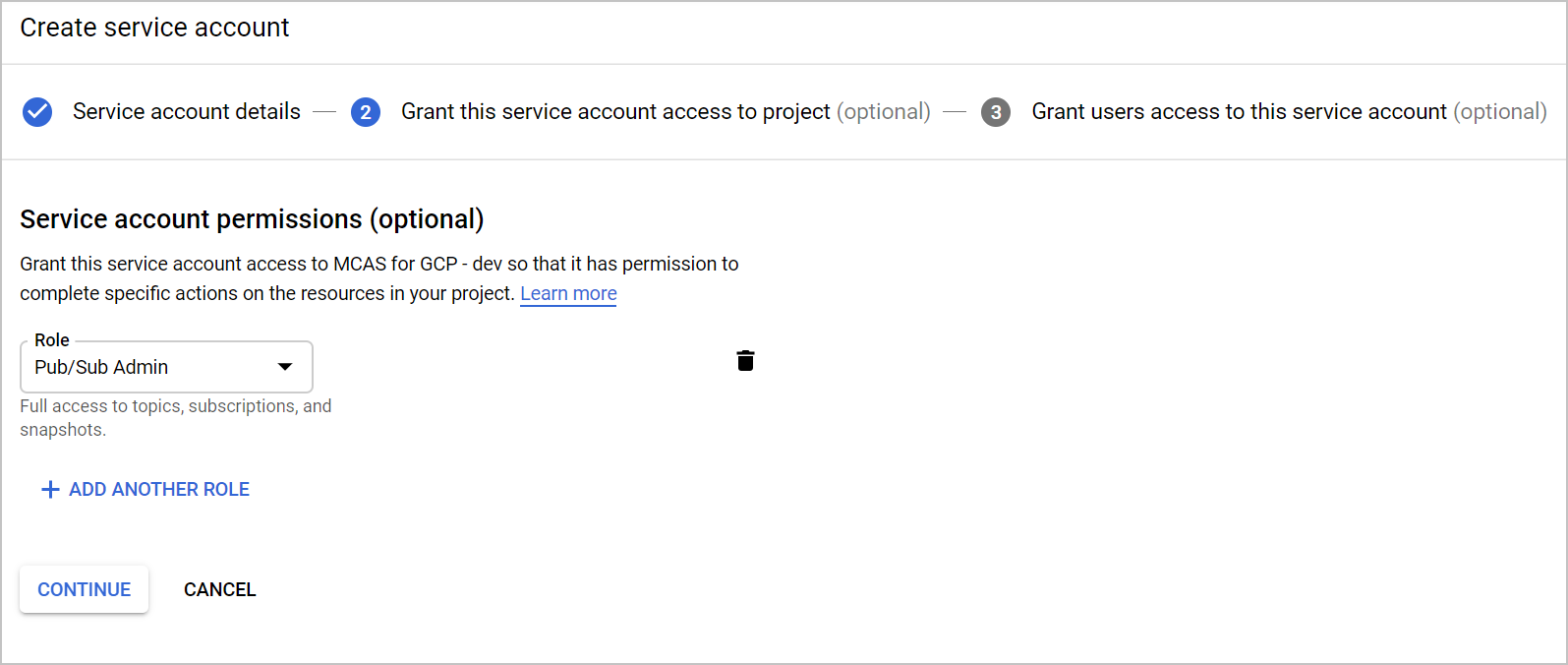

Créer un compte de service dédié pour l’intégration de l’audit de sécurité

Sous IAM & admin, sélectionnez Comptes de service.

Sélectionnez CREATE SERVICE ACCOUNT (CRÉER UN COMPTE DE SERVICE ) pour créer un compte de service dédié.

Entrez un nom de compte, puis sélectionnez Créer.

Spécifiez le Rôle en tant que Pub/Sub Administration, puis sélectionnez Enregistrer.

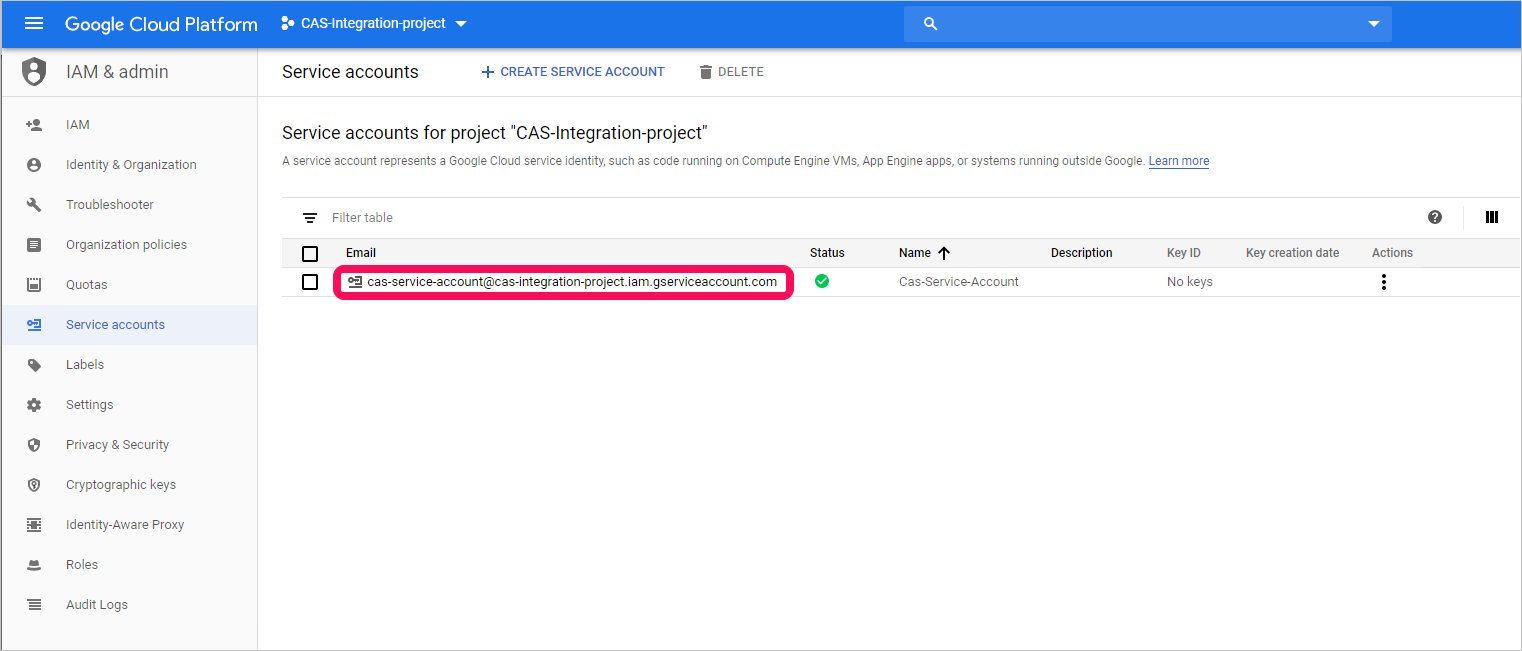

Copiez la valeur Email, vous en aurez besoin ultérieurement.

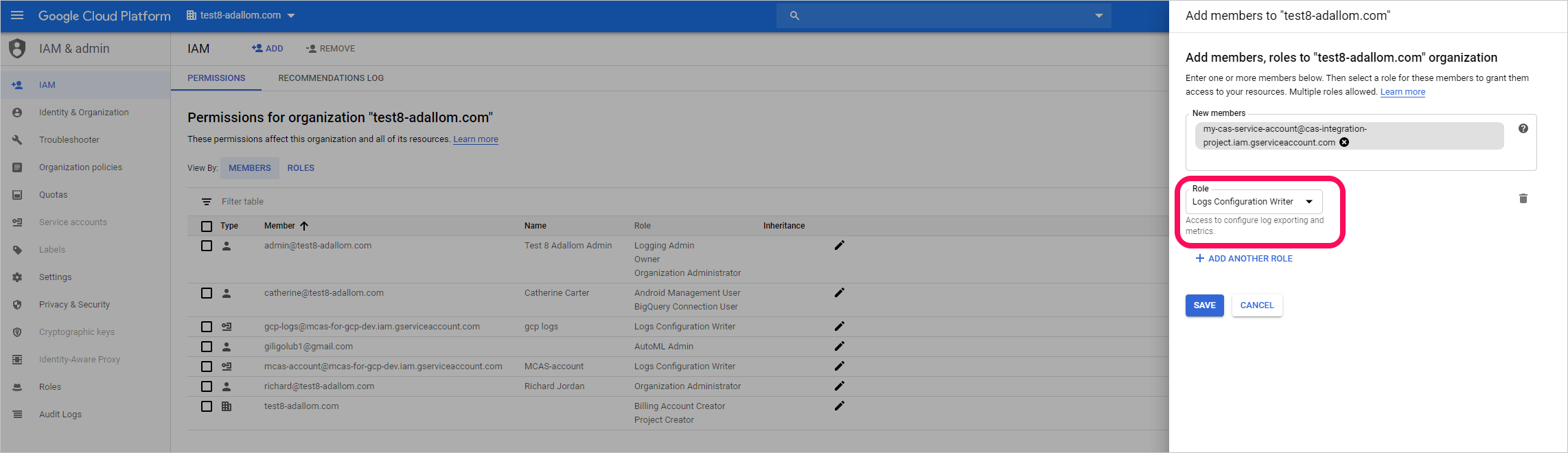

Sous IAM & admin, sélectionnez IAM.

Passez au niveau organization.

Sélectionnez AJOUTER.

Dans la zone Nouveaux membres, collez la valeur Email que vous avez copiée précédemment.

Spécifiez le rôle Enregistreurde configuration des journaux , puis sélectionnez Enregistrer.

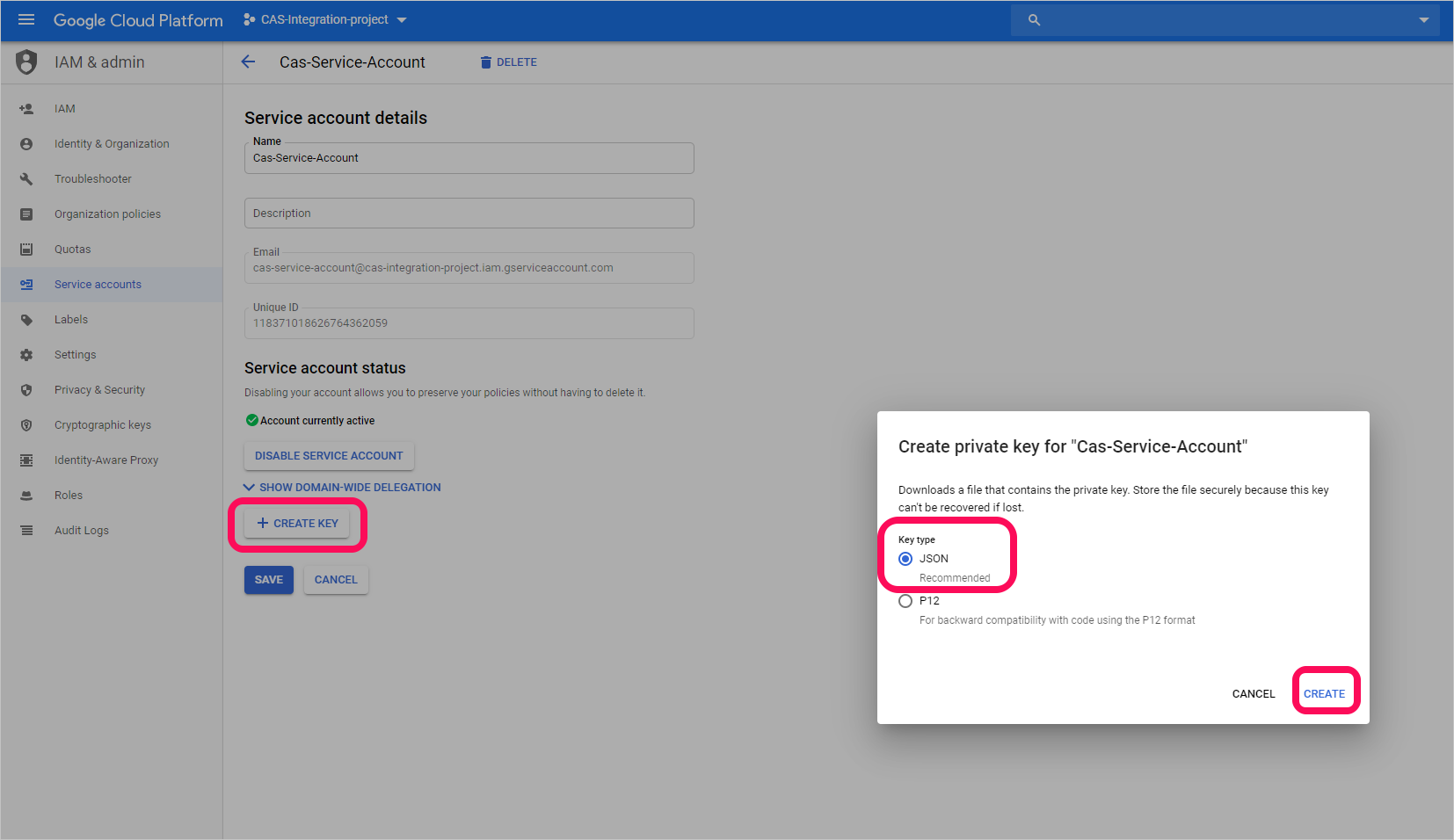

Créer une clé privée pour le compte de service dédié

Basculez au niveau du projet.

Sous IAM & admin, sélectionnez Comptes de service.

Ouvrez le compte de service dédié et sélectionnez Modifier.

Sélectionnez CREATE KEY.

Dans l’écran Créer une clé privée , sélectionnez JSON, puis CRÉER.

Remarque

Vous aurez besoin du fichier JSON qui sera téléchargé sur votre appareil ultérieurement.

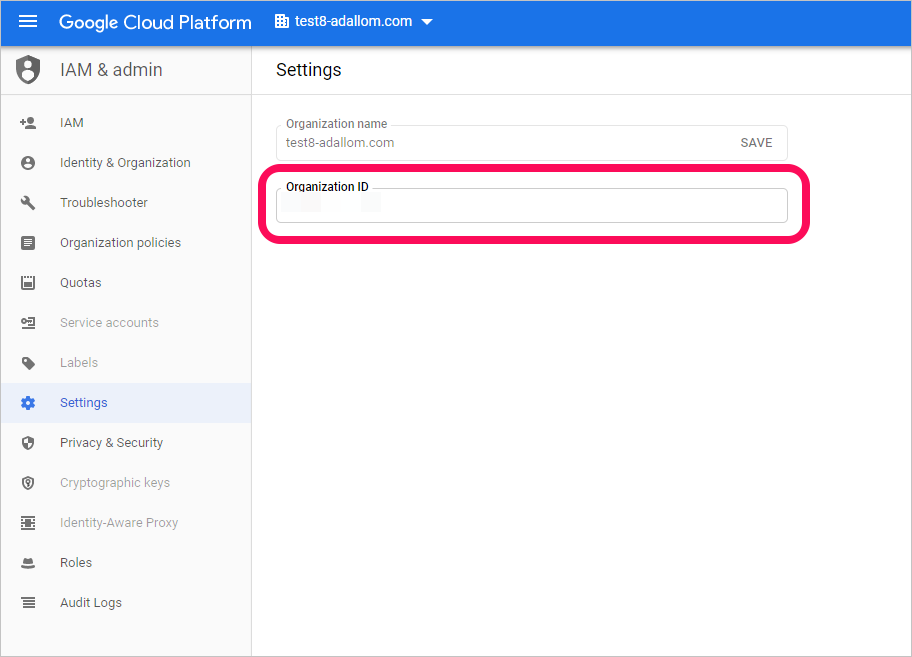

Récupérer votre ID d’organisation

Notez votre ID d’organisation, vous en aurez besoin ultérieurement. Pour plus d’informations, consultez Obtention de votre ID organization.

Connecter l’audit Google Cloud Platform à Defender for Cloud Apps

Cette procédure explique comment ajouter les détails de connexion GCP pour connecter l’audit Google Cloud Platform à Defender for Cloud Apps.

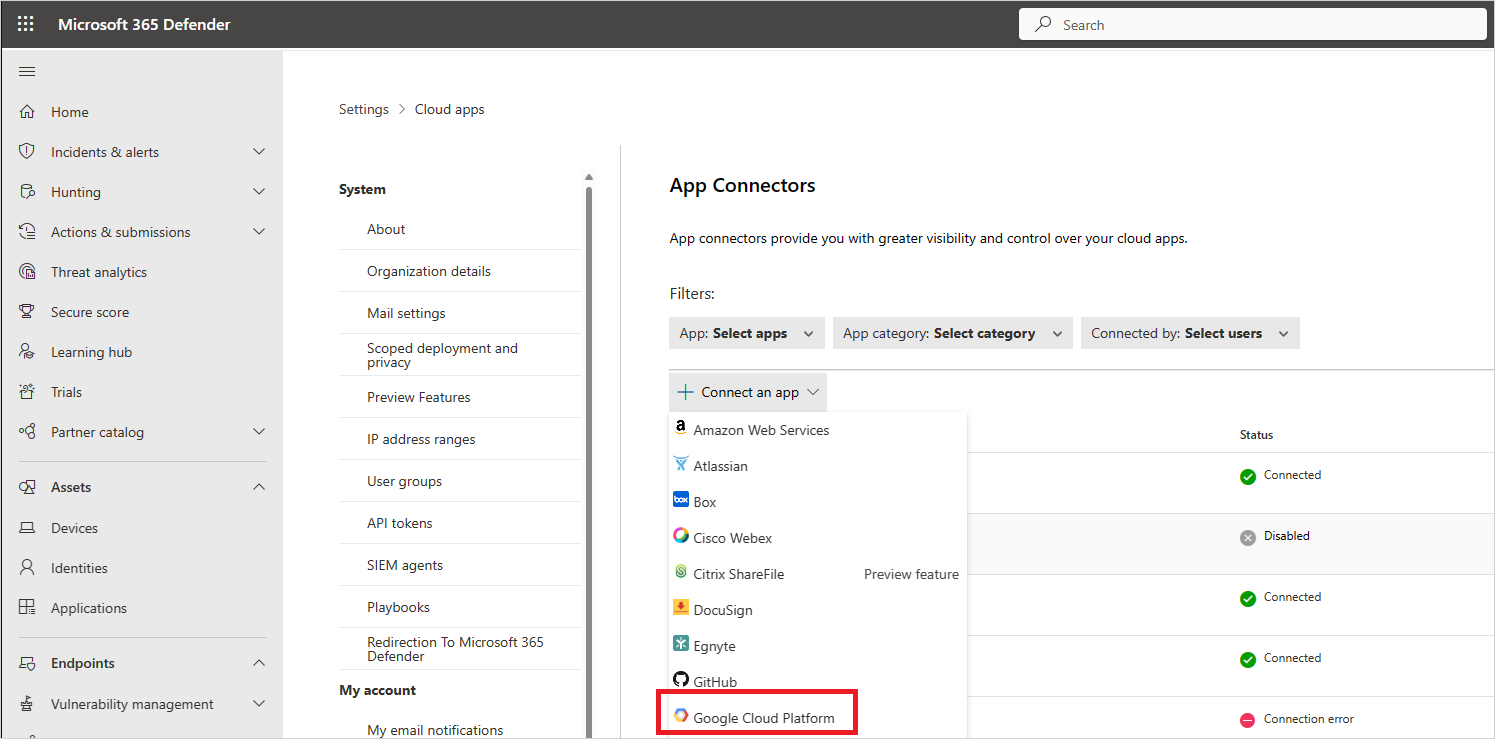

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application , pour fournir les informations d’identification du connecteur GCP, effectuez l’une des opérations suivantes :

Remarque

Nous vous recommandons de connecter votre instance Google Workspace pour bénéficier d’une gestion et d’une gouvernance unifiées des utilisateurs. Il s’agit de la solution recommandée même si vous n’utilisez aucun produit Google Workspace et que les utilisateurs GCP sont gérés via le système de gestion des utilisateurs Google Workspace.

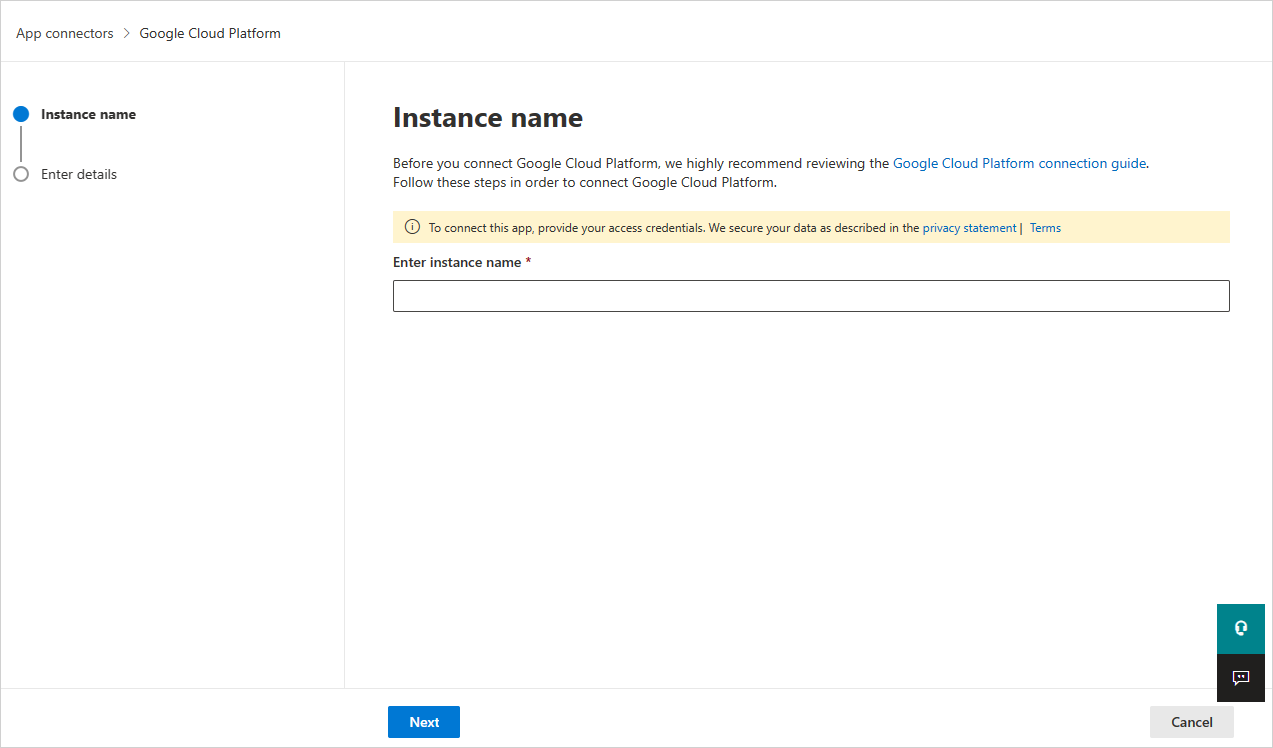

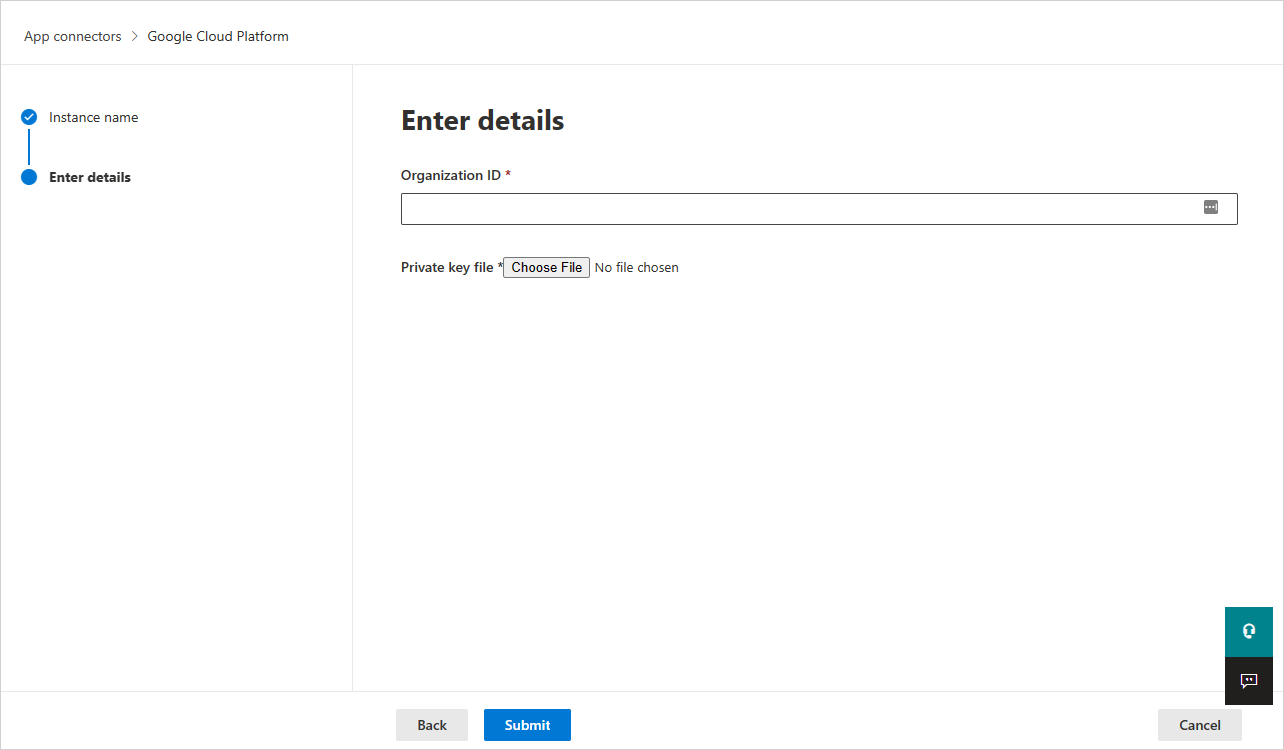

Pour un nouveau connecteur

Sélectionnez +Connecter une application, puis Google Cloud Platform.

Dans la fenêtre suivante, indiquez un nom pour le connecteur, puis sélectionnez Suivant.

Dans la page Entrer les détails , procédez comme suit, puis sélectionnez Envoyer.

- Dans la zone ID d’organisation, entrez le organization que vous avez noté précédemment.

- Dans la zone Fichier de clé privée , accédez au fichier JSON que vous avez téléchargé précédemment.

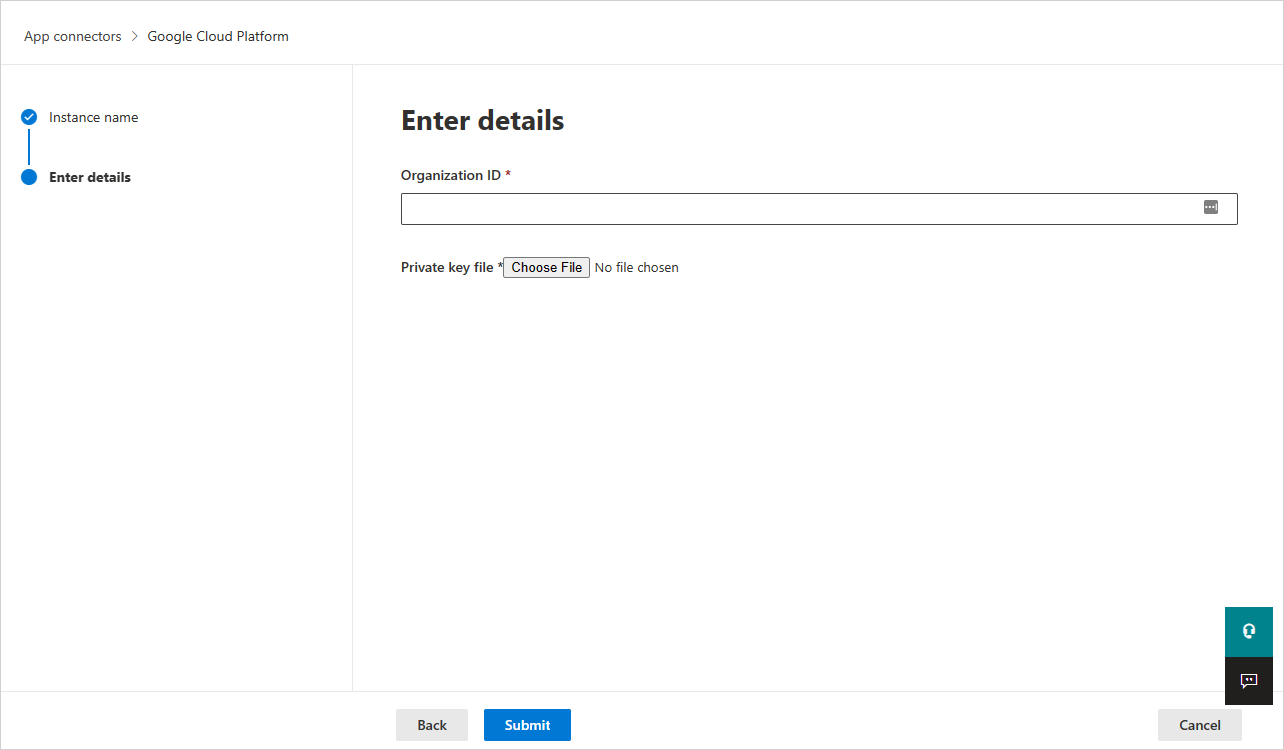

Pour un connecteur existant

Dans la liste des connecteurs, sur la ligne dans laquelle le connecteur GCP apparaît, sélectionnez Modifier les paramètres.

Dans la page Entrer les détails , procédez comme suit, puis sélectionnez Envoyer.

- Dans la zone ID d’organisation, entrez le organization que vous avez noté précédemment.

- Dans la zone Fichier de clé privée , accédez au fichier JSON que vous avez téléchargé précédemment.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Remarque

Defender for Cloud Apps créez un récepteur d’exportation agrégé (niveau organization), une rubrique Pub/Sub et un abonnement Pub/Sub à l’aide du compte de service d’intégration dans le projet d’intégration.

Le récepteur d’exportation agrégé est utilisé pour agréger les journaux dans l’organization GCP et la rubrique Pub/Sub créée est utilisée comme destination. Defender for Cloud Apps s’abonne à cette rubrique via l’abonnement Pub/Sub créé pour récupérer les journaux d’activité d’administration dans le organization GCP.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.