Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Importante

Avis de dépréciation : agents SIEM Microsoft Defender for Cloud Apps

Dans le cadre de notre processus de convergence en cours entre Microsoft Defender charges de travail, Microsoft Defender for Cloud Apps agents SIEM seront dépréciés à partir de novembre 2025.

Les agents SIEM Microsoft Defender for Cloud Apps existants continueront de fonctionner tels tels qu’ils sont jusqu’à ce moment-là. À compter du 19 juin 2025, aucun nouvel agent SIEM ne peut être configuré, mais l’intégration de l’agent Microsoft Sentinel (préversion) reste prise en charge et peut toujours être ajoutée.

Nous vous recommandons de passer à des API qui prennent en charge la gestion des activités et des données d’alertes à partir de plusieurs charges de travail. Ces API améliorent la surveillance et la gestion de la sécurité et offrent des fonctionnalités supplémentaires à l’aide des données de plusieurs charges de travail Microsoft Defender.

Pour garantir la continuité et l’accès aux données actuellement disponibles via Microsoft Defender for Cloud Apps agents SIEM, nous vous recommandons de passer aux API prises en charge suivantes :

- Pour les alertes et les activités, consultez : API de streaming Microsoft Defender XDR.

- Pour Protection Microsoft Entra ID les événements d’ouverture de session, consultez la table IdentityLogonEvents dans le schéma de repérage avancé.

- Pour l’API Alertes de sécurité Microsoft Graph, consultez : Lister les alerts_v2

- Pour afficher Microsoft Defender for Cloud Apps données d’alertes dans l’API Microsoft Defender XDR incidents, consultez API d’incidents Microsoft Defender XDR et le type de ressource incidents

Vous pouvez intégrer Microsoft Defender for Cloud Apps à votre serveur SIEM générique pour permettre une surveillance centralisée des alertes et des activités à partir d’applications connectées. À mesure que de nouvelles activités et événements sont pris en charge par les applications connectées, leur visibilité est ensuite déployée dans Microsoft Defender for Cloud Apps. L'intégration à un service SIEM vous permet de mieux protéger vos applications cloud tout en conservant votre flux de travail habituel en matière de sécurité, en automatisant les procédures de sécurité et en établissant une corrélation entre les événements basés sur le cloud et les événements sur site. L’agent SIEM Microsoft Defender for Cloud Apps s’exécute sur votre serveur et extrait les alertes et les activités de Microsoft Defender for Cloud Apps et les transmet au serveur SIEM.

Lorsque vous intégrez votre SIEM à Defender for Cloud Apps pour la première fois, les activités et les alertes des deux derniers jours sont transférées au SIEM et toutes les activités et alertes (en fonction du filtre que vous sélectionnez) à partir de là. Si vous désactivez cette fonctionnalité pendant une période prolongée, réactivez-la, les deux derniers jours d’alertes et d’activités sont transférés, puis toutes les alertes et activités à partir de là.

D’autres solutions d’intégration sont les suivantes :

- Microsoft Sentinel : siem et SOAR évolutifs et natifs cloud pour l’intégration native. Pour plus d’informations sur l’intégration à Microsoft Sentinel, consultez Intégration de Microsoft Sentinel.

- API Microsoft Security Graph : service intermédiaire (ou répartiteur) qui fournit une seule interface programmatique pour connecter plusieurs fournisseurs de sécurité. Pour plus d’informations, consultez Intégrations de solutions de sécurité à l’aide de l’API de sécurité Microsoft Graph.

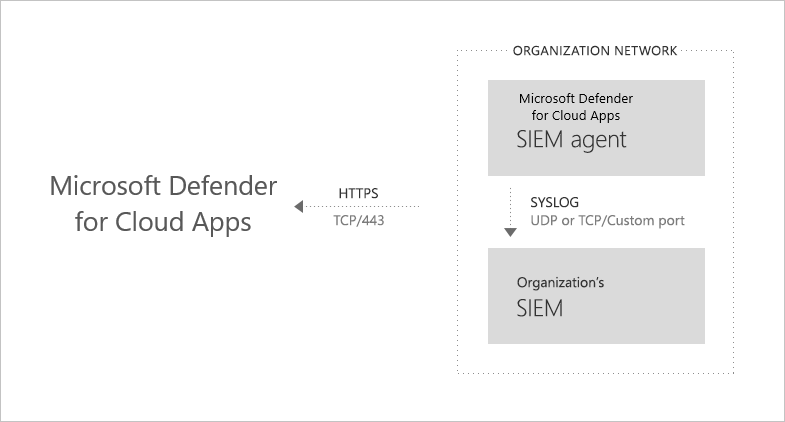

Architecture d’intégration SIEM générique

L’agent SIEM est déployé dans le réseau de votre organization. Une fois déployé et configuré, il extrait les types de données qui ont été configurés (alertes et activités) à l’aide de Defender for Cloud Apps API RESTful. Le trafic est ensuite envoyé via un canal HTTPS chiffré sur le port 443.

Une fois que l’agent SIEM a récupéré les données de Defender for Cloud Apps, il envoie les messages Syslog à votre siem local. Defender for Cloud Apps utilise les configurations réseau que vous avez fournies pendant l’installation (TCP ou UDP avec un port personnalisé).

SIEM pris en charge

Defender for Cloud Apps prend actuellement en charge Micro Focus ArcSight et ceF générique.

Comment intégrer

L’intégration à votre SIEM s’effectue en trois étapes :

- Configurez-le dans Defender for Cloud Apps.

- Téléchargez le fichier JAR et exécutez-le sur votre serveur.

- Vérifiez que l’agent SIEM fonctionne.

Configuration requise

- Un serveur Windows ou Linux standard (peut être une machine virtuelle).

- Système d’exploitation : Windows ou Linux

- PROCESSEUR : 2

- Espace disque : 20 Go

- RAM : 2 Go

- Le serveur doit exécuter Java 8. Les versions antérieures ne sont pas prises en charge.

- Tls (Transport Layer Security) 1.2+. Les versions antérieures ne sont pas prises en charge.

- Définir votre pare-feu comme décrit dans Configuration réseau requise

Intégration à votre SIEM

Étape 1 : La configurer dans Defender for Cloud Apps

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps.

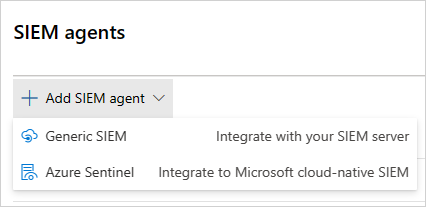

Sous Système, choisissez Agents SIEM. Sélectionnez Ajouter un agent SIEM, puis choisissez SIEM générique.

Dans l’Assistant, sélectionnez Démarrer l’Assistant.

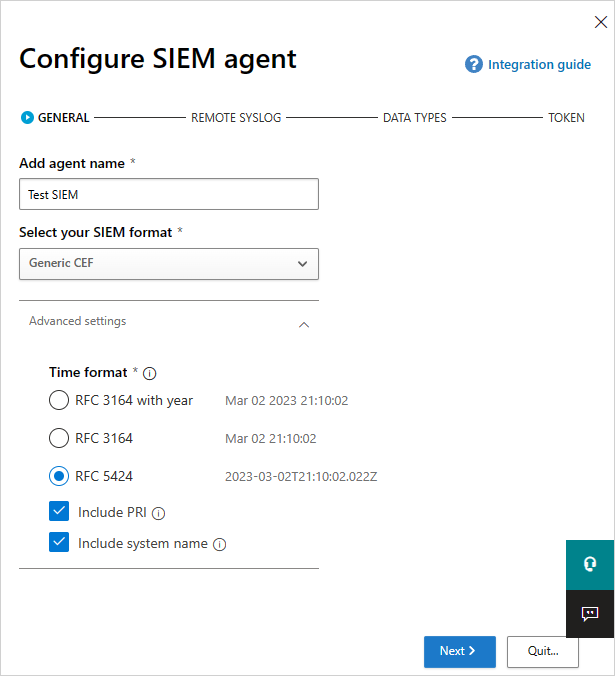

Dans l’Assistant, entrez un nom, sélectionnez votre format SIEM et définissez les paramètres avancés pertinents pour ce format. Sélectionnez Suivant.

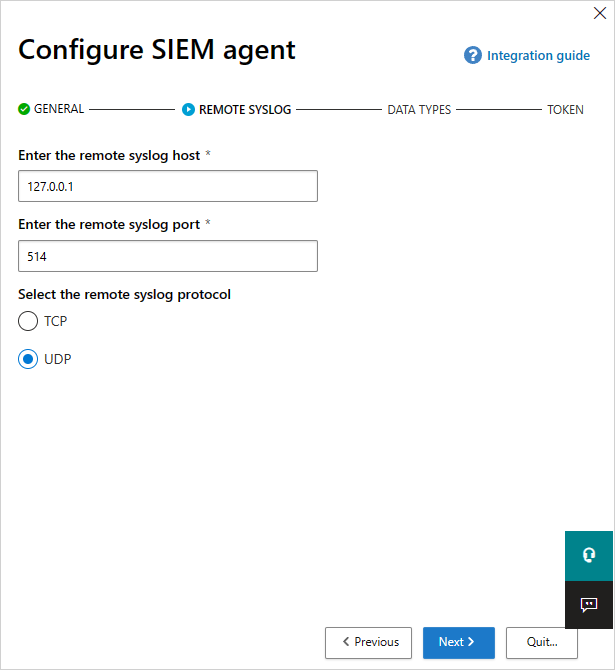

Tapez l’adresse IP ou le nom d’hôte de l’hôte syslog distant et le numéro de port Syslog. Sélectionnez TCP ou UDP comme protocole Syslog distant. Vous pouvez travailler avec votre administrateur de sécurité pour obtenir ces détails si vous ne les avez pas. Sélectionnez Suivant.

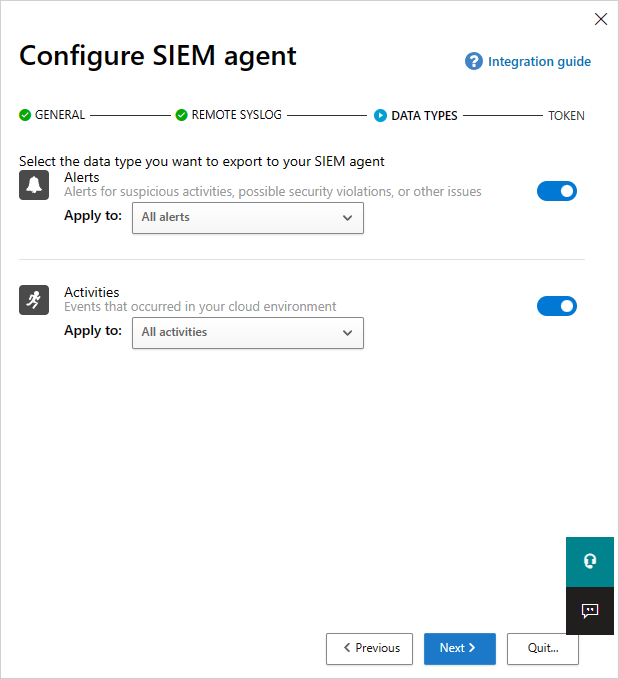

Sélectionnez les types de données que vous souhaitez exporter vers votre serveur SIEM pour les alertes et les activités. Utilisez le curseur pour les activer et les désactiver. Par défaut, tout est sélectionné. Vous pouvez utiliser la liste déroulante Appliquer à pour définir des filtres afin d’envoyer uniquement des alertes et des activités spécifiques à votre serveur SIEM. Sélectionnez Modifier et afficher un aperçu des résultats pour case activée que le filtre fonctionne comme prévu. Sélectionnez Suivant.

Copiez le jeton et enregistrez-le pour plus tard. Sélectionnez Terminer et laissez l’Assistant. Retour à la page SIEM pour voir l’agent SIEM que vous avez ajouté dans le tableau. Il indique qu’il est créé jusqu’à ce qu’il soit connecté ultérieurement.

Remarque

Tout jeton que vous créez est lié à l’administrateur qui l’a créé. Cela signifie que si l’utilisateur administrateur est supprimé de Defender for Cloud Apps, le jeton n’est plus valide. Un jeton SIEM générique fournit des autorisations en lecture seule aux seules ressources requises. Aucune autre autorisation n’est accordée à une partie de ce jeton.

Étape 2 : Télécharger le fichier JAR et l’exécuter sur votre serveur

Dans le Centre de téléchargement Microsoft, après avoir accepté les termes du contrat de licence logiciel, téléchargez le fichier .zip et décompressez-le.

Exécutez le fichier extrait sur votre serveur :

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Remarque

- Le nom de fichier peut différer en fonction de la version de l’agent SIEM.

- Les paramètres entre crochets [ ] sont facultatifs et doivent être utilisés uniquement le cas échéant.

- Nous vous recommandons d’exécuter le fichier JAR au démarrage du serveur.

- Windows : Exécutez en tant que tâche planifiée et veillez à configurer la tâche pour Exécuter, que l’utilisateur soit connecté ou non et que vous décochez la case Arrêter la tâche si elle s’exécute plus longtemps que.

- Linux : ajoutez la commande run avec un & au fichier rc.local. Par exemple :

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Où les variables suivantes sont utilisées :

- DIRNAME est le chemin d’accès vers le dossier que vous souhaitez utiliser pour les journaux de débogage de l’agent local.

- ADDRESS[:P ORT] est l’adresse et le port du serveur proxy que le serveur utilise pour se connecter à Internet.

- TOKEN est le jeton de l’agent SIEM que vous avez copié à l’étape précédente.

Vous pouvez taper -h à tout moment pour obtenir de l’aide.

Exemples de journaux d’activité

Voici des exemples de journaux d’activité envoyés à votre SIEM :

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Le texte suivant est un exemple de fichier journal d’alertes :

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Exemples d’alertes Defender for Cloud Apps au format CEF

| Applicable à | Nom du champ CEF | Description |

|---|---|---|

| Activités/alertes | start | Horodatage de l’activité ou de l’alerte |

| Activités/alertes | end | Horodatage de l’activité ou de l’alerte |

| Activités/alertes | Rt | Horodatage de l’activité ou de l’alerte |

| Activités/alertes | msg | Description de l’activité ou de l’alerte, comme indiqué dans le portail |

| Activités/alertes | suser | Utilisateur du sujet de l’activité ou de l’alerte |

| Activités/alertes | destinationServiceName | Application d’origine d’activité ou d’alerte, par exemple Microsoft 365, Sharepoint, Box. |

| Activités/alertes | Étiquette cs<X> | Chaque étiquette a une signification différente, mais l’étiquette elle-même l’explique, par exemple targetObjects. |

| Activités/alertes | cs<X> | Informations correspondant à l’étiquette (utilisateur cible de l’activité ou de l’alerte conformément à l’exemple d’étiquette). |

| Activités | EVENT_CATEGORY_* | Catégorie de haut niveau de l’activité |

| Activités | <ACTION> | Type d’activité, tel qu’affiché dans le portail |

| Activités | externalId | ID d’événement |

| Activités | Cvn | ADRESSE IP de l’appareil client |

| Activités | requestClientApplication | Agent utilisateur de l’appareil client |

| Alertes | <type d’alerte> | Par exemple, « ALERT_CABINET_EVENT_MATCH_AUDIT » |

| Alertes | <nom> | Nom de la stratégie correspondante |

| Alertes | externalId | ID d’alerte |

| Alertes | src | Adresse IPv4 de l’appareil client |

| Alertes | c6a1 | Adresse IPv6 de l’appareil client |

Étape 3 : Vérifier que l’agent SIEM fonctionne

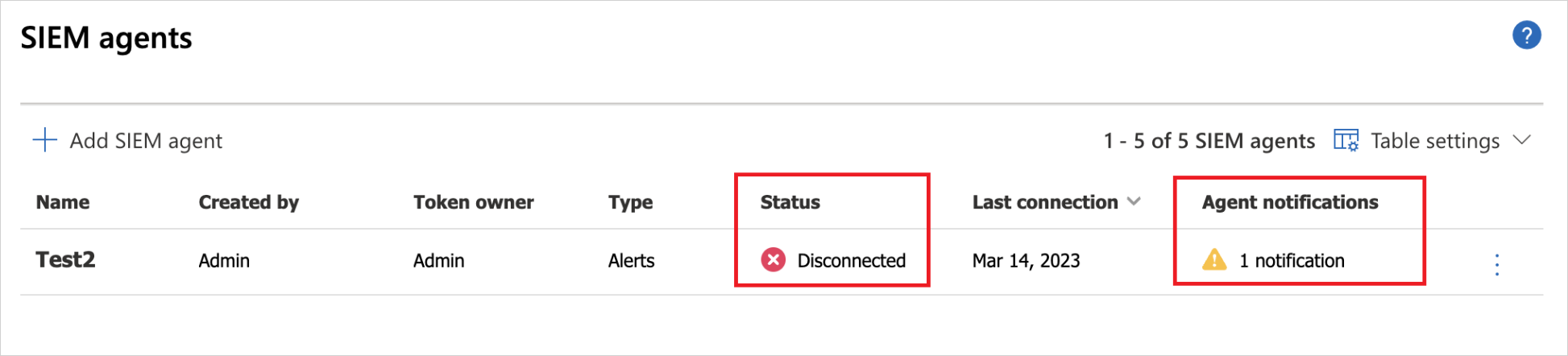

Vérifiez que le status de l’agent SIEM dans le portail n’est pas Erreur de connexion ou Déconnecté et qu’il n’y a aucune notification de l’agent. Si la connexion est arrêtée pendant plus de deux heures, le status est remplacé par Erreur de connexion. Si la connexion est interrompue pendant plus de 12 heures, le status est remplacé par Déconnecté.

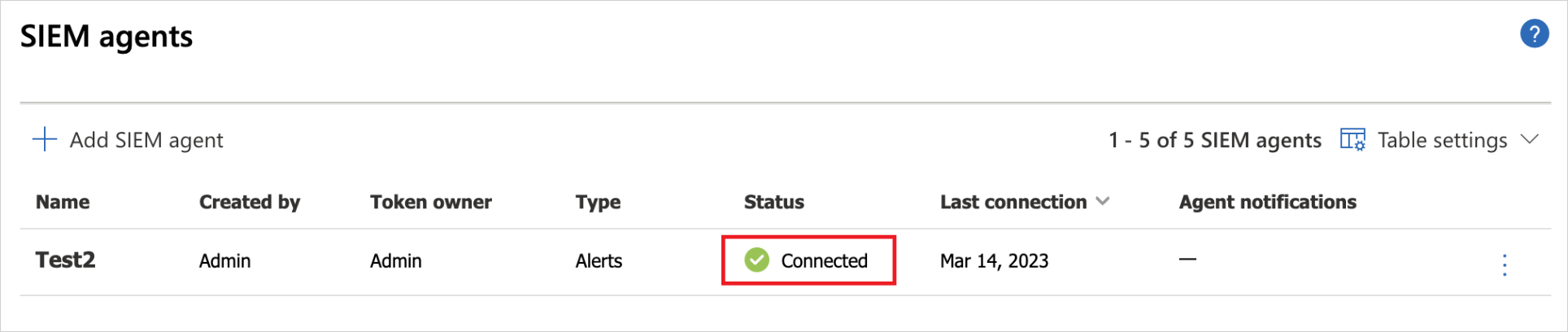

Au lieu de cela, le status doit être connecté, comme indiqué ici :

Dans votre serveur Syslog/SIEM, vérifiez que les activités et les alertes arrivent de Defender for Cloud Apps.

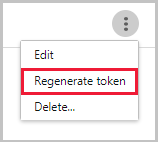

Régénération de votre jeton

Si vous perdez le jeton, vous pouvez toujours le régénérer en sélectionnant les trois points à la fin de la ligne pour l’agent SIEM dans la table. Sélectionnez Régénérer le jeton pour obtenir un nouveau jeton.

Modification de votre agent SIEM

Pour modifier l’agent SIEM, sélectionnez les trois points à la fin de la ligne de l’agent SIEM dans la table, puis sélectionnez Modifier. Si vous modifiez l’agent SIEM, vous n’avez pas besoin de réexécuter le fichier .jar, il se met à jour automatiquement.

Suppression de votre agent SIEM

Pour supprimer l’agent SIEM, sélectionnez les trois points à la fin de la ligne de l’agent SIEM dans la table, puis sélectionnez Supprimer.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.