Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Microsoft Defender pour les serveurs

- Antivirus Microsoft Defender

Plateformes

- Windows

- Linux (consultez Protection réseau pour Linux)

- macOS (voir Protection réseau pour macOS)

Conseil

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

La protection réseau permet d’empêcher les employés d’utiliser n’importe quelle application pour accéder à des domaines dangereux susceptibles d’héberger des escroqueries par hameçonnage, des attaques et d’autres contenus malveillants sur Internet. Vous pouvez auditer la protection réseau dans un environnement de test pour voir quelles applications seraient bloquées avant d’activer la protection réseau.

En savoir plus sur les options de configuration du filtrage réseau.

Activer la protection réseau

Pour activer la protection réseau, vous pouvez utiliser l’une des méthodes décrites dans cet article.

gestion des paramètres de sécurité Microsoft Defender pour point de terminaison

Créer une stratégie de sécurité de point de terminaison

Connectez-vous au portail Microsoft Defender en utilisant au moins un rôle Administrateur de la sécurité attribué.

Accédez à Gestion dela configuration des > points de terminaisonStratégies> desécurité des points de terminaison, puis sélectionnez Créer une stratégie.

Sous Sélectionner la plateforme, sélectionnez Windows 10, Windows 11 et Windows Server.

Sous Sélectionner un modèle, sélectionnez antivirus Microsoft Defender, puis créer une stratégie.

Dans la page De base, entrez un nom et une description pour le profil, puis choisissez Suivant.

Dans la page Paramètres , développez chaque groupe de paramètres et configurez les paramètres que vous souhaitez gérer avec ce profil.

Protection réseau sur les clients Windows :

Description Setting Activer la protection réseau Options :

- Activé (mode bloc) Le mode bloc est nécessaire pour bloquer les indicateurs d’adresse IP/URL et le filtrage de contenu web.

- Activé (mode audit)

- Désactivé (par défaut)

- Non configuréProtection réseau sur Windows Server 2012 R2 et Windows Server 2016, utilisez la stratégie supplémentaire répertoriée dans le tableau suivant :

Description Setting Autoriser le niveau inférieur de la protection réseau Options :

- La protection réseau sera activée à un niveau inférieur.

- La protection réseau est désactivée au niveau inférieur. (Valeur par défaut)

- Non configuréParamètres de protection réseau facultatifs pour Windows et Windows Server :

Avertissement

Désactivez le

Allow Datagram Processing On WinServerparamètre. Cela est important pour tous les rôles qui génèrent des volumes élevés de trafic UDP, tels que les contrôleurs de domaine, les serveurs DNS Windows, les serveurs de fichiers Windows, les serveurs Microsoft SQL, les serveurs Microsoft Exchange et autres. L’activation du traitement des datagrammes dans ces cas peut réduire les performances et la fiabilité du réseau. Sa désactivation permet de maintenir le réseau stable et garantit une meilleure utilisation des ressources système dans les environnements à forte demande.Description Setting Autoriser le traitement des datagrammes sur Win Server - Le traitement des datagrammes sur Windows Server est activé.

- Le traitement des datagrammes sur Windows Server est désactivé (par défaut, recommandé).

- Non configuréDésactiver l’analyse DNS sur TCP - L’analyse DNS sur TCP est désactivée.

- L’analyse DNS sur TCP est activée (par défaut).

- Non configuréDésactiver l’analyse HTTP - L’analyse HTTP est désactivée.

- L’analyse HTTP est activée (par défaut).

- Non configuréDésactiver l’analyse SSH - L’analyse SSH est désactivée.

- L’analyse SSH est activée (par défaut).

- Non configuréDésactiver l’analyse TLS - L’analyse TLS est désactivée.

- L’analyse TLS est activée (par défaut).

- Non configuré[Déconseillé]Activer le récepteur DNS - Le récepteur DNS est désactivé.

- Le récepteur DNS est activé. (Valeur par défaut)

- Non configuré

Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil. Ensuite, sélectionnez Suivant.

Dans la page Vérifier + créer , passez en revue les informations, puis sélectionnez Enregistrer.

Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Microsoft Intune

Microsoft Defender pour point de terminaison méthode Baseline

Connectez-vous au Centre d’administration Microsoft Intune.

Accédez à Sécurité des points de terminaison>Bases de référence> de sécurité Microsoft Defender pour point de terminaison Base de référence.

Sélectionnez Créer un profil, indiquez un nom pour votre profil, puis sélectionnez Suivant.

Dans la section Paramètres de configuration , accédez à Règles de réduction de> la surface d’attaque définissez Bloquer, Activer ou Auditer pour Activer la protection réseau. Sélectionnez Suivant.

Sélectionnez les balises d’étendue et les affectations appropriées selon les besoins de votre organization.

Passez en revue toutes les informations, puis sélectionnez Créer.

Méthode de stratégie antivirus

Connectez-vous au Centre d’administration Microsoft Intune.

Accédez à Antivirus de sécurité> du point de terminaison.

Sélectionnez Créer une stratégie.

Dans le menu volant Créer une stratégie, choisissez Windows 10, Windows 11 et Windows Server dans la liste Plateforme.

Choisissez Microsoft Defender Antivirus dans la liste Profil, puis choisissez Créer.

Fournissez un nom pour votre profil, puis sélectionnez Suivant.

Dans la section Paramètres de configuration , sélectionnez Désactivé, Activé (mode bloc) ou Activé (mode audit) pour Activer la protection réseau, puis sélectionnez Suivant.

Sélectionnez les balises Affectations et Étendue appropriées requises par votre organization.

Passez en revue toutes les informations, puis sélectionnez Créer.

Méthode de profil de configuration

Connectez-vous au centre d’administration Microsoft Intune (https://intune.microsoft.com).

Allez dans Appareils> Profils de configuration> Créer un profil.

Dans le menu volant Créer un profil , sélectionnez Plateforme et choisissez le Type de profil comme Modèles.

Dans nom du modèle, choisissez Endpoint Protection dans la liste des modèles, puis sélectionnez Créer.

Accédez à Endpoint Protection>De base, fournissez un nom pour votre profil, puis sélectionnez Suivant.

Dans la section Paramètres de configuration, accédez à Microsoft DefenderFiltrage> réseau Exploit Guard> NetworkProtection>Activer ou auditer. Sélectionnez Suivant.

Sélectionnez les balises d’étendue, les affectations et lesrègles d’applicabilité appropriées selon les besoins de votre organization. Les administrateurs peuvent définir d’autres exigences.

Passez en revue toutes les informations, puis sélectionnez Créer.

Gestion des périphériques mobiles (GPM)

Utilisez le fournisseur de services de configuration (CSP) EnableNetworkProtection pour activer ou désactiver la protection réseau, ou pour activer le mode audit.

Mettez à jour Microsoft Defender plateforme anti-programme malveillant vers la dernière version avant d’activer ou de désactiver la protection réseau.

Stratégie de groupe

Utilisez la procédure suivante pour activer la protection réseau sur les ordinateurs joints à un domaine ou sur un ordinateur autonome.

Sur un ordinateur autonome, accédez à Démarrer , puis tapez et sélectionnez Modifier la stratégie de groupe.

-Ou-

Sur un ordinateur de gestion de stratégie de groupe joint à un domaine, ouvrez la console de gestion stratégie de groupe. Cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans l’Éditeur de gestion des stratégies de groupe, accédez à Configuration ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence composants> Windows Microsoft Defender Antivirus> Microsoft DefenderProtection réseauExploit Guard>.

Sur les versions antérieures de Windows, le chemin d’accès stratégie de groupe peut avoir Windows Defender Antivirus au lieu de Microsoft Defender Antivirus.

Double-cliquez sur le paramètre Empêcher les utilisateurs et les applications d’accéder aux sites web dangereux et définissez l’option sur Activé. Dans la section options, vous devez spécifier l’une des options suivantes :

- Bloquer : les utilisateurs ne peuvent pas accéder aux adresses IP et domaines malveillants.

- Désactiver (par défaut) : la fonctionnalité de protection réseau ne fonctionne pas. Les utilisateurs ne sont pas empêchés d’accéder aux domaines malveillants.

- Mode Audit : si un utilisateur visite une adresse IP ou un domaine malveillant, un événement est enregistré dans le journal des événements Windows. Toutefois, l’utilisateur ne sera pas bloqué pour accéder à l’adresse.

Importante

Pour activer entièrement la protection réseau, vous devez définir l’option stratégie de groupe sur Activé, puis sélectionner Bloquer dans le menu déroulant des options.

(Cette étape est facultative.) Suivez les étapes décrites dans Vérifier si la protection réseau est activée pour vérifier que vos paramètres de stratégie de groupe sont corrects.

Microsoft Configuration Manager

Ouvrez la console Gestionnaire de configuration.

Accédez à Ressources et conformité>Endpoint Protection>Windows Defender Exploit Guard.

Sélectionnez Créer une stratégie Exploit Guard dans le ruban pour créer une stratégie.

- Pour modifier une stratégie existante, sélectionnez la stratégie, puis sélectionnez Propriétés dans le ruban ou dans le menu contextuel. Modifiez l’option Configurer la protection réseau à partir de l’onglet Protection réseau .

Dans la page Général , spécifiez un nom pour la nouvelle stratégie et vérifiez que l’option Protection réseau est activée.

Dans la page Protection du réseau , sélectionnez l’un des paramètres suivants pour l’option Configurer la protection réseau :

- Bloquer

- Audit

- Disabled

Effectuez le reste des étapes et enregistrez la stratégie.

Dans le ruban, sélectionnez Déployer pour déployer la stratégie dans un regroupement.

PowerShell

Sur votre appareil Windows, cliquez sur Démarrer, tapez

powershell, cliquez avec le bouton droit sur Windows PowerShell, puis sélectionnez Exécuter en tant qu’administrateur.Exécutez la l’applet commande suivant :

Set-MpPreference -EnableNetworkProtection EnabledPour Windows Server, utilisez les commandes supplémentaires répertoriées dans le tableau suivant :

Version de Windows Server Commandes Windows Server 2019 et versions ultérieures set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2 avec l’agent unifié pour Microsoft Defender pour point de terminaisonset-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true

Importante

Désactivez le paramètre « AllowDatagramProcessingOnWinServer ». Cela est important pour tous les rôles qui génèrent des volumes élevés de trafic UDP, tels que les contrôleurs de domaine, les serveurs DNS Windows, les serveurs de fichiers Windows, les serveurs Microsoft SQL, les serveurs Microsoft Exchange et autres. L’activation du traitement des datagrammes dans ces cas peut réduire les performances et la fiabilité du réseau. Sa désactivation permet de maintenir le réseau stable et garantit une meilleure utilisation des ressources système dans les environnements à forte demande.

(Cette étape est facultative.) Pour définir la protection réseau sur le mode audit, utilisez l’applet de commande suivante :

Set-MpPreference -EnableNetworkProtection AuditModePour désactiver la protection réseau, utilisez le

Disabledparamètre au lieu deAuditModeouEnabled.

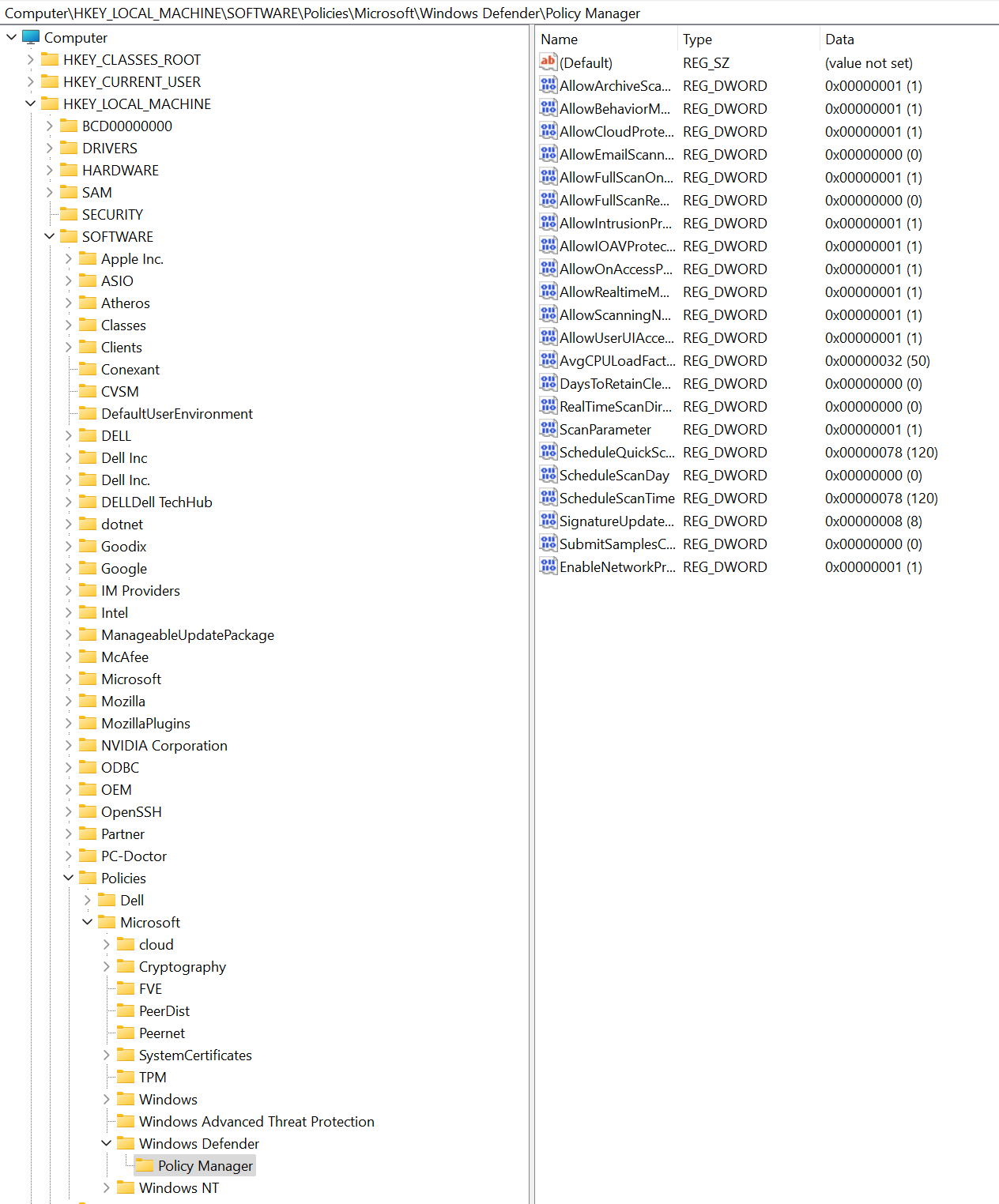

Vérifier si la protection réseau est activée

Vous pouvez utiliser la Rédacteur du Registre pour case activée la status de la protection réseau.

Sélectionnez le bouton Démarrer dans la barre des tâches et tapez

regedit. Dans la liste des résultats, sélectionnez Éditeur du Registre pour l’ouvrir.Choisissez HKEY_LOCAL_MACHINE dans le menu latéral.

Naviguez dans les menus imbriqués jusqu’àStratégies>LOGICIELLEs>Microsoft>Windows Defender>Policy Manager.

Si la clé est manquante, accédez à LOGICIEL>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Sélectionnez ActiverRéseauProtection pour voir l’état actuel de la protection réseau sur l’appareil :

- 0 ou Désactivé

- 1, ou Activé

- 2 ou mode Audit

Informations importantes sur la suppression des paramètres Exploit Guard d’un appareil

Lorsque vous déployez une stratégie Exploit Guard à l’aide de Configuration Manager, les paramètres restent sur le client même si vous supprimez ultérieurement le déploiement. Si le déploiement est supprimé, les journaux Delete du client ne sont pas pris en charge dans le ExploitGuardHandler.log fichier.

Utilisez le script PowerShell suivant dans le SYSTEM contexte pour supprimer correctement les paramètres Exploit Guard :

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.