Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les rapports de pare-feu dans le portail Microsoft Defender vous permettent d’afficher les rapports de pare-feu Windows à partir d’un emplacement centralisé.

Ce qu'il faut savoir avant de commencer

Vous ouvrez le portail Microsoft Defender à l’adresse https://security.microsoft.com. Pour accéder directement à la page Pare-feu , utilisez https://security.microsoft.com/firewall.

Vous devez disposer d’autorisations pour pouvoir effectuer les procédures décrites dans cet article. Dans Microsoft Entra ID vous devez être membre des rôles Administrateur* général ou Administrateur de la sécurité.

Importante

* Microsoft défend fermement le principe des privilèges minimum. L’attribution de comptes uniquement les autorisations minimales nécessaires à l’exécution de leurs tâches permet de réduire les risques de sécurité et renforce la protection globale de votre organization. Administrateur général est un rôle hautement privilégié que vous devez limiter aux scénarios d’urgence ou lorsque vous ne pouvez pas utiliser un autre rôle.

Vos appareils doivent exécuter Windows 10 ou une version ultérieure, ou Windows Server 2012 R2 ou version ultérieure. Pour que Windows Server 2012 R2 et Windows Server 2016 apparaissent dans les rapports de pare-feu, ces appareils doivent être intégrés à l’aide du package de solution unifiée moderne. Pour plus d’informations, consultez Nouvelles fonctionnalités de la solution unifiée moderne pour Windows Server 2012 R2 et 2016.

Pour intégrer des appareils au service Microsoft Defender pour point de terminaison, consultez les conseils d’intégration.

Pour que le portail Microsoft Defender commence à recevoir des données, vous devez activer Les événements d’audit pour le Pare-feu Windows Defender avec sécurité avancée. Consultez les articles suivants :

Activez ces événements à l’aide de stratégie de groupe éditeur d’objet, de la stratégie de sécurité locale ou des commandes auditpol.exe. Pour plus d’informations, consultez la documentation sur l’audit et la journalisation. Les deux commandes PowerShell sont les suivantes :

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Voici une requête d’exemple :

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Le processus

Remarque

Veillez à suivre les instructions de la section précédente et à configurer correctement vos appareils pour participer au programme en préversion.

Une fois les événements activés, Microsoft Defender pour point de terminaison commence à surveiller les données, notamment :

- Adresse IP distante

- Port distant

- Local Port

- Adresse IP locale

- Computer Name

- Traiter les connexions entrantes et sortantes

Les administrateurs peuvent désormais voir l’activité du pare-feu hôte Windows ici. Des rapports supplémentaires peuvent être facilités en téléchargeant le script de création de rapports personnalisés pour surveiller les activités du Pare-feu Windows Defender à l’aide de Power BI.

Jusqu’à 12 heures peuvent être nécessaires avant que les données ne se reflètent.

Scénarios pris en charge

- Rapports de pare-feu

- Depuis « Ordinateurs avec connexion bloquée » vers l’appareil (nécessite Defender pour point de terminaison Plan 2)

- Explorer la chasse avancée (actualisation de la préversion) (nécessite Defender pour point de terminaison Plan 2)

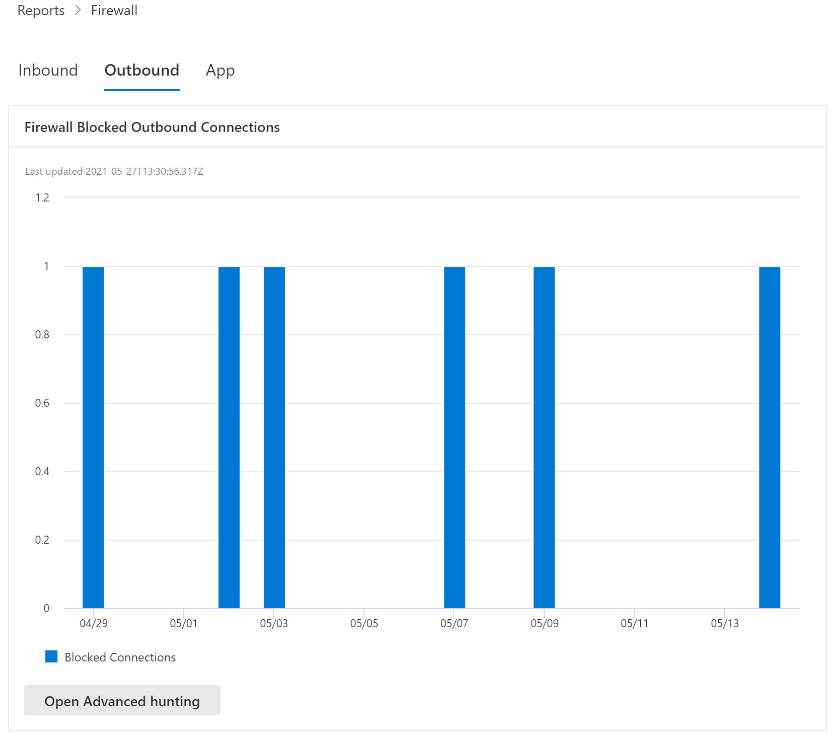

Rapports de pare-feu

Voici quelques exemples de pages de rapport de pare-feu dans le portail Microsoft Defender. La page Pare-feu contient les onglets Entrant, Sortant et Application . Vous accédez à cette page dans la section >Rapports>Points de terminaisonPare-feu ou directement à l’adresse https://security.microsoft.com/firewall.

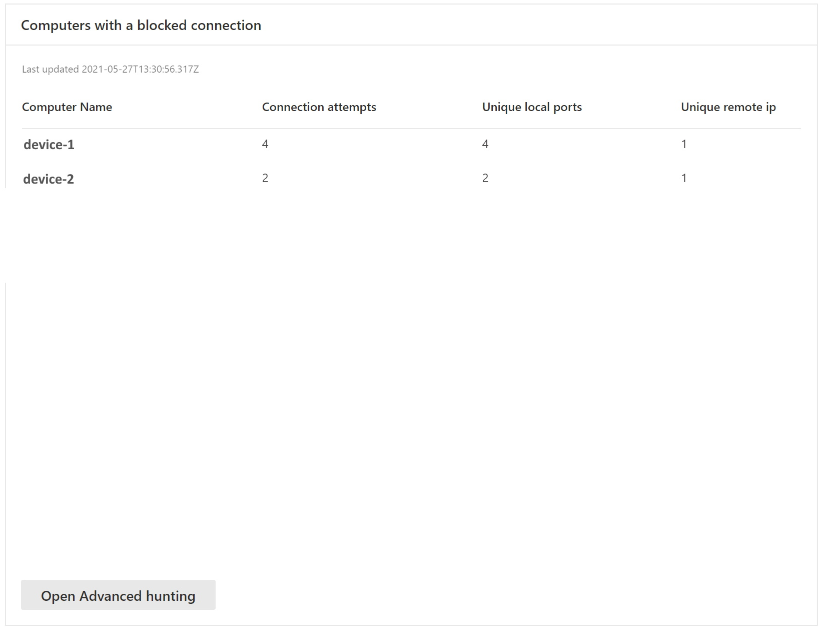

De « Ordinateurs avec connexion bloquée » à l’appareil

Remarque

Cette fonctionnalité nécessite Defender pour point de terminaison Plan 2.

Les cartes prennent en charge les objets interactifs. Vous pouvez explorer l’activité d’un appareil en cliquant sur le nom de l’appareil, ce qui lance le portail Microsoft Defender dans un nouvel onglet et vous amène directement à l’onglet Chronologie de l’appareil.

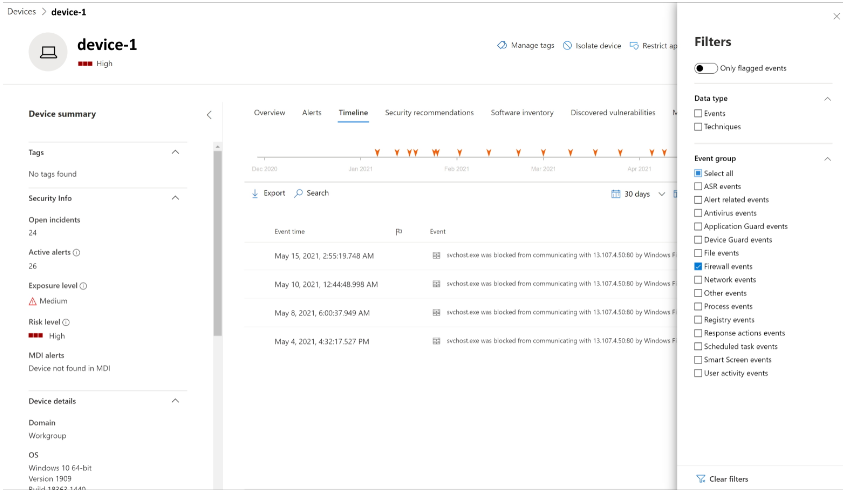

Vous pouvez maintenant sélectionner l’onglet Chronologie , qui vous donnera la liste des événements associés à cet appareil.

Après avoir cliqué sur le bouton Filtres dans le coin supérieur droit du volet d’affichage, sélectionnez le type d’événement souhaité. Dans ce cas, sélectionnez Événements de pare-feu et le volet sera filtré sur Événements de pare-feu.

Explorer la chasse avancée (actualisation de la préversion)

Remarque

Cette fonctionnalité nécessite Defender pour point de terminaison Plan 2.

Les rapports de pare-feu prennent en charge l’exploration à partir du carte directement dans la chasse avancée en cliquant sur le bouton Ouvrir la chasse avancée. La requête est préremplies.

La requête peut maintenant être exécutée et tous les événements de pare-feu associés des 30 derniers jours peuvent être explorés.

Pour des rapports supplémentaires ou des modifications personnalisées, la requête peut être exportée dans Power BI pour une analyse plus approfondie. La création de rapports personnalisés peut être facilitée en téléchargeant le script De rapports personnalisés pour surveiller les activités du Pare-feu Windows Defender à l’aide de Power BI.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.