Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

- Microsoft Defender pour point de terminaison pour les serveurs

- Microsoft Defender pour serveurs Plan 1 ou Plan 2

Vue d’ensemble

Defender pour point de terminaison peut vous aider à protéger les serveurs de votre organization avec des fonctionnalités qui incluent la gestion de la posture, la protection contre les menaces et la détection et la réponse des points de terminaison. Defender pour point de terminaison fournit à votre équipe de sécurité des informations plus approfondies sur les activités du serveur, la couverture de la détection des attaques au noyau et à la mémoire, et la possibilité de prendre des mesures de réponse si nécessaire. Defender pour point de terminaison s’intègre également à Microsoft Defender pour le cloud, fournissant à votre organization une solution complète de protection du serveur.

Selon votre environnement particulier, vous pouvez choisir parmi plusieurs options pour intégrer des serveurs à Defender pour point de terminaison. Cet article décrit les options disponibles pour Windows Server et Linux, les points importants à prendre en compte, la façon d’exécuter un test de détection après l’intégration et la façon de désactiver les serveurs.

Conseil

En complément de cet article, consultez notre guide de configuration de l’analyseur de sécurité pour passer en revue les meilleures pratiques et apprendre à fortifier les défenses, à améliorer la conformité et à naviguer dans le paysage de la cybersécurité en toute confiance. Pour une expérience personnalisée basée sur votre environnement, vous pouvez accéder au guide de configuration automatisée de Security Analyzer dans le Centre d’administration Microsoft 365.

Plans de serveur

Pour intégrer des serveurs à Defender pour point de terminaison, des licences serveur sont requises . Vous pouvez choisir parmi ces options :

- Microsoft Defender pour serveurs Plan 1 ou Plan 2 (dans le cadre de l’offre Defender pour le cloud)

- Microsoft Defender pour point de terminaison pour les serveurs

- Microsoft Defender for Business pour les serveurs (pour les petites et moyennes entreprises uniquement)

Intégration à Microsoft Defender pour serveurs

Defender pour point de terminaison s’intègre en toute transparence à Defender pour les serveurs (dans Defender pour le cloud). Si votre abonnement inclut Defender pour serveurs Plan 1 ou Plan 2, vous pouvez :

- Intégrer automatiquement des serveurs

- Les serveurs surveillés par Defender pour le cloud apparaissent dans le portail Microsoft Defender, dans l’inventaire des appareils

- Mener des investigations détaillées en tant que client Defender pour le cloud

Voici quelques points à garder à l’esprit :

- Lorsque vous utilisez Defender pour le cloud pour surveiller les serveurs, un locataire Defender pour point de terminaison est créé automatiquement. Les données collectées par Defender pour point de terminaison sont stockées dans l’emplacement géographique du locataire, identifié lors de l’approvisionnement. (Par exemple, aux États-Unis pour les clients aux États-Unis, dans l’UE pour les clients européens et au Royaume-Uni pour les clients au Royaume-Uni.)

- Si vous utilisez Defender pour point de terminaison avant d’utiliser Defender pour le cloud, vos données sont stockées à l’emplacement que vous avez spécifié lors de la création de votre locataire, même si vous intégrez à Defender pour le cloud ultérieurement.

- Une fois configuré, vous ne pouvez pas modifier l’emplacement de stockage de vos données. Pour déplacer vos données vers un autre emplacement, contactez le support technique pour réinitialiser votre locataire.

- La surveillance des points de terminaison de serveur utilisant cette intégration n’est actuellement pas disponible pour les clients Office 365 GCC.

- Les serveurs Linux intégrés via Defender pour le cloud ont leur configuration initiale définie pour s’exécuter Microsoft Defender Antivirus en mode passif. Pour plus d’informations sur le déploiement de Defender pour point de terminaison sur un serveur Linux, commencez par les prérequis pour Microsoft Defender pour point de terminaison sur Linux.

Pour plus d’informations, consultez Protéger vos points de terminaison avec l’intégration de Defender pour point de terminaison à Defender pour le cloud.

Informations importantes pour les solutions antivirus/anti-programme malveillant non-Microsoft

Si vous envisagez d’utiliser une solution anti-programme malveillant non-Microsoft, vous devez exécuter Microsoft Defender Antivirus en mode passif. Veillez à définir le mode passif pendant le processus d’installation et d’intégration. Pour plus d’informations, consultez Windows Server et mode passif.

Importante

Si vous installez Defender pour point de terminaison sur des serveurs exécutant McAfee Endpoint Security ou VirusScan Enterprise, vous devrez peut-être mettre à jour la version de la plateforme McAfee pour vous assurer que Microsoft Defender antivirus n’est pas supprimé ou désactivé. Pour plus d’informations sur les numéros de version spécifiques requis, consultez l’article Centre de connaissances McAfee.

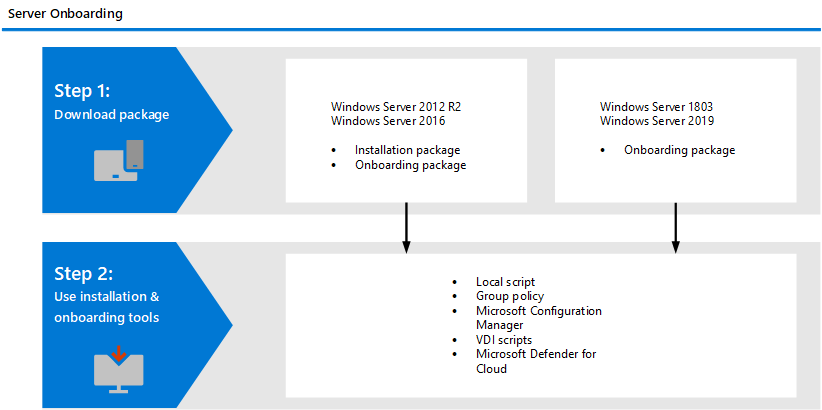

Options d’intégration de serveur

Vous pouvez choisir parmi plusieurs méthodes et outils de déploiement pour intégrer des serveurs, comme résumé dans le tableau suivant :

| Système d’exploitation | Méthode de déploiement |

|---|---|

| Windows Server 2025 Windows Server 2022 Windows Server 2019 Windows Server, version 1803 Windows Server 2016 Windows Server 2012 R2 |

Script local (utilise un package d’intégration) Defender pour les serveurs Microsoft Configuration Manager Stratégie de groupe Scripts VDI Intégration à Defender pour le cloud Solution moderne et unifiée pour Windows Server 2016 et 2012 R2 |

| Linux |

Déploiement basé sur un script du programme d’installation Déploiement basé sur un script Ansible Déploiement basé sur un script Chef Déploiement basé sur un script Puppet Déploiement basé sur un script Saltstack Déploiement manuel (utilise un script local) Intégration directe avec Defender pour le cloud Connecter vos machines non-Azure à Microsoft Defender pour le cloud avec Defender pour point de terminaison Conseils de déploiement pour Defender pour point de terminaison sur Linux pour SAP |

Intégrer Windows Server, version 1803, Windows Server 2019 et Windows Server 2025

Veillez à consulter la configuration minimale requise pour Defender pour point de terminaison.

Dans le portail Microsoft Defender, accédez à Paramètres>Points de terminaison, puis, sous Gestion des appareils, sélectionnez Intégration.

Dans la liste Sélectionner le système d’exploitation pour démarrer le processus d’intégration, sélectionnez Windows Server 2019, 2022 et 2025.

Sous Type de connectivité, sélectionnez Rationalisé ou Standard. (Consultez les conditions préalables pour une connectivité rationalisée.)

Sous Méthode de déploiement, sélectionnez une option, puis téléchargez le package d’intégration.

Suivez les instructions de l’un des articles suivants pour votre méthode de déploiement :

Intégrer Windows Server 2016 et Windows Server 2012 R2

Veillez à consulter la configuration minimale requise pour Defender pour point de terminaison et Les prérequis pour Windows Server 2016 et 2012 R2.

Dans le portail Microsoft Defender, accédez à Paramètres>Points de terminaison, puis, sous Gestion des appareils, sélectionnez Intégration.

Dans la liste Sélectionner le système d’exploitation pour démarrer le processus d’intégration, sélectionnez Windows Server 2016 et Windows Server 2012 R2.

Sous Type de connectivité, sélectionnez Rationalisé ou Standard. (Consultez les conditions préalables pour une connectivité rationalisée.)

Sous Méthode de déploiement, sélectionnez une option, puis téléchargez le package d’installation et le package d’intégration.

Remarque

Le package d’installation est mis à jour mensuellement. Veillez à télécharger le dernier package avant l’utilisation. Pour effectuer une mise à jour après l’installation, vous n’avez pas besoin d’exécuter à nouveau le package d’installation. Si c’est le cas, le programme d’installation vous demande de d’abord désactiver l’intégration, car il s’agit d’une condition requise pour la désinstallation. Consultez Mettre à jour les packages pour Defender pour point de terminaison sur Windows Server 2012 R2 et 2016.

Suivez les instructions de l’un des articles suivants pour votre méthode de déploiement :

- Script local

- Stratégie de groupe

- Configuration Manager

- Scripts d’intégration VDI pour les appareils non persistants

- Migrer des serveurs de Microsoft Monitoring Agent vers la solution unifiée moderne

- Connecter vos machines non-Azure à Microsoft Defender pour le cloud avec Defender pour point de terminaison

Conditions préalables pour Windows Server 2016 et 2012 R2

- Il est recommandé d’installer la dernière mise à jour de la pile de maintenance (SSU) et la dernière mise à jour cumulative (LCU) disponibles sur le serveur.

- La SSU du 14 septembre 2021 ou ultérieure doit être installée.

- Le LCU du 20 septembre 2018 ou version ultérieure doit être installé.

- Activez la fonctionnalité antivirus Microsoft Defender et vérifiez qu’elle est à jour. Pour plus d’informations sur l’activation de Defender Antivirus sur Windows Server, consultez Réactiver Defender Antivirus sur Windows Server si elle a été désactivée et Réactiver Defender Antivirus sur Windows Server s’il a été désinstallé.

- Téléchargez et installez la dernière version de la plateforme à l’aide de Windows Update. Vous pouvez également télécharger le package de mise à jour manuellement à partir du catalogue Microsoft Update ou de MMPC.

- Sur Windows Server 2016, Microsoft Defender antivirus doit être installé en tant que fonctionnalité et entièrement mis à jour avant l’installation.

Mettre à jour des packages pour Windows Server 2016 ou Windows Server 2012 R2

Pour recevoir régulièrement des améliorations et des correctifs de produit pour le composant Defender pour point de terminaison, vérifiez Windows Update KB5005292 est appliqué ou approuvé. En outre, pour maintenir les composants de protection à jour, consultez Gérer les mises à jour de l’antivirus Microsoft Defender et appliquer des bases de référence.

Si vous utilisez Windows Server Update Services (WSUS) et/ou Microsoft Configuration Manager, cette nouvelle « mise à jour Microsoft Defender pour point de terminaison pour le capteur EDR » est disponible sous la catégorie « Microsoft Defender pour point de terminaison."

Fonctionnalités de la solution unifiée moderne pour Windows Server 2016 et Windows Server 2012 R2

L’implémentation précédente (avant avril 2022) de l’intégration Windows Server 2016 et Windows Server 2012 R2 nécessitait l’utilisation de Microsoft Monitoring Agent (MMA). Le package de solution moderne et unifié facilite l’intégration des serveurs en supprimant les dépendances et les étapes d’installation. Il fournit également un ensemble de fonctionnalités beaucoup plus étendu. Pour plus d’informations, consultez les ressources suivantes :

- Scénarios de migration de serveurs de la solution de Microsoft Defender pour point de terminaison basée sur MMA précédente

- Blog de la communauté technique : Défendre Windows Server 2012 R2 et 2016

Selon le serveur que vous intégrez, la solution unifiée installe Defender pour point de terminaison et/ou le capteur EDR sur le serveur. Le tableau suivant indique quel composant est installé et ce qui est intégré par défaut.

| Version du serveur | Antivirus Microsoft Defender | Capteur EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Intégré |

|

| Windows Server 2019 et versions ultérieures | Intégré | Intégré |

Problèmes connus et limitations de la solution unifiée moderne

Les points suivants s’appliquent à Windows Server 2016 et Windows Server 2012 R2 :

Téléchargez toujours le dernier package d’installation à partir du portail Microsoft Defender (https://security.microsoft.com) avant d’effectuer une nouvelle installation et vérifiez que les conditions préalables sont remplies. Après l’installation, veillez à mettre à jour régulièrement à l’aide des mises à jour des composants décrites dans la section Mettre à jour les packages pour Defender pour point de terminaison sur Windows Server 2012 R2 et 2016.

Une mise à jour du système d’exploitation peut introduire un problème d’installation sur les ordinateurs avec des disques plus lents en raison d’un délai d’attente avec l’installation du service. L’installation échoue avec le message

Couldn't find c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend. Utilisez le dernier package d’installation et le dernier script install.ps1 pour effacer l’installation ayant échoué si nécessaire.L’interface utilisateur sur Windows Server 2016 et Windows Server 2012 R2 autorise uniquement les opérations de base. Pour effectuer des opérations sur un appareil localement, consultez Gérer Defender pour point de terminaison avec PowerShell, WMI et MPCmdRun.exe. Par conséquent, les fonctionnalités qui s’appuient spécifiquement sur l’interaction de l’utilisateur, telles que l’endroit où l’utilisateur est invité à prendre une décision ou à effectuer une tâche spécifique, peuvent ne pas fonctionner comme prévu. Il est recommandé de désactiver ou de ne pas activer l’interface utilisateur, ni d’exiger une interaction utilisateur sur n’importe quel serveur managé, car cela peut avoir un impact sur la capacité de protection.

Toutes les règles de réduction de la surface d’attaque ne s’appliquent pas à tous les systèmes d’exploitation. Consultez Règles de réduction de la surface d’attaque.

Les mises à niveau du système d’exploitation sont prises en charge sur Windows 10 et 11, et Windows Server 2019 ou version ultérieure. Ces versions incluent les composants Defender pour point de terminaison nécessaires. Pour Windows Server 2016 et les versions antérieures, vous devez désactiver Defender pour point de terminaison et désinstaller Defender pour point de terminaison avant de mettre à niveau le système d’exploitation.

Pour déployer et intégrer automatiquement la nouvelle solution à l’aide de Microsoft Endpoint Configuration Manager (MECM), vous devez utiliser la version 2207 ou ultérieure. Vous pouvez toujours configurer et déployer à l’aide de la version 2107 avec le correctif cumulatif, mais cela nécessite des étapes de déploiement supplémentaires. Pour plus d’informations, consultez Microsoft Endpoint Configuration Manager les scénarios de migration.

Intégrer des serveurs Linux

Pour intégrer des serveurs exécutant Linux, procédez comme suit :

Veillez à consulter les conditions préalables pour Microsoft Defender pour point de terminaison sur Linux.

Choisissez une méthode de déploiement. Selon votre environnement particulier, vous pouvez choisir parmi plusieurs options :

- Déploiement basé sur un script du programme d’installation

- Déploiement basé sur Ansible

- Déploiement basé sur Chef

- Déploiement basé sur Puppet

- Déploiement basé sur Saltstack

- Déploiement manuel (utilise un script local)

- Intégration directe avec Defender pour le cloud

- Connecter vos machines non-Azure à Microsoft Defender pour le cloud avec Defender pour point de terminaison

- Conseils de déploiement pour Defender pour point de terminaison sur Linux pour SAP

Configurez vos fonctionnalités. Consultez Configurer les paramètres de sécurité dans Microsoft Defender pour point de terminaison sur Linux.

Exécuter un test de détection pour vérifier l’intégration

Après l’intégration de l’appareil, vous pouvez choisir d’exécuter un test de détection pour vérifier qu’un appareil est correctement intégré au service. Pour plus d’informations, consultez Exécuter un test de détection sur un appareil Defender pour point de terminaison nouvellement intégré.

Remarque

L’exécution de Microsoft Defender Antivirus n’est pas obligatoire, mais elle est recommandée. Si un autre produit de fournisseur d’antivirus est la solution de protection de point de terminaison principale, vous pouvez exécuter Defender Antivirus en mode passif. Vous pouvez uniquement vérifier que le mode passif est activé après avoir vérifié que le capteur Defender pour point de terminaison (SENSE) est en cours d’exécution.

Sur Windows Server appareils qui doivent avoir Microsoft Defender Antivirus installé en mode actif, exécutez la commande suivante :

sc.exe query WindefendSi le résultat est « Le service spécifié n’existe pas en tant que service installé », vous devez installer Microsoft Defender Antivirus.

Exécutez la commande suivante pour vérifier que Defender pour point de terminaison est en cours d’exécution :

sc.exe query senseLe résultat doit indiquer qu’il est en cours d’exécution. Si vous rencontrez des problèmes d’intégration, consultez Résoudre les problèmes d’intégration.

Désintégrer les serveurs Windows

Vous pouvez désactiver les serveurs Windows à l’aide des mêmes méthodes que celles disponibles pour les appareils clients Windows :

- Désintégrer les appareils à l’aide de Configuration Manager

- Désintégrer des appareils à l’aide des outils mobile Gestion des appareils

- Désintégner des appareils à l’aide de stratégie de groupe

- Désintégner des appareils à l’aide d’un script local

Après la désactivation, vous pouvez procéder à la désinstallation du package de solution unifiée sur Windows Server 2016 et Windows Server 2012 R2. Pour les versions précédentes de Windows Server, vous avez deux options pour retirer les serveurs Windows du service :

- Désinstaller l’agent MMA

- Supprimer la configuration de l’espace de travail Defender pour point de terminaison

Remarque

Ces instructions de désintéglage pour d’autres versions Windows Server s’appliquent également si vous exécutez l’ancien Defender pour point de terminaison pour Windows Server 2016 et Windows Server 2012 R2 qui nécessite MMA. Les instructions pour migrer vers la nouvelle solution unifiée se trouvent dans Scénarios de migration de serveur dans Defender pour point de terminaison.

Étapes suivantes

Voir aussi

- Intégrer des appareils clients Windows et Mac à Microsoft Defender pour point de terminaison

- Configurer les paramètres de proxy et de connectivité Internet

- Exécuter un test de détection sur un appareil Defender pour point de terminaison nouvellement intégré

- Résolution des problèmes d’intégration de Defender pour point de terminaison

- Résoudre les problèmes d’intégration liés à la gestion de la sécurité pour Defender pour point de terminaison

- Microsoft Defender pour point de terminaison - Mobile Threat Defense (pour les appareils iOS et Android)