Migration de serveurs de Microsoft Defender pour point de terminaison vers Microsoft Defender pour le cloud

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Cet article vous guide dans la migration de serveurs de Microsoft Defender pour point de terminaison vers Defender pour le cloud.

Microsoft Defender pour point de terminaison est une plateforme de sécurité de point de terminaison d’entreprise conçue pour aider les réseaux d’entreprise à prévenir, détecter, examiner et répondre aux menaces avancées.

Microsoft Defender pour le cloud est une solution de gestion de la posture de sécurité cloud (CSPM) et de protection de la charge de travail cloud (CWP) qui détecte les points faibles dans votre configuration cloud. Il contribue également à renforcer la posture de sécurité globale de votre environnement et peut protéger les charges de travail dans les environnements multiclouds et hybrides contre l’évolution des menaces.

Bien que les deux produits offrent des fonctionnalités de protection des serveurs, Microsoft Defender pour le cloud est notre principale solution pour protéger les ressources d’infrastructure, y compris les serveurs.

Comment faire migrer mes serveurs de Microsoft Defender pour point de terminaison vers Microsoft Defender pour le cloud ?

Si vous avez des serveurs intégrés à Defender pour point de terminaison, le processus de migration varie en fonction du type de machine, mais il existe un ensemble de prérequis partagés.

Microsoft Defender pour le cloud est un service basé sur un abonnement dans microsoft Portail Azure. Par conséquent, Defender pour le cloud et les plans sous-jacents tels que Microsoft Defender pour serveurs Plan 2 doivent être activés sur les abonnements Azure.

Pour activer Defender pour les serveurs pour les machines virtuelles Azure et les machines non-Azure connectées via des serveurs avec Azure Arc, suivez ces instructions :

Si vous n’utilisez pas déjà Azure, planifiez votre environnement en suivant Azure Well-Architected Framework.

Activez Microsoft Defender pour le cloud sur votre abonnement.

Activez une Microsoft Defender pour le plan serveur sur vos abonnements. Si vous utilisez Defender pour les serveurs Plan 2, veillez à l’activer également sur l’espace de travail Log Analytics auquel vos machines sont connectées . il vous permet d’utiliser des fonctionnalités facultatives telles que la surveillance de l’intégrité des fichiers, les contrôles d’application adaptatifs, etc.

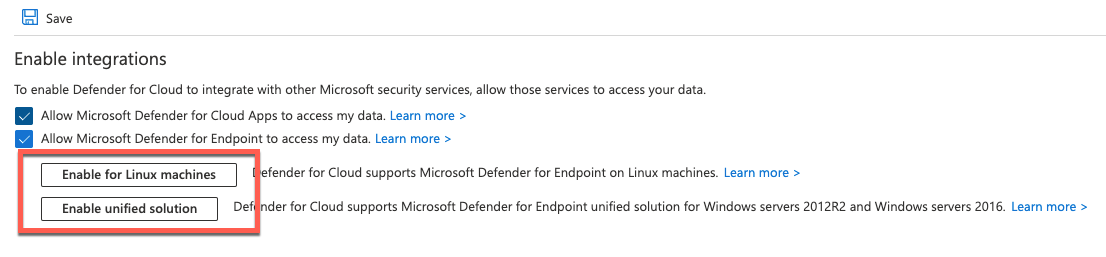

Vérifiez que l’intégration MDE est activée sur votre abonnement. Si vous avez des abonnements Azure préexistants, vous pouvez voir l’un des deux boutons d’inscription (ou les deux) affichés dans l’image ci-dessous.

Si vous avez l’un de ces boutons dans votre environnement, veillez à activer l’intégration pour les deux. Sur les nouveaux abonnements, les deux options sont activées par défaut. Dans ce cas, vous ne voyez pas ces boutons dans votre environnement.

Vérifiez que les exigences de connectivité pour Azure Arc sont remplies. Microsoft Defender pour le cloud nécessite que toutes les machines locales et non Azure soient connectées via l’agent Azure Arc. En outre, Azure Arc ne prend pas en charge tous les systèmes d’exploitation MDE pris en charge. Découvrez donc comment planifier les déploiements Azure Arc ici.

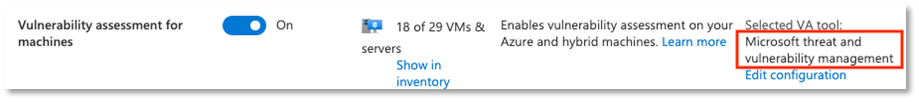

Recommandé: Si vous souhaitez voir les résultats des vulnérabilités dans Defender pour le cloud, veillez à activer Gestion des vulnérabilités Microsoft Defender pour Defender pour le cloud.

Comment faire migrer des machines virtuelles Azure existantes vers Microsoft Defender pour le cloud ?

Pour les machines virtuelles Azure, aucune étape supplémentaire n’est requise. Celles-ci sont automatiquement intégrées à Microsoft Defender pour le cloud, grâce à l’intégration native entre la plateforme Azure et Defender pour le cloud.

Comment faire migrer des machines locales vers Microsoft Defender serveurs ?

Une fois que toutes les conditions préalables sont remplies, connectez vos machines locales via des serveurs connectés à Azure Arc.

Comment faire migrer des machines virtuelles à partir d’environnements AWS ou GCP ?

Create un nouveau connecteur multicloud sur votre abonnement. (Pour plus d’informations sur le connecteur, consultez Comptes AWS ou projets GCP.

Sur votre connecteur multicloud, activez Defender pour les serveurs sur les connecteurs AWS ou GCP .

Activez l’approvisionnement automatique sur le connecteur multicloud pour l’agent Azure Arc, l’extension Microsoft Defender pour point de terminaison, l’évaluation des vulnérabilités et, éventuellement, l’extension Log Analytics.

Pour plus d’informations, consultez Fonctionnalités multicloud de Defender pour le cloud.

Que se passe-t-il une fois que toutes les étapes de migration sont terminées ?

Une fois les étapes de migration appropriées terminées, Microsoft Defender pour le cloud déploie l’extension MDE.Windows ou MDE.Linux sur vos machines virtuelles Azure et non-Azure connectées via Azure Arc (y compris les machines virtuelles dans le calcul AWS et GCP).

L’extension fait office d’interface de gestion et de déploiement, qui orchestre et encapsule les scripts d’installation MDE à l’intérieur du système d’exploitation et reflète son état d’approvisionnement dans le plan de gestion Azure. Le processus d’installation reconnaît une installation existante de Defender pour point de terminaison et la connecte à Defender pour le cloud en ajoutant automatiquement des étiquettes de service Defender pour point de terminaison.

Si vous avez des appareils exécutant Windows Server 2012 R2 ou Windows Server 2016, et que ces appareils sont provisionnés avec la solution de Microsoft Defender pour point de terminaison héritée basée sur Log Analytics, Microsoft Defender pour le processus de déploiement du cloud déploie la solution unifiée Defender pour point de terminaison. Une fois le déploiement réussi, il arrête et désactive le processus Defender pour point de terminaison hérité sur ces machines.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.