Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ce guide de l’utilisateur est un outil simple pour vous aider à configurer et à tirer le meilleur parti de votre version d’évaluation gratuite Gestion des vulnérabilités Microsoft Defender. En suivant les étapes suggérées par l’équipe de sécurité Microsoft, vous allez découvrir comment la gestion des vulnérabilités peut vous aider à protéger vos utilisateurs et vos données.

Importante

L’offre d’évaluation pour Gestion des vulnérabilités Microsoft Defender n’est actuellement pas disponible pour :

- Clients du gouvernement des États-Unis utilisant GCC High et DoD

- Microsoft Defender pour entreprises clients

Qu’est-ce que la gestion des vulnérabilités de Microsoft Defender ?

La réduction des cyber-risques nécessite un programme complet de gestion des vulnérabilités basé sur les risques pour identifier, évaluer, corriger et suivre les vulnérabilités importantes sur vos ressources les plus critiques.

Gestion des vulnérabilités Microsoft Defender offre une visibilité des ressources, une détection et une évaluation continues en temps réel des vulnérabilités, des menaces contextuelles & la hiérarchisation de l’entreprise et des processus de correction intégrés. Il inclut des fonctionnalités permettant à vos équipes d’évaluer, de hiérarchiser et de corriger intelligemment les risques les plus importants pour vos organization.

Regardez la vidéo suivante pour en savoir plus sur Defender Vulnerability Management :

C’est parti !

Étape 1 : Configurer

Remarque

Les utilisateurs doivent avoir un rôle approprié attribué dans Microsoft Entra ID pour effectuer cette tâche. Pour plus d’informations, consultez Rôles requis pour démarrer la version d’évaluation.

Vérifiez les autorisations et les prérequis.

La version d’évaluation Gestion des vulnérabilités Microsoft Defender est accessible de plusieurs façons :

Collaborez avec un revendeur. Si vous ne travaillez pas déjà avec un revendeur, consultez Partenaires de sécurité Microsoft.

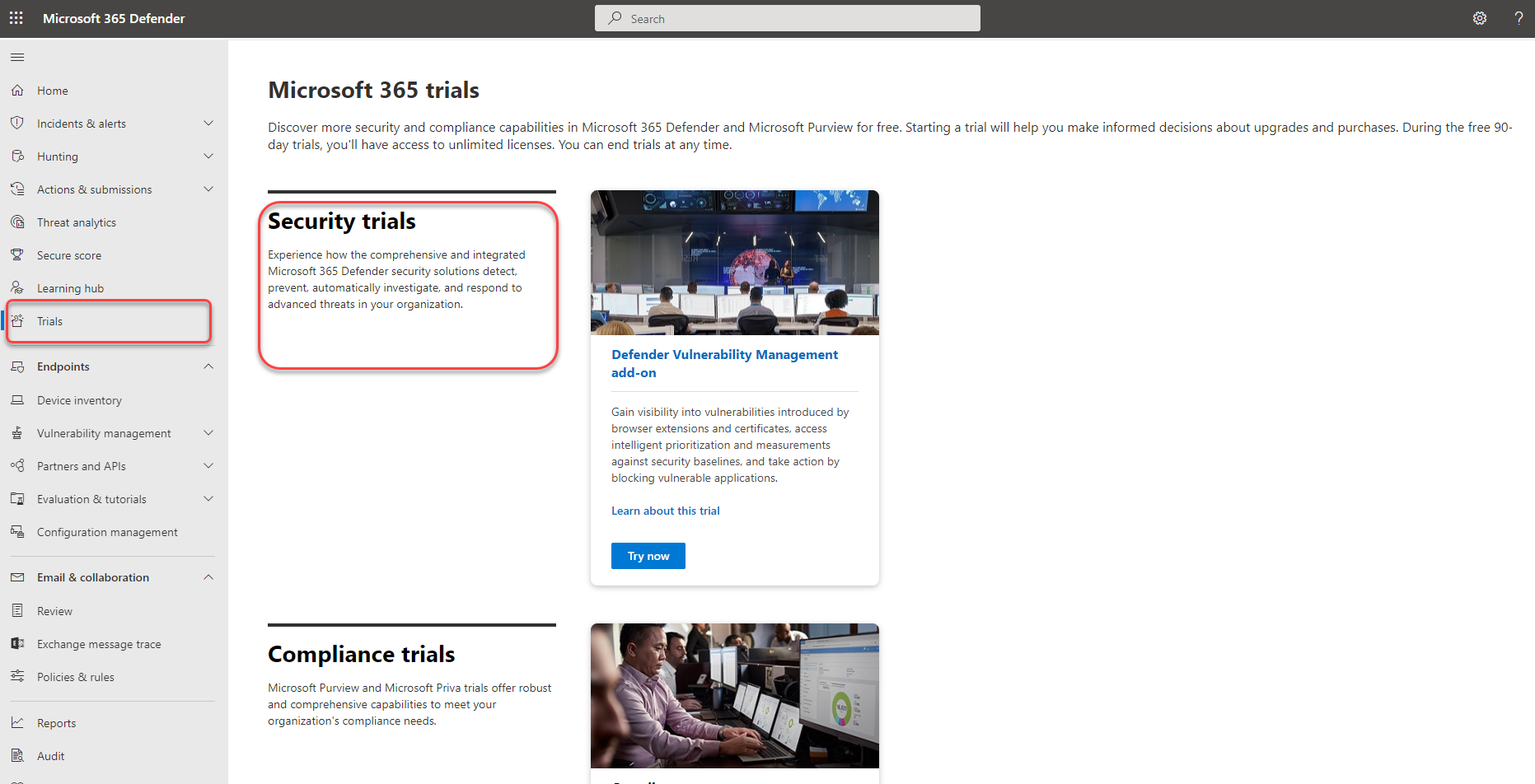

Utilisez le portail Microsoft Defender. Dans le volet de navigation du portail, sélectionnez Essais.

- Si vous disposez de Defender pour point de terminaison Plan 2, recherchez le Defender Vulnerability Management carte et sélectionnez Essayer maintenant.

- Si vous êtes un nouveau client ou un client Defender pour point de terminaison P1 ou Microsoft 365 E3 existant, choisissez le Defender Vulnerability Management carte et sélectionnez Essayer maintenant.

Inscrivez-vous via le Centre d’administration Microsoft 365.

Remarque

Pour plus d’options sur la façon de s’inscrire à la version d’évaluation, consultez S’inscrire à Gestion des vulnérabilités Microsoft Defender.

Passez en revue les informations sur ce qui est inclus dans la version d’évaluation, puis sélectionnez Commencer la version d’évaluation. Une fois que vous avez activé la version d’évaluation, cela peut prendre jusqu’à six heures avant que les nouvelles fonctionnalités soient disponibles dans le portail.

La version d’évaluation du module complémentaire Defender Vulnerability Management dure 90 jours.

La version d’évaluation autonome Defender Vulnerability Management dure 90 jours.

Lorsque vous êtes prêt à commencer, visitez le portail Microsoft Defender et sélectionnez Gestion des vulnérabilités dans la barre de navigation de gauche pour commencer à utiliser la version d’évaluation Defender Vulnerability Management.

Remarque

Si vous êtes un Microsoft Defender pour les clients cloud, consultez Fonctionnalités de gestion des vulnérabilités pour les serveurs pour en savoir plus sur les fonctionnalités de gestion des vulnérabilités defender disponibles pour vos organization.

Essayer Defender Vulnerability Management

Étape 1 : Savoir ce qu’il faut protéger dans une seule vue

Les scanneurs intégrés et sans agent surveillent et détectent en permanence les risques, même lorsque les appareils ne sont pas connectés au réseau d’entreprise. La couverture étendue des ressources regroupe les applications logicielles, les certificats numériques, les extensions de navigateur et le matériel et le microprogramme en une seule vue d’inventaire.

Inventaire des appareils : l’inventaire des appareils affiche une liste des appareils de votre réseau. Par défaut, la liste affiche les appareils vus au cours des 30 derniers jours. En un coup d’œil, vous verrez des informations telles que les domaines, les niveaux de risque, la plateforme du système d’exploitation, les CVC associés et d’autres détails pour faciliter l’identification des appareils les plus à risque. Pour plus d’informations, consultez Inventaire des appareils.

Découvrez et évaluez le logiciel de votre organization dans une vue d’inventaire unique et consolidée :

Inventaire des applications logicielles : l’inventaire logiciel dans Defender Vulnerability Management est une liste d’applications connues dans votre organization. La vue inclut des insights sur les vulnérabilités et les erreurs de configuration entre les logiciels installés avec des scores d’impact et des détails hiérarchisés, tels que les plateformes de système d’exploitation, les fournisseurs, le nombre de faiblesses, les menaces et une vue au niveau de l’entité des appareils exposés. Pour plus d’informations, consultez Inventaire logiciel.

Évaluations des extensions de navigateur : la page extensions de navigateur affiche la liste des extensions installées sur différents navigateurs dans votre organization. Les extensions ont généralement besoin d’autorisations différentes pour s’exécuter correctement. Defender Vulnerability Management fournit des informations détaillées sur les autorisations demandées par chaque extension et identifie celles avec les niveaux de risque associés les plus élevés, les appareils avec l’extension activée, les versions installées, etc. Pour plus d’informations, consultez Évaluation des extensions de navigateur dans Gestion des vulnérabilités Microsoft Defender.

Inventaire des certificats : l’inventaire des certificats vous permet de découvrir, d’évaluer et de gérer les certificats numériques installés sur votre organization dans une seule vue. Cela peut vous aider à :

Identifiez les certificats qui sont sur le point d’expirer afin de pouvoir les mettre à jour et éviter toute interruption du service.

Détectez les vulnérabilités potentielles en raison de l’utilisation d’un algorithme de signature faible (par exemple, SHA-1-RSA), d’une taille de clé courte (par exemple, RSA 512 bits) ou d’un algorithme de hachage de signature faible (par exemple, MD5).

Assurez-vous que les directives réglementaires et la stratégie organisationnelle sont respectées.

Pour plus d’informations, consultez Inventaire des certificats.

Matériel et microprogramme : l’inventaire du matériel et du microprogramme fournit une liste du matériel et du microprogramme connus dans votre organization. Il fournit des inventaires individuels pour les modèles système, les processeurs et le BIOS. Chaque vue inclut des détails tels que le nom du fournisseur, le nombre de faiblesses, les insights sur les menaces et le nombre d’appareils exposés. Pour plus d’informations, consultez Inventaire des certificats.

Analyse authentifiée pour Windows : avec l’analyse authentifiée pour Windows, vous pouvez cibler à distance par plages d’adresses IP ou noms d’hôte et analyser les services Windows en fournissant Defender Vulnerability Management avec des informations d’identification pour accéder à distance aux appareils. Une fois configurés, les appareils non gérés ciblés sont régulièrement analysés pour détecter les vulnérabilités logicielles. Pour plus d’informations, consultez Analyse authentifiée pour Windows.

Attribuer une valeur d’appareil : la définition de la valeur d’un appareil vous permet de différencier les priorités des ressources. La valeur de l’appareil est utilisée pour incorporer l’appétit pour le risque d’une ressource individuelle dans le calcul du score d’exposition Defender Vulnerability Management. Les appareils affectés en tant que « valeur élevée » recevront plus de poids. Les options de valeur de l’appareil sont Faible, Normal (par défaut) et Élevé. Vous pouvez également utiliser l’API définir la valeur de l’appareil. Pour plus d’informations, consultez Attribuer une valeur d’appareil.

Étape 2 : Suivre et atténuer les activités de correction

Correction des demandes : les fonctionnalités de gestion des vulnérabilités comblent le fossé entre les administrateurs de la sécurité et les administrateurs informatiques via le flux de travail de demande de correction. Les administrateurs de sécurité peuvent demander à l’administrateur informatique de corriger une vulnérabilité à partir des pages Recommandationdans Microsoft Intune. Pour plus d’informations, consultez Demander une correction.

Afficher vos activités de correction : lorsque vous envoyez une demande de correction à partir de la page Recommandations de sécurité, une activité de correction démarre. Une tâche de sécurité est créée et peut être suivie sur une page Correction, et un ticket de correction est créé dans Intune. Pour plus d’informations, consultez Afficher vos activités de correction.

Bloquer les applications vulnérables : la correction des vulnérabilités prend du temps et peut dépendre des responsabilités et des ressources de l’équipe informatique. Les administrateurs de sécurité peuvent temporairement réduire le risque d’une vulnérabilité en prenant des mesures immédiates pour bloquer toutes les versions vulnérables actuellement connues d’une application ou avertir les utilisateurs avec des messages personnalisables avant d’ouvrir les versions d’application vulnérables jusqu’à ce que la demande de correction soit terminée. L’option bloquer donne aux équipes informatiques le temps de corriger l’application sans que les administrateurs de sécurité ne s’inquiètent que les vulnérabilités soient exploitées dans l’intervalle.

Remarque

À la fin de votre version d’évaluation, les applications bloquées sont immédiatement débloquées. Les profils de base peuvent être stockés un peu plus longtemps avant d’être supprimés.

Utilisez des fonctionnalités d’évaluation améliorées, telles que l’analyse des partages réseau pour protéger les partages réseau vulnérables. Comme les partages réseau sont facilement accessibles aux utilisateurs du réseau, de petites faiblesses courantes peuvent les rendre vulnérables. Ces types de configurations incorrectes sont couramment utilisés dans la nature par les attaquants pour le mouvement latéral, la reconnaissance, l’exfiltration de données, etc. C’est pourquoi nous avons créé une nouvelle catégorie d’évaluations de configuration dans Defender Vulnerability Management qui identifient les faiblesses courantes qui exposent vos points de terminaison aux vecteurs d’attaque dans les partages réseau Windows. Cela vous aide à :

Interdire l’accès hors connexion aux partages

Supprimer des partages du dossier racine

Supprimer l’autorisation d’écriture de partage définie sur « Tout le monde »

Définir l’énumération de dossiers pour les partages

Affichez et surveillez les appareils de votre organization à l’aide d’unrapport Appareils vulnérables qui affiche des graphiques et des graphiques à barres avec les tendances des appareils vulnérables et les statistiques actuelles. L’objectif est que vous compreniez l’étendue et l’étendue de l’exposition de votre appareil.

Étape 3 : Configurer les évaluations de la base de référence de sécurité

Au lieu d’exécuter des analyses de conformité à un instant dans le temps, l’évaluation des bases de référence de sécurité vous permet de surveiller de manière continue et proactive la conformité de votre organization par rapport aux benchmarks de sécurité du secteur en temps réel. Un profil de base de référence de sécurité est un profil personnalisé que vous pouvez créer pour évaluer et surveiller les points de terminaison dans votre organization par rapport aux points de référence de sécurité du secteur (CIS, NIST, MS). Lorsque vous créez un profil de base de référence de sécurité, vous créez un modèle composé de plusieurs paramètres de configuration d’appareil et d’un point de référence de base à comparer.

Les bases de référence de sécurité prennent en charge les benchmarks CIS (Center for Internet Security) pour les Windows 10, les Windows 11 et les Windows Server 2008 R2 et versions ultérieures, ainsi que les benchmarks STIG (Security Technical Implementation Guides) pour Windows 10 et Windows Server 2019.

Prise en main de l’évaluation des bases de référence de sécurité.

Passez en revue les résultats de l’évaluation du profil de base de référence de sécurité.

Remarque

À la fin de votre version d’évaluation, les profils de base de référence de sécurité peuvent être stockés pendant un certain temps avant d’être supprimés.

Étape 4 : Créer des rapports significatifs pour obtenir des insights approfondis à l’aide des API et de la chasse avancée

Defender Vulnerability Management API peuvent vous aider à clarifier votre organization avec des vues personnalisées sur votre posture de sécurité et l’automatisation des workflows de gestion des vulnérabilités. Réduisez la charge de travail de votre équipe de sécurité avec la collecte de données, l’analyse du score de risque et les intégrations à vos autres processus et solutions organisationnels. Pour plus d’informations, reportez-vous aux rubriques suivantes :

La chasse avancée permet un accès flexible aux données brutes Defender Vulnerability Management, ce qui vous permet d’inspecter de manière proactive les entités à la recherche de menaces connues et potentielles. Pour plus d’informations, consultez Rechercher les appareils exposés.

Informations sur les licences et les versions d’évaluation

Dans le cadre de la configuration de la version d’évaluation, les nouvelles licences d’évaluation Defender Vulnerability Management sont appliquées automatiquement aux utilisateurs. Par conséquent, aucune attribution de licence n’est nécessaire Les licences sont actives pendant la durée de la version d’évaluation.

Prise en main de la version d’évaluation

Vous pouvez commencer à utiliser Defender Vulnerability Management fonctionnalités dès que vous les voyez dans le portail Microsoft Defender. Rien n’est créé automatiquement et les utilisateurs ne sont pas affectés. Lorsque vous accédez à chaque solution, vous pouvez être guidé pour effectuer des configurations d’installation supplémentaires pour commencer à utiliser des fonctionnalités.

Extension de l’évaluation

Vous pouvez demander une prolongation de votre version d’évaluation actuelle pendant 30 jours au cours des 15 derniers jours de la période d’évaluation. Pour toute question, contactez votre vendeur sur le terrain.

Fin de la version d’essai

Les administrateurs peuvent désactiver la version d’évaluation à tout moment. Dans le portail Microsoft Defender, dans le volet de navigation, sélectionnez Essais, accédez à la carte d’évaluation Defender Vulnerability Management, puis sélectionnez Terminer la version d’évaluation.

Sauf indication contraire, votre version d’évaluation est conservée, généralement pendant 180 jours, avant d’être définitivement supprimée. Vous pouvez continuer à accéder à vos données collectées pendant la version d’évaluation jusqu’à cette date.

Ressources supplémentaires

- Conditions générales : consultez les conditions générales des versions d’évaluation de Microsoft 365.

- Comparer les offres : Gestion des vulnérabilités Microsoft Defender

- documentation Defender Vulnerability Management

- Feuille de données : Gestion des vulnérabilités Microsoft Defender : Réduire les cyberrisques grâce à la découverte et à l’évaluation continues des vulnérabilités, à la hiérarchisation basée sur les risques et à la correction