Créer des rôles personnalisés avec Microsoft Defender XDR RBAC unifié

S’applique à :

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Microsoft Defender pour l’identité

- Microsoft Defender pour Office 365 Plan 2

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender pour le cloud

Créer un rôle personnalisé

Les étapes suivantes vous guident sur la création de rôles personnalisés dans Microsoft Defender XDR RBAC unifié.

Importante

Vous devez être administrateur général ou administrateur de sécurité dans Microsoft Entra ID, ou disposer de toutes les autorisations d’autorisation affectées dans Microsoft Defender XDR RBAC unifié pour effectuer cette tâche. Pour plus d’informations sur les autorisations, consultez Conditions préalables aux autorisations. Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Connectez-vous au portail Microsoft Defender.

Dans le volet de navigation, sélectionnez Autorisations.

Sélectionnez Rôles sous Microsoft Defender XDR pour accéder à la page Autorisations et rôles.

Sélectionnez Créer un rôle personnalisé.

Entrez le nom et la description du rôle.

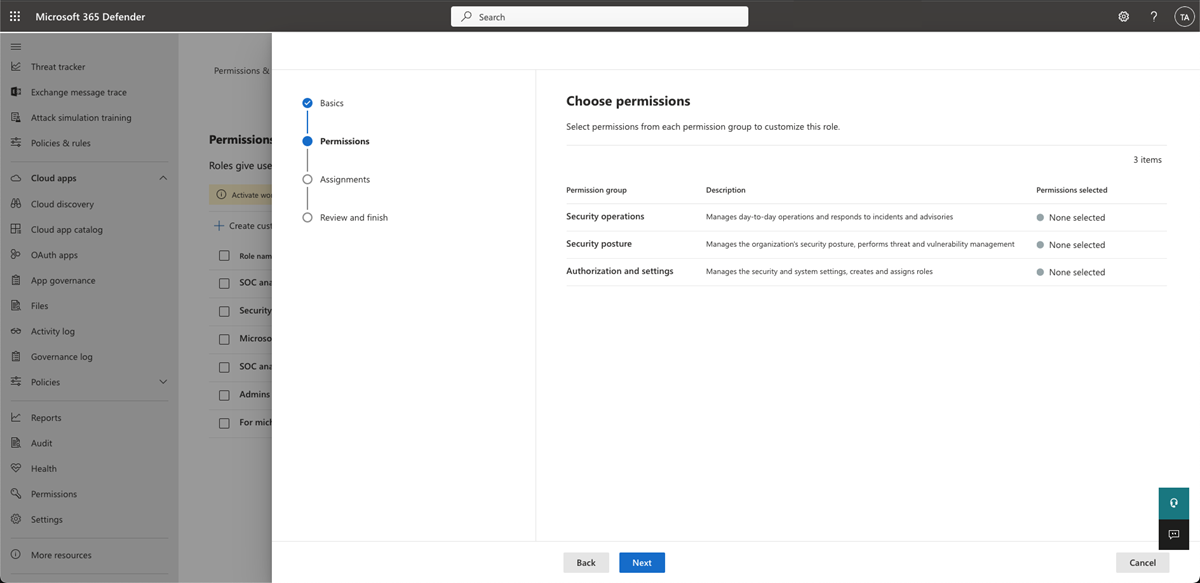

Sélectionnez Suivant pour choisir les autorisations que vous souhaitez attribuer. Les autorisations sont organisées en trois catégories différentes :

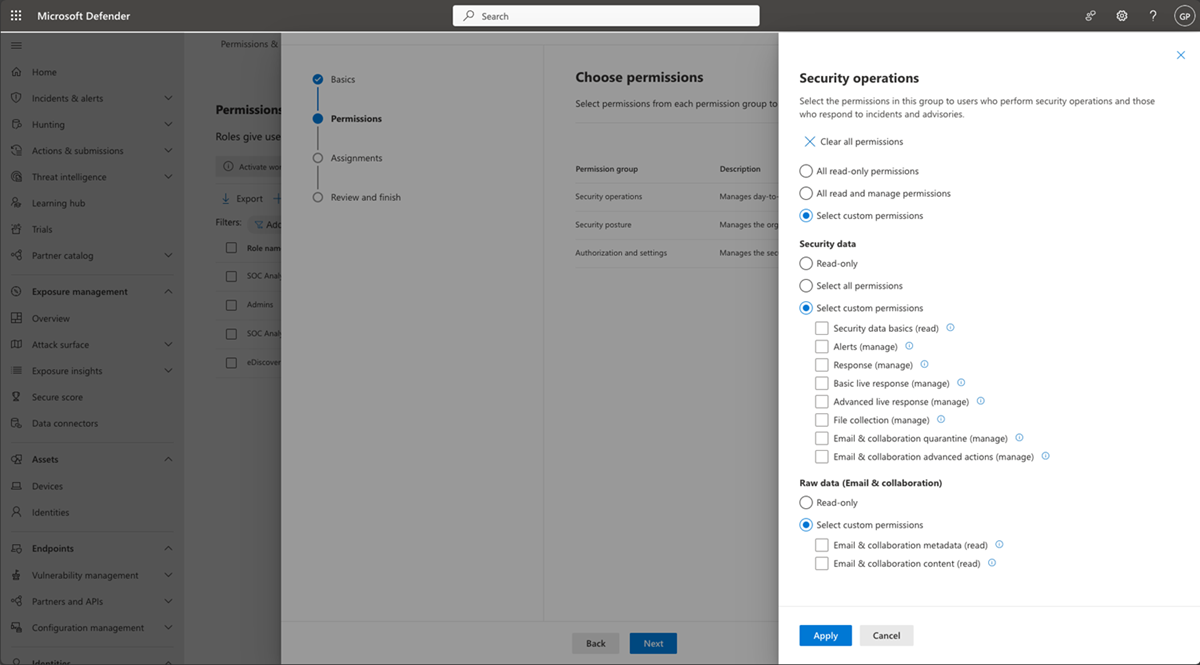

Sélectionnez une catégorie d’autorisation (par exemple, Opérations de sécurité), puis passez en revue les autorisations disponibles. Vous pouvez choisir d’attribuer les différents niveaux d’autorisations suivants :

- Sélectionner toutes les autorisations en lecture seule : toutes les autorisations en lecture seule sont attribuées aux utilisateurs dans cette catégorie.

- Sélectionner toutes les autorisations de lecture et de gestion : toutes les autorisations sont attribuées aux utilisateurs dans cette catégorie (autorisations de lecture et de gestion).

- Sélectionner des autorisations personnalisées : les autorisations personnalisées sélectionnées sont attribuées aux utilisateurs.

Pour plus d’informations sur les autorisations personnalisées RBAC, consultez À propos des autorisations personnalisées RBAC.

Remarque

Si toutes les autorisations en lecture seule ou en lecture et gestion sont attribuées, toutes les nouvelles autorisations ajoutées à cette catégorie à l’avenir sont automatiquement attribuées sous ce rôle.

Si vous avez affecté des autorisations personnalisées et que de nouvelles autorisations sont ajoutées à cette catégorie, vous devez réaffecter vos rôles avec les nouvelles autorisations si nécessaire.

Une fois que vous avez sélectionné vos autorisations, sélectionnez Appliquer , puis Suivant pour affecter des utilisateurs et des sources de données.

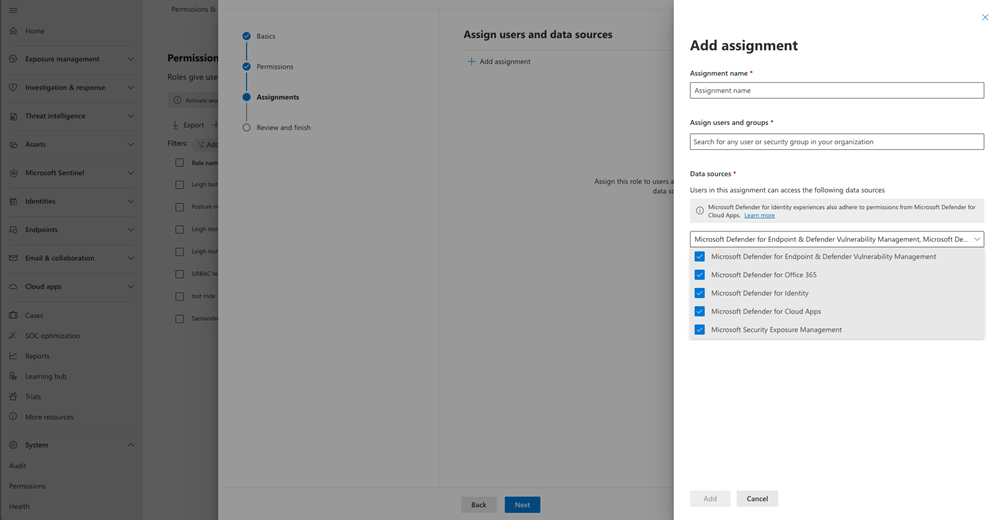

Sélectionnez Ajouter des affectations et entrez le nom de l’affectation.

Sous Sources de données, choisissez si les utilisateurs affectés auront les autorisations sélectionnées sur tous les produits disponibles, ou uniquement pour des sources de données spécifiques :

Si un utilisateur sélectionne toutes les autorisations en lecture seule pour une seule source de données, par exemple, Microsoft Defender pour point de terminaison, il ne pourra pas lire les alertes pour Microsoft Defender pour Office 365 ou Microsoft Defender pour Identity.

Remarque

En sélectionnant Choisir toutes les sources de données prises en charge dans Microsoft Defender XDR RBAC unifié et toutes les sources de données ajoutées ultérieures sont automatiquement affectées à cette affectation.

Dans Utilisateurs et groupes affectés, choisissez le Microsoft Entra groupes de sécurité ou utilisateurs individuels auxquels attribuer le rôle, puis sélectionnez Ajouter.

Remarque

Dans Microsoft Defender XDR RBAC unifié, vous pouvez créer autant d’affectations que nécessaire sous le même rôle avec les mêmes autorisations. Par exemple, vous pouvez avoir une affectation dans un rôle qui a accès à toutes les sources de données, puis une affectation distincte pour une équipe qui n’a besoin d’accéder qu’aux alertes de point de terminaison à partir de la source de données Defender pour point de terminaison. Cela permet de conserver le nombre minimal de rôles.

Sélectionnez Suivant pour passer en revue et terminer la création du rôle, puis sélectionnez Envoyer.

Créer un rôle pour accéder aux rôles et aux autorisations et les gérer

Pour accéder aux rôles et aux autorisations et les gérer, sans être administrateur général ou administrateur de la sécurité dans Microsoft Entra ID, vous devez créer un rôle avec des autorisations. Pour créer ce rôle :

Connectez-vous au portail Microsoft Defender en tant qu’administrateur général ou administrateur de la sécurité.

Dans le volet de navigation, sélectionnez Autorisations.

Sélectionnez Rôles sous Microsoft Defender XDR.

Sélectionnez Créer un rôle personnalisé.

Entrez le nom et la description du rôle.

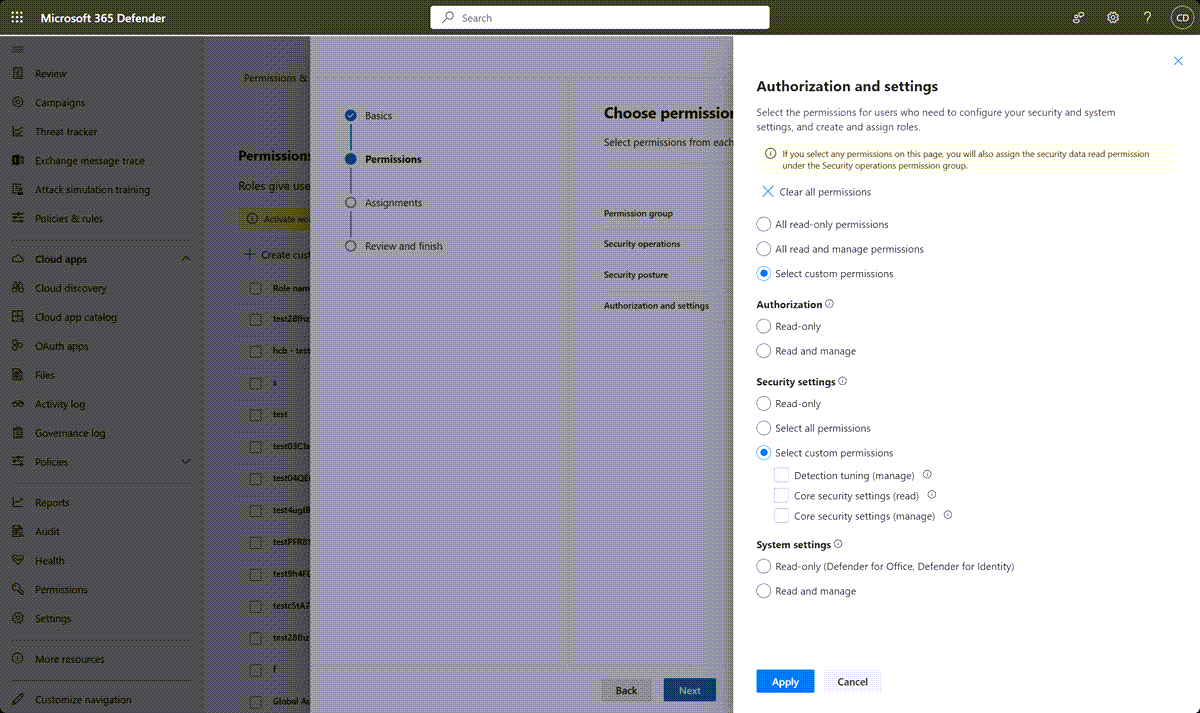

Sélectionnez Suivant et choisissez l’option Autorisation et paramètres .

Dans le menu volant de la catégorie Autorisation et paramètres, choisissez Sélectionner des autorisations personnalisées et sous Autorisation , sélectionnez l’une des options suivantes :

- Sélectionnez toutes les autorisations : les utilisateurs peuvent créer et gérer des rôles et des autorisations.

- En lecture seule : les utilisations peuvent accéder aux rôles et autorisations et les afficher en mode lecture seule.

Sélectionnez Appliquer , puis Suivant pour affecter des utilisateurs et des sources de données.

Sélectionnez Ajouter des affectations et entrez le nom de l’affectation.

Pour choisir les sources de données auxquelles l’autorisation d’autorisation est attribuée, les utilisateurs ont accès à :

- Sélectionnez Choisir toutes les sources de données pour accorder aux utilisateurs les autorisations nécessaires pour créer des rôles et gérer les rôles pour toutes les sources de données.

- Sélectionnez Sélectionner des sources de données spécifiques pour accorder aux utilisateurs les autorisations nécessaires pour créer de nouveaux rôles et gérer les rôles d’une source de données spécifique. Par exemple, sélectionnez Microsoft Defender pour point de terminaison dans la liste déroulante pour accorder aux utilisateurs l’autorisation d’autorisation pour la source de données Microsoft Defender pour point de terminaison uniquement.

Dans Utilisateurs et groupes affectés , choisissez le Microsoft Entra groupes de sécurité ou utilisateurs individuels auxquels attribuer le rôle, puis sélectionnez Ajouter.

Sélectionnez Suivant pour passer en revue et terminer la création du rôle, puis sélectionnez Envoyer.

Remarque

Pour que le portail de sécurité Microsoft Defender XDR commence à appliquer les autorisations et les attributions configurées dans vos rôles nouveaux ou importés, vous devez activer le nouveau modèle RBAC unifié Microsoft Defender XDR. Pour plus d’informations, consultez Activer Microsoft Defender XDR RBAC unifié.

Étapes suivantes

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.