Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le portail Microsoft Defender applique des analyses de corrélation et regroupe les alertes associées et les enquêtes automatisées de différents produits dans un incident. Microsoft Sentinel et Defender XDR également déclencher des alertes uniques sur des activités qui ne peuvent être identifiées que comme malveillantes compte tenu de la visibilité de bout en bout dans la plateforme unifiée sur l’ensemble de la suite de produits. Cette vue donne à vos analystes de sécurité l’histoire plus large des attaques, ce qui les aide à mieux comprendre et à gérer les menaces complexes dans votre organization.

Importante

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, avec ou sans Microsoft Defender XDR ou une licence E5. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Après le 31 mars 2027, Microsoft Sentinel ne seront plus pris en charge dans le Portail Azure et ne seront disponibles que dans le portail Microsoft Defender.

Si vous utilisez actuellement Microsoft Sentinel dans le Portail Azure, nous vous recommandons de commencer à planifier votre transition vers le portail Defender dès maintenant pour garantir une transition fluide et tirer pleinement parti de l’expérience unifiée des opérations de sécurité offerte par Microsoft Defender. Pour plus d’informations, consultez Transition de votre environnement Microsoft Sentinel vers le portail Defender et Planification de votre déplacement vers Microsoft Defender portail pour tous les clients Microsoft Sentinel (blog).

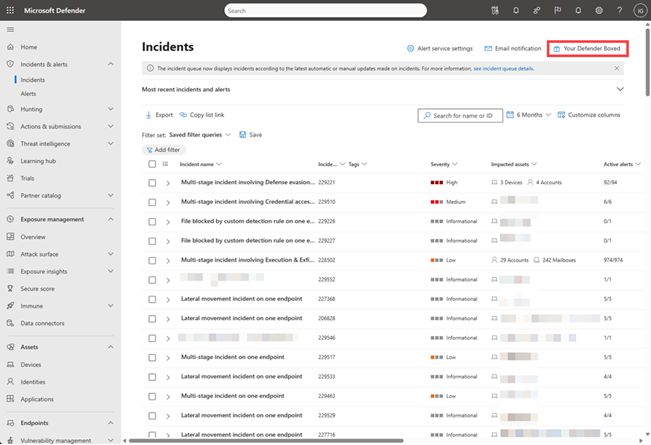

File d’attente des incidents

La file d’attente des incidents affiche une file d’attente d’incidents créés sur des appareils, des utilisateurs, des boîtes aux lettres et d’autres ressources. Il vous permet de trier les incidents, de hiérarchiser et de créer une décision de réponse de cybersécurité éclairée.

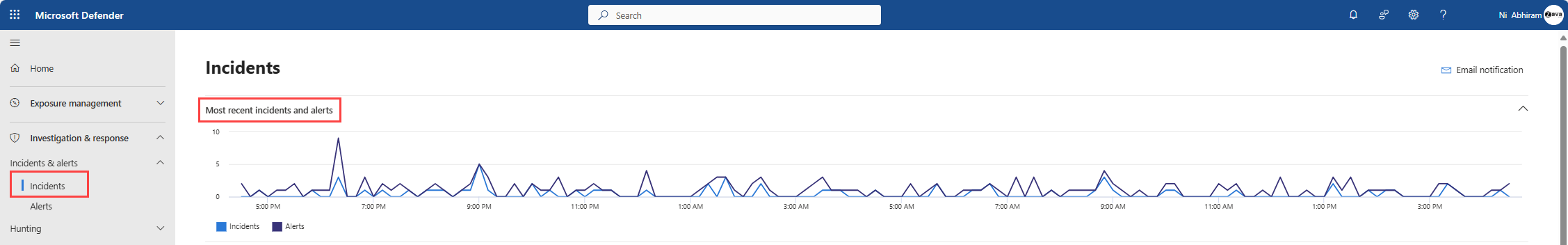

Recherchez la file d’attente des incidents dans Incidents & alertes > Incidents lors du lancement rapide du portail Microsoft Defender.

Sélectionnez Incidents et alertes les plus récents pour activer un graphique chronologie du nombre d’alertes reçues et d’incidents créés au cours des dernières 24 heures.

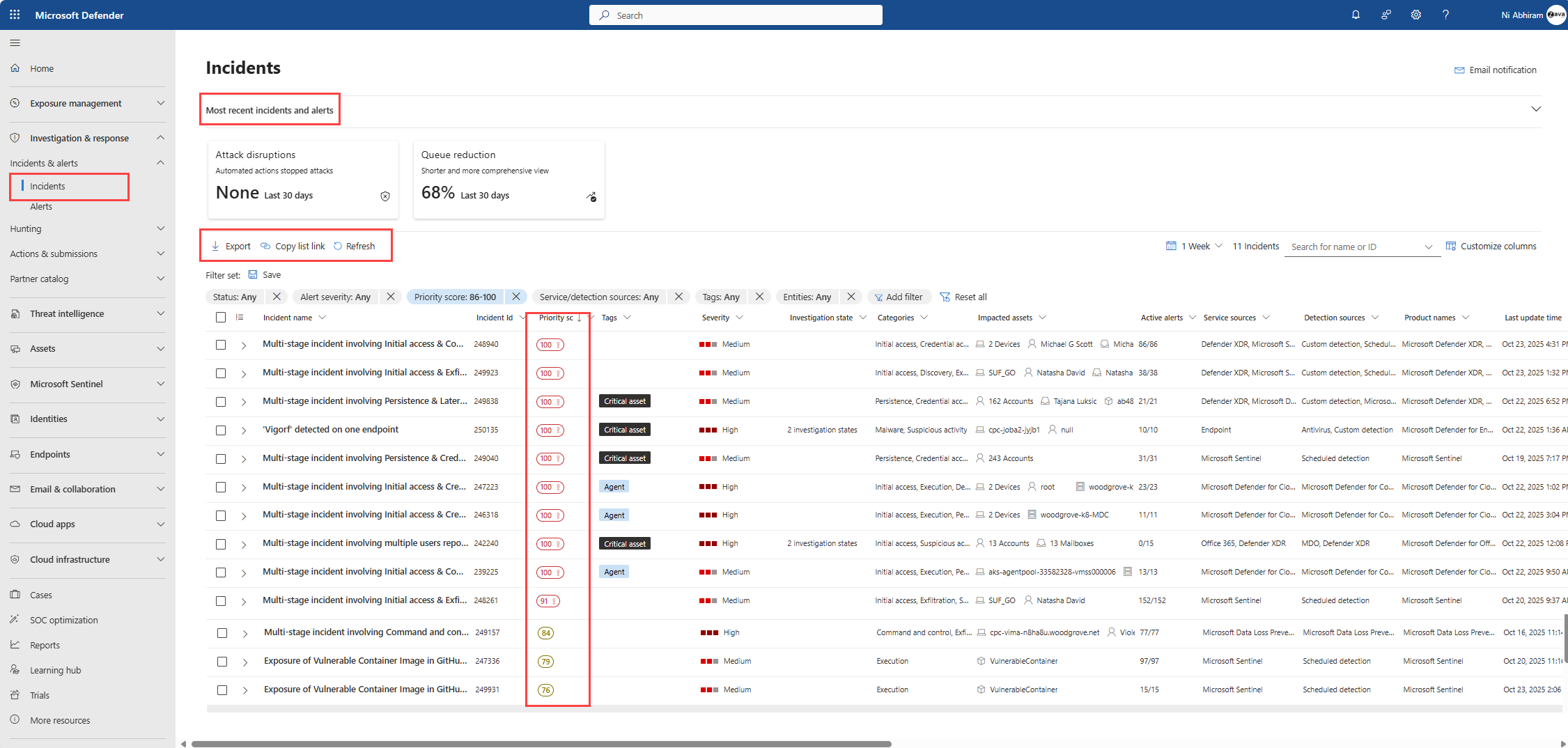

La file d’attente des incidents inclut l’Assistant File d’attente Defender qui aide les équipes de sécurité à réduire le grand nombre d’incidents et à se concentrer sur les incidents les plus importants. À l’aide d’un algorithme de hiérarchisation du Machine Learning, l’Assistant File d’attente expose les incidents de priorité la plus élevée, explique le raisonnement derrière la hiérarchisation et fournit des outils intuitifs pour trier et filtrer la file d’attente des incidents. L’algorithme s’exécute pour toutes les alertes, les alertes natives Microsoft, les détections personnalisées ou les signaux tiers. L’algorithme est formé sur des données anonymisées réelles et tient compte, entre autres, des points de données suivants lors du calcul du score de priorité :

- Signaux d’interruption d’attaque

- Analyses de menaces

- Severity

- Snr

- Techniques MITRE

- Criticité des ressources

- Types d’alerte et rareté

- Menaces à haut niveau telles que les attaques par rançongiciel et les attaques d’État-nation.

Les incidents reçoivent automatiquement un score de priorité de 0 à 100, 100 étant la priorité la plus élevée. Les plages de score sont codées en couleur comme suit :

- Rouge : Priorité la plus élevée (score > 85)

- Orange : priorité moyenne (15-85)

- Gris : priorité basse (<15)

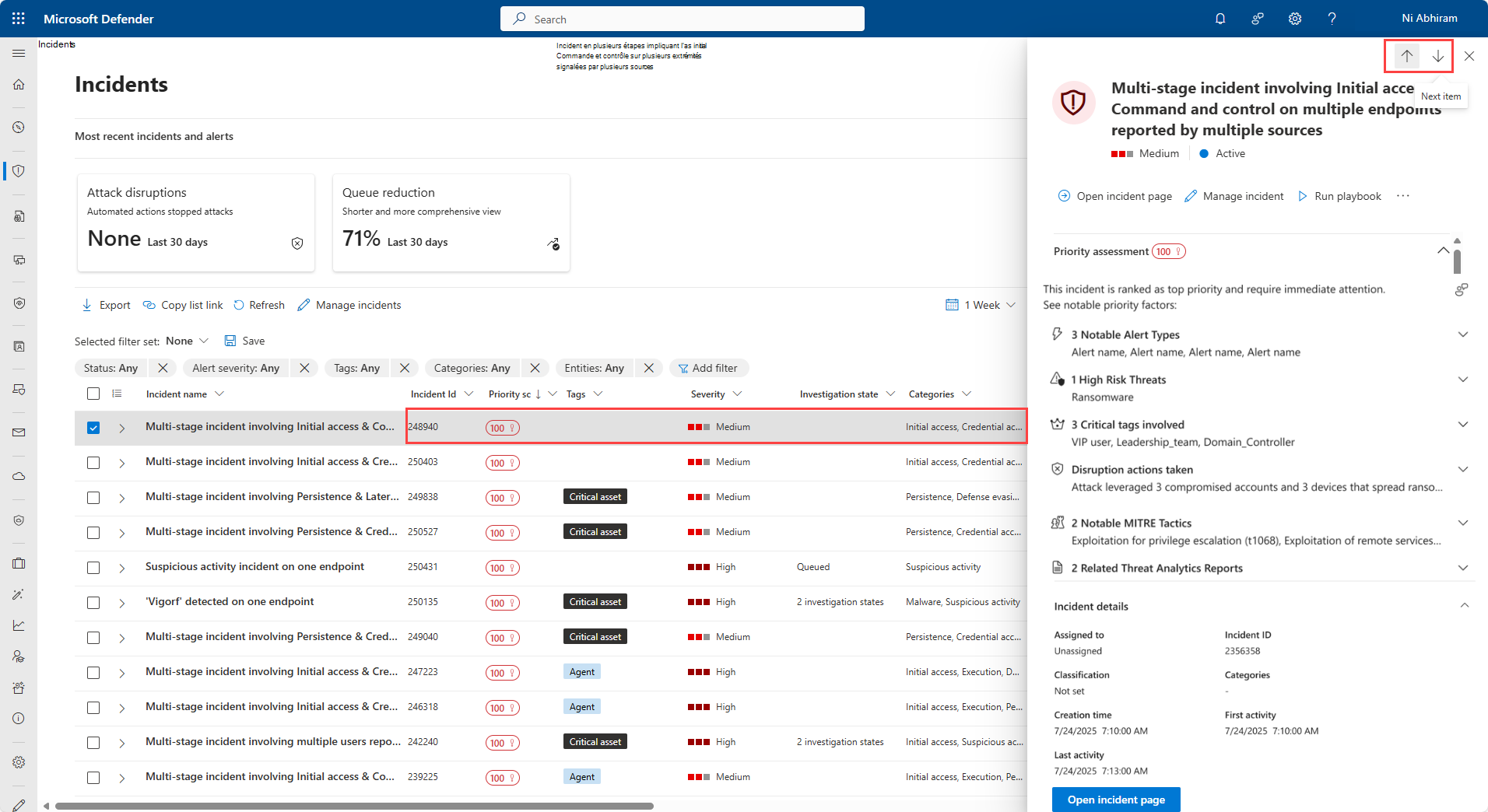

Sélectionnez la ligne de l’incident à l’exception du nom de l’incident pour afficher un volet récapitulatif avec des informations clés sur l’incident. Le volet inclut l’évaluation de la priorité, les facteurs qui influencent le score de priorité, les détails de l’incident, les actions recommandées et les menaces associées. Utilisez les flèches haut et bas en haut du volet pour accéder à l’incident précédent ou suivant dans la file d’attente des incidents. Pour plus d’informations sur l’examen de l’incident, consultez Examiner les incidents.

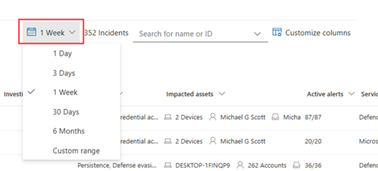

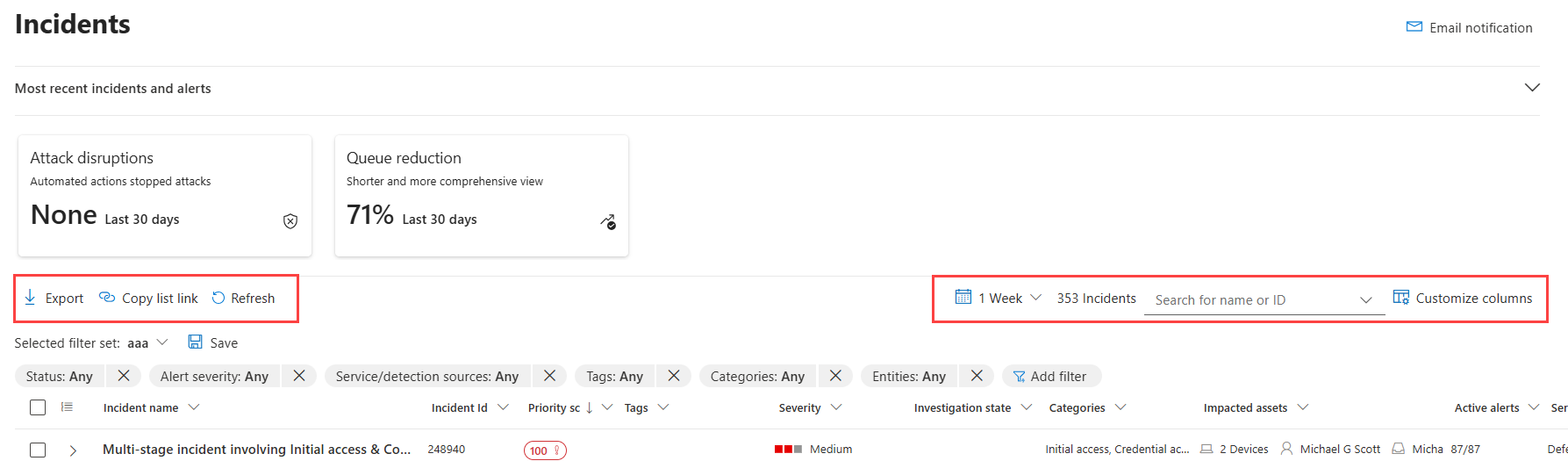

Par défaut, la file d’attente des incidents affiche les incidents créés au cours de la dernière semaine. Choisissez une autre période en sélectionnant la liste déroulante sélecteur d’heure au-dessus de la file d’attente.

Le nombre total d’incidents dans la file d’attente s’affiche en regard du sélecteur d’heure. Le nombre d’incidents varie en fonction des filtres utilisés. Vous pouvez rechercher des incidents par nom ou ID d’incident

Sélectionnez Personnaliser les colonnes pour sélectionner les colonnes affichées dans la file d’attente. Cochez ou décochez les colonnes que vous souhaitez afficher dans la file d’attente des incidents. Organisez l’ordre des colonnes en les faisant glisser vers le haut et vers le bas.

Le bouton Exporter vous permet d’exporter les données filtrées dans la file d’attente des incidents vers un fichier CSV. Le nombre maximal d’enregistrements que vous pouvez exporter vers un fichier CSV est de 10 000.

Noms des incidents

Pour plus de visibilité en un coup d’œil, Microsoft Defender XDR génère automatiquement des noms d’incident, en fonction des attributs d’alerte tels que le nombre de points de terminaison affectés, les utilisateurs affectés, les sources de détection ou les catégories. Ce nom spécifique vous permet de comprendre rapidement l’étendue de l’incident.

Par exemple : incident multiphase sur plusieurs points de terminaison signalés par plusieurs sources.

Si vous avez intégré Microsoft Sentinel au portail Defender, les alertes et les incidents provenant de Microsoft Sentinel sont susceptibles de voir leurs noms modifiés (qu’ils aient été créés avant ou depuis l’intégration).

Nous vous recommandons d’éviter d’utiliser le nom de l’incident comme condition pour déclencher des règles d’automatisation. Si le nom de l’incident est une condition et que le nom de l’incident change, la règle n’est pas déclenchée.

Filtres

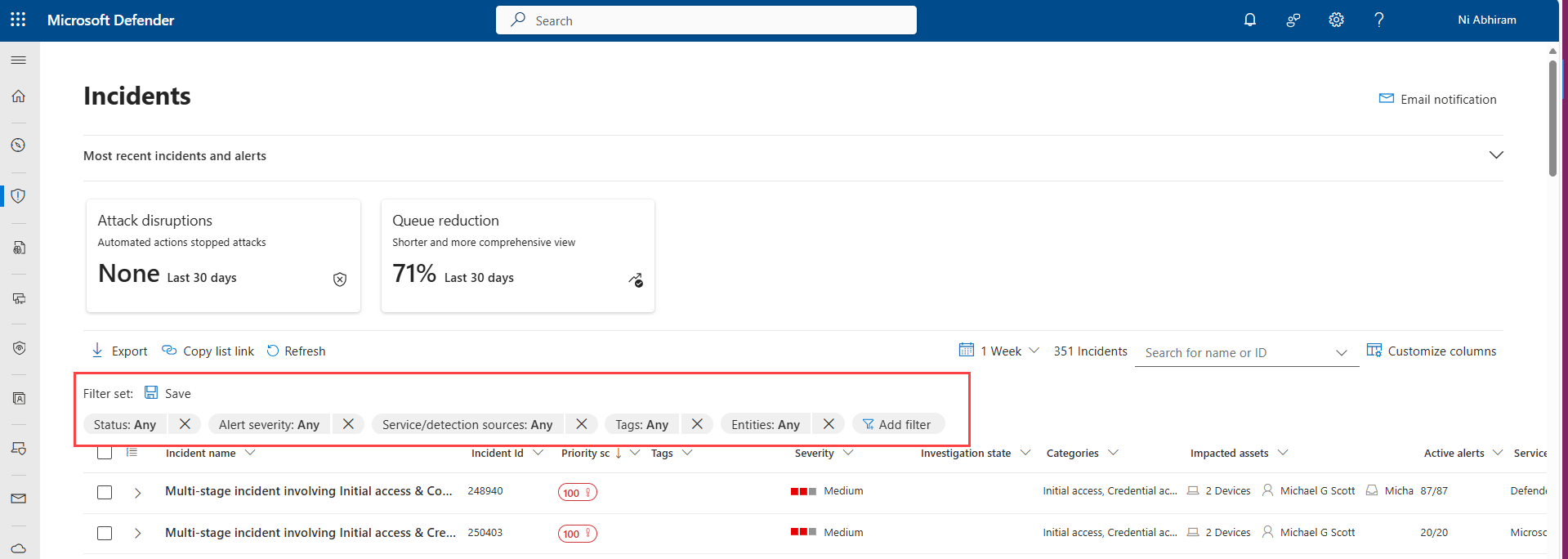

La file d’attente des incidents fournit également plusieurs options de filtrage, qui, lorsqu’elles sont appliquées, vous permettent d’effectuer un vaste balayage de tous les incidents existants dans votre environnement, ou de décider de vous concentrer sur un scénario ou une menace spécifique. L’application de filtres dans la file d’attente des incidents permet de déterminer le type d’incident nécessitant une attention immédiate.

La liste Filtres au-dessus de la file d’attente des incidents affiche les filtres actuels actuellement appliqués à la file d’attente. Sélectionnez Ajouter un filtre pour appliquer d’autres filtres afin de limiter l’ensemble des incidents affichés.

Sélectionnez les filtres que vous souhaitez utiliser, puis sélectionnez Ajouter. Les filtres sélectionnés sont affichés avec les filtres appliqués existants. Sélectionnez le nouveau filtre pour spécifier ses conditions. Par exemple, si vous avez choisi le filtre « Sources de service/détection », sélectionnez-le pour choisir les sources par lesquelles filtrer la liste.

Vous pouvez supprimer un filtre en sélectionnant le X sur le nom du filtre dans la liste des filtres.

Le tableau suivant répertorie les filtres disponibles.

| Nom du filtre | Description/Conditions |

|---|---|

| État | Sélectionnez Nouveau, En cours ou Résolu. |

|

Gravité de l’alerte Gravité de l’incident |

La gravité d’une alerte ou d’un incident indique l’impact qu’elle peut avoir sur vos ressources. Plus la gravité est élevée, plus l’impact est important et nécessite généralement l’attention la plus immédiate. Sélectionnez Élevé, Moyen, Faible ou Informationnel. |

| Affectation d’incident | Sélectionnez le ou les utilisateurs affectés. |

| Plusieurs sources de service | Spécifiez si le filtre concerne plusieurs sources de service. |

| Sources de service/détection | Spécifiez les incidents qui contiennent des alertes provenant d’un ou plusieurs des éléments suivants : La plupart de ces services peuvent être développés dans le menu pour afficher d’autres choix de sources de détection au sein d’un service donné. |

| Tags | Sélectionnez un ou plusieurs noms de balise dans la liste. |

| Plusieurs catégories | Spécifiez si le filtre concerne plusieurs catégories. |

| Categories | Choisissez des catégories pour vous concentrer sur des tactiques, des techniques ou des composants d’attaque spécifiques vus. |

| Entities | Spécifiez le nom d’une ressource telle qu’un utilisateur, un appareil, une boîte aux lettres ou un nom d’application. |

| Étiquette de confidentialité | Filtrez les incidents en fonction de l’étiquette de confidentialité appliquée aux données. Certaines attaques se concentrent sur l’exfiltrant des données sensibles ou précieuses. En appliquant un filtre pour des étiquettes de confidentialité spécifiques, vous pouvez rapidement déterminer si les informations sensibles sont potentiellement compromises et hiérarchiser la résolution de ces incidents. |

| Groupes d'appareils | Spécifiez un nom de groupe d’appareils . |

| Plateforme du système d’exploitation | Spécifiez les systèmes d’exploitation des appareils. |

| Classification | Spécifiez l’ensemble de classifications des alertes associées. |

| État d’analyse automatisée | Spécifiez le status de l’examen automatisé. |

| Menace associée | Spécifiez une menace nommée. |

| Règle de stratégie/de stratégie | Filtrez les incidents en fonction de la stratégie ou de la règle de stratégie. |

| Noms de produits | Filtrez les incidents en fonction du nom du produit. |

| Flux de données | Filtrez les incidents en fonction de l’emplacement ou de la charge de travail. |

Remarque

Si vous disposez d’un accès provisionné à Gestion des risques internes Microsoft Purview, vous pouvez afficher et gérer les alertes de gestion des risques internes et rechercher les événements de gestion des risques internes dans le portail Microsoft Defender. Pour plus d’informations, consultez Examiner les menaces à risque internes dans le portail Microsoft Defender.

Le filtre par défaut est d’afficher toutes les alertes et incidents avec un status Nouveau et En cours et avec une gravité élevée, moyenne ou faible.

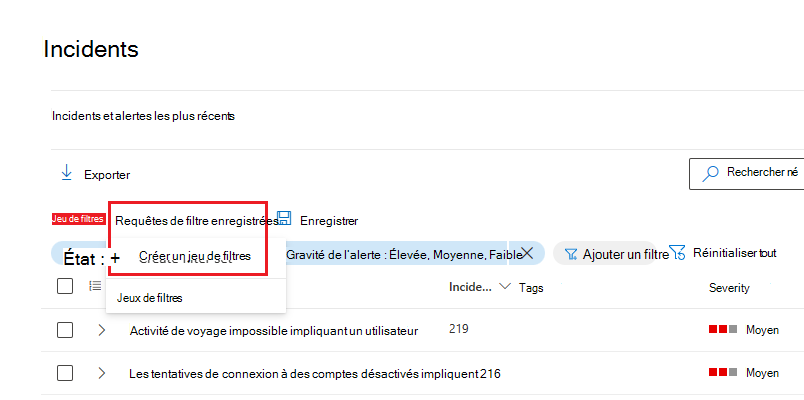

Vous pouvez également créer des jeux de filtres dans la page des incidents en sélectionnant Requêtes > de filtre enregistrées Créer un jeu de filtres. Si aucun jeu de filtres n’a été créé, sélectionnez Enregistrer pour en créer un.

Remarque

Microsoft Defender XDR clients peuvent désormais filtrer les incidents avec des alertes lorsqu’un appareil compromis communique avec des appareils de technologie opérationnelle (OT) connectés au réseau d’entreprise via l’intégration de la découverte d’appareils de Microsoft Defender pour IoT et Microsoft Defender pour point de terminaison. Pour filtrer ces incidents, sélectionnez N’importe lequel dans les sources de service/détection, puis sélectionnez Microsoft Defender pour IoT dans le nom du produit ou consultez Examiner les incidents et les alertes dans Microsoft Defender pour IoT dans le portail Defender. Vous pouvez également utiliser des groupes d’appareils pour filtrer les alertes spécifiques au site. Pour plus d’informations sur les prérequis de Defender pour IoT, consultez Prise en main de la supervision IoT d’entreprise dans Microsoft Defender XDR.

Enregistrer des filtres personnalisés en tant qu’URL

Une fois que vous avez configuré un filtre utile dans la file d’attente des incidents, vous pouvez ajouter un signet à l’URL de l’onglet du navigateur ou l’enregistrer en tant que lien sur une page Web, un document Word ou un emplacement de votre choix. La création de signets vous permet d’accéder en un seul clic aux vues clés de la file d’attente des incidents, telles que :

- Nouveaux incidents

- Incidents de gravité élevée

- Incidents non attribués

- Incidents de gravité élevée et non attribués

- Incidents qui m’ont été attribués

- Incidents qui m’ont été attribués et pour Microsoft Defender pour point de terminaison

- Incidents avec une ou plusieurs étiquettes spécifiques

- Incidents avec une catégorie de menace spécifique

- Incidents avec une menace associée spécifique

- Incidents avec un acteur spécifique

Une fois que vous avez compilé et stocké votre liste de vues de filtre utiles sous forme d’URL, utilisez-la pour traiter et hiérarchiser rapidement les incidents dans votre file d’attente, puis les gérer pour l’affectation et l’analyse ultérieures.

Recherche

Dans la zone Rechercher un nom ou un ID au-dessus de la liste des incidents, vous pouvez rechercher des incidents de plusieurs façons pour trouver rapidement ce que vous recherchez.

Rechercher par nom ou ID d’incident

Recherchez directement un incident en tapant l’ID d’incident ou le nom de l’incident. Lorsque vous sélectionnez un incident dans la liste des résultats de la recherche, le portail Microsoft Defender ouvre un nouvel onglet avec les propriétés de l’incident, à partir duquel vous pouvez démarrer votre investigation.

Rechercher par ressources impactées

Vous pouvez nommer une ressource (par exemple, un utilisateur, un appareil, une boîte aux lettres, un nom d’application ou une ressource cloud) et rechercher tous les incidents liés à cette ressource.

Spécifier un intervalle de temps

La liste par défaut des incidents concerne ceux qui se sont produits au cours des six derniers mois. Vous pouvez spécifier un nouvel intervalle de temps dans la zone de liste déroulante en regard de l’icône de calendrier en sélectionnant :

- Un jour

- Trois jours

- Une semaine

- 30 jours

- 30 jours

- Six mois

- Plage personnalisée dans laquelle vous pouvez spécifier des dates et des heures

Étapes suivantes

Une fois que vous avez déterminé quel incident nécessite la priorité la plus élevée, sélectionnez-le et :

- Gérez les propriétés de l’incident pour les balises, l’affectation, la résolution immédiate des incidents de faux positifs et les commentaires.

- Commencez vos investigations.

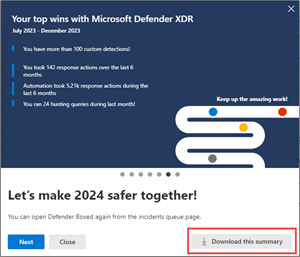

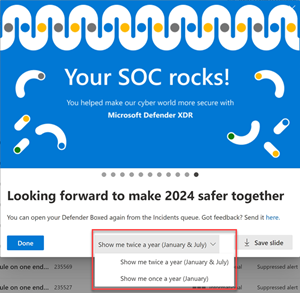

Defender Boxed

Pendant une durée limitée en janvier et juillet de chaque année, Defender Boxed apparaît automatiquement lorsque vous ouvrez la file d’attente des incidents pour la première fois. Defender Boxed met en évidence la réussite, les améliorations et les actions de réponse de votre organization au cours des six mois précédents ou de l’année civile.

Remarque

Defender Boxed est disponible uniquement pour les utilisateurs qui ont effectué des activités applicables dans le portail Microsoft Defender.

Vous pouvez effectuer les actions suivantes dans la série de cartes qui apparaissent dans Defender Boxed :

Téléchargez un résumé détaillé de vos réalisations qui peut être partagé avec d’autres personnes dans votre organization.

Modifiez la fréquence d’affichage de Defender Boxed. Vous pouvez choisir entre une fois (chaque janvier) ou deux (tous les janvier et juillet) par an.

Partagez votre réussite sur vos réseaux sociaux, vos e-mails et d’autres forums en enregistrant la diapositive sous forme d’image.

Pour rouvrir Defender Boxed, accédez à la file d’attente Incidents, puis sélectionnez Votre Defender Boxed sur le côté droit du volet.

Voir aussi

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.