Piloter et déployer des Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

Cette série d’articles vous guide tout au long du processus de pilotage des composants de Microsoft Defender XDR dans votre locataire de production afin que vous puissiez évaluer leurs fonctionnalités et capacités, puis terminer le déploiement sur votre organization.

Une solution de détection et de réponse eXtended (XDR) est un pas en avant dans la cybersécurité, car elle prend les données sur les menaces des systèmes qui étaient autrefois isolés et les unifie afin que vous puissiez voir les modèles et agir plus rapidement sur les cyberattaques suspectées.

Microsoft Defender XDR :

Solution XDR qui combine les informations sur les cyberattaques pour les identités, les points de terminaison, les e-mails et les applications cloud au même endroit. Il tire parti de l’intelligence artificielle (IA) et de l’automatisation pour arrêter automatiquement certains types d’attaques et corriger les ressources affectées à un état sûr.

Il s’agit d’une suite de défense d’entreprise basée sur le cloud, unifiée, pré- et post-violation. Il coordonne la prévention, la détection, l’investigation et la réponse entre les identités, les points de terminaison, les e-mails, les applications cloud et leurs données.

Contribue à une architecture Confiance nulle forte en fournissant une protection et une détection contre les menaces. Il permet d’éviter ou de réduire les dommages à l’entreprise d’une violation. Pour plus d’informations, consultez Implémenter la protection contre les menaces et le scénario métier XDR dans l’infrastructure d’adoption de Microsoft Confiance nulle.

Microsoft Defender XDR composants et architecture

Ce tableau répertorie les composants de Microsoft Defender XDR.

| Composant | Description | Pour plus d'informations |

|---|---|---|

| Microsoft Defender pour l’identité | Utilise les signaux de votre Active Directory local Domain Services (AD DS) et de votre Services ADFS (AD FS) pour identifier, détecter et examiner les menaces avancées, les identités compromises et les actions internes malveillantes dirigées contre vos organization. | Qu’est-ce que Microsoft Defender pour Identity ? |

| Exchange Online Protection | Le service de relais et de filtrage SMTP basé sur le cloud natif qui permet de protéger votre organization contre le courrier indésirable et les programmes malveillants. | Vue d’ensemble Exchange Online Protection (EOP) - Office 365 |

| Microsoft Defender pour Office 365 | Protège vos organization contre les menaces malveillantes posées par les e-mails, les liens (URL) et les outils de collaboration. | Microsoft Defender pour Office 365 - Office 365 |

| Microsoft Defender pour point de terminaison | Une plateforme unifiée pour la protection des appareils, la détection post-violation, l’investigation automatisée et la réponse recommandée. | Microsoft Defender pour point de terminaison - Sécurité Windows |

| Microsoft Defender for Cloud Apps | Une solution multi-SaaS complète offrant une visibilité approfondie, des contrôles de données forts et une protection renforcée contre les menaces à vos applications cloud. | Qu’est-ce que Defender pour les applications cloud ? |

| Protection Microsoft Entra ID | Évalue les données de risque de milliards de tentatives de connexion et utilise ces données pour évaluer le risque de chaque connexion à votre locataire. Ces données sont utilisées par Microsoft Entra ID pour autoriser ou empêcher l’accès au compte, selon la façon dont les stratégies d’accès conditionnel sont configurées. Protection Microsoft Entra ID est distinct de Microsoft Defender XDR et est inclus avec Microsoft Entra ID licences P2. | Qu’est-ce qu’Identity Protection ? |

Cette illustration montre l’architecture et l’intégration des composants Microsoft Defender XDR.

Dans cette illustration :

- Microsoft Defender XDR combine les signaux de tous les composants Defender pour fournir des données XDR dans plusieurs domaines. Cela inclut une file d’attente d’incidents unifiée, une réponse automatisée pour arrêter les attaques, une réparation automatique (pour les appareils compromis, les identités utilisateur et les boîtes aux lettres), la chasse aux menaces croisées et l’analyse des menaces.

- Microsoft Defender pour Office 365 protège votre organisation contre les menaces malveillantes posées par les messages électroniques, les liens (URL) et les outils de collaboration. Il partage les signaux résultant de ces activités avec Microsoft Defender XDR. Exchange Online Protection (EOP) est intégré pour fournir une protection de bout en bout pour les e-mails entrants et les pièces jointes.

- Microsoft Defender pour Identity collecte les signaux des contrôleurs de domaine AD DS et des serveurs exécutant AD FS et AD CS. Il utilise ces signaux pour protéger votre environnement d’identité hybride, notamment contre les pirates informatiques qui utilisent des comptes compromis pour se déplacer latéralement entre les stations de travail dans l’environnement local.

- Microsoft Defender pour point de terminaison collecte les signaux des appareils gérés par votre organization et les protège.

- Microsoft Defender for Cloud Apps collecte les signaux de l’utilisation des applications cloud par votre organization et protège les données qui circulent entre votre environnement informatique et ces applications, y compris les applications cloud approuvées et non approuvées.

- Protection Microsoft Entra ID évalue les données de risque provenant de milliards de tentatives de connexion et utilise ces données pour évaluer le risque de chaque connexion à votre locataire. Ces données sont utilisées par Microsoft Entra ID pour autoriser ou empêcher l’accès au compte en fonction des conditions et restrictions de vos stratégies d’accès conditionnel. Protection Microsoft Entra ID est distinct de Microsoft Defender XDR et est inclus avec Microsoft Entra ID licences P2.

composants Microsoft Defender XDR et intégration SIEM

Vous pouvez intégrer Microsoft Defender XDR composants à Microsoft Sentinel ou à un service SIEM (Security Information and Event Management) générique pour permettre une surveillance centralisée des alertes et des activités à partir d’applications connectées.

Microsoft Sentinel est une solution native cloud qui fournit des fonctionnalités SIEM et d’orchestration de sécurité, d’automatisation et de réponse (SOAR). Ensemble, les composants Microsoft Sentinel et Microsoft Defender XDR fournissent une solution complète pour aider les organisations à se défendre contre les attaques modernes.

Microsoft Sentinel comprend des connecteurs pour les composants Microsoft Defender. Cela vous permet non seulement d’obtenir une visibilité sur vos applications cloud, mais également d’obtenir des analyses sophistiquées pour identifier et combattre les cybermenaces et contrôler le déplacement de vos données. Pour plus d’informations, consultez Vue d’ensemble de l’intégration Microsoft Defender XDR et Microsoft Sentinel et Étapes d’intégration pour Microsoft Sentinel et Microsoft Defender XDR.

Pour plus d’informations sur SOAR dans Microsoft Sentinel (y compris des liens vers des playbooks dans le dépôt GitHub Microsoft Sentinel), consultez Automatiser la réponse aux menaces avec des playbooks dans Microsoft Sentinel.

Pour plus d’informations sur l’intégration avec des systèmes SIEM tiers, consultez Intégration SIEM générique.

Microsoft Defender XDR et un exemple d’attaque de cybersécurité

Ce diagramme montre une cyberattaque courante et les composants de Microsoft Defender XDR qui aident à la détecter et à la corriger.

La cyberattaque commence par un e-mail de hameçonnage qui arrive dans la boîte de réception d’un employé de votre organization, qui ouvre sans le savoir la pièce jointe. Cette pièce jointe installe un programme malveillant, ce qui peut entraîner une chaîne de tentatives d’attaque pouvant entraîner le vol de données sensibles.

Dans cette illustration :

- Exchange Online Protection, qui fait partie de Microsoft Defender pour Office 365, peut détecter l’e-mail de hameçonnage et utiliser des règles de flux de courrier (également appelées règles de transport) pour s’assurer qu’il n’arrive jamais dans la boîte de réception d’un utilisateur.

- Defender for Office 365 utilise des pièces jointes sécurisées pour tester la pièce jointe et déterminer qu’elle est dangereuse. Ainsi, le courrier qui arrive n’est pas actionnable par l’utilisateur ou des stratégies empêchent le courrier d’arriver.

- Defender pour point de terminaison détecte les vulnérabilités des appareils et du réseau qui pourraient autrement être exploitées pour les appareils gérés par votre organization.

- Defender pour Identity prend note des modifications soudaines apportées aux comptes d’utilisateur locaux, telles que l’escalade de privilèges ou les mouvements latéraux à haut risque. Il signale également les problèmes d’identité facilement exploités, tels que la délégation Kerberos sans contrainte, à des fins de correction par votre équipe de sécurité.

- Microsoft Defender for Cloud Apps détecte les comportements anormaux tels que les déplacements impossibles, l’accès aux informations d’identification et les activités inhabituelles de téléchargement, de partage de fichiers ou de transfert de courrier, et les signale à votre équipe de sécurité.

Processus pilote et de déploiement pour Microsoft Defender XDR

Microsoft recommande d’activer les composants de Microsoft 365 Defender dans l’ordre suivant.

| Phase | Liens |

|---|---|

| A. Démarrer le pilote | Démarrer le pilote |

| B. Piloter et déployer des composants Microsoft Defender XDR |

-

Piloter et déployer Defender pour Identity - Piloter et déployer des Defender for Office 365 - Piloter et déployer Defender pour point de terminaison - Piloter et déployer des Microsoft Defender for Cloud Apps |

| C. Examiner les menaces et y répondre | Pratiquez l’investigation et la réponse aux incidents |

Cet ordre est conçu pour tirer parti rapidement de la valeur des fonctionnalités en fonction de l’effort généralement nécessaire pour déployer et configurer les fonctionnalités. Par exemple, Defender for Office 365 peut être configuré en moins de temps que pour inscrire des appareils dans Defender pour point de terminaison. Hiérarchisez les composants pour répondre aux besoins de votre entreprise.

Démarrer le pilote

Microsoft vous recommande de démarrer votre pilote dans votre abonnement de production microsoft 365 existant pour obtenir immédiatement des insights concrets et vous pouvez paramétrer les paramètres pour qu’ils fonctionnent contre les menaces actuelles dans votre locataire Microsoft 365. Une fois que vous avez acquis de l’expérience et que vous êtes à l’aise avec la plateforme, développez simplement l’utilisation de chaque composant, un à la fois, pour un déploiement complet.

Une alternative consiste à configurer votre environnement de laboratoire d’essai Microsoft Defender XDR. Toutefois, cet environnement n’affiche pas d’informations de cybersécurité réelles telles que les menaces ou les attaques sur votre locataire Microsoft 365 de production pendant que vous pilotez et vous ne pourrez pas déplacer les paramètres de sécurité de cet environnement vers votre locataire de production.

Utilisation de licences d’essai Microsoft 365 E5

Si vous n’avez pas Microsoft 365 E5 et que vous souhaitez tirer parti de Microsoft 365 E5 licences d’essai pour votre pilote :

Connectez-vous à votre portail d’administration de locataire Microsoft 365 existant.

Sélectionnez Acheter des services dans le menu de navigation.

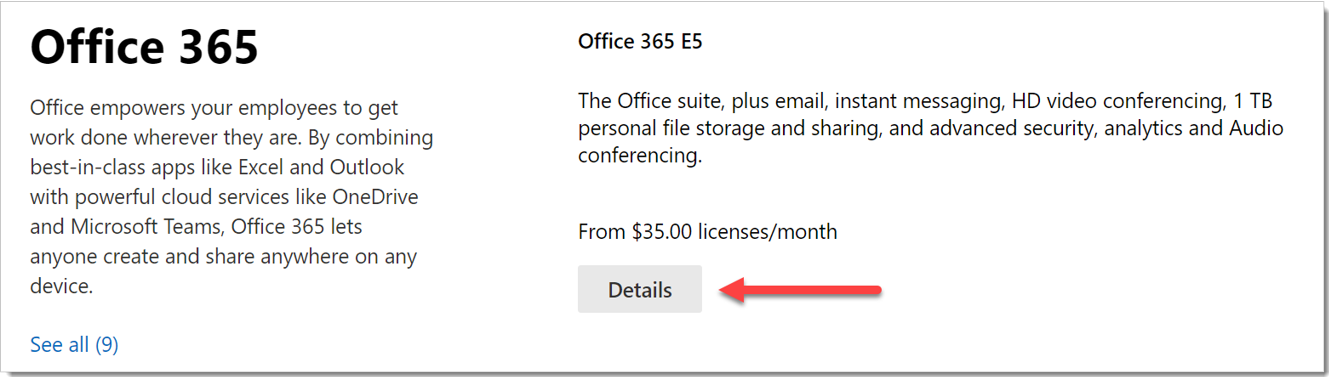

Dans la section Office 365, sélectionnez Détails sous licence Office 365 E5.

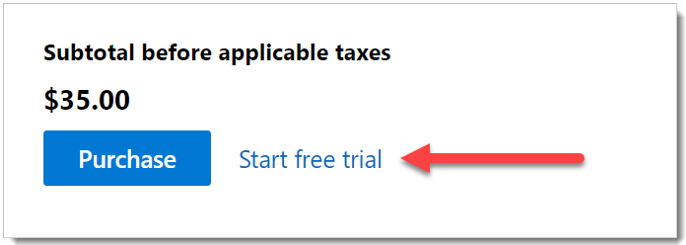

Sélectionnez Démarrer l’essai gratuit.

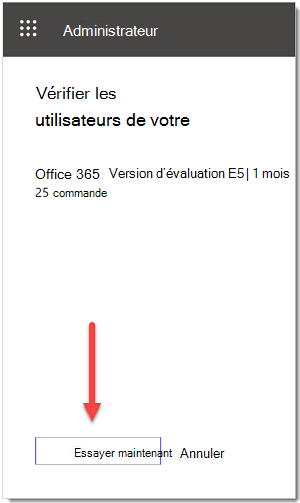

Confirmez votre demande et sélectionnez Essayer maintenant.

Votre pilote utilisant Microsoft 365 E5 licences d’évaluation dans votre locataire de production existant vous permet de conserver tous les paramètres et méthodes de sécurité à l’expiration de la version d’évaluation et d’acheter des licences équivalentes.

Étape suivante

Consultez Pilotez et déployez Microsoft Defender pour Identity.

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.