Implémenter la protection contre les menaces et XDR

Dans le cadre des conseils d’adoption de la Confiance Zéro, cet article décrit comment protéger votre organisation contre les cyberattaques, ainsi que le coût et la perte de réputation que celles-ci peuvent entraîner. Cet article fait partie du scénario d’entreprise Prévenir ou réduire les dommages de l’entreprise suite à une violation et se concentre sur la création d’une infrastructure de protection contre les menaces et de détection et de réponse étendues (XDR, eXtended detection and response) pour détecter et contrecarrer les cyberattaques en cours et réduire les dommages de l’entreprise suite une violation.

Pour les éléments de l' Supposez une violation principe guidant confiance zéro :

Utiliser l’analytique pour obtenir de la visibilité, mener une détection des menaces et améliorer les défenses

Décrit dans cet article.

Réduire le rayon d’explosion et segmenter l’accès

Décrit dans l’article Implémenter une infrastructure de prévention des violations de sécurité et de récupération.

Vérifier le chiffrement de bout en bout

Décrit dans l’article Implémenter une infrastructure de prévention des violations de sécurité et de récupération.

Cet article part du principe que vous avez déjà modernisé votre posture de sécurité.

Cycle d’adoption pour l’implémentation d’une infrastructure de protection contre les menaces et XDR

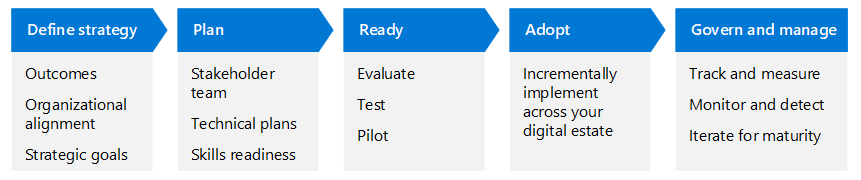

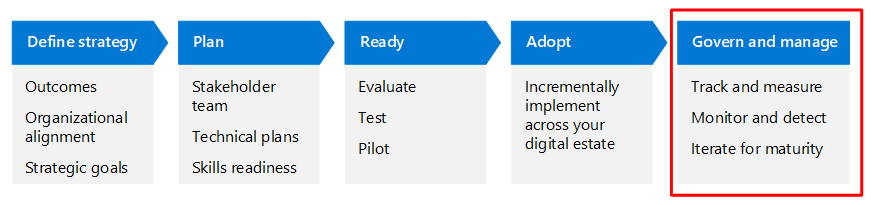

Cet article décrit l’implémentation des éléments de l’infrastructure de protection contre les menaces et XDR du scénario d’entreprise Prévenir ou réduire les dommages de l’entreprise suite à une violation en utilisant les mêmes phases de cycle de vie que le Cloud Adoption Framework pour Azure – Définir une stratégie, planifier, préparer, adopter, gouverner et gérer – mais adaptées à la Confiance Zéro.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Résultats Alignement organisationnel Objectifs stratégiques |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

En savoir plus sur le cycle d'adoption de Confiance Zéro dans la Vue d'ensemble du cadre d'adoption de Confiance Zéro.

Pour plus d’informations sur le scénario d’entreprise « Prévenir ou réduire les dommages causés à l’entreprise par une violation », consultez :

- La vue d’ensemble

- Éléments supplémentaires pour implémenter l’infrastructure de prévention des violations de sécurité et de récupération

Phase de définition de la stratégie

La Définir la stratégie phase est essentielle pour définir et formaliser nos efforts – qu’elle formalise la « Pourquoi ? » de ce scénario. Dans cette phase, vous comprenez le scénario par le biais des perspectives d'entreprise, informatiques, opérationnelles et stratégiques. Vous définissez ensuite les résultats sur lesquels mesurer le succès dans le présent scénario, en sachant que la sécurité est un parcours incrémentiel et itératif.

Cet article propose des motivations et des résultats pertinents pour de nombreuses organisations. Utilisez ces suggestions pour affiner la stratégie de votre organisation en fonction de vos besoins spécifiques.

Motivations pour l’implémentation d’une infrastructure de protection contre les menaces et XDR

Les motivations pour implémenter une infrastructure de protection contre les menaces et XDR sont simples, mais elles varient entre les différentes parties de votre organisation. Le tableau suivant résume certaines de ces motivations.

| Zone | Motivations |

|---|---|

| Besoins de l'entreprise | Pour éviter d’affecter ou de perturber la capacité de votre organisation à effectuer des activités commerciales normales ou qu’elle ne soit prise en otage, pour réduire le coût de la cyberassurance et pour éviter les amendes pour infraction au règlement. |

| Besoins informatiques | Pour aider l’équipe Opérations de sécurité (SecOps) à créer et à gérer un ensemble d’outils de défense intégré pour sécuriser les ressources importantes dans l’entreprise. L’intégration et le reporting doivent se produire dans les classes et technologies des ressources et réduire les efforts nécessaires pour fournir des résultats de sécurité prévisibles. |

| Besoins opérationnels | Pour que vos processus métier continuent de fonctionner en utilisant une détection et une réponse proactives aux attaques en temps réel. |

| Besoins stratégiques | Réduire les dommages et les coûts engendrés par les attaques et maintenir la réputation de votre organisation auprès des clients et des partenaires. |

Résultats de l’implémentation d’une infrastructure de protection contre les menaces et XDR

L’application de l’objectif global de Confiance Zéro à « jamais approuver, toujours vérifier » ajoute une couche significative de protection à votre environnement. Il est important d’être clair sur les résultats que vous prévoyez d’atteindre afin de trouver le bon équilibre de protection pour toutes les équipes impliquées. Le tableau suivant fournit des suggestions d’objectifs et de résultats dans le cadre de l’implémentation d’une infrastructure de protection contre les menaces et XDR.

| Objectif | Résultat |

|---|---|

| Résultats métier | Une protection contre les menaces engendre des coûts minimes associés à une interruption de l’activité, à des paiements de rançon ou à des amendes pour infraction au règlement. |

| Gouvernance | Les outils d’une infrastructure de protection contre les menaces et XDR sont déployés et les processus SecOps sont mis à jour pour les changements du paysage de la cybersécurité, les menaces rencontrées et l’automatisation des réponses aux incidents. |

| Résilience de l’organisation | Entre la prévention des violations de sécurité, la récupération et la protection proactive contre les menaces, votre organisation peut récupérer rapidement après une attaque et prévenir les attaques futures du même type. |

| Sécurité | Une protection contre les menaces est intégrée à vos exigences et stratégies de sécurité globales. |

Phase de planification

Les plans d'adoption transforment les principes d'une stratégie de Confiance zéro en un plan réalisable. Vos équipes collectives peuvent utiliser le plan d'adoption pour guider leurs efforts techniques et les aligner sur la stratégie commerciale de votre organisation.

Les motivations et les résultats que vous définissez, ainsi que vos chefs d’entreprise et vos équipes, prennent en charge la « Pourquoi ? » pour votre organisation et deviennent l’Étoile du Nord pour votre stratégie. Vient ensuite la planification technique pour atteindre les objectifs.

L’adoption technique de l’implémentation d’une infrastructure de protection contre les menaces et XDR implique :

La configuration de la suite d’outils XDR fournis par Microsoft pour :

Appliquer une réponse aux incidents afin de détecter et contrecarrer les attaques.

Repérer les menaces de façon proactive.

Détecter automatiquement les attaques connues et y répondre.

L’intégration de Microsoft Defender XDR et de Microsoft Sentinel.

La définition des processus et procédures SecOps pour répondre et récupérer suite à des incidents.

L’implémentation d’une infrastructure de protection contre les menaces et XDR implique également quelques activités connexes, notamment :

- Utiliser les outils XDR pour surveiller les ressources critiques et honeypot de votre entreprise, que vous avez implémentées dans l’article Prévention contre les violations de sécurité et récupération pour amener les attaquants à montrer leur présence avant qu’ils ne puissent attaquer vos ressources réelles.

- Faire évoluer votre équipe SecOps pour qu’elle soit au courant des dernières attaques et de leurs méthodes.

De nombreuses organisations peuvent adopter une approche en quatre étapes pour atteindre ces objectifs de déploiement, résumés dans le tableau suivant.

| Étape 1 | Étape 2 | Étape 3 | Étape 4 |

|---|---|---|---|

| Activer les outils XDR : - Defender for Endpoint - Defender for Office 365 - Protection Microsoft Entra ID - Defender for Identity - Defender for Cloud Apps Investiguer et répondre aux menaces à l’aide de Microsoft Defender XDR |

Activer Defender pour le cloud Définir un processus interne pour SecOps Surveiller les ressources critiques et honeypot avec les outils XDR |

Activer Defender pour IoT Concevoir un espace de travail Microsoft Sentinel et ingérer les signaux XDR Hunt for threats with in Azure Sentinel Preview (Rechercher des menaces dans Azure Sentinel en préversion) |

Faire évoluer SecOps en tant que discipline dans votre organisation Tirer parti de l’automatisation pour réduire la charge qui pèse sur vos analystes SecOps |

Si cette approche intermédiaire fonctionne pour votre organisation, vous pouvez utiliser :

Ce jeu de diapositives PowerPoint téléchargeable qui présente et suit votre progression dans ces phases et objectifs pour les dirigeants d’entreprise et autres parties prenantes. Voici la diapositive pour ce scénario d’entreprise.

Ce classeur Excel qui permet d’assigner des responsables et de suivre votre progression dans ces phases, objectifs et leurs tâches. Voici la feuille de calcul pour ce scénario d’entreprise.

Comprendre votre organisation

Cette approche intermédiaire recommandée pour l'implémentation technique peut aider à contextualiser l'exercice de compréhension de votre organisation.

Une étape fondamentale du cycle de vie de l’adoption de la Confiance Zéro pour chaque scénario d’entreprise consiste à faire un inventaire et à déterminer l’état actuel de votre équipe SecOps. Pour ce scénario d’entreprise, vous devez :

- Inventorier vos outils XDR actuels, leur intégration et l’utilisation de l’automatisation pour répondre aux incidents.

- Passer en revue vos processus et procédures consistant à répondre et à récupérer suite à des incidents.

- Passer en revue le déploiement de vos ressources honeypot.

- Déterminer l’état de préparation de vos analystes de sécurité et s’ils ont besoin d’être formés à des compétences supplémentaires ou de les développer.

Planification et alignement organisationnels

Le travail technique pour implémenter une infrastructure de protection contre les menaces et XDR relève de la responsabilité de l’équipe de sécurité de votre organisation pour la détection des menaces et les réponses associées, qui est principalement composée d’analystes de sécurité de première ligne qui comprennent le paysage actuel des menaces et peuvent utiliser les outils XDR pour détecter une attaque et y répondre rapidement.

Ce tableau résume les rôles recommandés lors de l'élaboration d'un programme de sponsoring et d'une hiérarchie de gestion de projet afin de déterminer et d'obtenir des résultats.

| Chefs de programme et responsables techniques | Responsabilité |

|---|---|

| Responsable de la sécurité des systèmes d'information (CISO), directeur informatique (CIO) ou directeur de la sécurité des données | Soutien des responsables |

| Responsable de programme de la sécurité des données | Susciter des résultats et une collaboration entre les équipes |

| Architecte de la sécurité | Conseiller sur les stratégies et pratiques de réponse aux incidents, les outils et l’infrastructure XDR, et l’évolution de l’équipe SecOps |

| Responsable SecOps | Implémenter les procédures de réponse aux incidents, la configuration de l’infrastructure XDR, l’automatisation des réponses aux incidents et la discipline SecOps dans votre organisation |

| Responsable Sécurité informatique | Conseiller, implémenter et gérer des ressources critiques et honeypot |

La présentation PowerPoint des ressources pour ce contenu sur l'adoption comprend la diapositive suivante avec une vue des parties prenantes que vous pouvez personnaliser pour votre propre organisation.

Planification technique et préparation des compétences

Avant d'entreprendre le travail technique, Microsoft recommande de connaître les fonctionnalités, la façon dont elles fonctionnent ensemble et les meilleures pratiques pour aborder ce travail.

Étant donné que la Confiance Zéro suppose une violation, vous devez vous y préparer. Adoptez une infrastructure de réponse aux violations basée sur NIST, ISO 27001, CIS ou MITRE pour réduire l’impact d’une violation ou d’une cyberattaque sur votre organisation.

Le tableau suivant comprend plusieurs ressources de formation Microsoft pour aider vos équipes de sécurité à acquérir des compétences.

| Ressource | Description |

|---|---|

| Module : Atténuer les incidents avec Microsoft Defender XDR | Découvrez comment le portail Microsoft Defender XDR fournit une vue unifiée des incidents et des alertes de la famille de produits Microsoft Defender XDR. |

| Parcours d’apprentissage : Atténuer les menaces avec Microsoft Defender XDR | Analysez les données de menace dans l’ensemble des domaines et atténuez rapidement les menaces avec l’orchestration et l’automatisation intégrées dans Microsoft Defender XDR. |

| Module : Améliorer votre fiabilité avec des pratiques opérationnelles modernes : réponses aux incidents | Découvrez les principes de base d’une réponse efficace aux incidents ainsi que les outils Azure qui la facilite. |

| Module : Formation : Gestion des incidents de sécurité dans Microsoft Sentinel | Explorez les événements et entités Microsoft Sentinel et découvrez comment résoudre les incidents. |

Étape 1

Les objectifs de déploiement de la Phase 1 incluent l’activation de vos principaux outils Microsoft XDR et l’utilisation de Microsoft Defender XDR, qui intègre les signaux des outils dans un seul portail en vue de répondre aux incidents.

Activer les outils XDR

Commencez par la suite centrale des outils XDR pour protéger votre organisation contre les attaques sur les appareils, les identités et les applications cloud.

| Ressource | Description |

|---|---|

| Microsoft Defender for Endpoint | Plateforme de sécurité de point de terminaison d’entreprise pour aider votre réseau d’entreprise à prévenir, détecter, investiguer et répondre aux menaces avancées sur les appareils, qui peuvent inclure des ordinateurs portables, des téléphones, des tablettes, des PC, des points d’accès, des routeurs et des pare-feu. |

| Defender pour Office 365 | Intégration fluide à votre abonnement Microsoft 365 ou Office 365 qui protège contre les menaces dans les e-mails, les liens (URL), les pièces jointes et les outils de collaboration. |

| Microsoft Entra ID Protection | Permet aux organisations de détecter, investiguer et éliminer les risques basés sur l’identité. Ces risques peuvent également être transmis à des outils comme l’accès conditionnel Entra pour prendre des décisions en matière d’accès, ou renvoyés à un outil de gestion des informations et des événements de sécurité (SIEM) pour une investigation et une mise en corrélation plus approfondies. |

| Defender pour Identity | Tire parti des signaux provenant des identités Active Directory locales et cloud pour vous aider à mieux identifier, détecter et investiguer les menaces avancées dirigées contre votre organisation. |

| Defender for Cloud Apps | Offre une protection complète pour les applications SaaS, ce qui vous aide à surveiller et à protéger les données de vos applications cloud. |

Investiguer et répondre aux menaces à l’aide de Microsoft Defender XDR

Maintenant que vous avez activé les principaux outils XDR, vous pouvez commencer à utiliser Microsoft Defender XDR et son portail pour analyser les alertes et les incidents et répondre aux cyberattaques suspectes.

| Ressource | Description |

|---|---|

| Intégration de Microsoft 365 XDR dans vos opérations de sécurité | Planifiez soigneusement votre intégration à votre équipe SecOps pour optimiser les opérations quotidiennes et la gestion du cycle de vie des outils dans Microsoft Defender XDR. |

| Réponse aux incidents avec Microsoft Defender XDR | Comment utiliser Microsoft Defender XDR pour analyser les alertes et les incidents et pour incorporer les bonnes pratiques dans vos procédures et processus SecOps. |

| Investiguer les incidents avec Microsoft Defender XDR | Comment analyser les alertes qui affectent votre réseau, comprendre ce qu’elles signifient et rassembler les preuves afin de pouvoir concevoir un plan de correction efficace. |

| Module : Atténuer les incidents avec Microsoft Defender XDR | Découvrez comment le portail Microsoft Defender XDR fournit une vue unifiée des incidents et des alertes de la famille de produits Microsoft Defender XDR. |

| Parcours d’apprentissage : Atténuer les menaces avec Microsoft Defender XDR | Analysez les données de menace dans l’ensemble des domaines et atténuez rapidement les menaces avec l’orchestration et l’automatisation intégrées dans Microsoft Defender XDR. |

Étape 2

Au cours de cette étape, vous activez des outils XDR supplémentaires pour les ressources Azure et locales, vous créez ou mettez à jour vos processus et procédures SecOps pour les services de protection contre les menaces et XDR de Microsoft, et vous surveillez vos ressources critiques et honeypot pour détecter les cyberattaquants au début de la violation.

Activer Microsoft Defender pour le cloud

Microsoft Defender pour le cloud est une plateforme de protection des applications natives cloud (CNAPP) conçue pour protéger les applications cloud contre diverses cybermenaces et vulnérabilités. Utilisez Microsoft Defender pour le cloud afin d’assurer la protection et la sécurité des charges de travail Azure, cloud hybrides et locales.

| Ressource | Description |

|---|---|

| Microsoft Defender pour le cloud | Démarrez avec l’ensemble de documentation. |

| Incidents et alertes de sécurité dans Microsoft Defender pour le cloud | Utilisez la sécurité de Microsoft Defender pour le cloud afin de répondre aux incidents pour vos charges de travail Azure, cloud hybrides et locales. |

| Module : Corriger les alertes de sécurité à l’aide de Microsoft Defender pour le cloud | Découvrez comment repérer des menaces et éliminer les risques pour vos charges de travail Azure, cloud hybrides et locales. |

| Parcours d’apprentissage : Atténuer les menaces avec Microsoft Defender pour le cloud | Découvrez comment détecter, investiguer et répondre aux menaces avancées sur vos charges de travail Azure, cloud hybrides et locales. |

Définir un processus interne pour SecOps

Avec les outils XDR Microsoft en place, assurez-vous que leur utilisation est intégrée à vos processus et procédures SecOps.

| Ressource | Description |

|---|---|

| Vue d’ensemble des réponse aux incidents | Investiguez et corrigez de manière proactive les campagnes d’attaques actives sur votre organisation. |

| Planification de la réponse aux incidents | Utilisez cet article comme check-list pour préparer votre équipe SecOps à répondre aux incidents de cybersécurité. |

| Playbooks sur les réponses aux attaques courantes | Utilisez ces articles pour des instructions détaillées sur les méthodes d’attaque courantes dont les utilisateurs malveillants se servent tous les jours. |

| Intégration de Microsoft 365 XDR dans vos opérations de sécurité | Planifiez soigneusement votre intégration à votre équipe SecOps pour optimiser les opérations quotidiennes et les outils de gestion du cycle de vie dans Microsoft Defender XDR. |

| Six exercices sur table pour préparer votre équipe de cybersécurité | Utilisez ces exercices fournis par le CIS (Center for Internet Security) pour préparer votre équipe SecOps. |

Surveiller les ressources critiques et honeypot avec les outils XDR

Vos ressources honeypot déployées font office de cible pour les cyberattaquants et peuvent être utilisées pour détecter leurs activités au tout début avant qu’ils ne passent à de vraies cibles et provoquent des dommages dans l’entreprise. Concentrez-vous sur la détection et la chasse aux menaces en surveillant les ressources critiques pour l’entreprise et honeypot.

| Ressource | Description |

|---|---|

| Réponse aux incidents avec Microsoft Defender XDR | Utilisez Microsoft Defender XDR pour repérer les incidents avec des alertes qui affectent les ressources critiques pour l’entreprise et honeypot. |

| Incidents et alertes de sécurité dans Microsoft Defender pour le cloud | Utilisez Microsoft Defender pour le cloud afin de rechercher les alertes déclenchées par des détections avancées pour vos ressources critiques pour l’entreprise et honeypot telles que les charges de travail Azure, cloud hybrides et locales. |

Étape 3

Dans cette phase, vous activez Defender pour IoT, intégrez Microsoft Defender XDR à Microsoft Sentinel, puis utilisez l’infrastructure de protection contre les menaces et XDR combinée pour repérer de manière proactive les menaces.

Activer Defender pour IoT

L’Internet des objets (IoT) prend en charge des milliards d’appareils connectés qui utilisent des réseaux à la fois OT (operational technology) et IoT. Les appareils et réseaux IoT/OT sont souvent créés à l’aide de protocoles spécialisés et peuvent donner la priorité aux difficultés opérationnelles plutôt qu’à la sécurité. Microsoft Defender pour IoT est une solution de sécurité unifiée spécialement conçue pour identifier les vulnérabilités, menaces et appareils IoT et OT.

| Ressource | Description |

|---|---|

| Microsoft Defender pour IoT | Démarrez avec l’ensemble de documentation. |

| Module : Présentation de Microsoft Defender pour IoT | Découvrez les composants et fonctionnalités Defender pour IoT et la façon dont ils prennent en charge la surveillance de la sécurité des appareils OT et IoT. |

| Parcours d’apprentissage : Améliorer la sécurité des solutions IoT à l’aide de Microsoft Defender pour IoT | Découvrez les considérations relatives à la sécurité qui s’appliquent à chaque niveau de la solution IoT et les services et outils Azure qui peuvent être configurés pour répondre aux problèmes de sécurité de bout en bout. |

Concevoir un espace de travail Microsoft Sentinel et ingérer les signaux XDR

Microsoft Sentinel est une solution cloud native qui fournit des fonctionnalités de Gestion des événements et des informations de sécurité (SIEM) et d’Orchestration, l’automatisation de la sécurité et la réponse (SOAR). Ensemble, Microsoft Sentinel et Microsoft Defender XDR fournissent une solution complète pour aider votre organisation à se défendre contre les cyberattaques modernes.

| Ressource | Description |

|---|---|

| Implémenter Microsoft Sentinel et Microsoft Defender XDR pour Confiance Zéro | Commencez en utilisant la documentation de cette solution qui incorpore également les principes de la Confiance Zéro. |

| Module : Connecter Microsoft Defender XDR à Microsoft Sentinel | Découvrez les options de configuration et les données fournies par les connecteurs Microsoft Sentinel pour Microsoft Defender XDR. |

| Concevoir votre espace de travail Microsoft Sentinel | Apprenez à concevoir et à implémenter des espaces de travail Microsoft Sentinel. |

| Ingérer des sources de données et configurer la détection des incidents dans Microsoft Sentinel | Apprenez à configurer des connecteurs de données pour l’ingestion de données dans votre espace de travail Microsoft Sentinel. |

| Module : Connecter des données à Microsoft Sentinel à l’aide de connecteurs de données | Obtenez une vue d’ensemble des connecteurs de données disponibles pour Microsoft Sentinel. |

Hunt for threats with in Azure Sentinel Preview (Rechercher des menaces dans Azure Sentinel en préversion)

Maintenant que votre infrastructure XDR et SIEM est en place, votre équipe SecOps peut prendre l’initiative et repérer de manière proactive les menaces en cours dans votre environnement au lieu d’agir de manière réactive aux attaques qui ont déjà causé des dommages.

| Ressource | Description |

|---|---|

| Dépister de manière proactive les menaces avec le repérage avancé dans Microsoft Defender XDR | Commencez avec l’ensemble de documentations sur la chasse aux menaces avec Microsoft Defender XDR. |

| Repérer des menaces avec Microsoft Sentinel | Commencez avec l’ensemble de documentations sur la chasse aux menaces avec Microsoft Sentinel. |

| Module : Chasse aux menaces avec Microsoft Sentinel | Apprenez à identifier de manière proactive les comportements des menaces à l’aide de requêtes Microsoft Sentinel. |

Étape 4

Dans cette phase, vous faites évoluer SecOps en tant que discipline dans votre organisation et utilisez les fonctionnalités de Microsoft Defender XDR et de Microsoft Sentinel afin d’automatiser les réponses aux incidents pour les attaques connues ou précédentes.

Faire évoluer SecOps en tant que discipline dans votre organisation

Un grand nombre d’informations contextuelles, d’attributs et d’événements malveillants complexes constituent des attaques de cybersécurité avancées. L’identification de ces activités et la décision de les considérer comme suspectes peuvent être difficiles. Votre connaissance des attributs connus et des activités anormales propres à votre secteur d’activité est fondamentale pour savoir quand déterminer qu’un comportement observé est suspect.

Pour faire évoluer votre équipe SecOps et la discipline au-delà des tâches quotidiennes de réponse aux incidents et de récupération, les spécialistes ou les hauts responsables doivent comprendre le paysage des menaces devenu plus vaste et partager cette connaissance avec toute l’équipe.

| Ressource | Description |

|---|---|

| Analyse des menaces dans Microsoft Defender XDR | Utilisez le tableau de bord d’analyse des menaces dans le portail Microsoft Defender XDR (demande une connexion) afin voir les rapports les plus pertinents pour votre organisation. |

| Microsoft Defender Threat Intelligence (Defender TI) | Utilisez cette plateforme intégrée pour simplifier le triage, la réponse aux incidents, la chasse aux menaces, la gestion des vulnérabilités et les workflows des analystes de la veille des cybermenaces lorsque vous analysez l’infrastructure des menaces et collectez les données de la veille des menaces. |

| Microsoft Security Blog | Découvrez les dernières informations sur les menaces de sécurité, ainsi que les nouvelles fonctionnalités et mises à jour de Microsoft Defender XDR et Microsoft Sentinel. |

Tirer parti de l’automatisation pour réduire la charge qui pèse sur vos analystes SecOps

Utilisez les fonctionnalités de Microsoft Defender XDR et de Microsoft Sentinel afin d’automatiser les réponses aux incidents pour la détection et la récupération suite aux incidents connus et anticipés et afin de mieux concentrer votre équipe SecOps sur les attaques inattendues et les nouvelles méthodes d’attaque.

| Ressource | Description |

|---|---|

| Investigations et réponses automatisées dans Microsoft Defender XDR | Commencez avec l’ensemble de documentations de Microsoft Defender XDR. |

| Configurer les fonctionnalités automatisées d’investigation et de correction | Pour les attaques sur les appareils, commencez avec l’ensemble de documentations de Microsoft Defender for Endpoint. |

| Automatisation de la réponse aux menaces avec des playbooks dans Microsoft Sentinel | Commencez avec l’ensemble de documentations sur l’utilisation de playbooks dans Microsoft Sentinel. |

Plan d'adoption du cloud

Un plan d'adoption est une exigence essentielle pour assurer la réussite de l'adoption du cloud. Les attributs clés d’un plan d’adoption réussi pour implémenter une infrastructure de protection contre les menaces et XDR sont les suivants :

- La stratégie et la planification sont alignées : lorsque vous établissez vos plans de test, de pilotage et de déploiement des fonctionnalités de protection contre les menaces et de récupération des attaques dans votre infrastructure cloud et locale, veillez à réexaminer votre stratégie et vos objectifs pour vous assurer que vos plans sont alignés. Cela comprend les jalons prioritaires et cibles des objectifs pour détecter les attaques et y répondre et pour utiliser l’automatisation.

- Le plan est itératif : Lorsque vous commencez à déployer votre plan, vous allez découvrir de nombreuses choses sur votre environnement XDR et les outils que vous utilisez. À chaque étape de votre déploiement, revisitez vos résultats par rapport aux objectifs et ajustez les plans. Par exemple, il peut s’agir de revoir des travaux antérieurs pour affiner les procédures et les stratégies.

- La formation de votre personnel SecOps est bien planifiée : De vos architectes Sécurité à vos analystes Sécurité de première ligne, tout le monde est formé pour assurer ses responsabilités de protection contre les menaces, de détection, d’atténuation et de récupération.

Pour plus d'informations sur Cloud Adoption Framework pour Azure, consultez le Plan pour l'adoption du cloud.

Phase de préparation

Utilisez les ressources fournies dans cet article pour hiérarchiser votre plan. Le travail d’implémentation d’une infrastructure de protection contre les menaces et XDR représente l’une des couches de votre stratégie de déploiement de la Confiance Zéro multicouche.

L’approche par phase recommandée dans cet article inclut un travail en cascade de protection contre les menaces de manière méthodique dans l’ensemble de votre parc numérique. À cette phase, revisitez ces éléments du plan pour vous assurer que tout est prêt à fonctionner :

- Votre équipe SecOps est informée que les modifications apportées à ses processus de réponse aux incidents pour Microsoft Defender XDR et Microsoft Sentinel sont imminentes

- Votre équipe SecOps est informée des ressources de documentation et de formation

- Les procédures et instructions de chasse aux menaces et les techniques d’automatisation sont prêtes à être utilisées par les analystes

- Vos ressources honeypot sont en place

La phase de planification a démontré l’écart entre ce que vous avez et où vous voulez être. Utilisez cette phase pour implémenter et tester les outils XDR et leur utilisation. Par exemple, les responsables de l’équipe SecOps peuvent :

- Activer et utiliser les outils XDR de Microsoft Defender XDR pour répondre aux incidents sur les attaques actuelles

- Configurer l’intégration de Microsoft Defender XDR et de Microsoft Sentinel à l’aide de connecteurs de données et d’espaces de travail

- Définir ou affiner les procédures et processus de l’équipe SecOps

- Explorer et tester la chasse aux menaces pour l’identification proactive des menaces et l’automatisation pour détecter et récupérer suite à des attaques connues

Phase d'adoption

Pour implémenter une infrastructure de protection contre les menaces et XDR, Microsoft recommande une approche itérative en cascade. Cela vous permet d'affiner vos stratégies au fur et à mesure pour augmenter la précision des résultats. Il n'est pas nécessaire d'attendre qu'une phase soit terminée avant de commencer la prochaine. Vos résultats sont plus efficaces si vous implémentez les éléments de chaque phase en itérant tout du long.

Les principaux éléments de la phase d’adoption doivent inclure :

- Intégrer Microsoft Defender XDR à votre workflow de réponse aux incidents quotidien actuel dans votre équipe SecOps.

- Utilisation des fonctionnalités de Microsoft Sentinel avec l’intégration de Microsoft Defender XDR.

- Implémentation de l’automatisation pour traiter les attaques connues afin de libérer votre équipe SecOps pour la chasse aux menaces et faire évoluer la discipline de votre équipe pour que celle-ci soit novatrice et préparée aux nouvelles tendances en matière de cyberattaques

Réglementer et gérer les phases

La gouvernance de la capacité de votre organisation à détecter les attaques avec une infrastructure de protection contre les menaces et XDR est un processus itératif. En créant de manière réfléchie votre plan d’implémentation et en le déployant au sein de votre équipe SecOps, vous avez créé un socle. Utilisez les tâches suivantes pour vous aider à créer votre plan de gouvernance initial pour cette base.

| Objectif | Tâches |

|---|---|

| Suivre et mesurer | Assignez des responsables aux actions et responsabilités critiques telles que les procédures de réponse aux incidents, la collecte et la diffusion de données de veille des menaces, ainsi que la maintenance de l’automatisation. Créez des plans actionnables avec des dates et des planifications pour chaque action. |

| Surveiller et détecter | Gérez les menaces de sécurité à l’aide de Microsoft Defender XDR et de Microsoft Sentinel, en utilisant l’automatisation pour les attaques courantes ou précédentes. |

| Itérer pour atteindre la maturité | Réévaluez continuellement les risques et le paysage des cybermenaces, et apportez des modifications aux procédures, responsabilités, politiques et priorités SecOps. |

Étapes suivantes

Pour ce scénario d’entreprise :

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Implémenter l’infrastructure de prévention des violations de sécurité et de récupération

Articles supplémentaires dans l’infrastructure d’adoption de la Confiance Zéro :

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride

- Identifier et protéger les données sensibles de l'entreprise

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.