Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

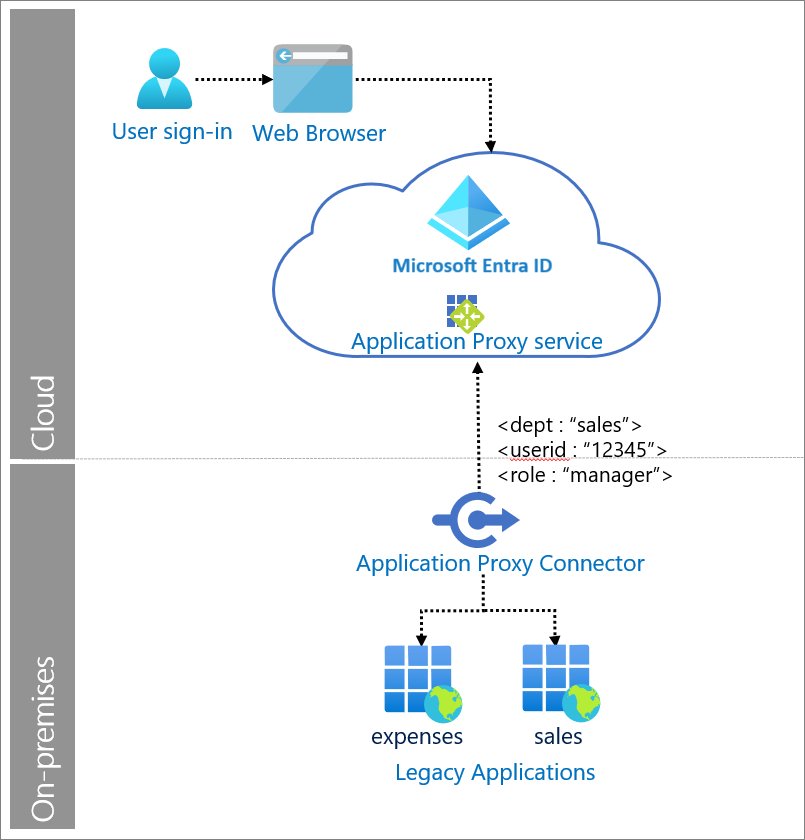

Les applications héritées utilisent couramment l’authentification basée sur les en-têtes. Dans ce scénario, un utilisateur (ou un expéditeur de message) s’authentifie auprès d’une solution d’identité intermédiaire. La solution intermédiaire authentifie l’utilisateur et propage les en-têtes HTTP (Hypertext Transfer Protocol) requis au service web de destination. Microsoft Entra ID prend en charge ce modèle via son service de proxy d’application et l’intégration à d’autres solutions de contrôleur réseau.

Dans notre solution, le proxy d’application fournit un accès à distance à l’application, authentifie l’utilisateur et transmet les en-têtes requis par l’application.

Cas d'utilisation

Les utilisateurs distants doivent utiliser l’authentification unique (SSO) de façon sécurisée dans les applications locales qui requièrent l’authentification basée sur l’en-tête.

Composants du système

Utilisateur: Accède aux applications héritées servies par le proxy d’application.

Navigateur Web: Composant avec lequel l’utilisateur interagit pour accéder à l’URL externe de l’application.

ID Microsoft Entra : Authentifie l’utilisateur.

Service proxy d’application : Agit comme proxy inverse pour envoyer une demande de l’utilisateur à l’application locale. Il se trouve dans Microsoft Entra ID et peut également appliquer toutes les stratégies d’accès conditionnel.

Connecteur de réseau privé : Installé localement sur des serveurs Windows pour fournir une connectivité aux applications. Il utilise uniquement des connexions sortantes. Renvoie la réponse à Microsoft Entra ID.

Applications héritées : Applications qui reçoivent des demandes utilisateur du proxy d’application. L’application héritée reçoit les en-têtes HTTP nécessaires pour configurer une session et retourner une réponse.