Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

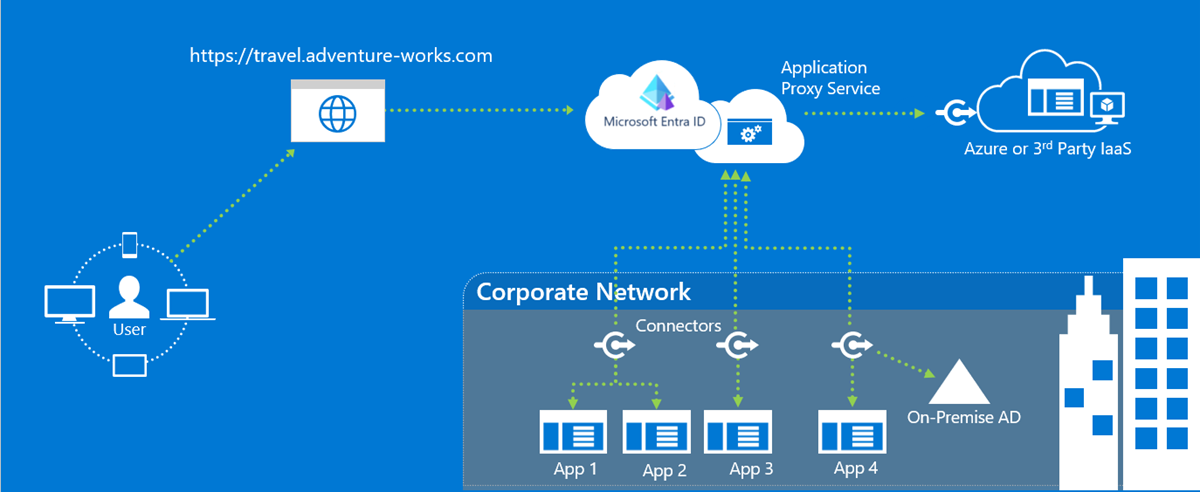

Microsoft Entra ID dispose d’un service Proxy d’application qui permet aux utilisateurs d’accéder à des applications locales en se connectant avec leur compte Microsoft Entra. Pour en savoir plus sur le proxy d’application, consultez Qu’est-ce que le proxy d’application ?. Ce tutoriel prépare votre environnement pour utiliser Proxy d’application. Une fois que votre environnement est prêt, utilisez le centre d’administration Microsoft Entra pour ajouter une application locale à votre locataire.

Dans ce tutoriel, vous allez :

- Installez et vérifiez le connecteur sur votre serveur Windows, et inscrivez-le au proxy d’application.

- Ajoutez une application locale à votre locataire Microsoft Entra.

- Vérifiez qu’un utilisateur de test peut se connecter à l’application avec un compte Microsoft Entra.

Prérequis

Pour ajouter une application locale à Microsoft Entra ID, il vous faut :

- Un abonnement Microsoft Entra ID P1 ou P2.

- Un compte Administrateur d’application.

- Un ensemble synchronisé d’identités utilisateur avec un annuaire local. Ou créez-le directement dans vos tenants Microsoft Entra. La synchronisation des identités permet à Microsoft Entra ID de pré-authentifier des utilisateurs avant de leur accorder l’accès aux applications publiées via Proxy d’application. La synchronisation fournit également les informations d’identifiant utilisateur nécessaires pour effectuer une authentification unique (SSO).

- Une compréhension de la gestion des applications dans Microsoft Entra, consultez Afficher les applications d’entreprise dans Microsoft Entra.

- Compréhension de l’authentification unique (SSO), consultez Comprendre l’authentification unique.

Installer et vérifier le connecteur de réseau privé Microsoft Entra

Le proxy d’application utilise le même connecteur que l’Accès privé Microsoft Entra. Le connecteur est appelé connecteur de réseau privé Microsoft Entra. Pour savoir comment installer et vérifier un connecteur, consultez Comment configurer des connecteurs.

Remarques générales

Les enregistrements DNS (Public Domain Name System) pour les points de terminaison du proxy d’application Microsoft Entra sont des enregistrements CNAME chaînés pointant vers un enregistrement A. Configurer les enregistrements de cette façon garantit la tolérance de panne et la flexibilité. Le connecteur de réseau privé Microsoft Entra accède toujours aux noms d’hôtes portant les suffixes de domaine *.msappproxy.net ou *.servicebus.windows.net. Cependant, pendant la résolution de noms, les enregistrements CNAME peuvent contenir des enregistrements DNS avec des noms d’hôtes et des suffixes différents. En raison de cette différence, vous devez vérifier que l’appareil (selon votre installation : serveur de connecteurs, pare-feu, proxy sortant) peut résoudre tous les enregistrements de la chaîne et permettre la connexion aux adresses IP résolues. Sachant que les enregistrements DNS de la chaîne peuvent être modifiés de temps en temps, nous ne pouvons pas vous fournir de liste d’enregistrements DNS.

Si vous installez des connecteurs dans diverses régions, vous devez optimiser le trafic en sélectionnant la région de service cloud de Proxy d’application la plus proche avec chaque groupe de connecteurs. Pour plus d’informations, consultez Optimiser le flux de trafic avec le proxy d’application Microsoft Entra.

Si votre organisation utilise des serveurs proxy pour se connecter à Internet, vous devez les configurer pour Proxy d’application. Pour plus d’informations, consultez Utiliser des serveurs proxy locaux existants.

Ajouter une application locale à Microsoft Entra ID

Ajoutez des applications locales à Microsoft Entra ID.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application au moins.

Accédez aux Entra ID>applications d'entreprise.

Sélectionnez Nouvelle application.

Sélectionnez Ajouter un bouton d’application local , qui apparaît à mi-chemin dans la page de la section Applications locales. Vous pouvez également sélectionner Créer votre propre application en haut de la page, puis sélectionner Configurer le proxy d’application pour sécuriser l’accès à distance à une application locale.

Dans la section Ajouter votre propre application locale , fournissez les informations suivantes sur votre application :

Champ Descriptif Nom Nom de l’application qui apparaît sur Mes applications et dans le Centre d’administration Microsoft Entra. Maintenance Mode Sélectionnez cette option si vous souhaitez activer le mode maintenance et désactiver temporairement l’accès à l’application pour tous les utilisateurs. URL interne URL permettant d'accéder à l'application depuis votre réseau privé. Vous pouvez spécifier un chemin spécifique sur le serveur principal à publier, alors que le reste du serveur n’est pas publié. De cette façon, vous pouvez publier des sites différents sur le même serveur en tant qu’applications distinctes et donner à chacun d’eux son propre nom et ses propres règles d’accès.

Si vous publiez un chemin d’accès, vérifiez qu’il inclut l’ensemble des images, des scripts et des feuilles de style nécessaires pour votre application. Par exemple, si votre application se trouve à l’adressehttps://yourapp/appet utilise des images situées à l’adressehttps://yourapp/media, vous devrez publier l’adressehttps://yourapp/comme chemin d’accès. Cette URL interne n’est pas nécessairement la page d’accueil que vos utilisateurs voient. Pour plus d’informations, consultez Définir une page d’accueil personnalisée pour les applications publiées.URL externe Adresse permettant aux utilisateurs d'accéder à l'application de l'extérieur de votre réseau. Si vous ne souhaitez pas utiliser le domaine de proxy d’application par défaut, lisez les domaines personnalisés dans le proxy d’application Microsoft Entra. Pré-authentification Façon dont le service Proxy d’application vérifie des utilisateurs avant de leur donner accès à votre application.

MICROSOFT Entra ID - Le proxy d’application redirige les utilisateurs vers la connexion avec l’ID Microsoft Entra, qui authentifie leurs autorisations pour l’annuaire et l’application. Nous vous recommandons de conserver cette option par défaut qui vous permet d’utiliser les fonctionnalités de sécurité de Microsoft Entra, comme l’accès conditionnel et l’authentification multifacteur. L’ID Microsoft Entra est requis pour surveiller l’application avec Microsoft Defender pour Cloud Apps.

Passthrough : les utilisateurs n’ont pas besoin de s’authentifier auprès de Microsoft Entra ID pour accéder à l’application. Vous pouvez toujours configurer les exigences d’authentification sur le serveur principal.Groupe de connecteurs Les connecteurs gèrent l'accès à distance à votre application et les groupes de connecteurs vous aident à organiser des connecteurs et des applications par région, réseau ou objectif. Si vous n’avez pas encore créé de groupes de connecteurs, votre application est affectée à La valeur par défaut.

Si votre application utilise des WebSockets pour se connecter, tous les connecteurs du groupe doivent être de la version 1.5.612.0 ou ultérieure.Si nécessaire, configurez des paramètres supplémentaires. Pour la plupart des applications, vous devez conserver ces paramètres dans leur état par défaut.

Champ Descriptif Délai d’expiration de l’application back-end Définissez cette valeur sur Long uniquement si votre application est lente à s’authentifier et à se connecter. Par défaut, le délai d’expiration de l’application back-end est de 85 secondes. Lorsque le paramètre est réglé sur trop long, le délai d'attente du serveur est fixé à 180 secondes. Utiliser HTTP-Only Cookie Sélectionnez cette option pour que les cookies du Proxy d’application incluent un indicateur HTTPOnly dans l’en-tête de réponse HTTP. Si vous utilisez les services Bureau à distance, laissez cette option non sélectionnée. Utiliser un cookie persistant Conservez l’option non sélectionnée. Utilisez ce paramètre uniquement pour les applications qui ne peuvent pas partager de cookies entre les processus. Pour plus d’informations sur les paramètres de cookie, consultez Paramètres de cookie pour accéder aux applications locales dans Microsoft Entra ID. Traduire des URL dans les en-têtes Laissez cette option sélectionnée sauf si votre application a demandé l’en-tête d’hôte d’origine dans la requête d’authentification. Traduire des URL dans le corps de l’application Laissez cette option non sélectionnée sauf si des liens HTML sont codés en dur vers d’autres applications locales et que vous n’utilisez aucun domaine personnalisé. Pour plus d’informations, consultez Traduction de liens avec le proxy d’application.

Sélectionnez cette option si vous envisagez de surveiller cette application avec Microsoft Defender for Cloud Apps. Pour plus d’informations, consultez Configurer la surveillance de l’accès aux applications en temps réel avec Microsoft Defender pour Cloud Apps et Microsoft Entra ID.Valider le certificat TLS principal Sélectionnez cette option pour activer la validation de certificat TLS (Transport Layer Security) back-end pour l’application. Sélectionnez Ajouter.

Test de l’application

Vous êtes prêt à tester que l’application a été correctement ajoutée. Dans les étapes suivantes, vous ajoutez un compte d’utilisateur à l’application et essayer de vous connecter.

Ajouter un utilisateur de test

Avant d'ajouter un utilisateur à l'application, vérifiez que le compte d'utilisateur dispose déjà des autorisations d'accès à l'application depuis le réseau de l'entreprise.

Pour ajouter un utilisateur de test :

- Sélectionnez Applications d’entreprise, puis sélectionnez l’application que vous souhaitez tester.

- Sélectionnez Prise en main, puis affecter un utilisateur à des fins de test.

- Sous Utilisateurs et groupes, sélectionnez Ajouter un utilisateur.

- Sous Ajouter une affectation, sélectionnez Utilisateurs et groupes. La section Utilisateurs et groupes s’affiche .

- Choisissez le compte que vous souhaitez ajouter.

- Choisissez Sélectionner, puis sélectionnez Affecter.

Tester l'authentification

Pour tester l’authentification auprès de l’application :

- Dans l’application que vous souhaitez tester, sélectionnez proxy d’application.

- En haut de la page, sélectionnez Application de test pour exécuter un test sur l’application et rechercher les problèmes de configuration.

- Veillez à lancer d’abord l’application pour tester la connexion à l’application, puis téléchargez le rapport de diagnostic pour consulter les conseils de dépannage en fonction des problèmes détectés.

Pour la résolution des problèmes, consultez Résoudre les problèmes liés au proxy d’application et aux messages d’erreur.

Nettoyer les ressources

N’oubliez pas de supprimer les ressources que vous avez créées dans ce tutoriel lorsque vous avez terminé.

Dépannage

Découvrez plus d’informations sur les problèmes courants et sur la façon de les résoudre.

Créer l’application/Définir les URL

Consultez les détails de l’erreur pour obtenir des informations et de suggestions sur la façon de corriger l’application. La plupart des messages d’erreur incluent la suggestion d’un correctif. Pour éviter les erreurs courantes, vérifiez les points suivants :

- Vous êtes un administrateur autorisé à créer une application de Proxy d’application

- L’URL interne est unique

- L’URL externe est unique

- Les URL commencent par http ou https et se terminent par un signe « / »

- L’URL doit être un nom de domaine, et non une adresse IP

Le message d’erreur s’affiche en haut à droite lorsque vous créez l’application. Vous pouvez également sélectionner l’icône de notification pour afficher les messages d’erreur.

Charger des certificats pour des domaines personnalisés

Les domaines personnalisés vous permettent de spécifier le domaine de vos URL externes. Pour utiliser des domaines personnalisés, vous devez charger le certificat relatif à ce domaine. Pour plus d’informations sur l’utilisation de domaines et de certificats personnalisés, consultez Utilisation de domaines personnalisés dans le proxy d’application Microsoft Entra.

Si vous rencontrez des problèmes de chargement de votre certificat, recherchez les messages d’erreur dans le portail pour obtenir plus d’information sur le problème du certificat. Voici les problèmes courants liés aux certificats :

- Expiration du certificat

- Certificat auto-signé

- Clé privée manquante pour le certificat

Le message d’erreur s’affiche en haut à droite lorsque vous tentez de charger le certificat. Vous pouvez également sélectionner l’icône de notification pour afficher les messages d’erreur.